40. Динамические экспертные системы

| Вид материала | Документы |

- Курс лекций "Экспертные системы" (Для студентов заочного обучения юридического факультета, 84.44kb.

- 4 Экспертные системы, 51.16kb.

- 14. Лекция: Позиционно-силовое управление в системе робота-станка, 113.23kb.

- Алгоритмы обучения и архитектура нейронных сетей. Нейросетевые системы обработки информации, 21.42kb.

- Программа дисциплины «Динамические системы» Направление, 73.11kb.

- Рабочая программа дисциплины «Дискретные динамические системы», 110.59kb.

- Говоря простым языком, системы баз знаний это искусство, которое использует достижения, 267.75kb.

- Лекция №15. Экспертные системы Экспертные системы зародились в ходе развития методов, 188.15kb.

- Динамика системы управления гидротурбиной с пидрегулятором, 80.14kb.

- О некоторых особенностях интегрирования обыкновенных дифференциальных уравнений, описывающих, 18.79kb.

Функцию на последних четырех наборах доопределим, исходя из условия получения минимальной формы записи функции решающего органа. Тогда

Можно найти условия, при которых использование схемы резервирования с постоянным замещением более выгодно (по надежности и аппаратурным затратам), чем схемы с мажоритарным резервированием.

Отметим, что сложность мажоритарного органа в схеме резервирования с голосованием по большинству практически равна сложности решающего органа в схеме резервирования с постоянным замещением.

Возможны два варианта разбиения исходной схемы устройства на подсхемы:

на низком уровне (надежность решающего и мажоритарного органов соизмерима с надежностью резервируемых подсхем) ;

на более высоком уровне (сложность решающих органов несоизмеримо меньше сложности резервируемых подсхем) надежностью решающего и мажоритарного органов можно пренебречь

Остановимся на втором случае, так как первый не имеет практического применения. Обозначим сложность (число элементов) исходной резервируемой схемы

, а сложность схемы обнаружения ошибки (схемы контроля)

, а сложность схемы обнаружения ошибки (схемы контроля)  . Тогда

. Тогда

где

— коэффициент, указывающий во сколько раз схема обнаружения меньше по сложности исходной схемы.

— коэффициент, указывающий во сколько раз схема обнаружения меньше по сложности исходной схемы.Найдем предельно допустимую сложность схемы обнаружения, при которой сложность схемы резервирования с постоянным замещением

будет еще оставаться ниже сложности схемы резервирования с голосованием по большинству

будет еще оставаться ниже сложности схемы резервирования с голосованием по большинствуNмаж, Т. е.

Из УСЛОВИЯ

НАХОДИМ

НАХОДИМ

Приведем сравнение рассматриваемых избыточных схем

по .надежности:

где p(t), pK(t) —надежность схем исходной и обнаружения ошибки.

Графически зависимость Рмаж(t) =f[p(t)] и Paail{t) = = ф[р(t)] показана на рис. 23.

При

схема резервирования с постоянным замещением всегда имеет более высокую надежность, чем схема резервирования с голосованием по большинству, причем чем больше а, тем существеннее получаемый выигрыш в надежности.

схема резервирования с постоянным замещением всегда имеет более высокую надежность, чем схема резервирования с голосованием по большинству, причем чем больше а, тем существеннее получаемый выигрыш в надежности.Схема резервирования с постоянным замещением обладает рядом достоинств по сравнению со схемой мажоритарного резервирования.

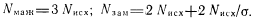

При мажоритарном резервировании для исправления неисправностей кратности d аппаратурные затраты определяются сложностью

исходных схем, где

исходных схем, где  . Для исправления неисправностей той же кратности в схеме резервирования с постоянным замещением—сложностью лишь

. Для исправления неисправностей той же кратности в схеме резервирования с постоянным замещением—сложностью лишь  = d+1 исходных схем.

= d+1 исходных схем.В схеме резервирования с постоянным замещением вырабатываемый сигнал ошибки — индикатор отказа, позволяющий точно указать канал, в котором произошел отказ. Реализация такой возможности в схеме резервирования с голосованием по большинству требует специального дополнительного оборудования.

Если резервируемая схема имеет больше одного выхода, то число схем обнаружения ошибок может и не увеличиваться, так как одна схема обнаружения может быть использована для всех или по крайней мере для нескольких выходов.

Использование корректирующих кодов

Из п двоичных символов можно получить

различных кодовых комбинаций (кодовых слов или кодовых векторов). Если для передачи или преобразования информации используется N кодовых комбинаций таких, что

различных кодовых комбинаций (кодовых слов или кодовых векторов). Если для передачи или преобразования информации используется N кодовых комбинаций таких, что  , такой код называется натуральным двоичным.

, такой код называется натуральным двоичным.Все N комбинации этого кода — рабочие или разрешенные, а сам натуральный двоичный код — безубыточный. Искажение любого символа в

кодовом слое приводит к получению некоторого

кодовом слое приводит к получению некоторого  кодового слова, которое также разрешенное.

кодового слова, которое также разрешенное.Для исправления (обнаружения) ошибок в кодовых словах .применяют корректирующие коды .(рис. 24).

Корректирующие коды избыточные [5]. Из общего числа

возможных кодовых комбинаций только

возможных кодовых комбинаций только  разрешенные, остальные (N—Nh) — запрещенные. Это обстоятельство и .позволяет 'проводить коррекцию ошибок. Подробно .корректирующие коды рассматриваются в части II данного учебного пособия.

разрешенные, остальные (N—Nh) — запрещенные. Это обстоятельство и .позволяет 'проводить коррекцию ошибок. Подробно .корректирующие коды рассматриваются в части II данного учебного пособия.^ 58. Методы построения отказоустойчивых систем, работающих вне реального масштаба времени.

С целью повышения надежности широко применяют различные методы обеспечения отказоустойчивости [4].

Отказоустойчивость это свойство цифрового устройства сохранять работоспособность при отказе отдельных его частей (элементов). При этом необходимо учитывать характер работы исходного устройства, т. е. работает ли это устройство в реальном, либо в нереальном масштабе времени.

Для устройств, работающих вне реального масштаба времени, реализация отказоустойчивости связана с выполнением трех операций:

- обнаружением отказа;

- локализацией отказа;

- реконфигурацией структуры устройства, в результате которой отказавший элемент (узел) должен быть исключен от участия в работе.

Такой вид отказоустойчивости называют активной отказоустойчивостью (требует введения временных затрат).

К устройствам, к которым могут быть применимы методы активной отказоустойчивости, относятся устройства, имеющие либо возможность накапливать информацию в ЗУ и вести ее обработку в общем случае по произвольной программе (ЭВМ), либо устройства, где допустимы перерывы в работе, что не сказывается на конечном результате (устройства измерительной техники).

^ Методы активной отказоустойчивости

Методы активной отказоустойчивости применимы прежде всего для повышения надежности ЭВМ и многомашинных вычислительных систем. Эти методы предполагают введение трех типов избыточности:

временной, заключающейся в наличии дополнительного времени для решения задач, с. тем, чтобы в случае возникновения отказов или сбоев можно было их исправить путем повторения вычислений;

алгоритмической, обусловленной применением та:ких алгоритмов, которые обеспечивают удовлетворительные результаты в случае наличия или возникновения ошибок в процессе вычислений; как правило, алгоритмическая избыточность предполагает наличие временной избыточности и представляет собой способ ее реализации (например, свойствами избыточных алгоритмов обладают итерационные алгоритмы, обеспечивающие сходимость при больших случайных отключениях (промежуточных результатов;

структурной, которая выражается в наличии дополнительных элементов, узлов ((устройств) и является наиболее эффективным видом избыточности; заметим, что введение временной избыточности всегда требует некоторой структурной из- быточности (организация коммутации, хранение информации и т. п.).

Остановимся «а двух методах активной отказоустойчивости:

•резервирование замещением с горячим резервом и обнаружением ошибок с использованием контроля по модулю (рис. 25 а);

резервирование замещением с горячим резервом и обнаружением ошибок с использованием сравнения выходных сигналов и тестового контроля (рис. 25 6).

^ Резервирование замещением с горячим резервом и обнаружением ошибок с использованием контроля по модулю

Предполагается, что ЭВМ разбита на отдельные блоки, которые могут быть зарезервированы. Зарезервированный блок (блоки) будем называть каналом.

Принцип работы схемы резервирования замещением с контролем по модулю в каждом канале (см. рис. 25 а) заключается в следующем. Оба канала работают параллельно, по на выход подключен только один канал. В случае отказа одного из каналов со схемы контроля этого канала поступит сигнал ошибки, который переключит триггер ГОш и выдаст сигнал в блок управления на повторные операции. На выход при этом подключится другой исправный канал.

Результат операции, при проведении которой произошла ошибка, списывается. Если в первом канале произошел не отказ, а сбой, то сигнал на выходе триггера через некоторое время исчезнет и схема снова будет готова к работе. Если сбой повторится, то схема будет переключаться с одного канала на другой, пока сбой в одном из каналов не самоустранится.

Этот же принцип резервирования может быть использован на уровне ЭВМ. Две ЭВМ связаны между собой общей шиной и имеют общее поле памяти. Основная ЭВМ выполняет рабочую программу и посылает в резервную информацию с контрольных точек с тем, чтобы последняя смогла продолжить работу при отказе основной. В резервной ЭВМ имеется копия программы и всех файлов. Отказ основной ЭВМ обнаруживается резервной по отсутствию ответа на периодическое сообщение «Исправно», которая берет на себя выполнение программы [6].

Резервирование замещением с горячим резервом и обнаружением

ошибок с использованием сравнения выходных сигналов

и тестового контроля

Схема резервирования замещением с контролем и использованием тестового контроля для выявления неисправного канала (см. рис. 25 6) работает следующим образом.

При наличии несовпадения выходных сигналов с основного и резервного блоков в блоке сравнения вырабатывается сигнал ошибок, прерывающий прохождение текущей операции, промежуточный результат записывается в ЗУ и блок управления переходов дает команду на проведение тестового контроля блоков.

По результатам тестового контроля определяется неисправный блок, который по сигналу анализатора теста блокируется на выходе в схеме выходного коммутатора.

Рассматриваемый метод резервирования замещением требует дополнительного времени для выполнения контроля. Как и в предыдущем методе здесь необходимо разбить программу на участки и при несовпадении результатов операции повторять отдельные участки. Это связано с необходимостью длительного хранения информации в ЗУ.

Очевидно, что такой метод резервирования может быть применен и при резервировании ЭВМ ,в целом.

Отказоустойчивость многопроцессорных и многомашинных систем

Типовая структура многопроцессорной системы приведена на рис. 26 а. Подключение отдельных модулей проводится с помощью матричных коммутаторов. Широко используется также многопроцессорная система с шинной организацией (рис. 26 6).

В отказоустойчивой многопроцессорной системе все основные функциональные модули зарезервированы. По сигналу ошибки, выданному средствами аппаратного контроля процессора, его работа блокируется и запускается резервный процессор.

Переход на продолжение программы происходит в три этапа:

установка состояния системы (задание начального адреса, состояний регистров ошибки, сброс триггеров остановки

и др.);

защита данных, хранимых в резервном ЗУ; запуск программы. Помимо контроля функционирования отдельных модулей осуществляется также контроль шинных магистралей, которые, в свою очередь, могут быть зарезервированы.

При проектировании многомашинных систем [7] используют несколько типовых структур (рис. 27). Создание рабочей конфигурации системы при выходе из строя одной из ЭВМ происходит по сигналу отказа этой ЭВМ. Устройство реконфигурации исключает неисправную ЭВМ из системы и определяет работоспособную конфигурацию структуры. При этом система может деградировать, т. е. потерять исходную производительность.

В схеме (рис. 27 а) каждая ЭВМ соединена со всеми остальными по выделенному каналу. При отказе одной ЭВМ система продолжает работать. При отказе основных линий связи могут использоваться резервные пути передачи данных. В схеме (рис. 27 6) все сообщения разбиты на пакеты и передаются через доступные узлы. Между двумя ЭВМ существуют минимум два пути. При отказе одной ЭВМ система продолжает работать.

В схеме (рис. 27 в) используется общая (глобальная) шина, по которой осуществляется взаимодействие между ЭВМ. Отказ системы происходит только при отказе шины. Отказ отдельных ЭВМ при наличии соответствующих схем изоляции и защиты не приводит к отказу системы.

В кольцевой структуре (рис. 27 г) передача данных по кольцу обеспечивается по дублированным магистралям. Отказ кольцевой магистрали в какой-либо точке может обнаруживаться как прекращение передачи синхронизирующего сигнала. Местонахождение отказа фиксируется по признаку нарушения обмена между ЭВМ, после чего выдается команда на передачу информации между этими машинами по противоположному неповрежденному контуру кольца.

В многомашинных системах используются различные методы функционального и тестового диагностирования. При поиске неисправностей в отказоустойчивой системе с помощью встроенных средств функционального диагностирования, как правило, в начале проверяют наличие ошибок во входных данных ЭВМ (в противном случае возможно ложное выявление дефектов), а затем правильность сигналов синхронизации, питающих напряжений и функциональных частей ЭВМ.