Инновационная образовательная программа гу-вшэ «Формирование системы аналитических компетенций для инноваций в бизнесе и государственном управлении» Кафедра Управления информационными ресурсами предприятия

| Вид материала | Образовательная программа |

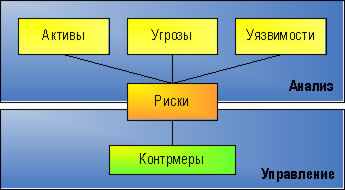

СодержаниеПолноправный бизнес-партнер ИТ-службы в управлении непрерывностью бизнеса Разработка требований и стратегии Анализ влияния на бизнес Оценка рисков Рис. 2. Метод анализа рисков CRAMM |

- Инновационная образовательная программа гу-вшэ «Формирование системы аналитических, 2826.81kb.

- Программы гу-вшэ «Формирование системы аналитических компетенций для инноваций в бизнесе, 4514.19kb.

- Инновационная образовательная программа гу-вшэ «Формирование системы аналитических, 457.34kb.

- Программа подготовлена в рамках Инновационной образовательной программы гу-вшэ «Формирование, 340.58kb.

- Программа подготовлена в рамках Инновационной образовательной программы гу-вшэ «Формирование, 330.43kb.

- Программа подготовлена в рамках Инновационной образовательной программы гу-вшэ «Формирование, 994.83kb.

- Программа подготовлена в рамках Инновационной образовательной программы гу-вшэ «Формирование, 976.37kb.

- Программа подготовлена в рамках Инновационной образовательной программы гу-вшэ «Формирование, 318.71kb.

- Правительство Российской Федерации Государственный университет Высшая школа экономики, 343.74kb.

- Учебно-методическое пособие подготовлено в рамках Инновационной образовательной программы, 2552.15kb.

Полноправный бизнес-партнер

Построенная таким образом модель означает переход ИТ-департамента из центра затрат в центр прибыли. Причем, начиная с этого момента руководство ИТ может предсказывать финансовый эффект от вливания финансов в ИТ и явно демонстрировать этот эффект при внутреннем хозрасчете.

Построение любого нового процесса ITSM, оптимизация работы ИТ-служб, введение и соблюдение внутренних соглашений об эксплуатации (OLA), внедрение любого нового ИТ-решения – все это даст два эффекта при хозрасчете:

a. уменьшение стоимости предоставляемого сервиса (за счет сокращения ресурсов)

b. увеличение уровня сервиса без увеличения стоимости

Причем второй пункт может быть выражен в денежном эквиваленте по формуле

Δ€ = ΔSL / SL * €, где

Δ€ – уменьшение стоимости сервиса при том же уровне предоставления (экономический эффект);

ΔSL – увеличение уровня сервиса;

SL – текущий уровень сервиса;

€ – текущая стоимость сервиса;

Это будет означать для бизнеса одно – вложение денег в ИТ является непосредственно окупаемым. С этого момента слова об оптимизации ИТ-процессов, о прозрачности управления или о соответствии передовым технологиям уже становятся необязательными, так как руководство компании будет видеть реальный экономический эффект от внедрения новых ИТ-технологий. Переход ИТ-департамнта из центра затрат к центру прибыли означает прежде всего изменение отношения к ИТ, не как к «костылям» для бизнеса, но как к полноправному бизнес-партнеру.

Основные шаги к центру прибыли:

- построить/оптимизировать службу технической поддержки;

- определить ИТ сервисы;

- классифицировать ИТ-сервисы (бизнес-, скрытые, корневые, выделенные, по усмотрению);

- интегрировать каталог ИТ-услуг с имеющейся БД инцидентов;

- определить методы распределения косвенных несоотнесенных затрат;

- внедрить модель затрат в организации;

- определить единицы затрат для заказчиков;

- перейти на систему хозрасчета;

- внедрять новые ИТ-решения отражая экономический эффект в счетах при внутреннем расчете;

- планомерно переходить в статус бизнес-партнера.

ИТ-службы в управлении непрерывностью бизнеса

Алексей Авакян

При всем большем росте технологичности нашей жизни, все сложнее закрывать глаза на будущие риски. Недавний энергетический кризис в Москве со всей яркостью показал неготовность ключевых структур встретить чрезвычайную ситуацию. К сожалению, в России немногие знают о методах подготовки к кризису и даже о сути этих методов.

В западном мире инициатива построения процесса управления непрерывностью бизнеса (Business Continuity Management, BCM) исходит от руководителей бизнеса и распространяется по всем подразделениям компании. Задача ИТ, в свою очередь, поддержать этот общий процесс в своем сегменте. Поскольку ИТ-подразделение рассматривается в зрелых компаниях именно как поставщик ИТ-услуг, то его вклад в непрерывность бизнес-процессов сводится к непрерывности предоставления ключевых ИТ-услуг.

Весь жизненный цикл становления процесса BCM можно разделить на 4 основных стадии, 3 из которых относятся к проектной деятельности, а последняя – к операционной.

Инициация

На этой стадии руководство компании инициирует проект по внедрению методов управления непрерывностью бизнеса. Еще до старта проекта определяются его границы, распределяются проектные роли, выделяются необходимые ресурсы, устанавливаются критерии контрольных точек. Инициирование проекта может исходить только от высшего руководства и им же поддерживаться. Дальнейшее проведение проекта может происходить по любому открытому проектному стандарту: PMI, PRINCE2 (Метод управления проектами PRINCE (PRojects IN Controlled Environments) определяет организацию, управление и контроль над исполнением проектов. PRINCE был разработан агентством CCTA (Central Computer and Telecommunications Agency) в 1989 как правительственный стандарт Великобритании для управления проектами в информационных технологиях.), и т.д.

Рис. 1. Жизненный цикл непрерывности бизнеса

Разработка требований и стратегии

В случае наступления кризиса, ИТ-подразделение, очевидно, не сможет предоставлять все свои услуги на том же уровне, как и при штатной работе. Среди всех предоставляемых услуг в любой компании всегда будут те, которые поддерживают критичные бизнес-функции. Скажем, отсутствие сервиса электронной почты вряд ли будет бизнес-критичным при наличии иных средств коммуникации, а вот остановка, биллинговой системы будет означать миллионные убытки для операторов сотовой связи. Понятно, что в случае чрезвычайных ситуаций все ресурсы ИТ должны быть сосредоточены именно на бизнес-критичных ИТ-сервисах. Задача этой стадии проекта как раз и заключается в определении списка ключевых ИТ-услуг и минимально необходимого уровня их предоставления в кризисной ситуации. На этой же стадии формируются схемы восстановления ключевых сервисов в кризисных ситуациях и схемы уменьшения рисков наступления самих катастроф.

Анализ влияния на бизнес

Многие ИТ-директора сталкиваются с ситуацией, когда бизнес-подразделения требуют автоматизировать те или иные бизнес-процессы, причем сами процессы нигде не регламентированы, и даже не представлены в виде общих схем. Одна из важных черт проекта по созданию процесса управления непрерывностью бизнеса заключается в том, что сами бизнес-подразделения будут вынуждены явно выявлять внутренние процессы и выделять среди них критичные. Это еще одна из причин, почему подобный проект должен инициироваться высшим руководством компании, а не ИТ-подразделением.

Любая компания подвержена воздействию внешних факторов. Негативное влияние этих факторов можно разделить на различные группы, например: финансовые потери; увеличение накладных расходов; потеря имиджа на рынке; потеря заказчиков и т.д.

Рассматривая ситуацию, когда внешние факторы воздействуют только на критичные бизнес-процессы, владельцы этих процессов оценивают возможные негативные влияния по вышеуказанным категориям. Исходя из допустимых потерь, владельцы процессов определяют минимально допустимый уровень функционирования бизнес-процессов в кризисной ситуации, в частности, совместно с руководством ИТ-подразделения, они определяют минимальный уровень тех ИТ-услуг, которые эти процессы поддерживают. Также определяется время восстановления ИТ-услуг до минимального уровня, и полное время восстановления до штатного уровня. Эти данные будут использоваться руководителями ИТ-отделов в дальнейшем при построении стратегии непрерывности ИТ-услуг.

Оценка рисков

Существуют много различных способов идентификации и оценки рисков в предоставлении ИТ-услуг. Одним из самых устоявшихся и рекомендуемых в ИТ-подразделениях является метод CRAMM (the UK Government Risk Analysis and Management Method). Метод CRAMM разработан Службой Безопасности Великобритании (UK Security Service) по заданию Британского правительства и взят на вооружение в качестве государственного стандарта. Он используется, начиная с 1985 года правительственными и коммерческими организациями Великобритании. За это время CRAMM приобрел популярность во всем мире. Фирма Insight Consulting Limited занимается разработкой и сопровождением одноименного программного продукта, реализующего метод CRAMM.В настоящее время CRAMM — это довольно мощный и универсальный инструмент, позволяющий, помимо анализа рисков, решать также и ряд других аудиторских задач. В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетая количественные и качественные методы анализа. Метод является универсальным и подходит как для больших, так и для мелких организаций, как правительственного, так и коммерческого сектора.

Рис. 2. Метод анализа рисков CRAMM

Суть метода состоит в следующем. После идентификации бизнес-критичных ИТ-услуг, внутри ИТ-подразделения составляется список всех ИТ-активов, входящих в состав этих сервисов. Для каждого ИТ-актива определяются угрозы, то есть список негативных внешних воздействий, могущих привести к недоступности этого актива. Угрозами могут являться.

- Злоумышленная порча оборудования.

- Уход с рынка ключевого провайдера.

- Сетевые атаки.

- Пожар в помещении.

- Террористическая атака.

- Саботаж.

- Отключение электричества.

- Нарушение процедур эксплуатации (человеческая ошибка).

- И т.д.

Для каждой из угроз определяется ее величина, то есть вероятность ее наступления. Она может быть оценена по статистическим данным, либо субъективно.

Далее, для каждого ИТ-актива определяется его уязвимость по отношению к угрозам. Это означает степень влияния внешнего фактора на общий ИТ-сервис, в случае воздействия этого фактора на данный ИТ-актив. Обычно, высокая уязвимость ИТ-актива связана с тем, что он является единой точкой сбоя в процессе предоставления ИТ-услуги. Например, если один источник питания обслуживает кластер серверов, предоставляющих бизнес-критичную информацию, то такой источник питания будет являться уязвимой компонентой ИТ-услуги по отношению к отключению электричества.

Наступление угрозы в одной из ИТ-компонент означает определенный вид нарушения ИТ-сервиса в целом, например, недоступность технического персонала, потеря данных, полное разрушение ИТ-систем (в случае глобальных угроз), недоступность сети, и т.д. Возможность подобных нарушений идентифицируются в качестве рисков, связанных с ИТ-сервисом в целом.

Наконец, степень риска, связанного с данным ИТ-сервисом, определяется как произведение вероятности угрозы на уязвимость актива по отношению к данной угрозе.

| Угроза |  |

| | Уязвимость |

Таблица. Определение степени риска

Количество оцененных таким образом рисков для каждого ИТ-сервиса может быть очень велико, поэтому часто в крупных компаниях пользуются правилом «TOP 10», когда рассматриваются лишь первые 10 самых распространенных рисков.