Проблемы обеспечения информационной безопасности в регионе Материалы региональной научно-практической конференции г. Волгоград, 28 марта 2008 г в олгоград 200 8

| Вид материала | Документы |

- Вторая региональная научно-практическая студенческая конференция городу, 4253.28kb.

- Омской области истоки творчества сборник материалов лауреатов региональной научно-практической, 1871.53kb.

- Отчет о региональной научно-практической конференции «Актуальные проблемы образования, 65.98kb.

- Печ. VII межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской, 61.5kb.

- Материалы региональной научно-практической конференции (20-21 декабря 2007 года) Орск, 1491.17kb.

- Доклады представляются на бумажных и электронных носителях, 30.4kb.

- Материалы ii-ой региональной научно-практической конференции, посвященной 20-летию, 2422.21kb.

- Программа третьей межрегиональной научно-практической конференции «Права человека, 174.79kb.

- Образование и наука IV материалы IV региональной научно-практической конференции апрель, 4952.85kb.

- В. М. Долженко с кроо «Объединение любителей животных «Друг», 2204.93kb.

^ АНАЛИЗ И СИНТЕЗ МОДЕЛИ ПОДСИСТЕМЫ ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ

Е. В. Тютюков

Волгоградский государственный университет

С появлением и развитием информационных технологий стала актуальна проблема информационной безопасности, связанная с обеспечением сохранности и конфиденциальности хранимой и обрабатываемой информации. Учитывая многообразие потенциальных угроз информации, сложность их структуры и функций, а также участие человека в технологическом процессе обработки информации, целостность, доступность и конфиденциальность информации достигается путем создания комплексной системы защиты информации. Одним из основных и неотъемлемых элементов комплексной системы безопасности является подсистема защиты от несанкционированного доступа к информационным ресурсам.

Построение эффективных систем защиты от несанкционированного доступа базируется на следующих этапах:

- анализ угроз несанкционированного доступа (НСД);

- определение адекватных угрозам механизмов защиты от НСД;

- оценка эффективности созданной системы защиты.

Анализ потенциально возможных угроз безопасности информации является одним из важнейших этапов проектирования систем защиты. При анализе угроз НСД определяется что, от кого и как требуется защищать.

Для перекрытия угроз НСД используются следующие методы защиты: процедурные, аппаратные и программные. Процедурные методы защиты делают возможным доступ к данным и передачу их только тем пользователям, который имеют соответствующие разрешения. Аппаратные и программные методы защиты используются в основном на этапе обработки данных на ЭВМ.

Механизмы защиты предназначены для обеспечения доступа и допуска к информации только обладающих соответствующими полномочиями пользователей (пользовательских программ и т.п.). Каждый механизм защиты M(L) характеризуется множеством характеристик, к которым относятся: вероятность его «взлома», возможность оперативного изменения правил взаимодействия пользователей и данных, стоимость его разработки и внедрения, эксплуатационные затраты, время разработки и внедрения, объём услуг защиты и т.д.

Совокупность механизмов и методов защиты представляет собой подсистему защиты от НСД. Для синтеза подсистем защиты необходимо выбрать такую их совокупность, которая обеспечивает или минимальную вероятность несанкционированного доступа при ограничениях на стоимостные, временные и другие показатели (задача 1), или минимальные суммарные потери от "взлома" защиты и затрат на разработку и эксплуатацию системы защиты (задача 2, вариант "а"), или минимальные затраты на разработку и эксплуатацию системы при ограничениях на вероятность "взлома" защиты (задача 2, вариант "б").

Пусть

— условная вероятность "взлома" для

— условная вероятность "взлома" для  -го метода защиты, относящегося к уровню

-го метода защиты, относящегося к уровню  и закрепленного за объектом

и закрепленного за объектом  при условии "взлома" уровней

при условии "взлома" уровней ,

, ,

,  — затраты на разработку и эксплуатацию

— затраты на разработку и эксплуатацию  -го метода защиты

-го метода защиты  -го уровня для объекта

-го уровня для объекта  , соответственно,

, соответственно, ,

,  — временные затраты на разработку и эксплуатацию соответствующего метода защиты,

— временные затраты на разработку и эксплуатацию соответствующего метода защиты,  — потери в системе, вызванные "взломом" рассматриваемого

— потери в системе, вызванные "взломом" рассматриваемого  -го метода защиты. Предполагается, что потери вызываются не только фактом нарушения безопасности объекта защиты

-го метода защиты. Предполагается, что потери вызываются не только фактом нарушения безопасности объекта защиты  , но и проникновением за

, но и проникновением за  -й уровень защиты путем преодоления

-й уровень защиты путем преодоления  -го метода защиты. Таким образом, нарушитель получает возможность пользоваться информацией, которая определяется уровнем

-го метода защиты. Таким образом, нарушитель получает возможность пользоваться информацией, которая определяется уровнем  и

и  -м методом, в ущерб системе. Если на

-м методом, в ущерб системе. Если на  -й уровне защиты возможно одновременное использование нескольких методов, то эти методы объединяют в один и соответствующим образом корректируют вероятностные, временные и стоимостные характеристики.

-й уровне защиты возможно одновременное использование нескольких методов, то эти методы объединяют в один и соответствующим образом корректируют вероятностные, временные и стоимостные характеристики.Пусть также

={1, если

={1, если  -й метод защиты, относящийся к уровню

-й метод защиты, относящийся к уровню  , закреплен за объектом

, закреплен за объектом  ,

,О, в противном случае.

Задача 1 имеет вид

При ограничениях

где Сп, Сэ — выделяемые ресурсы на разработку и эксплуатацию системы защиты, Тп, Тэ — допустимые временные затраты на разработку и эксплуатацию системы защиты, D — допустимые суммарные потери от "взлома" системы защиты.

Задача 2 имеет вид:

— вариант "а":

При ограничениях:

где

–допустимое верхнее значение вероятности "взлома" для объекта

–допустимое верхнее значение вероятности "взлома" для объекта  ,

,— вариант "б":

при ограничениях:

В данный момент разрабатывается программная реализация модели. Архитектура модели представлена на рис.

Рис. Архитектура программного комплекса

Оценка эффективности подсистем защиты от несанкционированного доступа к информационным ресурсам базируется на полученных исходных данных и оценивается в соответствии с выбранной задачей.

^ МАТЕМАТИЧЕСКАЯ ПОДГОТОВКА СПЕЦИАЛИСТОВ ПО ЗАЩИТЕ ИНФОРМАЦИИ

Е. В. Бондарева

Волгоградский государственный университет

Современные условия развития высоких технологий характеризуется тем, что ценность хранимой, обрабатываемой и передаваемой в различных системах информации становится сравнимой с ценностью имеемых материальных ресурсов. В связи с чем, информация становится одним из важнейших источников капиталовложений, и, как всякий капитал, она нуждается в защите. В последние годы проблема информационной безопасности приобретает чрезвычайную актуальность как на уровне отдельно взятой организации, так и на государственном уровне.

Успешное решение задач по защите информации возможно только при наличии хорошо подготовленных специалистов в этой области. Поэтому составляющей государственной политики любого государства, направленной на защиту информационных ресурсов государства и защиту информации с ограниченным доступом, является подготовка специалистов в сфере защиты информации и информационной безопасности в высших учебных заведениях.

Следует заметить, что в современной образовательной практике подготовка таких специалистов – явление относительно новое, поскольку востребованность (социальный заказ) на такого рода специалистов чётко оформилась лишь в 90-х годах прошлого столетия. Социальный заказ на специалистов в области защиты информации, в свою очередь, неизбежно определяет специфику профессиональной подготовки, исходя из представления о реальных и возможных видах профессиональной деятельности (экспериментально-исследовательской, проектной, организационно-управленческой и эксплуатационной).

Подготовка высококвалифицированного конкурентоспособного на рынке труда специалиста по защите информации зависит от многочисленных факторов, в том числе от качества математического образования. Важнейшими инструментами качественного обучения являются образовательные стандарты. В Государственном образовательном стандарте высшего профессионального образования (ГОС ВПО) специальности 075500- «Комплексное обеспечение информационной безопасности автоматизированных систем» математические учебные дисциплины отнесены к циклу «Общие математические и естественнонаучные дисциплины». Предметы данного блока, являясь по сути базовыми для будущих специалистов в области информационной безопасности, призваны обеспечить профессиональную инкультурацию студентов, под которой понимается процесс и результат вхождения индивида в профессиональную культуру как системное целое в контексте активной образовательной деятельности. В этой связи стандарт специальности 075500 требует включить в содержание математических дисциплин не только традиционные разделы, но и прикладные (основы модульной арифметики, производственное пространство, матрица доступа данных и многие другие).

Прикладная направленность обучения высшей математике – это обучение, ориентированное не только на изучение основных, фундаментальных понятий, но и на применение математического аппарата как в учебном процессе, так и в профессиональной деятельности.

Математические дисциплины изучаются студентами на начальных курсах, как правило, без ориентации на специальность, поскольку профессиональные дисциплины в этот период обучения еще не введены в расписание или только начинают изучаться студентами. Очевидно, что при такой организации обучения оказываются недостаточно сформированными интеграционные навыки в переносе знаний из одной науки в другую (трансфер) и умения составлять и анализировать математические модели информационных явлений и процессов.

Исследования последних лет показывают, что методически грамотное использование прикладной направленности математических дисциплин способствует повышению уровня профессиональной подготовки студентов в области информационной безопасности, а также целенаправленному формированию их познавательной самостоятельности. Проблема использования прикладной направленности математических дисциплин может быть решена посредством:

- включения в базовый курс математических дисциплин рассмотрения прикладных разделов (примеров использования математической теории в управлении информационными рисками, управлении политикой безопасности и т.д.);

- разработки программно-методического обеспечения, ведущими компонентами которого являются компьютерный практикум математического моделирования и интегрированные занятия прикладной направленности.

Таким образом, современная образовательная практика показывает, что потребности общества в математическом образовании специалистов сильно изменились за последние десятилетия. Усиливающаяся тенденция к фундаментализации математического знания связана именно с интенсивным применением математических методов в других науках (в том числе гуманитарных), часть из которых непосредственно влияет на жизнедеятельность и социализацию личности в современном мире. Можно сказать, что содержание курса математики и его направленность на профессиональную деятельность является залогом успешной и качественной подготовки студента, что в свою очередь является важным фактором ориентации на будущую специальность.

Всё выше сказанное подтверждает опыт подготовки специалистов по защите информации в Волгоградском Государственном университете на кафедре информационной безопасности. А именно, в ходе реализации прикладной направленности обучения дисциплинам математического цикла у студентов начальных курсов формируются прикладные знания и умения, способствующие их применению для решения прикладных задач в области информационной безопасности. Построение учебных курсов с ориентацией на прикладную направленность обучения позволяет увидеть связь математических дисциплин с информационной безопасностью (что чрезвычайно важно для студентов, особенно на первых курсах), а также оценить значительные преимущества использования компьютерных технологий в решении математических и профессиональных задач. Анализ успеваемости студентов старших курсов за последние пять лет показал достаточно высокую корреляцию между показателями успеваемости по математическим дисциплинам на первых двух курсах и показателями успеваемости по обще профессиональным дисциплинам и дисциплинам специализации. Помимо этого, студенты приобретают опыт исследовательской работы, планирования, прогнозирования, построения аналитических моделей, что в итоге положительно влияет на формирование профессиональной компетентности будущего специалиста в области информационной безопасности.

^ ИССЛЕДОВАНИЕ МЕТОДОВ РЕЗЕРВИРОВАНИЯ ПРОГРАММ И ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ

Т. А. Митягин

Волгоградский государственный университет

Обеспечение безопасности баз данных является одной из фундаментальных задач современного социума, поскольку надежность их функционирования, предотвращение потери данных составляют основу деятельности всех субъектов экономической, организационной, административной, военной и других витальных сфер жизни общества. Следовательно, определение эффективности существующих технологий резервирования данных является одной из основных составляющих стратегии защиты информации.

Для обеспечения надежности базы данных, а, следовательно, и ее безопасности необходимо планировать регулярное резервное копирование базы данных. Резервное копирование требуется выполнять после создания базы данных, после того как она была загружена данными, после создания индексов или когда выполнены определённые операторы, которые не журнализируются.

Анализ типов резервного копирования в системах управления базами данных SQL Server 2000 и Oracle позволяет выделить три основных уровня резервного копирования, которые используются в сочетании с различными схемами ротации носителей: полное резервирование и два типа частичного резервирования (дифференциальное и добавочное).

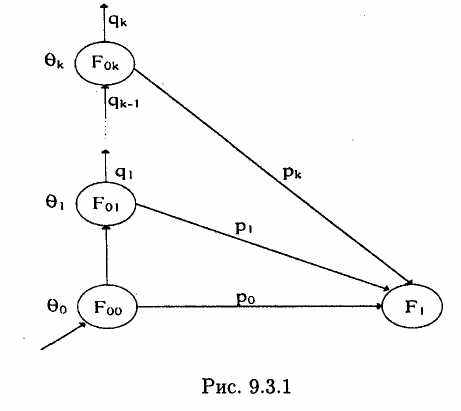

Полное резервирование обычно затрагивает всю систему и все файлы. Еженедельное, ежемесячное и ежеквартальное резервирование подразумевает полное резервирование. Полное резервирование следует проводить, по крайней мере, еженедельно. Данный уровень резервирования обеспечивается стратегией, которая может быть смоделирована следующим образом (см. рис.1):

Рис. 1. Функционирование системы при использовании Стратегии 1

Основной массив F00 резервируется k копиями

. Вероятность того, что массив

. Вероятность того, что массив  не разрушится за интервал времени

не разрушится за интервал времени его использования, есть pr. Вероятность разрушения массива в процессе обновления qr = 1 - pr. Вероятность разрушения массивов во время их хранения принимается равной 0. Вероятностный процесс функционирования системы при решении задачи обновления может быть представлен в виде:

его использования, есть pr. Вероятность разрушения массива в процессе обновления qr = 1 - pr. Вероятность разрушения массивов во время их хранения принимается равной 0. Вероятностный процесс функционирования системы при решении задачи обновления может быть представлен в виде:

В этом выражении формально принимается pk+1 = q - 1 = 1. Вероятность успешного решения задачи p1 при наличии k копий равна

, где индекс 1 обозначает использование первой стратегии резервирования. Пусть

, где индекс 1 обозначает использование первой стратегии резервирования. Пусть rj — время создания j-й копии основного массива,

rj — время создания j-й копии основного массива,  . Тогда планируемое среднее время доступа к ЭВМ при использовании стратегии 1 определится следующим образом:

. Тогда планируемое среднее время доступа к ЭВМ при использовании стратегии 1 определится следующим образом:

Последнее выражение может быть преобразовано к более компактному виду:

,

,При дифференциальном резервировании каждый файл, который был изменен с момента последнего полного резервирования, копируется каждый раз заново. Дифференциальное резервирование ускоряет процесс восстановления. Все, что необходимо, это последняя полная и последняя дифференциальная резервная копия. Данный уровень резервирования обеспечивается стратегией, которая может быть смоделирована следующим образом:

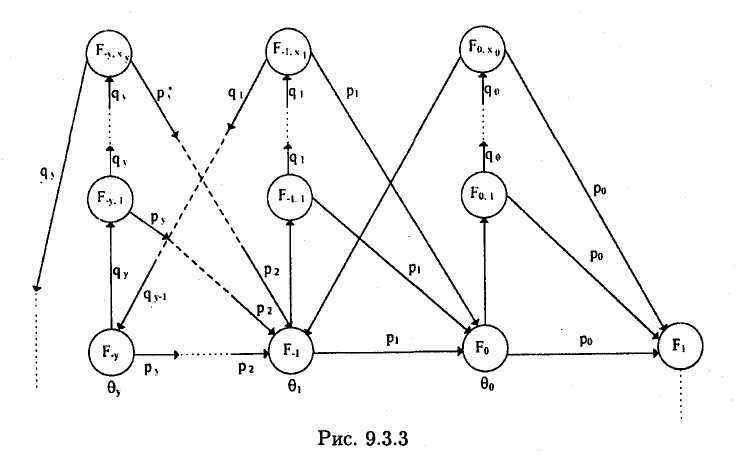

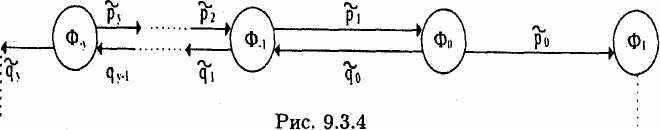

Стратегия 2. Пусть в начальный момент в системе имеется к предыстории и массивов изменений основного массива F00, т.е. F-1, F-2,…, F-k, которые используются для решения некоторой задачи. Требуется создать обновленный массив. За фиксированное (единичное) время с вероятностью р обновленный массив может быть создан, с вероятностью q = 1 – p массив может быть разрушен. Работа системы продолжается до тех пор, пока либо массив F00 и k его предыстории не будут разрушены, либо не будет создан обновленный массив.

Определим следующие характеристики системы при использовании данной стратегии резервирования: вероятность обновления массива F00; вероятность разрушения массива и k его предыстории; продолжительность работы ЭВМ до обновления массива, до разрушения всех предыстории, а также среднее время функционирования ЭВМ.

Будем интерпретировать исходы обновления массивов, как перемещения точки по оси z. В момент I = О точка находится в положении z = k + 1, а в моменты I = 1,2,... она перемещается на один шаг влево или вправо в зависимости от успеха или неудачи соответствующего обновления, т.е. совершает случайное блуждание. Таким образом, положение точки в произвольный момент

определяет количество неразрешенных предысторий после окончания

определяет количество неразрешенных предысторий после окончания  попытки обновления. Рассмотрим временные характеристики процесса при использовании стратегии 2.

попытки обновления. Рассмотрим временные характеристики процесса при использовании стратегии 2.Для определения средней продолжительности работы ЭВМ до обновления массива F00 и до разрушения этого массива и k его предыстории применим метод производящих функций. Данная задача аналогична задаче определения продолжительности случайного блуждания точки из исходного состояния при наличии поглощающих экранов при z=k+2 и z=0. Так же, как и раньше, исходным положением точки является z (0 < z < k +2) Пусть Uz,ξ — вероятность того, что процесс закончится на

шаге у экрана z = 0. После первой попытки обновления система попадает или в точку z + 1 или в точку z — 1, и при 1 < z < k+1 и ξ > 1 можно записать

шаге у экрана z = 0. После первой попытки обновления система попадает или в точку z + 1 или в точку z — 1, и при 1 < z < k+1 и ξ > 1 можно записать .

.Данное уравнение является разностным и зависит от двух переменных.

Граничные условия имеют вид: Uz,ξ = Uk+2,ξ = 0 при ξ ≥ 1 и U00 = 1,Uz,0 при z > 0, 0 < z < k+2 и ξ ≥ 0.

Введем производящую функцию

.

.Эта производящая функция вероятности разрушения массива F00 и всех его предыстории на ξ-м шаге (поглощение у экрана z = 0 ) может выть представлена в виде:

(1)

(1)для 0 < s < 1.

Тогда математическое ожидание времени до разрушения массива и всех его предыстории M(Td,s) при условии, что процесс функционирования начался в точке z, может быть определен как

. Можно показать, что для z=k+1 имеем

. Можно показать, что для z=k+1 имеем ,

,

Производящая функция вероятности успешного обновления массива Р00 (успешного решения задачи) на ξ-м шаге имеет вид

(2)

(2)Математическое ожидание времени до успешного окончания решения задачи M(Tq,z) при условии, что процесс начался в точке z, определим как

. Можно показать, что при z=к+1

. Можно показать, что при z=к+1

Производящей функцией продолжительности функционирования ЭВМ до обновления массива .F00 или до разрушения всех массивов будет сумма производящих функций (1) и (2). Однако, если продолжительность функционирования имеет конечное математическое ожидание, q ≠ p и процесс начинается в состоянии 2, для определения средней продолжительности функционирования ЭВМ можно применить более простой метод. Рассуждая так же, как при выводе уравнения (1), получим

и граничные условия

и граничные условия  .

.Учитывая, что z = k +1 и q < p, получим

При добавочном резервировании происходит копирование только тех файлов, которые были изменены с тех пор, как в последний раз выполнялось полное или добавочное резервное копирование. Последующее добавочное резервирование добавляет только файлы, которые были изменены с момента предыдущего добавочного резервирования. В среднем, добавочное резервирование занимает меньше времени, так как копируется меньшее количество файлов. Однако процесс восстановления данных занимает больше времени, так как должны быть восстановлены данные последнего полного резервирования, плюс данные всех последующих добавочных резервирований. Данный уровень резервирования обеспечивается стратегией, которая может быть смоделирована следующим образом (см. рис. 2):

Рис. 2. Функционирование системы при использовании Стратегии 3

В начальный момент в системе имеется

поколений текущего массива

поколений текущего массива  (массив

(массив — основной, остальные — его предыстории). Пусть

— основной, остальные — его предыстории). Пусть  поколение текущего массива имеет

поколение текущего массива имеет резервных копий

резервных копий  . Вероятность успешного обновления для

. Вероятность успешного обновления для  поколения и его копий есть

поколения и его копий есть  ; вероятность разрушения при обновлении

; вероятность разрушения при обновлении  ; время обновления —

; время обновления —  , время копирования —

, время копирования —  .

.При разрушении основного массива вначале используются его копии. В случае их разрушения используется первая предыстория, затем ее копии и т.д.

На рис. 3 представлена укрупненная схема применения стратегии 3, в которой

rs-1 – время создания копии обновленного массива

Рис. 3

Величина

(время пребывания системы в состоянии

(время пребывания системы в состоянии  ) получена как сумма трех составляющих:

) получена как сумма трех составляющих:— среднего времени обновления s-ro поколения массива

— среднего времени восстановления разрушенных в процессе обновления копий s-ro поколения массива

— и среднего времени создания заданного числа копий восстановленной предыстории

поколения массива.

поколения массива.

На основании результатов исследования стратегии 2 резервирования получены аналитические выражения для расчета вероятности успешного обновления и среднего времени доступа к ЭВМ для рассматриваемой стратегии:

Значения

,

, ,

, определяются из выражений (3) и (4). Последнее слагаемое в (6) определяет временные затраты на восстановление первоначальной структуры резерва после окончания решения задачи обновления.

определяются из выражений (3) и (4). Последнее слагаемое в (6) определяет временные затраты на восстановление первоначальной структуры резерва после окончания решения задачи обновления.Рассмотренная модель расчета характеристик стратегии 3 резервирования позволяет проводить анализ практически любых систем резервирования программных модулей и информационных массивов. Кроме того, указанная обобщенная модель обеспечивает возможность анализа и выбора, оптимальных по временным, вероятностным или стоимостным критериям вариантов размещения резервных копий и (или) предыстории на носителях различного типа, а также учитывать особенности работы с иерархической памятью. В настоящее завершается создание программного комплекса, позволяющего рассчитать оптимальную периодичность резервирования на основе предложенных стратегий.

^ СИСТЕМА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ УПРАВЛЕНИЯ ФЕДЕРАЛЬНОГО КАЗНАЧЕЙСТВА ПО ВОЛГОГРАДСКОЙ ОБЛАСТИ: ПРОБЛЕМЫ И РЕШЕНИЯ

Я. Н. Топилин, А. М. Хабаров, А. Е. Юркова

Управления Федерального казначейства по Волгоградской области

Система информационной безопасности, функционирующая с учетом требований нормативных документов Российской Федерации, позволяет организациям своевременно и качественно выполнять поставленные перед ними задачи.

А

ктуальными задачами казначейства на современном этапе являются: усиление контроля за поступлением и целевым использованием бюджетных средств; регулирование финансовых потоков бюджетной сферы; совершенствование межбюджетных отношений; увеличение доходной базы бюджетов за счет повышения их оборачиваемости и собираемости налогов и другие [1,5]. Для выполнения поставленных перед казначейством задач сотрудники Управления Федерального казначейства по Волгоградской области (далее Управление) в повседневной деятельности обрабатывают огромные потоки экономической информации, для защиты которой в Управлении функционирует система информационной безопасности (подробно см. [2]) выстроенная и функционирующая в соответствии с действующим законодательством и постоянно адаптирующаяся и развивающаяся вместе с развитием общества. Проблему отражения угроз информационной безопасности и выполнения требований нормативных документов по защите информации Управление успешно решает на протяжении уже 14 лет. Наряду с отделами Информационного обеспечения и Режима секретности и безопасности информации, которые созданы во всех территориальных управлениях Федерального казначейства, в Управлении созданы два уникальных отдела. Отдел Межрегиональный центр защиты информации (отдел аккредитован ФСТЭК России в системе сертификации средств защиты информации по требованиям безопасности информации для проведения аттестации объектов информатизации) (подробно см. [3]) основные задачи которого: аттестация объектов информатизации в зоне ответственности, контроль состояния защиты информации аттестованных объектов информатизации, контроль эффективности функционирования средств защиты информации, оказание методической помощи в создании и эксплуатации системы защиты информации государственных информационных ресурсов, и отдел Пилотный центр по защите информации (Управление имеет лицензию на право ведения образовательной деятельности) (подробно см. [4]) основными задачами которого являются: повышение квалификации специалистов территориальных органов Федерального казначейства, анализ состояния защиты информации в территориальных органах Федерального казначейства, проведение консультативной и методической работы по вопросам защиты информации. Выполняя свои задачи, отдел Межрегиональный центр защиты информации ежегодно экономит бюджетных денег 13,0 млн. руб., а отдел Пилотный центр по защите информации 6,5 млн. руб.

ктуальными задачами казначейства на современном этапе являются: усиление контроля за поступлением и целевым использованием бюджетных средств; регулирование финансовых потоков бюджетной сферы; совершенствование межбюджетных отношений; увеличение доходной базы бюджетов за счет повышения их оборачиваемости и собираемости налогов и другие [1,5]. Для выполнения поставленных перед казначейством задач сотрудники Управления Федерального казначейства по Волгоградской области (далее Управление) в повседневной деятельности обрабатывают огромные потоки экономической информации, для защиты которой в Управлении функционирует система информационной безопасности (подробно см. [2]) выстроенная и функционирующая в соответствии с действующим законодательством и постоянно адаптирующаяся и развивающаяся вместе с развитием общества. Проблему отражения угроз информационной безопасности и выполнения требований нормативных документов по защите информации Управление успешно решает на протяжении уже 14 лет. Наряду с отделами Информационного обеспечения и Режима секретности и безопасности информации, которые созданы во всех территориальных управлениях Федерального казначейства, в Управлении созданы два уникальных отдела. Отдел Межрегиональный центр защиты информации (отдел аккредитован ФСТЭК России в системе сертификации средств защиты информации по требованиям безопасности информации для проведения аттестации объектов информатизации) (подробно см. [3]) основные задачи которого: аттестация объектов информатизации в зоне ответственности, контроль состояния защиты информации аттестованных объектов информатизации, контроль эффективности функционирования средств защиты информации, оказание методической помощи в создании и эксплуатации системы защиты информации государственных информационных ресурсов, и отдел Пилотный центр по защите информации (Управление имеет лицензию на право ведения образовательной деятельности) (подробно см. [4]) основными задачами которого являются: повышение квалификации специалистов территориальных органов Федерального казначейства, анализ состояния защиты информации в территориальных органах Федерального казначейства, проведение консультативной и методической работы по вопросам защиты информации. Выполняя свои задачи, отдел Межрегиональный центр защиты информации ежегодно экономит бюджетных денег 13,0 млн. руб., а отдел Пилотный центр по защите информации 6,5 млн. руб.16 декабря 2008 года Управление отмечает 15 – летний юбилей. За годы работы Управление заработало авторитет и в народе не зря бытует мнение, что казначейству можно доверять.

^ Список литературы

- Сазонов С.П. Федеральное казначейство в реформировании бюджетного процесса: проблемы и решения. – Волгоград: ООО «ЦПК», 2007,- 408 с.

- Топилин Я.Н. Система информационной безопасности в Управлении Федерального казначейства // VII Межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской области, г. Волгоград, 12-15 ноября 2002г. Вып. 1: Экономика и финансы: Тезисы докладов. - Волгоград: ВолГУ, 2003, -С.68-70.

- Самойлович И.О. Аттестация информационных систем в Федеральном казначействе // Вестник Волгоградского института бизнеса», №3, 2007. Издательство «Прин Терра», Волгоград, 2007, -С.40-42.

- Суханов Д.В. Подготовка и обучение специалистов по защите информации // Вестник Волгоградского института бизнеса», №3, 2007. Издательство «Прин Терра», Волгоград, 2007, -С.93-96.

Для заметок

Научное издание

Проблемы обеспечения

информационной безопасности в регионе

^ Материалы

региональной научно-практической конференции

г. Волгоград, 28 марта 2008 г.

Главный редактор А.В. Шестакова

Оформление обложки Н.Н. Захаровой

Печатается в авторской редакции с готового оригинал-макета.

Подписано в печать 17.03 2008 г. Формат 6084/16.

Бумага офсетная. Гарнитура Таймс. Усл. печ. л. 6,3.

Уч.-изд. л. 6,8. Тираж 50 экз. Заказ . «C» 28.

Издательство Волгоградского государственного университета.

4

00062, г. Волгоград, просп. Университетский, 100.