Проблемы обеспечения информационной безопасности в регионе Материалы региональной научно-практической конференции г. Волгоград, 28 марта 2008 г в олгоград 200 8

| Вид материала | Документы |

- Вторая региональная научно-практическая студенческая конференция городу, 4253.28kb.

- Омской области истоки творчества сборник материалов лауреатов региональной научно-практической, 1871.53kb.

- Отчет о региональной научно-практической конференции «Актуальные проблемы образования, 65.98kb.

- Печ. VII межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской, 61.5kb.

- Материалы региональной научно-практической конференции (20-21 декабря 2007 года) Орск, 1491.17kb.

- Доклады представляются на бумажных и электронных носителях, 30.4kb.

- Материалы ii-ой региональной научно-практической конференции, посвященной 20-летию, 2422.21kb.

- Программа третьей межрегиональной научно-практической конференции «Права человека, 174.79kb.

- Образование и наука IV материалы IV региональной научно-практической конференции апрель, 4952.85kb.

- В. М. Долженко с кроо «Объединение любителей животных «Друг», 2204.93kb.

^ СТЕГАНОГРАФИЧЕСКИЕ МАРКИРОВКИ С ИСПОЛЬЗОВАНИЕМ НАНОТЕХНОЛОГИЙ

И. В. Запороцкова, Т. В. Кислова

Волгоградский государственный университет

Одним из ценнейших факторов современности является информация. Поэтому одной из важнейших задач информационной безопасности в настоящее время является поиск наиболее эффективных способов сокрытия информации. Этой проблемой вплотную занимается стеганография – наука о скрытой передаче информации путем сохранения в тайне самого факта передачи. В последнее время, благодаря распространению новых технологий, развитие стеганографии вышло на принципиально новый уровень. В частности, получила развитие компьютерная стеганография.

Однако до настоящего времени все способы защиты информации базируются на так называемом макроуровне. Последние 10 лет ознаменовались активным развитием нанотехнологий – технологий, манипулирующих объектами нанометрового уровня пространственного разрешения. В конце 20 века появилась инновационная технология неразрушающего контроля материалов с разрешением вплоть до 0,1 нм, воплощенная в сканирующем туннельном микроскопе (СТМ) и атомно-силовом микроскопе (АСМ) [1]. Повышая уровень взаимодействия между зондом и образцом, можно перевести СЗМ из измерительного режима работы с нулевым уровнем разрушения исследуемой поверхности, в так называемый литографический режим, обеспечивающий создание на поверхности образца заранее заданных знаков нанометрового масштаба - так называемой наномаркировки. Мы предлагаем использовать наномаркировку для защиты конфиденциальной информации от несанкционированного доступа. В этом случае она может быть названа стеганографической маркировкой. Защитные свойства такой маркировки определяются ее латентностью, когда она не воспринимается визуально, в том числе с помощью известных и доступных оптических увеличительных приборов. Тогда расположение стеганографической маркировки на выбранном в качестве носителя информации твердотельном объекте и способ восприятия ее содержания обеспечивают высочайшую степень защиты от умышленного неавторизованного доступа к определенной информации.

П

ри напряжении между зондом и подложкой-объектом 5 В и зазоре 0,5 нм возникают электрические поля 108 В/см, при которых возможны плотности токов электронной эмиссии до 108 А/см2:

ри напряжении между зондом и подложкой-объектом 5 В и зазоре 0,5 нм возникают электрические поля 108 В/см, при которых возможны плотности токов электронной эмиссии до 108 А/см2:г

де ф - работа выхода электрона из электрода. Пучок электронов может вызвать на подложке локальный разогрев с повышением температуры по радиусу r вдоль поверхности:

де ф - работа выхода электрона из электрода. Пучок электронов может вызвать на подложке локальный разогрев с повышением температуры по радиусу r вдоль поверхности:г

де ^ U - напряжение, приложенное к электродам, I- туннельный ток, k – коэффициент термической проводимости подложки, / - длина рассеяния электронов в подложке. Электростатическое поле порождает нормальное к поверхности электродов механическое напряжение:

де ^ U - напряжение, приложенное к электродам, I- туннельный ток, k – коэффициент термической проводимости подложки, / - длина рассеяния электронов в подложке. Электростатическое поле порождает нормальное к поверхности электродов механическое напряжение:где ε - диэлектрическая проницаемость среды между электродами. Это поле достаточно для локальных деформаций поверхности. С помощью сильного электрического поля в межэлектродном зазоре возможна поляризация молекул среды и их перестройка. Возможно также прямое механическое воздействие зонда на объект-подложку. Тогда при превышении порога пластической деформации подложки при локальном царапании или постукивании зондом возможна ее необратимая механическая деформация. Все это приводит к созданию на поверхности объекта, выбранного в качестве носителя конфиденциальной информации, стеганографической маркировки.

Защитные свойства стеганографической наномаркировки определяются в первую очередь ее сверхмалыми размерами, которые и обеспечивают скрытность нанесения и содержания информации. Полное содержание маркировки может быть воспроизведено только с применением специально предназначенных для этого сканирующих зондовых микроскопов. Однако даже знание места локализации наномаркировки на изделии с точностью до 1 мм2 не приводит к возможности ее выявления, так как на этой площади имеется в среднем около 105 – 106 участков, где она могла бы располагаться. В результате степень защиты информации, нанесенной на объект-носитель, становится практически стопроцентной.

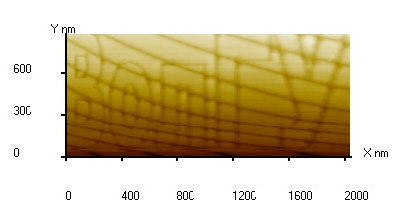

Для подтверждения возможности использования зондовых нанотехнологий для нанесения защитных стеганографических маркировок нами были выполнены исследования, основной целью которых являлась разработка методики нанесения и выявления наномаркирующих знаков на твердотельных поверхностях различной химической природы, обладающих различной твердостью [2]. В качестве маркирующего и считывающего устройства использовался сканирующий зондовый микроскоп NanoEducator. Нанесение модельного изображения на поверхность компакт-диска выполнялось в режиме динамической силовой литографии растровым способом путем сканирования определенного участка и воздействия на образец в заданных точках с силой, зависящей от яркости соответствующих пикселей изображения-шаблона. Использовался прерывисто-контактный метод сканирования графического изображения bmp-файла колеблющимся зондом с радиусом острия порядка 70 нм высокой механической жесткости. Выявление нанесенного нанолитографического изображения осуществлялась путем сканирования установленной области на поверхности объекта (рис. 1).

Рис. 1. СЗМ изображение наномаркировки на участке поверхности компакт-диска, полученное методом динамической силовой литографии.

Выполненные модельные экспериментальные исследования доказали возможность использования сканирующей зондовой нанотехнологии для создания стеганографической маркировки, содержащей скрытые данные, обеспечивающей стопроцентную защиту конфиденциальной информации от несанкционированного проникновения.

^ Список литературы

- Миронов В.Л. Основы сканирующей зондовой микроскопии // Институт физики микроструктур РАН, Нижний Новгород. 2004, 186 с.

- Запороцкова И.В., Кислова Т.В., Горемыкина Ю.Ю., Кичкин А.В. Методика нанесения наномаркировок с использованием сканирующего зондового микроскопа // Оборудование, технологии и аналитические системы для материаловедения, микро- и наноэлектроники. Труды V российско-японского семинара, 18-19 июня 2007, СГУ, Саратов. 2007, с. 530.

^ ПРОБЛЕМА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В НАЛОГОВЫХ ОРГАНАХ

М. И. Павленко

Управление Федеральной Налоговой Службы по Волгоградской области

Развитие информационных технологий, создание новых компьютерных сетей, расширение сферы информационной деятельности — эти и другие характерные черты процесса информатизации жизни человека и всего общества обусловили появление такой новой отрасли, как информационная безопасность.

Проблема информационной безопасности особенно актуальна в налоговых структурах. Это связано с тем, что из-за специфики ее работы практически полностью отсутствует информация не подлежащая закрытию. К тому же, в налоговых органах информационная безопасность в виде структуры, по сравнению с другими отраслями деятельности федеральной налоговой службы, появилась относительно недавно, около 3 лет назад. Она находится на начальном этапе своего развития, во многом еще только формируя свою основную деятельность.

В связи с этим возникают следующие проблемы в работе отдела по защиты информации:

- Не понимание со стороны младшего персонала (исполнителей) зачастую элементарных методов безопасной работы как во внутренней сети, так и сети Интернет.

- Отсутствие функционально законченной политики безопасности, которая бы удовлетворяла не только предъявляемым требованиям по безопасности, но и требованиям пользователей.

- Не достаточное внимание руководства к угрозам, которые вероятно могут возникнуть до тех пор, пока они не проявятся в какой-то мере.

- Нехватка специалистов по защите информации как на местах, так и в управлениях.

Непонимание персонала, непосредственно обрабатывающего закрытую информацию, приводит к их внутреннему желанию обойти применяемую политику безопасности для облегчения или ускорения проводимой ими работы. В совокупности с тем, что на данный момент их пожелания не учитываются в пользу безопасности, ее решение невозможно без устранения других проблем.

Находясь в состоянии системного развития, информационная безопасность требует адекватного исследования. Построение единой политики, выявление общих угроз, проблемы организационно-правового обеспечения и защиты информации в этих подразделениях, как в теоретическом плане, так и в практическом нуждаются в более глубокой и предметной разработке. Необходимо выявление наиболее важных элементов обеспечения безопасности, таких как, например информационные ресурсы, содержащие специальные сведения и оперативные данные служебного характера - многоуровневые системы банков данных справочного и статистического характера. Функционирование таких баз данных должно быть возможно только при использовании передовых информационных технологий, базирующихся на компьютерной технике и программном обеспечении, отвечающим последним требованиям не только с технической точки зрения, но и с точки зрения информационной безопасности.

Нехватка специалистов может быть решена как расширением состава отделов по защите информации, так и привлечением сторонних специалистов для оказания содействия в их работе.

Таким образом, вышеописанные проблемы не создают реальных каналов утечки информации, но в совокупности на порядок увеличивают вероятность их возникновения и требует незамедлительного решения.

^ ПРИОРИТЕТНЫЕ НАПРАВЛЕНИЯ ИЗУЧЕНИЯ СТУДЕНТАМИ ВолГУ ПРОБЛЕМ СЕРТИФИКАЦИИ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ

С. Г. Павленко

Волгоградский государственный университет

В настоящее время возрастает роль информационной безопасности в системе национальной безопасности. Бурное развитие современных информационных и телекоммуникационных технологий повысило уязвимость информации на объектах информатизации.

В целях предотвращения угроз информационной безопасности применяются правовые, программно-технические и организационно-экономические методы, в которых составной частью последнего является сертификация объектов информатизации.

Нормативная база информационной безопасности изучается в рамках дисциплины «Правовое обеспечение информационной безопасности» и представляется четырьмя разделами:

- система нормативно-правовых документов в области информационной безопасности;

- основные федеральные законы и постановления правительства Российской Федерации, регулирующие вопросы информационной безопасности;

- руководящие и нормативно-методические документы в сфере информационной безопасности;

- государственные стандарты Российской Федерации в сфере обеспечения информационной безопасности.

Сертификация объектов информатизации, прежде всего, подразумевает проверку их качественных характеристик для реализации основной функции – защиты информации на основании государственных стандартов и требований по безопасности информации.

Вопросы сертификации объектов информатизации изучаются в рамках дисциплины «Метрология, стандартизация и сертификация программных и аппаратных средств защиты», где необходимо уделять внимание математическому обеспечению, включающему комплекс методик оценки качества функционирования объектов информатизации на сертификационных испытаниях:

- Методика оценки системы качества на предприятии.

- Комплекс методик проверки программного обеспечения.

- Комплекс методик оценки надежности своевременности представления, полноты, безошибочности, актуальности и конфиденциальности выходной информации.

Методики нацелены на оценку следующих показателей качества функционирования объектов информатизации:

1. Показателей адекватности функционирования:

- способности (неспособности) реализованной на предприятии системы качества по обеспечению условий для достижения требуемого качества функционирования;

- соответствия (несоответствия) реальных функциональных возможностей ПО декларируемым в программной документации;

- наличия (отсутствия) опасных закладных элементов в программном обеспечении;

2. Показателей надежности и своевременности представления информации:

- средней наработки на отказ программно-технических средств (ПTC) объектов информатизации;

- среднего времени восстановления ПТС объектов информатизации после отказа;

- коэффициента готовности ПTC объектов информатизации ;

- вероятности надежного представления запрашиваемой выходной информации;

- среднего времени реакции объектов информатизации на запрос;

- вероятности своевременного представления запрашиваемой информации;

3. Показателей полноты, безошибочности, актуальности, защищенности от несанкционированного доступа и компьютерной вирусной инфекции, конфиденциальности информации:

- вероятности обеспечения полноты отражения в базе данных объектов информатизации реально существующих объектов учета предметной области;

- вероятности отсутствия случайных ошибок во входной информации;

- вероятности отсутствия компьютерных вирусных искажений в объектах информатизации;

- вероятности сохранения актуальности информации в БД на момент ее использования в объектах информатизации;

- вероятности предотвращения несанкционированного доступа к программным и информационным ресурсам объектов информатизации;

- вероятности сохранения конфиденциальности выходной информации.

Комплекс методик отвечает принципам технической политики и позволяет повысить уверенность в качестве конечной продукции на основе серии сертификационных испытаний с последующим устранением недостатков.

^ ИССЛЕДОВАНИЕ ПРОБЛЕМЫ ПЕРИОДИЧНОСТИ ПРОВЕДЕНИЯ КОНТРОЛЬНЫХ ИСПЫТАНИЙ ПОСТАТТЕСТАЦИОННОГО ПЕРИОДА ЭКСПЛУАТАЦИИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ

К. В. Ржавский

Волгоградский государственный университет

Целью данной работы является разработка информационной системы поддержки и принятия решения руководителя автоматизированной системы по оценке её защищенности от вредоносных информационных воздействий. Данная информационная система позволяет проводить мониторинг и анализ индикаторов, характеризующих уровень защищенности автоматизированной системы. При разработке информационной системы использовались методы информационного и математического моделирования.

Своевременное обнаружение нарушения целостности, доступности или конфиденциальности существенно снижает риски при автоматизированном выполнении операций по управлению сложными объектами. При этом поддержание защищенности информации на требуемом уровне должно осуществляться путем периодического контроля параметров функционирования, как самой системы защиты, так и защищаемой информации и выполнения в случае необходимости соответствующих операций по компенсации деструктивных воздействий. Очевидно, что проведение контроля защищенности информации связано с определенными временными затратами. Однако данные временные затраты, как показывает опыт эксплуатации специализированных информационных систем, оказываются существенно меньшими, чем при проведении плановых проверок аппаратных средств и программного обеспечения. При этом периодичность проведения проверок защищенности информации влияет на время пребывания системы в состоянии необнаруженного нарушения доступности, конфиденциальности или целостности. Стремление сократить число контрольных испытаний автоматизированной системы и связанные с ними временные и финансовые затраты, с одной стороны, и требование обеспечить своевременное обнаружение деструктивных воздействий, с другой, вызывает необходимость построения оптимальной организации контроля.

Для практики важно рассмотреть общий случай, когда существует несколько типов деструктивных воздействий и законы распределения времени до реализации данных воздействий в явном виде не заданы. Действительно, при разработке организации контрольных испытаний в автоматизированной системе (АС) необходимо учитывать, что причинами нарушения целостности, доступности или конфиденциальности информации могут быть различные воздействия, связанные с использованием систем удаленного доступа по всем возможным физическим полям.

На рисунке 1 представлена диаграмма процентных соотношений предпосылок к нарушению защищенности информации для выделенного помещения (ВП), которые были получены в результате анализа статистических данных при аттестации различных объектов (буквами обозначены: О – неправильная организация доступа в ВП; Э – неправильная эксплуатация технических средств защиты информации; С – сознательное отключение средств защиты; П – просроченные сроки проведения переаттестации; Н – некачественная сервисная поддержка аттестационных центров проводивших аттестацию ВП; И – изменение условий эксплуатации ОТСС и ВТСС).

Рис 1. Диаграмма процентных соотношений предпосылок к нарушению защищенности информации для выделенного помещения

Из приведенных диаграмм видно, что существующие предпосылки к нарушению защищенности информации для выделенного помещения, характеризуются случайными законами распределения времени до наступления сбоя системы датчиков контроля и мониторинга, свойственными для каждого конкретного ВП.

Таким образом, дальнейшая интерпретация известных подходов к организации контрольных испытаний АС и разработка модели распределения сбоев при проведении контрольных испытаний проходит в условиях неполных данных о законах распределения времени до очередного сбоя.

С целью повышения эффективности научных исследований, при исследовании параметров определяющих защищенность объектов, возникает необходимость в разработке и исследовании алгоритмов оценки вектора неизвестных параметров -

, а также в исследовании случайных процессов и временных рядов.

, а также в исследовании случайных процессов и временных рядов.При выборе вида входного сигнала в данной работе принято:

- из множества входных сигналов выбирается наихудший сигнал, для обеспечения гарантированной погрешности результата измерения;

- набор типовых сигналов формируется из опыта проведения специальных исследований, то есть наиболее часто встречающиеся входные сигналы или наиболее характерные сигналы для организации подразделений защиты информации защищаемых объектов;

- формируется набор типовых сигналов, включающих в себя наихудший сигнал.

Решение задачи анализа сбоев датчиков комплекса средств защиты (КСЗ) принадлежащих к неэквидистантным временным рядам методом имитационного моделирования, сводится к последовательному выполнению следующих этапов [1]:

- генерированию псевдослучайной последовательности (ПСП) с равномерным законом распределения в диапазоне [0,1];

- генерированию ПСП с заданными статистическими характеристиками;

- оценки статистических характеристик ПСП;

- нерегулярной дискретизации ПСП в соответствии с заданной моделью потока событий;

- формированию массивов данных, для оценки требуемых статистических характеристик неэквидистантного временного ряда;

- оценки требуемых статистических характеристик неэквидистантного временного ряда;

- отображению полученных результатов;

- анализу полученных результатов;

- формулировки выводов, необходимых для принятия решения.

При обработке полученного статистического материала необходимо решить вопрос о том, как подобрать для данного статистического ряда теоретическую кривую распределения, выражающую лишь существенные черты статистического ряда, т.е. решить аппроксимативную задачу сглаживания статистических рядов.

Наиболее показательными характеристиками, свидетельствующими о наличии последовательного распределения сбоев КСЗ, является корреляционная функция Кх (τ) и спектральная плотность мощности Sх (ω).

Оценка корреляционной функции будем определять интервальной корреляционной функцией в соответствии с выражением

,

,а спектральная плотность мощности - в соответствии с выражением

после аппроксимации корреляционной функции параметрической моделью.

Распределение показателей защищенности характеризуется определенными статистическими законами[2]. Оценку законов распределения этих показателей проведем на основе данных аттестационных испытаний по наблюдениям проведенным ООО АЗИТТ в Волгоградском государственном университете на протяжении 6-ти лет.

Так как процесс идентификации корреляционных функций затруднен, в таблице приведены результаты аппроксимации корреляционных функций сбоев организационных (ОД), акустических (АД) и электромагнитных (ЭД) датчиков, различными колебательными моделями.

Таблица 1

| |  |  |  | ||||||

| | α | ω0 | δ | α | ω0 | δ | α | ω0 | δ |

| АД | 0.0028 | 0.2171 | 0.0657 | 0.00245 | 0.21672 | 0.0392 | 0.0025 | 0.2164 | 0.0506 |

| ОД | 0.0028 | 0.1141 | 3.0Е-4 | 0.0028 | 0.1141 | 0.0 | 0.0024 | 0.113 | 3.0Е-4 |

| ЭД | Не имеет циклической составляющей, не обладает сезонностью. | ||||||||

Анализ результатов, представленных в таблице 1, показывает, что:

- погрешности аппроксимации принимают меньшие значения для выборок сбоев организационных датчиков, большие для выборок сбоев акустических датчиков, а для выборок сбоев электромагнитных датчиков закономерности не выявлено;

- погрешности аппроксимации принимают меньшие значения для ОД (М=1641) и большие для АД (М=863);

- анализируя объем выборки, разброс параметров α и ω0 у разных моделей значительный, особенно у параметра распределения α, что объясняется большим значением показателя колебательности μ;

- из рассмотренных моделей корреляционных функций с точки зрения минимизации квадратической погрешности аппроксимации наиболее целесообразно выбирать модель в виде

;

;

- для рассмотренных видов сбоев контролируемых параметров характерна ярко выраженная закономерность.

Из полученных входных сигналов для различных типов датчиков видно, что для сбоев датчиков виброакустического и организационного КСЗ ярко выражен сезонный период, соответствующий виду входного сигнала. Оба спектра имеют пик на частоте, свидетельствующей о принадлежности этих процессов к классу периодически коррелированных и необходимости применения к исследованию этих элементов методов анализа периодически коррелированных случайных процессов анализа.

Для сбоев электромагнитных датчиков сезонный период практически не выражен.

Корреляционные функции рассматриваемых параметров имеют ярко выраженные биения на частоте процесса, соответствующей конечному этапу эксплуатации аттестационного периода, учитывая, что ω=2π/3 года. Т.е. для выбранных параметров имеет место ярко выраженное распределение спектральной плотности в течении аттестационного периода, и можно вести речь об масштабном изменении в течении аттестационного срока, т.е. наличии у временного ряда сезонной составляющей. Наличие пика спектральной плотности мощности показывает, что процесс можно отнести к классу периодически коррелированных.

Анализ результатов позволяет сделать следующие выводы:

- изменчивость в период аттестационной эксплуатации защищаемого объекта наблюдается не у всех параметров, в меньшей степени у электромагнитных датчиков КСЗ;

- мощность колебательной составляющей увеличена несколько вначале и особенно в конце периода аттестационной эксплуатации защищаемого объекта;

- переходный период для всех групп параметров – срок переаттестации.

Результаты, полученные и проанализированные в ходе многочисленных экспериментов позволяют однозначно выделить наиболее критичные, с точки зрения состояния защиты информации, периоды, в которые рекомендуется усилить функции защиты и более пристально обратить внимание руководства защищаемого объекта к состоянию системы защиты информации.

Специфика использования систем защиты информации такова, что не позволяет пренебречь «шумом» сбоев на протяжении всего периода эксплуатации, т.к. любой сбой может привести к катастрофическим последствиям. Для исключения данной проблемы предлагается использовать информационную систему (ИС), которая по своим функциональным возможностям позволяет отслеживать каждый сбой, независимо от периода эксплуатации.

Предлагаемая ИС, позволяет в режиме реального времени скорректировать действия службы защиты информации по управлению СЗИ защищаемого объекта.

Аналогичные работы, проведенные по методическим рекомендациям ФСТЭК, позволяют скорректировать систему защиты информации защищаемого объекта с периодичностью не чаще 1 раза в год.

Эффективность работы КСЗ, при использовании разрабатываемой ИС, с реализацией предлагаемого подхода возрастает многократно и позволяет организовать систему защиты информации защищаемого объекта наиболее оптимально.

При анализе результатов работы, использовались параметры по следующим статистическим данным:

- количество исследуемых объектов (ОТСС, ВП) – 24;

- даты измерения параметров – 2002, 2003, 2004, 2005,2006,2007 гг.;

- количество измеряемых индикаторов – 90.

Список литературы

- Прохоров С.А. Измерение вероятностных характеристик при неравномерной дискретизации. – Диссертация доктор технических наук – Куйбышев - 1987г. – 409с.

- Прохоров С.А. Аппроксимативный анализ случайных процессов. – Самарский научный центр Российской академии наук – 2001г. – с.148-150 – 329с.