Проблемы обеспечения информационной безопасности в регионе Материалы региональной научно-практической конференции г. Волгоград, 28 марта 2008 г в олгоград 200 8

| Вид материала | Документы |

- Вторая региональная научно-практическая студенческая конференция городу, 4253.28kb.

- Омской области истоки творчества сборник материалов лауреатов региональной научно-практической, 1871.53kb.

- Отчет о региональной научно-практической конференции «Актуальные проблемы образования, 65.98kb.

- Печ. VII межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской, 61.5kb.

- Материалы региональной научно-практической конференции (20-21 декабря 2007 года) Орск, 1491.17kb.

- Доклады представляются на бумажных и электронных носителях, 30.4kb.

- Материалы ii-ой региональной научно-практической конференции, посвященной 20-летию, 2422.21kb.

- Программа третьей межрегиональной научно-практической конференции «Права человека, 174.79kb.

- Образование и наука IV материалы IV региональной научно-практической конференции апрель, 4952.85kb.

- В. М. Долженко с кроо «Объединение любителей животных «Друг», 2204.93kb.

^ ИСПОЛЬЗОВАНИЕ ЦИФРОВЫХ УДОСТОВЕРЕНИЙ В СОЦИАЛЬНЫХ СЕТЯХ

О. И. Стрельников

Волгоградского института бизнеса

В настоящее время все большую популярность приобретают социальные сети, позволяющие организовать взаимодействие людей – узлов сети – друг с другом. К таким сетям можно отнести известный интернет-сайт odnoklassniki.ru и аналогичные им по содержанию, например, «Мой мир», поддерживаемый mail.ru и «Сферы», поддерживаемый yandex.ru, интернет-службы знакомств и даже веб-форумы и блоги, популярность и распространение которых в настоящий момент времени чрезвычайно высоки. Одной из проблем таких интернет-служб является проблема идентификации участников. Уже сейчас на многих службах существует большое количество страниц-клонов с данными известных личностей, от имени которых злоумышленники (в терминах безопасности) могут отправлять свои сообщения остальным участникам. С другой стороны аутентификация на основе регистрационного имени пользователя (логина) и пароля с последующей передачей сессионных ключей в открытом виде не выдерживает никакой критики с точки зрения современного уровня развития систем защиты информации.

Трудность перехода на современные средства заключается в следующем:

- Наличие большого количества программного обеспечения (ПО), используемого в интернет и не рассчитанного на применение современных средств защиты информации; примером такого ПО является система управления веб-форумами phpBB;

- Снижение удобства использования социальных сетей, связанная с необходимость подтверждения своей идентичности в процессе регистрации в социальной сети;

- Не достаточный уровень развития программного обеспечения, в частности, отсутствие поддержки отечественных алгоритмов шифрования наиболее распространенными операционными системами семейств Windows и UNIX/Linux;

- Отсутствие необходимой правовой и организационной базы, в частности, отсутствие отечественных централизованных удостоверяющих центров, а также удостоверяющих центров, формирующих персональные удостоверения на основе отечественных криптографических алгоритмов;

- Низкая мотивация пользователей прибегать к соответствующим услугам, отсутствие понимания, что проблема идентификация личности в социальных сетях не менее важна и опасна по последствиям, чем проблема обеспечения надежного совершения финансовых операций.

Современная информационная безопасность основывается на обмене командами и документами, подписанными электронной цифровой подписью (ЭЦП). В этом случае каждое действие пользователя, совершенное дистанционно, имеет легко устанавливаемое авторство. Кроме того, принятый как в РФ, так и в других странах закон об ЭЦП придает всем документам, подписанным ЭЦП, такую же юридическую силу, как и собственноручно подписанным документам.

Системы ЭЦП основываются на криптографии с открытым ключом, в которой процессы зашифровывания и расшифровывания производятся различными ключами. Один ключ называется закрытым или секретным, или приватным (private key) и должен быть доступен только его владельцу. Другой – называется открытым или публичным (public key) и распространяется владельцем среди всех пользователей, с которыми он ведет обмен данными. В системах, применяющих ЭЦП, каждый пользователь имеет свой собственный цифровой сертификат – электронный документ, в котором содержатся идентификационные признаки пользователя (например, фамилия, имя, отчество, паспортные данные) и открытый ключ. Электронное удостоверение распространяется между участниками системы. Кроме того, владельцу идентификационных признаков цифрового сертификата доступен закрытый ключ, соответствующий содержащемуся в сертификате открытому. Цифровой сертификат и закрытый ключ могут быть объединены в общий документ – цифровое удостоверение. Поскольку цифровое удостоверение содержит закрытый ключ, оно должно быть доступно только своему собственному владельцу.

Важным компонентом системы, основанной на криптографии с открытыми ключами, является сертификационный центр или удостоверяющий центр (УЦ), называемый в иностранных источниках Certificate Authority (CA). УЦ представляет собой организацию, в которой могут устанавливаться и проверяться идентификационные признаки пользователей и создаваться цифровые сертификаты и цифровые удостоверения. Важно, что УЦ состоит из двух компонентов:

- Организационного: набор документов и сотрудников, выполняющих соответствующие инструкции.

- Программного: программное обеспечение (ПО) используемое для выпуска цифровых сертификатов и проверки их подлинности.

Для признания юридической силы ЭЦП УЦ должен выполнять ряд требований:

- Иметь документ-регламент об установлении и хранении идентификационных признаков пользователей.

- Заключить соглашение с сотрудниками, выдающими цифровые сертификаты с использованием ПО о выполнении требований регламента.

- Заключить соглашение с каждым пользователем выпущенных сертификатов о признании юридической силы ЭЦП.

- Использовать криптографические алгоритмы, предусмотренные отечественными государственными стандартами: ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94, ГОСТ 28147-89.

В соответствии с соглашением, заключаемым УЦ с сотрудником, последний обязан:

- При выпуске цифрового сертификата проверять идентификационные признаки пользователя в соответствии с регламентом, устанавливать личность, например, требуя предъявить паспорт и обязательно проверяя фотографию и подпись.

- Не использовать ПО УЦ для выпуска цифровых сертификатов без соответствующих запросов пользователей.

Пользователь системы, в соответствии с договором с УЦ, обязан выполнять следующие требования:

- Не передавать цифровое удостоверение или закрытый ключ третьему лицу ни при каких обстоятельствах. Передача цифрового удостоверения другому лицу равносильна передачи другому лицу гражданского паспорта и даже имеет более тяжелые последствия, если цифровое удостоверение не содержит цифровой фотографии.

- Обеспечить сохранность цифрового удостоверения и закрытого ключа. В случае утраты или компрометирования последних немедленно связаться с УЦ.

- При подписании договора проверить цифровой отпечаток полученного сертификата с указанным в этом договоре.

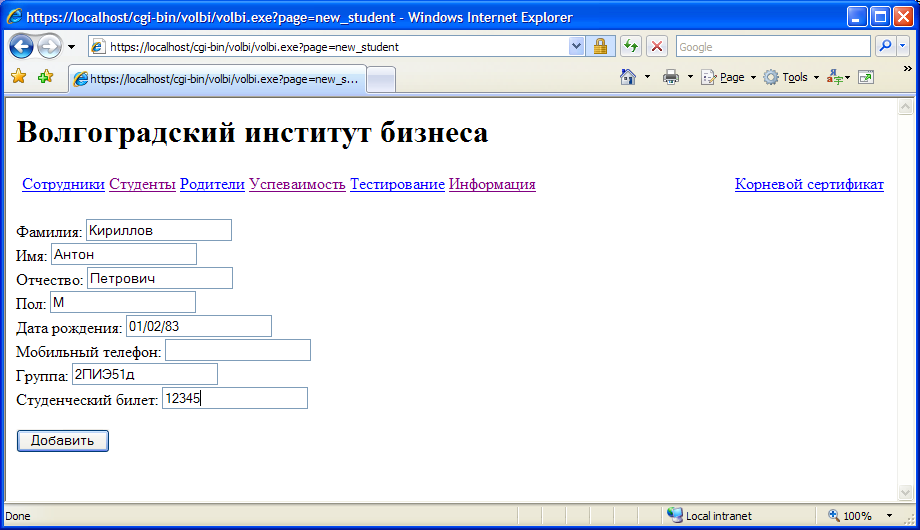

Разработано ПО для удостоверяющего центра, который может быть использован как для аутентификации в веб-форумах, так и в других службах. Существует реализация такого ПО как на языке программирования C++, так и на языке сценариев стороны сервера PHP. На рис. 1 приведен пример формы для регистрации в таких системах. Познакомиться с примером подобной службы можно также на Интернет-сайте https://fares.secure.firstvds.ru.

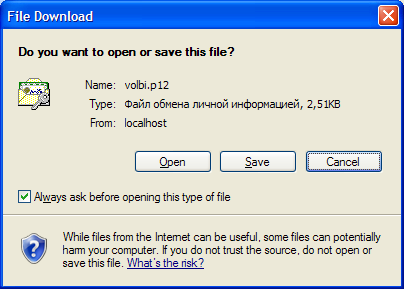

Сформированные цифровые удостоверения сохраняются на носитель пользователя в формате PKCS#12 (рис. 2).

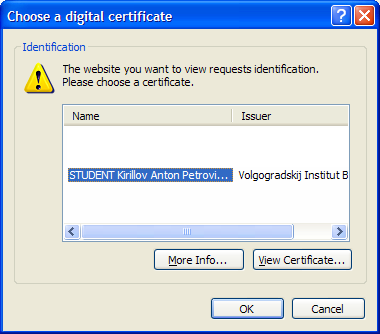

Студент устанавливает цифровое удостоверение на персональный компьютер, используемый для подключения к социальной сети. После этого при входе на веб-сайт сети система просит пользователя предъявить цифровое удостоверение (рис. 3).

Рис. 1. ПО УЦ для выпуска цифровых удостоверений.

Рис. 2. Сохранение цифрового удостоверения PKCS#12.

В соответствии с предъявленным цифровым удостоверением система позволяет пользователю выполнять обычные действия, например, создавать сообщения, при этом остальным участникам будет известно, от кого именно данное сообщение пришло.

Рис. 3. Предъявление цифрового удостоверения на веб-сайте СДО

Существуют две основные реализации протоколов SSL и TLS, позволяющих осуществлять взаимодействие в Интернет с использованием криптографических алгоритмов с закрытым ключом: OpenSSL, распространяемая в качестве открытого продукта сообществом openssl.org и CryptoAPI фирмы Microsoft. Данные реализации унифицируют программный интерфейс, делая его не зависящим от применяемых алгоритмов и протоколов. Дальнейшими шагами совершенствования ПО для цифровых сертификационных центров в социальных сетях должны стать следующие:

- Возможность не только проверки ЭЦП отправляемых пользователем команд и документов, но и сохранения их вместе с ЭЦП.

- Применение реализаций OpenSSL и CryptoAPI, поддерживающих отечественные стандарты криптографии.

- Возможность пользователю самостоятельно формировать закрытый ключ удостоверения.

- Возможность использования цифровых удостоверений для электронной почты.

Ввиду перечисленных проблем внедрения удостоверяющих центров предполагается выполнение следующих этапов:

- Расширение наиболее популярных программных систем, таких как phpBB, с целью изменения интерфейса аутентификации с пары логин/пароль на цифровые удостоверения;

- Создание единого реестра пользователей социальных сетей, веб-форумов;

- Разработка удостоверений с многоуровневым подтверждением идентичности, например, 0 – идентичность не подтверждена, 1 – подтвержден e-mail, 2 – подтвержден сотовый телефон, 3 – подтверждены паспортные данные.

Реализованная система позволяет выдавать цифровые удостоверения участникам социальной сети, которые могут быть использованы для создания ЭЦП сообщений и документов.

^ РАЗРАБОТКА ПОЛИТИКИ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ВолГУ

Г. А. Караев

Волгоградский государственный университет

ВУЗы - инфраструктура, обладающая огромным банком данных, содержащим информацию различного характера. Это не только учебные методички в электронном виде, но и важные проектно-исследовательские наработки и технологии, статистические данные студентов, бухгалтерские данные. На сегодняшний день преступления в сфере высоких технологий имеют достаточно высокий приоритет, что диктует свои требования к защите ресурсов вычислительных сетей учебных заведений и ставит задачу построения собственной интегрированной системы безопасности.

Основные принципы комплексного обеспечения информационной безопасности реализуются в концепции или политики информационной безопасности ВУЗа, которая определяет цели и задачи системы защиты информации, принципы ее организации, функционирования и правовые основы. Виды угроз безопасности и ресурсы, подлежащие защите.

Ее решение предполагает наличие нормативно-правовой базы, разработку мероприятий, планов и процедур по безопасной работе, проектирование, реализацию и сопровождение технических средств защиты информации (СЗИ) в рамках образовательного учреждения. Эти составляющие определяют единую политику обеспечения безопасности информации в ВУЗе.

Проблема текущей политики информационной безопасности ВУЗа заключается в том, что большинство структурных подразделений не имеют единых норм и правил по безопасной работе с защищаемой информацией. Таким образом, необходимо создание единой политики обеспечения информационной безопасности, адаптированной под все структурные подразделения учебного заведения, осуществляющие обработку, хранение и передачу конфиденциальной информации.

Для полноценного анализа и качественного выделения защищаемых ресурсов ВолГУ, необходимо рассмотреть достаточно полную информационную структуру, включающую все структурные подразделения. При этом производится оценка и классификация защищаемой информации, а также выявление всевозможных угроз.

Проведенный анализ позволяет выделить следующие категории конфиденциальных данных:

- бухгалтерские данные;

- статистические и архивные данные;

- личные данные студентов и преподавателей;

- серверы баз данных;

- консоль управления учетными записями;

- ЛВС и серверы исследовательских проектов.

Анализ информационных потоков, циркулирующих в ВУЗе, на предмет наличия в них конфиденциальной информации, является обязательной частью построения защищаемой информационной системы. Также необходимо учитывать временные диапазоны обработки конфиденциальных данных.

В ходе изучения информационной системы ВУЗа установлена возможность различного рода угроз. К числу выявленных угроз относятся:

- несанкционированный доступ;

- преднамеренные и непреднамеренные сбои в работе средств вычислительной техники, электрооборудования и т.п., ведущие к потере или искажению информации;

- перехват, искажение или изменение информации, передаваемой по каналам связи;

- нелегальное ознакомление с информацией.

При построении политики информационной безопасности руководствуются установленными требованиями руководящих документов.

Политика безопасности - это пакет документов, включающий:

- положение о системе защиты информации ВолГУ;

- положение о порядке организации и проведения работ по защите информации на объектах информатизации ВолГУ;

- положение о разрешительной системе допуска исполнителей к документам и сведениям ВолГУ конфиденциального характера;

- положение об организации пропускного и внутри объектного режима в подразделениях ВолГУ;

- положение о порядке учета, обращения и хранения информации ограниченного распространения в подразделениях ВолГУ;

- положение об организации электронного документооборота ВолГУ;

- инструкция по организации контроля эффективности защиты информации в подразделениях ВолГУ;

- типовая инструкция инженера обеспечения безопасности информации;

- типовая инструкция администратора безопасности;

- типовая инструкция администратора локально-вычислительной сети;

- типовая инструкция администратора баз данных;

- типовая инструкция пользователя информационной системы;

- эскизный проект по обеспечению информационной безопасности ВолГУ;

- требования по защите информации на объектах информатизации ВолГУ;

- методические рекомендации по разработке моделей угроз и потенциального нарушителя для объектов информатизации ВолГУ.

Таким образом, разработка политики информационной безопасности сводится к составлению и утверждению указанного списка документов.

Осуществляя комплексную политику информационной безопасности, необходимо, чтобы каждое структурное подразделение имело, как общий, так и свой собственный, присущий только ему, перечень документов из полного списка.

Несмотря на все принятые меры, нарушения информационной безопасности могут произойти. Поэтому в политике безопасности должны быть обязательно предусмотрены меры ликвидации этих последствий, восстановления нормальной работоспособности, минимизации причиненного ущерба. Большое значение здесь имеет применение средств резервирования электропитания, вычислительных средств, данных, а также правильная организация документооборота.

В заключении, необходимо особо подчеркнуть, что необходим постоянный и эффективный контроль над реализацией и модернизации политики безопасности, потому, что все программно-технические методы в области обеспечения безопасности могут оказаться бесполезными без организации должного контроля.

^ ПОСТРОЕНИЕ МОДЕЛИ СИСТЕМЫ УПРАВЛЕНИЯ ЗАЩИТОЙ ИНФОРМАЦИИ

А. В. Никишова

Волгоградский государственный университет

Наблюдающийся в последние годы процесс бурного развития компьютерных сетей, информационных технологий, а так же глобального информационного обмена поставил ряд серьезных вопросов, связанных с защитой информации.

Процесс управления защитой информации состоит из следующих этапов:

- Организация сбора данных о состоянии системы защиты и воздействии дестабилизирующих факторов, приводящих к утечке информации;

- Анализ данных и оценка уровня безопасности информации на объекте ее обработки;

- Определение способа достижения требуемого уровня и выработка управленческие решения по использованию необходимых методов и средств защиты информации;

- Анализ качества принятых мер, т.е. оценка эффективности их применения.

Возросшая сложность компьютерных сетей и механизмов защиты, увеличение количества уязвимостей и потенциальных ошибок в их использовании, а также возможностей по реализации атак обуславливают трудности ручного сбора данных о состоянии защищенности системы. Поэтому существует необходимость использования автоматизированных средств сбора данных о состоянии защищенности системы – сканеров уязвимостей. Однако информация, которую выдает сканер уязвимостей, отражает только лишь обнаруженные им уязвимости. Он не способен выявить то, как уязвимости могут взаимодействовать между собой в информационной системе. К примеру, сканер не может отследить, как нарушение безопасности на одной из машин может повлиять на защищенность других машин в системе. Однако эта ситуация может быть выявлена на этапе анализа данных.

Анализ собранных данных весьма сложная задача, и ее полная автоматизация практически невозможна. Однако использование графов атак может облегчить процесс анализа собранных данных и оценки безопасности информации на объекте ее обработки. Графы атак являются методом, с помощью которого можно обнаруживать и исследовать взаимодействие между уязвимостями всей системы. При построении графа атак используется информация о различных типах атакующих действий, учитывается первоначальное положение нарушителя, конфигурация компьютерной сети и реализуемая в ней политика безопасности. Вершины графа представляют хосты и атакующие действия. Дуга соединяет вершины в случае возможности осуществления атакующего действия нарушителем. При формировании графа атак необходимо реализовать действия по перемещению нарушителя с одного хоста на другой и атакующие действия, использующие уязвимости программного и аппаратного обеспечения. Таким образом, граф атак может выявлять, на основе топологии сети, все возможные пути достижения цели злоумышленником, учитывая влияние реализации одной из угроз на реализуемость других угроз.

Следующим шагом управления является выявление из всех возможных путей достижения цели злоумышленником наиболее вероятного пути его проникновения, что поможет определить первоочередные направления усиления системы защиты, наиболее необходимые методы и средства защиты информации. Этот анализ может не только определить перечень мер, позволяющих предотвратить использование уязвимостей, но также и наименьшее множество мер, реализация которых сделает сеть защищенной. Это позволит сделать систему защиты более эффективной, затрачивая при этом меньшие (в первую очередь экономические) средства.

Для анализа качества принятых мер необходимо периодически проводить аналогичный анализ для вновь собираемых данных о состоянии защищенности системы. Однако из-за большой трудоемкости данного процесса целесообразно применение систем диагностики атак. Эти системы помогут обнаружить возникновение атаки, что является свидетельством наличия каких-то вновь обнаруженных уязвимостей. Что может свидетельствовать о том, что анализ уязвимостей необходимо провести снова, и вновь выработать решения для усиления системы защиты.

Таким образом, основной задачей систем диагностики атак должно стать обнаружение новых атак и типов атак. Это может быть достигнуто применением систем диагностики атак, использующих для анализа нейронные сети. Адаптивность нейронных сетей может позволить выявить новые атаки. Кроме этого необходимо проводить как можно более полный мониторинг. А потому наиболее подходящими являются системы диагностики атак, проводящие мониторинг как на системном так и на сетевом уровнях. Данная система диагностики атак собирает данные о происходящих в операционной системе каждой машины событиях и передаваемых в системе пакетах и проводит анализ собранных данных с помощью обученных для этого нейронных сетей. Обнаружение данной системой отклонений от нормальной работы становится сигналом о возможных действиях, направленных на нарушение защищенности системы.

^ Список литературы

- Колегов Д.Н. Проблемы синтеза и анализа графов атак. г. Томск, 2007

- Степашкин М.В., Котенко И.В., Богданов В.С. Интеллектуальная система анализа защищенности компьютерных сетей. СПб., 2006

- Danforth M. Models for threat assessment in networks. 2006

^ ПРОБЛЕМА СЕРТИФИКАЦИИ ПРОГРАММ ДЛЯ ГЕНЕРАЦИИ ТЕСТОВОГО СИГНАЛА ПРИ ПРОВЕДЕНИИ АТТЕСТАЦИИ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ

М. А. Кирпо

ФГУП "ЦКБ "Титан"

При проведении аттестации объектов информатизации одним из составляющих элементов является проведение специальных исследований средств вычислительной техники, входящих в его состав, с последующей выдачей предписания на эксплуатацию. При проведении данной процедуры ключевым элементом является исследование компонентов на предмет излучения ими информативного сигнала (ПЭМИ). Для этого необходимо определить такой режим работы СВТ, при котором данное излучение примет вид наиболее пригодный для его последующего измерения и оценки. С этой целью необходимо применение специализированных программ для генерации так называемого тестового сигнала («тест-сигналы»). Для решения этой проблемы существуют соответствующие ГОСТы, определяющие требования к программам данного вида. Но в практической деятельности возникает ряд проблем:

- Рынок аппаратного обеспечения постоянно развивается. При этом появляются не только модернизированные средства (с повышенной тактовой частотой, увеличением объема памяти и т.д.), но и средства с абсолютно отличной архитектурой. Это требует проведения дополнительного их анализа, декомпозиции до уровня структурных элементов. При этом производители не склонны в полном объеме предоставлять сведения о механизмах работы либо по причине закрытости сведений («ноу-хау»), либо из-за фактического отсутствия данной информации у региональных представителей.

- Невозможность однозначно классифицировать средство согласно терминологии принятой в ГОСТе из-за одновременного применения разносторонних решений для различных компонентов и их структурных элементов.

- Широкое внедрение программно-аппаратных средств. Программное обеспечение, встроенное в аппаратную часть средства вычислительной техники, может самостоятельно вмешиваться в заданный режим, изменяя параметры его работы в зависимости от заложенного алгоритма (подключение дополнительных компонентов, изменение режима обработки, повышение/понижение частоты и т.д.). Данный факт практически не поддается исследованию и не отражен в ГОСТе.

- Практическое отсутствие на рынке средств тестирования (сертифицированных) действительно полно охватывающих имеющихся в продаже СВТ.

Решение данных проблем влечет за собой:

- Необходимость детального анализа СВТ (инженерного исследования) не только специалистом по защите информации, но и системотехником или смежным специалистом. Для получения лицензии данный специалист не требуется, хотя необходимость в нем однозначна.

- Некоторые вопросы необходимо рассматривать на уровне НИИ, так как они требуют детального анализа принципов физического распространения сигналов для данного вида СВТ или его компонентов. Также для этого требуется применять более специализированную аппаратуру (высокочувствительные приемники, направленные антенны и т.д.), что также не входит в требуемый перечень оборудования при получении лицензии органом по аттестации и уровень его компетенции.

Вариантом решения данной проблемы может стать применение отечественных средств вычислительной техники, в которых все представленные проблемы решены документально. На рынке данных средств практически нет и они специализированы. К тому же использование средств иностранного производства допустимо.

Для устранения описанных проблем могут быть выбраны противоречащие друг другу решения, которые будут удовлетворять всем существующим требованиям и нормам по безопасности информации. «Тест-сигналы» не подлежат обязательной сертификации ФСТЭК. Соответственно каждый орган разрабатывает свои собственные. Но данные программы используются не только для поиска сигналов, но и для проведения их оценки соответствующим требованиям по безопасности информации и принятия решения о пригодности СВТ для обработки информации. Соответственно, использование различных средств тестирования проверяющим органом и органом по аттестации, выдавшем аттестат, вызывает неопределенности при решении спорных вопросов.

Орган по аттестации в любом случае проводит все перечисленные мероприятия для устранения возникающих проблем, но это неоднократно увеличивает сроки проведения аттестации, увеличивает трудоемкость и соответственно стоимость ее проведения.

Также, в связи с отсутствием должного внимания к данной проблеме, возможно образование типового канала утечки информации, вызванного невозможностью его детектирования имеющихся средствами и требованиями в рамках всех органов по аттестации, что противоречит концепции обеспечения информационной безопасности в РФ. Поэтому необходимо принятие единых стандартов при решении данного вопроса.