Проблемы обеспечения информационной безопасности в регионе Материалы региональной научно-практической конференции г. Волгоград, 28 марта 2008 г в олгоград 200 8

| Вид материала | Документы |

- Вторая региональная научно-практическая студенческая конференция городу, 4253.28kb.

- Омской области истоки творчества сборник материалов лауреатов региональной научно-практической, 1871.53kb.

- Отчет о региональной научно-практической конференции «Актуальные проблемы образования, 65.98kb.

- Печ. VII межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской, 61.5kb.

- Материалы региональной научно-практической конференции (20-21 декабря 2007 года) Орск, 1491.17kb.

- Доклады представляются на бумажных и электронных носителях, 30.4kb.

- Материалы ii-ой региональной научно-практической конференции, посвященной 20-летию, 2422.21kb.

- Программа третьей межрегиональной научно-практической конференции «Права человека, 174.79kb.

- Образование и наука IV материалы IV региональной научно-практической конференции апрель, 4952.85kb.

- В. М. Долженко с кроо «Объединение любителей животных «Друг», 2204.93kb.

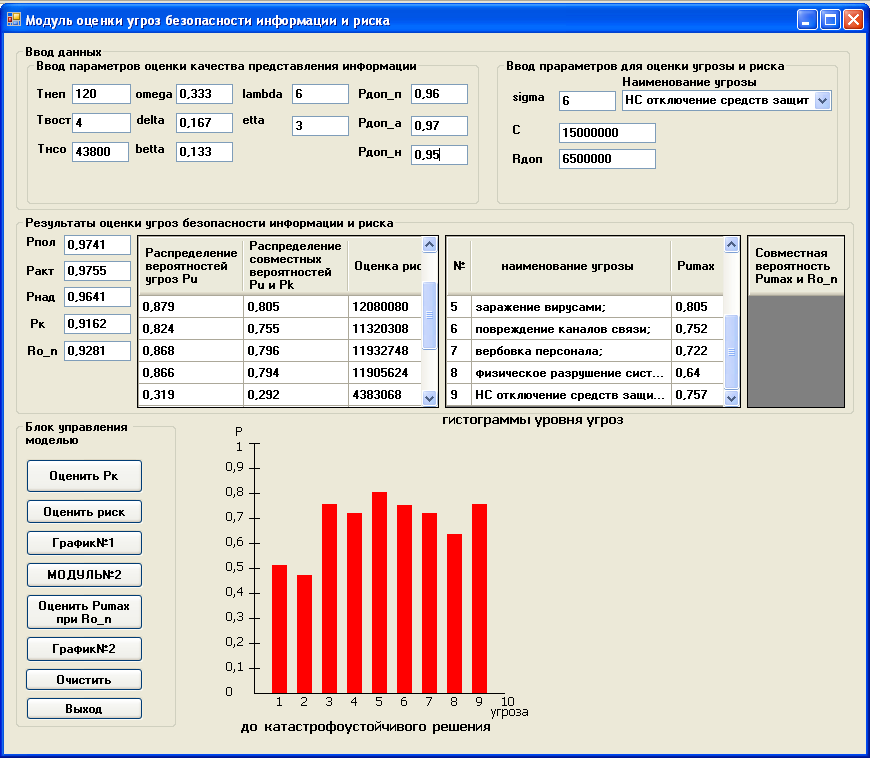

Рис. 1. Результаты оценки угроз безопасности информации и рисков до принятия катастрофоустойчивого решения (экранная копия) Из гистограмм уровней угроз и табл. 2 видно, что каждая из выделенных угроз для данной КСУ при реализации и воздействии на вероятность качества представления информации (0,9162) будет наносить КСУ различные риски. При этом наиболее опасной среди данных угроз, которые могут привести к катастрофическим последствиям является опасность заражения вирусами КСУ, а наименее опасной среди выделенных угроз безопасности информации является пожарная опасность. Таблица 2 Расчетные значения рисков для угроз КСУ

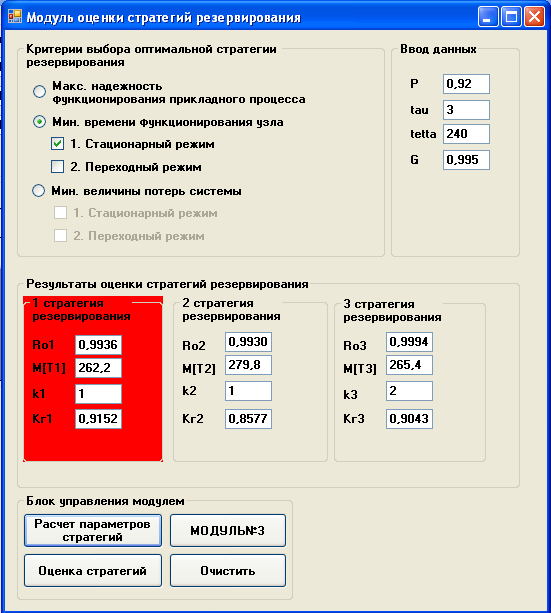

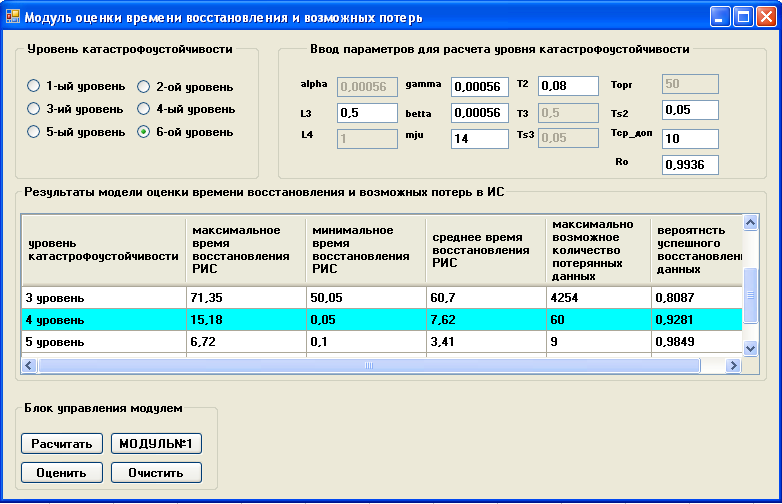

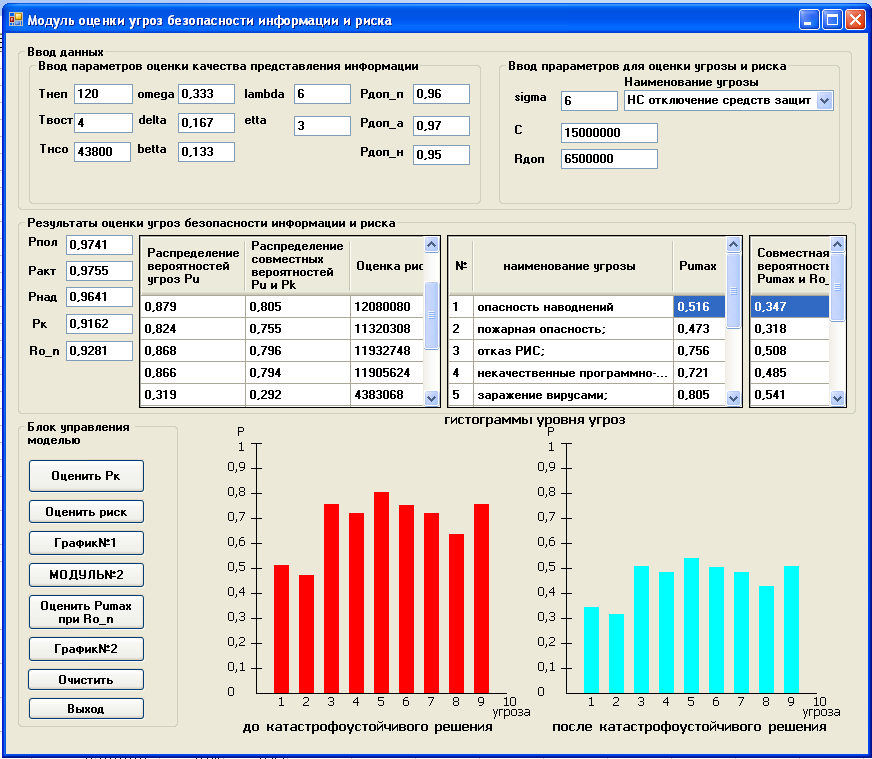

Анализ стратегий резервирования по критерию минимума времени функционирования узла КСУ при стационарном режиме работы показывает, что лучшей является 1 стратегия резервирования (см. рис. 2). При этом вероятность успешного решения задачи процессом при использовании данной стратегии составит 0,9936. В качестве наиболее приемлемого уровня катастрофоустойчивости выбирается 4 уровень (см. рис. 3), исходя из среднего допустимого времени,  Рис. 2. Результаты оценки эффективности стратегий резервирования (экранная копия) затрачиваемого на восстановление данных в случае их потери при реализации угрозы, приведшей к катастрофическим последствиям. В данном случае было задано, что среднее допустимое время равно 10 часам. Результаты оценки уровней угроз при использовании катастрофоустойчивого решения (уровень 4) представлены на рис. 4. Из сравнения гистограмм уровней угроз видно общее снижение уровней угроз при использование катастрофоустойчивого решения.  Рис. 3. Результаты оценки времени восстановления и возможных потерь (экранная копия)  Рис.4. Результаты оценки уровней угроз при использовании катастрофоустойчивого решения (экранная копия) Вывод. Результатом проведенных исследований на модели стало обоснование катастрофоустойчивого решения для КСУ, которое обеспечивает ее устойчивость к программным и аппаратным сбоям, по причине выхода из строя отдельных компонентов КСУ или полностью КСУ. Список литературы

РАЗРАБОТКА СИСТЕМЫ ОБНАРУЖЕНИЯ АТАК И ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ В КОРПОРАТИВНЫХ СЕТЯХ ГОСУДАРСТВЕННЫХ УЧРЕЖДЕНИЙ А. С. Кочеткова Волгоградский государственный университет Наиболее ценным в корпоративных сетях является информация, которая представляет интерес злоумышленников. Целю администратора безопасности является защита этой информации от внешних и внутренних атак. Для обнаружения атак необходимо использовать системы мониторинга (системы обнаружения атак), для проверки достаточности защиты и оценки ее эффективности необходимо регулярно осуществлять проверки на наличие уязвимостей. В данной работе предлагается объединить систему обнаружения атак с системой анализа уязвимости, поскольку это позволит организациям защитить себя от потерь, связанных с нарушениями системы защиты. Разработанная система анализа безопасности САБ осуществляет мониторинг безопасности как на сетевом, так и на системном уровне. Для обеспечения максимальной эффективности обнаружения атак, в том числе для идентификации неизвестных атак САБ использует нейросетевой и статистический метод. САБ осуществляет анализ событий на наличие атаки нейросетевым методом в реальном времени. Нейросети предварительно обучаются методом «с учителем». Выборка для обучения нейросетей генерируется программами Snort и одним из модулей – EventMonitoring. Входными данными для нейросети, используемой для анализа сетевых событий, являются характеристики пакетов: IP-адрес отправителя, получателя, протокол, время жизни, длина пакета, время. Входными данными для нейросети, используемой для анализа системных событий, являются характеристики системных событий: категория события, ID событий, тип события. Выходными данными в обоих случаях являются заключение нейросети об опасности события и класс атаки. На основе класса атаки САБ осуществляет выявление уязвимостей, поскольку факт реализации атаки говорит о конкретной уязвимости в системе защиты. Для увеличения эффективности обнаружения атак используется статистический метод. Этот метод выявляет аномалии в поведении защищаемой информационной системы путем анализа интенсивности возникновения событий методом выборочного среднего, выборочной дисперсии, и статистики. САБ обнаруживает уязвимости в защите информационной системы по трем направлениям: выявляет уязвимости операционной системы (ОС), уязвимости, связанные с открытыми портами, уязвимости определенные на основе анализа реализованных атак. САБ определяет версию Windows и на основе этого по базе даны (БД) выбирает присущие этой версии уязвимости и методы их устранения. САБ получает информацию обо всех открытых портах, сервисах, использующих их, и устанавливает, какими троянскими программами могут использоваться эти порты. Выявление уязвимостей на основе анализа реализованных атак осуществляется путем определения класса атаки и уязвимости, на который направлен данный класс и по БД определяет методы устранения этих уязвимостей. Такие возможности САБ возможны за счет ее структуры, которая представлена на рис. 1. Модуль аутентификации предназначен для предотвращения несанкционированного доступа к БД. Пользователь, прошедший аутентификацию получает возможность работать в системе. В качестве учетной записи используется учетная запись администратора базы данных или любого другого пользователя, имеющего доступ в БД, созданную системой развертывания БД. Модуль обнаружения атак осуществляет обнаружение атак на сетевом и системном уровне в реальном времени. В момент начала анализа модулем запускаются в асинхронном режиме программы Snort и EventMonitoring, которые перехватывают информацию о сетевых и системных событиях соответственно и записывает ее в БД в таблицы сетевых и системных событий. В это время модуль обнаружения атак каждые несколько секунд получает из БД информацию обо всех последних событиях и анализирует ее нейросетями посредством библиотеки взаимодействия. Нейросети выдают заключение об опасности каждого события и передают модулю обнаружения атак, который записывает эту информацию в БД (в таблицу нейросетевого анализа) и сообщает пользователю. Модуль получения обучающей выборки позволяет запустить программы Snort и EventMonitoring в течении любого времени с нужными аргументами для того, чтобы они записали информацию о событиях в БД и тем самым создали основу для обучающей выборки, которую модуль преобразует ее к определенному формату, сохраняет в файл, после чего запускает программу обучения нейронной сети STATISTICA Neural Networks, которая и формирует два файла нейросети для анализа на сетевом и системном уровнях. Программа системного мониторинга событий EventMonitoring предназначена для получения информации о системных событиях на основе журнала безопасности Windows. Эта информация записывается в БД в таблицу системных событий. Модуль статистического анализа позволяет получить информацию из БД о любом количестве последних событий, проанализировать одним из трех методов и выявить аномалии в поведении информационной системы. Модуль формирует графики статистических характеристик событий и сохраняет результаты анализа в БД (таблицы статистического анализа). Модуль результирующего выявления уязвимостей использует информацию об обнаруженных атаках нейросетевым, статистическим и эвристическим методами, определяет на основе нее все уязвимости на сетевом и системном уровне, рекомендует способы их устранения, сохраняет ее в БД (таблицы результирующего анализа) и сообщает пользователю. Модуль выявления уязвимостей ОС, портов определяет версию ОС, берет из БД информацию об уязвимостях, соответствующих данной ОС и методы их устранения и предоставляет пользователю. Так же этот модуль определяет все открытые порты, сервисы использующие их, берет из БД информацию о том, какая троянская программа может использовать этот порт и сообщает пользователю. Результаты анализа записываются в БД (таблицы уязвимостей ОС и открытых портов).  Рис. 1. Структура системы анализа безопасности Таким образом, САБ может использоваться для эффективного обнаружения атак и выявления уязвимостей в корпоративных сетях. АКТУАЛЬНЫЕ ВОПРОСЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОПЕРАТОРА СВЯЗИ В. В. Заруднев ОАО «Южная телекоммуникационная компания» - Волгоградский филиал В настоящее время от бесперебойного функционирования телекоммуникационного оборудования, качества и непрерывности предоставления услуг связи зависит экономическая, физическая, экологическая безопасность региона, здоровье граждан. Обеспечение этих требований напрямую зависит от того, как организована комплексная система безопасности предприятия связи. Поэтому приоритетным направлением деятельности ОАО «ЮТК» является обеспечение безопасности своих объектов, ресурсов, сети передачи данных и абонентских линий. Состав и структура угроз информационной безопасности (ИБ) определяются, исходя из специфики деятельности оператора связи. На сегодняшний день актуальными являются следующие угрозы ИБ.

Учащающиеся случаи обмана со стороны присоединенных операторов и абонентов, разработка и применение новых сложных и запутанных схем мошенничества с применением современного оборудования и участием инсайдеров влекут за собой не только финансовые риски, но и оказывают негативное влияние на качество оказываемых услуг связи. Своевременное реагирование на такие инциденты достигается путем внедрения современных интеллектуальных систем обнаружения мошенничества на сетях электросвязи, осуществляющих мониторинг в режиме реального времени и позволяющих для каждого оператора составить модель его трафика и модель поведения на основе различных критериев. Такая схема позволяет оперативно обнаруживать различные нарушения и применять соответствующие меры. В настоящее время наблюдается повышенная активность кибер-преступников, действующих из сети Интернет, преследующих как личные цели, так и выполняющих заказы конкурентов, либо действующих по политическим взглядам или вследствие международных разногласий. Наиболее серьезные атаки, способные парализовать работу провайдера интернет услуг - это распределенные атаки типа Distribution Denial of Service (DDoS), результатом которых является отказ в обслуживании вследствие перегрузки каналов. В настоящее время злоумышленники стали использовать новый вид DDoS атак, источниками которых являются зараженные компьютеры пользователей файлообменных сетей, число которых достигает десятки тысяч. Нейтрализация таких атак осуществима только с использованием возможностей вышестоящих операторов, путем фильтрации трафика на уровне магистрального провайдера. Для организации защиты сети передачи данных необходимы интеллектуальные системы предотвращения вторжений, предназначенные для комплексной защиты от кибер-угроз, позволяющие блокировать атаки на инфраструктурное оборудование и рабочие станции. Постоянно возрастающий объем почтового спама и вирусная активность приводят к «загрязнению» информационной сферы и представляют серьезную опасность как конечным пользователям, рискующим потерять важную информацию, так и различным предприятиям в целом. В свою очередь, у провайдера увеличивается загрузка каналов и нагрузка на сервера, что создает дополнительные проблемы. В борьбе с данным видом угроз приемлемого результата удается добиться, лишь используя многоуровневую систему защиты с применением решений от различных производителей. Неправомерный сбор и распространение конфиденциальной информации как со стороны заинтересованных злоумышленников, так и собственных сотрудников (инсайдеров), действующих в своих собственных интересах, злому умыслу либо под влиянием преступных групп, представляют серьезную опасность, так как существует риск потерять, например, базу данных абонентов, сведения о совершенных вызовах или другую не менее критичную информацию. Для предупреждения подобных ситуаций необходима четкая организационно-правовая структура обеспечения ИБ в комплексе с режимными мерами. Доступ ко всем защищаемым ресурсам должен быть строго регламентирован. От каждого сотрудника необходимо требовать соблюдения всех инструкций по обращению с защищаемой информацией, при этом должен осуществляться контроль эффективности принимаемых мер защиты. В процессе осуществления своей деятельности, предприятия все больше используют различные системы электронного документооборота (СЭД), безопасность которых основывается на использовании электронной цифровой подписи (ЭЦП). Наиболее критичными с точки зрения величины возможного ущерба являются различные СЭД банков, позволяющие удаленно управлять лицевым счетом. Устанавливаемое клиентское программное обеспечение работает нестабильно и содержит много ошибок, помимо этого, банки не соблюдают свои собственные правила и регламенты по осуществлению ЭД, технические специалисты, зачастую, сами генерируют ЭЦП и передают ее клиенту по открытым каналам связи, тем самым, компрометируя секретный ключ еще с момента его генерации. Решение проблемы должно заключаться в строгом следовании всех инструкций и регламентов, должны быть назначены ответственные лица, пользователи СЭД должны быть проинструктированы. От банков необходимо требовать надлежащего исполнения их обязательств. Таким образом, необходимо принимать комплексные меры и совершенствовать механизмы противодействия угрозам, а решение проблем, связанных с ИБ, должно стать первоочередной задачей предприятия любой отрасли. ОРГАНИЗАЦИЯ ЗАЩИЩЕННОГО ДОКУМЕНТООБОРОТА НА ОСНОВЕ СИСТЕМЫ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ «ВЕРБА-ДМ» Д. В. Быков, В. С. Лукьянов, А. В. Скакунов Волгоградский государственный технический университет Средство криптографической защиты информации (СКЗИ) «Верба-ДМ» построено по технологии криптопровайдера компании Microsoft и реализует программные интерфейсы защиты CryptoAPI 1.0 и CryptoAPI 2.0, являющиеся основой системы безопасности и защиты операционных систем семейства Microsoft Windows. «Верба ДМ» удовлетворяет «Требованиям к средствам криптографической защиты конфиденциальной информации для уровня КС2 с моделью нарушителя Н2». Криптопровайдер «Верба ДМ» обеспечивает выполнение базовых криптографических преобразований на отечественных государственных стандартах защиты информации, предоставляя доступ к функциям шифрования (ГОСТ 28147-89), электронно-цифровой подписи (ГОСТ 34.10-94 и 34.10-2001), процедуре хэширования (ГОСТ 34.11-94). Ключевая система позволяет вырабатывать/использовать, хранить и обмениваться ключами при помощи различных носителей: жесткого диска, дискеты 3,5”, флэш-памяти, Smart-карты, электронных брелоков eToken. Криптопровайдер «Верба-ДМ» изначально разрабатывался как инструментальное средство, на базе которого возможна реализация конечных программных или программно-аппаратных комплексов защиты информации. Это общее для концепции криптопровайдеров применение, которое объясняет еще одно их название – криптографические ядра. «Верба-ДМ», как криптографическое ядро применяется в разрабатываемом ПНИЭИ Удостоверяющем Центре «Верба-УЦ», а так же в программном комплексе «Верба-ВБ», который описан ниже. Само криптографическое ядро в целом, и «Верба-ДМ» в частности, не ориентировано на работу с конечным пользователем. Это инструментарий разработчика. Но в ходе работы над СКЗИ «Верба-ДМ» после создания базового модуля, удовлетворяющего стандарту Microsoft и подписанным со стороны этой организации электронно-цифровой подписью (это говорит о доверии Microsoft нашей продукции и позволяет встроить криптопровайдер в операционные системы Windows наравне с иностранными аналогами), была поставлена задача интеграции криптопровайдера в электронную почту. На данный момент эта задача успешно решена. В результате «Верба-ДМ» может без сторонних программ служить средством организации защищенного документооборота. Электронная почта, как наиболее распространенный способ обмена информацией по открытым каналам связи, нашла применение в личной переписке, а так же в корпоративной, образовательной и даже правительственной среде. И если для личной переписки вопрос защиты информации не критичен, то для случаев, когда стоимость информации высока, механизм ее защиты приобретает первостепенное значение. Наиболее распространены почтовые программы (иначе - клиенты), такие как Outlook Express, The Bat! и другие, имеют встроенную систему защиты, основанную на зарубежных алгоритмах (DES, AF и т.п.). После установки криптопровайдер «Верба-ДМ» встраивается в эти почтовые клиенты таким образом, что для шифрования и использования электронно-цифровой подписи (ЭЦП) пользователю необходимо только нажать несколько кнопок. Далее весь процесс идет в автоматическом режиме. Разработанная система дает возможность не только удостовериться в личности получателя и отправителя электронного сообщения (это достигается путем ЭЦП, юридически приравненной к личной подписи Федеральным законом Российской Федерации от 10 января 2002 г. № 1-ФЗ), но и зашифровать само послание и вложенные (прикрепленные) файлы стойкими отечественными алгоритмами. Основным удостоверением участника защищенного документооборота является электронный цифровой сертификат открытого ключа. Для получения этого сертификата, как и для получения паспорта, пользователь должен обратиться в полномочный орган. В электронном документообороте роль такого органа выполняют программные или программно-аппаратные комплексы, называемые Удостоверяющими Центрами. Удостоверяющие Центры (УЦ) предназначены для администрирования отношений между участниками документооборота и выполняют множество функций по регистрации и модификации пользовательской информации, выступая третьей доверенной стороной. Электронный сертификат для «Верба-ДМ» может быть выпущен как внешним Удостоверяющим центром, так и специализированным программным комплексом «Верба-ВБ». Этот программный комплекс состоит из двух модулей – Автоматизированного Рабочего Места Абонента («АРМ Абонента Верба-ВБ») и Автоматизированного Рабочего Места Администратора («АРМ Администратора Верба-ВБ»). Административное место может быть как одно, так и образовывать иерархию (в случае больших организаций). Абонентские места устанавливаются на компьютерах всех участников защищенного документооборота. Обмен между этими модулями полностью автоматизирован и ведется в прозрачном для пользователей режиме посредством электронной почты. В функции АРМ Администратора входит полный комплекс мер по регистрации пользователей, созданию их сертификатов по заявке, отзыв этих сертификатов, обработке всех видов запросов пользователей, разбору конфликтных ситуаций на основе журнала протокола работы. АРМ Абонента предназначен для работы с ключевой информацией, управления личным списком сертификатов, взаимодействия с АРМ Администратора. Также в нем реализованы функции файлового криптографического менеджера, при помощи которого пользователь может зашифровывать и расшифровывать файлы, снабжать их ЭЦП и проверять ЭЦП под файлами, которые потом можно передать по почте, либо на любом виде носителя или через локальную вычислительную сеть. Совместное использование криптопровайдера «Верба-ДМ» и Универсального Пункта «Верба-ВБ» обеспечивает защищенное хранение и обмен информацией в организациях произвольной структуры. |