Проблемы обеспечения информационной безопасности в регионе Материалы региональной научно-практической конференции г. Волгоград, 28 марта 2008 г в олгоград 200 8

| Вид материала | Документы |

- Вторая региональная научно-практическая студенческая конференция городу, 4253.28kb.

- Омской области истоки творчества сборник материалов лауреатов региональной научно-практической, 1871.53kb.

- Отчет о региональной научно-практической конференции «Актуальные проблемы образования, 65.98kb.

- Печ. VII межвузовская конференция студентов и молодых ученых г. Волгограда и Волгоградской, 61.5kb.

- Материалы региональной научно-практической конференции (20-21 декабря 2007 года) Орск, 1491.17kb.

- Доклады представляются на бумажных и электронных носителях, 30.4kb.

- Материалы ii-ой региональной научно-практической конференции, посвященной 20-летию, 2422.21kb.

- Программа третьей межрегиональной научно-практической конференции «Права человека, 174.79kb.

- Образование и наука IV материалы IV региональной научно-практической конференции апрель, 4952.85kb.

- В. М. Долженко с кроо «Объединение любителей животных «Друг», 2204.93kb.

^ ПОСТРОЕНИЕ МОДЕЛИ ДЛЯ ПОИСКА ОПТИМАЛЬНОГО ПРОЕКТА СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

П. А. Арьков

Волгоградский государственный университет

В любом административном органе субъекта федерации функционирует информационная система (ИС), обрабатывающая большие объемы данных различного уровня конфиденциальности. Для защиты данных создаются системы защиты информации (СЗИ). Учитывая разнообразие возможных архитектур построения СЗИ и доступных средств защиты, возникает проблема выбора лучшего из множества проектов СЗИ. Таким образом, актуальной является задача разработки модели СЗИ для нахождения оптимального проекта по ряду показателей.

В данной работе предлагается модель системы защиты, построенная с использованием теории игр и теории случайных Марковских процессов, с помощью которой рассматривается множество проектов СЗИ, рассчитываются вероятность осуществления угроз для ресурсов ИС и риски по каждой угрозе, и на основе этих показателей выбирается оптимальный проект. Критериями оптимальности являются минимальный риск угроз информации и минимальная стоимость проекта СЗИ при ограничениях на остальные показатели.

Модель представляет собой игру статистика с природой, где под статистиком понимается владелец ИС, а под природой – злоумышленники различных типов. Игра описывается как γ=(X, D, H), где H – функция полезности владельца ИС заданная на XxD, X={xi} – множество стратегий владельца ИС, т.е. возможные проекты построения СЗИ, D={dk} – множество типов злоумышленника, т.е. некоторые стратегии поведения присущие тому или иному типу злоумышленников. Вероятность столкновения с определенным типом злоумышленника определяется распределением вероятностей

.

.Матрица выигрышей G, владельца ИС в таком случае представляет собой:

G = (h(xi, dk)) (1)

где h(xi, dk) – выигрыш владельца ИС при выборе им i-ой стратегии и столкновении с k-ым типом злоумышленника, в данном случае под выигрышем понимается некоторая оценка информационного риска.

Для расчета h(xi, dk) также рассматривается игра статистика с природой, где под статистиком понимается владелец ИС, а под природой – злоумышленник определенного типа. Игра описывается как γ=(X, Ω, H), где H – функция полезности владельца ИС заданная на XxΩ, X={xi} – аналогично матрице G это множество стратегий владельца ИС, т.е. возможные проекты построения СЗИ, Ω={ωj} - множество угроз доступных к реализации данным типом злоумышленника. Вероятность выбора злоумышленником той или иной угрозы для реализации определяется распределением вероятностей

.

.Тогда матрица выигрышей Аk, k=1,K владельца ИС при игре с k-ым типом злоумышленника представляет собой:

Ak = (h(xi, ωjk)) (2)

где h(xi, ωjk) – выигрыш владельца ИС при выборе им i-ой стратегии и выборе k-ым типом злоумышленника j-ой стратегии, в данном случае под выигрышем понимается риск рассчитываемый как [1]:

h(xi, ωjk) = Pугрозы ijk * Сk (3)

где: Pугрозы ijk – это вероятность осуществления j-ой угрозы k-ым типом злоумышленника при i-ом реализованном проекте СЗИ за заданное время, Сj - величина потерь от осуществления j-ой угрозы определяемая владельцем ИС.

Для расчета Pугрозы ijk используется модель преодоления системы защиты. Модель представляет собой полумарковский процесс с конечным множеством состояний

, где M – злоумышленник, {Vl} – множество уязвимостей СЗИ, T –угроза ИС, при этом, для k-го типа злоумышленника

, где M – злоумышленник, {Vl} – множество уязвимостей СЗИ, T –угроза ИС, при этом, для k-го типа злоумышленника  . Исходя из специфики моделируемого процесса все состояния являются невозвратными, а состояние Т – поглощающим. Согласно [2] полумарковский процесс определяется как ступенчатый случайный процесс υ(t), t≥0, со следующими свойствами. В полуинтервале [0, t1) υ(t) = υ1, в полуинтервале [t1, t2) υ(t)= υ2 и т.д. При фиксированной реализации цепи Маркова υn = in, n≥1, длительности t1, t2- t1, t3- t2,… пребывания υ(t) в состояниях i1, i2, i3… положительны и независимы, причем каждая из этих величин зависит лишь от состояния, в котором находится процесс и от следующего состояния. Тогда можно задать следующие функции распределения времени пребывания в состоянии:

. Исходя из специфики моделируемого процесса все состояния являются невозвратными, а состояние Т – поглощающим. Согласно [2] полумарковский процесс определяется как ступенчатый случайный процесс υ(t), t≥0, со следующими свойствами. В полуинтервале [0, t1) υ(t) = υ1, в полуинтервале [t1, t2) υ(t)= υ2 и т.д. При фиксированной реализации цепи Маркова υn = in, n≥1, длительности t1, t2- t1, t3- t2,… пребывания υ(t) в состояниях i1, i2, i3… положительны и независимы, причем каждая из этих величин зависит лишь от состояния, в котором находится процесс и от следующего состояния. Тогда можно задать следующие функции распределения времени пребывания в состоянии: (4)

(4)где для общности положено t0=0. В рамках рассматриваемой модели время пребывания в состоянии интерпретируется как время необходимое злоумышленнику на эксплуатацию i-й уязвимости при условии, что в дальнейшем он перейдет в j-ое состояние (уязвимость или к реализации угрозы). Кроме того, задается начальное распределение

, определяющее из какого состояния злоумышленник начнет преодоление СЗИ, и матрица переходных вероятностей (pij), которая определяет вероятность выбора пути преодоления СЗИ злоумышленником.

, определяющее из какого состояния злоумышленник начнет преодоление СЗИ, и матрица переходных вероятностей (pij), которая определяет вероятность выбора пути преодоления СЗИ злоумышленником.Вместо матрицы переходных вероятностей (pij) и матрицы времен пребывания (Fij(x)) можно задать лишь функции [2]:

Pij(x)=pijFij(x), (5)

Функции Pij(x) имеют следующую интерпретацию. Если в данный момент времени злоумышленник вошел в состояние эксплуатации i-й уязвимости, то с вероятностью Pij(x) следующий его переход произойдет за время меньшее, чем x в состояние эксплуатации j-ой уязвимости или если j-ое состояние это состояние Т, то он перейдет к реализации угрозы.

Согласно [3] для описания времени, затрачиваемого на выполнение какой-либо задачи, используется логнормальное распределение. Т.е. функция распределения времени пребывания в состоянии Fij(x) описывается логнормальным распределением с определенными параметрами.

Поиск решения проводится моделированием описываемого полумарковского процесса. Моделирование проводится до истечения заранее заданного времени моделирования tмоделирования, чтобы определить вероятность Pt осуществления угрозы за заданное время. Pt при этом равно:

, (6)

, (6)где NT – количество экспериментов, в которых за время tмоделирования было достигнуто состояние Т, N – общее количество экспериментов;

Полученные в результате моделирования величины Pt, для различных проектов СЗИ, угроз и типов злоумышленников, – это искомые величины Pугрозы ijk.

После расчета всех выигрышей владельца ИС в матрицах игр {Ak}, в каждой матрице рассчитывается {h(xi, dk)} информационный риск по i-му проекту СЗИ при столкновении с k-м типом злоумышленника. Он рассчитывается как:

(7)

(7)Для нахождения оптимального проекта СЗИ, т.е. стратегии владельца ИС, рассматривается матрица G. Т.к. стратегии злоумышленника не являются чистыми, то владелец ИС, в простейшем случае, может использовать максиминную стратегию и ограничить свои максимальные риски. Но при этом максиминная стратегия в условиях смешанных стратегий злоумышленника может не являться оптимальной. Тогда в случае рандомизированной игры, т.е. когда известно распределение вероятностей P(dk), владелец ИС может воспользоваться Байесовской стратегией xb в качестве оптимального проекта СЗИ, которая находится как:

(8)

(8)Фактически Байесовская стратегия – это наилучшая чистая стратегия владельца ИС в осредненной игре против злоумышленника. Также согласно [4], если Байесовская стратегия совпадает с максиминной, то она является оптимальной.

В случае игры с неопределенностью, т.е. с неизвестным распределением P(dk), для нахождения оптимальной стратегии владельцу ИС фактически приходится выбирать оптимальную стратегию экспертным путем, при этом можно воспользоваться одним из критериев: Вальда, Сэвиджа, Лапласа или Гурвица [4].

^ Список литературы

- Петренко С.А. Симонов С.В. Управление информационными рисками. Экономически оправданная безопасность. М.: Компания АйТи; ДМК Пресс, 2004

- Гнеденко Б.В., Коваленко И.Н., «Введение в теорию массового обслуживания» М.: КомКнига, 2005

- Кельтон В., Лоу А., «Имитационное моделирование. Классика CS. 3-е издание», СПб.: Питер; Киев: Издательская группа BHV, 2004

- Протасов И.Д. Теория игр и исследование операций: Учебное пособие – М.: Гелиос АРВ, 2003

^ РЕЗУЛЬТАТ ИССЛЕДОВАНИЯ ЗОННОЙ ЗАЩИТЫ В SOLARIS 10

А. Ю. Оладько

Волгоградский государственный университет

Статистика фактов несанкционированного доступа к информации показывает, что большинство распространенных систем довольно уязвимы с точки зрения безопасности, несмотря на отчетливую тенденцию к повышению уровня защищенности этих систем.

Основные защитные механизмы ОС семейства Windows(NT/2000/XP) и ОС семейства UNIX:

- идентификация и аутентификация пользователя при входе в систему;

- разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

- аудит, то есть регистрация событий.

Анализ показывает, что эти механизмы не обеспечивают в должной степени безопасность информации. Одной из причин этого является невозможность создания замкнутой программной среды.

В операционных системах семейства UNIX, вследствие реализуемой ею концепции администрирования (не централизованная), невозможно обеспечить замкнутость (или целостность) программной среды. Это связано с невозможностью установки атрибута “исполнение” на каталог (для каталога данный атрибут ограничивает возможность “обзора” содержимого каталога). Поэтому при разграничении администратором доступа пользователей к каталогам, пользователь, как “владелец” создаваемого им файла, может занести в свой каталог исполняемый файл и, как его “владелец”, установить на файл атрибут “исполнение”, после чего запустить записанную им программу. Эта проблема непосредственно связана с реализуемой в ОС концепцией защиты информации.

В ОС семейства Windows (NT/2000/XP) также невозможно в общем случае обеспечить замкнутость (или целостность) программной среды. Это связано, совершено с иными проблемами, чем в ОС семейства UNIX, в которых невозможно установить атрибут “исполнение” на каталог.

Механизм замкнутости программной среды в общем случае может быть обеспечен:

- Заданием списка разрешенных к запуску процессов с предоставлением возможности пользователям запускать процессы только из этого списка. При этом процессы задаются полными именами, причем средствами разграничения доступа обеспечивается невозможность их модернизации пользователем. Данный подход просто не реализуется встроенными в ОС механизмами.

- Разрешением запуска пользователями программ только из заданных каталогов при невозможности модернизации этих каталогов. Одним из условий корректной реализации данного подхода является запрет пользователям запуска программ иначе, чем из, соответствующих каталогов.

Некорректность реализации ОС Windows данного подхода связана с невозможностью установки атрибута “исполнение” на устройства ввода (дисковод или CD-ROM). В связи с этим при разграничении доступа пользователь может запустить несанкционированную программу с дискеты, либо с диска CD-ROM.

Развивая технологию создания изолированной программной среды компания Sun Microsystems предложила в Solaris 10 технологию создания изолированной системной среды, называемой зоной.

Solaris 10 позволяет системному администратору организовывать виртуальные системные разделы, называемые зонами. Внутри каждой зоны существует собственное пространство имен и пространство процессов. Каждая зона является самостоятельной системой, со своим набором пользователей, своими каталогами, своими сетевыми адресами, своими процессами. Зоны изолированы друг от друга, так что процессы и пользователи, работающие в одной зоне, не имеют доступа к процессам и ресурсам другой. Важно отметить, что даже суперпользователь (root) зоны не имеет возможности увидеть, что делается в другой зоне. Даже в случае "взлома" отдельной зоны злоумышленник не получает доступа ко всей системе, а остается в рамках этой зоны.

Технология контейнеров предназначена для распределения системных ресурсов между отдельными процессами, группами процессов, пользователями. Так, администратор имеет возможность выделить 40 частей (shares) процессорных ресурсов серверу баз данных, 30 частей - серверу приложений и 5 раз по 10 частей пяти веб-серверам, работающим в режиме горизонтального масштабирования.

Сочетание технологий зон и контейнеров, называемое Solaris Containers, дает администратору уникальную возможность создания "виртуальных серверов", не пересекающихся друг с другом ни по пользователям, ни по процессам. Каждый из этих виртуальных серверов можно независимо перезагружать, запускать и останавливать сервисы в них, давать пользователям доступ, не опасаясь, что это затронет другие виртуальные серверы, работающие на этой машине.

Важной особенностью реализации Solaris Containers является то, что поддержка даже нескольких десятков и сотен виртуальных серверов не увеличивает нагрузку на администратора: все контейнеры работают в рамках одной копии ОС Solaris и могут наследовать все установленные пакеты и патчи, а также глобальные настройки. Таким образом, администратор не должен поддерживать каждый виртуальный сервер по отдельности, использование технологии контейнеров не накладывает на него дополнительных обязанностей. Кроме того, эта технология является экономичной и с точки зрения системных ресурсов: на каждый контейнер требуется менее 1% накладных расходов.

Зону можно представить в виде контейнера, в котором одно или несколько приложений запускается изолированно от всех остальных приложений на компьютере. Большую часть программного обеспечения, работающего под управлением Solaris 10, можно запускать в зоне без дополнительных изменений. Так как зоны не приводят к изменению интерфейса прикладного программирования (API) Solaris или двоичного интерфейса приложений (ABI), для запуска приложения в зоне не требуется перекомпиляция приложения.

Основными принципами построения зон являются:

- Приложения, осуществляющие доступ к сети и файлам и не выполняющие других операций ввода/вывода, должны работать корректно.

- Приложения, требующие прямого доступа к определенным устройствам (например, разделам диска), как правило, будут работать при условии правильной настройки зоны. Однако в некоторых случаях при этом может возрасти угроза безопасности.

- Для корректной работы приложений, требующих прямого доступа к этим устройствам, может потребоваться модификация этих приложений. Например, это может быть /dev/kmem или сетевое устройство. Вместо этого приложениям рекомендуется использовать одну из многих IP-служб.

Для системы используется единственный стек TCP/IP, поэтому зоны экранированы от подробных конфигурационных сообщений устройств, маршрутизации и т. д. Каждой зоне можно назначить адреса IPv4/IPv6 и собственное портовое пространство. Приложения могут привязываться к INADDR_ANY и получать трафик только данной зоны. Трафик других зон при этом распознаваться не будет.

Зоны не могут изменить свою конфигурацию сети или таблицу маршрутизации и не могут видеть конфигурацию сети других он. Каталог /dev/ip в зоне отсутствует.

Каждая зона управляет своим именем узла, часовым поясом и службами имен, такими как LDAP и NIS. Эти параметры можно настроить командой sysidtool. Раздельные файлы /etc/passwd означают, что зоне можно делегировать полномочия root. Идентификаторы пользователей могут соответствовать разным именам в разных доменах.

По умолчанию все процессоры видны всем зонам. При использовании пулов ресурсов автоматически активируется режим ограниченной видимости.

Для анализа в VMware была построена модель реальной ИС, включающей в себя следующие приложения:

- Web-сервер – предназначен для предоставления доступа клиентов компании к корпоративному web-сайту, содержит общедоступные файлы;

- ftp-сервер – предназначен для обмена файлами;

- СУБД – предназначен для хранения конфиденциальной информации компании, доступ из внешней сети заблокирован межсетевым экраном.

В первом случае ИС построена на базе Solaris 10 и каждое приложение работает в специально созданной для него зоне. Во втором случае ИС построена на базе Windows 2003 Server.

В рассматриваемой ИС имеются уязвимость в web-сервере, приводящая к получению доступа к системе и повышению привилегий до административного, и уязвимость в ftp-сервере, которая может привести к отказу в обслуживании всей ИС из-за чрезмерного употребления ресурсов системы.

В среде VMware создаются 4 модели для исследования средств защиты операционных систем Solaris 10 и Windows 2003 Server.

Модели 1 и 2 моделируют атаку на web-сервер ИС, построенных на базе Solaris 10 и Windows 2003 Server соответственно.

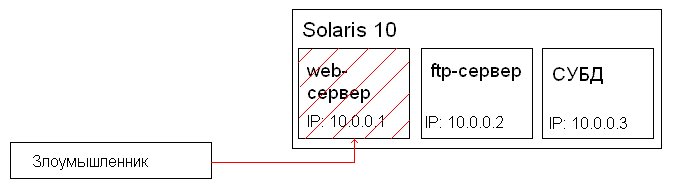

Рис. 1. Модель атаки на web-сервер в Solaris 10.

Анализ результатов моделирования показывает, что при атаке на web-сервер в Solaris 10 (рис. 1) злоумышленник получит административный контроль над одной из зон и не сможет получить несанкционированный доступ к базе данных компании.

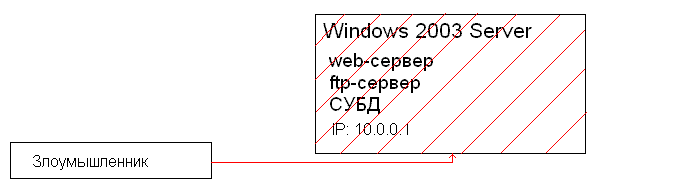

Рис. 2. Модель атаки на web-сервер в Windows 2003 Server.

В результате успешной атаки на web-сервер в Windows 2003 Server (рис. 2), злоумышленник, используя привилегии администратора, сможет получить доступ к базе данных компании.

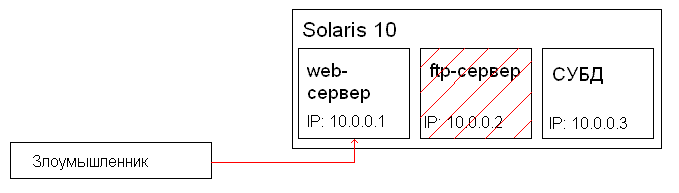

Модель 3 (рис. 3) моделирует атаку злоумышленника на ftp-сервер в Solaris 10.

Рис. 3. Модель атаки на ftp-сервер в Solaris 10.

В случае Solaris 10 будет нарушена работа только той зоны, под управлением которой работает ftp-сервер. В случае Windows 2003 Server будет нарушена работа все системы, в том числе и СУБД, в результате чего нормальный режим работы компании будет нарушен из-за недоступности необходимых данных.

Анализ проведенного моделирования показывает, что использование зон повышает безопасность обрабатываемой информации. С учетом того, что операционная система Solaris 10 распространяется бесплатно, можно достичь уменьшения рисков без увеличения затрат на безопасность информации.

^ ИССЛЕДОВАНИЕ ДИАГРАММЫ НАПРАВЛЕННОСТИ СОСРЕДОТОЧЕННЫХ АНТЕНН

С. А. Петров

Волгоградский государственный университет

Согласно действующим нормативно-методическим документам (НМД) ФСТЭК России исследования побочных электромагнитных излучений и наводок СВТ разделяются на решение задач лабораторных исследований в рамках сертификации средств вычислительной техники (СВТ), используемых для обработки информации ограниченного доступа, и решение задач аттестации объектов информатизации в реальных условиях эксплуатации.

Лабораторные исследования позволяют определить радиус контролируемой зоны, внутри которой технически возможен перехват информативного сигнала, излучаемого исследуемым СВТ. В таких условиях диаграмма направленности не претерпевает изменений, так как данный тип испытаний не предполагает измерения реальных коэффициентов затухания, а также показателей каких либо случайных антенн.

При аттестации учитываются все реальные факторы, влияющие на возможность перехвата информации: радиус контролируемой зоны, общий радиофон в помещении, степень ослабления сигналов ограждающими конструкциями. В реальных условиях эксплуатации диаграмма направленности СВТ может измениться вследствие воздействия этих факторов.

Развитие компьютерной техники последних лет определило ряд тенденций развития информационных технологий, наиболее заметными из которых являются стремление к мобильности, а также к миниатюризации компьютерной техники.

Применение данного компьютерного оборудования на объектах информатизации для обработки информации, подлежащей защите, создаёт определённые сложности, связанные с эксплуатацией таких СВТ после аттестационных мероприятий. Сложности возникают в тех случаях, когда портативный ПК переносят на новое место в пределах одного помещения либо из одного помещения в другое. В этом случае меняются условия эксплуатации ТС и требуются дополнительные меры защиты информации.

Такие меры могут включать организационно-технические мероприятия, заключающиеся в следующем:

- применение дополнительных технических средств защиты;

- разработка новых методик по исследованию электромагнитного поля от защищаемого СВТ;

- построение моделей, адекватно оценивающих защищённость СВТ в условиях изменения внешней обстановки.

В волгоградском государственном университете ведутся работы по разработке ИС, реализующей функции имитационного моделирования «подвижного» СВТ.

Данная ИС позволит оценивать защищённость СВТ в различных условиях эксплуатации и моделировать любую внешнюю обстановку заблаговременно.