Предисловие дорогие коллеги!

| Вид материала | Документы |

- План работы с 3 по 07 октября 2011 года, 46.99kb.

- Дорогие коллеги!, 61.26kb.

- Дорогие друзья! Уважаемые коллеги!, 90.01kb.

- Областной Дом Детей и Юношества, 680.22kb.

- Глубокоуважаемый Владимир Владимирович! Глубокоуважаемые участники и гости съезда!, 297.51kb.

- Дорогие друзья и уважаемые коллеги, 108.19kb.

- Дорогие коллеги!, 58.67kb.

- Дорогие коллеги!, 22.65kb.

- Дорогие друзья и коллеги!, 15.57kb.

- Дорогие коллеги, товарищи, друзья, 451.25kb.

4.4. Роль международных стандартов

в построении системы защиты

информации предприятия

Стандарты безопасности, издаваемые Международной организацией по стандартизации (ИСО) и Международной электротехнической комиссией приобретают в последнее время все большую значимость в построении комплексной системы защиты информации (КСЗИ) на предприятиях различной отраслевой принадлежности и формы собственности. В целом стандарты безопасности можно разделить на три основные группы:

- стандарты, направленные на построение и управление информационной безопасностью (ISO/IEC 27001 (ГОСТ Р ИСО/МЭК 27001-2006), 17799-2005, 15408-1,2,3-2002);

- стандарты, описывающие процессы жизненного цикла программных средств (ГОСТ Р ИСО/МЭК 12207-99);

- стандарты, описывающие методы и средства обеспечения безопасности (ГОСТ Р ИСО/МЭК 13335-1, 3, 4, 5-2006).

Рассмотрим первую группу стандартов, ориентированных на менеджмент информационной безопасности (ИБ).

- Стандарт ISO/IEC 27001 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности»

Стандарт предназначен для применения организациями любой формы собственности (коммерческими, государственными и некоммерческими организациями). Документ регламентирует требования по разработке, внедрению, функционированию, мониторингу, анализу, поддержке и улучшению документированной системы ИБ с точки зрения процессного подхода.

ГОСТ Р ИСО/МЭК 27001-2006. Информационная технология. Методы обеспечения безопасности. Системы менеджмента информационной безопасности. Требования.

Вслед за международным стандартом, национальный стандарт России ориентирует организации на применение процессного подхода к управлению ИБ. Разработка, внедрение, обеспечение функционирования, мониторинга, анализа, поддержки и улучшения ИБ должны быть проведены с точки зрения процессного подхода. Процессный подход рассматривает любую деятельность как совокупность действий в целях преобразования входов в выходы, где «вход» – это информация, угрозы или необходимость улучшения чего-либо, а «выход» – достигнутый результат по решению конкретной задачи/операции/проблемы (или преобразованная информация, документация и т. п., служащая основанием для возникновения другого процесса).

Как и в стандартах качества ИСО 9000, 14000, в данном документе прописано, что непрерывное улучшение ИБ должно осуществляться на основе цикла Деминга-Шухарта, состоящего из четырех повторяющихся стадий – PDCA (Plan, Do, Check (Study), Act) означает: (планируй, делай, изучай, действуй). P – планирование действий по процессу (определение стратегии развития, постановка целей и задач в области ИБ); D – реализация процесса (поставленных целей и задач по построению и внедрению системы); C – контроль реализации процесса (и его документирования на основе разработанных критериев); A – анализ результатов процесса в соответствии с целями и задачами (исправление недостатков).

В стандарте описан жизненный цикл и требования к управлению ИБ в организации с момента создания до непрерывного совершенствования, включая управление ресурсами, анализ и аудит, а также документирование процессов.

В соответствии со стандартом документация играет важную роль в описании управления системой ИБ и включает: политику; цели; область функционирования; процедуры и меры управления; описание методологии оценки риска; отчеты по оценке рисков; план обработки рисков; документированные процедуры планирования, внедрения процессов в области ИБ и управления этими процессами; учетные записи; положение о применимости и др.

2. ГОСТ Р ИСО/МЭК 17799-2005 «Информационные технологии. Практические правила управления информационной безопасностью»

Стандарт устанавливает рекомендации по управлению ИБ лицам, ответственным за планирование, реализацию или поддержку решений безопасности в организации. Он предназначен для обеспечения общих основ для разработки стандартов безопасности и выбора практических мероприятий по управлению безопасностью в организации, а также в интересах обеспечения доверия в деловых отношениях между организациями.

В стандарте (как и в ГОСТ Р ИСО/МЭК 27001-2006 ) поставлен акцент создание организационных документов в области ИБ – необходимость создания политики и целей информационной безопасности, а также назначения должностного лица (руководителя службы безопасности или инженера по защите информации). В соответствии со стандартом возникает необходимость разработки должностной инструкции данного специалиста, в которой будет регламентирована ответственность данного лица за пересмотр политики в соответствии с изменениями внешней среды.

Кроме того, в стандарте дано значительное количество рекомендаций по обеспечению информационной безопасности в соответствии с разделами: организационные вопросы безопасности; классификация и управление активами; вопросы безопасности, связанные с персоналом; физическая защита и защита от воздействий окружающей среды; управление передачей данных и операционной деятельностью; контроль доступа, разработка и обслуживание систем; управление непрерывностью бизнеса; соответствие требованиям стандартов.

3 ГОСТ Р ИСО/МЭК 15408-1-2002, ГОСТ Р ИСО/МЭК 15408-2-2002, ГОСТ Р ИСО/МЭК 15408-3-2002 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий»

Все три части содержат общие критерии оценки безопасности информационных технологий.

Часть 1 «Введение и общая модель» устанавливает общий подход к формированию требований к оценке безопасности (функциональные и доверия), основные конструкции (профиль защиты, задание по безопасности) представления требований безопасности в интересах потребителей, разработчиков и оценщиков продуктов и систем ИТ. Требования безопасности объекта оценки по методологии общих критериев определяются исходя из целей безопасности, которые, в свою очередь, основываются на анализе назначения объекта оценки и условий среды его использования (угроз, предложений, политики безопасности).

Часть 2 «Функциональные требования безопасности» содержит универсальный систематизированный каталог функциональных требований (компонентов, семейств и классов) безопасности и предусматривает возможность их детализации и расширения по определенным правилам.

Часть 3 «Требования доверия к безопасности» включает в себя систематизированный каталог требований доверия, определяющих меры, которые должны быть приняты на всех этапах жизненного цикла продукта или системы ИТ для обеспечения уверенности в том, что они удовлетворяют предъявленным к ним функциональным требованиям. Здесь же содержатся оценочные уровни доверия, определяющие шкалу требований, которые позволяют с возрастающей степенью полноты и строгости оценить проектную, тестовую и эксплуатационную документацию, правильность реализации функций безопасности ОО, уязвимости продукта или системы ИТ, стойкость механизмов защиты и сделать заключение об уровне доверия к безопасности объекта оценки.

Таким образом, стандарты первой группы регламентируют управление ИБ на основе процессного подхода и отражают весь жизненный цикл документирования и построения системы ИБ, включая критерии оценки безопасности ИТ.

Вторая группа стандартов ИБ описывает процессы жизненного цикла программных средств.

Рассмотрим ГОСТ Р ИСО/МЭК 12207-99 «Информационная технология. Процессы жизненного цикла программных средств».

Стандарт предназначен и применяется при приобретении систем, программных продуктов и оказании соответствующих услуг; а также при поставке, разработке, эксплуатации и сопровождении программных продуктов и программных компонентов программно-аппаратных средств как в самой организации, так и вне ее. В стандарте прописан жизненный цикл программных средств, включая контроль и модернизацию всех процессов.

Основные процессы реализуются под управлением сторон (заказчик, поставщик, разработчик, оператор и персонал сопровождения программных продуктов), вовлеченных в жизненный цикл программных средств. Основные процессы жизненного цикла включают: заказ, поставку, разработку, эксплуатацию и сопровождение. Вспомогательные процессы состоят из: документирования, управления конфигурацией, обеспечения качества, верификации (проверки), аттестации, анализа, аудита, решения проблемы. Организационные процессы жизненного цикла, как правило, являются типовыми, независимо от области реализации конкретных проектов и договоров и состоят из: управления, создания инфраструктуры, усовершенствования и обучения.

Третья группа стандартов ИБ описывает методы и средства обеспечения безопасности.

ГОСТ Р ИСО/МЭК 13335-1-2006, ГОСТ Р ИСО/МЭК 13335-3-2006, ГОСТ Р ИСО/МЭК 13335-4-2006, ГОСТ Р ИСО/МЭК 13335-5-2006 «Информационная технология. Методы и средства обеспечения безопасности»

Часть 1. «Информационная технология. Методы и средства обеспечения безопасности. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий» представляет собой руководство по управлению безопасностью информационных и телекоммуникационных технологий (ИТТ), устанавливает концепцию и модели, лежащие в основе базового понимания безопасности ИТТ, и раскрывает общие вопросы управления, которые важны для успешного планирования, реализации и поддержки безопасности. Приведенные в стандарте положения носят общий характер, они применимы к различным методам управления и организациям.

Стандарт устанавливает, что руководство организации несет ответственность за обеспечение безопасности активов, а обязанности и ответственность должны быть определены и доведены до сведения персонала. Это значит, что в каждой должностной инструкции сотрудника, связанного с обеспечением безопасности ИТТ должна быть установлена такая ответственность. Кроме того, стандарт (как и ГОСТ Р ИСО/МЭК 17799-2005) предписывает разработать цели, стратегии и политики в данной области. Вне зависимости от организационной структуры или документации, принятой в организации, важно, чтобы учитывались различные стороны политики и поддерживалась их согласованность (бизнес политика – политика маркетинга – политика ИТТ – политика безопасности – политика информационной безопасности – политика безопасности ИТТ и др.). Жизненный цикл системы ИТТ разделен в стандарте на четыре типовые фазы: планирование, приобретение, тестирование, эксплуатация. Обеспечение безопасности ИТТ рассматривается в стандарте как постоянный процесс с множеством обратных связей внутри и между фазами жизненного цикла системы ИТТ.

Часть 3. Информационная технология. Методы и средства обеспечения безопасности. Методы менеджмента безопасности информационных технологий» рассматривает методы обеспечения безопасности более подробно, основываясь на концепциях и моделях, представленных в ИСО/МЭК 13335-1.

Часть 4. «Информационная технология. Методы и средства обеспечения безопасности. Выбор защитных мер» является руководством по выбору защитных мер с учетом потребностей и проблем безопасности организации, в нём описан процесс выбора защитных мер в соответствии с риском системы безопасности и с учетом особенностей окружающей среды. Стандарт устанавливает способы достижения соответствующей защиты на основе базового уровня безопасности. Подход к выбору защитных мер согласован с методами управления безопасностью информационных технологий, приведенными в ИСО/МЭК ТО 13335-3.

Часть 5. «Информационная технология. Методы и средства обеспечения безопасности. Руководство по менеджменту безопасности сети» представляет собой руководство по управлению безопасностью сетями для персонала, ответственного за эту деятельность, и содержит основные положения по выявлению и анализу факторов, имеющих отношение к компонентам безопасности связи. Стандарт основан на положениях ИСО/МЭК 13335-4 путем описания метода идентификации и анализа выбора контролируемых зон, имеющих отношение к сетевым соединениям, с точки зрения обеспечения безопасности.

Следует отметить, что в рассмотренных международных стандартах стадии жизненного цикла и модели прописаны не вполне тщательно, даны лишь направления для улучшения процессов. На наш взгляд, для более качественного описания и построения ИБ организации следует применять методологию Rational Unified Process. Rational Unified Process (RUP) — методология разработки программного обеспечения, созданная компанией Rational Software.

В методологии Rational Unified Process применяется итеративный подход, система строится циклично, по окончанию каждой итерации получается промежуточная, но функциональная версия конечного продукта. Итеративная разработка позволяет быстро реагировать на меняющиеся требования, обнаруживать и устранять риски на ранних стадиях проекта, а также эффективно контролировать качество создаваемого продукта. Наработки данной методологии необходимо применить при построении модели комплексно системы защиты информации.

RUP использует итеративную модель разработки. В конце каждой итерации (в идеале продолжающейся от 2 до 6 недель) проектная команда должна достичь запланированных на данную итерацию целей, создать или доработать проектные артефакты и получить промежуточную, но функциональную версию конечного продукта. Итеративная разработка позволяет быстро реагировать на меняющиеся требования, обнаруживать и устранять риски на ранних стадиях проекта, а также эффективно контролировать качество создаваемого продукта.

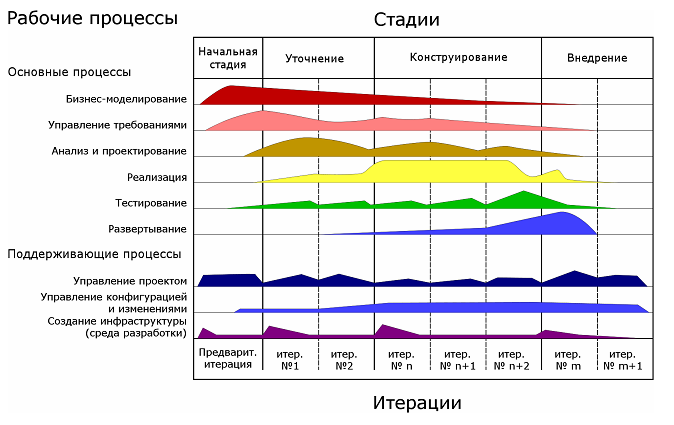

Полный жизненный цикл разработки продукта состоит из четырех фаз, каждая из которых включает в себя одну или несколько итераций (рис. 4).

На этапе «Начальная стадия»: формируются видение и границы проекта; создается экономическое обоснование (business case); определяются основные требования, ограничения и ключевая функциональность продукта; создается базовая версия модели прецедентов; оцениваются риски. При завершении начальной стадии оценивается достижение вехи целей жизненного цикла (англ. Lifecycle Objective Milestone), которое предполагает соглашение заинтересованных сторон о продолжении проекта.

На этапе «Уточнение» (проектирование) производится анализ предметной области и построение исполняемой архитектуры. Это включает в себя: документирование требований (включая детальное описание для большинства прецедентов); спроектированную, реализованную и оттестированную исполняемую архитектуру; обновленное экономическое обоснование и более точные оценки сроков и стоимости; сниженные основные риски; успешное выполнение фазы проектирования означает достижение вехи архитектуры жизненного цикла.

Рис. 4. Полный жизненный цикл в соответствии с RUP

На этапе «Конструирование происходит реализация большей части функциональности продукта. Фаза «Построение» завершается первым внешним релизом системы и вехой начальной функциональной готовности (Initial Operational Capability).

На этапе «Внедрение» создается финальная версия продукта и передается от разработчика к заказчику. Это включает в себя программу бета-тестирования, обучение пользователей, а также определение качества продукта. В случае, если качество не соответствует ожиданиям пользователей или критериям, установленным в фазе «Начальная стадия», фаза «Внедрение» повторяется снова. Выполнение всех целей означает достижение вехи готового продукта (Product Release) и завершение полного цикла разработки.

Таким образом, рассмотренные нами международные стандарты направлены на обеспечение информационной безопасности предприятия, как с организационной, так и с технической точки зрения. В любой организации необходимо:

- создать специализированную службу по защите информации;

- разработать пакет организационно-технических документов, регламентирующих управление и верификацию систем защиты информации;

- определить, регламентировать и строго документировать процессы полного жизненного цикла ИТТ для организации их защиты;

- проводить регулярный аудит объектов защиты информации;

- осуществить аттестацию объектов защиты информации.

Перечисленные меры, основанные на методологии менеджмента качества, заложенной в стандартах ИСО 9000, 14000, ИСО/МЭК, ГОСТ Р ИСО/МЭК и методологии Rational Unified Process позволяют построить модель комплексной системы защиты информации, обеспечить и повысить качество защиты информации в любой организации.