Курсовая работа на тему: «Организация безопасных сетей Cisco»

| Вид материала | Курсовая |

- Учебная программа курса Системы и сети передачи информации на основе коммутаторов, 294.57kb.

- Семейство коммутаторов Cisco Catalyst 6500, 248.37kb.

- Курсовая работа По дисциплине: «Менеджмент» На тему: «Организация и управление предприятием», 3.36kb.

- Курсовая работа на тему: «Лидерство в управлении», 508.7kb.

- Курсовая работа По предмету : Организация производства на тему: «Организация автоматизации, 311.23kb.

- Министерство образования Украины, 501.52kb.

- Курсовая работа по дисциплине «Маркетинг» На тему: «Организация и стимулирование сбыта, 9kb.

- Курсовая работа тема: Компьютерные сети, 184.17kb.

- Курсовая работа по дисциплине " Основы систем искусственного интеллекта" Тема: Опыт, 903.59kb.

- Пояснительная записка Курсовая работа по дисциплине «информатика» на тему: Ссылочные, 322.5kb.

МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ИНСТИТУТ МАТЕМАТИКИ И КОМПЬЮТЕРНЫХ НАУК

КАФЕДРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Курсовая работа

на тему:

«Организация безопасных сетей Cisco».

Выполнил:

Студент группы № 357

Даханов А.В.

Научный руководитель:

Зав.кафедрой, профессор, д.т.н

Захаров А.А.

Дата сдачи: ______________

Оценка: ______________

Тюмень 2009 г.

0.Введение

Распространение Internet быстро меняет наши представления о том, как следует вести дела, учиться, жить, отдыхать. Особое влияние это оказывает на способы ведения бизнеса и управления на глобальном уровне. Лидеры мирового бизнеса бесспорно признают стратегическую роль Internet в деле сохранения жизнеспособности и конкурентоспособности их компаний в XXI веке. Потребители и конечные пользователи хотят иметь надежно защищенные средства коммуникаций и ведения электронной торговли. К сожалению, из-за того, что Internet изначально была основана на открытых стандартах, обеспечивающих простоту связи, были упущены некоторые ключевые компоненты зашиты, к которым, например, можно отнести контроль удаленного доступа, тайну коммуникаций и защиту от помех в предоставлении сервиса. Необходимость зашиты коммуникаций в Internet вызвала бурное развитие технологий защиты сетей вообще.

Перед деловыми кругами встала пугающая проблема: как реализовать и совершенствовать средства и методы защиты, чтобы уменьшить уязвимость бизнеса в условиях постоянного роста угрозы нарушения защиты, вызванного развитием хакерских методов.

Подходящее для всех решение проблемы сетевой безопасности предложить трудно, поскольку для локальной сети учебного заведения эффективными могут оказаться одни решения, а для глобальной сети — совсем другие. Некоторые решения защиты хороши для малых предприятий, но оказываются неприемлемыми для крупных организаций по причине трудоемкости, слишком высокой стоимости или чрезмерных затрат времени, требуемых на реализацию таких решений в больших сетях. Выход в Internet создает дополнительную угрозу безопасности в связи с тем, что сетевой злоумышленник получает потенциальную возможность доступа к инфраструктуре данных компании.

Проблема защиты, стоящая перед современным бизнесом, сводится к задаче рассмотрения всего спектра имеющихся решений и выбора правильной их комбинации. Сегодня предлагается немало технологий и соответствующих средств защиты. Трудность реализации защиты сети заключается не в отсутствии подходящей технологии защиты, а в выборе из множества решений такого, которое лучше всего подойдет для вашей конкретной сети и требований вашего бизнеса и при котором затраты на поддержку и сопровождение средств защиты, предлагаемых соответствующим поставщиком, окажутся минимальными.

После того как сетевой инженер или администратор выберет подходящий набор средств защиты для сетевой среды, потребуются также и средства, интегрирующие все это в рамках соответствующего предприятия и обеспечивающие осуществление целостной и согласованной политики защиты, что в сегодняшних условиях является совсем непростым делом. Компания Cisco уже сегодня предлагает широкий спектр средств сетевой защиты, а еще больше аппаратных и программных средств находится в процессе разработки и должны появиться в недалеком будущем. Средства защиты Cisco разрабатываются в рамках архитектуры Cisco SAFE, представляющей собой динамический каркас защиты для сетей электронного бизнеса.

^ 1.Причины возникновения проблем защиты

Доступ к внутренней сети, удаленный доступ и доступ в Internet сегодня используются довольно широко. Но это порождает определенный риск и ставит целый ряд вопросов безопасности. Сеть и аппаратные средства, используемые для доступа к сети, могут содержать дефекты зашиты, могут быть неправильно установлены или настроены, а также могут неправильно использоваться. После того как мы рассмотрим типы и мотивы поведения нарушителей в сети, необходимость защиты сети станет очевидной. Эти вопросы рассматриваются в следующих разделах.

Существует по крайней мере три основные причины возникновения угроз защиты сети.

• ^ Технологические недостатки. Каждая сеть и каждая компьютерная технология имеют свои проблемы защиты.

• Недостатки конфигурации. Даже самая надежная технология защиты может быть неправильно реализована или использована, результатом чего может оказаться появление проблем защиты.

• ^ Недостатки политики зашиты. Неподходящая или неправильно реализуемая политика защиты может сделать уязвимой даже самую лучшую технологию сетевой защиты.

В мире есть люди, имеющие желание, достаточную квалификацию, а подчас и материальную заинтересованность для того, чтобы использовать известные недостатки защиты, постоянно открывать и эксплуатировать новые.Рассмотрим эти недостатки нескоолько подробнее.

^ 1.1Технологические недостатки

Архивы CERT (Computer Emergency Response Team — группа компьютерной "скорой помощи") на странице www.cert.org документируют многочисленные технологические недостатки защиты самых разных протоколов, операционных систем и сетевого оборудования. Экспертные рекомендации CERT касаются проблем защиты Internet-технологий. Они объясняют суть проблемы, помогают выяснить, имеет ли проблема отношение к вашей конкретной сети, предлагают возможные пути ее решения, а также предоставляют информацию о поставщике соответствующего оборудования.

^ Недостатки TCP/IP

Протокол TCP/IP разрабатывался как открытый стандарт, чтобы упростить связь в сети. Службы, средства и утилиты, построенные на его основе, тоже разрабатывались с целью поддержки открытых коммуникаций. Рассмотрим некоторые особенности TCP/IP и соответствующих сервисов, характеризующие их внутреннюю уязвимость.

• Заголовки пакетов IP, TCP и UDP и их содержимое могут быть прочитаны, изменены и посланы повторно так, чтобы это не было обнаружено.

• Сетевая файловая система (NFS) позволяет получить незащищенный доверительный доступ к хостам. NFS не обеспечивает аутентификацию пользователей и использует случайные номера портов UDP для сеансов связи, что практически не дает возможности ограничить протокольный и пользовательский доступ.

• Telnet является мощным средством, предоставляющим пользователю возможность доступа ко многим утилитам и службам Internet, которые иначе оказываются недоступными. Используя Telnet и указывая номер порта вместе с именем хоста или IP-адресом, хакеры могут начать интерактивный диалог с сервисами, которые считаются недостаточно защищенными.

• В системе UNIX демон sendmail может позволить доступ к корневому уровню UNIX, в результате чего возможен нежелательный доступ ко всей системе. Сервис sendmail представляет собой программу, используемую для обмена электронной почтой в UNIX. Эта сложная программа имеет длинную историю проблем защиты. Вот некоторые из них:

• sendmail можно использовать для получения доступа к корневому уровню UNIX путем внедрения соответствующих команд в фальсифицированные сообщения электронной почты;

• sendmail позволяет выяснить тип операционной системы, в которой выполняется эта программа (по номеру версии, возвращаемой фальсифицированными сообщениями); эта информация может использоваться для того, чтобы начать атаку точек уязвимости конкретной операционной системы;

• sendmail можно использовать для того, чтобы выяснить, какие узлы принадлежат домену с данным именем;

^ Недостатки сетевого оборудования

Сетевое оборудование любого производителя имеет свои недостатки защиты, которые тоже должны быть выяснены и в отношении которых должны быть приняты соответствующие меры. Примерами таких недостатков являются ненадежная защита пароля, отсутствие средств аутентификации, незащищенность протоколов маршрутизации и брещи брандмауэров. Выявленные недостатки защиты сетевого оборудования большинство производителей исправляют достаточно быстро. Обычно такие недостатки исправляются с помощью программной "заплаты" или путем обновления операционной системы оборудования.

Бреши позволяют неуполномоченным пользователям получить несанкционированный доступ или повышенные привилегии доступа к системе. Причиной может оказаться дефект аппаратных средств или программного обеспечения. Большинство брешей в сетевом оборудовании и сетевых устройствах хорошо известны и документированы, например, на страницах консультационного центра CERT. Компания Cisco извещает пользователей и сообщество Internet о потенциальных проблемах защиты в продуктах Cisco через консультационный центр защиты Internet (Internet Security Advisories, www.cisco.com/warp/customer/707/advisory.htmf). Для доступа к этому ресурсу требуется пароль ССО. Соответствующие материалы, публикуемые Cisco, обычно в реферативном виде можно найти и на Web-странице CERT.

Обратите внимание на то, что предварительные и ограниченные версии программного обеспечения Cisco IOS чаще содержат неизвестные бреши, в отличие от полных и окончательных версий, которые тестируются более тщательно.

^ 1.2.Недостатки конфигурации

Недостатки конфигурации возникают вследствие неправильной конфигурации сетевого оборудования, используемого для решения выявленных или потенциальных проблем защиты. Следует заметить, что если недостатки конфигурации известны, их обычно можно легко исправить с минимальными затратами. Вот несколько примеров недостатков конфигурации:

• ^ Недостаточная защита, обеспечиваемая установками по умолчанию. Установки по умолчанию многих продуктов оставляют открытыми бреши в системе защиты. Пользователи должны проконсультироваться с фирмой-производителем или сообществом пользователей о том, какие установки по умолчанию порождают слабость защиты и как их следует изменить.

• ^ Неправильная конфигурация сетевого оборудования. Неправильная конфигурация оборудования может вызывать серьезные проблемы защиты. Например, неправильная структура списков доступа, протоколов маршрутизации или групповых строк SNMP может открывать широкие бреши в системе защиты.

• ^ Незащищенные учетные записи пользователей.Если информация об учетных записях пользователей передается по сети открыто, это дает возможность использовать имена пользователей и пароли злоумышленникам.

• ^ Учетные записи пользователей, использующих слишком простые пароли. Эта широко распространенная проблема возникает в результате выбора пользователями легко угадываемых паролей из ограниченного множества вариантов. Например, системы NetWare, UNIX и Windows NT могут содержать учетные записи с именем пользователя guest и паролем guest.

• ^ Неправильная настройка служб Internet. Общей проблемой является применение Java и " onclick="return false">

^ 1.3.Недостатки политики защиты сети

Документированная и объявленная персоналу политика защиты является существенным компонентом защиты сети. Но некоторые проблемы защиты могут быть вызваны недостатками самой политики защиты, и к таким проблемам можно отнести следующие.

• ^ Отсутствие документированной политики защиты. Не представленную в виде набора документов политику невозможно применять последовательно и принудительно.

•^ Внутренние политические противоречия. Политические баталии, закулисные войны и скрытые конфликты будут препятствовать проведению согласованной и обязательной политики защиты.

•^ Отсутствие преемственности. Частая замена персонала, отвечающего за реализацию политики защиты, ведет к непостоянству в политике защиты.

•Отсутствие логичного контроля доступа к сетевому оборудованию. Недостаточно строго контролируемые процедуры выбора пароля пользователями открывают несанкционированный доступ к сети.

•^ Небрежность администрирования, мониторинга и контроля. Неадекватный мониторинг, аудит и несвоевременное устранение проблем позволяют атаковать систему защиты и незаконно использовать сетевые ресурсы в течение длительного времени, что означает расточительное использование средств компании и может привести к ответственности перед законом.

•^ Неосведомленность о возможности атаки. Организация может даже не знать о нарушениях, если в организации не проводится регулярный мониторинг сети или нет системы обнаружения сетевых вторжений вообще.

•^ Несоответствие программного обеспечения и аппаратных средств принятой политике защиты. Несанкционированные изменения топологии сети или установка непроверенных приложений создают бреши в системе защиты.

•^ Отсутствие процедур обработки инцидентов защиты и плана восстановления системы. Отсутствие четкого плана обработки инцидентов защиты и восстановления работоспособности сети предприятия в случае сетевой атаки приведет к хаосу, панике и ошибочным действиям.

^ 2.Три основные цели Безопасности Сети

Для большинства сегодняшних корпаративных сетей, электронная коммерция и контакты с клиентами требуют соеденения между внутренней корпоративной сетью и внешним миром. С точки зрения безопасности, следуют два основных заключения о современных корпоротивных сетях:

- Сегодняшние корпоротивные сети большие, соединенные с другими сетями, и используют как стандартизированные протоколы так и частные протоколы.

- Устройства и приложения использующиеся в корпоротивных сетях постоянно развиваются и становятся сложнее.

Так как почти все(если не все) корпоративные сети нуждаются в сетевой безопасности, нужно понимать три основные цели сетевой безопасности:

- Конфеденциальность

- Целостность

- Доступность

Конфеденциальность

Конфеденциальная информация подразумевает сохранение информации секретной. Эта секретность должна достигаться физическим или логическим разграничением доступа к чувствительной информации или шифрование траффика идущего через сеть. Сеть которая предоставляет конфеденциальность должна применять некотороые механизмы защиты, например:

- Использование механизмов безопасности сети(например, брандмауэры, брандмауэры и Списки Контроля Доступа[ACL]) для предотвращения неавторизированного доступа к сетевым ресурсам.

- Использование подходящей авторизации(например, имена пользователей и пароли) для доступа к разным ресурсам сети.

- Шифрование траффика, для того чтобы нарушитель не мог дешифровать прехватываемую им информацию.

Целостность

Целостность информации это уверенность, что информация не была изменена в ходе транзакции. Также, решения предоставляющие целостность информации могут выполнять аутентификацию для того, чтобы удостоверится, что информация пришла из правильного источника.

Примеры угроз целостности включают:

- Изменение внешнего вида веб-сайта.

- Проникновение и внесение изменение в транзакцию электронной коммерции.

- Изменение финансовых записей, которые хранятся в электронном виде.

Доступность

Доступность информации это значит возможность получить доступ к информации.Например, если сервер недоступен всего пять минут в год, он будет иметь доступность 99.999 процентов (это «пять девяток» доступности).

Вот пара примеров как нарушитель может попытаться подорвать доступность сети:

- Он может послать специальным образом измененную информацию сетевому устройству, в результате возникнет необрабатываемая ошибка.

- Он может наводнить сеть огромным количеством траффика или запросов. Это заставит системные ресурсы обрабатывать эти запросы, и мешает обрабатывать лигитимные запросы.Эти атаки называются Атаки на Блокировку Сервиса(DoS attacks).

3.Типы атак

В зависимости от цели атаки, всевозможные атаки разделяют на три вида:

- Атаки на конфеденциальность

- Атаки на целостность

- Атаки на доступность

^ 3.1.Атаки на конфеденциальность

С помощью атак на конфеденциальность нарушитель пытается просмотреть конфеденциальную информацию такую как персональные записи, логины, пароли, номера кредитных карточек, адреса электронной почты и т.д. Так как во время этих атак нарушитель часто предпочитает просто скопировать нужную инфоормацию, а не нарушать работу системы, атаки на конфеденциальность часто бывают незамечены. Даже если программные средства аудита засекли работу с файлами, никто не заподозрит проблемы.

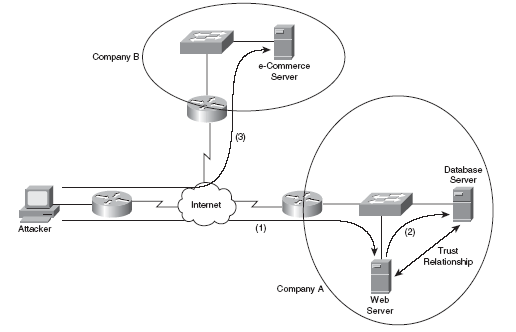

Рис.3.1.

На рис. 3.1. Database Server и Web Server компании А имеют доверительные отношения. Database Server содержит конфеденциальную информацию о покупателях, такую как номера кредитных карт, имена и т.д. Поэтому Компания А решила защитить Database Server (например пропатчили известные уязвимости операционной системы) лучше чем Web Server. Однако используя доверительные отношения между Database Server и Web Server нарушитель получает конфеденциальную информацию о покупателях, например, номера кредитных карт, затем осуществляет покупку в Компании В.

Процедура такая:

- Нарушитель используя уязвимости веб-сервера компании А получает полный контроль над этим сервером.

- Нарушитель используя доверительные отношения между Database Server и Web Server получает информацию о номерах кредитных карт с Database Server`a.

- Нарушитель, используя украденную кредитную карту совершает покупку в компании В.

Некоторые методы используемы нарушителями для атак на конфеденциальность:

- ^ Packet capture. Утилита для просмотра пакетов (такая как Wireshark) может ловить пакеты которые видит сетевая карта компьютера. Некоторые протоколы, например, HTTP и Telnet, посылают пакеты с открытым, незашифрованным текстом. Поэтому нарушитель может просматривать эти пакеты и получает возможность доступа к некоторым конфеденциальным данным.

- ^ Ping sweep and port scan. Атаки на конфеденциальность могут начинаться со сканирования ресурсов сети, для определения цели атаки. Ping sweep может быть использован для пинга серии IP адресов. Сообщения echo-reply говорят нарушителю что ресурс с данным адресом достижим. Как только все IP адреса ресурсов сети будут определены, нарушитель может начать сканировать TCP и UDP порты для того, чтобы определить какие приложения доступны на каждом из хостов с заданным IP адресом.Также сканирование портов помогает нарушителю узнать какая операционная система запущена на каждом хосте.

- ^ Dumpster diving. Так как многие компании не уничтожают должным образом конфеденциальную информацию, нарушитель может “покопаться в мусорной корзине” с надеждой найти информацию способную скомпрометировать компанию.

- ^ Electromagnetic interference (EMI) interception. Так как информация часто передается по проводам (например, неэкранированная витая пара), нарушитель может перехватить электромагнитное излучение от этих проводов, тем самым перехватывая информацию.

- Wiretapping. Если у нарушителя имеется доступ к коммутирующему центру он может подключить сетевой концентратор к нужному проводу и получать копии пакетов.

- ^ Social engineering. Нарушители часто используют социальную технику для получения конфеденциальной информации. Например, нарушитель может представиться как член Информационного Отдела и спросить у работника его логин и пароль для “проверки соеденения”.

- ^ Sending information over overt channels. Нарушитель может получать и отправлять конфеденциальную информацию через открытые каналы. Пример использования открытого канала это использование одного протокола внутри другого (например, пресылка траффика мгновенных сообщений через HTTP). Стеганография – другой пример использования открытых каналов. Пример стеганографии это отправка файла изображения с миллионами пикселов с секретной текстовой информацией зашифрованной в некоторых пикселах. Только отправитель и получатель знают в каких пикселах представлена секретная информация.

- ^ Sending information over covert channels. Нарушитель может получать и отправлять конфеденциальную информацию через сеть используя скрытые каналы. Например двоичная информация может быть представлена последовательностью пингов, один пинг в течении определенного периода времени представляет двоичный ноль, два таких пинга за этот же период двоичную еденицу.

^ 3.2.Атаки на целостность

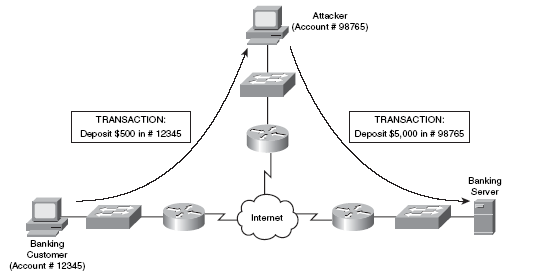

Используя атаки на целостность нарушитель пытается изменить информацию, то есть подорвать ее целостность, рис.3.2. показывает атаку на целостность.

Рис.3.2.

На рис 3.2. нарушитель использует атаку man-in-the-middle. Эта атака заставляет проходить проходить поток траффика между клиентом банка и банковским сервером через компьютер нарушителя. Теперь нарушитель не только может вмешаться в транзакцию, но и манипулировать информацией. На рисунке показано, что клиент банка хочет положить на свой аккаунт 5000 долларов, но нарушитель, манипулируя информацией, меняет номер аккаунта, таким образом у нарушителя +5000 долларов на счете.

Некоторые методы используемы нарушителями для атак на целостность:

- ^ Salami attack. Это набор маленьких атак, которые при соеденении превращаются в большую атаку. Например, если нарушитель имеет набор украденных номеров кредитных карточек, он может снять небольшое количество средств с каждой карты (владельцы, возможно даже не заметят этого). Хотя средства снятые с каждой карты малы, соедененные вместе они представляют неплохую сумму для нарушителя.

- ^ Data diddling. Процесс data diddling`a изменяет информацию перед тем как она сохраняется в компьютерной системе. Вредоносный код внутри приложения, или вирус могут выполнять data diddling. Например вирус, Троянский конь, или червь может быть написан для перехватасобытия нажатия клавиш на клавиатуре. Пользователь начинает печатать пароль или логин и не замечает как печатаемый текст отправляется через сеть к нарушителю, или сохраняется где-то в системе.

- ^ Trust relationship exploitation. Различные устройства в сети могут иметь доверительные отношения между собой. Например, некий хост может доверятельно общаться с брэндмауэром, используя определенный порт, в то время как остальные хосты не могут передавать информацию через брэндмауэр используя этот же порт. Если нарушитель сможет скомпромитировать хост, который имеет доверительные отношения с брэндмауэром, нарушитель может использовать скомпрометированный хост для того чтобы посылать траффик через брэндмауэр, который в другой ситуации был бы заблокирован.

- ^ Password attack. Парольная атака, как видно из названия, пытается определить пользовательские пароли. Как только нарушитель узнал пароль и логин пользователя, он может войти в систему как данный пользователь, затем унаследовать пользовательские разрешения. Различные подходы используются для определения паролей:

- ^ Trojan horse. Программа которая используется для записывания пользовательских паролей и затем делает их доступными для нарушителя.

- Packet capture. Программа ловли пакетов может ловить пакеты, которые видит сетевая карта компьютера. Поэтому, если пароль посылается открытым текстом, эти программы могут прочитать пароль.

- Keylogger. Keylogger это программа которая запускается в фоновом режиме на компьютере. После того как пользователь вводит свои логин и пароль, она хранит их в логах, нарушитель затем копирует этои логи и узнает пароль.

- ^ Brute force. Brute-force атака подразумевает перебор всевозможных паролей пока совпадение не будет найдено. Например, brute-force атака может начинаться с буквы a и заканчиваться буквой z. Использование паролей со специальными символами и цифрами могут избежать взлома пароля brute-force атакой.

- ^ Dictionary attack. Dictionary attack похожа на атаку brute-force, но здесь для перебора используются часто употребляемые слова из словаря.

- ^ Trojan horse. Программа которая используется для записывания пользовательских паролей и затем делает их доступными для нарушителя.

- Botnet. Программный “робот” на машине, которая может контролироваться удаленно (например, Троянский конь, или задняя дверь в системе). Если набор компьютеров инфицирован этими программным роботами, называемыми “bots”, этот набор компьютеров (каждый из кторых называется зомби) известен как “botnet”. Из за потенциального большого размера такой сети, может быть подорвана целостность большого количества информации.

- ^ Hijacking a session. Перехват сессии (например, завершение третьего шага процесса three-way TCP handshake между авторизированным клиентом и защищенным сервером) . Если нарушитель перехватил сессию авторизирующего устройства, он может манипулировать информацией защищеного сервера.