Курсовая работа на тему: «Организация безопасных сетей Cisco»

| Вид материала | Курсовая |

СодержаниеНастройка SNMP Контрольные вопросы |

- Учебная программа курса Системы и сети передачи информации на основе коммутаторов, 294.57kb.

- Семейство коммутаторов Cisco Catalyst 6500, 248.37kb.

- Курсовая работа По дисциплине: «Менеджмент» На тему: «Организация и управление предприятием», 3.36kb.

- Курсовая работа на тему: «Лидерство в управлении», 508.7kb.

- Курсовая работа По предмету : Организация производства на тему: «Организация автоматизации, 311.23kb.

- Министерство образования Украины, 501.52kb.

- Курсовая работа по дисциплине «Маркетинг» На тему: «Организация и стимулирование сбыта, 9kb.

- Курсовая работа тема: Компьютерные сети, 184.17kb.

- Курсовая работа по дисциплине " Основы систем искусственного интеллекта" Тема: Опыт, 903.59kb.

- Пояснительная записка Курсовая работа по дисциплине «информатика» на тему: Ссылочные, 322.5kb.

Лабороторная работа №4.

^ Настройка SNMP

Цели:

- Настройка агента SNMP на устройстве: управление доступом SNMP с помощью групповых строк, привелигированный, не привелигированный доступ SNMP.

- Доступ по спискам доступа, разрешение прерываний и запросов SNMP только заданным системам, настройка отсылки только заданным узлам. Ограничение использования SNMP с серверами TFTP.

Введение:

Протокол SNMP (Simple Network Managment Protocol) является протоколом с помощью которого можно получить информацию о сети, при неправильной настройке данного протокола в сети, нарушитель может получить информацию о сети, с целью последующих атак. Поэтому необходимо настроить безопасную работу SNMP агентов.

Оборудование:

Для выполнения понадобится маршрутизатор серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт.

Задание 1. Управление доступом SNMP с помощью групповых строк.

Существует возможность настройки групповых строк SNMP, определяющих связи между диспетчером SNMP и соответствующим агентом. Групповые строки подобны паролям, разрешающим доступ к агенту в маршрутизаторе.

Чтобы определить групповую строку, используйте следующую команду в режиме глобальной конфигурации.

router(config)tsnmp-server community строка [view имя-представления] [го | rw] [число]

Поле число должно содержать необязательный номер списка доступа.

Для непривилегированного доступа SNMP к маршрутизаторам используется параметр ro команды snmp-server community. Следующая команда конфигурации разрешает агенту в маршрутизаторе принимать только запросы get-request и get-next-request SNMP, посылаемые с помощью групповой строки secure:

Router (config)# snmp server community secure ro

Для привилегированного доступа SNMP к маршрутизаторам используется параметр rw команды snmp-server community. Следующая команда конфигурации разрешает агенту в маршрутизаторе использовать только сообщения set-request SNMP, посылаемые с помощью групповой строки semisecure:

Router (config)# snmp server community semisecure rw

Задание 2. Доступ по спискам доступа, разрешение прерываний и запросов SNMP только заданным системам.

Можно указать список хостов с конкретными IP-адресами, которым разрешается посылать сообщения маршрутизатору. Для этого используется параметр асcess-list команды snmp-server community, который можно применять как в привилегированном, так и в непривилегированном режимах. Следующие команды конфигурации разрешают доступ к маршрутизатору в привилегированном режиме SNMP только узлам с адресами 10.1.1.4 и 10.1.1.5:

Router (config)#access-list 1 permit 10.1.1.4

Router (config)#access-list 1 permit 10.1.1.5

Router (config)# snmp server community private rw 1

Вы должны быть уверены, что конфигурация маршрутизатора позволит отсылать прерывания SNMP только узлам, которые назначены вами для выполнения функций NMS. Настройка маршрутизатора для отсылки прерываний SNMP только заданным узлам NMS осуществляется с помощью команды:

Router (config)# snmp-server host 10.1.1.4 trap

А настройка маршрутизатора для отсылки информационных запросов SNMP только заданным узлам NMS с помощью команды:

Router (config)# snmp-server host 10.1.1.4 informs

Команда snmp-server enable traps предназначена для того, чтобы дать общее разрешение использовать механизм генерирования прерываний и информационных запросов.

Для интерфейсов, которые часто открываются и закрываются (например, для интерфейса ISDN), генерирование соответствующих прерываний может оказаться нежелательным. Чтобы отменить генерирование прерываний, используйте команду в режиме конфигурации интерфейса:

Router (config-if)# no snmp trap link-status

Кроме того, можно указать значения, отличные от значений по умолчанию, для числа попыток, интервала ретрансмиссии:

Router(config)#snmp-server inform retries 3

максимального числа отложенных запросов:

Router(config)#snmp-server inform pending 3

^ Контрольные вопросы:

- Для чего нужно настраивать SNMP агент на маршрутизаторе?

- Что используется как пароль доступа между агентом SNMP на маршрутизаторе и диспетчером SNMP? С помощью каких команд это нстроить?

- Для усиления защиты доступа что необходимо настроить на SNMP агенте?

Лабороторная работа №5.

Защита связи между маршрутизаторами

Цели:

- Аутентификация протоколов маршрутизации, настройка аутентификации MD5 для EIGRP.

- Фильтрация сетей в пакетах обновления маршрутизации, запрет обйявления маршрутов в обновлениях маршрутизации, запрет обработки маршрутов в обновлениях.

- Запрет прохождения обновлений через интерфейс, входные, выходные акцесс листы, управление доступом HTTP к устройству.

Введение:

Связь между маршрутизаторами нарушитель может использовать для прослушивания, манипуляции данными, воспроизведения сеансов связи, изменения параметров маршрутизации. Поэтому очень важно обеспечить защищенную связь между маршрутизаторами путём аутентификации протокола маршрутизации, управления потоком данных с помощью фильтров, запрета обработки обновлений маршрутизации, применения входных сетевых фильтров, управления доступом HTTP к маршрутизатору.

Оборудование:

Для выполнения понадобится три маршрутизатора серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт, три serial или smart serial кабеля для соеденения маршрутизаторов между собой, и три crossover кабеля для подключения хостов к маршрутизаторам.

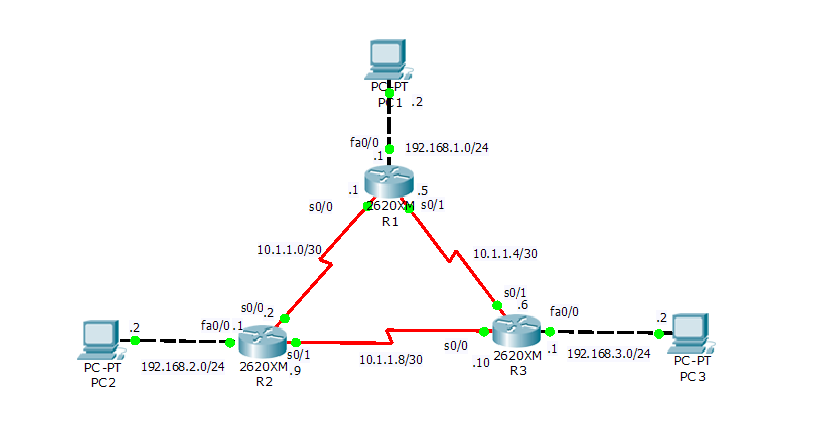

Топоплогия:

Задание 1. Настройка аутентификации MD5 для EIGRP.

Посторойте сеть показанную в топологии, задайте IP адреса интерфейсам как показано в топологии, настройте протокол маршрутизации EIGRP на маршрутизаторах с автономной системой 1, далее настроим аутентификацию MD5 для EIGRP, сначала активизируем аутентификацию MD5 для EIGRP с автономной системой 1 на интерфейсе s0/0 R1 :

R1(config)#int s0/0

R1(config-if)#ip authentication mode eigrp 1 md5

Далее создадим цепочку ключей с помощью крманд:

R1(config-if)# ip authentication key-chain eigrp 1 ourkeyhain

R1(config-if)#exit

R1(config)#key chain ourkeychain

Затем уникальным образом идентифицируем каждый ключ, сделаем два ключа:

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string key1

R1(config-keychain)#key 2

R1(config-keychain-key)#key-string key2

Можно также задать время в течении которого можно отослать ключ для этого используем команду:

R1(config-keychain-key)#send-lifetime 23:59:59 jan 1 2009 infinite

Мы задали время начала отсылки ключа-1 января 2009 23:59:59 и его действие не истечет, так как указана опция infinite.

Можно также задать время в течении которого можно получить ключ, зададим бесконечность для обоих ключей:

R1(config-keychain-key)#accept-lifetime infinite

Настройте такие же ключи для интерфейса s0/0 маршрутизатора R2, теперь эти маршрутизаторы могут посылать друг другу пакеты обновлений маршрутизации. Маршрутизатор R1 получает пакет обновления маршрутизации на интерфейс s0/0 и проверяет его ключами по порядку, сначала первым потом вторым, если какой-то ключ подошел то пакет не отвергается, если нет то отвергается. Для остальных маршрутизаторов настройте такую же аутентификацию самостоятельно.

Задание 2. Настройка фильтрации пакетов в обновлениях маршрутизации.

Чтобы не дать возможности потенциальным нарушителям выяснить конфигурацию вашей сети, не следует "рекламировать" внутренние сети, которые должны быть доступны только внутренним пользователям. Запретить объявление соответствующих сетей в обновлениях маршрутизации можно с помощью списков доступа и команды distribute-list , запретим объвление сети 192.168.1.0 маршрутизатора R1 в обновлениях маршрутизации:

R1(config)#access-list 45 deny 192.168.1.0 0.0.0.255

R1 (config)#access-list 45 permit any any

R1(config)#router eigrp 1

R1(config-router)#distribute-list 45 out serial 0/0

Следует запретить использовать адреса сетей, указываемые в обновлениях маршрутизации. Запрет обработки таких сетей не дает возможности навязать системе маршруты, которые могут оказаться фиктивными. Фильтры списка доступа разрешают использовать обновления маршрутизации, исходящие только от маршрутизаторов сети, информация о которых имеется в таблице маршрутизации данного маршрутизатора. Эта возможность неприменима при работе с протоколами OSPF и IS-IS. Настроим только три сети от которых R1 может получать обновления маршрутизации:

R1(config)#access-list 46 permit 10.1.1.0 0.0.0.3

R1(config)#access-list 46 permit 10.1.1.4 0.0.0.3

R1(config)#access-list 46 permit 10.1.1.8 0.0.0.3

R1(config)#router eigrp 1

R1(config-router)#distribute-list 46 in serial 0/0

Чтобы исключить возможность получения динамической информации о маршрутах другими маршрутизаторами локальной сети, можно запретить движение сообщений маршрутизации через интерфейс fa0/0 маршрутизатора R1:

R1(config-router)# passive-interface fa 0/0

Задание 3. Настройка входных и выходных списков доступа, настройка HTTP доступа.

Для фильтрации траффика используются списки доступа как и в курсе CCNA, создайте на всех маршрутизаторах необходимые списки доступа которые будут фильтровать траффик, и пропускать только траффик от сетей, которые представлены в топологии.Например для маршрутизатора R1:

R1(config)#access-list 101 permit ip 10.1.1.0 0.0.0.3 any

R1(config)#access-list 101 permit ip 10.1.1.4 0.0.0.3 any

R1(config)#access-list 101 permit ip 10.1.1.8 0.0.0.3 any

R1(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 any

R1(config)#access-list 101 permit ip 192.168.3.0 0.0.0.255 any

R1(config)#int s0/0

R1(config-if)#ip access-group 101 in

R1(config)#int s0/1

Нужно настроить доступ к маршрутизатору посредством протокола HTTP:

R1 (config)# ip http server

Для включения протокола HTTPS:

R1(config)# ip http secure-server

Укажем базу данных для аутентификации, она у нас будет локальная:

R1 (config)# ip http authentication local

Для того чтобы доступ по HTTP или HTTPS был разрешен только заданным хостам используем списки доступа:

R1(config)#access-list 1 permit 192.168.1.2

R1 (config)# ip http acces-class 1

Контрольные вопросы:

- Для чего нужно настраивать аутентификацию в пртоколах маршрутизации?

- Как настроить аутентификацию MD5 в EIGRP?

- Как настрить фильтрацию пакетов обновления маршрутизации и для чего это делается?

- Для чего используются списки доступа?С помощью каких команд их можно создать и применять?

- Как защитить HTTP доступ к маршрутизатору?

Лабороторная работа №6.

Защита удаленного доступа с помощью ААА с локальной базой данных.

Цели:

- Глобальная активизация ААА на маршрутизаторе, настройка профилей аутентификации ААА.

- Настройка средств авторизации ААА.

- Настройка параметров аудита ААА.

- Отладка конфигурации ААА.

Введение:

Несанкционированный доступ, а также возможность фальсификации и обмана в сетевой среде дают нарушителям потенциальную возможность получения доступа к сетевому оборудованию и сетевым службам. Архитектура AAA позволяет сильно ограничить возможности нарушителей, оставляя законным пользователям сети право иметь доступ к сетевым ресурсам. AAA это средства аутентификации, авторизации и аудита.

Оборудование:

Для выполнения понадобится маршрутизатор серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт.

Задание 1. Глобальная активизация ААА на маршрутизаторе, настройка профилей аутентификации ААА.

Для глобальной активизации ААА на сервере сетевого доступа или маршрутизаторе используем следующие команды:

R1(config)#aaa new-model

R1(config)#aaa authentication login default local enable line

Первая команда создает новую конфигурацию ААА, вторая обеспечивает постоянную защиту доступа по всем линиям (кроме РРР).

Изменим стандартное приглашение ввода имени пользователя и пароля, для того чтобы запутать нарушителя:

R1(config)#aaa authentication password-prompt "password: "

R1(config)#aaa authentication username-prompt "login as: "

После глобальной активизации AAA на сервере доступа необходимо определить списки методов аутентификации, а затем связать их с линиями и интерфейсами. Списки методов аутентификации представляют собой профили защиты, указыаающие сервис (РРР, ARAP или NASI) или метод входа в систему и аутентификации (local, TACACS+, RADIUS, login, enable, line или none).

Настроим ААА аутентификацию, так чтобы при входе в систему использовалась локальная база данных:

R1(config)#aaa authentication login ourprofile local

Эта команда определяет профиль аутентификации при входе в систему (ourprofile), использующий для аутентификации локальную базу данных.

Помимо метода login могут использоваться следующие методы:

Enable - cоздает набор методов аутентификации для выяснения возможности получения досту па к командам привилегированного уровня.

Login - использование аутентификации AAA в начале сеанса.

Nasi - использование аутентификации AAA для клиентов NASI, подключающихся через сервер доступа.

PPP - указывает один или несколько методов аутентификации AAA для последовательного интерфейса, использующего РРР и TACACS+.

Default - использование следующих за данным аргументом методов по умолчанию при входе пользователя в систему.

Можно указать несколько методов, они будут пробоваться сервером доступа поочереди, укажем например для нашего списка методов:

R1(config)#aaa authentication login ourprofile local enable line

Enable использует пароль администратора для доступа, line использует пароль консоли для доступа.

Теперь применим наш список методов аутентификации на консольный интерфейс:

R1(config)#line con 0

R1(config-line)#login authentication ourprofile

Также можно настроить ААА аутентификацию для консольной и терминальной линий по-другому, а именно с помощью команд:

R1(config)#aaa authentication login console-in local

R1(config)#aaa authentication login vty-in local

Задание 2. Настройка средств авторизации ААА.

Средства авторизации AAA позволяют ограничить доступ к сервисам. Когда средства авторизации AAA активизированы, сервер сетевого доступа настраивает параметры сеанса связи в соответствии с профилем пользователя, хранящимся либо в локальной базе данных, либо на сервере защиты. Пользователю предоставляется доступ к соответствующему сервису, если это допускается параметрами профиля.

Для установки параметров, определяющих права пользователя, используется команда глобальной конфигурации ааа authorization. Сервер доступа необходимо настроить так, чтобы после успешной аутентификации пользователю предоставлялось право доступа только к определенным функциям. Синтаксис команды ааа authorization следующий.

ааа authorization {network | exec | commands уровень | reverse-access} {default | имя-списка} {if-authenticated | local j none | radius | tacacs+ | krb5-instance}

Создадим список ourlist1 для авторизации пользователей с помощью локальной базы, и разрешения им выполнения всех команд уровня 15:

R1(config)#aaa authorization commands 15 ourlist1 local

Создадим список ourlist2 для авторизации пользователей с помощью локальной базы, и разрешения им выполнения процесса exec:

R1(config)#aaa authorization exec ourlist2 local

Задание 2. Настройка средств аудита ААА.

Возможности аудита AAA позволяют контролировать доступ к сервисам, а также объемы потребляемых пользователями сетевых ресурсов.

Для установки параметров записи действий пользователя используется команда глобальной конфигурации ааа accounting. Синтаксис команды ааа accounting следующий.

ааа accounting {system | network | exec | connection | commands уровень} {default | имя-списка} {start-stop | wait-start | stop-only | none} [метод! [метод2]]

Аргументы команды: system – аудит событий системного уровня (типа перезагрузки), network – аудит запросов сетевого сервиса (Slip, PPP, ARAP), exec- аудит процессов exec, connection – аудит всех исходящих соеденений telnet или rlogin. Start-stop – отправка уведомдений о начале и окночании аудита, stop-only – отправка уведомлений об окончании аудита, методы – активизирует аудит tacacs+ или radius.

Настроим аудит и отправку уведомлений о начале и завершении процесса exec, с использованием локальной базы:

R1(config)#aaa accounting start-stop local

Задание 3. Отладка ААА.

Чтобы наблюдать процессы аутентификации, авторизации и аудита в реальном времени, используйте команды:

R1# debug aaa authentication

R1# debug aaa authorization

R1# debug aaa accounting

Приведем пример вывода команды debug aaa authentication, здесь пользователь пытается войти на маршрутизатор используя свой логин и пароль, и в конечном итоге получает доступ, о чем говорит status=PASS:

R1# debug aaa authentication

113123: Feb 4 10:11:19.305 CST: AAA/MEMORY: create_user (0x619C4940) user=''

ruser='' port='tty1' rem_addr='async/81560' authen_type=ASCII service=LOGIN

priv=1

113124: Feb 4 10:11:19.305 CST: AAA/AUTHEN/START (2784097690): port='tty1'

list=''

action=LOGIN service=LOGIN

113125: Feb 4 10:11:19.305 CST: AAA/AUTHEN/START (2784097690): using "default"

list

113126: Feb 4 10:11:19.305 CST: AAA/AUTHEN/START (2784097690): Method=LOCAL

113127: Feb 4 10:11:19.305 CST: AAA/AUTHEN (2784097690): status = GETUSER

113128: Feb 4 10:11:26.305 CST: AAA/AUTHEN/CONT (2784097690): continue_login

(user='(undef)')

113129: Feb 4 10:11:26.305 CST: AAA/AUTHEN (2784097690): status = GETUSER

113130: Feb 4 10:11:26.305 CST: AAA/AUTHEN/CONT (2784097690): Method=LOCAL

113131: Feb 4 10:11:26.305 CST: AAA/AUTHEN (2784097690): status = GETPASS

113132: Feb 4 10:11:28.145 CST: AAA/AUTHEN/CONT (2784097690): continue_login

(user='diallocal')

113133: Feb 4 10:11:28.145 CST: AAA/AUTHEN (2784097690): status = GETPASS

113134: Feb 4 10:11:28.145 CST: AAA/AUTHEN/CONT (2784097690): Method=LOCAL

113135: Feb 4 10:11:28.145 CST: AAA/AUTHEN (2784097690): status = PASS

Контрольные вопросы:

- Для чего нужно настраивать сервисы ААА на маршрутизаторе?

- Как глобально активизировать ААА?

- С помощью каких команд настраивается аутентификация ААА, и как её применить на различные линии маршрутизатора?

- Как создать профили аутентификации?

- Каким образом настраивается авторизация ААА на маршрутизаторе?

- Для чего и каким образом настраивается аудит ААА на маршрутизаторе?

- С помощью каких команд можно посмотреть в реальном времени процессы аутентификации, авторизации и аудита?