Курсовая работа на тему: «Организация безопасных сетей Cisco»

| Вид материала | Курсовая |

СодержаниеБазовая защита маршрутизатора и коммутатора. Unauthorized access to this device is prohibited. |

- Учебная программа курса Системы и сети передачи информации на основе коммутаторов, 294.57kb.

- Семейство коммутаторов Cisco Catalyst 6500, 248.37kb.

- Курсовая работа По дисциплине: «Менеджмент» На тему: «Организация и управление предприятием», 3.36kb.

- Курсовая работа на тему: «Лидерство в управлении», 508.7kb.

- Курсовая работа По предмету : Организация производства на тему: «Организация автоматизации, 311.23kb.

- Министерство образования Украины, 501.52kb.

- Курсовая работа по дисциплине «Маркетинг» На тему: «Организация и стимулирование сбыта, 9kb.

- Курсовая работа тема: Компьютерные сети, 184.17kb.

- Курсовая работа по дисциплине " Основы систем искусственного интеллекта" Тема: Опыт, 903.59kb.

- Пояснительная записка Курсовая работа по дисциплине «информатика» на тему: Ссылочные, 322.5kb.

Лабороторная работа №1.

^ Базовая защита маршрутизатора и коммутатора.

Цели:

- Установка и шифрование паролей доступа к устройству.

- Настройка параметров доступа к консольному и терминальному порту: установка тайм-аута, установка списков доступа на консольный порт и на порт vty, настройка SSH для удаленного доступа. Создание баннеров для различных режимов устройства.

- Установка системы привелегий для всех режимов устройства. Ограничение числа попыток доступа к устройству, различные варианты блокировки доступа, в зависимости от ситуации, включение создания логов попыток доступа на устройство.

Оборудование:

Для выполнения понадобится маршрутизатор серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт.

Введение:

Одной из главных целей атак нарушителей являются административные интерфейсы маршрутизатора, поэтому их необходимо защитить с помощью паролей и других средств защиты. Для улучшения безопасности используется шифрование паролей, также применятся система привелигированного доступа, с помощью привелегий можно разделить пользователей на группы. Для защиты от атак типа brute-force используется ограничение числа попыток доступа к устройству, и различные блокировки доступа. Также для мониторинга используется ведение различных логов доступа.

Задание 1. Установка и шифрование паролей доступа к устройству.

Команда enable password устанавливает пароль для привелигированного режима маршрутизатора или коммутатора, но он хранится в незашифрованном виде, лучше использовать команду enable secret password, в таком случае пароль хранится как хэш-значение MD5. Установим пароль с помощью команды enable secret password:

Router (config)# enable secret Cisc0Pr3$$

Router (config)# end

Router # show running-config

!

enable secret 5 $1$kmOB$rL419kUxmQphzVVTgO4sP1

!

Установим пароли также и для доступа к консоли, удаленного доступа и к доступа к порту aux:

Router (config)# line con 0

Router (config-line)# password 1mA$3cr3t

Router (config-line)# login

Router (config)# line aux 0

Router (config-line)# password @uxP@$$w0rd

Router (config-line)# login

Router (config)# line vty 0 4

Router (config-line)# login

Router (config-line)# password MyP@$$w0rd

Эти пароли хранятся в незашифрованном виде, поэтому применим команду service password-encryption, которая зашифрует все существующие незашифрованные пароли, а также созданные впоследствии:

Router (config)# service password-encryption

Router # show run

!

line con 0

password 7 091D43285D5614005818

login

line aux 0

password 7 06261A397C6E4D5D1247000F

login

line vty 0 4

password 7 09615739394153055B1E00

login

Нарушитель может обойти парольную защиту при помощи режима ROMMON, для предотвращения этой угрозы используем команду no service password-recovery в режиме глобальной конфигурации:

Router (config)# no service password-recovery

Задание 2. Настройка параметров доступа к консольному и терминальному порту.

Для усиления безопасности установим таймеры бездействия, они будут закрывать существующие соеденения если пользователь бездействует заданное время:

Router # conf term

Router (config)# line con 0

Router (config-line)# exec-timeout 2 30

Router (config-line)# exit

Router (config)# line aux 0

Router (config-line)# exec-timeout 2 30

Router (config-line)# exit

Router (config)# line vty 0 4

Router (config-line)# exec-timeout 2 30

Чтобы настроить сообщения при входе в систему используется команда banner, существует 4 опции, banner exec, banner incoming, banner login, banner motd, создадим сообщение,которое будет появлятся при попытке доступа к консоли или при попытке доступа к vty:

Router # conf term

Router (config)# banner exec $

Enter TEXT message. End with the character '$'.

WARNING: This router is the private property of Cisco Press.

Disconnect now if you are not an authorized user.

Violators will be prosecuted.

$

Router (config)#end

По умолчанию для удаленного доступа используется Telnet, и сообщения передаются в открытом виде, для усиления безопасности для удаленного доступа настроим SSH:

Router (config)# crypto key generate rsa general-keys modulus 1024

Router (config)# ip ssh time-out 120

Router (config)# ip ssh authentication-retries 4

Router (config)# line vty 0 4

Router (config-line)# transport input ssh

Теперь удаленный доступ можно получить используя только SSH, Telnet сессии не принимаются.

Для того чтобы была возможность подключиться к маршрутизатору или коммутатору только с заданных хостов используем списки доступа:

Router (config)#access-list 21 permit 10.1.1.4

Router (config)#line vty 0 4

Router (config-line)#access-class 21 in

Теперь подключиться к маршрутизатору или коммутатору можно только с хоста с адресом 10.1.1.4

Задание 3. Настройка привелегий, блокировки доступа, ведения логов.

Для настройки привелегий используется команда privelige level, уровни привелегий могут быть от 0 до 15, по умолчанию когда вы заходите на маршрутизатор или коммутатор у вас 0 уровень привелегий, когда заходите в enable-режим у вас становится 15 уровень привелегий, можно вручную задать команды, которые будут доступны для каждого уровня привелегий. Например создадим уровень привелегий системного администтратора, который может выполнять следующие команды show startup-config, debug ip rip, ping, для этого используем команду privelige level, но сначала создадим пользователя sysAdmin с уровнем привелегий 2:

Router (config)#username sysAdmin privilege 2 secret 0dmin

Router (config)#privelige exec level 2 show startup-config

Router (config)#privelige exec level 2 debug

Router (config)#privelige exec level 2 ping

Теперь установим пароль для пользователей уровня 2:

Router (config)#enable secret level 2 2kd042

Теперь чтобы войти на маршрутизатор с данным уровнем привелегий нужно ввести команду:

Router >enable 2

Для того чтобы работал вход по имени пользователя нужно включить сервис ААА и указать ему использовать локальную базу данных пользователей:

Router(config)#aaa new-model

Router(config)#aaa authorization exec default local none

Router(config)#line con 0

Router(config-line)#login authentication default

Router(config)#line vty 0 4

Router(config-line)#login authentication default

Для противостояния DoS атакам можно использовать команды блокироки доступа login, для того чтобы блокировать доступ используем:

Router # conf term

Router (config)# login block-for 90 attempts 5 within 10

Теперь если в течении 10 секунд произойдет 5 попыток доступа и все они будут неудачными, то произойдет отключение возможности доступа на 90 секунд, чтобы назначить адреса для которых не действует блокировка доступа используем команду:

Router (config)# login quiet-mode access-class 21

Теперь на все адреса указанные в 21 списке доступа НЕ будет дейсвовать блокировка, для установки времени между попытками доступа используем команду:

Router (config)# login delay 3

Для ведения логов попыток доступа используем команды:

Router (config)# login on failure log

Router (config)# login on-success log

Для просмотра информации о попытках доступа используем команду:

Router # show login

A login delay of 3 seconds is applied.

Quiet-Mode access list 101 is applied.

All successful login is logged.

All failed login is logged.

Router enabled to watch for login Attacks.

If more than 5 login failures occur in 10 seconds or less,

logins will be disabled for 30 seconds.

Router presently in Normal-Mode.

Current Watch Window

Time remaining: 9 seconds.

Login failures for current window: 0.

Total login failures: 0.

Router #

Чтобы указать syslog сервер на который будут сохранятся логи используем команду:

Router(config)#logging host 172.16.1.155 transport tcp port 514

Контрольные вопросы:

- Какую команду создания пароля для привелигированного режима предпочтительнее использовать?

- С помощью какой команды можно зашифровать все существующие и будущие пароли методом шифрования Cisco.

- Почему следует настроить протокол SSH для удаленного доступа к маршрутизатору? С помощью какой команды?

- Зачем используются списки доступа для удаленного доступа?

- С помощью какой команды можно настроить привелегии для пользователей и зачем это нужно?

- Для чего нужно ведение логов, с помощью каких команд это осуществляется?

Лабороторная работа №2.

Защита маршрутизатора с помощью доп.средств.

Цели:

- Установка и краткое описание Cisco Security Device Manager.

- Настройка защиты маршрутизатора с помощью опции auto secure.

Оборудование:

Для выполнения понадобится маршрутизатор серии 1700, 2600, 2690, 3600, 3700, 7200, также понадобится rollover кабель и хост для подключения к маршрутизатору через консольный порт, нужны файлы Cisco SDM для того, чтобы закачать их на флэш-память маршрутизатора, установленное программное обеспечение TFTP сервера на хосте, файлы Cisco SDM доступны по этой ссылке ftp://ftp.cisco.com/pub/web/sdm/.

Задание 1. Установка и краткое описание Cisco Security Device Manager.

Cisco Security Device Manager это мощное средство для настройики и конфигурирования оборудования Cisco, Cisco Security Device Manager имеет очень удобный, понятный интерфейс, доступ к устройству осуществляется с хоста через веб-браузер. Для того чтобы пользоваться Cisco Security Device Manager нужно закачать его рабочие файлы с помощью TFTP, как минимум во флэш памяти должны находиться следующие файлы:

■ sdmconfig-router_platform.cfg

■ sdm.tar

■ es.tar

■ common.tar

■ home.shtml

■ home.tar

После этого нужно настроить доступ к маршрутизатору посредством протокола HTTP или HTTPS:

Router (config)# ip http server

Router (config)# ip http secure-server

Router (config)# ip http authentication local

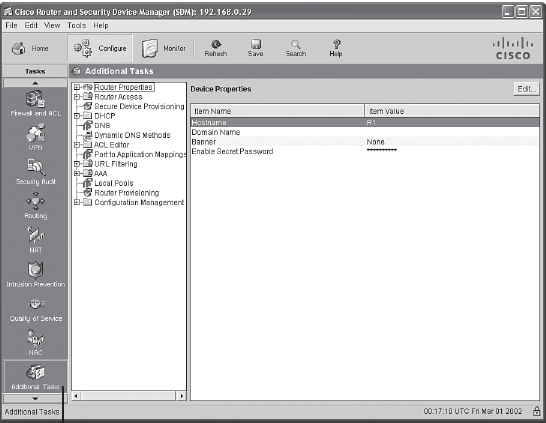

Для того чтобы войти на устройство нужно в строке адреса браузера адреса указать адрес активного IP интерфейса устройства. Вот так выглядит окно Cisco SDM:

Слева на панели находятся все необходимыые настройки маршрутизатора, сверху можно выбрать режим настройки или мониторинга. Выполните все задания приведенные в лабороторной работе №1 с помощью Cisco SDM.

Задание 2. Настройка защиты маршрутизатора с помощью опции auto secure.

Функция программного обеспечения Cisco IOS AutoSecure упрощает конфигурацию атрибутов безопасности на маршрутизаторах и снижает риск ошибок конфигурации. В интерактивном режиме, который подходит для опытных пользователей, пользователям выдаются подсказки по индивидуальной настройке атрибутов безопасности и сервисов на маршрутизаторах. Это обеспечивает больший контроль над функциями безопасности маршрутизаторов. Для этого используем команду:

Router#auto secure management

Неопытным пользователям AutoSecure дает возможность быстро обеспечить безопасность маршрутизатора без значительного ручного вмешательства, в неинтерактивном режиме работы, который автоматически активирует функции безопасности маршрутизаторов на базе настроек, заданных Cisco Systems по умолчанию. Одна команда мгновенно конфигурирует профиль безопасности маршрутизаторов и дезактивирует не требующиеся системные процессы и сервисы, устраняя потенциальные угрозы для безопасности сети.

R1# auto secure

--- AutoSecure Configuration ---

*** AutoSecure configuration enhances the security of

the router, but it will not make it absolutely resistant

to all security attacks ***

AutoSecure will modify the configuration of your device.

All configuration changes will be shown. For a detailed

explanation of how the configuration changes enhance security

and any possible side effects, please refer to Cisco.com for

Autosecure documentation.

At any prompt you may enter '?' for help.

Use ctrl-c to abort this session at any prompt.

Gathering information about the router for AutoSecure

Is this router connected to internet? [no]: yes

Enter the number of interfaces facing the internet [1]:

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.0.29 YES NVRAM up up

FastEthernet0/1 172.16.2.1 YES NVRAM up up

Serial1/0 172.16.1.1 YES NVRAM up up

Serial1/1 unassigned YES NVRAM administratively down down

Serial1/2 unassigned YES NVRAM administratively down down

Serial1/3 unassigned YES NVRAM administratively down down

Enter the interface name that is facing the internet: FastEthernet0/1

Securing Management plane services...

Disabling service finger

Disabling service pad

Disabling udp & tcp small servers

Enabling service password encryption

Enabling service tcp-keepalives-in

Enabling service tcp-keepalives-out

Disabling the cdp protocol

Disabling the bootp server

Disabling the http server

Disabling the finger service

Disabling source routing

Disabling gratuitous arp

Here is a sample Security Banner to be shown

at every access to device. Modify it to suit your

enterprise requirements.

Authorized Access only

This system is the property of So-&-So-Enterprise.

^ UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.

You must have explicit permission to access this

device. All activities performed on this device

are logged. Any violations of access policy will result

in disciplinary action.

Enter the security banner {Put the banner between

k and k, where k is any character}:

%

WARNING: This router is the property of Cisco Press.

Any unauthorized access is monitored. Violators will be prosecuted.

%

Enter the new enable password:

Confirm the enable password:

Configuring AAA local authentication

Configuring Console, Aux and VTY lines for

local authentication, exec-timeout, and transport

Securing device against Login Attacks

Configure the following parameters

Blocking Period when Login Attack detected: 30

Maximum Login failures with the device: 3

Maximum time period for crossing the failed login attempts: 10

Configure SSH server? [yes]:

Enter the domain-name: ciscopress.com

Configuring interface specific AutoSecure services

Disabling the following ip services on all interfaces:

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

Disabling mop on Ethernet interfaces

Securing Forwarding plane services...

Enabling CEF (This might impact the memory requirements for your platform)

Enabling unicast rpf on all interfaces connected

to internet

Configure CBAC Firewall feature? [yes/no]: yes

This is the configuration generated:

no service finger

no service pad

no service udp-small-servers

no service tcp-small-servers

service password-encryption

service tcp-keepalives-in

service tcp-keepalives-out

no cdp run

no ip bootp server

no ip http server

no ip finger

no ip source-route

no ip gratuitous-arps

no ip identd

banner motd ^C

WARNING: This router is the property of Cisco Press.

Any unauthorized access is monitored. Violators will be prosecuted.

^C

security passwords min-length 6

security authentication failure rate 10 log

enable password 7 095F4B0A0B0003022B1F17

aaa new-model

authentication login local_auth local

line con 0

login authentication local_auth

exec-timeout 5 0

transport output telnet

line aux 0

login authentication local_auth

exec-timeout 10 0

transport output telnet

line vty 0 4

login authentication local_auth

transport input telnet

login block-for 30 attempts 3 within 10

ip domain-name ciscopress.com

crypto key generate rsa general-keys modulus 1024

ip ssh time-out 60

ip ssh authentication-retries 2

line vty 0 4

transport input ssh telnet

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

logging facility local2

logging trap debugging

service sequence-numbers

logging console critical

logging buffered

interface FastEthernet0/0

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

no mop enabled

interface FastEthernet0/1

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

no mop enabled

interface Serial1/0

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

interface Serial1/1

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

interface Serial1/2

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

interface Serial1/3

no ip redirects

no ip proxy-arp

no ip unreachables

no ip directed-broadcast

no ip mask-reply

ip cef

access-list 100 permit udp any any eq bootpc

interface FastEthernet0/1

ip verify unicast source reachable-via rx allow-default 100

ip inspect audit-trail

ip inspect dns-timeout 7

ip inspect tcp idle-time 14400

ip inspect udp idle-time 1800

ip inspect name autosec_inspect cuseeme timeout 3600

ip inspect name autosec_inspect ftp timeout 3600

ip inspect name autosec_inspect http timeout 3600

ip inspect name autosec_inspect rcmd timeout 3600

ip inspect name autosec_inspect realaudio timeout 3600

ip inspect name autosec_inspect smtp timeout 3600

ip inspect name autosec_inspect tftp timeout 30

ip inspect name autosec_inspect udp timeout 15

ip inspect name autosec_inspect tcp timeout 3600

ip access-list extended autosec_firewall_acl

permit udp any any eq bootpc

deny ip any any

interface FastEthernet0/1

ip inspect autosec_inspect out

ip access-group autosec_firewall_acl in

!

end

Apply this configuration to running-config? [yes]:

Applying the config generated to running-config

The name for the keys will be: R1.ciscopress.com

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

R1

Контрольные вопросы:

- Что такое Cisco SDM и зачем он нужен?

- Что необходимо натсроить на маршрутизаторе, чтобы запустить Cisco SDM?

- Как запустить Cisco SDM?

- Что позволяет сделать команда auto secure?В каких режимах она используется?

Лабороторная работа №3.

Защита коммутатора.

Цели:

- Отключенеие транкования на всех портах кроме необходимых, отключение DTP, создание native vlan.

- Использование root guard, bpdu guard.

- Использование dhcp snooping, Dynamic ARP Inspection.

- Статические записи в arp-таблицу, отключение портов при несанкционированном доступе. Защита портов коммутатора с помощью switchport port-security.

Оборудование:

Для выполнения понадобится коммутатор Catalyst 2960, 3550, 3750, 4500, также понадобится rollover кабель и хост для подключения к коммутатору через консольный порт.

Введение:

Для обеспечения безопасности сети очень важно обеспечить безопасность коммутаторов сети, необходимо обеспечить защиту коммутаторов сети на 2 уровне для противостояния таким атакам как: VLAN hopping, switch spoofing, double tagging, STP атаки, DHCP атаки, ARP атаки, атаки переполнения CAM – таблицы, атаки подмены MAC-адресов.

Задание 1. Отключенеие транкования на всех портах кроме необходимых, отключение DTP, создание native vlan.

Для того чтобы нарушитель не смог подключть свой коммутатор к коммутатору сети нужно на всех портах, кроме необходимых, отключить транкование, либо отключить порт, отключим транкование на всех портах:

Cat3550 (config)#interface range FastEthernet 0/1 - FastEthernet 0/24

Cat3550(config-if)# switchport mode access

Cat3550(config-if)# exit

Также следует отключить протокол DTP (Dynamic Trunking Protocol) на портах, которые используются как транки, настроим транк на порту и отключим DTP:

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# switchport trunk encapsulation dot1q

Cat3550(config-if)# switchport mode trunk

Cat3550(config-if)# switchport nonegotiate

Также не следует в качестве native vlan использовать vlan, которая назначена для пользователей, чтобы избежать атаки double tagging когда нарушитель может направлять траффик между vlan`ами, поэтому нужно создать отдельную native vlan для передачи информации между коммутаторами, укажем native vlan для :

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# switchport trunk native vlan 99

Задание 2. Использование root guard, bpdu guard.

Когда в вашей сети используется протокол STP (Spanning Tree Protocol), у нарушителя появляется возможность вмешаться в топологию сети. Нарушитель подключает свой коммутатор к сети и устанавливает ему самый низкий приоритет, его коммутатор становится root bridge, протокол STP перестраивает маршрут и весь траффик такой сети будет идти через коммутатор нарушителя, чтобы избежать этого используем следующую команду:

Cat3550(config)# interface gigabitethernet 0/1

Cat3550(config-if)# spanning-tree guard root

Теперь, если этот порт начинает получать BPDU с большим числом revision number, то он уйдет в состояние root-inconsistent и траффик через этот порт идти не будет, до того момента пока он не перестанет получать такие BPDU.

Когда вы используете PortFast для портов, к которым присоеденены конечные устройства сети, для усиления безопасности нужно использовать bpdu guard:

Cat3550(config)# interface gigabitethernet 0/2

Cat3550(config-if)# spanning-tree portfast bpduguard

Теперь, если нарушитель попытается подключить свой коммутатор к этому порту,и порт начнет получать BPDU порт отключится.

Задание 2. Использование dhcp snooping, Dynamic ARP Inspection.

Если в сети настроен DHCP сервер, и хосты получают адреса от него, нарушитель может вмешаться в этот процесс. Он перехватывает запрос хоста к DHCP серверу и посылает ответ быстрее, чем это сделает DHCP сервер, таким образом нарушитель может манипулировать IP адресами в сети, чтобы предотвратить это используем следующую команду:

Cat3550(config)# ip dhcp snooping

Теперь нужно настроить порты, которым мы доверяем, то есть с которых должны идти легальные сообщения DHCP, для этого на порту используем команду:

Cat3550(config)# interface gigabitethernet 0/4

Cat3550(config-if)# ip dhcp snooping trust

Еще одна атака на DHCP сервер, когда нарушитель посылает много запросов к DHCP серверу и таким образом расходуется весь пул адресов, следовательно лигиттимные пользователи не могут получить адреса, для защиты от этого используем команду:

Cat3550(config)# interface range FastEthernet 0/1 - FastEthernet 0/24

Cat3550(config-if)# ip dhcp snooping limit rate 3

Теперь максимальное число запросов к DHCP серверу в секунду равно 3.

Нарушитель может использовать протокол ARP для того,чтобы траффик шел через него, например он начинает отсылать ARP replies хосту, говорящие о том, что его MAC адресс соответствует IP адресу шлюза по умолчанию, таким образом этот хост думает что отправляет пакеты шлюзу по умолчанию, на самом деле отправляет пакеты нарушителю, для избежания таких атак используем команду :

Cat3550(config)# ip arp inspection vlan 1

Теперь указываем порты которым мы доверяем, то есть через которые могут идти ARP replies:

Cat3550(config)# interface gigabitethernet 0/6

Cat3550(config-if)# ip arp inspection trust

Для защиты от подмены MAC-адресов, переполненения CAM-таблицы используется команда switchport port-security, чтобы установить максимально разрешенное число MAC-адресов испоользуем команду:

Cat3550(config-if)# switchport port-security maximum 5

Для того чтобы указать действие при превышении макс. числа MAC-адресов существует три опции: protect – порт не пускает через себя трафик, restrict – тоже самое что и protect плюс генерируется лог-сообщение, shutdown – порт выключается:

Cat3550(config-if)# switchport port-security violation shutdown

Для того чтобы адреса динамически выучивались и не удалялись после перезагрузки используем команду:

Cat3550(config-if)# switchport port-security mac-address sticky

Существует также возможность задать MAC-адресс статически:

Cat3550(config-if)# switchport port-security mac-address 1234.1234.1234

Контрольные вопросы:

- С помощью каких команд можно защитится от атак VLAN hopping?

- Как защитить коммутаторы на которых работает протокол STP от атак с использованием слабостей этого протокола?

- С помощью каких команд можно защитится от DHCP и ARP атак?

- Объясните возможности защиты портов коммутатора.

- От атак какого уровня мы защишались в этой лабороторной работе?