Міністерство освіти І науки україни одеський національний політехнічний університет методичні вказівки

| Вид материала | Документы |

- Міністерство освіти, науки, молоді та спорту україни одеський національний політехнічний, 318.93kb.

- Міністерство освіти І науки україни одеський національний політехнічний університет, 358.95kb.

- Міністерство освіти І науки україни одеський національний політехнічний університет, 388.95kb.

- Міністерство освіти та науки україни національний технічний університет “Харківський, 548.54kb.

- Міністерство освіти та науки України Одеський Національний Політехнічний Університет, 1272.8kb.

- Міністерство освіти І науки україни івано-Франківський національний технічний університет, 504.1kb.

- Міністерство освіти І науки україни національний технічний університет україни „київський, 508.45kb.

- Міністерство освіти І науки україни одеський державний економічний університет, 143.42kb.

- Міністерство освіти І науки україни одеський національний університет ім. І.І. Мечникова, 510.69kb.

- Міністерство освіти І науки україни національний університет харчових технологій методичні, 215.46kb.

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

ОДЕСЬКИЙ НАЦІОНАЛЬНИЙ

ПОЛІТЕХНІЧНИЙ УНІВЕРСИТЕТ

МЕТОДИЧНІ ВКАЗІВКИ

ДО ЛАБОРАТОРНИХ ЗАНЯТЬ

ЗА КУРСОМ «ЗАХИСТ ІНФОРМАЦІЇ»

Одеса ОНПУ 2009

МІНЕСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

ОДЕСЬКИЙ НАЦІОНАЛЬНИЙ

ПОЛІТЕХНІЧНИЙ УНІВЕРСИТЕТ

МЕТОДИЧНІ ВКАЗІВКИ

ДО ЛАБОРАТОРНИХ ЗАНЯТЬ

ЗА КУРСОМ «ЗАХИСТ ІНФОРМАЦІЇ»

для студентів спеціальності 6.040302 - Інформатика

Затверджено

на засіданні кафедри ІММЗІС

протокол №2 від 29 вересня 2009р.

Одеса ОНПУ 2009

Методичні вказівки до лабораторних робіт за темою «Криптографічні алгоритми» за курсом «Захист інформації» для студентів спеціальності 6.040302. / Укл. О.Ю. Лебедєва - Одеса: ОНПУ, 2009 — 8 с.

Укладач: О.Ю. Лебедєва

ЗМІСТ

Розділ 1. Шифри простої заміни 4

Теоретичні відомості. Шифр Цезаря 4

Завдання до лабораторної роботи №1 4

Теоретичні відомості. Шифр Віженера 4

Завдання до лабораторної роботи №2 5

Розділ 2. Шифри складної заміни 6

Теоретичні відомості. Парний шифр 6

Завдання до лабораторної роботи №3 6

Теоретичні відомості. Шифр підстановки (квадрат Полібія) 6

Завдання до лабораторної роботи №4 7

Теоретичні відомості. XOR-кодування. (Схема С. Р. Вернама) 7

Завдання до лабораторної роботи №5 7

Розділ 3. Шифри перестановки 8

Теоретичні відомості. Постовпцова транспозиція 8

Завдання до лабораторної роботи №6 8

Список літератури 8

Розділ 1. Шифри простої заміни

Лабораторна робота № 1.

Тема: Ознайомлення з методом шифрування даних «Шифр Цезаря».

Мета: Знати та вміти використовувати метод шифрування даних «Шифр Цезаря»

Теоретичні відомості. Шифр Цезаря

Шифр Цезаря (Caezar, 100-44 рр. до н.е.) реалізує кодування фрази шляхом «зрушення» усіх букв фрази на певне число kk (у оригінальному шифрі Цезаря це число kk дорівнювало 3). Якщо буква шифрованої фрази має в алфавіті позицію jj, то вона в «шифровці» замінюватиметься буквою, що знаходиться в алфавіті на позиції jj + kk.

Нехай kk = 3 і фразою для шифрування буде «i remember that september». Використовуватимемо латинські букви із стандартним проходженням букв в алфавіті. Результати шифрування вказаної вище фрази показані нижче в таблиці:

| 1 | i | | r | e | m | e | m | b | e | r | | t | h | a | t | |

| 2 | 9 | 0 | 18 | 5 | 13 | 5 | 13 | 2 | 5 | 18 | 0 | 20 | 8 | 1 | 20 | 0 |

| 3 | 12 | 3 | 21 | 8 | 16 | 8 | 16 | 5 | 8 | 21 | 3 | 23 | 11 | 4 | 23 | 3 |

| 4 | 12 | 3 | 21 | 8 | 16 | 8 | 16 | 5 | 8 | 21 | 3 | 23 | 11 | 4 | 23 | 3 |

| 5 | l | c | u | h | p | h | p | e | h | u | c | w | k | d | w | c |

| 1 | s | e | p | t | e | m | b | e | r |

| 2 | 19 | 5 | 16 | 20 | 5 | 13 | 2 | 5 | 18 |

| 3 | 22 | 8 | 19 | 23 | 8 | 16 | 5 | 8 | 21 |

| 4 | 22 | 8 | 19 | 23 | 8 | 16 | 5 | 8 | 21 |

| 5 | v | h | s | w | h | p | e | h | u |

Пояснення до таблиці:

1-й рядок - фраза для шифрування;

2-й рядок - номери букв фрази для шифрування в латинському алфавіті;

3-й рядок - номери букв фрази для шифрування, збільшені на 3;

4-й рядок - результат «ділення по модулю 27» чисел 3-го рядка;

5-й рядок - зашифрована фраза.

Завдання до лабораторної роботи №1

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «Шифр Цезаря». Необхідно реалізувати як шифрування так і дешифрування.

Лабораторна робота № 2.

Тема: Ознайомлення з методом шифрування даних «Шифр Віженера».

Мета: Знати та вміти використовувати метод шифрування даних «Шифр Віженера»

Теоретичні відомості. Шифр Віженера

Шифр Віженера реалізує кодування фрази шляхом «індивідуального зрушення» букв, причому величина зрушень визначається номерами (положенням) букв в ключовому слові (фразі). Візьмемо, наприклад, ключове слово «leonid» (латиниця) і кодовану фразу «I remember that September». Букви ключового слова мають наступні номери в латинському алфавіті: 12,5,15,14,9,4. Шифрування по Віженеру полягає в «зрушенні» першої букви кодованої фрази на 12 позицій, тобто в заміні букви «i» (9-а позиція) на букву «u», що знаходиться в 9+12=21-й позиції, в заміні пропуску « » (другої букви кодованої фрази, 0-а позиція) на букву «e», що знаходиться в 0+5=5-й позиції і так далі. При «вичерпанні» букв ключового слова, останнє використовується знову і знову до тих пір, поки не будуть закодовані всі букви кодованої фрази. Результати шифрування вказаної вище фрази показані нижче в таблиці:

| 1 | i | | r | e | m | e | m | b | e | r | | t | h | a | t | |

| 2 | 9 | 0 | 18 | 5 | 13 | 5 | 13 | 2 | 5 | 18 | 0 | 20 | 8 | 1 | 20 | 0 |

| 3 | l | e | o | n | i | d | l | e | o | n | i | d | l | e | o | n |

| 4 | 12 | 5 | 15 | 14 | 9 | 4 | 12 | 5 | 15 | 14 | 9 | 4 | 12 | 5 | 15 | 14 |

| 5 | 21 | 5 | 33 | 19 | 22 | 9 | 25 | 7 | 20 | 32 | 9 | 24 | 20 | 6 | 35 | 14 |

| 6 | 21 | 5 | 6 | 19 | 22 | 9 | 25 | 7 | 20 | 5 | 9 | 24 | 20 | 6 | 8 | 14 |

| 7 | u | e | f | s | v | i | y | g | t | e | i | x | t | f | h | n |

| 1 | s | e | p | t | e | m | b | e | r |

| 2 | 19 | 5 | 16 | 20 | 5 | 13 | 2 | 5 | 18 |

| 3 | i | d | l | e | o | n | i | d | l |

| 4 | 9 | 4 | 12 | 5 | 15 | 14 | 9 | 4 | 12 |

| 5 | 28 | 9 | 28 | 25 | 20 | 27 | 11 | 9 | 30 |

| 6 | 1 | 9 | 1 | 25 | 20 | 0 | 11 | 9 | 3 |

| 7 | a | i | a | y | t | | k | i | c |

Пояснення до таблиці.

1-й рядок - фраза для шифрування;

2-й рядок - номери букв фрази для шифрування в латинському алфавіті;

3-й рядок - ключове слово з довжиною рівній довжині фрази;

4-й рядок - номери букв ключового слова в алфавіті;

5-й рядок - сума номерів 2-го і 4-го рядків у відповідних стовпцях;

6-й рядок - результат «ділення по модулю 27» чисел 5-го рядка;

7-й рядок - зашифрована фраза.

Таким чином, «шифровка» матиме вигляд «uefsviygteixtfhnaiayt kic».

Декодування «шифровки» проводимо «аналогічно» кодуванню фрази.

Завдання до лабораторної роботи №2

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «Шифр Віженера». Необхідно реалізувати як шифрування так і дешифрування.

Розділ 2. Шифри складної заміни

Лабораторна робота № 3.

Тема: Ознайомлення з методом шифрування даних «Парний шифр».

Мета: Знати та вміти використовувати метод шифрування даних «Парний шифр»

Теоретичні відомості. Парний шифр

Ключем є фраза, що містить не менше половини різних букв алфавіту повідомлення. Підписуючи під цими буквами букви в алфавітному порядку, що не увійшли до ключа, отримуємо розбиття букв алфавіту на пари. Кодування - заміна кожної букви початкового повідомлення на її парну.

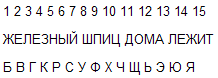

Наприклад: вибираючи як ключ фразу «железный шпиц дома лежит», отримаємо розбиття основних букв російського алфавіту на пари, як вказано нижче

Тому повідомлення «Встреча отменяется, явка раскрыта», переходить в наступний шифротекст: «ЕЫЯНВ ЦЮЬЯЭ ВРТВЯ ЫТТЕЗ ЮНЮЫЗ НСЯЮ»

Очевидно, що як ключ можна також використовувати будь-яку фразу, в якій є не менше 15 різних букв основного алфавіту

Завдання до лабораторної роботи №3

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «Парний шифр».Шифрувати на основі матриці-ключа (російський алфавіт, розділові знаки, цифри). Необхідно реалізувати як шифрування так і дешифрування.

Лабораторная работа № 4.

Тема: Ознайомлення з методом шифрування даних «Шифр підстановки (квадрат Полібія)».

Мета: Знати та вміти використовувати метод шифрування даних «Шифр підстановки (квадрат Полібія)»

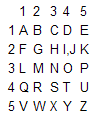

Теоретичні відомості. Шифр підстановки (квадрат Полібія)

Алфавіт початкового повідомлення записати у вигляді матриці. Кожну букву кодувати парою чисел (рядок, стовпець).

Наприклад, візьмемо квадрат 5х5, стовпці і рядки якого нумерувалися від 1 до 5. У кожну клітка цього квадрата записувалася одна буква.

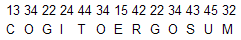

Зашифруємо фразу Декарта «Cogito, ergo sum» («Я мислю, отже, існую»). Тоді результатом буде послідовність чисел

Завдання до лабораторної роботи №4

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «Шифр підстановки (квадрат Полібія)».Шифрувати на основі матриці-ключа (російський алфавіт, розділові знаки, цифри). Необхідно реалізувати як шифрування так і дешифрування.

Лабораторная работа № 5.

Тема: Ознайомлення з методом шифрування даних «XOR-кодування. (Схема С. Р. Вернама)».

Мета: Знати та вміти використовувати метод шифрування даних «XOR-кодування. (Схема С. Р. Вернама)»

Теоретичні відомості. XOR-кодування. (Схема С. Р. Вернама)

Представити повідомлення і ключ в двійковому вигляді. Кожен біт повідомлення перетвориться з використанням нового біта ключа за наступним правилом : 0+0=0, 0+1=1, 1+0=1, 1+1=0.

Завдання до лабораторної роботи №5

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «XOR-кодування. (Схема С. Р. Вернама)». Шифрувати на основі матриці-ключа (російський алфавіт, розділові знаки, цифри). Необхідно реалізувати як шифрування так і дешифрування.

Розділ 3. Шифри перестановки

Лабораторная работа № 6.

Тема: Ознайомлення з методом шифрування даних «Постовпцова транспозиція».

Мета: Знати та вміти використовувати метод шифрування даних «Постовпцова транспозиція»

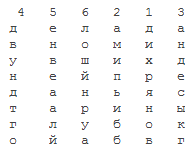

Теоретичні відомості. Постовпцова транспозиція

Вибирається слово-ключ. Формується матриця, з числом стовпців рівним числу букв в ключі. Початкове повідомлення посимвольний заноситься в цю матрицю. Потім стовпці цієї матриці переставляються відповідно до алфавітного порядку букв слова-ключа.

Наприклад: зашифруємо фразу «Дела давно минувших дней преданья старины глубокой». З ключовим словом «Пушкин». Використовуючи розташування букв цього ключа в алфавіті, отримаємо набір чисел [4 5 6 2 1 3]

Тоді шифрована фраза має вигляд:

дихрянов амипьибб андесыкг двундтго енвеаалй лошйнруа

Завдання до лабораторної роботи №6

Написати програму для шифрування любої інформації, яка зберігається у файлі за допомогою метода «Постовпцова транспозиція». Необхідно реалізувати як шифрування так і дешифрування.

Список літератури

- В.Жельников. Криптография от папи руса до компьютера. - М.: ABF, 1996. - 330 с.

- Нечаев В.И. Элементы криптографии: Основы теории защиты информации. М.: Высш. шк., 1999. 108 с.

- Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. - Спб.: издательство Лань, 2000.

- Дориченко С.А., Ященко В.В. 25 этюдов о шифрах. - М.:ТЕИС, 1994.