Краткий обзор

| Вид материала | Руководство |

- Краткий обзор передач лекций, прочитанных на тк «Культура» в рамках передачи «Академия», 1550.44kb.

- Краткий обзор материалов семинар, 433.73kb.

- План Расширения понятия угла и дуги, их измерение. Тригонометрические функции в Индии., 98.28kb.

- Учебная программа курса Краткий обзор sql server Краткий обзор программирования в sql, 16.78kb.

- Программа Тасис для России Осуществление реформы бухгалтерского учета и отчетности, 261.14kb.

- Е. П. Блаватской за 90 минут «аст, Астрель-спб»: спб; 2008 isbn 978-5-9725-0252-3,, 1130.67kb.

- Информационно-аналитический центр «сова» Краткий обзор по тематике расизма и злоупотреблений, 94.72kb.

- Краткий обзор, 179.93kb.

- Сжигание отходов и здоровье человека. Краткий обзор (вместо введения и предисловия), 1212.58kb.

- Еженедельный аналитический обзор ифи, 175.97kb.

Развертывание основной политики изоляции домена

С помощью брандмауэра в режиме повышенной безопасности в ОС Windows Vista и Windows Server 2008 можно создавать правила безопасности подключений, требующие, чтобы трафик был защищен определенными возможностями протокола IPsec. При изоляции домена вводится обязательное использование проверки подлинности, когда каждый участвующий в подключении компьютер может совершенно достоверно установить подлинность другого компьютера.

Создавая правила, требующие пройти проверку подлинности у члена домена, фактически изолируются компьютеры-участники домена от компьютеров, не входящих в него.

В большинстве сетей имеются компьютеры, не способные участвовать в изоляции домена из-за отсутствия поддержки протокола IPsec. Поддержки может не быть из-за размещенных на них сетевых службах, различии версий операционной системы или по иным причинам. Реализуя изоляцию домена, нужно создать освобождающие правила входящих подключений для компьютеров, не способных использовать протокол IPsec, если им будет нужно обращаться к тем компьютерам, которые его поддерживают.

Что касается исходящих подключений, то в большинстве примеров изоляции домена обеспечение защиты протокола IPsec указывается как предпочтительное, но необязательное. В этом случае компьютеры, поддерживающие протокол IPsec, могут защищать трафик при соединениях между собой, и в то же время возвращаться к незащищенной передаче после трех секунд попыток установить защищенное соединение с компьютером, который не может использовать протокол IPsec. Однако у некоторых служб срок истечения максимального времени ответа оказывается меньше трех секунд, и подключиться к ним таким образом нельзя. В более ранних версияхОС Windows для поддержки таких служб приходилось создавать (и иногда в очень большом количестве) освобождающие правила исходящих соединений. Для решения этой проблемы корпорация Майкрософт выпустила обновление Simple Policy Update для ОС Windows Server 2003 и Windows XP. Это обновление уменьшает до половины секунды время попыток установления защищенного соединения между компьютерами, один из которых поддерживает протокол IPsec, а другой нет. Дополнительную информацию об этом обновлении см. в статье «ссылка скрыта» по адресу oft.com/fwlink/?LinkID=94767.

Когда защита соединения помечена как предпочтительная, ОС Windows Vista и Windows Server 2008 предпринимают одновременно две попытки подключения. Если удаленный компьютер отвечает с использованием протокола IPsec, незащищенное соединение обрывается. Если на запрос протокола IPsec не приходит ответа, обычное соединение просто продолжает работу.

Такая уменьшенная задержка решает проблему не удавшихся из-за истечения времени подключений для большинства программ. Однако существуют ситуации, когда нужно обеспечить использование только незащищенного соединения при попытках подключения к определенным компьютерам сети. В этом случае для клиентов создаются освобождающие правила, и при коммуникациях с компьютерами, входящими в список исключения, протокол IPsec применяться не будет.

Дополнительную информацию об изоляции домена см. в статье «ссылка скрыта» по адресу oft.com/fwlink/?LinkID=94631 и «ссылка скрыта» по адресу oft.com/fwlink/?LinkID=94632.

Шаги по созданию правил безопасности подключения, обеспечивающих изоляцию домена

В этом разделе мы создадим правила безопасности подключения, предписывающие компьютерам домена требовать проверки подлинности для входящего сетевого трафика и запрашивать такую проверку для исходящего трафика.

Шаг 1. Создание правила безопасности подключения, запрашивающего проверку подлинности

Шаг 2. Развертывание и тестирование созданного правила

Шаг 3. Изменение правила изоляции в сторону обязательной проверки подлинности

Шаг 4. Тестирование изоляции с помощью компьютера, не имеющего правила изоляции домена

Шаг 5. Создание освобождающего правила для компьютеров, не входящих в домен

Шаг 1. Создание правила безопасности подключения, запрашивающего проверку подлинности

На этом шаге мы создадим правила безопасности подключения для домена contoso.com, предписывающие компьютерам домена требовать проверки подлинности для входящего сетевого трафика и запрашивать такую проверку для исходящего трафика. Начнем с объекта GPO, содержащего только запрос на проверку подлинности входящего трафика, и после того, как убедимся в его работоспособности, изменим запрос на требование.

Создание нового объекта GPO для изоляции домена

Создание нового объекта GPO для изоляции домена -

1. На компьютере MBRSV1 в оснастке Group Policy Management щелкните правой кнопкой мыши пункт Group Policy Objects и выберите команду New.

2. В поле Name введите команду Domain Isolation и нажмите кнопку OK.

3. В области переходов щелкните правой кнопкой мыши только что созданный объект GPO и выберите команду Edit.

4. В редакторе Group Policy Management Editor в области переходов щелкните правой кнопкой мыши верхний узел объекта GPO и выберите пункт Properties.

5. Установите флажок Disable User Configuration settings, так как этот объект GPO предназначен только компьютерам.

6. В диалоговом окне Confirm Disable (подтвердить отключение) щелкните вариант Yes и нажмите кнопку OK.

7. В области переходов последовательно разверните узлы Computer Configuration, Windows Settings, Security Settings, Windows Firewall with Advanced Security и Windows Firewall with Advanced Security - LDAP://{GUID},cn=policies,cn=system,DC=contoso,DC=com.

8. Щелкните правой кнопкой мыши пункт Connection Security Rules (правила безопасности подключения) и выберите команду New rule.

9. На странице Rule Type выберите пункт Isolation (изоляция) и нажмите кнопку Next.

10. На странице Requirements (требования) должен быть выбран пункт Request authentication for inbound and outbound connections (запрашивать проверку подлинности для входящих и исходящих подключений). Нажмите кнопку Next.

Предупреждение

Предупреждение

В рабочей среде рекомендуется сначала указать режим запроса и распространить объект GPO по всей сети. Так можно убедиться в том, что все компьютеры могут успешно использовать протокол IPsec, прежде чем вводить на него обязательное требование. Если сразу использовать режим обязательной проверки подлинности, то это может привести к тому, что компьютеры не смогут устанавливать подключения между собой до тех пор, пока каждый из них не получит и не введет в действие объект GPO. В рамках следующих шагов мы изменим наше правило в сторону обязательности требования проверки подлинности.

11. На странице Authentication Method (метод проверки подлинности) выберите пункт Computer (Kerberos V5) и нажмите кнопку Next.

12. На странице Profile снимите флажки Private и Public и нажмите кнопку Next.

13. На странице Name введите команду Request Inbound Request Outbound и нажмите кнопку Finish.

Шаг 2. Развертывание и тестирование созданного правила

На этом шаге мы развернем и проверим наше правило изоляции домена. Мы свяжем содержащий его объект групповой политики с подразделением, содержащим учетные записи компьютеров, а потом проверим их способность к установлению подключений и просмотрим сопоставления безопасности (SA) протокола IPsec, создаваемые для их поддержки.

Начнем со связывания объекта GPO с подразделением, содержащим компьютеры, которым адресовано правило.

Связывание объекта GPO с нужными подразделениями

Связывание объекта GPO с нужными подразделениями-

1. На компьютере MBRSVR1 запустите оснастку управления групповой политикой.

2. Щелкните правой кнопкой мыши пункт MyClientComputers и выберите команду Link an Existing GPO.

3. В списке Group Policy objects выберите пункт Domain Isolation и нажмите кнопку OK.

4. Щелкните правой кнопкой мыши пункт MyMemberServers и выберите команду Link an Existing GPO.

5. В списке Group Policy objects выберите пункт Domain Isolation и нажмите кнопку OK.

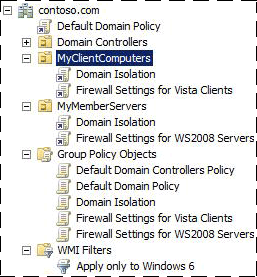

Теперь список подразделений должен выглядеть следующим образом:

Убедимся в том, что оба компьютера получили и ввели в действие новый объект GPO.

Тестирование нового объекта GPO на компьютерах

Тестирование нового объекта GPO на компьютерах-

1. На компьютерах CLIENT1 и MBRSVR1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. На компьютере CLIENT1 в командной строке выполните команду telnet mbrsvr1.

Подключение успешно устанавливается. Пока не завершайте сессию Telnet.

3. Откройте оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

4. Раскройте узлы Monitoring и Security Associations (сопоставления безопасности), после чего щелкните пункт Main Mode (основной режим).

5. В области Main Mode дважды щелкните имеющееся сопоставление безопасности.

6. Изучите его параметры, приведенные также на рисунке. Из них видно, что локальный компьютер (CLIENT1) прошел проверку подлинности удаленного (MBRSVR1).

7. Нажмите кнопку OK.

8. В области перехода щелкните пункт Quick Mode (быстрый режим) и дважды щелкните имеющееся сопоставление безопасности.

9. Изучите его настройки, из которых видно, что весь трафик, проходящий между этими двумя компьютерами и принадлежащий любому протоколу, защищается алгоритмом проверки целостности SHA1 протокола ESP. Проверка целостности протокола ESP подразумевает создание криптографически защищенной контрольной суммы, с помощью которой можно убедиться в том, что пакет не был изменен после отправки. Все пакеты, не проходящие проверку целостности, автоматически отбрасываются.

Примечание

Примечание

Срок существования сопоставлений безопасности ограничен. Если подключение достаточно долго не используется, этот срок может истечь, и сопоставление будет удалено из списка. При отправке очередной порции трафика оно вновь будет создано и появится в списке.

10. Завершите сессию Telnet, введя команду exit в командной строке.

Шаг 3. Изменение правила изоляции в сторону обязательной проверки подлинности

На этом шаге мы изменим созданное правило так, чтобы проверка подлинности из предпочтительной стала обязательной. Клиенты, которые не могут ее пройти, или у которых нет правила безопасности подключения о проверке подлинности трафика, не смогут установить соединение с компьютерами, входящими в домен.

Изменение политики с запроса проверки подлинности на требование

Изменение политики с запроса проверки подлинности на требование-

1. На компьютере MBRSVR1 обратитесь к редактору Group Policy Management Editor.

2. В области сведений щелкните правой кнопкой мыши пункт Request Inbound Request Outbound и выберите пункт Properties.

3. В поле Name измените текст на Require Inbound Request Outbound, чтобы отразить будущее поведение правила.

4. Перейдите на вкладку Authentication.

5. В разделе Requirements (требования) измените значение Authentication mode на Require inbound and request outbound (требовать для входящих и запрашивать для исходящих) и нажмите кнопку OK.

Примечание

Примечание

Значение Require inbound and outbound (требовать для входящих и исходящих) сработало бы для целей этого руководства, но в производственной среде обычно нет смысла требовать проверки подлинности исходящих соединений. Компьютерам, входящим в домен, часто нужно устанавливать подключения к компьютерам вне домена, например к веб-узлам.

Проверим, что компьютеры, несмотря на обязательную проверку подлинности, не потеряли способности устанавливать сетевые подключения.

Проверка измененного объекта GPO, требующего обязательной проверки подлинности

Проверка измененного объекта GPO, требующего обязательной проверки подлинности-

1. На компьютерах CLIENT1 и MBRSVR1 в командной строке от имени администратора выполните команду gpupdate /force.

2. На компьютере CLIENT1 в командной строке выполните команду telnet mbrsvr1.

Подключение успешно устанавливается.

3. Завершите сессию Telnet командой exit.

Шаг 4. Тестирование изоляции с помощью компьютера, не имеющего правила изоляции домена

Для имитации компьютера, не входящего в домен, удалите объект GPO с компьютера CLIENT1 и снова попытайтесь подключиться.

Удаление объекта GPO с компьютера CLIENT1

Удаление объекта GPO с компьютера CLIENT1-

1. На компьютере MBRSVR1 обратитесь к оснастке Group Policy Management.

2. Раскрыв список MyClientComputers, щелкните правой кнопкой мыши пункт Domain Isolation и выберите вариант Link Enabled (связь включена) для отключения связи.

Далее мы обновим объект GPO на компьютере CLIENT1 и попробуем подключиться к компьютеру MBRSVR1.

Проверка измененного объекта GPO на компьютере CLIENT1

Проверка измененного объекта GPO на компьютере CLIENT1-

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. В командной строке выполните команду telnet mbrsvr1. Подключение не устанавливается, поскольку не может получить ответа на запрос. Сервер MBRSVR1 требует проверки подлинности, а компьютер CLIENT1 не может ее обеспечить, так что все входящие пакеты отбрасываются.

3. Введите команду exit и нажмите клавишу ввода для завершения сеанса Telnet.

Теперь мы восстановим объект GPO клиента, вернув нужные для следующих шагов правила.

Повторное использование объекта GPO на компьютере CLIENT1

Повторное использование объекта GPO на компьютере CLIENT1-

1. На компьютере MBRSVR1, раскрыв список MyClientComputers, щелкните правой кнопкой мыши пункт Domain Isolation и выберите вариантLink Enabled.

2. При желании можно повторить предыдущую процедуру «Проверка измененного объекта GPO на компьютере CLIENT1» и убедиться в том, что подключение вновь возможно. На этот раз подключение завершается успехом.

Шаг 5. Создание освобождающего правила для компьютеров, не входящих в домен

На этом шаге мы добавим в объект GPO изоляции домена правило, освобождающее все DNS-серверы сети от требований проверки подлинности изолированного домена.

Примечание

Примечание Если компьютеры сети работают под управлением ОС Windows Vista или Windows Server 2008 или если возможно выполнить обновление ссылка скрыта (oft.com/fwlink/?LinkID=94767), то описанные здесь освобождающие правила, скорее всего, не нужны. Избавившись от них, можно снизить сложность объектов групповой политики брандмауэра и безопасности подключений.

Включение освобождения DNS-серверов в объект GPO изоляции домена

Включение освобождения DNS-серверов в объект GPO изоляции домена-

1. На компьютере MBRSVR1 перейдите в редактор Group Policy Management Editor, где открыт объект GPO Domain Isolation.

2. В области переходов щелкните правой кнопкой мыши пункт Connection Security Rules и выберите команду New rule.

3. На странице Rule Type выберите пункт Authentication exemption (освобождение от проверки подлинности) и нажмите кнопку Next.

4. На странице Exempt Computers (исключить компьютеры) нажмите кнопку Add.

5. В диалоговом окне IP Address (IP-адрес) выберите пункт Predefined set of computers (заранее заданный набор компьютеров).

6. Выберите из списка пункт DNS servers и нажмите кнопку OK.

7. На странице Exempt Computers нажмите кнопку Next.

8. На странице Profile снимите флажки Private и Public и нажмите кнопку Next.

9. На странице Name введите команду Exempt DNS servers from domain isolation и нажмите кнопку Finish.

В объекте GPO появилось новое правило.

Примечание

Примечание

Используя анализатор сетевого трафика, например сетевой монитор Microsoft, для просмотра пакетов до и после применения правила, можно убедиться в том, что попытки установить подключение по протоколу IPsec в отношении DNS-серверов после введения правила в силу не предпринимаются. Загрузить ссылка скрыта можно по адресу oft.com/fwlink/?LinkID=94770.