Краткий обзор

| Вид материала | Руководство |

- Краткий обзор передач лекций, прочитанных на тк «Культура» в рамках передачи «Академия», 1550.44kb.

- Краткий обзор материалов семинар, 433.73kb.

- План Расширения понятия угла и дуги, их измерение. Тригонометрические функции в Индии., 98.28kb.

- Учебная программа курса Краткий обзор sql server Краткий обзор программирования в sql, 16.78kb.

- Программа Тасис для России Осуществление реформы бухгалтерского учета и отчетности, 261.14kb.

- Е. П. Блаватской за 90 минут «аст, Астрель-спб»: спб; 2008 isbn 978-5-9725-0252-3,, 1130.67kb.

- Информационно-аналитический центр «сова» Краткий обзор по тематике расизма и злоупотреблений, 94.72kb.

- Краткий обзор, 179.93kb.

- Сжигание отходов и здоровье человека. Краткий обзор (вместо введения и предисловия), 1212.58kb.

- Еженедельный аналитический обзор ифи, 175.97kb.

Обзор технологий развертывания брандмауэра ОС Windows в режиме повышенной безопасности

Брандмауэр ОС Windows в режиме повышенной безопасности объединяет в себе персональный брандмауэр и IETF-совместимую реализацию протокола IPsec.

Для обеспечения локальной защиты от сетевых атак, способных преодолеть брандмауэр сетевого периметра или берущих начало внутри предприятия, он, как персональный брандмауэр, запускается на каждом компьютере под управлением ОС Windows Server® 2008 или Windows Vista®.

Он также предоставляет основанную на протоколе IPsec защиту соединений «компьютер-компьютер», что позволяет защитить передаваемые по сети данные с помощью правил, требующих обязательной проверки подлинности или целостности, а также шифрования.

Брандмауэр ОС Windows в режиме повышенной безопасности совместим с трафиком протокола IP версии 4 (IPv4) и версии 6 (IPv6).

В этом разделе содержится краткий обзор следующих возможностей для лучшего понимания следующих сценариев:

• служба сетевого расположения;

• персональный брандмауэр;

• безопасность подключения и протокол IPsec;

• групповые политики.

Служба сетевого расположения

В операционных системах Windows Vista® и Windows Server® 2008 имеется поддержка службы сведений о подключенных сетях, что позволяет сетевым программам менять свое поведение в зависимости от того, каким образом компьютер подключен к сети. В случае с брандмауэром ОС Windows в режиме повышенной безопасности можно создавать правила, которые будут применяться лишь тогда, когда на компьютере активен профиль, соответствующий какому-то определенному типу сетевого расположения.

Работа службы сетевого расположения

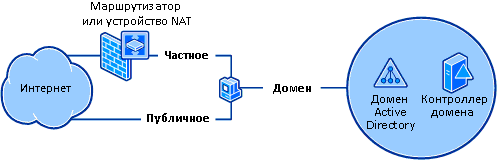

На следующей схеме приведены типы сетевых расположений, которые опознаются ОС Windows.

ОС Windows распознает следующие типы сетевых расположений.

• Публичная сеть. По умолчанию любая сеть при первом подключении попадает в категорию публичных. Для такой сети подразумевается, что она открыта для прочих компьютеров и никак не защищает локальный компьютер от других.

• Частная сеть. Подключение к сети, недоступной для окружающих, может быть отмечено администратором как частное. Это, например, может быть подключение к домашней или офисной сети, изолированной от общедоступных сетей с помощью аппаратного брандмауэра или устройства, осуществляющего преобразование сетевых адресов (NAT). Беспроводные сети следует защитить протоколом шифрования, таким как WPA или WPAv2. Сеть никогда не попадает в категорию частных автоматически. Такая настройка выполняется только администратором. ОС Windows запоминает такую сеть, и при следующем подключении та останется в категории частных.

• Домен. Этот тип сетевого расположения определяется, когда локальный компьютер входит в домен службы Active Directory и может пройти проверку подлинности его доменного контроллера с использованием одного из сетевых подключений. Если указанные условия выполняются, доменный тип сетевого расположения назначается автоматически. Администраторы не могут назначить его вручную.

Брандмауэр ОС Windows в режиме повышенной безопасности сохраняет настройки и правила в профилях — по одному для каждого типа сетевого расположения. В действие на компьютере вступает тот из них, который соответствует текущему определенному сетевому расположению. Если тип размещения меняется, автоматически вводятся в действие правила из профиля, связанного с новым размещением.

Если компьютер оснащен несколькими сетевыми адаптерами, он может быть подключен сразу к нескольким сетям. ОС Windows Vista и Windows Server 2008 поддерживают только один активный тип сетевого расположения. ОС Windows автоматически выбирает расположение, соответствующее наименее опасной сети. Так, если установлены два активных соединения — одно к частной сети и одно к публичной, то для защиты компьютера активным будет выбран публичный тип, как содержащий более строгие правила в своем профиле.

ОС Windows XP и Windows Server 2003 также поддерживают доменный профиль, идентичный по своей сути описанному выше. Однако вместо публичного и частного профиля эти более ранние системы поддерживают лишь профиль «Стандартный». Поэтому, создавая правила с помощью узла «Брандмауэр ОС Windows» раздела «Административные шаблоны» редактора групповых политик, можно указать их применимость только к доменному и стандартному профилям. Если правила, в которых фигурирует стандартный профиль, впоследствии применяются к компьютеру под управлением ОС Windows Vista или Windows Server 2008, то они вступают в силу и при публичном, и при частном профилях сетевого расположения. Правила же доменного профиля по-прежнему будут применяться, только в том случае, если активен доменный профиль расположения.

Дополнительную информацию о службе сетевого расположения и ее использовании в брандмауэре ОС Windows в режиме повышенной безопасности см. в разделе «Персональный брандмауэр, учитывающий сетевое расположение» документа «ссылка скрыта», расположенного по адресу oft.com/fwlink/?linkid=64343.

Персональный брандмауэр

Брандмауэр ОС Windows в режиме повышенной безопасности включает персональный брандмауэр — компонент, выполняющий роль защитной границы для локального компьютера. Он отслеживает и ограничивает данные трафика между компьютером и сетями, к которым тот подключен, в том числе интернетом. Персональный брандмауэр — надежная линия обороны от попыток получения несанкционированного доступа к компьютеру.

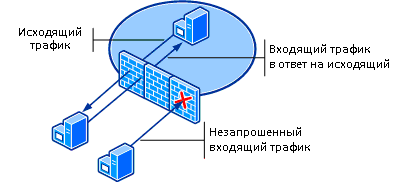

В ОС Windows Vista и Windows Server 2008 персональный брандмауэр в составе брандмауэра ОС Windows в режиме повышенной безопасности по умолчанию включен, незапрошенный входящий трафик блокируется, а весь исходящий трафик разрешен.

Работа персонального брандмауэра

Входящий и исходящий сетевой трафик компьютера можно классифицировать так, как это представлено на следующей схеме.

Сетевой трафик состоит из пакетов или потоков пакетов, которые посылаются от порта-источника одного компьютера в порт-приемник другого. Порт — всего лишь целое число в сетевом пакете, которое идентифицирует программу на отправляющем или принимающем конце соединения. Обычно только одна программа может прослушивать отдельно взятый порт. Для прослушивания программа должна зарегистрировать себя и номера прослушиваемых портов в операционной системе. Когда пакет достигает локального компьютера, операционная система проверяет номер порта назначения и передает содержимое пакета программе, зарегистрировавшейся на этом порту. В рамках протокола TCP/IP компьютер может получать трафик, адресуемый с использованием указанного транспортного протокола, например TCP или UPD, и любого номера порта в диапазоне от 1 до 65535. Многие из начальных номеров зарезервированы для широко распространенных служб, например веб-серверы используют для протокола HTTP TCP-порт 80, службы удаленного терминала Telnet — TCP-порт 23, а почтовый протокол SMTP — порт 25.

Брандмауэр ОС Windows в режиме повышенной безопасности проверяет адреса источника и адресата, порты и номера протоколов пакета, а затем сравнивает их с правилами, определенными администратором. Если правило для пакета выполняется, к нему применяется соответствующее действие (разрешение или запрещение). В ОС Windows Vista и Windows Server 2008 в функциональные возможности брандмауэра ОС Windows в режиме повышенной безопасности добавлено разрешение или отклонение пакетов в зависимости от того, защищены ли они проверкой подлинности протокола IPsec или шифрованием.

Дополнительную информацию о функционировании персонального брандмауэра и новых возможностях, добавленных в брандмауэр в режиме повышенной безопасности в ОС Windows Vista и Windows Server 2008, см. В статье «ссылка скрыта» по адресу oft.com/fwlink/?linkid=64343 и «ссылка скрыта» по адресу oft.com/fwlink/?linkid=95393.

Безопасность подключения и протокол IPsec

IPsec — это инфраструктура открытых стандартов по защите коммуникаций в TCP/IP-сетях при помощи криптографических служб безопасности. Протокол IPsec поддерживает проверку подлинности узла на уровне сети и подлинности источника данных, обеспечение конфиденциальности (шифрование) и защиту от атак повтора. Реализация протокола IPsec корпорации Майкрософт основана на стандартах, разработанных соответствующей рабочей группой ссылка скрыта.

Реализация протокола IPsec в ОС Windows Vista и Windows Server 2008 полностью интегрирована в 3-й уровень сетевой модели открытых систем OSI. Это позволяет ей прозрачно для программ обеспечивать защиту любого протокола, основанного на протоколе IP.

Протокол IPsec играет важную роль в стратегии глубокой обороны доступных по сети ресурсов предприятия.

Функционирование протокола IPsec

Для сетевого трафика протокол IPsec предоставляет различные способы обеспечения безопасности подключения. Каждый из них можно настроить на применение к указанному виду трафика, создав в брандмауэре ОС Windows в режиме повышенной безопасности правило безопасности подключения, описывающее параметры защищаемого трафика и суть используемой защиты.

• Проверка подлинности источника. При такой проверке каждый участвующий в соединении компьютер получает подтверждение того, что другой компьютер (и, как дополнение, его пользователь) действительно тот, за кого себя выдает.

Каждый компьютер предоставляет другому некий вид учетных данных, в подлинности происхождения которых можно убедиться. Обычно используются такие методы проверки подлинности, как маркеры протокола Kerberos (Цербер), которые можно проверить на доменном контроллере, либо сертификат компьютера или пользователя, который криптографически сопоставляется с доверенным корневым сертификатом.

• Целостность данных. Это — проверка того, что полученный пакет идентичен отправленному и не был поврежден или изменен при передаче.

Сетевой пакет, участвующий в сетевом соединении, включает собственный криптографический код (хеш). Этот код формируется отправляющим компьютером, шифруется и включается в пакет. Принимающий компьютер самостоятельно дешифрует код принятого пакета и сравнивает его с кодом, имеющимся на компьютере. Если коды совпадают, пакет принимается и обрабатывается. При несовпадении делается вывод о том, что пакет был поврежден или изменен, и потому отбрасывается.

• Конфиденциальность данных. Это — обеспечение того, что к сведениям, передаваемым в рамках сетевого соединения, не смогут получить доступ неавторизованные компьютеры и пользователи.

При включенном обеспечении конфиденциальности полезные данные каждого пакета, участвующего в сетевом соединении, шифруются. Для этого могут применяться протоколы шифрования разной степени защиты.

Дополнительную информацию о протоколе IPsec можно получить в документах:

• «ссылка скрыта» (oft.com/fwlink/?linkid=64343);

• «ссылка скрыта» (oft.com/fwlink/?linkid=94631).

Дополнительную информацию о функциональности протокол IPsec в брандмауэре ОС Windows в режиме повышенной безопасности и ее использовании в поддержке изоляции серверов и доменов см. на следующих веб-ресурсах:

• раздел о протоколе IPsec веб-страницы TechNet (oft.com/fwlink/?linkid=95394);

• раздел об ссылка скрыта веб-страницы TechNet (oft.com/fwlink/?linkid=95395).

Групповые политики

Групповые политики позволяют выполнять административные задачи более эффективно, благодаря наличию централизованного управления компьютерами и пользователями. Общая стоимость приобретения и эксплуатации информационной инфраструктуры при таком способе управления настройками снижается.

Функционирование групповых политик

Групповые политики — это технология, входящая в состав реализации доменных служб Active Directory. Когда рядовые компьютеры подключаются к домену службы Active Directory, они автоматически получают от контроллера домена объекты групповых политик (GPO) и вводят их в действие.

Объект групповой политики состоит из настроек, создаваемых администратором домена, которые затем применяются к группам компьютеров или пользователей в организации.

ОС Windows Vista позволяет при помощи групповых политик централизованно управлять еще большим количеством возможностей, компонентов и настроек безопасности, чем в более ранних версиях ОС Windows. Так, количество настроек групповых политик выросло примерно с 1800 в ОС Windows Server 2003 с пакетом обновления 1 (SP1) до 2500 в ОС Windows Vista и Windows Server 2008. Эти новые настройки позволяют управлять рабочими столами, серверами, параметрами безопасности и большим количеством других параметров работы сети.

Конфигурационные настройки и правила, распространяемые на компьютеры предприятия, хранятся в объектах групповой политики, управляемых контроллерами домена службы Active Directory. Эти объекты автоматически загружаются на все заданные компьютеры при их подключении к домену. Затем они объединяются с локальными объектами GPO, хранимыми на компьютерах, после чего применяются к текущей конфигурации компьютера. Групповая политика предоставляет удобный централизованный способ управления и подробного контроля за тем, какие объекты GPO на какие компьютеры должны попасть.

Поскольку возможности правил брандмауэра и реализации протокола IPsec в ОС Windows Vista и Windows Server 2008 значительно выросли, администраторам рекомендуется сохранить существующие настройки GPO без изменений для более ранних версий ОС Windows и создать новые для компьютеров под управлением ОС Windows Vista и Windows Server 2008. Обеспечить для каждого компьютера использование наиболее применимых настроек можно, задав новым объектам GPO тот же набор контейнеров, что и существующим, и наложив фильтр WMI на каждый из них.

Дополнительную информацию о групповой политике см. в статье «ссылка скрыта» по адресу oft.com/fwlink/?linkid=93542.