Краткий обзор

| Вид материала | Руководство |

- Краткий обзор передач лекций, прочитанных на тк «Культура» в рамках передачи «Академия», 1550.44kb.

- Краткий обзор материалов семинар, 433.73kb.

- План Расширения понятия угла и дуги, их измерение. Тригонометрические функции в Индии., 98.28kb.

- Учебная программа курса Краткий обзор sql server Краткий обзор программирования в sql, 16.78kb.

- Программа Тасис для России Осуществление реформы бухгалтерского учета и отчетности, 261.14kb.

- Е. П. Блаватской за 90 минут «аст, Астрель-спб»: спб; 2008 isbn 978-5-9725-0252-3,, 1130.67kb.

- Информационно-аналитический центр «сова» Краткий обзор по тематике расизма и злоупотреблений, 94.72kb.

- Краткий обзор, 179.93kb.

- Сжигание отходов и здоровье человека. Краткий обзор (вместо введения и предисловия), 1212.58kb.

- Еженедельный аналитический обзор ифи, 175.97kb.

Развертывание основных настроек с помощью групповых политик

Групповая политика используется для определения и развертывания указанных конфигураций для групп пользователей или компьютеров. Эти конфигурации создаются редактором объектов групповой политики и хранятся в одном или нескольких объектах групповой политики в службах Active Directory. Для развертывания настроек объект GPO связывается с одним или несколькими контейнерами службы Active Directory, например узлом, доменом или подразделением (OU). Затем настройки объекта GPO автоматически применяются к пользователям и компьютерам, чьи объекты хранятся в этих контейнерах. Можно единожды настроить рабочую среду пользователей, затем все остальное будет делать групповая политика.

Обзор групповой политики см. в технологическом обзоре « Групповая политика» этого руководства. Дополнительную информацию о групповой политике см. в статье «ссылка скрыта» по адресу oft.com/fwlink/?linkid=93542.

Развертывание основных настроек с помощью групповой политики

В этом разделе мы создадим ряд подразделений, содержащих учетные записи компьютеров. Затем мы создадим объекты GPO с настройками для каждого набора компьютеров. При помощи редактора «Управление групповыми политиками» мы настроим объект групповой политики, содержащий основные настройки брандмауэра, и назначим этот объект подразделению, имеющему тестовый компьютер. Наконец, мы создадим и применим фильтр WMI, чтобы ограничить действие объекта GPO только компьютерами, работающими под управлением указанной операционной системы. Это позволит иметь несколько групп компьютеров в одном контейнере службы Active Directory (подразделении, узле или домене), каждая из которых требует разных настроек, и быть уверенным в том, что эти настройки будут корректно поставлены.

Настраиваемый объект GPO будет включать ряд основных настроек брандмауэра в режиме повышенной безопасности, которые обычно входят в состав настроек объекта GPO типовой организации.

Шаг 1. Создание подразделений и размещение в них учетных записей компьютеров

Шаг 2. Создание объектов GPO для хранения настроек

Шаг 3. Добавление настройки GPO, включающей брандмауэр на рядовых клиентских компьютерах

Шаг 4. Развертывание начального объекта GPO с тестовыми настройками брандмауэра

Шаг 5. Добавление настройки, запрещающей локальным администраторам применять конфликтующие правила

Шаг 6. Настройка остальных параметров брандмауэра клиентского компьютера

Шаг 7. Создание групповых фильтров и фильтров WMI

Шаг 8. Включение ведения журнала брандмауэра

Шаг 1. Создание подразделений и размещение в них учетных записей компьютеров

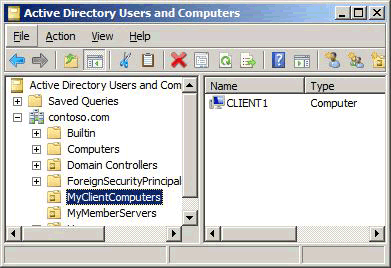

На этом шаге мы используем оснастку MMC Active Directory Users and Computers (пользователи и компьютеры службы Active Directory) для создания двух подразделений в иерархии домена: одно — для рядовых серверов, другое — для рядовых клиентских компьютеров. Затем мы поместим учетную запись каждого компьютер в соответствующее подразделение.

Создание необходимых подразделений и помещение в них учетных записей компьютеров

Создание необходимых подразделений и помещение в них учетных записей компьютеров-

1. На компьютере DC1 нажмите кнопку Start, выберите пункт Administrative Tools и щелкните пункт Active Directory Users and Computers.

2. В области переходов щелкните правой кнопкой мыши пункт contoso.com, выберите пункт New (создать) и щелкните пункт Organizational Unit (подразделение).

3. В поле Name введите команду MyMemberServers и нажмите кнопку OK.

4. Снова щелкните правой кнопкой мыши пункт contoso.com и выберите пункты New и Organizational Unit.

5. В поле Name введите команду MyClientComputers и нажмите кнопку OK.

6. В области переходов щелкните пункт Computers (компьютеры).

7. В области сведений щелкните правой кнопкой мыши пункт CLIENT1 и выберите команду Move (переместить).

8. В диалоговом окне Move щелкните пункт MyClientComputers и нажмите кнопку OK.

9. В области сведений щелкните правой кнопкой мыши пункт MBRSVR1 и выберите команду Move.

10. В диалоговом окне Move щелкните пункт MyMemberServers и нажмите кнопку OK.

Эти действия должны привести к результату, показанному на рисунке.

11. Закройте оснастку Active Directory Users and Computers.

Шаг 2. Создание объектов GPO для хранения настроек

На этом шаге мы создадим новый объект GPO. Поскольку он пока не связан ни с каким подразделением, содержащиеся в нем настройки не будут применены ни к одному компьютеру.

Создание объекта GPO

Создание объекта GPO-

1. На компьютере MBRSVR1 нажмите кнопку Start, выберите пункт Administrative Tools и щелкните пункт Group Policy Management (управление групповой политикой).

2. В области переходов разверните пункты Forest: contoso.com (лес: contoso.com) затем Domains и contoso.com.

3. В области переходов щелкните правой кнопкой мыши пункт Group Policy Objects (объекты групповой политики) и выберите команду New.

4. В поле Name введите текст Firewall Settings for WS2008 Servers и нажмите кнопку OK.

5. В области переходов щелкните правой кнопкой мыши пункт Group Policy Objects и выберите команду New.

6. В поле Name введите текст Firewall Settings for Vista Clients и нажмите кнопку OK.

7. Выберите узел Group Policy Objects, на экране должно отобразиться следующая информация.

Шаг 3. Добавление настройки GPO, включающей брандмауэр на рядовых клиентских компьютерах

На этом шаге мы включим в клиентский объект GPO настройку, активирующую брандмауэр ОС Windows на всех клиентских компьютерах под управлением ОС Windows Vista, к которым этот объект применяется.

Добавление в объект GPO параметра, включающего брандмауэр клиентских компьютеров

Добавление в объект GPO параметра, включающего брандмауэр клиентских компьютеров-

1. На компьютере MBRSVR1 в оснастке Group Policy Management щелкните пункт Group Policy Objects, щелкните правой кнопкой пункт Firewall Settings for Vista Clients и выберите команду Edit (изменить).

2. В редакторе Group Policy Management Editor щелкните правой кнопкой мыши узел верхнего уровня Firewall Settings for Vista Clients [DC1.contoso.com] Policy и выберите пункт Properties.

3. Установите флажок Disable User Configuration settings (отключить параметры конфигурации пользователя) и нажмите кнопку OK.

Примечание

Примечание

Если раздел пользователя или компьютера не нужен, его можно удалить. Это увеличит производительность клиентских компьютеров во время применения объекта GPO.

4. В диалоговом окне Confirm Disable (подтвердить отключение) щелкните вариант Yes и нажмите кнопку OK.

5. Последовательно раскройте узлы Computer Configuration (конфигурация компьютера), Windows Settings (конфигурация ОС Windows), Security Settings (параметры безопасности) и Windows Firewall with Advanced Security.

6. Щелкните узел Windows Firewall with Advanced Security - LDAP://cn={GUID},cn=policies,cn=system,DC=contoso,DC=com, где GUID — уникальный номер, присвоенный домену.

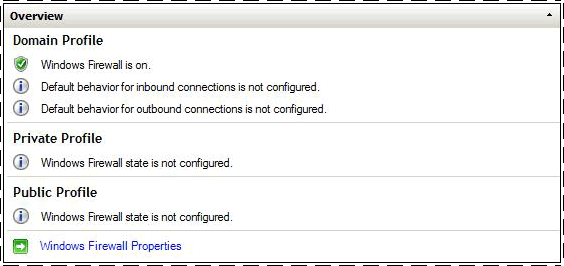

7. Обратите внимание на то, что в области сведений в разделе Overview для каждого профиля сетевого размещения указано Windows Firewall state is not configured (состояние брандмауэра ОС Windows не настроено). Щелкните пункт Windows Firewall Properties (свойства брандмауэра ОС Windows).

8. На вкладке Domain Profile щелкните раскрывающийся список Firewall state (состояние брандмауэра) и выберите вариант On (recommended).

Примечание

Примечание

Этот шаг может показаться необязательным, поскольку на клиентских компьютерах брандмауэр и так включен по умолчанию. Однако локальный администратор сможет отключить его, если оставит этот параметр в состоянии Not configured (не настроено). Если же настроить объект GPO указанным выше образом, брандмауэр будет включен, и локальный администратор не сможет повлиять на это.

9. Сохраните изменения, нажав OK. Обратите внимание на то, что для профиля Domain Profile теперь указано Windows Firewall is on (брандмауэр ОС Windows включен).

10. Закройте редактор Group Policy Management Editor.

Шаг 4. Развертывание начального объекта GPO с тестовыми настройками брандмауэра

На этом шаге мы свяжем созданный объект GPO с подразделением, тем самым распространив его действие на рядовой клиентский компьютер.

Развертывание настроек брандмауэра

Развертывание настроек брандмауэра-

1. На компьютере MBRSVR1 в оснастке Group Policy Management в области переходов щелкните правой кнопкой мыши пункт MyClientComputers и выберите команду Link an Existing GPO (связать существующий объект GPO).

2. В списке Group Policy objects (объекты групповой политики) выберите вариант Firewall Settings for Vista Clients и нажмите кнопку OK.

Далее мы обеспечим получение и использование настроек нового объекта GPO клиентским компьютером.

Проверка нового объекта GPO

Проверка нового объекта GPO-

1. Запустите командную строку на компьютере CLIENT1 от имени администратора.

2. В окне командной строки введите команду gpupdate /force и нажмите клавишу ввода. Подождите до тех пор, пока команда не завершит работу, прежде чем приступать к следующему шагу.

3. Для проверки правильности применения объекта GPO выполните команду gpresult /r /scope computer. В ее выводе найдите раздел Applied Group Policy Objects (примененные объекты групповой политики). Убедитесь, что в нем содержатся записи Firewall Settings for Vista Clients и Default Domain Policy.

4. Откройте оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

5. Щелкните правой кнопкой мыши узел верхнего уровня Windows Firewall with Advanced Security on Local Computer (брандмауэр ОС Windows в режиме повышенной безопасности на локальном компьютере) и выберите пункт Properties.

6. Обратите внимание на то, что брандмауэр находится во включенном состоянии, а раскрывающийся список заблокирован. Теперь он контролируется групповой политикой и не может быть изменен локально, даже администратором.

7. Закройте диалоговое окно Properties и оснастку.

Шаг 5. Добавление настройки, запрещающей локальным администраторам применять конфликтующие правила

На этом шаге мы настроим и протестируем параметр, запрещающий локальным администраторам применять созданные ими правила брандмауэра, которые теоретически могут войти в конфликт с правилами объекта GPO.

По умолчанию члены локальной группы администраторов компьютера могут использовать брандмауэр ОС Windows в режиме повышенной безопасности для создания и использования правил брандмауэра и безопасности подключений. Эти локальные правила затем объединяются с правилами, определенными групповой политикой, после чего применяются к активной конфигурации компьютера. Описанный в этом разделе параметр запрещает объединение локально определенных правил с правилами объекта GPO.

Важно

Важно Наряду с запретом для локальных администраторов применять свои правила этот параметр также отключает в брандмауэре ОС Windows в режиме повышенной безопасности запрос у пользователя сведений о новой программе и создание правила входящего соединения, одобренного им. Используя этот параметр, следует быть уверенным в том, что для каждой программы, требующей правило брандмауэра, в объектах GPO есть соответствующие настройки.

Подтверждение того, что локальный администратор может создать конфликтующее правило

Подтверждение того, что локальный администратор может создать конфликтующее правило-

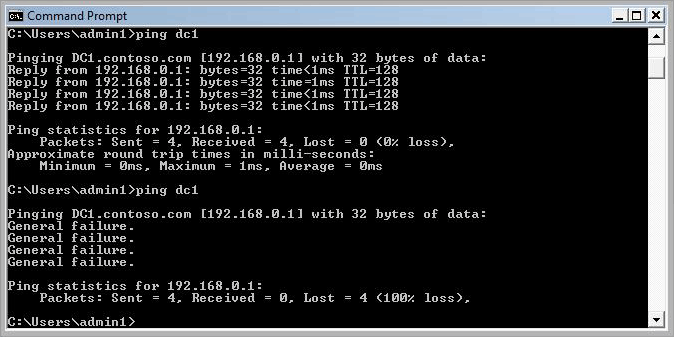

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду ping dc1.

Проверка связи работает, и это свидетельствует о том, что компьютер DC1 достижим.

2. Откройте оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

3. Раскрыв узел Windows Firewall with Advanced Security, щелкните правой кнопкой мыши пункт Outbound Rules и выберите команду New Rule (новое правило).

4. На странице Rule Type (тип правила) мастера New Outbound Rule Wizard (создания правила для нового исходящего подключения) выберите вариант Custom (настраиваемые) и нажмите кнопку Next (далее).

5. На странице Program (программа) выберите вариант All programs (все программы) и нажмите кнопку Next.

6. На странице Protocol and Ports (протокол и порты) оставьте настройки по умолчанию и нажмите кнопку Next.

7. На странице Scope (область) оставьте настройки по умолчанию и нажмите кнопку Next.

8. На странице Action (действие) оставьте настройки по умолчанию и нажмите кнопку Next.

9. На странице Profile (профиль) снимите флажки Private и Public, оставив флажок Domain, и нажмите кнопку Next.

10. На странице Name (имя) введите имя A Test Rule (благодаря первой букве «A» правило окажется вверху списка) и нажмите кнопку Finish (готово).

Будет создано правило брандмауэра, которое блокирует весь сетевой трафик компьютера, прекращая тем самым все его коммуникации.

11. Вернитесь к командной строке и вновь выполните команду ping dc1.

Проверка связи завершается неудачей, поскольку локальное правило брандмауэра блокирует исходящие соединения (см. рисунок).

12. В оснастке брандмауэра ОС Windows в режиме повышенной безопасности щелкните пункт Outbound Rules в области переходов, щелкните правой кнопкой мыши пункт A Test Rule и выберите команду Disable Rule (отключить правило). Это нужно сделать для успешного выполнения следующих шагов.

13. Оставьте открытыми командную строку и оснастку Windows Firewall with Advanced Security.

Далее мы так изменим объект GPO, назначенный клиентскому компьютеру, чтобы локально определенные правила не применялись к активной конфигурации брандмауэра. Мы также отключим уведомление, запрашивающее у пользователя разрешение на работу программы, для которой нет правил.

Запрещение использования правил и настроек, определенных локальными администраторами

Запрещение использования правил и настроек, определенных локальными администраторами-

1. На компьютере MBRSVR1 в оснастке Group Policy Management щелкните пункт Group Policy Objects, щелкните правой кнопкой мыши пункт Firewall Settings for Vista Clients и выберите команду Edit.

2. В редакторе Group Policy Management Editor последовательно раскройте узлы Computer Configuration, Windows Settings, Security Settings и Windows Firewall with Advanced Security.

3. Щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security - LDAP://cn={GUID},cn=policies,cn=system,DC=contoso,DC=com и выберите пункт Properties.

4. На вкладке Domain Profile в разделе Settings нажмите кнопку Customize.

5. Выберите значение No для параметра Display a notification (отображать уведомление). Теперь ОС Windows не будет отображать уведомление, когда программа блокируется.

6. В разделе Rule merging выберите значение No в списке Apply local firewall rules (применять локальные правила брандмауэра).

7. В разделе Rule merging выберите значение No в списке Apply local connection security rules (применять локальные правила безопасности подключения).

8. Дважды нажмите кнопку для возврата в редактор Group Policy Management Editor.

В рамках следующего шага мы обновим групповую политику компьютера CLIENT1 и увидим, что локально определенные правила больше не блокируют сетевые коммуникации.

Проверка новых ограничений для локальных администраторов

Проверка новых ограничений для локальных администраторов-

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. В оснастке брандмауэра ОС Windows в режиме повышенной безопасности щелкните правой кнопкой мыши пункт A Test Rule в списке Outbound Rules и выберите команду Enable Rule (включить правило).

3. В командной строке от имени администратора выполните команду ping dc1.

Проверка связи работает, хотя мы только что включили правило A Test Rule. Оно числится включенным на локальном компьютере, но, указав на предыдущем шаге значение No для параметра Apply local firewall rules объекта GPO, мы отключили объединение локальных правил с правилами, предоставленными объектом групповой политики.

4. В области переходов оснастки Windows Firewall with Advanced Security раскройте узел Monitoring (наблюдение) и щелкните пункт Firewall (брандмауэр), чтобы увидеть список правил, активных на локальном компьютере.

Таких правил нет. Мы не создали ни одного в объекте GPO, а все локальные правила оказались отключены из-за указанных нами настроек.

5. Прежде, чем продолжить, удалим наше правило. В области переходов щелкните пункт Outbound Rules. В области сведений щелкните правой кнопкой мыши пункт A Test Rule, выберите команду Delete (удалить) и нажмите кнопку Yes в диалоговом окне подтверждения.

6. Оставьте открытыми административную командную строку и оснастку Windows Firewall with Advanced Security.

Шаг 6. Настройка остальных параметров брандмауэра клиентского компьютера

Итак, брандмауэр включен, и локальный администратор не может отключить его. На данном шаге мы завершим конфигурирование объекта GPO клиентского компьютера, добавив другие часто используемые настройки, более полно регулирующие поведение брандмауэра на компьютере под управлением ОС Windows Vista.

Любые параметры, для которых в объекте GPO будет оставлено значение по умолчанию «не настроено», могут быть изменены локальным администратором. Поэтому полагаться на это значение, скорее всего, не стоит. Нужно явно указать значения тех элементов, которые должны быть настроены определенным образом. В этом разделе мы рассмотрим, как определить другие часто используемые параметры, которые обычно не оставляют на усмотрение локального администратора.

Проверка того, что локальный администратор может изменить параметры, не указанные в объекте GPO

Проверка того, что локальный администратор может изменить параметры, не указанные в объекте GPO-

1. На компьютере CLIENT1 в оснастке Windows Firewall with Advanced Security в области переходов щелкните правой кнопкой мыши узел верхнего уровня Windows Firewall with Advanced Security и выберите пункт Properties.

2. На вкладке Domain Profile выберите значение Block (блокировать) в списке Outbound connections и нажмите кнопку OK.

3. В командной строке от имени администратора введите команду ping dc1 и нажмите клавишу ввода.

Обратите внимание на то, что проверка связи завершается неудачей, поскольку весь исходящий трафик блокируется брандмауэром ОС Windows в режиме повышенной безопасности.

4. В оснастке Windows Firewall with Advanced Security щелкните правой кнопкой мыши узел верхнего уровня Windows Firewall with Advanced Security и выберите пункт Properties.

5. Измените настройку Outbound connections на Allow (default) и нажмите кнопку OK.

Далее мы укажем настройки в объекте групповой политики таким образом, что локальный администратор не сможет изменить или отключить их.

Настройка других типовых настроек брандмауэра в групповой политике

Настройка других типовых настроек брандмауэра в групповой политике-

1. На компьютере MBRSVR1 в редакторе Group Policy Management Editor щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security - LDAP://cn={GUID},cn=policies,cn=system,DC=contoso,DC=com и выберите пункт Properties.

2. На вкладке Domain Profile в разделе State (состояние) установите значение Block для варианта Inbound connections и значение Allow (default) для варианта Outbound connections. Это — те же самые настройки, что уже установлены на клиентском компьютере, но их указание в объекте GPO не даст локальным администраторам возможности изменить эти настройки.

3. Нажмите кнопку OK, чтобы сохранить изменения и вернуться в редактор Group Policy Management Editor.

Далее мы обновим групповую политику клиента и увидим, что локально определенные правила и настройки больше не блокируют сетевые коммуникации.

Проверка новых ограничений для локальных администраторов

Проверка новых ограничений для локальных администраторов-

1. На компьютере CLIENT1 в командной строке от имени администратора введите команду gpupdate /force и нажмите клавишу ввода. Дождитесь завершения работы команды.

2. В области переходов оснастки Windows Firewall with Advanced Security щелкните правой кнопкой мыши узел верхнего уровня Windows Firewall with Advanced Security и выберите пункт Properties.

3. На вкладке Domain Profile обратите внимание на то, что теперь локальный пользователь, включая администратора, не сможет изменить используемые настройки.

Примечание

Примечание

Для варианта Inbound connection можно указать значение Block all connections (блокировать все подключения). Эта возможность используется для оперативного отражения угрозы со стороны вредоносного ПО. Запретить ее средствами групповой политики нельзя.

4. В разделе Settings нажмите кнопку Customize и обратите внимание на то, что настроенные в групповой политике параметры не могут быть изменены локально.

5. Дважды нажмите кнопку Cancel для возврата в оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

6. Закройте эту оснастку

Шаг 7. Создание групповых фильтров и фильтров WMI

Если в сети присутствуют клиентские компьютеры под управлением различных операционных систем Windows, то компьютерам из одного подразделения для обеспечения одинаковой конфигурации может потребоваться указание разных настроек. В частности, компьютеру под управлением ОС Windows XP могут потребоваться иные настройки, чем компьютеру под управлением ОС Windows Vista. В этом случае будет необходимо создать два объекта GPO — один для компьютеров с ОС Windows XP, другой для ОС Windows Vista. Для распространения объектов GPO только на нужные компьютеры часто используются два следующих метода.

• Добавление к объекту GPO фильтра WMI. Фильтр WMI позволяет указывать условия, которые должны выполняться, чтобы объект GPO был применен к компьютеру. Такая фильтрация позволяет избежать излишне подробного дробления подразделений в службе Active Directory.

• Задание разрешения или запрета на действие Apply Policy (применять политику) в списке управления доступом объекта GPO. Определив компьютеры в группы безопасности, можно создать запрещающее правило доступа Apply Policy для тех групп, к которым объект GPO не должен применяться.

Важно

Важно В ОС Windows XP и Windows Server 2003 используются другие средства, и производимые ими настройки брандмауэра и протокола IPsec отличаются от настроек брандмауэра в режиме повышенной безопасности, входящего в состав ОС Windows Vista и Windows Server 2008. Смешивание этих настроек на одном компьютере может привести к неожиданным проблемам подключения, которые очень трудно нейтрализовать. Рекомендуется использовать оснастку брандмауэра ОС Windows в режиме повышенной безопасности для создания объектов GPO, предназначенных компьютерам под управлением ОС Windows Vista или Windows Server 2008, а объекты GPO для ОС Windows XP и Windows Server 2003 создавать с помощью средств, включенных в эти операционные системы.

На этом шаге мы применим и протестируем фильтр WMI, ограничивающий область применения GPO только компьютерами под управлением ОС Windows Vista.

Создание фильтра WMI, не применяемого к клиенту

Создание фильтра WMI, не применяемого к клиенту-

1. На компьютере MBRSVR1 обратитесь к оснастке Group Policy Management.

2. В области переходов щелкните правой кнопкой мыши пункт WMI Filters и выберите команду New.

3. В поле Name введите команду Apply only to Windows XP.

4. Нажмите кнопку Add (добавить).

5. В поле Query (запрос) введите команду

select * from Win32_OperatingSystem where Version like "5.1%"

6. Нажмите кнопку OK, затем кнопку Save (сохранить).

7. Раскрыв узел Group Policy Objects, щелкните пункт Firewall Settings for Vista Clients.

8. Перейдите на вкладку Scope и выберите из списка WMI Filtering фильтр Apply Only to Windows XP.

9. В диалоговом окне подтверждения нажмите кнопку Yes.

Теперь политика применяется только к компьютерам, чья версия операционной системы Windows начинается с «5.1». Поскольку ОС Windows Vista имеет версию 6.0, к ней политика применена не будет.

10. Не закрывайте оснастку Group Policy Management.

Далее мы развернем объект GPO и увидим, что он больше не действует для клиентских компьютеров под управлением ОС Windows Vista.

Развертывание и тестирование «плохого» фильтра WMI

Развертывание и тестирование «плохого» фильтра WMI-

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. Если оснастка брандмауэра ОС Windows в режиме повышенной безопасности открыта, закройте ее и откройте снова.

3. В области переходов щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security on Local Computer и выберите Properties.

4. Обратите внимание на то, что теперь все элементы управления интерфейса доступны. Политика не блокировала их, потому что объект GPO к компьютеру применен не был.

5. Нажмите кнопку OK.

6. Закройте оснастку Windows Firewall with Advanced Security. Административную командную строку не закрывайте.

Далее мы исправим фильтр WMI так, чтобы он корректно применялся к ОС Windows Vista.

Исправление объекта GPO

Исправление объекта GPO-

1. На компьютере MBRSVR1 в оснастке Group Policy Management в области переходов разверните узел WMI Filters.

2. Щелкните правой кнопкой мыши пункт Apply Only to Windows XP и выберите вариант Rename (переименовать).

3. Измените запись XP на Vista и нажмите клавишу ввода.

4. Щелкните правой кнопкой мыши пункт Apply Only to Windows Vista и выберите команду Edit.

5. Выберите имеющийся запрос и нажмите кнопку Edit для отображения диалогового окна WMI Query (запрос WMI).

6. Измените номер версии, приведя запрос к виду

select * from Win32_OperatingSystem where Version like "6.0%"

7. Нажмите кнопку OK, затем кнопку Save.

Теперь настройка применяется только к компьютерам, чья версия операционной системы начинается с «6.0», то есть к ОС Windows Vista и Windows Server 2008.

8. Не закрывайте оснастку Group Policy Management.

Далее мы развернем политику и увидим, что теперь она применяется к клиентскому компьютеру под управлением ОС Windows Vista.

Развертывание и тестирование исправленного фильтра WMI

Развертывание и тестирование исправленного фильтра WMI-

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. Откройте оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

3. В области переходов щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security on Local Computer и выберите пункт Properties.

Обратите внимание на то, что теперь многие элементы управления пользовательского интерфейса заблокированы, поскольку объект GPO был вновь применен к компьютеру.

4. Нажмите кнопку OK.

5. Оставьте открытыми административную командную строку и оснастку Windows Firewall with Advanced Security.

В рамках следующих нескольких шагов мы протестируем фильтрацию групп с помощью списков доступа ACL.

Создание группы компьютеров

Создание группы компьютеров-

1. На компьютере DC1 откройте оснастку Active Directory Users and Computers, если она еще не открыта. Нажмите кнопку Start, выберите вариант Administrative Tools и щелкните пункт Active Directory Users and Computers.

2. В области переходов щелкните правой кнопкой мыши пункт Computers, выберите пункт New и щелкните пункт Group (группа).

3. В поле Group name (имя группы) введите текст Windows Vista Computers и нажмите кнопку OK.

Сейчас мы установим разрешения объекта GPO, допускающие применение политики только к членам созданной выше группы компьютеров.

Установка разрешений списка ACL объекта GPO

Установка разрешений списка ACL объекта GPO-

1. На компьютере MBRSVR1 в оснастке Group Policy Management разверните узел Group Policy Objects и щелкните пункт Firewall Settings for Vista Clients.

2. На вкладке Scope в разделе Security Filtering щелкните пункт Authenticated Users (прошедшие проверку) и нажмите кнопку Remove (удалить).

3. Нажмите кнопку Add, введите текст Windows Vista Computers и нажмите кнопку OK.

Компьютер пока еще не входит в данную группу. Проверим, что объект GPO к нему не применяется.

Проверка того, что объект групповой политики больше не действует на компьютер CLIENT1

Проверка того, что объект групповой политики больше не действует на компьютер CLIENT1-

1. На компьютере CLIENT1 в командной строке от имени администратора выполните команду gpupdate /force. Дождитесь завершения работы команды.

2. Введите текст gpresult /r /scope computer. Изучите раздел Applied Group Policy Objects и убедитесь в том, что единственный перечисленный объект GPO — Default Domain Policy (политика домена по умолчанию).

3. Просмотрите строки в разделе The following GPOs were not applied because they were filtered out (следующие политики GPO не были приняты, поскольку они отфильтрованы) на предмет наличия записи Firewall Settings for Vista Clients.

4. Если оснастка брандмауэра ОС Windows в режиме повышенной безопасности открыта, закройте ее и откройте снова.

5. В области переходов щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security on Local Computer и выберите пункт Properties.

6. Убедитесь в том, что все элементы управления вновь доступны, поскольку объект GPO не был принят.

7. Закройте страницу Properties, нажав кнопку Cancel.

Теперь мы добавим компьютер к созданной группе.

Добавление компьютера CLIENT1 в группу

Добавление компьютера CLIENT1 в группу-

1. На компьютере DC1 в оснастке Active Directory Users and Computers выберите контейнер Computers, после чего дважды щелкните пункт Windows Vista Computers в области сведений.

2. Выберите вкладку Members и нажмите кнопку Add.

3. Нажмите кнопку Object Types (типы объектов).

4. Снимите все флажки, кроме Computers, и нажмите кнопку OK.

5. В поле ввода введите текст CLIENT1 и дважды нажмите кнопку OK для сохранения изменений.

Наконец, применим объект GPO к компьютеру и оценим результат.

Использование объекта GPO, примененного к компьютеру

Использование объекта GPO, примененного к компьютеру-

1. Перезапустите компьютер CLIENT1. Изменения, внесенные в членство групп, должны быть отражены в маркерах безопасности локального компьютера. Это происходит при запуске.

2. Войдите в систему под именем contoso/admin1.

3. Запустите командную строку и выполните команду gpresult /r /scope computer.

4. Изучите ее вывод и убедитесь в том, что объект GPO на компьютере вновь используется.

5. Откройте оснастку брандмауэра ОС Windows в режиме повышенной безопасности.

6. В области переходов щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security on Local Computer и выберите пункт Properties.

7. Убедитесь в том, что некоторые элементы управления недоступны, поскольку теперь управляются групповой политикой.

8. Закройте страницу Properties, нажав кнопку Cancel.

Дополнительную информацию об использовании фильтров WMI и групповой политики см. в следующих документах:

• «ссылка скрыта» (oft.com/fwlink/?linkid=93760);

• «ссылка скрыта» (oft.com/fwlink/?linkid=93542).

Шаг 8. Включение ведения журнала брандмауэра

Создавая или модифицируя правила брандмауэра, можно порой оказаться в ситуации, когда разрешается нежелательный трафик или запрещается необходимый. Брандмауэр ОС Windows в режиме повышенной безопасности обладает функцией ведения журнала, очень полезной для поиска источника таких проблем. Журнал содержит записи о разрешенных и заблокированных подключениях.

На этом шаге мы настроим серверный объект GPO на создание файла журнала, ведущего учет как пропущенных, так и отклоненных пакетов. В следующем разделе мы после создания и тестирования ряда правил брандмауэра изучим этот журнал и рассмотрим типы его записей.

Настройка журнала брандмауэра в серверном объекте GPO

Настройка журнала брандмауэра в серверном объекте GPO-

1. На компьютере MBRSVR1 в оснастке Group Policy Management в области переходов щелкните правой кнопкой мыши пункт Firewall Settings for WS2008 Servers и выберите команду Edit.

2. В редакторе Group Policy Management Editor в области переходов щелкните правой кнопкой мыши верхний узел и выберите пункт Properties.

3. Установите флажок Disable User Configuration settings.

4. В диалоговом окне подтверждения нажмите кнопки Yes и OK.

5. В области переходов последовательно раскройте узлы Computer Configuration, Windows Settings, Security Settings и Windows Firewall with Advanced Security.

6. Щелкните правой кнопкой мыши пункт Windows Firewall with Advanced Security - LDAP://cn={GUID},cn=policies,cn=system,DC=contoso,DC=com и выберите пункт Properties.

7. На вкладке Domain Profile в разделе Logging нажмите кнопку Customize.

8. Снимите оба флажка Not configured. Для пути и максимального размера можно оставить значения по умолчанию.

9. Укажите вариант Yes в списке Log dropped packets (записывать пропущенные пакеты).

10. Укажите вариант Yes в списке Log successful connections (записывать успешные подключения).

11. Сохраните объект GPO, дважды нажав кнопку OK.

12. Закройте редактор Group Policy Management Editor.

После того, как этот объект GPO будет введен в действие на компьютере MBRSVR1, брандмауэр начнет записывать в журнал пропущенные пакеты и успешные подключения. Мы просмотрим журнал в следующем разделе.