Краткий обзор

| Вид материала | Руководство |

- Краткий обзор передач лекций, прочитанных на тк «Культура» в рамках передачи «Академия», 1550.44kb.

- Краткий обзор материалов семинар, 433.73kb.

- План Расширения понятия угла и дуги, их измерение. Тригонометрические функции в Индии., 98.28kb.

- Учебная программа курса Краткий обзор sql server Краткий обзор программирования в sql, 16.78kb.

- Программа Тасис для России Осуществление реформы бухгалтерского учета и отчетности, 261.14kb.

- Е. П. Блаватской за 90 минут «аст, Астрель-спб»: спб; 2008 isbn 978-5-9725-0252-3,, 1130.67kb.

- Информационно-аналитический центр «сова» Краткий обзор по тематике расизма и злоупотреблений, 94.72kb.

- Краткий обзор, 179.93kb.

- Сжигание отходов и здоровье человека. Краткий обзор (вместо введения и предисловия), 1212.58kb.

- Еженедельный аналитический обзор ифи, 175.97kb.

Пошаговое руководство по развертыванию политик брандмауэра ОС Windows в режиме повышенной безопасности

Это пошаговое руководство демонстрирует развертывание объектов групповой политики Active Directory® (объектов GPO) для настройки брандмауэра ОС Windows в режиме повышенной безопасности на ОС Windows Vista® и Windows Server® 2008. Настроить один сервер можно и локально, используя его собственные средства управления групповыми политиками, но такой подход не обеспечивает нужной эффективности и очередности, когда требуется настроить множество компьютеров. В последнем случае стоит создать и настроить объекты GPO, а затем применить их к остальным компьютерам предприятия.

Цель настройки на предприятии брандмауэра ОС Windows в режиме повышенной безопасности — повысить защищенность каждого компьютера, предотвращая его подключение к нежелательному сетевому трафику. Сетевой трафик, не удовлетворяющий набору правил брандмауэра в режиме повышенной безопасности, отсекается. Можно также ввести требование того, чтобы весь разрешенный трафик защищался проверкой подлинности или шифрованием. Благодаря возможности управлять брандмауэром в режиме повышенной безопасности с помощью групповых политик администраторы могут распространять согласованные настройки по всей организации тем способом, который пользователям совсем не просто обойти.

Благодаря этому руководству, можно приобрести практический опыт реализации в лабораторной среде типичных настроек брандмауэра, создавая и редактируя объекты групповой политики с помощью средств управления групповыми политиками. Здесь также будет рассмотрено конфигурирование объектов GPO с целью реализации типовых сценариев изоляции сервера и домена и показан эффект, производимый такими настройками.

Обзор сценария

В этом руководстве будет рассмотрено создание и развертывание настроек брандмауэра ОС Windows в режиме повышенной безопасности путем выполнения пошаговой процедуры, отражающей задачи, с которыми приходится иметь дело в типичных ситуациях.

В частности, при помощи настроек объектов GPO будут контролироваться следующие аспекты поведения брандмауэра:

• включение и выключение брандмауэра, настройка его базовых характеристик;

• определение того, каким программам и сетевым портам разрешено принимать входящий сетевой трафик;

• определение того, какой исходящий трафик блокируется, а какой нет;

• поддержка сетевого трафика, использующего несколько портов или динамические порты, например, порты трафика при удаленном вызове процедур (RPC) или порты протокола FTP;

• требование того, чтобы весь трафик, входящий на определенные серверы, был защищен проверкой подлинности IPsec и, возможно, зашифрован.

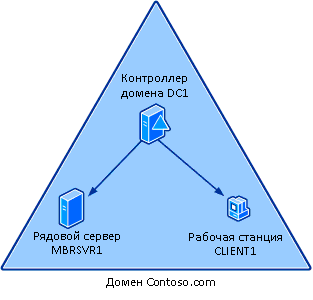

Предполагается работа с несколькими компьютерами, которые будут играть типичные роли, встречающиеся в сетевой среде. Это — контроллер домена, рядовой сервер и клиентский компьютер (см. следующую иллюстрацию).

Сценарий работы включает просмотр и изменение настроек брандмауэра, конфигурирование среды изоляции домена, изоляцию сервера, из-за которой для доступа к нему потребуется членство в группе, и необязательное шифрование всего серверного трафика. Наконец, в него входит рассмотрение способа, позволяющего доверенным сетевым устройствам обходить настройки брандмауэра для устранения неполадок.

Каждый из шагов сценария описан в последующих разделах.

Определение настроек по умолчанию на клиентах и серверах

В этом разделе для определения настроек по умолчанию брандмауэра ОС Windows в режиме повышенной безопасности на компьютерах CLIENT1 и MBRSVR1 мы используем настройку брандмауэра в панели управления, средство командной строки netsh и оснастку консоли управления (MMC) брандмауэра в режиме повышенной безопасности. Использование этих средств непосредственно на локальном компьютере позволяет увидеть текущую конфигурацию брандмауэра и действующие на компьютере правила безопасности подключений.

Развертывание основных настроек с помощью групповой политики

В этом разделе мы создадим объект групповой политики (GPO), содержащий основные настройки брандмауэра, а затем назначим этот объект подразделению (OU), в которое входит клиентский компьютер. Чтобы настройки объекта групповой политики были применены только к нужным компьютерам, мы используем инструментарий управления ОС Windows WMI и фильтрацию групп безопасности, ограничив с их помощью область распространения настроек только компьютерами под управлением нужной версии ОС Windows.

Настраиваемый объект GPO будет включать ряд базовых параметров брандмауэра в режиме повышенной безопасности, которые обычно входят в состав настроек объекта GPO типовой организации:

• игнорируются все локальные настройки брандмауэра, созданные любыми пользователями, включая локальных администраторов;

• обеспечивается запуск брандмауэра с указанными параметрами обработки сетевого трафика и невозможность его отключения;

• компьютер не отображает уведомлений, когда брандмауэр в режиме повышенной безопасности запрещает программе прослушивание сетевого порта.

Создание правил, разрешающих определенный входящий трафик

В этом разделе мы создадим правила брандмауэра для входящих соединений, которые:

• используют предопределенные группы правил для поддержки обычных сетевых служб;

• позволяют программе прослушивать любой сетевой трафик, в котором она нуждается;

• позволяют программе прослушивать трафик только на определенном порту TCP или UDP;

• позволяют сетевой службе прослушивать сетевой трафик;

• ограничивают сетевой трафик только указанными адресами и типами сетей;

• вводят в действие разные модели поведения брандмауэра в зависимости от типа сетевого размещения сети, к которой подключен компьютер;

• поддерживают программы, использующие динамическое назначение портов RPC.

Создание правил, блокирующих нежелательный исходящий трафик

В этом разделе мы настроим исходящие правила брандмауэра на запрещение исходящего трафика, посылаемого неизвестными программами.

Развертывание настроек изоляции домена

В этом разделе мы распространим настройки объекта групповой политики на компьютеры, входящие в домен, благодаря чему те станут принимать только запросы на соединения, посылаемые из этого же домена.

Изолирование сервера обязательным шифрованием и членством в группе

В этом разделе мы создадим правила безопасности подключений, требующие, чтобы сервер или группа серверов пропускали только трафик с компьютеров, входящих в авторизованную группу, а также обязывающие шифровать весь входящий и исходящий трафик этих серверов.

Создание правил, позволяющих отдельным компьютерам или пользователям обходить запрещающие правила брандмауэра

В этом разделе мы настроим брандмауэр и правила безопасности подключений таким образом, чтобы определенные пользователи или компьютеры, например, сканеры сетевых портов, используемые группами по выявлению сетевых неполадок и обеспечению безопасности, могли обходить брандмауэр.