Исследование существующей информационной системы

| Вид материала | Исследование |

- Исследование рынков сбыта, 102.92kb.

- Курсовой работы должна соответствовать сельскохозяйственной, промышленной или образовательной, 28.04kb.

- Настоящая статья посвящена вопросам обеспечения информационной безопасности при осуществлении, 557.89kb.

- Лекция 17 Тема 5: Прочие виды обеспечения, 30.71kb.

- Комплекс технических средств, предназначенных для работы информационной системы,, 245.18kb.

- Интернет-Университет Информационных Технологий, 1016.34kb.

- Вдипломной работе производится модернизация информационной системы Тюменской компании, 702.6kb.

- Нения работ по обеспечению безопасного администрирования информационной системы персональных, 79.18kb.

- Техническое задание на выполнение работы «Создание информационной системы автоматизации, 387.86kb.

- Титул, 215.18kb.

Содержание:

Введение…………………………………………………………………….……3

Глава 1. Актуальность проведения модернизации ИС………………………..4

- Актуальность проведения модернизации информационной системы………………………………………………………….………………..4

Глава 2. Исследование существующей ИС ЗАО «ТюмБит»….………………6

2. Исследование существующей информационной системы…………….…...6

2.1. Персональные данные………………………………………………..8

2.2. Модель угроз………………………………………………………....16

2.3. Модель нарушителя………………………………………………….19

2.4. Существующие средства защиты……………………………….......20

Глава 3. Анализ рисков. Разработка комплекса мероприятий по модернизации существующей системы ИБ……………………………………20

3. Анализ рисков……………………………………………………………..…20

3.1. Метод оценки информационных рисков………………………........21

3.2. Определение стоимости информационных ресурсов……………...21

3.3 Расчет значения вероятности реализации угроз, действующих через уязвимость………………………………………………………………………..22

3.4 Анализ и оценка ущерба……………………………………………...22

3.5. Выявленные недостатки……………………………………………..23

3.6 Мероприятия по снижению информационных рисков…………….24

3.7 Расчет необходимых затрат на усовершенствование информационной безопасности……………………………………………….32

Заключение………………………………………………………………………34

Список используемой литературы…………………………………………….35

Приложение 1: Инструкция по проведению антивирусного контроля на автоматизированном рабочем месте

Приложение 2: Инструкция администратора

Приложение 3: Инструкция по работе со съемными носителями информации.

Введение.

В дипломной работе проводится проверка и модернизация защиты информационной системы по работе с персональными данными отдела кадров.

ЗАО ТюмБит – это компания работающая в сфере информационных технологий и консалтинга.

Существует несколько основных направлений:

- Консалтинг

- Автоматизация предприятия

- IT-инфраструктура

- Гарант

Актуальность дипломной работы определяется проблемой информационной безопасности. Сегодня успешная бизнес-деятельность компаний напрямую зависит от системы защиты информации. Это можно объяснить увеличением обрабатываемых конфиденциальных данных в корпоративной информационной системе. Сегодня на рынке безопасности есть достаточно средств по обеспечению информационной безопасности. Многие компании, постоянно изучающие рынок информационной безопасности, видят, что ранее вложенные средства не принесли желаемого результата, например по причине старения оборудования или программного обеспечения.

Есть два варианта решения данной проблемы:

- Замена старого оборудования

- Модернизация существующей системы безопасности.

Первый вариант требует больших капиталовложений, а последний является менее затратным, но требует решения ряда вопросов, таких как: совместимости старого оборудования с новым и как обеспечить централизованное управление модернизированной системы в которой есть и старые и новые аппаратно-программные средства.

Обследование автоматизированной системы предприятия позволяет оценить текущую безопасность корпоративной информационной системы и правильно подойти к вопросу обеспечения безопасности.

Целью данной работы является усовершенствование информационной системы по работе с персональными данными в отделе кадров ЗАО ТюмБит.

Из поставленной цели вытекают следующие задачи:

- Проведение обследования АС на предприятии

- Построение модели угроз

- Усовершенствовать систему по работе с персональными данными в соответствии с законно ФЗ №152 «О персональных данных».

Объектом исследования является информационная система по работе с персональными данными отдела кадров ЗАО ТюмБит.

Предметом исследования являются программно-аппаратные средства и организационные методы защиты персональных данных.

Теоретической основой дипломной работы является использование информации в содержании закона ФЗ №152 «О персональных данных».

Практическая значимость работы заключается в том, что ее результаты помогут повысить степень защиты персональных данных предприятия путём предложенных методов модернизации информационной системы по работе с персональными данными.

- Актуальность проведения модернизации информационной системы.

В наше время появляется все больше новых объектов нуждающихся в защите. Особо ценной является информация, несущая в себе данные о личной, семейной или индивидуальной жизни человека. В повседневной жизни человека сохранность информации о его жизни зависит от него самого. Но возникает совсем другая ситуация, когда мы обязаны предоставить данные о себе, в соответствии с законом, третьему лицу, а конкретно работодателю. Т.е в данной ситуации работник передает конфиденциальную информацию на хранение работодателю. Далее за сохранность этой информации несет ответственность работодатель.

Многие руководители предприятий до сих пор не вполне ясно представляют себе, что конкретно нужно делать для защиты персональных данных в соответствии с требованиями Федерального закона № 152 от 27.07.2006 года «О персональных данных». Такая ситуация вызвана отсутствием практики применения норм Закона в проектах по обеспечению защиты персональных данных. Закон «О персональных данных» предписывает в обязательном порядке обеспечить соответствующую защиту персональных данных, обрабатываемых в компании. Установлен придельный срок выполнения требований для информационных систем ПДн, созданных до дня вступления в силу закона ФЗ №152 «О персональных данных». Вновь создаваемые информационные системы ПДн должны соответствовать этому закону. На основании данного Закона персональные данные – это любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу, в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, состояние здоровья, другая информация, затрагивающая частную жизнь человека. Этот же Закон определяет, что оператором персональных данных является государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных.

С 1 января 2008 года оператор персональных данных имеет право вести свою деятельность только при условии внесения в специальный реестр операторов персональных данных. Государственным органом, ответственным за ведение реестра и осуществляющим контроль за соблюдением положений Закона «О персональных данных» является Федеральная служба по надзору в сфере массовых коммуникаций, связи и культурного наследия (Роскомнадзор).

Несоблюдение требований данного Закона в части внесения информации в реестр операторов персональных данных для страховых компаний, может привести к направлению в ФССН представления с последующим приостановлением или отзывом лицензии.

Существенным вопросом является использование информационных систем при обработке, хранении, передаче персональных данных. К информационным системам, с помощью которых они обрабатываются, применяются требования, определенные Федеральной службой по техническому и экспортному контролю (ФСТЭК). В соответствии с данными требованиями данные информационные системы, аппаратно-программные комплексы, каналы связи и помещения в которых производится обработка, хранение и передача персональных данных, должны быть аттестованы по уровню безопасности в соответствии с классом информационной системы персональных данных. Отсутствие данных сертификатов также считается нарушением закона.

- Исследование существующей информационной системы.

Кабельная система ЛВС ЗАО «ТюмБИТ» создавалась частями, в течение нескольких лет, поэтому в ней оказались достаточно разнородные участки. Большая часть кабелей, розеток и розеточных модулей патч-панелей имеет категорию 5е; незначительная часть проложенная первой работает по 5 категории, обеспечивающей полосу пропускания до 100 Мбит/с, что достаточно для нужд пользователей.

Часть ГК – направления «Гарант» и «1С» работают в помещении с реализованной структурированной кабельной системой (СКС, ISO 11801), где единая кабельная система обслуживает всё информационное хозяйство (ЛВС, телефония, система видеонаблюдения). Эти подразделения имеют собственное кроссовое и аппаратное помещение, соединённое центральной серверной 1000 Мбит/с линией связи и телефонными кабелями.

Большая часть сетевого оборудования работает на скоростях 10/100 Мбит/с, а сервера и центральные коммутаторы на скорости до 1000 Мбит/с. Модульные коммутаторы центрального узла (layer 2, с фильтрацией MAC-адресов, поддержкой ICMP и брандмауэра IEEE 802.1Q VLAN) для увеличения эффективности работы объединены в стек и работают как единое устройство.

Помимо компьютеров и коммутаторов, в общую ЛВС включаются сетевые принтеры, принт-серверы, кассовые терминалы и другие устройства с поддержкой IEEE 802.3 Ethernet.

Электронную информационную систему предприятия составляют:

- файлообменные сервера;

- Интернет-сервер;

- почтовый сервер;

- SQL-сервер бухгалтерских и управленческих баз;

- электронная система документооборота;

- электронные доски объявлений;

- внутрикорпоративный форум.

Для обмена информацией внутри компании используются все вышеперечисленные элементы системы.

При обмене коротким служебными сообщениями и документами между сотрудниками помимо телефона и SMS используется электронная почта и Интернет-служба сообщений (ICQ), это зачастую проще и быстрее, поскольку практически каждый работник имеет оборудованное ПК рабочее место значительная часть работы в «ТюмБИТе» происходит за компьютером.

Управленческий учёт организован на базе сетевого ПО «1С». Бухгалтерский – ПО «1С», «Галактика», «Парус». Практически все базы данных функционируют на базе Microsoft SQL.

В ЗАО ГК «ТюмБИТ» используется система электронного документооборота Effect-Office, рассматриваются варианты внедрения более сложных систем: Documentum, Directum, ДЕЛО.

Для размещения служебной информации (приказы, информация, касающаяся всех работников ГК) применяется доска объявлений на внутреннем сайте компании. Для организации обратной связи с работниками на том же сайте работает внутренний форум компании.

2.1. Персональные данные.

В данной информационной системе ведется обработка персональных данных, позволяющих идентифицировать субъекта персональных данных и получить о нем дополнительную информацию.

Данная информационная система классифицируется как специализированная ввиду того, что нужно составить частную модель угроз, что в свою очередь приведёт к минимизации затрат на модернизацию программно-аппаратных средств защиты.

В соответствии со статьей 19 Федерального закона №152-ФЗ от 27 июля 2006 года «О персональных данных», ПДн должны быть защищены от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий. Таким образом, аудит необходимо провести в соответствии со следующими документами:

- ФЗ от 27 июля 2006 г. № 152-ФЗ «О персональных данных»;

- Постановление Правительства РФ от 17 ноября 2007 г. № 781, утверждающее «Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных»;

- Совместный приказ от 13 февраля 2008 г. № 55/86/20 ФСТЭК, ФСБ, Мининформсвязь, утверждающий «Порядок проведения классификации информационных систем персональных данных»;

- «Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждены ФСТЭК России 15 февраля 2008 г.;

- «Основные мероприятия по организации и техническому обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждены ФСТЭК России 15 февраля 2008 г.;

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждена ФСТЭК России 14 февраля 2008 г.;

- «Базовая модель угроз безопасности персональных данных при их обработке в Информационных системах персональных данных» Утверждена ФСТЭК России 15 Февраля 2008 г.

- «Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К). Утвержден приказом Гостехкомиссии России от 30 августа 2002 года № 28.

- «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Утверждён Председателем Гостехкомиссии России 30 марта 1992 г.

- «Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных»;

- «Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации».

Сведения составляющие коммерческую тайну:

1. Персонал:

- сведения о работниках, содержащиеся в их личных делах, учетные карточках, материалах по аттестации и проверкам;

- сведения о штатном расписании, заработной плате работников, условиях оплаты труда;

- материалы персонального учета работников (Ф.И.О., адрес проживания, состав семьи, домашний телефон, данные паспортного и медицинского учета);

Организационно-распорядительная информация:

- должностные инструкции;

- внутренние приказы, распоряжения, инструкции; протоколы совещаний и переговоров.

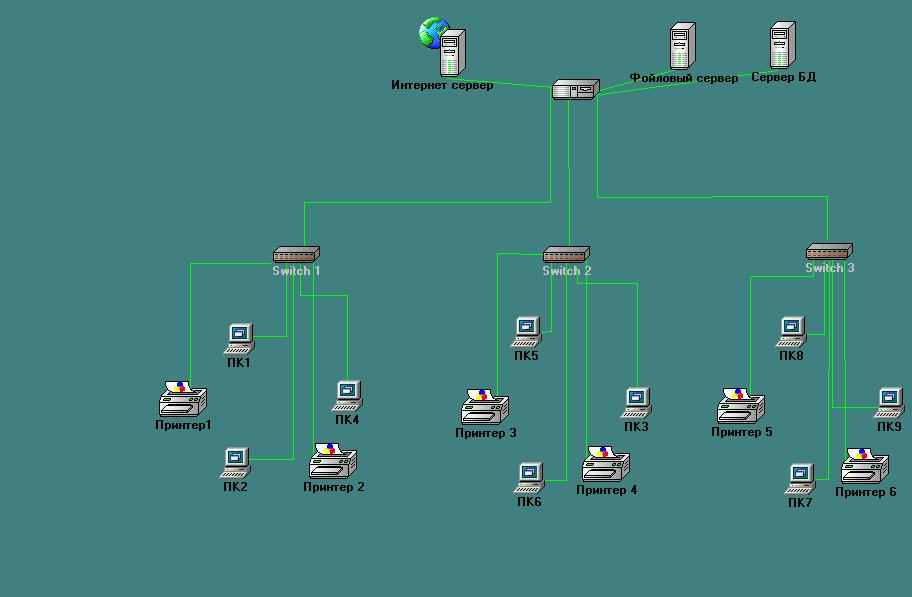

Структура сети:

Объектами информационной системы являются сервера, рабочие станции, активное сетевое оборудование, носители информации и непосредственно сама информация. К критическим для ИС объектам можно отнести:

- Сервера и хранящаяся на них информация.

- Сведения конфиденциального характера (коммерческая, служебная тайны), персональные данные.

- Хранящаяся в базе данных информация.

- Процедуры доступа к информационным ресурсам.

- Контроллеры домена Microsoft Active Directory.

- Корневые маршрутизаторы, а также линии связи.

Таблица: Критичность информации, хранящейся на серверах.

| | Операционная система | Функциональное Назначение | Критичность ресурса |

| 1 | Windows 2003 server | Файловый сервер | Высокая |

| 2 | Windows 2003 server | Сервер БД | Высокая |

Актуальной считается угроза, которая может быть реализована в ИСПДн и представляет опасность для ПДн. Подход к составлению перечня актуальных угроз состоит в следующем.

Для оценки возможности реализации угрозы применяются два показателя: уровень исходной защищенности ИСПДн и частота (вероятность) реализации рассматриваемой угрозы.

Под уровнем исходной защищенности ИСПДн понимается обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИСПДн, приведенных в таблице 1.

Таблица 1

Показатели исходной защищенности ИСПДн

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом; | – | + | - |

| городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка); | – | – | + |

| корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации; | – | + | – |

| локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий; | – | + | – |

| локальная ИСПДн, развернутая в пределах одного здания | + | – | – |

| 2. По наличию соединения с сетями общего пользования: ИСПДн, имеющая многоточечный выход в сеть общего пользования; | – | – | + |

| ИСПДн, имеющая одноточечный выход в сеть общего пользования; | – | + | – |

| ИСПДн, физически отделенная от сети общего пользования | + | – | – |

| 3. По встроенным (легальным) операциям с записями баз персональных данных: чтение, поиск; | + | – | – |

| запись, удаление, сортировка; | – | + | – |

| модификация, передача | – | – | + |

| 4. По разграничению доступа к персональным данным: | – | + | – |

| ИСПДн, к которой имеют доступ определенные переченем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн; | |||

| ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн; | – | – | + |

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

| Высокий | Средний | Низкий | |

| ИСПДн с открытым доступом | – | – | + |

| 5. По наличию соединений с другими базами ПДн иных ИСПДн: интегрированная ИСПДн (организация использует несколько баз ПДн ИСПДн, при этом организация не является владельцем всех используемых баз ПДн); | – | – | + |

| ИСПДн, в которой используется одна база ПДн, принадлежащая организации – владельцу данной ИСПДн | + | – | – |

| 6. По уровню обобщения (обезличивания) ПДн: ИСПДн, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т.д.); ИСПДн, в которой данные обезличиваются только при передаче в другие организации и не обезличены при предоставлении пользователю в организации; ИСПДн, в которой предоставляемые пользователю данные не являются обезличенными (т.е. присутствует информация, позволяющая идентифицировать субъекта ПДн) | + – – | – + – | – – + |

| 7. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки: ИСПДн, предоставляющая всю базу данных с ПДн; | – | – | + |

| ИСПДн, предоставляющая часть ПДн; | – | + | – |

| ИСПДн, не предоставляющая никакой информации. | + | – | – |

ИСПДн имеет средний уровень исходной защищенности, т.к. не менее 70% характеристик соответствуют уровню не ниже «средний».

Показатель защищенности Y1 = 5 (0 – для высокой степени исходной защищенности, 5 – для средней, 10 – для низкой).

Вероятность реализации Y2 = 0 для маловероятной угрозы; 2 для низкой вероятности угрозы; 5 для средней вероятности угрозы; 10 для высокой вероятности угрозы.

Коэффициент реализуемости угрозы Y = (Y1 + Y2)/20.

Возможность реализации угрозы

0 < Y < 0,3, - низкая;

0,3 < Y < 0,6, - средняя;

0,6 < Y < 0,8, - высокая;

Y > 0,8, - очень высокая.

2.2. Модель угроз.

В информационной системе обрабатываются персональные данные, следовательно, модель угроз нужно строить в соответствии с документами ФСТЭК:

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждена ФСТЭК России 14 февраля 2008 г.;

- «Базовая модель угроз безопасности персональных данных при их обработке в Информационных системах персональных данных» Утверждена ФСТЭК России 15 Февраля 2008 г.

Так как данная информационная система является специальной, для нее составлена частная модель угроз на основе базовой модели угроз.

| Наименование угрозы | Вероятность реализации угрозы (Y2) | Возможность реализации угрозы (Y) | Опасность угрозы | Актуальность угрозы |

| Угрозы преднамеренного электромагнитного воздействия на ее элементы | Мало вероятная | Низкая | Низкая | Неактуальная |

| Угрозы от утечки по техническим каналам | ||||

| Угрозы утечки акустической информации | Мало вероятная | Низкая | Низкая | Неактуальная |

| Угрозы утечки видовой информации | ||||

| Просмотр информации на дисплее сотрудниками, не допущенными к обработке персональных данных | Высокая | Высокая | Средняя | Актуальная |

| Просмотр информации на дисплее посторонними лица, находящимися в помещении в котором ведется обработка персональных данных | Средняя | Средняя | Средняя | Актуальная |

| Просмотр информации на дисплее посторонними лица, находящимися за пределами помещения в котором ведется обработка персональных данных | Маловероятная | Низкая | Средняя | Неактуальная |

| Просмотр информации с помощью специальных электронных устройств внедренных в помещении в котором ведется обработка персональных данных | Маловероятная | Низкая | Средняя | Неактуальная |

| Угрозы утечки информации по каналам ПЭМИН | ||||

| Утечка информации по сетям электропитания | Низкая | Низкая | Низкая | Неактуальная |

| Утечка за счет наводок на линии связи, технические средства расположенные в помещении и системы коммуникаций | Низкая | Низкая | Низкая | Неактуальная |

| Побочные излучения технический средств | Низкая | Низкая | Низкая | Неактуальная |

| Утечки за счет, электромагнитного воздействия на технические средства | Маловероятная | Низкая | Средняя | Неактуальная |

| Угрозы несанкционированного доступа к информации | ||||

| Угрозы уничтожения, хищения аппаратных средств ИСПДн носителей информации путем физического доступа к элементам ИСПДн | ||||

| Кража ПЭВМ | Маловероятная | Низкая | Средняя | Неактуальная |

| Кража носителей информации | Средняя | Средняя | Средняя | Актуальная |

| Кража ключей доступа | Средняя | Средняя | Высокая | Актуальная |

| Кражи, модификации, уничтожения информации. | Низкая | Средняя | Средняя | Актуальная |

| Вывод из строя узлов ПЭВМ, каналов связи | Маловероятная | Низкая | Средняя | Неактуальная |

| Несанкционированный доступ к информации при техническом обслуживании (ремонте, уничтожении) узлов ПЭВМ | Низкая | Средняя | Низкая | Неактуальная |

| Несанкционированное отключение средств защиты | Низкая | Средняя | Низкая | Неактуальная |

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий); | ||||

| Компьютерные вирусы | Средняя | Средняя | Средняя | Актуальная |

| Недекларированные возможности системного ПО и ПО для обработки персональных данных | Маловероятная | Низкая | Средняя | Неактуальная |

| Установка ПО не связанного с исполнением служебных обязанностей | Низкая | Средняя | Средняя | Актуальная |

| Наличие аппаратных закладок в приобретаемых ПЭВМ | Маловероятная | Низкая | Средняя | Неактуальная |

| Внедрение аппаратных закладок посторонними лицами после начала эксплуатации ИСПДн | Маловероятная | Низкая | Средняя | Неактуальная |

| Внедрение аппаратных закладок сотрудниками организации | Маловероятная | Средняя | Средняя | Неактуальная |

| Внедрение аппаратных закладок обслуживающим персоналом (ремонтными организациями) | Маловероятная | Низкая | Средняя | Неактуальная |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИСПДн и СЗПДн в ее составе из-за сбоев в программном обеспечении, а также от угроз неатропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера. | ||||

| Утрата ключей доступа | Средняя | Средняя | Средняя | Актуальная |

| Непреднамеренная модификация (уничтожение) информации сотрудниками | Средняя | Средняя | Средняя | Актуальная |

| Непреднамеренное отключение средств защиты | Маловероятная | Низкая | Средняя | Неактуальная |

| Выход из строя аппаратно-программных средств | Средняя | Средняя | Средняя | Актуальная |

| Сбой системы электроснабжения | Средняя | Средняя | Средняя | Актуальная |

| Стихийное бедствие | Маловероятная | Низкая | Высокая | Актуальная |

| Угрозы преднамеренных действий внутренних нарушителей | ||||

| Доступ к информации, модификация, уничтожение лиц не допущенных к ее обработке | Низкая | Средняя | Высокая | Актуальная |

| Разглашение информации, модификация, уничтожение сотрудниками допущенными к ее обработке | Высокая | Высокая | Высокая | Актуальная |

| Угрозы несанкционированного доступа по каналам связи | ||||

| Несанкционированный доступ через сети международного обмена | Низкая | Средняя | Высокая | Актуальная |

| Несанкционированный доступ через ЛВС организации | Низкая | Средняя | Высокая | Актуальная |

| Утечка атрибутов доступа | Низкая | Средняя | Высокая | Актуальная |

| Угрозы перехвата при передаче по проводным (кабельным) линиям связи | ||||

| Перехват за переделами контролируемой зоны | Низкая | Средняя | Средняя | Актуальная |

| Перехват в пределах контролируемой зоны внешними нарушителями | Маловероятная | Низкая | Средняя | Неактуальная |

| Перехват в пределах контролируемой зоны внутренними нарушителями | Маловероятная | Низкая | Средняя | Неактуальная |

2.3. Модель нарушителя.

Потенциальные нарушители делятся на внутренних и внешних. Внутренние нарушители осуществляют свои атаки в пределах контролируемой зоны информационной системы и как правило имеют постоянный или разовый допуск в контролируемую зону информационной системы. Чаще всего это сотрудники отдела информационных технологий или пользователи. Проще всего осуществить атаку сотруднику ИТ отдела, т.к он в курсе всех средств защиты и хранящейся информации. Пользователь имеет только общее представление о структуре кабельной сети и о работе средств защиты информации. Он может осуществлять сбор данных о системе защиты информации методами шпионажа, а также предпринимать попытки несанкционированного доступа к информации.

2.4. Существующие средства защиты.

Вход в офис компании осуществляется по пропускам, имеется видео наблюдение. На рабочих станциях установлен антивирус Касперского 2009.

Помещения с ограниченным доступом:

- Бухгалтерия

- Серверная

- Отдел информационных технологий

- Отдел кадров

Во внерабочее время охрана помещений осуществляется техническими средствами частного охранного предприятия такие как видеонаблюдение и сигнализация. В рабочее время функционирует только видеонаблюдение.

3. Анализ рисков.

Анализ рисков нужен для того, чтобы оценить вероятный ущерб который понесет компания при реализации угроз. Риск зависит от двух факторов - стоимости информации и защищенности информационной системы, в которой она обрабатывается.

3.1. Метод оценки информационных рисков.

Во-первых нужно рассчитать уровень угрозы по уязвимости Th, который показывает насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

.

.где ER – критичность реализации угрозы (указывается в %);

P(V) – вероятность реализации угрозы через данную уязвимость (указывается в %).

Значение уровня угрозы получается в интервале от 0 до 1. Для того чтобы рассчитать уровень угрозы по всем уязвимостям Ch, нужно просуммировать полученные уровни угроз через конкретные уязвимости по следующей формуле:

, где Th – уровень угрозы по уязвимости. Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1.

, где Th – уровень угрозы по уязвимости. Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1.Аналогично рассчитываем общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс):

, е CTh – уровень угрозы по всем уязвимостям.

, е CTh – уровень угрозы по всем уязвимостям.Значение общего уровня угрозы получим в интервале от 0 до 1.

Риск по ресурсу R рассчитывается следующим образом:

, где D – критичность ресурса (задается в деньгах или уровнях);

, где D – критичность ресурса (задается в деньгах или уровнях);CThR – общий уровень угроз по ресурсу.

3.2 Определение стоимости информационных ресурсов

Для определения стоимости информационных ресурсов требуются данные категорирования ресурсов компании. Где владельцы ресурсов и руководство определяют стоимость информации хранящейся на информационных ресурсах компании.

Стоимость информационных ресурсов

| Информационный ресурс | Место хранения (сервер) | Стоимость, (руб). |

| Персональные данные сотрудников | 1 | 500 000 |

| Внутренние приказы, распоряжения, инструкции; | 2 | 300 000 |

| Сведения об организации технологического (производственного) процесса; | 2 | 100 000 |

3.3 Расчет значения вероятности реализации угроз, действующих через уязвимость.

Для определения вероятностей были привлечены несколько экспертов – сотрудники отдела информационных технологий.

Уровень угрозы - общая вероятность реализации угрозы на рассматриваемый ресурс. Уровень угрозы складывается из двух параметров:

- вероятность реализации данной угрозы (P(V));

- вероятность того, что реализация угрозы повлияет на рассматриваемый ресурс;

На выходе мы получаем суммарную вероятность реализации по каждому ресурсу.

Уровень ущерба

| Ресурс | Общий уровень угроз по ресурсу |

| Сервер 1 | 0,742763588 |

| Сервер 2 | 0,433854907 |