Исследование существующей информационной системы

| Вид материала | Исследование |

- Исследование рынков сбыта, 102.92kb.

- Курсовой работы должна соответствовать сельскохозяйственной, промышленной или образовательной, 28.04kb.

- Настоящая статья посвящена вопросам обеспечения информационной безопасности при осуществлении, 557.89kb.

- Лекция 17 Тема 5: Прочие виды обеспечения, 30.71kb.

- Комплекс технических средств, предназначенных для работы информационной системы,, 245.18kb.

- Интернет-Университет Информационных Технологий, 1016.34kb.

- Вдипломной работе производится модернизация информационной системы Тюменской компании, 702.6kb.

- Нения работ по обеспечению безопасного администрирования информационной системы персональных, 79.18kb.

- Техническое задание на выполнение работы «Создание информационной системы автоматизации, 387.86kb.

- Титул, 215.18kb.

3.4 Анализ и оценка ущерба

Ввиду того, что такие показатели как физическая стоимость ресурсов, ущерб от простоя оборудования являются малыми величинами, а также для упрощения модели, ущерб определяется максимальными величиной стоимости информации, расположенной на ресурсах потерянной в результате реализации угроз.

Таким образом, максимальный ущерб составит:

Максимальный ущерб

| Ресурс | Максимальный ущерб по ресурсу, тысяч рублей |

| Сервер 1 | 500 |

| Сервер 2 | 400 |

| Всего | 900 |

Оценка риска

Риск по ресурсам

| Ресурс | Максимальный ущерб по ресурсу (тыс. руб.) | Уровень угрозы по всем уязвимостям | Риск по ресурсу (тыс.руб) |

| Сервер 1 | 500 | 0,742763588 | 371,350 |

| Сервер 2 | 400 | 0,433854907 | 173,52 |

| Всего | 544,87 | ||

3.5 Выявленные недостатки.

- Отсутствуют специалисты в области информационной безопасности;

- Не определены зоны ответственности сотрудников;

- Не проводятся мероприятия по обучению сотрудников в области информационной безопасности;

- Информация на жестких дисках не шифруется и не производится опломбирование системных блоков;

- Не утверждены меры наказания за несоблюдение информационной безопасности;

- Не проводится систематический аудит ИБ;

- Пользователи не соблюдают правила использования паролей;

- Порядок обращения с персональными данными не соответствует законодательству;

- Отсутствует ограничение доступа к съемным носителям информации;

- Обнаружено несанкционированно установленное ПО.

3.6 Мероприятия по снижению информационных рисков

Разработан комплекс мероприятий необходимых для снижения существующих рисков.

| Наименование угрозы | Меры по противодействию угрозе | |

| Технические | Организационные | |

| Угрозы от утечки по техническим каналам | ||

| Угрозы утечки видовой информации | ||

| Просмотр информации на дисплее сотрудниками, не допущенными к обработке персональных/конфиденциальных данных | | Инструкция пользователя |

| Угрозы утечки информации по каналам ПЭМИН | ||

| Утечка информации по сетям электропитания | | |

| Утечка за счет наводок на линии связи, технические средства расположенные в помещении и системы коммуникаций Побочные излучения технический средств | | |

| Угрозы несанкционированного доступа к информации | ||

| Угрозы уничтожения, хищения аппаратных средств, носителей информации путем физического доступа к сети | ||

| Кража носителей информации | Хранение в сейфе | Учет носителей информации |

| Кража ключей доступа | Хранение в сейфе | Инструкция пользователя |

| Кражи, модификации, уничтожения информации. | Шифрование данных при помощи ViPNet SafeDisk ViPNet Personal Firewall | |

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий); | ||

| Компьютерные вирусы | Антивирусное ПО | Инструкция пользователя Инструкция администратора Инструкция по антивирусной защите |

| Установка ПО не связанного с исполнением служебных обязанностей | | Инструкция пользователя. Регулярная инвентаризация ПО |

| Внедрение аппаратных закладок сотрудниками организации | | Опломбирование |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования сети из-за сбоев в программном обеспечении, а также от угроз неатропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера. | ||

| Утрата ключей доступа | | Инструкция пользователя Инструкция администратора безопасности |

| Непреднамеренная модификация (уничтожение) информации сотрудниками | | Резервное копирование |

| Выход из строя аппаратно-программных средств | | Резервное копирование |

| Угрозы преднамеренных действий внутренних нарушителей | ||

| Доступ к информации, модификация, уничтожение лиц не допущенных к ее обработке | Система контроля целостности. | |

| Разглашение информации, модификация, уничтожение сотрудниками допущенными к ее обработке | | Договор о не разглашении Инструкция пользователя |

| Угрозы несанкционированного доступа по каналам связи | ||

| Несанкционированный доступ через сети международного обмена | Межсетевой экран ViPNet Firewall | Инструкция администратора |

| Несанкционированный доступ через ЛВС организации | Межсетевой экран ViPNet Firewall | Инструкция администратора |

| Утечка атрибутов доступа | | Инструкция пользователя Инструкция администратора |

| Угрозы перехвата при передаче по проводным (кабельным) линиям связи | ||

| Перехват за переделами контролируемой зоны | | |

| Угрозы организационного характера | ||

| Отсутствие или недостатки регламентирующих документов | | Разработка или доработка уже существующих регламентирующих документов |

| Недостаточное знание регламентирующих документов | | Ознакомление сотрудников под роспись |

ViPNet Personal Firewall

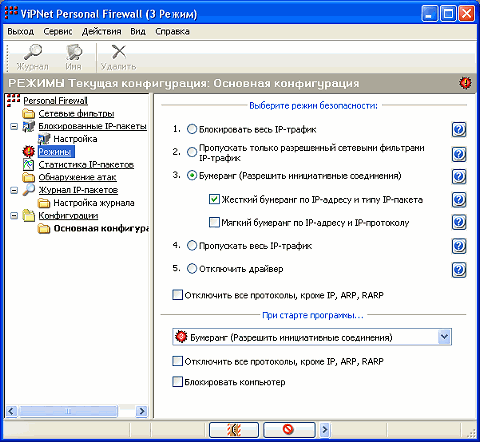

ViPNet Personal Firewall - персональный сетевой экран, который обеспечивает защиту ресурсов компьютера при работе в Интернете. Эта программа – чистый сетевой экран, который просто хорошо защищает от вторжений извне. За счет отсутствия дополнительных функций файрвол потребляет существенно меньше системных ресурсов.

Основным фактором защиты от атак из сети является режим работы, в котором компьютер просто не отвечает на неразрешенные запросы. В ViPNet Personal Firewall такой режим называется "Бумеранг" и имеет два вида работы: мягкий и жесткий. Вся мягкость "мягкого" "Бумеранга" состоит только в том, что поступающий пакет проверяется только на тип протокола и IP-адрес в отличие от "жесткого" "Бумеранга", который проверяет еще и адрес порта, на который поступает пакет.

Всего в программе пять режимов работы от "Отключить драйвер" до "Блокировки всего IP-трафика".

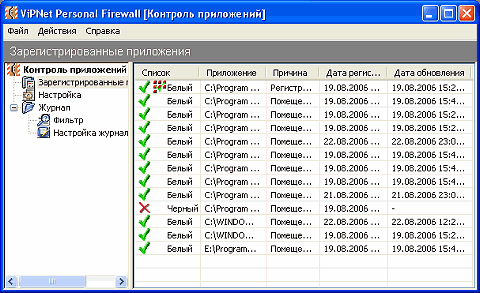

Контроль приложений

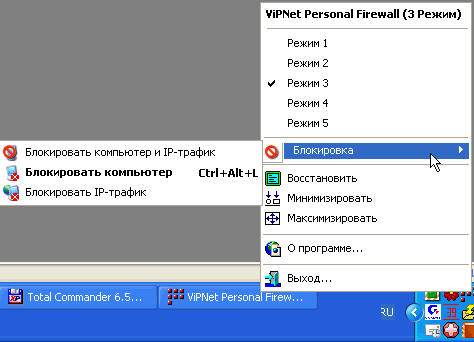

Блокировать компьютер можно с помощью контекстного меню из трея операционной системы

Быстрое отключения компьютера от сети бывает необходимым в результате обнаруженной атаки. Это можно сделать хоть мышкой через иконку программы в трее, хоть "горячими" клавишами. Есть еще один вариант: через специальную кнопку, которая находится все время поверх любых окон. Но этот вариант – уже крайняя мера защиты. В ViPNet Personal Firewall отлично реализован журнал с возможностью быстрой и разноплановой фильтрации записей. При этом возможен просмотр журнала активности приложений. Причем как из "черного", так и из "белого" списка. То есть при желании можно выяснить, чем именно занималась программа, которой разрешена работа с сетью. В брандмауэре есть возможность создавать несколько конфигураций настроек, позволяющих быстро менять параметры всех настроек в несколько кликов мышью.

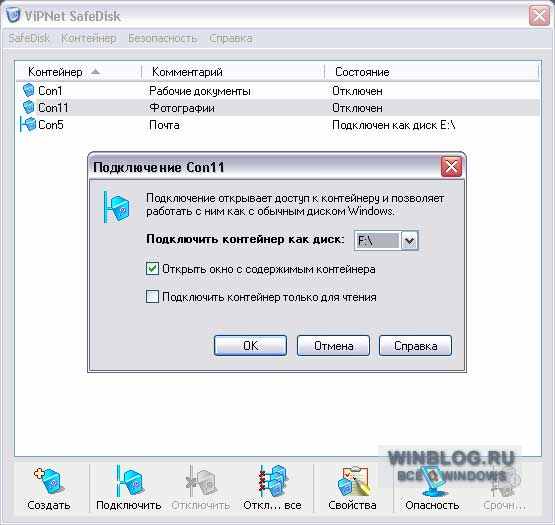

ViPNet Safe Disk

В процессе работы программа создает защищенные файлы - контейнеры. Файлы - контейнеры представляются пользователю в виде логических дисков операционной системы Windows. Например, если у пользователя на компьютере были диски A: C: D:, то при работе программы ViPNet Safe Disk будут создаваться диски E: F: и т.д.

Вся информация, которая хранится на этих логических дисках, хранится в зашифрованном виде. При чтении данных (файлов и папок) с таких дисков они автоматически расшифровываются, а при сохранении зашифровываются. Этот процесс происходит прозрачно для пользователя.

Ключевая система

Содержимое каждого контейнера шифруется на случайном ключе - ключе контейнера (KK). Для каждого контейнера используется свой KK. Ключ контейнера шифруется на ключе защиты ключа контейнера (КЗКК). Пользователь может выбрать один из трех типов защиты нового контейнера:

1. Парольная защита ключа контейнера. В этом случае ключ контейнера шифруется непосредственно на пароле. Это самая слабая опция защиты. Пользователь должен помнить только пароль.

2. Файл ключа защиты. В этом случае КЗКК, зашифрованный на пароле, сохранится в произвольном файле. Это более сильная (но одновременно и более обременительная) опция защиты. Пользователю нужно обеспечить безопасность хранения файла с КЗКК дополнительно к необходимости помнить пароль.

3. Аппаратный носитель ключа защиты. КЗКК сохранится в файле на аппаратном носителе. В этом случае пользователю нужно обеспечить безопасность хранения электронного ключа с файлом КЗКК дополнительно к необходимости помнить пароль.

Разработан, утвержден на уровне руководства и донесен до сведения пользователей ряд нормативных документов по информационной безопасности:

- Инструкция по проведению антивирусного контроля на автоматизированном рабочем месте

- Инструкция администратора

Произведена полная инвентаризация программного обеспечения рабочих станций, выявленное несанкционированное и нелицензионное ПО удалено.

Выделена группа пользователей, которым ограничен доступ к съемным носителям информации.

Настроена политика блокирования рабочих мест пользователей при длительном бездействии системы.

Пользователям ограничен доступ к Internet в соответствии с должностными обязанностями.

Произведено опломбирование системных блоков с целью ограничения физического доступа к компонентам компьютеров.

Установлен пароль на BIOS, отключены гостевые учетные записи и учетные записи уволенных сотрудников, отключена загрузка со съемных носителей информации.