Вдипломной работе производится модернизация информационной системы Тюменской компании зао «Облснабсервис»

| Вид материала | Диплом |

- «Докуметообеспечение на зао строительной Компании Дружба», 1250.36kb.

- Обеспечение информационной безопасности организации как метод антикризисного управления, 54.18kb.

- 2 приняты и введены в действие с 1 сентября 2003 г постановлением Госстроя России, 1267.85kb.

- Программа дополнительного образования детей «Кадетская школа», 1384.25kb.

- Автор: Ю. Тарасов(зао учебно-методический центр "иста-проф", jtarasov@peterlink ru), 253.6kb.

- Реализация географически распределенной корпоративной информационной системы в трубной, 11.43kb.

- Послания Губернатора Тюменской области В. В. Якушева Тюменской областной Думе «О положении, 45.06kb.

- Исследование существующей информационной системы, 412.37kb.

- Памятка классному руководителю по работе в автоматизированной информационной системе, 18.21kb.

- Курсовой работы должна соответствовать сельскохозяйственной, промышленной или образовательной, 28.04kb.

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

ГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

ТЮМЕНСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

Институт математики и компьютерных наук

Кафедра информационной безопасности

Допустить к защите в ГАК

Заведующий кафедрой

информационной безопасности,

д.т.н., профессор А.А. Захаров

“____” _________ 2010 г.

Модернизация информационной системы

организации «Облснабсервис» в соответствии

с ФЗ №152 о защите персональных данных.

(Выпускная квалификационная работа)

Научный руководитель:

старший преподаватель

__________Кузнецов В.В.

Автор работы:

__________ Ширалиева Л.Н.

Тюмень – 2010

Содержание:

Введение. Актуальность темы……………………………………………………1

Аудит информационной системы предприятия……..…………..……….…….3

Инвентаризация информационных ресурсов…….……………………………..8

Модель угроз безопасности…………………………………………………….11

Существующие средства защиты………………………………………………16

Анализ рисков. Разработка комплекса мероприятий по модернизации системы информационной безопасности ЗАО «Облснабсервис»……………18

Список использованной литературы…………………………………………...26

Заключение……………………………………………………………………….27

Приложения……………………………………………………………………...28

Введение.

В дипломной работе производится модернизация информационной системы Тюменской компании ЗАО «Облснабсервис».

Компания ЗАО «Облснабсервис» занимается строительством промышленных объектов.

В компании насчитывается около 60 человек. Здание находится по адресу г. Тюмень, ул. Авторемонтная, д. 49.

Партнёрами являются компании: ОАО «Утяшевоагропромснаб» (поставка щебня, песка, строительная техника), ЗАО «Тюменьагропромснаб» (продажа сельскохозяйственной техники).

Актуальность темы.

Успешная деятельность компании зависит от корпоративной системы защиты информации. Объясняется это увеличением объема важных для компании конфиденциальных данных, обрабатываемых в корпоративной информационной системе, в частности персональных данных. А это значит, что актуальность модернизации информационной системы резко возрастает.

Современный рынок безопасности насыщен средствами обеспечения информационной безопасности. Большинство компаний регулярно следит за предложениями рынка безопасности и видит неоправданность своих ранних вложений в системы информационной безопасности. Причина этого - моральное устаревание оборудования и программного обеспечения. Для таких компаний существует два варианта решения этой проблемы:

1. Замена системы корпоративной защиты информации (это требует больших капиталовложений);

2. Модернизация уже существующей системы безопасности. (Это менее затратное дело, но при этом следует обеспечить совместимость старых средств безопасности и новых элементов системы защиты информации; обеспечить централизованное управление разнородными средствами обеспечения безопасности; оценить информационные риски компании).

Цель дипломной работы: модернизация системы информационной безопасности Тюменской компании ЗАО «Облснабсервис» для приведения её в соответствие с ФЗ №152 о защите персональных данных.

Для осуществления этой цели нужно:

- провести аудит системы информационной безопасности;

- определить угрозы безопасности и методы их решения;

- выявить наиболее значимые модели нарушителей и угроз информационным ресурсам предприятия;

- разработать комплекс мероприятий по модернизации методов обеспечения информационной безопасности ЗАО «Облснабсервис».

Объект исследования в дипломной работе - система информационной безопасности отдела кадров ЗАО «Облснабсервис».

Предмет исследования в дипломной работе - средства и организационные методы обеспечения информационной безопасности, направленные на снижение информационных рисков и оптимизацию затрат на защиту информации.

Теоретическая основа дипломной работы - в данной работе использована информация, отражающая содержание законодательных и нормативных актов, постановлений Правительства Российской Федерации, регулирующих защиту информации, международные стандарты по информационной безопасности, а также специализированные труды отечественных и зарубежных специалистов в области информационной безопасности, теории рисков и статистики.

Практическая значимость работы – результаты работы позволят повысить уровень защиты информации предприятия с помощью предложенных методов и практических мер.

Аудит информационной системы предприятия.

Актуальность: В аудите ИС главным образом заинтересованы руководители компании. Только с помощью аудита можно оценить, насколько бизнес-процессы компании защищены от действий злоумышленников.

Кроме этого, с февраля 2007 года в Российской Федерации начал действовать Федеральный закон № 152 «О персональных данных». Данный Закон регулирует отношения, связанные с обработкой персональных данных, осуществляемой федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, иными государственными органами, органами местного самоуправления, не входящими в систему органов местного самоуправления муниципальными органами, юридическими лицами, физическими лицами с использованием средств автоматизации или без использования таких средств.

С 1 января 2008 года оператор персональных данных имеет право вести свою деятельность только при условии внесения в специальный реестр операторов персональных данных. Государственным органом, ответственным за ведение реестра и осуществляющим контроль над соблюдением положений Закона «О персональных данных» является Федеральная служба по надзору в сфере массовых коммуникаций, связи и культурного наследия (Россвязьохранкультура).

К тому же, организации, обрабатывающие персональные данные, должны до 1 января 2012 года привести свои информационные системы в соответствие с федеральным законом №152-ФЗ. Если компания не подала заявление на регистрацию как оператор ПДн, то она формально уже нарушает установленные законом требования. Деятельность её по обработке ПДн может быть приостановлена регулирующим органом. Невыполнение требований закона несет угрозу не только информационным ресурсам или интересам отдельных клиентов – возникает угроза нормального функционирования самого бизнеса.

Существенным вопросом является использование информационных систем при обработке, хранении, передаче персональных данных. К информационным системам, с помощью которых они обрабатываются, применяются требования, определенные Федеральной службой по техническому и экспортному контролю (ФСТЭК). В соответствии с данными требованиями данные информационные системы, аппаратно-программные комплексы, каналы связи и помещения в которых производится обработка, хранение и передача персональных данных, должны быть аттестованы по уровню безопасности в соответствии с классом информационной системы персональных данных. Отсутствие данных сертификатов также считается нарушением закона.

В соответствии с законом действующие информационные системы должны пройти аттестацию до конца 2011 года.

Таким образом, аудит необходимо провести в соответствии со следующими документами:

- ФЗ от 27 июля 2006 г. № 152-ФЗ «О персональных данных»;

- Постановление Правительства РФ от 17 ноября 2007 г. № 781, утверждающее «Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных»;

- Совместный приказ от 13 февраля 2008 г. № 55/86/20 ФСТЭК, ФСБ, Мининформсвязь, утверждающий «Порядок проведения классификации информационных систем персональных данных»;

- «Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждены ФСТЭК России 15 февраля 2008 г.;

- «Основные мероприятия по организации и техническому обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждены ФСТЭК России 15 февраля 2008 г.;

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждена ФСТЭК России 14 февраля 2008 г.;

- «Базовая модель угроз безопасности персональных данных при их обработке в Информационных системах персональных данных» Утверждена ФСТЭК России 15 Февраля 2008 г.

- «Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К). Утвержден приказом Гостехкомиссии России от 30 августа 2002 года № 28.

- «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Утверждён Председателем Гостехкомиссии России 30 марта 1992 г.

- «Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных»;

- «Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации».

Аудит позволяет разработать комплекс мероприятий по усовершенствованию существующей системы информационной безопасности, определить затраты на ее модернизацию и рассчитать экономическую эффективность.

Инвентаризация информационных ресурсов

Персональные данные.

В соответствии со статьей 19 Федерального закона №152-ФЗ от 27 июля 2006 года «О персональных данных», ПДн должны быть защищены от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий.

Сведения, составляющие коммерческую тайну.

1. Производственная деятельность:

- сведения о структуре производства, запасах сырья, материалов; о финансах и готовой продукции;

- данные об объеме перевозок, транспортных расходах;

- сведения о состоянии программного и компьютерного обеспечения.

2. Управление в компании:

- сведения о подготовке, принятии и об исполнении руководством предприятия отдельных решений по производственным, коммерческим, организационным и иным вопросам;

- данные о планах инвестиций, закупок и продаж;

- сведения о необъявленных официально планах вывода на рынок новых товаров;

- информация о направлениях маркетинговых исследований и результатах изучения рынка, содержащая оценки состояния и перспективы развития рыночной конъюнктуры;

- сведения о рыночной стратегии компании;

- данные о применяемых фирмой методах продаж;

- информация о регионах сбыта готовой продукции;

- сведения о новых продуктах, выводимых на рынок до официального представления продукта.

3. Партнеры:

- сведения о заказчиках, подрядчиках, поставщиках, клиентах, потребителях, покупателях, компаньонах, спонсорах, посредниках и других партнерах деловых отношений;

- данные о фактическом состоянии расчетов с теми или иными партнерами;

- информация о торговых агентах, об условиях взаимодействия с ними; о целях, задачах и тактике переговоров с деловыми партнерами;

- сведения о подготовке и результатах проведения переговоров с деловыми партнерами;

- данные о методах расчета и структуре выходных цен, идентификации и защиты товара предприятия от всевозможных подделок;

- информация о размерах предоставляемых скидок конкретным клиентам; о перспективных разработках.

4. Безопасность организации:

- сведения о порядке и состоянии организации охраны, пропускном режиме, системе сигнализации, шифрах;

- информация, составляющая коммерческую тайну предприятий-партнеров и переданная предприятию на доверительной основе;

- данные об информационной системе компании и о применяемых способах информационной защиты.

Для ИС критическими объектами являются:

- Сервера с хранящейся на них информацией;

- Конфиденциальные данные (коммерческая тайна, ПДн);

- Базы данных;

- Информация, используемая в системах разграничения доступа и электронных платежей (особенно порядок ее генерации, учета, хранения, уничтожения, рассылки и обновления);

- Процедуры доступа к информационным ресурсам;

- Корневые маршрутизаторы и линии связи;

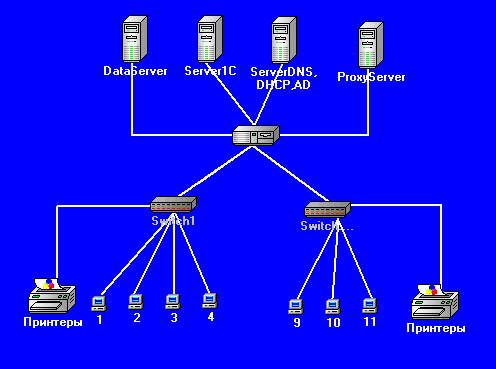

Структура сети:

Таблица 2. Критичность информации, хранящейся на серверах.

| | Операционная система | Функциональное Назначение | Критичность Ресурса (уровень) |

| 1 | Windows 2000 Server | Сервер БД | Высокий |

| 2 | Windows 2000 Server | Сервер 1С | Высокий |

| 3 | Windows 2000 Server | DNS-сервер | Высокий |

| 4 | FreeBSD | Proxy-сервер | Высокий |

Модель угроз безопасности.

Разработка модели угроз производится в соответствии с документами ФСТЭК, так как обрабатываемая в системе информация по большей части является ПДн:

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» Утверждена ФСТЭК России 14 февраля 2008 г.;

- «Базовая модель угроз безопасности персональных данных при их обработке в Информационных системах персональных данных» Утверждена ФСТЭК России 15 Февраля 2008 г.

Исходная степень защищенности ИС ЗАО «Облснабсервис» персональных данных: средняя, т.к. более 70% характеристик соответствуют уровню «средний».

| Технические и эксплуатационные характеристики ИСПДн | Уровень защищенности | ||

| Высокий | Средний | Низкий | |

| 1. По территориальному размещению: - распределенная ИСПДн, охватывает несколько организаций. | - | + | - |

| 2. По наличию соединения с сетями общего пользования: -имеет выход в сеть общего пользования. | - | + | _ |

| 3. По встроенным операциям с записями баз персональных данных: - Запись, удаление, сортировка. | - | + | - |

| 4. По разграничению доступа к персональным данным: -к ПДн имеют доступ все сотрудники организации | - | - | + |

| 5. По уровню обезличивания ПДн: - данные не обезличиваются при передаче в другие организации и при предоставлении пользователю в организации. | - | - | + |

Показатель защищенности Y1 = 5 (0 – для высокой степени исходной защищенности, 5 – для средней, 10 – для низкой).

Вероятность реализации Y2 = 0 для маловероятной угрозы; 2 для низкой вероятности угрозы; 5 для средней вероятности угрозы; 10 для высокой вероятности угрозы.

Коэффициент реализуемости угрозы Y = (Y1 + Y2)/20.

Возможность реализации угрозы

0 < Y < 0,3, - низкая;

0,3 < Y < 0,6, - средняя;

0,6 < Y < 0,8, - высокая;

Y > 0,8, - очень высокая.

| Наименование угрозы | Вероятность реализации угрозы (Y2) | Возможность реализации угрозы (Y) | Опасность угрозы | Актуальность угрозы | Меры по противодействию угрозе | |

| Технические | Организационные | |||||

| Угрозы от утечки по техническим каналам | ||||||

| Угрозы утечки акустической инф-ии | Высокая | Низкая | Низкая | Неактуальная | | Инструкция пользователя |

| Угрозы утечки видовой инф-ии | ||||||

| Просмотр инф-ии на дисплее сотрудниками, не допущенными к обработке ПДн | Высокая | Высокая | Низкая | Актуальная | | Инструкция пользователя |

| Просмотр инф-ии на дисплее посторонними лица, находящимися в помещении в котором ведется обработка ПДн | Низкая | Средняя | Низкая | Неактуальная | | Инструкция пользователя Пропускной режим |

| Просмотр инф- ии на дисплее посторонними лицами, находящимися за пределами помещения в котором ведется обработка ПДн | Мало вероятная | Низкая | Низкая | Неактуальная | | Инструкция пользователя |

| Угрозы НСД к инф-ии Угрозы уничтожения, хищения аппаратных средств ИСПДн носителей инф-ии путем физического доступа к элементам ИСПДн | ||||||

| Кража ПЭВМ | Мало вероятная | Низкая | Низкая | Неактуальная | | Пропускной режим Охрана |

| Кража носителей инф-ии | Высокая | Средняя | Низкая | Актуальная | Охранная сигнализация Хранение в сейфе Шифрование данных | Акт установки средств защиты Учет носителей информации Инструкция пользователя |

| Кража ключей доступа | Средняя | Средняя | Низкая | Актуальная | Хранение в сейфе | Инструкция пользователя |

| Кража, модификация, уничтожение инф-ии. | Средняя | Средняя | Низкая | Актуальная | Шифрование данных | Система защиты от НСД |

| Вывод из строя узлов ПЭВМ, каналов связи | Мало вероятная | Низкая | Низкая | Неактуальная | | Пропускной режим Охрана |

| НСД к инф-ии при техническом обслуживании (ремонте, уничтожении) узлов ПЭВМ | Высокая | Высокая | Низкая | Актуальная | Шифрование данных. Ремонт в организации, имеющей лицензию на защиту информации | Акт установки средств защиты |

| Несанкционированное отключение средств защиты | Высокая | Высокая | Низкая | Актуальная | Настройка средств защиты Инструкция администратора безопасности | Технологический процесс обработки |

| Угрозы хищения, несанк-ой модификации или блокирования инф-ии за счет НСД с применением программно-аппаратных и программных средств | ||||||

| Компьютерные вирусы | Высокая | Высокая | Низкая | Актуальная | Антивирусное ПО Инструкция пользователя | Инструкция ответственного |

| Недекларированные возможности системного ПО и ПО для обработки ПДн | Высокая | Высокая | Низкая | Актуальная | Настройка средств защиты | |

| Установка ПО не связанного с исполнением служебных обязанностей | Высокая | Высокая | Низкая | Актуальная | Настройка средств защиты Инструкция пользователя | Инструкция ответственного Инструкция администратора безопасности |

| Наличие аппаратных закладок в приобретаемых ПЭВМ | Средняя | Высокая | Низкая | Актуальная | Настройка средств защиты | |

| Внедрение аппаратных закладок посторонними лицами после начала эксплуатации ИСПДн | Мало вероятная | Низкая | Низкая | Неактуальная | Защита помещения | Опломбирование |

| Внедрение аппаратных закладок сотрудниками организации | Мало вероятная | Низкая | Низкая | Неактуальная | Настройка средств защиты | Опломбирование Инструкция пользователя |

| Внедрение аппаратных закладок обслуживающим персоналом (ремонтными организациями) | Мало вероятная | Низкая | Низкая | Неактуальная | | Ремонт в организации, имеющей лицензию на защиту информации Технологический процесс обработки |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИСПДн и СЗПДн в ее составе из-за сбоев в ПО, а также от угроз неатропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера. | ||||||

| Утрата ключей доступа | Средняя | Средняя | Средняя | Актуальная | Хранение в сейфе Инструкция пользователя | Инструкция администратора безопасности |

| Непреднамеренная модификация (уничтожение) инф-ии сотрудниками | Средняя | Средняя | Средняя | Актуальная | Настройка средств защиты | Резервное копирование Инструкция пользователя |

| Непреднамеренное отключение средств защиты | Маловероятная | Низкая | Средняя | Неактуальная | Доступ к установлению режимов работы средств защиты предоставляется только администратору безопасности Настройка средств защиты | Настройка средств защиты Инструкция пользователя Инструкция по антивирусной защите |

| Выход из строя аппаратно-программных средств | Средняя | Средняя | Средняя | Актуальная | | Резервное копирование |

| Сбой системы электроснабжения | Средняя | Средняя | Средняя | Актуальная | | Резервное копирование |

| Стихийное бедствие | Маловероятная | Низкая | Высокая | Актуальная | Пожарная сигнализация | |

| Угрозы преднамеренных действий внутренних нарушителей | ||||||

| Доступ к инф-ии, модификация, уничтожение лиц не допущенных к ее обработке | Мало вероятная | Низкая | Средняя | Неактуальная | Шифрование данных Система защиты от НСД | Акт установки средств защиты Разрешительная система допуска. Технологический процесс обработки |

| Разглашение инф-ии, модификация, уничтожение сотрудниками допущенными к ее обработке | Высокая | Высокая | Средняя | Актуальная | | Инструкция пользователя |

| Угрозы НСД по каналам связи | ||||||

| НСД через ЛВС организации | Низкая | Средняя | Высокая | Актуальная | Межсетевой экран | Технологический процесс Инструкция пользователя Требования безопасности Акт установки средств защиты |

| Утечка атрибутов доступа | Низкая | Средняя | Высокая | Актуальная | Межсетевой экран Антивирусное ПО | Технологический процесс Инструкция пользователя Требования безопасности Акт установки средств защиты |

| Угрозы перехвата при передаче по проводным (кабельным) линиям связи | ||||||

| Перехват за переделами с контролируемой зоны | Низкая | Средняя | Средняя | Актуальная | Средства криптографической защиты | Технологический процесс |

| Перехват в пределах контролируемой зоны внешними нарушителями | Маловероятная | Низкая | Средняя | Неактуальная | Средства криптографической защиты Физическая зашита канала связи | Пропускной режим Технологический процесс |

| Перехват в пределах контролируемой зоны внутренними нарушителями | Маловероятная | Низкая | Средняя | Неактуальная | Средства криптографической защиты Физическая зашита канала связи | Технологический процесс |

Существующие средства защиты.

Межсетевые экраны и средства обнаружения и предотвращения вторжений.

Межсетевой экран входит в состав FreeBSD. Он фильтрует и модифицирует пакеты по заданным через утилиту iptables правилам. Все пакеты пропускаются через списки правил. Когда пакет проходит через правило, netfilter проверяет, соответствует ли он очередному правилу, и если да — выполняет нужное действие (пропустить, удалить, передать внешнему анализатору, вернуть в предыдущее правило и т.д.). Правила объединены в таблицы, притом правила с одинаковым названием, но в разных таблицах, являются различными объектами. Таким образом, мы имеем совокупность наборов правил, которые работают в определенной последовательности.

Существует два основных способа создания наборов правил межсетевого экрана: ''включающий'' и ''исключающий''. Исключающий межсетевой экран позволяет прохождение всего трафика, за исключением трафика, соответствующего набору правил. Включающий межсетевой экран действует прямо противоположным образом. Он пропускает только трафик, соответствующий правилам и блокирует все остальное. Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика.

Использование средства защиты контролируемых зон, средства контроля и управления физическим доступом.

Вход в офис компании только по пропускам.

Помещениями ограниченного доступа в филиале являются:

- архивное помещение;

- помещение серверной.

Помещения офисов охраняются сотрудниками ЧОП – в рабочее время, с помощью сигнализации – в нерабочее время.

Двери служебных помещений, при отсутствии в них сотрудников организации, закрываются на замки.

Антивирусная защита.

Система антивирусной защиты на базе продукта Kaspersky business space security обеспечивает защиту рабочих станций и серверов от вредоносного ПО. Kaspersky Business Space Security — продукт из корпоративной линейки Kaspersky Open Space Security — защищает рабочие станции и файловые серверы от всех видов вирусов, троянских программ, предотвращает вирусные эпидемии, а также обеспечивает сохранность информации и мгновенный доступ пользователей к сетевым ресурсам. Продукт разработан с учетом повышенных требований к серверам, работающим в условиях высоких нагрузок. Система автоматически блокирует установку шпионского ПО, обнаруживает и удаляет такое ПО.

Средства блокирования вредоносных процессов защищают клиентские системы от атак злоумышленниками.

Система позволяет создавать детализированные отчеты о проверках и обнаруженном вредоносном ПО.

Анализ рисков. Разработка комплекса мероприятий по модернизации системы информационной безопасности ЗАО «Облснабсервис»