Лекция 3 Тема 1: Базовые понятия и технологии эк

| Вид материала | Лекция |

- Тема: Предмет, задачи, базовые понятия финансового менеджмента, 423.89kb.

- Контрольные вопросы по дисциплине «Микроэкономика» Тема Базовые экономические понятия, 37.06kb.

- -, 2115.51kb.

- Тренинг «Базовые технологии эффективных продаж», 65.75kb.

- Лекция №2 Базовые экономические понятия. Методы экономики. «Метод», 51.68kb.

- Тема 1 Базовые понятия в языке Турбо Паскаль Лекция 1 Общие сведения об алгоритмическом, 205.26kb.

- Тема. «Знакомство с библиотекой», 262.55kb.

- Опорный конспект лекции фсо пгу 18. 2/07 Министерство образования и науки Республики, 1449.98kb.

- Тема Лекция, 34.13kb.

- Лекция №3 Базовые технологии проектирования сапр/астпп/саит, 46.62kb.

Поскольку маска подсети не передается ни в одном из заголовков (ни пакета, ни транспортного сегмента), то сам по себе IP адрес не является достаточным для маршрутизации пакета. Поэтому архитекторы Интернет вначале предполагали структуризацию всего адресного пространства IP адресов на т.н. классы (A, B, C и др.), в каждом из которых маска подсети фиксирована, и по виду старших бит адреса можно было бы сразу определить класс подсети и ее маску. Но такой подход оказался весьма расточительным, адресное пространство сегментировалось нерационально, в нем было много зарезервированных, но не используемых адресов, что во многом и породило проблему их дефицита. Поэтому, начиная с 1993 года была принята т.н. концепция бесклассовой интер-доменной маршрутизации (Classless Inter-Domain Routing - CIDR). Ее главной особенностью стала отмена фиксированных размеров маски подсети; длина адреса подсети стала переменной. Кроме того, в рамках этой концепции была проведена более четкая и строгая реструктуризация адресного пространства Интернет по административно-географическому принципу. Ведь исторически адресное пространство распределялось создателями Интернет - американскими центрами и организациями, и неизбежной была дискриминация этого разделения.

^ 3. Методы доступа в Интернет Up

Компьютеры пользователей обычно не имеют собственных зарегистрированных IP адресов; в лучшем случае, они подключаются к Интернет через т.н. прокси-сервер (или просто прокси – proxy - посредник), который взаимодействует с ними через локальную сеть LAN (или же через модемный пул с помощью коммутируемых телефонных каналов). Прокси (или прокси-сервер) – это специальная программа, устанавливаемая на компьютер (также иногда называемый «прокси-сервер»), которая передает запросы пользовательских программ (браузеров и других) в Интернет, получает ответы и передает их обратно. Необходимость в такой программе возникает обычно, если с пользовательского компьютера невозможно работать в Интернете непосредственно напрямую из-за того, что у него нет прямого подключения к Интернет (модема, например), но есть на другом компьютере в его локальной сети. Тогда на этом другом компьютере ставят программу прокси, а все остальные компьютеры локальной сети настраивают таким образом, чтобы работа велась через прокси. Сейчас через прокси умеют работать практически все популярные Интернет-программы. Это значит, что все пользователи локальной сети могут получить полноценный доступ в Интернет, если хотя бы один из них этот доступ уже имеет.

Возможна ли работа всех компьютеров локальной сети в Интернет без прокси? Да, возможна. Когда-то все так работали. Но такая работа имеет свои минусы в сравнении с работой через прокси и требует выполнения дополнительных условий: каждому компьютеру должен быть выдан персональный IP-адрес в сети Интернет, а схема маршрутизации должна обеспечить попадание пакетов будут именно на данный компьютер. Это невозможно сделать без участия провайдера. Провайдеры идут на это, но, как правило, за отдельную плату. Например, $5 за каждый IP в месяц. Это хлопотно, дорого и снижает уровень безопасности в целом: каждый компьютер вашей сети станет потенциальной мишенью хакеров, вирусных атак и прочих «прелестей» Интернета. При правильной настройке компьютеров это не очень страшно, но рядовые пользователи не склонны следить за безопасностью своих компьютеров, это прибавит хлопот администраторам сети. Возможностей контролировать работу пользователей у администратора будет немного, так как система децентрализована. Кстати, при таком способе подключения тоже нужна программа-посредник на том компьютере, который непосредственно подключен к Интернет. Но при наличии реальных IP-адресов эта программа – обычный раутер (маршрутизатор) IP-пакетов, он является частью операционной системы. И к этой программе название «прокси» не применяют. Важное отличие маршрутизатора от прокси – при использовании маршрутизатора IP-пакеты остаются без изменений, в них сохраняются исходные адреса компьютеров ЛВС. А прокси всегда работает от своего имени и адреса; адреса клиентов не передаются и недоступны из Интернет. Маршрутизатор, меняющий адреса, уже является прокси (его называют NAT-proxy, NAT = network address translation).

Некоторые прокси могут динамически на время сеанса связи выдавать компьютерам своей локальной сети, имеющиеся в резерве свободные IP адреса. Но чаще, вместо истинного IP адреса, прокси-сервер использует т.н. внутренние IP адреса (которые действуют только в пределах данной LAN). Эти адреса не обязаны быть уникальными в глобальной сети Интернет, они формально используются протоколом TCP/IP работающего в сети компьютера. Однако в исходящих пакетах прокси-сервер всегда указывает только свой собственный (истинный) IP адрес. Точно так же, вся приходящая информация адресуется на адрес хоста (прокси-сервера). Для того чтобы приходящая по запросу клиентов сети информация из Интернет могла попасть на каждый компьютер локальной сети, прокси-сервер может настраиваться на различные варианты взаимодействия с клиентскими компьютерами своей сети. Один из них – трансляция внутренних IP адресов клиентов и их номеров портов ( доступ через NAT proxy server).

^ 4. Доступ к Интернет через NAT proxy server Up

Напомним, что номер процесса указывается в 16 битовом поле TCP заголовка внутри пакета; он не входит в IP заголовок пакета (и не является частью адреса), а является элементом заголовка четвертого (транспортного) уровня, т.е. уровня TCP. В передаваемых клиентами пакетах сервер заменяет их номера процессов на свои номера, которые в общем случае не совпадают. Во время сеанса связи локальный компьютер отправляет свои IP-пакета на внутренний IP-адрес прокси-сервера и указывает заданный ему порт назначения сервера. Исходящий номер процесса (порт) клиента после прохождения пакетом прокси-сервера заменяется другим (текущим свободным), а вместо внутреннего IP-адреса клиента подставляется исходящий истинный IP-адрес сервера. Перевод индекса процесса во внутренний IP адрес клиента называется трансляцией адресов (Network Address Translation – NAT). Ясно, что при этом общее количество возможных параллельных процессов сервера (равное 216 =64 тысячи) распределяется между всеми клиентами локальной сети, одновременно работающими в Интернет

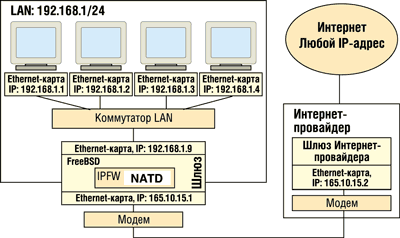

Если, например, прокси-сервер использует сетевую операционную систему ^ UNIX версии FreeBSD (которая выполняет роль шлюза доступа клиентских компьютеров к ресурсам Интернет), то в ней имеется программный комплекс, называемый файервол IPFW (IP Fire Wall). Это своего рода защитный экран доступа в Интернет и обратно - из Интернета к локальной сети. Одна из программ файервола (NATD – Daemon [‘di:men] – демон NAT) выполняет функцию трансляции адресов. В процессе прямой и обратной трансляции адресов демон модифицирует также заголовок транспортного уровня TCP (подставляет вместо номера прикладного процесса клиентов свои собственные номера процессов при передаче пакета в сеть, и, наоборот – при пересылке принятого из сети пакета компьютеру клиента). При настройке прокси сервера (шлюза) на трансляцию IP адресов, на каждой клиентской машине в свойствах протокола TCP/IP сетевой карты необходимо прописать IP-адрес шлюза. Схема доступа в Интернет через шлюз с трансляцией адресов показана на рис. 1. При использовании метода доступа в Интернет через шлюз c установленным в нем NAT прокси, авторизация доступа к сети Интернет слабо контролируется (только с точностью до компьютера); персональный контроль и учет затруднен.

|

| ^ Рис. 1. Доступ в Интернет через шлюз (в виде х86-сервера - ОС FreeBSD) по внутреннему IP-адресу клиентского компьютера с помощью NAT прокси . |

| |

| |

Другой распространенный вариант доступа клиентов в Интернет не требует трансляции индивидуальных IP адресов; для привязки и авторизации клиентов используется метод логической идентификации по несекретному символьному имени login индивидуальной учетной записи и секретному паролю доступа, известному одному или нескольким авторизованным лицам. Это – вариант работы с кэш-прокси сервером (cash proxy или просто «proxy server»)). Такой сервер тоже организует общение с Интернет (запросы и ответы) от своего имени, используя собственный IP адрес в заголовке пакета и свои индексы прикладных процессов в заголовке транспортного уровня. Однако при этом он временно запоминает в т.н. кэш-памяти результаты последних запросов в Интернет и рассылает их своим клиентам в соответствии оперативным журналом их запросов.

Этот второй вариант доступа можно реализовать, если в рассмотренный выше шлюз операционной системы FreeBSD установить кэш-сервер SQUID (вместо NATD) и систему аутентификации ncsa_auth. Как правило, в корпоративной сети используется электронная почта, и для ее работы маршрутизация и NATD на шлюзе все равно понадобятся, но для Web-почты, работающей по протоколу HTTP, достаточно прокси-сервера SQUID. "Скачанные" из Интернета данные SQUID передает пользователю и сохраняет в своем кэше. При повторном запросе эти данные извлекаются уже из кэша (если, конечно, Web-страница допускает кэширование), что происходит гораздо быстрее и не занимает к тому же канал доступа. Кроме более эффективного использования пропускной способности канала, получается экономия и на объеме трафика (по данным автора, в среднем за месяц она составляет 13%). Данные в кэше могут обновляться в зависимости от настройки самого прокси-сервера. При нажатии кнопки "Обновить" на панели управления браузера прокси-сервер принудительно копирует данные с Web-сервера, даже если они есть у него в кэше и не устарели (а заодно и обновляет их в кэше). Но некоторые страницы на Web-сайтах специально помечаются как некэшируемые, например, для целей повышенной актуальности.

Кроме собственно доступа, системному администратору необходимо еще решить проблемы авторизации доступа, учета трафика и времени работы пользователей в Интернете, обеспечения безопасности локальной сети предприятия. Необходимо также определить правила распределения пропускной способности Интернет-канала между пользователями сети и правила доступа к ресурсам Интернета; возможно, потребуется установить и другие ограничения для пользователей. Все эти процедуры, в зависимости от принятого типа доступа (NAT proxy или через кэш-сервер), имеют свои особенности.

Авторизация доступа обычно осуществляется на разных уровнях, начиная от внутри компьютерных паролей, устанавливаемых в SetUp, имен и паролей пользователей самой операционной системы компьютера (например, Windows). Обычно доступ в саму локальную сеть серверного типа тоже авторизуется. Поэтому при работе с Интернет через локальную сеть авторизация может быть многоуровневой и комбинированной. Например, вход в локальную сеть выполняется через login и пароль сети, а вход в Интернет – через трансляцию внутренних IP адресов (или же через login и пароль доступа в Интернет).

^ 6. Администрирование сетей доступа к Интернет.