Московская финансово-промышленная академия

| Вид материала | Методические указания |

- «Московская государственная художественно-промышленная академия имени С. Г. Строганова», 651.99kb.

- Московская финансово-промышленная академия Гершман М. А. Инновационный менеджмент, 291.82kb.

- 1. Основные понятия информатики 2 Тема Предмет информатики, 1612.33kb.

- Московская финансово юридическая академия, 108.47kb.

- Выставка-конкурс, 18.9kb.

- Проект музей-заповедник «Кижи», 93.21kb.

- Московская финансово-юридическая академия, 681.83kb.

- Московская финансово-юридическая академия, 34.64kb.

- Московская финансово-юридическая академия, 31.05kb.

- Московская финансово-юридическая академия, 33.78kb.

2.3. Структура второй главы

Проектная часть дипломной работы является описанием решений, принятых по всей вертикали проектирования. Глава должна быть основана на информации, представленной в аналитической части, обобщать ее. По сути, проектная часть является решением проблематики, изложенной в аналитической части. Поэтому недопустимо, если при проектировании используется информация об объекте управления, не описанная в первой главе.

II Проектная часть

- Разработка проекта системы обеспечения информационной безопасности и защиты информации предприятия

2.1. Комплекс проектируемых нормативно-правовых и организационно-административных средств обеспечения информационной безопасности и защиты информации предприятия.

2.1.1. Отечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятия.

2.1.2. Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятия.

2.1.3. Обоснование выбранной политики информационной безопасности предприятия.

2.2. Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия.

2.2.1. Общие положения.

2.2.2 Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятия.

2.2.3. Контрольный пример реализации проекта и его описание.

2.3. Комплекс проектируемых инженерно-технических средств обеспечения информационной безопасности и защиты информации предприятия.

2.3.1. Общие положения.

2.3.2 Структура инженерно-технического комплекса информационной безопасности и защиты информации предприятия.

2.3.3. Контрольный пример реализации проекта и его описание.

- Разработка проекта системы обеспечения информационной безопасности и защиты информации предприятия

2.1. Комплекс проектируемых нормативно-правовых и организационно-административных средств обеспечения информационной безопасности и защиты информации предприятия.

2.1.1. Отечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятия.

Раздел подразумевает выбор и проектирование в качестве инструмента регулирования процессов функционирования системы обеспечения информационной безопасности и защиты информации на основе отечественного и международного права. Отечественные и международные нормативные правовые акты2, во-первых — это совокупность специальных принципов и норм, регулирующих права и обязанности субъектов права в процессе использования и защиты информации, во-вторых, комплекс отечественных и международных стандартов в конкретной сфере реализации информационной безопасности и защиты информации.

Подбор норм данной сферы регламентирует как аппаратно-программные, инженерно-технические аспекты системы обеспечения информационной безопасности защиты информации, так и вопросы их содержания.

2.1.2. Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятия.

Выбор организационно-административных средств подразумевает использование управленческих функций руководством (администрацией) предприятия, по организации конфиденциального делопроизводства, службы безопасности и охраны предприятия по средствам приказов, распоряжений, директив и инструкций.

2.1.3. Обоснование выбранной политики информационной безопасности предприятия.

В разделе необходимо дать полную и обоснованную Политику обеспечения информационной безопасности и защиты информации предприятия. При этом необходимо отразить следующие аспекты:

- определения ИБ, ее общих целей и области применения;

- целей управления;

- поддержки задач и принципов ИБ в соответствии со стратегией и целями предприятия (бизнеса);

- структурной основы постановки целей управления и определения средств управления, включая структуру определения рисков и управления рисками;

- пояснения политик, принципов и стандартов безопасности;

- управления непрерывностью бизнеса;

- последствий нарушений политики ИБ;

- определения общих и конкретных обязанностей по управлению ИБ, включая отчетность по инцидентам ИБ;

- ссылок на документацию, которая может поддерживать политику.

2.2. Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия.

2.2.1. Общие положения.

В разделе необходимо дать полную и обоснованную характеристику проектируемым для решения задач программно-аппаратным средствам обеспечения информационной безопасности и защиты информации. При этом необходимо отразить следующие аспекты.

1. Защита от внутренних угроз (разработка внутренней политики безопасности, разграничение прав доступа к информации и так далее). Для этого необходимо определить группы пользователей разрабатываемой системы и назначить им соответствующие права доступа к папкам и модулям системы, определить требования к паролям и частоте их смены, а также другие параметры использования ИС. Данные рекомендуется представить в форме таблиц. Пример такой обобщенной таблицы приведен ниже.

1. Защита от внутренних угроз (разработка внутренней политики безопасности, разграничение прав доступа к информации и так далее). Для этого необходимо определить группы пользователей разрабатываемой системы и назначить им соответствующие права доступа к папкам и модулям системы, определить требования к паролям и частоте их смены, а также другие параметры использования ИС. Данные рекомендуется представить в форме таблиц. Пример такой обобщенной таблицы приведен ниже.

Разграничение прав пользователей.

| Группы пользователей | Общая папка «Врачи» | Общая папка «Регистратор» | Модуль «Регистра-тура» | Модуль «Управление» | Доступ в Internet |

| Врачи | Чтение/создание | Чтение | Чтение | Чтение | Нет |

| Главный врач | Чтение/создание/удаление | Чтение | Чтение | Полный | Ограничен |

| Регистраторы | Чтение | Чтение/создание | Полный | Нет | Нет |

| Старший регистратор | Чтение | Чтение/создание/ удаление | Полный | Чтение | Ограничен |

| Системный администратор | Чтение/создание/удаление | Чтение/создание/ удаление | Полный | Полный | Не ограничен |

2. Защита от внешних угроз (безопасность каналов, протоколы, аутентификация, шифрование, безопасная пересылку ключей и т.д.).

Состав проектируемых программных и аппаратных средств может быть оформлен в виде таблицы с содержанием граф:

- нормативные правовые акты, нормативные правовые документы, стандарты (международные и отечественные);

- антивирусные и антишпионские средства;

- проактивная защита от внешних угроз и защита внешнего периметра;

- защита от сетевых угроз;

- защита от инсайдерских угроз и защита информационных ресурсов.

3. Обоснование выбора политики безопасности, а также тех или иных программных и аппаратных средств, где должно быть:

- обоснование организационно-правовым методам и программно-аппаратным средствам (средства должны быть конкретные, лицензионные, с требованиями соответствующих стандартов);

- обоснование различным аспектам защиты системы: защита базы, резервное копирование, защита от хищения данных, защита от порчи данных, защита от инсайдерских угроз, уровни или сферы защиты (обоснование разрабатываемого решения на предмет уязвимостей, в том числе ошибки кода, ошибочные действия пользователя «защита от дурака»).

2.2.2 Структура программно-аппаратного комплекса информационной безопасности и защиты информации.

Обязательным требованием к структуре программно-аппаратного комплекса является описание в соответствии с основными требованиями ГОСТов, составляющих Единую систему программной документации (ЕСПД). В реальной практике в ТЗ (техническое задание) включается раздел "Требования к программной документации", в котором определяется состав документов, с программным и аппаратным обеспечением: например, "Руководство системного программиста", "Руководство оператора", "Программа и методика испытаний" и т.д.

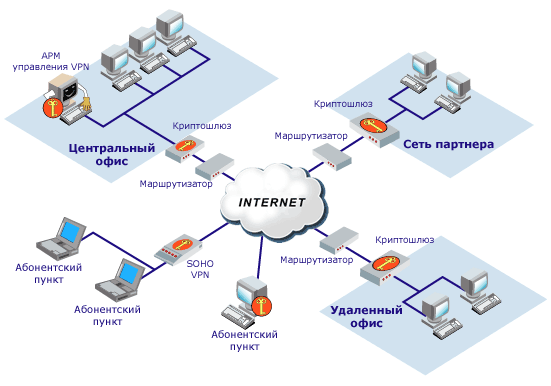

Пример, структуры программно-аппаратного комплекса сетевой защиты

2.2.3. Контрольный пример реализации проекта и его описание

Раздел подразумевает описание практической реализации проектируемого программно-аппаратного комплекса

2.3. Комплекс проектируемых инженерно-технических средств обеспечения информационной безопасности и защиты информации предприятия.

2.3.1. Общие положения

Раздел включает раскрытие инженерно-технической защиты информации, как одного из основных составляющих комплекса мер по защите информации, составляющей государственную, коммерческую и личную тайну. Этот комплекс включает нормативно-правовые документы, организационные и технические меры, направленные на обеспечение безопасности секретной и конфиденциальной информации.

Обязательным при представлении комплекса инженерно-технических средств является следующих задач:

- Предотвращение проникновения злоумышленника к источникам информации с целью её уничтожения, хищения или изменения.

- Защита носителей информации от уничтожения в результате воздействия стихийных сил и прежде всего, пожара и воды (пены) при его тушении.

- Предотвращение утечки информации по различным техническим каналам.

Для обеспечения эффективной инженерно-технической защиты информации необходимо определить:

- что защищать техническими средствами в данной организации, здании, помещении;

- каким угрозам подвергается защищаемая информация со стороны злоумышленников и их технических средств;

- какие способы и средства целесообразно применять для обеспечения информационной безопасности с учётом как величины угрозы, так и затрат на её предотвращение;

- как организовать и реализовать техническую защиту информации в организации.

2.3.2 Структура инженерно-технического комплекса информационной безопасности и защиты информации предприятия.

Обязательным в разделе является описание:

1. Демаскирующих признаков объектов защиты.

Классификация демаскирующих признаков. Опознавательные признаки и признаки деятельности объектов. Видовые, сигнальные и вещественные демаскирующие признаки. Информативность признаков. Понятие о признаковых структурах. Основные видовые демаскирующие признаки объектов наблюдения. Особенности видовых признаков в оптическом и радиодиапазонах.

2. Источники и носители конфиденциальной информации.

Понятие об источниках, носителях и получателях информации. Классификация источников информации. Источники технической и экономической информации при научных исследованиях, разработке, производстве и эксплуатации продукции, на различных этапах и видах коммерческой деятельности. Виды носителей информации (люди, физические поля, электрические сигналы и материальные тела).

3. Источники опасных сигналов.

Понятие об опасном сигнале и их источниках. Основные и вспомогательные технические средства и системы. Побочные электромагнитные излучения и наводки. Акустоэлектрические преобразователи, их виды и принципы работы. Принципы высокочастотного навязывания. Высокочастотные и низкочастотные побочные излучения технических средств и систем (ТСС). Паразитная генерация усилителей. Виды паразитных связей между цепями ТСС. Паразитные наводки в цепях электропитания, заземления, в токопроводящих конструкциях помещений и зданий.

Обязательным требованием к структуре комплекса инженерно-технических средств является описание в соответствии с основными требованиями ГОСТов.

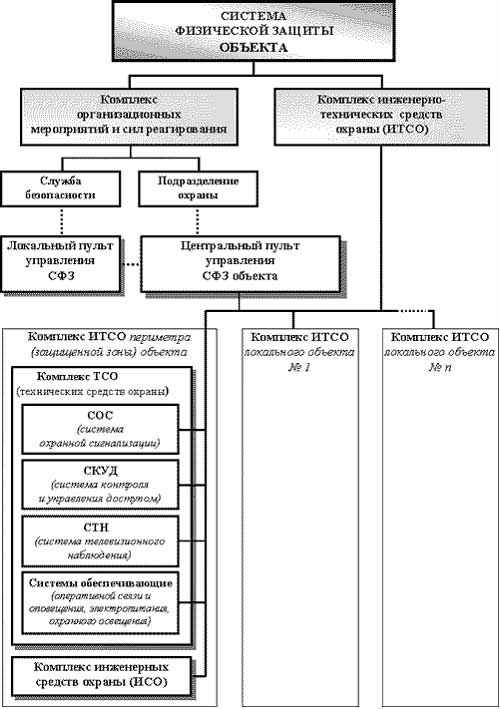

Пример инженерно-технических средств включенных в систему физической защиты объекта

2.3.3. Контрольный пример реализации проекта и его описание

Раздел подразумевает описание практической реализации проектируемого комплекса инженерно-технических средств информационной безопасности и защиты информации