Реферат Безпека інформаційних систем та технологій Зміст

| Вид материала | Реферат |

- План Вступ Роль інформаційних систем в управлінні сучасними організаціями. Інформаційна, 333.91kb.

- Програма міжнародної конференції системний аналіз та інформаційні технології десята, 683.29kb.

- Система підготовки вчителів до використання інформаційних технологій у професійній, 88.29kb.

- Це програмно-апаратний комплекс, призначений для організації, збереження, доповнення,, 162.32kb.

- Новітні технології: використання Інформаційних технологій (систем) у банківській справі, 54.58kb.

- Робоча програма навчальної дисципліни «Безпека інформації» напряму підготовки 050201, 184.52kb.

- Тема: Основи інформаційних систем І технологій в юридичній діяльності, 93.06kb.

- Інформатика (усна форма), 58.89kb.

- Анотації дисциплін напряму підготовки безпека інформаційних І комунікаційних систем, 1193.52kb.

- Білети для державної підсумкової атестації, 71.62kb.

Реферат

Безпека інформаційних систем та технологій

Зміст

Поняття безпеки електронної системи ____________________________________ стр. 3

Міжнародні стандарти безпеки інформаційно-обчислювальних систем._________ стр. 4

Поняття політика безпеки ______________________________________________ стр. 4

Аналіз ризику безпеки інформаційно-обчислювальних систем__________________ стр. 5

Організація системи безпеки в організації _________________________________ стр. 6

Класифікація загроз безпеки _____________________________________________стр. 7

Основні види загроз безпеки інформації ___________________________________ стр.8

Основні форми захисту інформації _______________________________________ стр. 9

Криптографічне закриття інформації ______________________________________стр. 11

Захист операційних систем і забезпечення безпеки баз даних___________________стр. 12

Вимоги до захисту інформації ____________________________________________стр. 13

Вимоги до системи захисту інформації _____________________________________стр. 14

Побудова підсистеми інформаційної безпеки та комерційні вимоги _____________ _стр. 14

Висновки _______________________________________________________________стр. 20

Поняття безпеки електронної системи.

Система захисту інформації (СЗІ) - це організована сукупність спеціальних установ, засобів, методів і заходів, що забезпечують захист інформації від внутрішніх і зовнішніх загроз.

Під безпекою електронної системи розуміють її здатність протидіяти спробам нанести збитки власникам та користувачам систем при появі різноманітних збуджуючих (навмисних і ненавмисних) впливів на неї. Природа впливів може бути різноманітною: спроба проникнення зловмисника, помилки персоналу, стихійні лиха (ураган, пожежа), вихід з ладу окремих ресурсів., як правило, розрізняють внутрішню і зовнішню безпеку. Внутрішня безпека враховує захист від стихійного лиха, від проникнення зловмисника, отримання доступу до носіїв інформації чи виходу системи з ладу. Предметом внутрішньої безпеки є забезпечення надійної і коректної роботи системи, цілісності її програм і даних.

На сьогодні склалися два підходи до забезпечення безпеки електронних систем:

- Фрагментарний підхід, при якому проводиться протидія строго визначеним загрозам при певних умовах (спеціалізовані антивірусні засоби, автономні засоби шифрування, тощо);

- Комплексний підхід, який передбачає створення середовища обробки інформації, яке об’єднує різноманітні (правові, організаційні, програмно-технічні) заходи для протидії загрозам.

Комплексний підхід, як правило, використовується для захисту великих систем. Хоча часто і типові програмні засоби містять вбудовані засоби захисту інформації, але цього не цілком достатньо. В цьому випадку необхідно забезпечити виконання наступних заходів:

- організаційні заходи по контролю за персоналом, який має високий рівень повноважень на дії в системі (за програмістами, адміністраторами баз даних мережі і т.д.);

- організаційні та технічні заходи по резервуванню критично важливої інформації;

- організаційні заходи по відновленню працездатності системи у випадку виникнення нештатних ситуацій;

- організаційні та технічні заходи по управлінню доступом в приміщеннях, в яких знаходиться обчислювальна техніка;

- організаційні та технічні заходи по фізичному захисту приміщень, в яких знаходиться обчислювальна техніка і носії даних, від стихійних лих, масових безпорядків і т.д.

Міжнародні стандарти безпеки інформаційно-обчислювальних систем.

В 1985 році Національним центром комп’ютерної безпеки Міністерства оборони США була опублікована, так звана “Оранжева книга” (“Критерії оцінки достовірності обчислювальних систем Міністерства оборони”). В ній були приведені основні положення, по яких американське відомство оборони визначало ступінь захищеності інформаційно-обчислювальних систем. В ній у систематизованому вигляді наводились основні поняття, рекомендації і класифікація по видах загроз безпеці інформаційних систем і методи захисту від них. В подальшому книга перетворилась в збірку науково-обгрунтованих норм і правил, що описують системний підхід для забезпечення безпеки інформаційних систем і їх елементів, і стала настільною книгою для спеціалістів в галузі захисту інформації. Запропонована в “Оранжевій книзі” методологія по суті стала загальноприйнятою і в тій чи іншій мірі увійшла в національні стандарти.

Системний підхід згідно з “Оранжевою книгою” вимагає:

- прийняття принципових рішень в галузі безпеки на основі поточного стану інформаційної системи;

- прогнозування можливих загроз і аналізу пов’язаного з ними ризику для інформаційної системи;

- планування заходів по запобіганню виникнення критичних ситуацій;

- планування заходів по виходу з критичних ситуацій на випадок, коли вони виникнуть.

Одне з основних понять, введених в “Оранжевій книзі”, це політика безпеки. Політика безпеки - це сукупність норм, правил і методик, на основі яких в подальшому будується діяльність інформаційної системи в галузі обробки, зберігання і розподілення критичної інформації. При цьому під інформаційною системою підрозумівається не тільки апаратно-програмний комплекс, але і обслуговуючий персонал.

Поняття політика безпеки.

Політика безпеки формується на основі аналізу поточного стану і перспективи розвитку інформаційної системи, можливих загроз і визначає:

- мету, задачі і пріоритети системи безпеки;

- галузь дії окремих підсистем;

- гарантований мінімальний рівень захисту;

- обов’язки персоналу по забезпеченню захисту;

- санкції за порушення захисту.

Якщо виконання політики безпеки проводиться не в повній мірі або непослідовно, тоді імовірність порушення захисту інформації різко зростає. Під захистом інформації розуміють комплекс заходів, який забезпечує:

- збереження конфіденційності інформації - запобігання ознайомлення з інформацією не вповноважених осіб;

- збереження інформації - запобігання пошкодження чи знищення інформації внаслідок свідомих дій зловмисника, помилок персоналу, стихійного лиха;

- прозорість, тобто наявність системи безпеки не повинна створювати перешкод для нормальної роботи системи.

Аналіз ризику безпеки інформаційно-обчислювальних систем.

Визначення політики безпеки неможливе без аналізу ризику. Аналіз ризику підвищує рівень поінформованості про слабкі та сильні сторони захисту, створює базу для підготовки і прийняття рішень, оптимізує розмір затрат на захист, оскільки більша частина ресурсів спрямовується на блокування загроз, що можуть принести найбільшу шкоду. Аналіз ризику складається з наступних основних етапів:

- Опис складу системи: апаратних засобів, програмного забезпечення, даних, документації, персоналу.

- Визначення слабких місць - виясняються слабкі місця по кожному елементу системи з оцінкою можливих джерел загроз.

- Оцінка імовірності реалізації загроз.

- Оцінка очікуваних розмірів втрат - цей етап складний, оскільки не завжди можлива кількісна оцінка даного показника.

- Аналіз можливих методів і засобів захисту.

- Оцінка виграшу від прийнятих заходів. Якщо очікувані втрати більші допустимого рівня, необхідно посилити заходи безпеки.

Аналіз ризику завершається прийняттям політики безпеки і складанням плану захисту з наступними розділами:

- Поточний стан. Опис статусу системи безпеки в момент підготовки плану.

- Рекомендації. Вибір основних засобів захисту, що реалізують політику безпеки.

- Відповідальність. Список відповідальних працівників і зон відповідальності.

- Розклад. Визначення порядку роботи механізмів захисту, в тому числі і засобів контролю.

- Перегляд положень плану, які повинні періодично переглядатися.

Організація системи безпеки в організації.

Основним питанням початкового етапу впровадження системи безпеки є призначення відповідальних осіб за безпеку і розмежування сфер їх впливу., як правило, ще на етапі початкової постановки питань виясняється, що за цей аспект безпеки організації ніхто відповідати не хоче. Системні програмісти і адміністратори схильні відносити цю задачу до компетенції загальної служби безпеки, тоді, як остання вважає, що це питання знаходиться в компетенції спеціалістів по комп’ютерах.

При вирішенні питань розподілу відповідальності за безпеку комп’ютерної системи необхідно враховувати наступні положення:

- ніхто, крім керівництва, не може прийняти основоположні рішення в галузі політики комп’ютерної безпеки;

- ніхто, крім спеціалістів, не зможе забезпечити правильне функціонування системи безпеки;

- ніяка зовнішня організація чи група спеціалістів життєво не зацікавлена в економічній ефективності заходів безпеки.

Організаційні заходи безпеки інформаційних систем прямо чи опосередковано пов’язані з адміністративним управлінням і відносяться до рішень і дій, які застосовуються керівництвом для створення таких умов експлуатації, які зведуть до мінімуму слабкість захисту. Дії адміністрації можна регламентувати по наступних напрямках:

- заходи фізичного захисту комп’ютерних систем;

- регламентація технологічних процесів;

- регламентація роботи з конфіденційною інформацією;

- регламентація процедур резервування;

- регламентація внесення змін;

- регламентація роботи персоналу і користувачів;

- підбір та підготовка кадрів;

- заходи контролю і спостереження.

До галузі стратегічних рішень при створенні системи комп’ютерної безпеки повинна бути віднесена розробка загальних вимог до класифікації даних, що зберігаються і обробляються в системі.

На практиці найчастіше використовуються наступні категорії інформації.

Важлива інформація - не замінима та необхідна для діяльності інформація, процес відновлення якої після знищення неможливий або ж дуже трудомісткий і пов’язаний з великими затратами, а її помилкове застосування чи підробка призводить до великих втрат.

Корисна інформація - необхідна для діяльності інформація, яка може бути відновлена без великих втрат, при чому її модифікація чи знищення призводить до відносно невеликих втрат.

Конфіденційна інформація - інформація, доступ до якої для частини персоналу або сторонніх осіб небажаний, оскільки може спричинити матеріальні та моральні втрати.

Відкрита інформація – це інформація, доступ до якої відкритий для всіх.

Керівництво повинно приймати рішення про те, хто і яким чином буде визначати степінь конфіденційності і важливості інформації. На жаль, в нашій країні ще не повністю сформоване законодавство, щоб розглядати інформацію, як товар та регламентувати права інтелектуальної власності на ринку інтелектуального продукту, як це робиться в світовій практиці.

Класифікація загроз безпеки.

Під загрозою безпеки розуміють потенційні дії або події, які можуть прямо чи опосередковано принести втрати - привести до розладу, спотворення чи несанкціонованого використання ресурсів мережі, включаючи інформацію, що зберігається, передається або обробляється, а також програмні і апаратні засоби.

Не існує єдиної загальноприйнятої класифікації загроз, хоча існує багато її варіантів. Приведемо перелік тем подібних класифікацій:

- по цілі реалізації;

- по принципу дії на систему;

- по характеру впливу на систему;

- по причині появи помилки захисту;

- по способу дії атаки на об’єкт;

- по об’єкту атаки;

- по використовуваних засобах атаки;

- по стану об’єкту атаки.

Загрози прийнято ділити на випадкові (або ненавмисні) і навмисні. Джерелом перших можуть бути помилки в програмному забезпеченні, виходи з ладу апаратних засобів, неправильні дії користувачів або адміністрації локальної обчислювальної мережі і, так далі. Навмисні загрози, на відміну від випадкових, прагнуть нанести шкоду користувачам (абонентам) локальної обчислювальної мережі і, в свою чергу, діляться на активні і пасивні. Пасивні загрози, як правило, спрямовані на несанкціоноване використання інформаційних ресурсів локальної обчислювальної мережі, не впливаючи при цьому на її функціонування. Пасивною загрозою є, наприклад, спроба отримання інформації, що циркулює в каналах передачі даної локальної обчислювальної мережі, шляхом підслуховування. Активні загрози прагнуть порушити нормальне функціонування локальної обчислювальної мережі шляхом цілеспрямованого впливу на її апаратні, програмні і інформаційні ресурси. До активних загроз відносяться, наприклад, порушення або радіоелектронне заглушення ліній зв’язку локальної обчислювальної мережі, вивід з ладу ЕОМ або її операційної системи, спотворення відомостей в користувацьких базах даних або системної інформації локальної обчислювальної мережі і т.д. Джерелами активних загроз можуть бути безпосередні дії зловмисників, програмні віруси і, так далі.

Основні види загроз безпеки інформації.

До основних загроз безпеки інформації відносяться:

розкриття конфіденційної інформації:

компрометація інформації;

несанкціоноване використання ресурсів локальної обчислювальної мережі;

помилкове використання її ресурсів;

несанкціонований обмін інформацією;

відмова від інформації;

відмова в обслуговуванні.

Засобами реалізації загрози розкриття конфіденційної інформації може бути несанкціонований доступ до баз даних, прослуховування каналів локальної обчислювальної мережі і, так далі. В кожному випадку, отримання інформації, що є власністю деякої особи (чи групи), наносить її власникам суттєву шкоду.

Компрометація інформації, як правило, здійснюється шляхом внесення несанкціонованих змін в бази даних, в результаті чого її користувач змушений або відмовитись від неї або витратити додаткові зусилля для виявлення змін і відновлення істинних відомостей. У випадку використання скомпрометованої інформації користувач може прийняти невірні рішення з усіма наслідками, що звідси випливають.

Несанкціоноване використання ресурсів локальної обчислювальної мережі, з однієї сторони, є засобом розкриття або компрометації інформації, а з іншої - має самостійне значення, оскільки, навіть не торкаючись користувацької або системної інформації, може нанести певні збитки абонентам або адміністрації локальної обчислювальної мережі. Обсяги збитків можуть змінюватися в широких межах - від скорочення поступлення фінансових ресурсів до повного виходу мережі з ладу.

Помилково санкціоноване використання ресурсів локальної обчислювальної мережі теж може призвести до знищення, розкриття або компрометації вказаних ресурсів. Така загроза найчастіше всього є наслідком помилок програмного забезпечення локальної обчислювальної мережі.

Несанкціонований обмін інформацією між абонентами локальної обчислювальної мережі може призвести до отримання одним із них відомостей, доступ до яких йому заборонений, що по своїх наслідках рівно сильно розкриттю інформації.

Відмова від інформації полягає в невизнанні адресатом чи відправником цієї інформації, фактів її отримання або відправки. Це, зокрема, може послужити аргументованим приводом до відмови однією з сторін від раніше підтриманої угоди (фінансової, торгової, дипломатичної тощо) “технічним шляхом”, формально не відмовившись від неї, тим самим може нанести іншій стороні значні збитки.

Відмова в обслуговуванні - це дуже суттєва і достатньо розповсюджена загроза, джерелом якої є сама локальна комп’ютерна мережа. Подібна відмова особливо небезпечна в ситуаціях, коли затримка з наданням ресурсів мережі абоненту може привести до тяжких для нього наслідків. Наприклад, відсутність у абонента даних, необхідних для прийняття рішень може бути причиною його нераціональних або неоптимальних дій.

Основні форми захисту інформації.

В загальній системі забезпечення безпеки захист інформації відіграє значну роль. Виділяють наступні підходи в організації захисту інформації:

- фізичні;

- законодавчі;

- управління доступом;

- криптографічне закриття.

Фізичні способи ґрунтуються на фізичних перешкодах для зловмисника, закриваючи шлях до захищеної інформації (строга система допуску на територію чи в приміщення з апаратурою або носіями інформації). Ці способи захищають тільки від зовнішніх зловмисників і не захищають інформацію від тих осіб, які володіють правом входу в приміщення. Нагромаджена статистика свідчить, що 75% порушень здійснюють співробітники цієї ж організації.

До законодавчих способів захисту відносяться законодавчі акти, які регламентують правила використання і обробки інформації обмеженого доступу і встановлюють міру відповідальності за порушення цих правил. Сюди ж можна віднести і внутрішньо організаційні методи роботи і правила поведінки.

Під управлінням доступом розуміють захист інформації шляхом регулювання доступу до всіх ресурсів системи (технічних, програмних, елементів баз даних). Регламентується порядок роботи користувачів і персоналу, право доступу до окремих файлів в базах даних і т.д.

У відповідності з встановленою класифікацією даних, користувачів, апаратури, приміщень відповідальні за безпеку розробляють багаторівневу підсистему управління доступом, яка повинна виконувати наступні завдання:

- ідентифікувати користувачів, персонал, ресурси комп’ютерної системи шляхом присвоювання кожному об’єкту персонального ідентифікатора (коду, імені, і т.д.);

- автентифікувати (встановлювати справжність) об’єкти по представлених відомостях (паролях, ключах, кодах та інших ознаках);

- проводити авторизацію (перевіряти повноваження) запитів суб’єкта у відповідності до встановленого регламенту роботи;

- організовувати роботу у відповідності із загальним регламентом;

- проколювати звернення до захищених компонентів комп’ютерної системи;

- реагувати при несанкціонованих діях (затримка чи відмова обслуговування, сигналізація).

Для захисту від несанкціонованого під’єднання до системи може використовуватися перевірка паролів. Крім цього, можуть застосовуватися засоби антивірусного захисту і контролю цілісності, контролю і управління захисними механізмами, програми відновлення і резервного збереження інформації.

Комплексний розгляд питань забезпечення безпеки знайшов відображення у, так званій архітектурі безпеки, в рамках якої розрізняють загрози безпеки, а також послуги (служби) і механізми її забезпечення.

Служби безпеки на концептуальному рівні специфікують напрями нейтралізації вже розглянутих або інших загроз. В свою чергу, вказані напрями реалізуються механізмами безпеки. В рамках ідеології “відкритих систем” служби і механізми безпеки можуть використовуватися на будь-якому з рівнів еталонної моделі: фізичному, канальному, мережному, транспортному, сеансному, представницькому, прикладному.

Перш ніж перейти до безпосереднього розгляду служб безпеки, слід звернути увагу на ту обставину, що протоколи інформаційного обміну поділяються на дві групи: типу віртуального з’єднання і дейтаграмні. У відповідності з вказаними протоколами прийнято ділити мережі на віртуальні і дейтаграмні. В перших передача інформації між абонентами організовується по віртуальному каналу і проходить в три етапи (фази): створення (встановлення) віртуального каналу, передача і знищення віртуального каналу (роз’єднання). При цьому повідомлення розбивається на блоки (пакети), які передаються в порядку їх розташування в повідомленні. В дейтаграмних мережах блоки повідомлень передаються від відправника до адресата незалежно один від одного і в загальному випадку по різних маршрутах, в зв’язку з чим порядок доставки блоків може не відповідати порядку їх розташування у повідомлені., як видно, віртуальна мережа в концептуальному плані наслідує принцип організації телефонного зв’язку, тоді, як дейтаграмна — поштовий. Ці два підходи визначають деякі розбіжності в складі і особливостях служб безпеки.

Криптографічне закриття інформації.

В комп’ютерних системах найефективнішими є криптографічні способи захисту інформації, що характеризуються найкращим рівнем захисту. Для цього використовуються програми криптографічного перетворення (шифрування) та програми захисту юридичної значимості документів (цифровий підпис). Шифрування забезпечує засекречування і використовується в ряді інших сервісних служб. Шифрування може бути симетричним і асиметричним. Перше базується на використанні одного і того ж секретного ключа для шифрування і дешифрування. Друге характеризується тим, що для шифрування використовується один ключ, а для дешифрування — інший, секретний. При цьому наявність і навіть знання загальнодоступного ключа не дозволяє визначити секретний ключ. Для використання механізмів криптографічного закриття інформації в локальній обчислювальній мережі необхідна організація спеціальної служби генерації ключів і їх розподіл між її абонентами.

Наведемо короткий перелік деяких найвідоміших алгоритмів шифрування:

І. Метод DEC (Data Encryption Standard), який є федеральним стандартом США, розроблений фірмою IBM та рекомендований для використання Агентством національної безпеки США. Алгоритм криптографічного захисту відомий і опублікований. Він характеризується такими властивостями:

- високим рівнем захисту даних проти дешифрування і можливої модифікації даних;

- простотою розуміння;

- високим ступенем складності, яка робить його розкриття дорожчим від отримуваного прибутку;

- методом захисту, який базується на ключі і не залежить від “секретності” механізму алгоритму;

- економічністю в реалізації і ефективним в швидко дії алгоритмом.

Разом з тим йому властиві такі недоліки:

- малий розмір ключа, який свідчить, що для дешифрування потрібно 71016 операцій. На даний час апаратури, здатної виконати такі обсяги обчислень немає, але може з’явитися;

- окремі блоки, що містять однакові дані будуть виглядати однаково, що є погано з точки зору криптографії.

ІІ. Російський стандарт шифрування даних ГОСТ 28147-89. Єдиний алгоритм криптографічного перетворення даних для великих інформаційних систем. Не накладає обмежень на ступінь секретності інформації. Володіє перевагами алгоритму DEC і в той же час позбавленим від його недоліків. Крім того, в стандарт закладений метод, що дозволяє зафіксувати невиявлену випадкову чи навмисну модифікацію зашифрованої інформації. Однак загальним його недоліком є складність програмної реалізації.

ІІІ. Метод з відкритим ключем (RSA). Шифрування проводиться першим відкритим ключем, розшифрування - іншим секретним ключем. Метод надзвичайно перспективний, оскільки не вимагає передачі ключа шифрування іншим користувачам. Спеціалісти вважають, що системи з відкритим ключем зручніше застосовувати для шифрування даних, що передаються, ніж при збереженні інформації. Існує ще одна галузь використання даного алгоритму - цифрові підписи, що підтверджують справжність документів та повідомлень, що передаються. Проте і він не є зовсім досконалим. Його недоліком є не до кінця вивчений алгоритм. Не існує строгого доведення його надійності математичними методами.

Потрібно мати на увазі, що ніякий окремо взятий організаційний захід чи найпотужніший засіб захисту не забезпечить сам по собі достатнього рівня безпеки. Успіх справи залежить від комплексного застосування різних засобів і методів, в створенні структури оборони з кількома рубежами і в постійному їх вдосконаленні.

Захист операційних систем і забезпечення безпеки баз даних.

В рамках вказаної програми прийнято розрізняти пасивні об’єкти захисту (файли, прикладні програми, термінали, ділянки оперативної пам’яті і т.п.) і активні суб’єкти (процеси), котрі можуть виконувати над об’єктами визначені операції. Захист об’єктів здійснюється операційною системою засобами контролю за виконанням суб’єктами сукупності правил, які регламентують вказані операції. Вказану сукупність правил інколи називають статусом захисту.

Під час свого функціонування суб’єкти генерують запити на виконання операцій над захищеними об’єктами. В роботах, присвячених питанням захисту операційної системи, прийнято називати операції, які можуть виконуватися над захищеними об’єктами, правами (атрибутами) доступу, а права доступу суб’єкта по відношенню до конкретного об’єкта — можливостями. Наприклад, правом доступу може бути “запис в файл”, а можливістю — “запис в файл F” (F — ім’я конкретного файла, тобто об’єкта).

Найчастіше для формальної моделі статусу захисту в операційній системі використовують матрицю доступу (в деяких роботах вона називається матрицею контролю доступу). Ця матриця містить m рядків (по числу суб’єктів) і n стовпців (по числу об’єктів), при чому елемент, що знаходиться на перетині i-го рядка і j-го стовпця, представляє множину можливостей i-го суб’єкта по відношенню до j-го об’єкту. При цьому потрібно враховувати ту обставину, що числа m і n на практиці часто великі, а число непустих елементів матриці доступу мале.

Ще одним достатньо простим в реалізації засобом розмежування доступу до захищених об’єктів є механізм кіл безпеки. Коло безпеки характеризується своїм унікальним номером, при чому нумерація іде “із середини - назовні”, і внутрішні кільця є привілегійованими по відношенню до зовнішніх. При цьому суб’єкт (домену), що оперує в межах кола з номером i йому доступні всі об’єкти з номерами від i до N включно.

Доступ до ресурсів операційної системи може обмежуватися засобами захисту по паролях. Пароль може бути використаним також, як ключ для шифрування-дешифрування інформації в користувацьких файлах. Самі паролі також зберігаються в зашифрованому виді, що утруднює їх виявлення і використання зловмисниками. Пароль може бути змінений користувачем, адміністратором системи або самою системою після встановленого інтервалу часу.

Вимоги до захисту інформації

З позицій системного підходу до захисту інформації висуваються певні вимоги. Захист інформації повинен бути:

- безупинним. Ця вимога виникає з того, що зловмисники тільки і шукають можливість, як би обійти захист цікавлячої їхньої інформації;

- плановим. Планування здійснюється шляхом розробки кожною службою детальних планів захисту інформації в сфері її компетенції з урахуванням загальної мети підприємства (організації);

- цілеспрямованим. Захищається те, що повинно захищатися в інтересах конкретної мети, а не все підряд;

- конкретним. Захисту підлягають конкретні дані, об'єктивно підлягаючій охороні, утрата яких може заподіяти організації певний збиток;

- активним. Захищати інформацію необхідно з достатнім ступенем наполегливості;

- надійним. Методи і форми захисту повинні надійно перекривати можливі шляхи неправомірного доступу до охоронюваних секретів, незалежно від форми їхнього представлення, мови вираження і виду фізичного носія, на якому вони закріплені;

- універсальним. Вважається, що в залежності від виду каналу витоку або способу несанкціонованого доступу його необхідно перекривати, де б він ні проявився, розумними і достатніми засобами, незалежно від характеру, форми і виду інформації;

- комплексним. Для захисту інформації у всім різноманітті структурних елементів повинні застосовуватися усі види і форми захисту в повному обсязі. Неприпустимо застосовувати лише окремі форми чи технічні засоби. Комплексний характер захисту виникає з того, що захист — це специфічне явище, що є складною системою нерозривно взаємозв’язаних і взаємозалежних процесів, кожний з який у свою чергу має безліч різних сторін, властивостей, тенденцій.

Вимоги до системи захисту інформації

Закордонний і вітчизняний досвід показує, що для забезпечення виконання настільки багатогранних вимог безпеки система захисту інформації повинна задовольняти таким умовам:

- охоплювати весь технологічний комплекс інформаційної діяльності;

- бути різноманітною за використовуваними засобами, багаторівневою з ієрархічною послідовністю доступу;

- бути відкритою для зміни і доповнення заходів забезпечення безпеки інформації;

- бути нестандартною, різноманітною. Вибираючи засоби захисту не можна розраховувати на непоінформованість зловмисників щодо її можливостей;

- бути простою для технічного обслуговування і зручною для експлуатації користувачами;

- бути надійною. Будь-які несправності технічних засобів є причиною появи неконтрольованих каналів витоку інформації;

- бути комплексною, мати цілісність, що означає, що жодна її частина не може бути вилучена без втрат для всієї системи.

- До системи безпеки інформації висуваються також певні вимоги:

- чіткість визначення повноваження і прав користувачів на доступ до визначених видів інформації;

- надання користувачу мінімальних повноважень, необхідних йому для виконання дорученої роботи;

- зведення до мінімуму числа загальних для декількох користувачів засобів захисту;

- облік випадків і спроб несанкціонованого доступу до конфіденційної інформації;

- забезпечення оцінки ступеня конфіденційної інформації;

- забезпечення контролю цілісності засобів захисту і негайне реагування на їхній вихід з ладу.

Побудова підсистеми інформаційної безпеки та комерційні вимоги

Корпоративні інформаційні системи (КІС) відносяться до розподілених комп'ютерних систем, що здійснюють автоматизовану обробку інформації.

При створенні або модернізації корпоративної мережі необхідно поклопотатися про створення або модернізацію підсистеми інформаційної безпеки (ПІБ) своєї КС. Поняття ПІБ включає весь комплекс засобів і заходів по захисту інформації в КС.

Для успішного виконання поставленої задачі проектувальник ПІБ, перш за все, повинен чітко уявляти собі цю систему на найзагальнішому, концептуальному рівні з тим, щоб правильно визначити основні пріоритети її побудови і взаємозв'язок між її окремими компонентами.

Побудова будь-якої КС починається з установки робочих станцій, отже, ПІБ КС починається із захисту саме цих об'єктів. Для цього можна використовувати відомі штатні засоби захисту операційних систем, антивірусні пакети, додаткові пристрої автентифікації користувача і засобу захисту робочих станцій від НСД, засоби шифрування прикладного рівня і т.д.

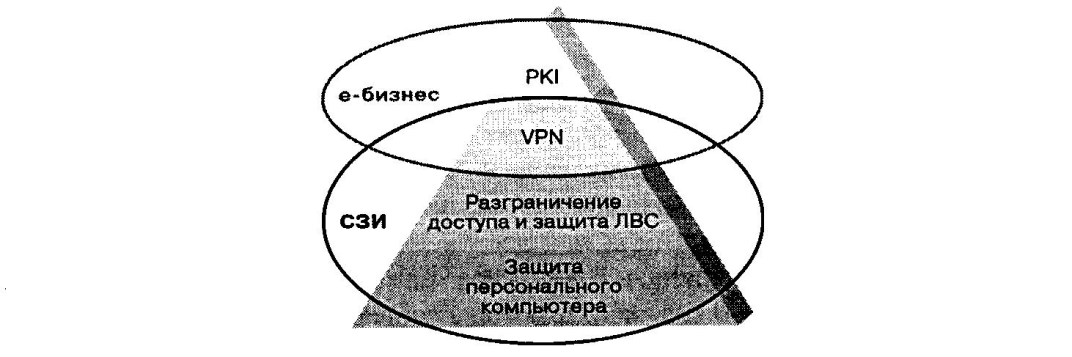

На базі перерахованих засобів захисту інформації (СЗІ) будується перший рівень ПІБ КС – рівень захисту робочих станцій мережі (рис. 5).

Рисунок 5. Чотирьохрівнева модель підсистеми інформаційної безпеки

На другому етапі розвитку КС (який на практиці часто відбувається одночасно з першим) окремі робочі станції об'єднуються в локальні мережі, встановлюються виділені сервери і звичайно організовується вихід з локальної мережі в Internet. На даному етапі в дію включаються СЗІ другого рівня – рівня захисту локальної мережі:

- засоби безпеки мережевих ОС;

- засоби розмежування доступу до тих, що розділяються ІР;

- засоби захисту домену локальної мережі;

- сервери автентифікації користувачів;

- міжмережеві екрани (МЕ) і proxy-сервери;

- засоби організації VLAN;

- засоби виявлення атак і уразливостей захисту локальної мережі і т.д.

Очевидно, СЗІ другого рівня набагато складніше технологічно, ніж СЗІ першого рівня, що, природно, відображається на їх вартості і трудомісткості установки і супроводу.

Третій етап розвитку КС, який активно розвивається в даний час, полягає в об'єднанні локальних мереж декількох філіалів компанії в загальну корпоративну intranet-мережу на базі сучасних інформаційних технологій підтримки QoS (ATM, FR, DiffServ, MPLS і ін.), використовуючи як комунікаційне середовище відкриті мережі, включаючи, звичайно, Internet. При цьому безпека обміну інформацією через відкриті мережі забезпечується за рахунок застосування технологій захищених віртуальних мереж VPN, які і складають основу третього рівня ПІБ КІС.

VPN-технології, як правило, достатньо глибоко інтегровані із засобами захисту інформації першого рівня (засоби автентифікації користувача і захисту від НСД) і другого рівня (міжмережеві екрани і мережеві ОС). Захищений VPN-канал може «доходити» не тільки до маршрутизаторів доступу і прикордонних МЕ, але і до конкретних серверів і робочих станцій локальної мережі, складаючи, таким чином, свого роду “скелет” ПІБ КС.

Четвертим етапом розвитку КС буде, мабуть, організація захищеного міжкорпоративного обміну інформацією (externet-мережі), який зажадає якісно нові технології забезпечення ІБ для роботи «всіх зі всіма», тобто, іншими словами, для формування системи електронного бізнесу (е-бізнесу). Як технологічна і методологічна основа для створення інфраструктури е-бізнесу найбільш вірогідним кандидатом є група технологій і методів, що дозволяють будувати системи управління публічними ключами і сертифікатами PKI. Відповідно, PKI є, швидше за все, останнім кількісним рівнем ПІБ КС.

Процес побудови підсистеми інформаційної безпеки включає наступні етапи

- експертиза захищеності корпоративної інформаційної системи;

- розробка концепції і політики інформаційної безпеки компанії;

- проектування корпоративної системи в захищеному виконанні;

- поставка і введення в досвідчену експлуатацію засобів захисту;

- супровід систем інформаційної безпеки;

- модернізація і розвиток систем інформаційної безпеки.

Розглянемо основні етапи побудови підсистеми інформаційної безпеки.

На першому етапі проводиться експертиза захищеності існуючої або планованої до реалізації корпоративної системи, при цьому рекомендується спочатку провести чітку класифікацію існуючих інформаційних ресурсів компанії по ступеню їх конфіденційності. Тут навмисно не розглядається випадок, коли серед корпоративних інформаційних ресурсів (ІР) існує інформація, що становить державну таємницю або комерційну таємницю іншої компанії (материнської компанії, компанії-партнера, замовника і т.д.). Це особливий (і достатньо складний!) випадок, який необхідно розглядати окремо.

В рамках будь-якої компанії цілком обгрунтованою є вимога про додання інформації – наприклад, фінансового відділу або відділу розробки – статусу конфіденційної, доступ до якої необхідно обмежити перш за все для співробітників самої компанії. Дана вимога актуальна з тієї причини, що згідно світовій статистиці абсолютна більшість (до 90%) випадків НСД до ІР КС походить саме з внутрішніх мереж.

Цю задачу, як правило, можна вирішити як організаційними методами, так і технічними засобами, проте найефективнішим способом є застосування якогось комбінованого рішення. У останніх двох випадках, швидше за все, потрібно перегляд або переконфігурування топології існуючих локальних мереж або удосконалення (upgrade) мережевого устаткування, щоб з'явилася можливість чітко виділити ті сегменти КС, в яких обробляється конфіденційна інформація, а також обмежити число контрольованих точок взаємодії цих сегментів з рештою сегментів КС.

Взаємодія з відкритими мережами робочих станцій і серверів цих сегментів, якщо воно необхідне, краще всього організувати не напряму, а через довірче середовище КС.

На цьому етапі виконується аналіз можливих загроз КС і ризиків підключення організації до Internet. Аналіз ризиків підключення організації до Internet включає визначення вразливих місць, оцінку вірогідності реалізації загроз, матеріального збитку від їх здійснення, ризику від прояву загрози як твору вірогідності прояву загрози і витрат на її запобігання, необхідного і достатнього переліку заходів захисту. Існують спеціальні програмні пакети для автоматизації процесу аналізу ризиків. Однією з розробок в цій області є ПО Riskwatch for Physical Security Riskwatch Inc. для середовища Windows. Результат роботи пакету – список знайдених ризиків і можливих загроз для телекомунікаційного устаткування, комп'ютерної мережі і прикладних систем. Ця система може бути конфігурована так, щоб виявляти місця можливого проникнення в корпоративну мережу зловмисників, оцінювати можливість спричинення збитку службовцям організації, в якій функціонує дана мережа. Результати аналізу служать основою для виконання наступного етапу.

На другому етапі формулюється концепція і політика інформаційної безпеки КС. Наявність в КС численних засобів захисту (міжмережевих екранів, VPN-шлюзів, VPN-клієнтів, систем автентифікації, контролю доступу за змістом і т.п.), розподілених по території, вимагає централізованого управління. Централізоване управління засобами безпеки має на увазі наявність єдиної глобальної ПБ.

ПБ визначає особливості процесу захисту інформаційних ресурсів КС і деталізує за допомогою правил безпеки двох типів:

- правила, що регламентують процедури доступу до інформаційних об'єктів, таким як сервери, робочі станції, канали зв'язку, бази даних, окремі файли, ресурси ОС. Ці правила звичайно оформляються у вигляді списків доступу (Access Lists), завантажуваних в пам'ять мережевих пристроїв – маршрутизаторів, робочих станцій, комутаторів, серверів, спеціалізованих захисних комплексів і т.п. Для реалізації правил безпеки цього типу розроблено достатньо багато інструментальних засобів (наприклад, спеціалізовані модулі мережевих операційних систем), контролюючих процес дотримання правил безпеки на призначеному для користувача рівні;

- правила, пов'язані з аналізом вмісту мережевих пакетів і, відповідно, з настройкою засобів мережевого моніторингу і засобів виявлення вторгнень зловмисників. З технічної точки зору ця задача складніша і припускає залучення досить досконалих апаратних і програмних засобів захисту.

На третьому етапі можна приступити безпосередньо до вибору технічних засобів, які в сукупності з організаційними заходами дозволили б успішно вирішувати поставлені перед підсистемою інформаційної безпеки задачі.

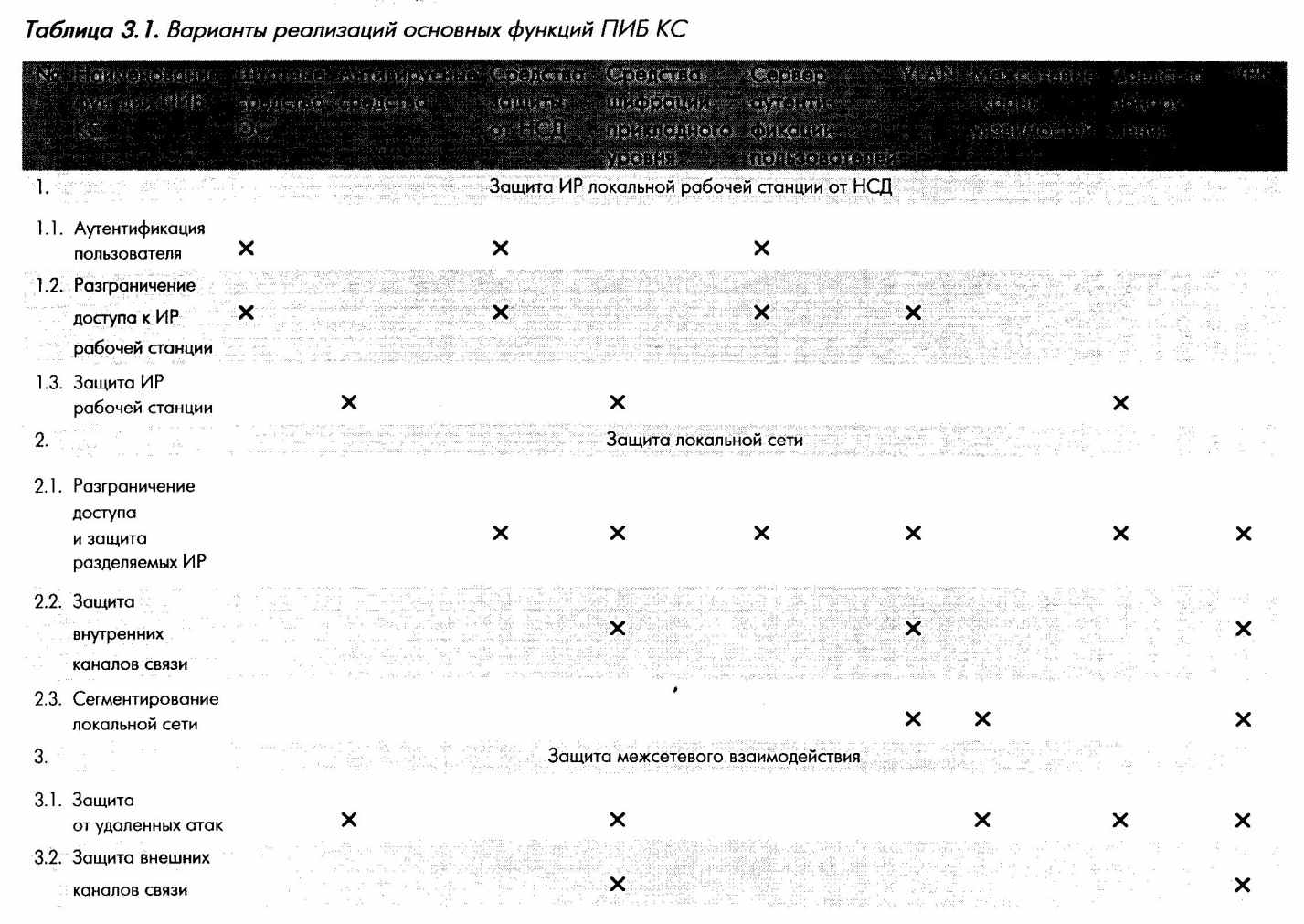

Деяким орієнтиром при виконанні цього роду робіт може служити табл.1, де розглянуто (у першому наближенні) відповідність найпопулярніших СЗІ загальним вимогам по захисту корпоративних інформаційних систем (або функціональності ПІБ КС). Слід помітити, що наявність «хрестиків» в одному рядку таблиці щодо різних СЗІ зовсім не означає, що ці СЗІ повністю взаємозамінні. Наприклад, задачу захисту локальної мережі від атак ззовні (див. п. 3.1 табл.1) можуть вирішити (абсолютно по-різному) п'ять СЗІ , закриваючи, таким чином, певну частину «дір» в захисті локальної мережі.

Таблиця 1. Варіанти реалізації ПІБ КС

Очевидно, що високу надійність ПІБ можна забезпечити лише шляхом застосування раціонального комплексного рішення, що на практиці, на жаль, не завжди можливо. Тому мистецтво проектувальника ПІБ на даному етапі полягає в тому, щоб «меншими засобами вирішити велику задачу». Загальною метою розробників мережевих систем безпеки є досягнення прозорості систем безпеки, що забезпечують безпеку без значного впливу на роботу мережі і користувачів, що не вимушують, відмовлятися від корисних мережевих послуг.

При остаточному виборі СЗІ конкретного виробника, крім базових вимог до продукту (набір функціональності, відносна вартість необхідних функцій, сумісність з іншими СЗІ, умови технічної підтримки продукту виробником або дистриб'ютором і т.д.) необхідно надати увагу наступним двом критеріям:

- швидкодія даного СЗІ;

- наявність сертифікату відповідності.

Вимога по швидкодії СЗІ відноситься, головним чином, до засобів захисту міжмережевої взаємодії (міжмережеві екрани, proxy-сервери, VPN-пристрої), оскільки саме тут, як правило, виникає жорстка вимога до швидкості обробки інформації. Перш за все, це відноситься до СЗІ, що застосовує методи криптографічного перетворення інформації (засоби шифрування прикладного рівня, VPN-пристрої і ін.), оскільки подібна обробка трафіку в реальному масштабі часу вимагає серйозних обчислювальних ресурсів, які необхідно заздалегідь оцінити.

Наявність сертифікату відповідності на вибране СЗІ строго обов'язково, взагалі кажучи, тільки для державних установ, а також для тих недержавних установ, які використовують інформацію, віднесену державою (в рамках існуючого законодавства) до конфіденційної (секретної), наприклад, для установ, що працюють по державному замовленню, або що мають доступ до персональної інформації громадян або до відомостей про здобич і обробки стратегічної корисної копалини і т.д.

Після того, як на основі вибраних організаційних і технічних вимог вдалося визначити круг необхідних СЗІ (СКЗІ), настає час етапу технічного проектування ПІБ і всіх добре відомих подальших етапів, що ведуть до введення готової системи в експлуатацію.

При проектуванні ефективної підсистеми інформаційної безпеки слід також враховувати ряд загальних принципів забезпечення ІБ. До числа цих принципів відносяться наступні:

- економічна ефективність – вартість засобів захисту повинна бути менше, ніж розміри можливого збитку;

- мінімум привілеїв – кожен користувач повинен мати мінімальний набір привілеїв, необхідний для роботи;

- простота – захист тим ефективніше, чим легше користувачу з нею працювати;

- можливість відключати захист – при нормальному функціонуванні захист не повинен відключатися. Тільки в особливих випадках співробітник із спеціальними повноваженнями може відключити систему захисту;

- відвертість проектування і функціонування механізмів захисту – спеціалісти, що мають відношення до системи захисту, повинні повністю уявляти собі принципи її функціонування і у разі виникнення скрутних ситуацій адекватно на них реагувати;

- загальний контроль – будь-які виключення з безлічі контрольованих суб'єктів і об'єктів захисту знижують захищеність автоматизованого комплексу обробки інформації;

- незалежність системи захисту від суб'єктів захисту – особи, що займалися розробкою системи захисту, не повинні бути в числі тих, кого ця система контролюватиме;

- звітність і підконтрольність – система захисту повинна надавати докази коректності своєї роботи;

- відповідальність – мається на увазі особиста відповідальність осіб, що займаються забезпеченням безпеки інформації;

- ізоляція і розділення – об'єкти захисту доцільно розділяти на групи так, щоб порушення захисту в одній з груп не впливало на безпеку інших;

- повнота і узгодженість – надійна система захисту повинна бути повністю специфікована, протестована і узгоджена;

- параметризація – захист стає ефективнішим і гнучкішим, якщо вона допускає зміну своїх параметрів з боку адміністратора;

- принцип ворожого оточення – система захисту повинна проектуватися з розрахунку на вороже оточення. Розробники повинні виходити з припущення, що користувачі мають якнайгірші наміри, скоюватимуть серйозні помилки і шукатимуть шляху обходу механізмів захисту;

- залучення людини – найважливіші і критичніші рішення повинні ухвалюватися людиною;

- відсутність зайвої інформації про наявність механізмів захисту – їх існування слід по можливості приховати від користувачів, робота яких повинна контролюватися.

Етап супроводу підсистеми інформаційної безпеки КС, а також етап модернізації і розвитку підсистеми інформаційної безпеки КС здійснюються компанією – системним інтегратором відповідно до укладеного договору.

Спроектувати і побудувати броньований автомобіль набагато складніше, ніж звичний. Тому ні у кого не виникає питань, чому перший стоїть у декілька разів дорожче за другий. Аналогічним чином, захищена КС повинна коштувати дорожче незахищеної, причому «кількість раз» – залежить як від вимог внутрішньо корпоративної ПБ, так і від спектру вживаних СЗІ. Проте на практиці слід прагнути до того, щоб вартість ПІБ не перевищувала 10-20% від вартості самій КС.

Висновки

В цій реферативній роботі ми розглянули визначення інформаційної безпеки, побачили, що воно є комплексним і багатозначним. Інформаційна безпека є невід’ємною складовою національної безпеки. Саме тому різні органи державної влади мають приділяти особливу увагу гарантуванню цієї безпеки, особливо в контексті неухильного руху розвинених суспільств (до яких активно, в силу нещодавніх політичних змін, намагається долучитися і наше суспільство) до всеохопної інформатизації всіх сфер їх життєдіяльності.

Особливо це стосується правоохоронних органів та органів безпеки, які мають не лише протидіяти інформаційним атакам всередині держави та на міжнародному рівні, в контексті інформаційної війни, та й бути готовими до боротьби з новою категорією злочинів: кіберзлочинами — правопорушеннями в сфері інформаційних технологій.

Також в цій роботі ми торкнулися практичних аспектів інформаційної безпеки. Зокрема, розглянули небезпечні моменти використання мережі Інтернет на підприємствах, в організаціях, установах. Крім цього зачепили нові тенденції в розвитку систем безпечної передачі захищеної інформації, їх недоліки та переваги.