Модуль Актуальность проблемы обеспечения безопасности информации

| Вид материала | Лекции |

- А. К. Плешков московский инженерно-физический институт (государственный университет), 35.53kb.

- Актуальность проблемы безопасности жизнедеятельности человека признана во всем мире, 74.41kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Курс лекций по дисциплине "Защита информационных процессов в компьютерных системах", 641.86kb.

- Методические указания по изучению теоретической части Чебоксары 2009, 330.7kb.

- Программа «Математические проблемы защиты информации», 132.24kb.

- Новая информационная культура общества как глобальная проблема, 158.08kb.

- Программные средства защиты информации, 22.33kb.

- Его использованию при задании требований, разработке, оценке и сертификации продуктов, 762.5kb.

- Программа-минимум кандидатского экзамена по специальности 05. 13. 19 «Методы и системы, 67.78kb.

ссылка скрыта / Информационная безопасность

sk.narod.ru/html/ib01.php">

- 1. Актуальность проблемы обеспечения безопасности информации

- 1.1 Предмет защиты

- 1.2 Типовые структуры автоматизированных систем и объекты защиты в них

- 1.3 Угрозы безопасности информации и их классификация

- 1.4 Физическая защита объектов

- 1.5 Концептуальные основы для построения защиты информации от несанкционированного доступа в вычислительной системе

- 1.6 Концептуальные основы для проектирования защиты информации от несанкционированного доступа в вычислительной системе

- 1.7 Организационные меры защиты информации в вычислительной сети

- 1.1 Предмет защиты

- 2. Идентификация и аутентификация

- 2.1 Программно-аппаратная защита информации

- 2.2 Модели управления доступом

- 2.3 Типы моделей управления доступом

- 2.1 Программно-аппаратная защита информации

- 3. Криптография

- 3.1 Алгоритмы и ключи

- 3.2 Криптоанализ

- 3.1 Алгоритмы и ключи

Модуль 1. Актуальность проблемы обеспечения безопасности информации

Проблемы защиты информации от постороннего доступа и нежелательного воздействия на нее возникло с той поры, когда человеку по каким-либо причинам не хотелось делиться ею ни с кем или не с каждым человеком.

Ценной становится та информация, обладание которой позволит ее существующему и потенциальному владельцам получить какой-либо выигрыш.

С переходом на использование технических средств связи, информация подвергается воздействию случайных процессов (неисправностям и сбоям оборудования, ошибкам операторов и т.д.), которые могут привести к ее разрушению, изменению на ложную, а также создать предпосылки к доступу к ней посторонних лиц.

С появлением сложных автоматизированных систем управления, связанных с автоматизированным вводом, хранением, обработкой и выводом информации, проблемы ее защиты приобретают еще большее значение.

Этому способствует:

- Увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭВМ и других средств вычислительной техники.

- Сосредоточение в единых базах данных информации различного назначения и принадлежности.

- Расширение круга пользователей, имеющих доступ к ресурсам вычислительной системы, и находящимся в ней массивам данных.

- Усложнение режима функционирования технических средств, вычислительной системы (широкое внедрение многопрограммного режима разделения времени и реального времени).

- Автоматизация межмашинного обмена информацией, в т.ч. и на больших расстояниях.

- Увеличение количества технических средств и связей в автоматизированных системах управления (АСУ) и обработки данных.

- Появление ПЭВМ, расширяющих возможности не только пользователя, но и нарушителя.

- Индустрия переработки информации достигла глобального уровня.

- Появление электронных денег. Создало предпосылки для хищения крупных сумм.

- Появилось удивительное порождение научно-технических работников. Хакеры - прекрасные знатоки информационной техники. Кракеры. Фракеры - приверженцы электронного журнала Phrack.

В последнее время широкое распространение получило новое компьютерное преступление - создание компьютерных вирусов.

1.1 Предмет защиты.

Свойства информации.

Информация - это результат отражения и обработки в человеческом сознании многообразия окружающего мира. Это сведения об окружающих человека предметах, явлениях природы, деятельности других людей. Сведения, которыми обменивается человек через машину с другим человеком или машиной и являются предметом защиты. Однако, защите подлежит та информация, которая имеет цену. Для оценки требуется распределение информации на категории не только в соответствии с ее ценностью, но и важностью. Известно следующее распределение информации по уровню важности:

- Жизненно-важная, незаменимая информация, наличие которой необходимо для функционирования организаций.

- Важная информация, которая может быть заменена или восстановлена, но процесс восстановления очень труден и связан с большими затратами.

- Полезная информация - это информация, которую трудно восстановить, однако организация может эффективно функционировать и без нее.

- Несущественная информация.

Модель предмета защиты:

В соответствии с описанными принципами деления, информацию, обрабатываемую в автоматизированных системах обработки данных (АСОД) для иллюстрации можно представить по категориям важности и секретности в виде пирамиды, состоящей из нескольких слоев по вертикали. Вершиной пирамиды является наиболее важная информация, а фундаментом - несущественная информация, но связанная с обработкой более важной информации. Каждый слой данной пирамиды, поделенный на части по горизонтали, отражает принцип деления информации по функциональному признаку и полномочиям ее пользователей.

Безопасность информации в АСО интерпретируется как опасность ее несанкционированного получения за все время нахождения в АСО, а также безопасность действий, для осуществления которых используется информация.

У информации в АСО есть свой жизненный цикл:

Безопасные технологии - это технологии, которые не наносят материального ущерба субъектам, имеющим прямое или косвенное отношение к ним. Субъектом может быть государство, физические лица и др.

Технология - это совокупность методов переработки (преобразование исходного сырья, какими-либо средствами с целью получения конечной продукции).

Для правильного построения системы защиты необходимо определить:

- Виды воздействия на информацию.

- Что из себя представляет автоматизированная система.

- Какие существуют угрозы безопасности автоматизированных систем.

- Меры противодействия угрозам безопасности.

- Принцип построения систем защиты.

Виды воздействия на информацию:

- Блокирование информации.

Пользователь не может получить доступ к информации. При отсутствии доступа, сама информация не теряется.

Причины:

- отсутствие оборудования

- отсутствие специалиста

- отсутствие ПО

- отсутствие оборудования

- Нарушение целостности.

Причины:

- утеря информации

- выход из строя носителя

- искажения:

- нарушение смысловой значимости

- нарушение логической связанности

- потеря достоверности

- нарушение смысловой значимости

- утеря информации

- Нарушение конфиденциальности.

С информацией ознакомляются субъекты, которым это не положено. Уровень допуска к информации определяет ее владелец.

Нарушение конфиденциальности может произойти из-за неправильной работы системы, ограничения доступа или наличия побочного канала доступа.

- Несанкционированное тиражирование.

Под защитой понимается защита авторских прав и прав собственности на информацию.

1.2 Типовые структуры автоматизированных систем и объекты защиты в них.

АСОИ - организационно-технические системы, представляющие собой совокупность компонентов:

- Технические средства обработки и передачи данных

- Системное и прикладное ПО

- Информация на различных носителях

- Персонал и пользователи системы

Типовые структуры АС:

- Автономные рабочие станции (АРС).

Один или несколько ПК, не связанных между собой. На любом из них пользователи работают раздельно во времени. Обмен информацией осуществляется через сменные носители.

Объекты защиты в автономных рабочих станциях (АРС):

- АРС

- сменные носители информации

- пользователи и обслуживающий персонал

- устройства визуального представления информации

- источники побочного электромагнитного излучения и наводок

- АРС

ЛВС - создаются для коллективной обработки информации или совместного использования ресурса.

Оборудование размещено в пределах одного помещения, здания или группы близкорасположенных зданий.

- Локальные системы коллективного пользования (ЛСКП).

Структура ЛСКП:

- без выделенного сервера или одноранговой сети. Не требует централизованного управления; любой пользователь делает доступными свои данные; используется однотипная ОС.

- с выделенным сервером.

- без выделенного сервера или одноранговой сети. Не требует централизованного управления; любой пользователь делает доступными свои данные; используется однотипная ОС.

Требует централизованного административного управления; на РС и серверах могут быть установлены:

- многотерминальные системы на базе малых и больших компьютеров. Основные ресурсы сосредоточены на сервере; РС - это терминалы; общее руководство осуществляет администратор; на центральном компьютере и РС используются различные ОС.

- многосегментные ЛС - состоят из нескольких сегментов, любой из которых является сетью с выделенным сервером. Объединение осуществляется через мост, в качестве которого может использоваться либо выделенный сервер, либо специальной устройство. Любым сегментом управляет свой администратор. В любом сегменте может использоваться своя ОС.

- смешанные сети - включают все вышерассмотренные системы.

Объекты защиты:

- все рабочие станции (РС)

- сервер и центральный компьютер

- локальные каналы связи

- реквизиты доступа

- Глобальные системы коллективного пользования (ГСКП).

ГСКП - совместная обработка информации и совместное использование ресурсов.

Отличия от ЛСКП:

- Могут находиться на значительном удалении друг от друга.

- Каналы связи не принадлежат собственнику системы.

- Каналы связи являются коммутируемыми и взаимосвязанными.

- Для использования каналов связи необходимо устройство сопряжения.

- Подобные системы открыты и подключиться к ним могут все желающие.

Объекты защиты:

- РС

- глобальные каналы связи

- информация, передаваемая по глобальным каналам связи

- информация о реквизитах доступа в ГСКП.

1.3 Угрозы безопасности информации и их классификация.

Угроза - это потенциально возможное событие, действие, процесс или явление, которое может привести к понятию ущерба чьим-либо интересам.

Нарушение безопасности - это реализация угрозы.

Естественные угрозы - это угрозы, вызванные воздействием на АС объективных физических процессов, стихийных природных явлений, не зависящих от человеека.

Естественные делятся на:

- природные (стихийные бедствия, магнитные бури, радиоактивное излучение, осадки)

- технические. Связаны надежностью технических средств, обработки информации и систем обеспечения.

Искусственные делят на:

- непреднамеренные - совершенные по незнанию и без злого умысла, из любопытности или халатности

- преднамеренные

Каналы проникновения в систему и их классификация:

- По способу:

- прямые

- косвенные

- прямые

- По типу основного средства для реализации угрозы:

- человек

- аппаратура

- программа

- человек

- По способу получения информации:

- физический

- электромагнитный

- информационный

- физический

Меры противодействия угрозам:

- Правовые и законодательные.

Законы, указы, нормативные акты, регламентирующие правила обращения с информацией и определяющие ответственность за нарушение этих правил.

- Морально-этические.

Нормы поведения, которые традиционно сложились или складываются в обществе по мере распространения вычислительной техники. Невыполнение этих норм ведет к падению авторитета, престижа организации, страны, людей.

- Административные или организационные.

Меры организационного характера, регламентирующие процессы функционирования АС, деятельность персонала с целью максимального затруднения или исключения реализации угроз безопасности:

- организация явного или скрытого контроля за работой пользователей

- организация учета, хранения, использования, уничтожения документов и носителей информации.

- организация охраны и надежного пропускного режима

- мероприятия, осуществляемые при подборе и подготовке персонала

- мероприятия по проектированию, разработке правил доступа к информации

- мероприятия при разработке, модификации технических средств

- организация явного или скрытого контроля за работой пользователей

- Физические.

Применение разного рода технических средств охраны и сооружений, предназначенных для создания физических препятствий на путях проникновения в систему.

- Технические.

Основаны на использовании технических устройств и программ, входящих в состав АС и выполняющих функции защиты:

- средства аутентификации

- аппаратное шифрование

- другие

- средства аутентификации

Принципы построения систем защиты:

- Принцип системности - системный подход предполагает необходимость учета всех взаимосвязанных и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности.

- Принцип компетентности - предполагает построение системы из разнородных средств, перекрывающих все существующие каналы реализации угрозы безопасности и не содержащих слабых мест на стыке отдельных компонентов.

- Принцип непрерывной защиты - защита должна существовать без разрыва в пространстве и времени. Это непрерывный целенаправленный процесс, предполагающий не только защиту эксплуатации, но и проектирование защиты на стадии планирования системы.

- Принцип разумной достаточности. Вложение средств в систему защиты должно быть построено таким образом, чтобы получить максимальную отдачу.

- Принцип гибкости управления и применения. При проектировании системы защита может получиться либо избыточной, либо недостаточной. Система защиты должна быть легко настраиваема.

- Принцип открытости алгоритмов и механизмов защиты. Знание алгоритма механизма защиты не позволяет осуществить взлом системы.

- Принцип простоты применения защитных мер и средств. Все механизмы защиты должны быть интуитивно понятны и просты в использовании. Пользователь должен быть свободен от выполнения малопонятной многообъемной рутиной работы и не должен обладать специальными знаниями.

Модель элементарной защиты.

Прочность защитной преграды является достаточной, если ожидаемое время преодоления ее нарушителем больше времени жизни предмета защиты, или больше времени обнаружения и блокировки его доступа при отсутствии путей скрытого обхода этой преграды.

Модель многозвенной защиты.

Модель многоуровневой защиты.

Содержание ссылка скрыта

I. Философские, исторические, духовные, правовые аспекты природы терроризма и информационной борьбы с ним.

| | Ю.Г. ссылка скрытассылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

II. Информационные технологии обеспечения безопасности личности, общества, государства.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

III. Информационная безопасность интеллектуальных систем.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

IV. Защита интеллектуальных систем управления.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

V. Защита телекоммуникационных систем и информационных сетей.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

VI. Радиоэлектронные технологии информационной безопасности.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

VII Математическое обеспечение вычислительных систем, комплексов и компьютерных сетей.

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

VIII. Организация и методики подготовки специалистов в области информационной безопасности.

| | ссылка скрытаИ | ссылка скрыта |

| | ссылка скрыта | ссылка скрыта |

Методика построения модели комплексной

оценки угроз информации, циркулирующей на

объекте информатизации

Повышение эффективности систем защиты информации (СЗИ) объектов информатизации (ОИ) вызывает необходимость разработки и практического применения методического обеспечения, затрагивающего вопросы комплексной оценки угроз безопасности информации, анализа информационных рисков, оценки уровня защищенности ОИ.

Одним из первых этапов разработки СЗИ является анализ потенциально возможных угроз информации, хранимой, обрабатываемой и передаваемой по каналам связи на ОИ, при этом необходимо составить как можно более полную их совокупность и разработать модель угроз ОИ.

На основе изучения различных подходов к классификации угроз [1,2,3], в настоящей работе предпринята попытка возможно более полного анализа угроз безопасности информации.

При анализе угроз в первую очередь выявляются источники угроз, которыми могут быть:

- проектировщики и изготовители программно-аппаратных средств;

-внешний злоумышленник, осуществляющий проникновение в информационную среду ОИ через модем, широкополосный модем или беспроводную точку доступа;

-пользователь данного сегмента сети, соседнего сегмента или удаленный пользователь, осуществляющий воздействие на защищаемую информацию с нарушением прав и правил (нарушитель).

Далее выявляются собственно угрозы конфиденциальности, целостности, доступности. Причем в работе предлагается рассматривать множество угроз как множество каналов несанкционированного доступа, утечки информации и деструктивных воздействий на информационную среду ОИ (НСДУВ). При этом каждый канал НСДУВ рассматривается с одной стороны на множестве элементов угроз, с другой - на множестве элементов среды распространения носителя информации. Под элементом угрозы понимается потенциально возможное действие, совершаемое злоумышленником (нарушителем).

Нарушение информационной безопасности тогда можно рассматривать как последовательно реализуемые элементы угроз, что в итоге может привести к нанесению ущерба.

Такой подход позволяет оценить вероятности осуществления угроз злоумышленником (нарушителем) как вероятности реализации каналов НСДУВ.

Подход к рассмотрению «компьютерной угрозы» как виртуального технического канала получения информации сформулирован в [2].

В данной работе каналом НСДУВ считается путь распространения носителя информации при манипулировании злоумышленника (нарушителя) информационными потоками с целью достижения определенного воздействия на информационную среду ОИ. Простейшая структура канала НСДУВ содержит: ПК или другую аппаратуру злоумышленника, среду распространения носителя информации, информационную среду ОИ. Функционирование канала осуществляется как действие или последовательность действий (элементов угроз) злоумышленника(нарушителя) по манипулированию информационными потоками на множестве элементов физической среды распространения носителя.

Составим список таких потенциально возможных действий (элементов угроз):

- попытка проникновения злоумышленника с подключением к среде распространения носителя информации;

- посылка ложных заявок на обработку;

- фильтрация информации идентификации и аутентификации;

-поиск точек входа в информационную среду ОИ или ПК последовательным перебором известных уязвимостей;

-сборка мусора на диске и в оперативной памяти;

- внедрение мобильных вредоносных кодов и программ;

- несанкционированный доступ к наборам данных;

- изменение базы данных защиты(настроек СЗИ) с последующим несанкционированным получением и использованием прав доступа

- криптоанализ.

Такой подход позволяет разработать модели каналов несанкционированного доступа, утечки информации или деструктивных воздействий на информационную среду отдельного персонального компьютера или сервера (НСДУВ ПК) и объекта информатизации в целом (НСДУВ ОИ).

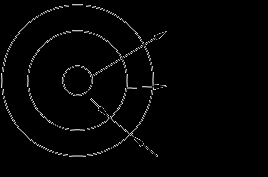

При разработке модели НСДУВ ПК используется структура типового ПК в виде:

Рис. 1 Структура типового ПК

В соответствии со структурой рассматриваются:

потенциально возможные действия злоумышленника и несанкционированные действия удаленного пользователя(использование скоростного канала через сетевой адаптер, менее скоростного канала через модем и дистанционный перехват излучений ПК злоумышленником);

угрозы в случае прямого доступа нарушителя к ПК через его внешние разъемы (копирование информации с жесткого диска на различные носители информации, загрузка с различных носителей информации, внедрение вредоносных программ с носителей информации);

угрозы в случае прямого доступа к ПК с возможностью его вскрытия (подключение жесткого диска к оборудованию нарушителя, внедрение закладных устройств).

Принят перечень типовых средств защиты и контроля защищенности ПК: система разграничения доступа (СРД), подсистема мониторинга и регистрации изменений (ПМРИ), антивирусная система (АС), система резервирования (СР), система шифрования (СШ), система обнаружения аномалий (СОА), средства защиты от ПЭМИ – электромагнитный экран (ЭМЭ).

Для каждого вида канала построены модели в виде графов структуризации каналов НСДУВ ПК, отображающие физический путь распространения носителя информации на множестве элементов структуры ПК с учетом взаимодействия угроз со средствами защиты на ПК. Пример такой модели для случая удаленного доступа злоумышленника (нарушителя) к информационной среде ПК через сетевой адаптер с целью нарушения целостности приведен на рисунке 2.

Рис. 2 Модель удаленного доступа злоумышленника /нарушителя к информационной среде ПК через сетевой адаптер с целью нарушения целостности.

По этой модели можно оценить вероятность реализации угрозы как произведение вероятностей успешного преодоления злоумышленником (нарушителем) защитных барьеров. Так для приведенного примера:

Pзуцел=Pзcрд*( Pзпмр +(1-Pзпмр)*Pзсоа)*Pас* Pср , (1)

где Pзуцел – расчетная вероятность нарушения целостности информации злоумышленником;

Pзcрд- вероятность преодоления системы разграничения доступа злоумышленником;

Pзпмр – вероятность необнаружения действий злоумышленника подсистемой мониторинга и регистрации;

Pзсоа – вероятность преодоления системы обнаружения аномалий;

Pср – вероятность отсутствия резервной копии;

Pас – вероятность преодоления системы антивирусной защиты.

На основе анализа всех потенциально возможных сценариев действий злоумышленника (нарушителя) разработана структурная вербальная модель каналов НСДУВ на информационную структуру ПК, представленная в следующей табличной форме:

Таблица 1

| Вариант нарушения/канал НСДУВ | Цель воздействия | Структура канала на множестве элементов ПК и барьеров | Элемент воздействия или источник информации, источник опасного сигнала | Местонахождение источника информации или элемента воздействия или источника опасного сигнала | Вероятность реализации | Скорость канала | Время доступа | Производительность канала |

| Удаленный доступ | | | | | | | | |

| 1а) С подключением к сети | | | | | | | | |

| 1б) Съем ПЭМИ | | | | | | | | |

| Прямой доступ к ПК | | | | | | | | |

| Прямой доступ к компьютеру со взломом | | | | | | | | |

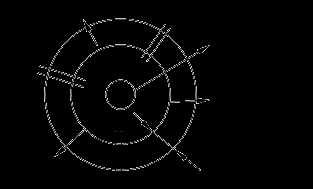

Далее рассматриваются все потенциально возможные каналы НСДУВ ОИ в целом на множестве элементов типовой структуры сети, частью которой (расположенной в помещениях одного здания) является объект информатизации. Введем следующие обозначения элементов структуры сети и средств защиты: рабочая станция (РС), файл-сервер (ФС), межсетевой экран, широкополосный модем (ШМ), беспроводная точка доступа (БТД), маршрутизатор (МР), линия связи (ЛС), switch (SW).

Построены модели в виде графов структуризации каналов НСДУВ в случае несанкционированных действий нарушителя из соседнего сегмента, из филиала организации, использующего модемный пул, беспроводную точку доступа при реализации угроз, состоящих из элементов описанных выше. Используя представление каналов в виде графов, можно оценить вероятности их реализации.

Пример модели канала НСДУВ ОИ при поиске нарушителем точек входа последовательным перебором уязвимостей через модем с использованием модемного пула приведен на рис. 3 на множестве элементов среды распространения носителя информации.

Рис. 3 Модель канала утечки информации при перехвате информации нарушителем через модем с использованием модемного пула

Pнпи3= Psw *Pнш

где Pнпи3 – расчетная вероятность перехвата информации нарушителем через модем с использованием модемного пула;

Psw – вероятность преодоления нарушителем защиты свитча;

Pнш – вероятность преодоления нарушителем защиты трафика средствами шифрования.

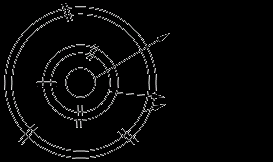

Построены модели в виде графов структуризации аналогичных каналов НСДУВ ОИ, реализуемых злоумышленником.

Злоумышленнику первоначально необходимо осуществить этап подключения к среде распространения носителя информации. Попытка проникновения с подключением к среде распространения носителя по своему содержанию аналогична поиску точек входа последовательным перебором уязвимостей, и является характерной для злоумышленника. На этом этапе происходит сканирование злоумышленником периметра ОИ с целью обнаружения уязвимостей, эксплуатация которых позволяет ему проникнуть в сеть

Вероятность успешного выполнения этого этапа зависит от используемых средств защиты периметра сети.

Пример модели канала воздействия злоумышленника на ОИ, приводящего к нарушению доступности при посылке ложных заявок, через беспроводной адаптер с использованием точки беспроводного доступа, показан на рис . 4.

Рис. 4 Модель канала деструктивного воздействия злоумышленника на ОИ, приводящего к нарушению доступности при посылке ложных заявок через беспроводной адаптер с использованием точки беспроводного доступа

Вероятность этого этапа определяется как:

Pзлз3= Pзм *Pзуд , где

Pзлз3– расчетная вероятность нарушения доступности посылкой ложных заявок через беспроводной адаптер с использованием точки беспроводного доступа;

Pзм – вероятность преодоления ложными заявками межсетевого экрана;

Pзуд – вероятность успешного преодоления злоумышленником средств защиты от блокирования доступа на файл-сервере.

На основе анализа потенциально возможных каналов НСДУВ ОИ, реализуемых злоумышленником (нарушителем), разработана структурная вербальная модель каналов НСДУВ ОИ, приведенная далее в табличной форме:

Таблица 2.

| Канал / совокупность элементов угроз | Цель воздействия | Структура канала | Элемент воздействия или источник информации, источник опасного сигнала | Вероятность реализации канала | Местонахождение источника информации или элемента воздействия или источника опасного сигнала |

| Каналы, реализуемые злоумышленником | |||||

| | | | | | |

| Каналы, реализуемые нарушителем | |||||

Наиболее сложным этапом при построении моделей НСДУВ ПК и ОИ в целом является оценка вероятностей реализации каналов НСДУВ. В работе предлагается оценивать вероятность реализации каждого канала как произведение вероятностей элементов угрозы; при этом вероятности элементов угроз могут быть определены следующим образом:

как статистические вероятности и вероятности, вычисленные на основе известной статистики (Pст Є[0,1]);

методом нечеткой логики (Pнл Є[0,1]);

если для выполнения элементарной угрозы необходимо преодоление существующего в системе барьера, то вероятность элемента угрозы принимается равной вероятности успешного преодоление злоумышленником (нарушителем) существующего барьера (PБ Є[0,1]).

Каждая из вероятностей элементарных угроз принадлежит одному из трех множеств: {Pст},{Pнл},{PБ}.

Таким образом, результирующие вероятности каналов НСДУВ, позволяют учесть динамику статистических значений элементов угроз, вероятности, полученные экспертным путем, и изменение вероятностей преодоления барьеров при замене средств защиты в случае модернизации СЗИ или при плановом управлении защитой информации.

Используя расчетные значения вероятностей реализации каналов НСДУВ, можно оценить, насколько адекватны реализованные в СЗИ механизмы и средства защиты информации существующим рискам; оценить уровень защищенности ОИ и определить, является ли он достаточным, какими мерами можно реально повысить уровень защищенности.

В работе предложена методика расчета уровня защищенности информации на ОИ, основанная на ранее разработанной модели ОИ [4] и предложенной методике моделирования угроз. Кратко изложим методику:

Проводится декомпозицию ОИ на составляющие подсистемы – сегменты.

- Определяется объем и рассчитывается стоимость защищаемой информации в n-ом сегменте по формуле:

Cn=Cn1+.. +…CnK=

(1),

(1),где K – число уровней ограничения доступа ( категорий важности) информации, циркулирующей в n-ом сегменте.

Стоимость информации k-ой категории важности в n-ом сегменте рассчитывается по формуле[5]:

Cnk=

(2),

(2),где -

- стоимость единицы объема информации k-категории важности,

- стоимость единицы объема информации k-категории важности, -объем информации k-категории важности в n сегменте.

-объем информации k-категории важности в n сегменте. Тогда формула (1) с учетом (2) приобретает вид

Cn=

(3).

(3).3. Определяется объем (V∑) и цена (C∑) информации, подлежащей защите, циркулирующей на ОИ:

V∑ =

(4), C∑ =

(4), C∑ = (5),

(5),где N – число сегментов на ОИ.

4. Определяются коэффициенты ущерба по формуле

(6),

(6),где αn - доля ущерба, который может быть нанесен в случае реализации угроз информации в n-ом сегменте ОИ.

;

;5. Описывается множество каналов НСДУВ ОИ, которые могут привести к нарушению конфиденциальности, целостности, доступности.

Описывается множество каналов {S}, реализация которых возможна в данном сегменте. Множество каналов НСДУВ, реализация которых возможна в сегменте, может быть описано в матричном виде, например

,

,где число строк в матрице равно числу s потенциально возможных в n-ом сегменте каналов НСДУВ, s ЄS, число столбцов равно максимальному числу элементов угроз.

Таких матриц формируется две для каждого сегмента. Одна отображает потенциально возможные действия злоумышленника, а другая – нарушителя.

В строке единицы указывают задействованные в канале элементы угроз.

6. Далее для каждого сегмента составляется две диагональные квадратные матрицы. В одной матрице по диагонали вписаны вероятности элементов угроз для случая реализации угрозы злоумышленником, в другой – нарушителем. Пример такой матрицы для n-го сегмента

,

,Puu – вероятность реализации элемента угрозы. Число строк и столбцов в этой матрице равно U.

7. Вычисляется матрица угроз нарушителя и матрица угроз злоумышленника.

После этого степень защищенности может быть вычислена по формуле

,

,где ProdRow – операция умножения ненулевых элементов в строке матрицы; ProdCol – операция умножения ненулевых элементов столбцов;

;

; ;

; .

.Используя предложенный подход, можно сравнивать различные комплексы средств защиты по уровню защищенности, обеспечивая требуемый уровень защиты с учетом экономичности безопасности. Таким образом, основное назначение разработанной модели угроз состоит в создании предпосылок для объективной оценки общего состояния информационной системы с точки зрения уровня защищенности информации в ней. Основной направленностью этой модели является не просто оценка угроз информации как таковых, а еще и оценка потерь, которые могут иметь место при реализации различных угроз. Необходимость в таких оценках возникает при анализе ситуации защищенности ОИ с целью выработки решений по организации защиты информации.

Библиографический список

Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. –СПб.: Наука и техника, 2004. –384 с.

- Варламов О. О. Системный подход к созданию модели компьютерных угроз информационной безопасности.// Материалы VI Международной научно-практической конференции «Информационная безопасность»- Таганрог: Издательство ТРТУ, 2004 С. 61-65 .

- Домарев В. В. Безопасность информационных технологий. Системный подход: - К.: ООО ТИД ДС, 2004.-992с.

- И. В. Машкина, Е. А. Рахимов. Модель объекта информатизации // Материалы VI Международной научно-практической конференции «Информационная безопасность»- Таганрог: Издательство ТРТУ, 2004. С.

- Абалмазов Э.И. Методы и инженерно-технические средства противодействия информационным угрозам//Гротек, 1997, 248 с.

ссылка скрыта