Модуль Актуальность проблемы обеспечения безопасности информации

| Вид материала | Лекции |

СодержаниеПодходы к анализу графов атак |

- А. К. Плешков московский инженерно-физический институт (государственный университет), 35.53kb.

- Актуальность проблемы безопасности жизнедеятельности человека признана во всем мире, 74.41kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Курс лекций по дисциплине "Защита информационных процессов в компьютерных системах", 641.86kb.

- Методические указания по изучению теоретической части Чебоксары 2009, 330.7kb.

- Программа «Математические проблемы защиты информации», 132.24kb.

- Новая информационная культура общества как глобальная проблема, 158.08kb.

- Программные средства защиты информации, 22.33kb.

- Его использованию при задании требований, разработке, оценке и сертификации продуктов, 762.5kb.

- Программа-минимум кандидатского экзамена по специальности 05. 13. 19 «Методы и системы, 67.78kb.

Подходы к анализу графов атак

Анализ графа атак является необходим, так как построенный граф атак ввиду его размера и сложности не всегда может быть информативным для человека; хотя и существуют методы изображения графов, позволяющие снизить их визуальную сложность. Результат анализа определяется предназначением графа атак. Так для расследования инцидентов и подсистем корреляционного анализа IDS анализ должен позволять предсказывать дальнейшие действия нарушителя и предоставлять перечень систем на пути атакующего для расследования. Для IPS анализ должен предсказывать шаги атакующего и выбирать разумные ответные действия (response) для блокирования атаки нарушителя. И, наконец, для топологических сканеров безопасности анализ должен найти всевозможные сценарии нападения атакующего и вычислить меры для их устранения. Далее речь пойдет о последнем виде анализа – его цель: определить меры, которые предотвратят угрозы, и тем самым повысят уровень защищенности системы. В [1] мера определяется как действие, удаляющее предусловие элементарной атаки. Этими действиями может быть обновление ПО, изменения правил МЭ (фильтрация порта), размещение сенсора IDS. Всем действиям назначаются стоимости, определяемые политикой безопасности сети. Например, если в политике заявлено, что web-сервер на машине A является общедоступным, то мера “firewall port 80 to machine A” должна иметь огромную стоимость, такую что ее применение становится невозможным.

Рассмотрим основные методы и подходы к анализу графов атак. Philips и Swiler в [21] определяют кратчайшие пути к целям алгоритмом Дейкстры. Также вычисляется множество путей наименьшей стоимости алгоритмом Наора-Брутлага. Показывается, что задача определения множества эффективных мер защиты (в смысле стоимости) является NP-трудной. Предлагается следующая интерактивная техника: администратор в соответствии с принятыми мерами защиты изменяет модель сети в конфигурационном файле, а затем выполняет пересчет кратчайших путей, чтобы увидеть повысили ли данные изменения уровень защищенности сети или нет. Sheyner [29, 30] проводит анализ, целью которого является нахождение минимального критического множества атак – множество атак наименьшей мощности, удаление которых из арсенала нарушителя приведет к невозможности достижения им цели. Показывается, что задача поиска такого множества является NP-полной, и предлагается “жадный” эвристический алгоритм ее решения сложности O(mn), где m – число состояний и ребер, n – число атак.

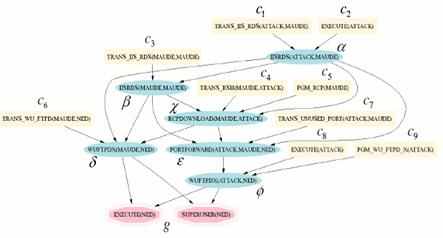

Jajodia, Noel и O'Berry [22, 23] выполняют рекурсивный алгебраический анализ графа атак. Всякая цель, элементарная атака или предусловие интерпретируются логическими переменными. Взаимосвязь между ними характеризуется логическим выражением. Цель нарушителя достигается при выполнении всех предусловий элементарной атаки, поэтому над логическими переменными, соответствующим предусловиям выполняется операция конъюнкция. Разные атаки могут привести к одним и тем же целям, поэтому над логическими переменными, соответствующим элементарным атакам, выполняется операция дизъюнкция. Такие замены производятся рекурсивно, пока предусловиями не окажутся начальные условия. Итоговое выражение затем записывается в ДНФ. Таким образом, итоговое выражение состоит из термов, каждый из которых есть наименование начального условия, определя меры по предотвращению угрозы. Ниже изображен граф атак для примера сети на рис. 6.

рис. 11

Отсюда вычисляем ДНФ

g = δβ)c4c5c7c8c9 =

= αc4c5c6c1c2c4c5c7c8c9= c1c2c4c5(c6 c7c8c9).

Так как администратор не может контролировать начальные условия на машине нарушителя, то c2 = c9 = c8 = 1 и, следовательно,

g = c1c4c5(c6 c7).

Получаем следующие возможные решения:

- c1= 0: обновить или отключить IIS на хосте maude;

- c4 = 0: запретить исходящий rsh с хоста maude;

- c5 = 0: удалить rcp с хоста maude;

4. c6 c7 = 0: отключить или обновить сервис wu_ftpd на хосте ned и заблокировать все неиспользуемые порты на хосте maude.

Далее администратор в зависимости от политики безопасности сети может назначить стоимость всем четырем мерам и выбрать среди них с наименьшей стоимостью. Недостатком является тот факт, что данный алгоритм позволяет устранить только начальные уязвимости не применяя других методов защиты.

В [1] предложен генетический алгоритм вычисления мер максимально повышающих защищенность сети с минимальной стоимостью. Возможными методами защиты являются:

- обновление ПО – применение данного метода влечет удаление из графа атак вершины, соответствующей устраненной уязвимости;

- фильтрация трафика между двумя хостами МЭ – удаление из графа атак ребер, соответствующих данным сетевым соединениям;

- размещение сенсора IDS для обнаружения атаки – метка ребер в графе атак.

Каждый метод защиты имеет стоимость, определяемую политикой безопасности сети или целями анализа сети.

В [1] предлагается генетический метод анализа графов атак. В основе его лежит применение генетического алгоритма для определения множества мер наименьшей стоимости максимально повышающих защищенность сети.

К возможным мерам относятся:

- обновление ПО, что влечет удаление вершины соответствующей устраненной уязвимости в графе атак;

- запрет соединения на данный порт хоста a с хоста b, что влечет удаление дуги, соответствующей данному соединению;

- размещение сенсора IDS для обнаружения атак выполняемых с хоста a на хост b; соответствующие дуги помечаются, как “наблюдаемые”.

Каждая мера имеет стоимость (cost), определяемую политикой безопасности сети. Хромосома есть конкатенация трех булевых векторов, каждый из которых соответствует одной из мер защиты. Длина первого булева вектора равна количеству уязвимостей, которые можно устранить обновлением ПО; если бит i равен 1, то это означает что i-ая уязвимость будет устранена обновлением. Второй и третий булевы вектора соответствуют дугам в графе атак. Наличие единичной компоненты означает соответственно фильтрацию или размещение сенсора IDS (добавление правила для IDS). Функция приспособленности (fitness) для хромосомы h определяется как f = benefit (h)/cost(h), где cost(h) – сумма стоимостей всех реализованных мер защиты в данной хромосоме, benefit(h) – количество входящих дуг в вершину, удаляемых после реализации мер определяемых хромосомой.

Данный метод является более гибким по сравнению с предыдущими: позволяет рассматривать альтернативные меры защиты (фильтрация трафика, обнаружение атак) и учитывать политику безопасности сети.

Заключение

В работе рассмотрены основные подходы к синтезу и анализу графов атак. Основными областями применения графов атак являются анализ защищенности компьютерных систем, обнаружение атак и анализ рисков. В настоящее время имеется множество методов, как теоретической, так и практической направленности, позволяющей строить и анализировать графы атак. Основными проблемами являются масштабируемость и адекватность используемых моделей.

Литература

- DanforthM. Models for Threat Assessment in Networks. – davis.edu/research/tech- reports/2006/CSE-2006-13.pdf

- Jajodia S., Noel S. Managing Attack Graph Complexity Through Visual Hierarchical Aggregation. // In 1st International Workshop on Visualization and Data Mining for Computer Security, Washington, DC, USA. – October 2004. – P. 109 – 118.

- Stephenson P. Using formal methods for forensic analysis of intrusion events – a preliminary examination. – oup.com/Document Library.phpl.

- Amenaza. A Quick Tour of Attack Tree Based Risk Analysis Using. aza.com.

- Cuppens F. Alert Correlation in a Cooperative Intrusion Detection Framework // Proc. of the 2002 IEEE Symposium on Security and Privacy. – 2002.

- Camtepe S., Yener B. A Formal Method for Attack Modeling and Detection. du/research/pdf/06- 01.pdf.

- Ramakrishnan C.R., Sekar R. Model-Based Analysis of Configuration Vulnerabilities. – cs.sunysb.edu/seclab1/pubs/papers/wids00.pdf

- Amman P., Ritchey R. Using Model Checking to Analyze Network Vulnerabilities // Proc. of the 2000 IEEE Symposium on Security and Privacy. – 2000. – P. 156-165.

- Sheyner O., Jha S., Wing J., Lippmann R., Haines J. Automated Generation and Analysis of Attack Graphs // In 2002 IEEE Symposium on Security and Privacy. – Oakland, California, 2002.

- Ammann P., Wijesekera D., Kaushik S. Scalable Graph-Based Network Vulnerability Analysis // Proc. of the 9th ACM Conference on Computer and Communications Security, New York: ACM Press. – 2002. – P. 217–224.

- Templeton S., Levitt K. A Requires/Provides Model for Computer Attacks // Proc. of the 2000 Workshop on New Security Paradigms. – New York: ACM Press, 2001.

- Котенко И.В., Степашкин М.В., Богданов В.С. Интеллектуальная система анализа защищенности компьютерных сетей. – if.org/docs/SPIIRAS-NCAI'06-Stepashkin.pdf.

- Gorodetski V., Kotenko I. Attacks against Computer Network: Formal Grammar-based Framework and Simulation Tool. Lecture Notes in Computer Science, vol. 2516. – ngerlink.com/index/P74E2CPBPTT38N7X.pdf

- Ou X., Boyer W.F., McQueen M.A. A Scalable Approach to Attack Graph Generation. – ksu.edu/~xou/publications/ccs06.pdf.

- Ou X., Govindavajhala S., Appel A.W. MulVAL: A logic-based network security analyzer // In 14th USENIX Security Symposium, Baltimore, MD, USA, August 2005. – su.Edu/~xou/publications/ mulval_sec05.pdf

- Schneier B. Attack Trees. – Dr. Dobbs Journal, December 1999.

- Moore A., Ellison R., Linger R. Attack Modeling for Information Security and Survivability // Software Engineering Institute, Technical Note CMU/SEI-2001-TN-01, March 2001.

- Comon H., Dauchet M., et al. Tree automata techniques and applications. a.univ-lille3.fr/tata.

- McDermott J.P. Attack Net Penetration Testing // Proc. of the 2000 Workshop on New Security Paradigms. New York: ACM Press. – 2001. – P. 15–21.

- Swiler L.P., Phillips C., Ellis D., Chakerian S. Computer-Attack Graph Generation Tool. // Proc. of the Second DARPA Information Survivability Conference & Exposition (DISCEX II), Los Alamitos, California, IEEE Computer Society. – 2001. – V. II. – P. 307 – 321.

- Phillips C., Swiler L.. A Graph-Based System for Network-Vulnerability Analysis // In Proceedings of the New Security Paradigms Workshop, Charlottesville, VA, 1998.

- Jajodia S., Noel S., O'Berry B. Managing Cyber Threats: Issues, Approaches and Challenges, ch. Topological Analysis of Network Attack Vulnerability, Kluwer Academic Publisher, 2003.

- Jajodia S., Noel S., et al. Efficient Minimum-Cost Network Hardening Via Exploit Dependency Graphs. // In Proceedings of the 19th Annual Computer Security Applications Conference, Las Vegas, NV, USA, December 2003.

- Ortalo R., Deswarte Y., Kaaniche M. Experimenting with Quantitative Evaluation Tools for Monitoring Operational Security. // IEEE Transactions on Software Engineering. – 1999, – v. 25. – P. 633 – 650.

- Artz M. NETspa, A Network Security Planning Architecture, M.S. Thesis, Cambridge: Massachusetts Institute of Technology, May 2002.

- Lippmann R.P., Ingols K.W. An Annotated Review of Past Papers on Attack Graphs. – it.edu/IST/pubs/0502_Lippmann.pdf

- Lippmann R., Ingols K., Scott C., et al. Evaluating and Strengthening Enterprise Network Security Using Attack Graphs. – t.edu/IST/pubs/0507_Lippmann.pdf

- Lippmann R.P., Ingols K.W., Piwowarski K. Practical Attack Graph Generation for Network Defense. –t.edu/IST/pubs/70.pdf

- Sheyner O. Scenario Graphs and Attack Graphs. // Ph.D. dissertation, Carnegie Mellon University. – Pittsburgh, PA, USA, April 2004.

- Sheyner O., Jha S., Wing J. Two Formal Analyses of Attack Graphs. // IEEE Computer Security Foundations Workshop, Cape Brenton, Nova Scotia, Canada. – June 2002. – P. 49–63.