Безопасность в распределенных системах представляет собой сложную и многостороннюю проблему

| Вид материала | Документы |

- Правила дорожного движения соблюдаешь безопасный путь выбираешь! Евлампиева М. В. учитель, 103.34kb.

- «Физиология нервной системы», 172.86kb.

- Проблемы формирования и функционирования дилерской службы апк содержание, 168.78kb.

- Работа классного руководителя по развитию одаренности детей, 129.5kb.

- Общество представляет собой сложную социальностратификационную структуру, 70.03kb.

- Добрый день, уважаемые участники и гости форума. Всовременных условиях модернизации, 29.58kb.

- Межкультурной Коммуникации «Проявление этноцентризма в межгрупповых отношениях», 194.04kb.

- Основные определения статистики заболеваемости Заболеваемость, 69.04kb.

- Аудит и контроллинг, 180.04kb.

- Миллиардов действий, 663.25kb.

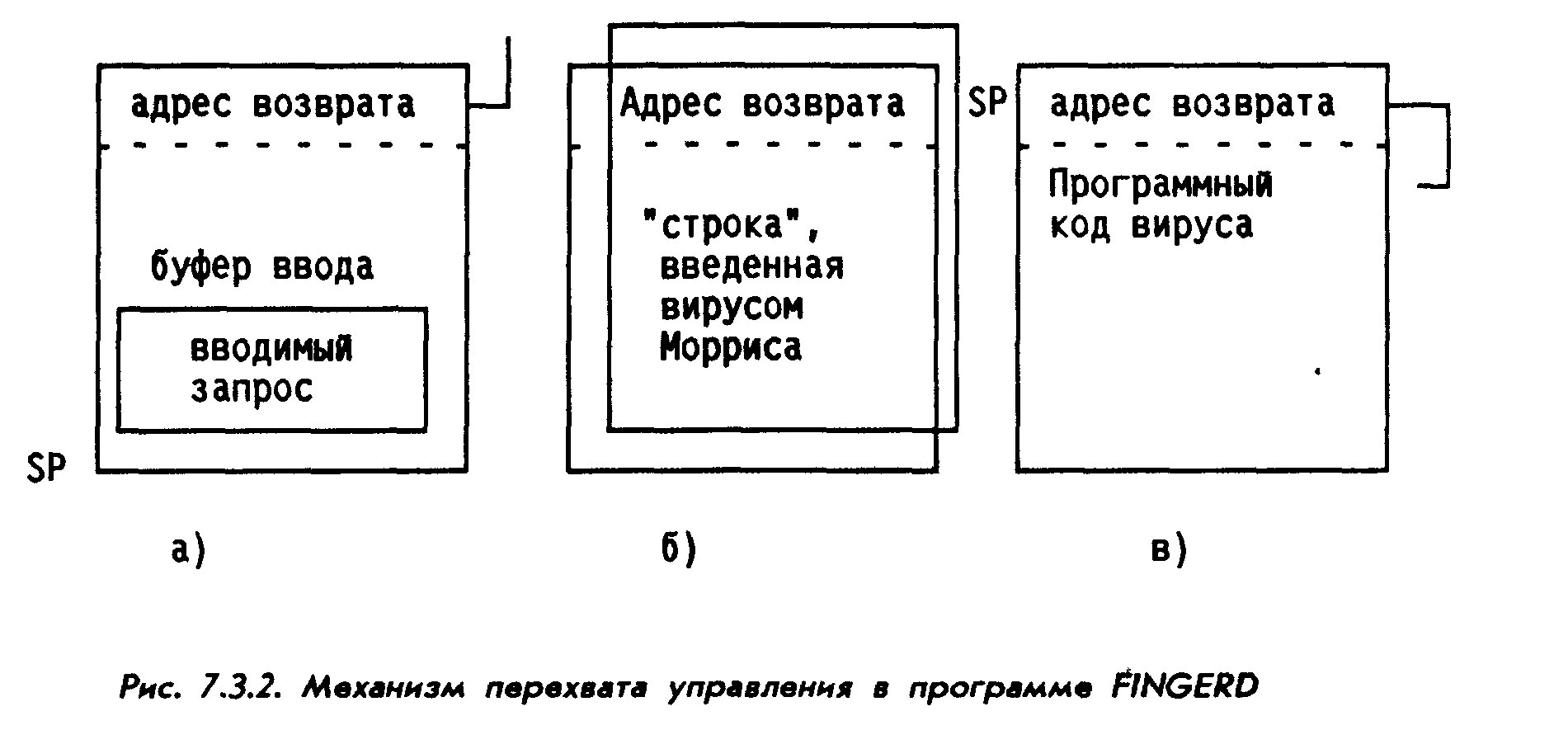

Весь фокус состоял в том, что запрос строки осуществлялся программой FINGERQ с 'помощью стандартной функции языка Си GETS, которая была реализована в точном соответствии со стандартом ANSI. А это означало, что ввод данных производятся до тех пор, пока пользователем не будет введен символ "конец строки". Проверка переполнения буфера этой функцией не предусмотрена (для этого есть другая функция - FGETS), и на пользователя возлагается обязанность обеспечивать выделение буфера необходимой длины. Посмотрим, как же это было использовано в реплика-горе Морриса.

При вызове процедуры GETS в стек вначале помещается адрес возврата, а затем, опять же в стеке, выделяется область памяти под. буфер ввода. Буфер выделяется таким образом, чтобы строка, введенная пользователем, помещалась без проблем, т.е. с небольшим запасом (рис.7.3.2,а). Репликатор же вводил "строку" до тех пор, пока выделенный буфер не переполнялся и вводимые данные не записывались на место адреса возврата (рис.7.3.2,6). После этого программе FINGERD передавался символ конец строки, • процедура GETS выбирала из стека адрес возврата, который указывал уже на код репликатора (рис.7.3.2,в). В результате управление программой переходило к репликатору.

Интересно отметить, что одно из последствий скандала с репликатором Морриса состояло в том, что разработчики ОС UNIX и системные программисты начали перетряхивать всю систему и в течение полугода было обнаружено и ликвидировано еще два подобных люка [57]. (Очевидный путь блокирования вирусной атаки состоит в использовании функции FGETS, осуществляющей контроль за числом введенных символов).

7.3.4. SENDMAIL

Вторая утилита, которая была использована для проникновения в систему - это программа SENDMAIL, предназначенная для маршрутизации электронной почты в распределенных сетях ЭВМ. Программа имеет достаточно много режимов работы, но Моррис

'• воспользовался только одним из них - работой SENDMAIL в качестве фонового процесса. При этом программа постоянно контролирует состояние TCP порта ЭВМ для проверки возможности организации передачи почты с использованием стандартного протокола INTERNET - так называемого SMTP (от Simple Mail Transfer Protocol). Если такая попытка оказывается успешной, SENDMAIL переходит в диалоговый режим с удаленной ЭВМ для определения получателя и отправителя почты, а также ее содержания.

На чем же сумел сыграть Моррис? Один из режимов программы SENDMAIL называется DEBUG и имеет вполне очевидное назначение. Этот режим предназначен для отладки самой программы SENDMAIL и должен исключаться при установке вычислительно! системы на эксплуатацию. Однако, за рубежом, как и у нас, основной объем раба выполняется в последние три дня и до такой ерунды - перекомпиляции отлаженва программы, руки просто не доходят. К чему же это привело? Репликатор посылае SENDMAIL команду DEBUG, а затем вместо адреса пользователя, которому адресовав почта, передает набор команд. В обычной программе SENDMAIL это недопустимо, но режиме отладки предусмотрена возможность проверки дошла ли почта без длительно проверки сетевых адресов отправителя и получателя. В результате, удаленная программ может запустить на выполнение программы, отображающие состояние электронной пот не посылая самой почты и даже не регистрируясь в системе.

7.3.5. Алгоритм работы реплика-гора

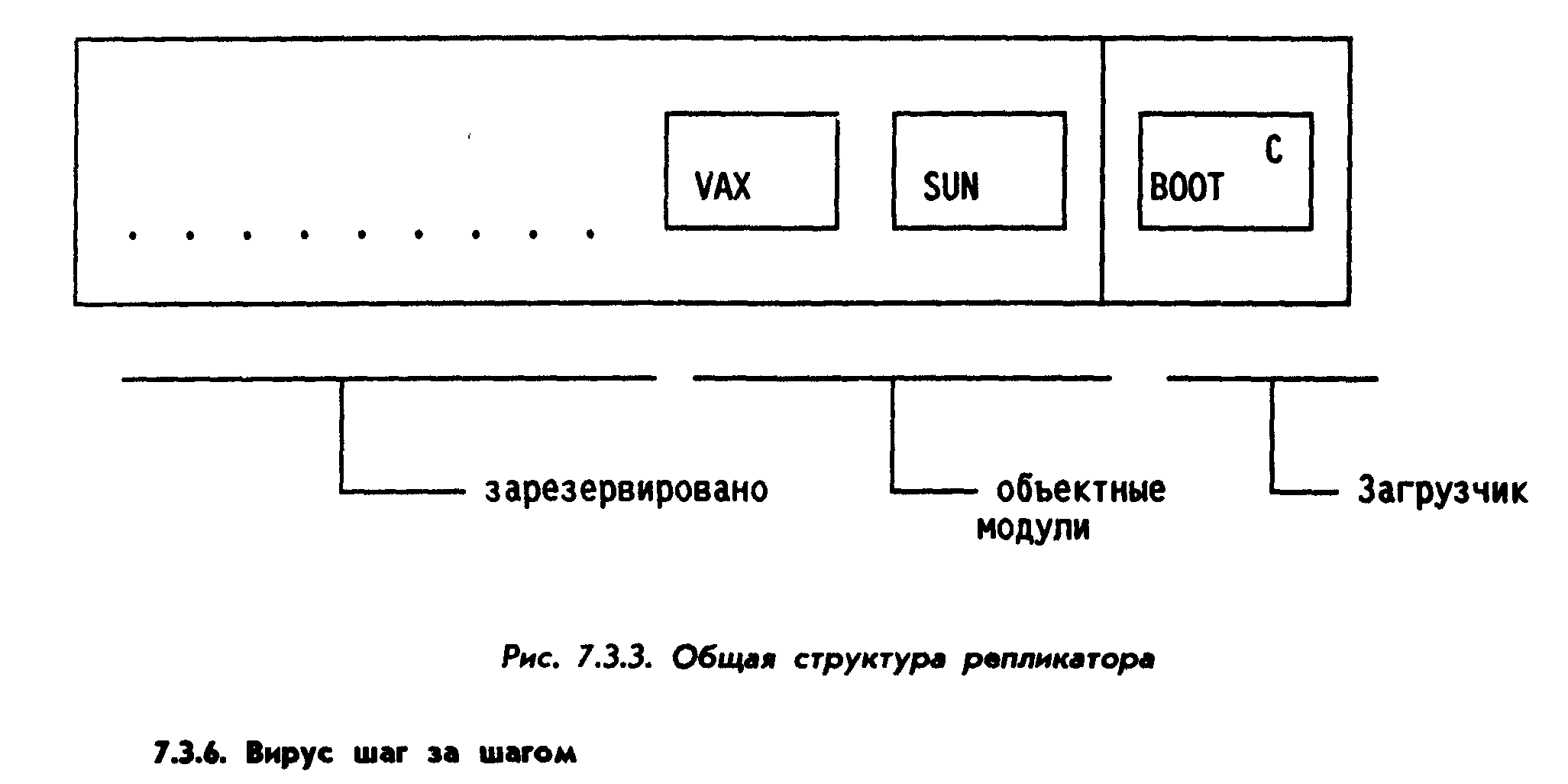

Репликатор Морриса состоит из двух основных частей: главной программы • загрузчик Основная программа осуществляет сбор информации об ЭВМ, подключенных к сети чер) узел, на котором в настоящий момент времени функционирует репликатор. Загрузч! представляет собой исходный текст программы на Си (99 строк), который компилирует и запускается на выполнение на удаленной ЭВМ. При этом программа-загрузчик написа) таким образом, чтобы не зависеть от используемого компилятора (т.е. с использовашм только базовых функций языка С).

Давайте подробнее рассмотрим, как работал вирус Морриса. Автор полагает, что читат немного знаком со стандартными командами операционной системы UNIX, а также х краем уха слышал о том, что BSD UNIX сегодня является стандартом, используемым i создании распределенных вычислительных сетей (например, INTERNET).

Наше рассмотрение будет начинаться с момента, в который происходит заражение у сети. В этот момент времени вирус, работающий на удаленной ЭВМ сумел устаноя связь с поражаемой ЭВМ. через ТСР-порт или подключится к порту SMTP. После 31 инфицирование осуществляется следующим образом:

1) Определяется вектор.по которому подключен используемый для проникновения систему порт (например, 32341). С помощью генератора случайных чисел формирчк строка запроса (например, 8712440) и временное имя файла (например, 14481910).

2) Осуществляется установка и выполнение программы-вектора по одному из алгоритме

При этом команда RM будет выполняться также в том случае, если скомпонованная версия репликатора потерпит неудачу при загрузке. Если сервер обнаружит, что узел сети теперь инфицирован, то соединение будет разорвано. В противном случае репликатор попытается оттранслировать второй обЬектныи модуль. После того, как обе пробы завершились неудачей, репликатор сервера выдает команду RM, удаляющую все файлы, свидетельствующие о попытке инфицирования системы.

5) Новая копия репликатора в поражаемой ЭВМ пытается " укрыться" в памяти. Для этого она ликвидирует вектор, подключенный к порту TCP или SMTP, отключает связь с объектным модулем и уничтожает свой родительский процесс (аргумент $$ при вызове). Затем все двоичные файлы считываются в оперативную память, шифруются, а затем исходные файлы стираются с диска.

6) На следующем шаге репликатор собирает информацию о сетях, с которыми взаимодействует ЭВМ и об узлах, с которыми может быть установлено соединение. В список узлов, хранящийся в памяти, помещаются следующие данные:

базовое и альтернативное имена узлов;

сетевой адрес;

Эта информация собирается частично путем прямого вызова функции IOCTL, частично -путем вызова программы Netstat. Кроме того, в поисках имен узлов репликатор просматривает системные конфигурационные файлы.

7) Осуществляется выбор случайных записей из сформированного списка, с целью их инфицирования. Для сетей подключенных непосредственно, создается список возможных номеров узлов и в случае, если такие узлы существуют, осуществляется попытка их инфицирования. В зависимости от типа узла (шлюз или локальная сеть), репликатор пытается установить соединение через порты telnet или гехес для того, чтобы определить досягаема ли данная ЭВМ, прежде чем пытаться применить тот или иной метод внедрения в систему.

8) Репликатор пытается внедриться в обнаруженную систему одним из трех методов:

через rsh, fingerd или sendmail.

а) Атака через RSH производится путем попытки вызова отдаленной оболочки по следующим путям (в порядке вызова): /ucr/ucb/rsh, /usr/bcn/rsh, и /bin/rsh. Если оболочку запустить удалось, дальнейшее заражение осуществляется в соответствии с пп. 1 и 2а.

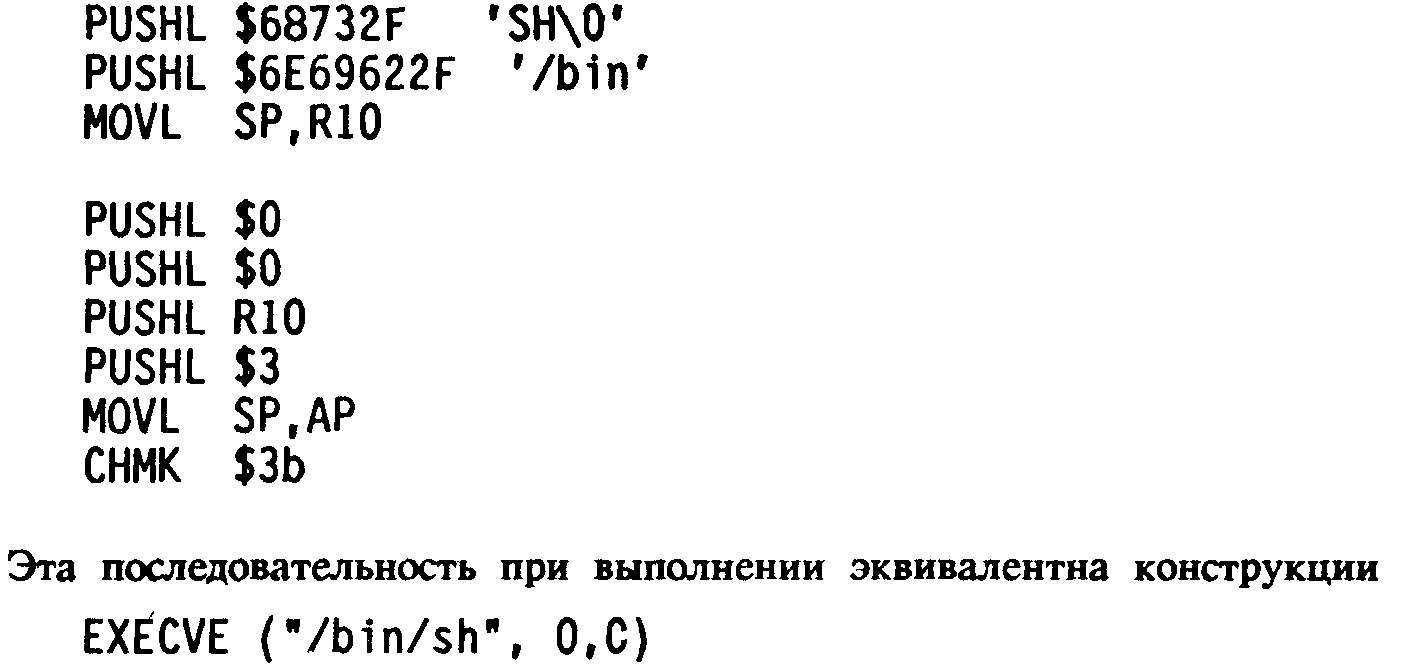

б) Атака через fingerd реализована более тонко. Вначале с помощью процедуры fingerd на удаленной ЭВМ устанавливается соединение, а затем вместо входной строки процедуре передается специально подобранная строка длиной 536 байт, что приводит к переполнению входного буфера и затиранию части стека. Для стандартных версий UNIX, функционирующих на VAX, переполнение приводит к тому, что изменяется основная процедура main. В стек в области точки возврата будет записана следующая последовательность команд:

На ЭВМ типа VAX эта команда вызывает оболочку на удаленной ЭВМ (через соединение TCP). После этого репликатор продолжает инфицирование , выполняя шаги 1 и 2а данного алгоритма. Если же производится попытка инфицирования машины фирмы Sun .приведенный выше набор команд приведет только к распечатке содержимого памяти (разновидность "посмертного дампа"), так как для Sun-версии программы fingerd эта вырезка оказывается не на месте. И хотя реализация аналогичной схемы для машин Sun требовала всего несколько часов машинного времени, Моррис, по каким-то причинам, делать этого не стал.

в) Репликатор пытается инфицировать удаленную ЭВМ путем установления соединения через порт SMTP и передаче кода репликатора в соответствии с п. 26.

При инфицировании выполняются не все методы, перечисленные в п.п. 8а - 8в. Как только один из методов оказался успешным, во внутреннем списке узлов делается пометка "инфицирован" и другие попытки не производятся.

9. Активизируется конечный автомат, имеющий пять состояний. В каждом из этих состояний, кроме последнего, процесс пребывает короткое время, после чего управление передается на шаг 7 (т.е. производится попытка инфицирования очередного узла). Первые четыре состояния представляют собой попытки взлома пароля доступа к вскрытой системе. Последнее состояние фиксируется лишь в том случае, если все прежние попытки подбора пароля результата не дали. В этом случае репликатор переходит к инфицированию других узлов, занесенных во внутренние таблицы и не имеющих метки "инфицирован". Рассмотрим первые четыре состояния подробнее.

а) Репликатор считывает имена узлов из файлов /etc/hosts, equiv и /.rhosts. files. Найденные имена помещаются во внутреннюю таблицу и помечаются меткой hosts (узлы). Затем репликатор считывает во внутренюю таблицу данных файл /etc/password, содержащий счета и пароли доступа. Кроме того, проверяется содержание файла .forward, используемого для автоматической переадресации сетевой почты, проходящей через данный узел транзитом. При этом проверяются все пользовательские каталоги и найденные в них данные также включаются в список счетов и паролей. Но, как это ни странно, репликатор не анализирует файл .rhosts.a

б) Репликатор пытается взломать каждый из пользовательских паролей, используя несколько простых, чтобы не сказать тривиальных подходов. Во-первых, репликатор проверяет наиболее "приятный" случай - отсутствие пароля. Затем, используя информацию из файла счетов, репликатор проверяет простые варианты паролей. Предположим, что некоторому пользователю соответствует запись в файле счетов вида:

account: abcdefghijkimn: 100: 5: User, Name: /usr/account: /bin/sh

в этой записи содержатся следующие данные :

имя пользовательского счета, зашифрованный пароль, идентификатор пользователя, идентификатор группы пользователя, пользовательское информационное поле, каталог (путь), выделенный пользователю, путь к пользовательской оболочке или shell.

Для этого примера в качестве потенциального пароля будут рассмотрены варианты:

account, (имя счета)

accountaccount, (удвоенное время счета)

User, (первое имя пользователя)

Name, (второе имя пользователя)

user, (имя пользователя с маленькой буквы)

name, (второе имя пользователя с маленькой буквы)

tnuocca, (имя счета в обратном порядке)

Как показал "опыт работы" репликатора Морриса, этого оказалось достаточно для взлома более 20% всех паролей на пораженных системах.

Если на этом этапе пароль "угадан", репликатор переходит к п. 10.

в) Третье состояние конечного автомата соответсвует попытке репликатора угадать пароль каждого пользователя путем испытания каждого из слов из внутреннего словаря, содержащего 432 слова. Этот словарь опрашивается в случайном порядке и при обнаружении подходящего пароля управление передается в п. 10. (Полный словарь паролей читатель может найти в [38].

г) Четвертое состояние инициируется в том случае,если все предыдущие попытки окончились неудачей.

10. Если для одного из счетов удалось взломать пароль, репликатор попытаете» осуществить доступ к удаленной ЭВМ. При этом репликатор сканирует файлы forward и rhosts (на пораженной машине) и определяет имя удаленной ЭВМ, к которой имеет доступ пользователь, чей счет оказался взломан. Причина проста, чтобы не путатьс» почти ВСЕ(!) пользователм при доступе к разным ЭВМ используют один и тот же пароль. После того, как потенциальная жертва выбрана, репликатор пытается нанести два удара:

а) Прежде всего делается попытка создать на удаленной машине оболочку дл« выполнения задачи пользователя с помощью команды REXEC. Если попытка удалась»! вирус без всяких помех получает управление.

б) Репликатор выставляет запрос REXEC текущей (пораженной) ЭВМ с использованием имени пользователя и его пароля. Затем вирус запрашивает команду RSH у удаленной ЭВМ, используя имя пользователя, извлеченное из списка. Этот путь вирусной атаке оказывался успешным в тех случаях, когда на поражаемой удаленной' ЭВМ имелся файл hosts.equiv или же пользователь имел файл .rhosts, который позволял устанавливать ему соединение без запроса пароля.

Если с помощью того или иного метода удавалось запустить на удаленной ЭВМ оболочку операционной системы, реплика-гор развивал атаку в соответствии с п.п. 1 и 2. Больше никаких операций над пользовательскими паролями репликатор не производил.

7.3.7. Стратегия размножения

К сожалению, в подавляющем большинстве публикаций о компьютерных вирусах совершенно не уделяется внимания такому понятию, как стратегия размножения автономных рспликативных программ. В результате складывается впечатление, что для обеспечения функционирования вируса или репликатора последнему достаточно создавать как можно больше собственных копий. И что самое неприятное, ряд авторов вирусов, следуя этой концепции, создают совершенно жуткие в своей простоте произведения!

В результате бесконтрольного (или вернее сказать, бездумного) размножения автономная репликативная программа достаточно быстро исчерпает все доступные в системе вычислительные ресурсы и полностью блокирует ее штатную работу. То есть, вирус или репликатор своими собственными усилиями уничтожит сам себя - ведь функционирование АРП возможно только в "нормально" функционирующей системе. Да и если обратиться к медицинской литературе, откуда заимствована основная часть терминологии, можно найти еще одну очень полезную аналогию: вирусы и микробы, ХОРОШО ПРИСПОСОБИВШИЕСЯ К ЧЕЛОВЕЧЕСКОМУ ОРГАНИЗМУ НЕ ВЫЗЫВАЮТ ОСТРО ПРОТЕКАЮЩИХ ПРОЦЕССОВ. В самом деле, выживание для вируса - это проблема более сложная, чем может показаться на первый взгляд. Ведь если организм-носитель вируса погибнет, то погибнет и сам вирус! А это означает, что проблемы защиты окружающей среды одинаково актуальны не только для человечества в целом, но и для вирусной общественности в частности (при этом с равным успехом можно вести речь как о вирусе гриппа или СПИД, так и о компьютерных вирусах).

Следует отметить, что Моррис не ушел далеко от большинства любителей, хотя и разрабатывал достаточно профессиональную программу! Конечно, во время работы репликатора производилась проверка, поражена ли уже данная ЭВМ или нет. Для проведения этой проверки репликатор, прежде всего, пытался соединиться с другим репликатором через один из локальных, зараннее определенных портов TCP. Если оказывалось, что в системе находится два репликатора, то один из них, выбираемый случайным образом, устанавливал внутреннюю переменную pleasequit и прекращал работу после достижения этапа 9в взлома пароля.

Но эта небольшая временная задержка приводила к тому, что во многих пораженных системах все-таки существовало несколько копий репликаторов, пока все они пытались оценить доступность других узлов сети. И так как каждый репликатор был реализован как независимая программа, эти копии вступали в конкурентную борьбу (!) между собой за необходимый им всем вычислительный ресурс - тот самый порт TCP, который использовался для определения наличия репликатора в системе. И это приводило к тому, что репликатор, не получив доступа к порту, ожидал какое-то время (оставаясь в памяти), и вновь и вновь повторял попытку установить связь со своим собратом.

Но была и еще одна причина, по которой происходило быстрое истощение вычислительных ресурсов. При размножении каждый седьмой репликатор вместо того, чтобы проверять наличие других репликаторов становился бессмертным. С помощью встроенного генератора случайных чисел устанавливалась внутренняя переменная, запрещавшая проверку наличия в системе других копий репликатора. Это, предположительно, была попытка защититься от ловушки, подключаемой на используемый репликатором порт TCP и выдающий поступающим в систему репликаторам команду на уничтожение. В конце концов это привело к тому, что сеть оказалась перегружена "бессмертными" репликаторами и фактически была парализована.

7.3.8. Вирусы и локальные сети

Как же обстоит дело с локальными сетями ЭВМ? Последствия внедрения специализированного сетевого вируса скорее всего окажутся столь же катастрофическими, сколь и для распределенной сети. Проблема, однако, состоит в том что для локальных сетей достаточно опасными оказываются и самые обычные вирусы, написанные для MS-DOS. Так, поведение достаточно известного вируса RCE-1800 Dark Avenger послужило основой для проведения специальных исследований одной из московских фирм [67]. Понимание того, что это не специально разработанный для Novell вирус, подброшенный недобросовестными конкурентами, а самый обычный, и что его размножение обеспечивается штатными средствами операционной системы, пришло далеко не сразу. Вообще надо признать, что на сегодняшний день специализированные сетевые вирусы можно пересчитать по пальцам. И вирус Морриса среди них, несмотря на свой почтенный возраст, по-прежнему занимает лидирующие позиции. А это означает, что на сегодняшний день защиту сетей необходимо рассматривать прежде всего, как защиту каждого отдельно взятого узла. При этом, безусловно, на администратора сети ложатся дополнительные, по сравнению с рядовым пользователем, обязанности по защите файл-серверов и центров коммутации по защите как от вирусов, так и от репликаторов.

7.3.9. Что делать?

Теперь, когда у Вас сложилось впечатление о том, что такое вирусы и репликаторы, имеет смысл обсудить, как же с ними бороться. Первое, что приходит в голову - не допустить АРП в систему. Затем, если вирусу или репликатору удалось внедриться, Вам необходимо принять меры по его уничтожению и блокировке повторного заражения системы. И наконец, необходимо локализовать ущерб, нанесенный АРП, и ликвидировать последствия вирусной атаки. В общих чертах проблемы и методы их решения оказываются те же, что и для обычных компьютерных вирусов, функционирующих в рамках одной ЭВМ.

Итак, основные рекомендации:

1. Все отладочные входы в системное и прикладное математическое обеспечение должны быть исключены из коммерческих версий программ.

2. Необходимо тщательно исследовать имеющиеся программные продукты на предмет наличия в них "люков", оставленных при разработке. Это достаточно дорогая процедура, но потеря информации может обойтись еще дороже.

3. К выбору пароля следует относиться добросовестно.

4. Поддерживайте в работоспособном состоянии системный журнал. С его помощью Вы сможете опеределить источник и путь заражения Вашей ЭВМ.

5. Не пренебрегайте архивированием. Как показывает опыт, при работе с компьютером можно быть уверенным только в одном: рано или поздно программы и данные будут кем-либо или чем-либо приведены в негодность!

6. Не экономьте на зарплате системных программистов. Неэквивалентная оплата высококвалифицированного труда вынуждает людей искать либо побочные источники дохода (и тогда некогда заниматься обеспечением безопасности системы), либо толкает на создание вирусов или репликаторов, как средства "кровавой мести".

7. Старайтесь, хоть это и нелегко, пользоваться лицензионными копиями программного обеспечения. В этом случае у Вас, во-первых, есть гарантия целостности программного продукта, а во-вторых, есть кому предъявлять претензии по некорректной работе программ.

8. Все поступающие программы, вне зависимости от источника их приобретения, должны проверяться на предмет заражения известными типами вирусов. На сегодняшний день можно рекомендовать совместное использование двух антивирусных пакетов: -V (автор ' Е.Касперский) и AIDSTEST (автор Д Лозинский). Постепенно набирает популярность и ' антивирусная программа AVSP 2.0 (Диалог-МГУ), позволяющая пользователям самостоятельно расширять базу данных о вирусах по пубикациям в прессе (информация о новых вирусах постоянно публикуется, например, в журнале Монитор" - индекс Роспечати 70576).

9. Время "вирусов общего назначения" уходит в прошлое. Начинается известная уже несколько тысяч лет борьба "брони" и "снаряда", в ходе которой неуклонно совершенствуются средства защиты и нападения. Это означает, что с течением времени в борьбу втягиваются специалисты все более высокой квалификации. Но если разработка антивирусных программ - дело коммерчески оправданное, то кто будет платить авторам вирусов? И за что? Очевидно, за поражение вполне определенных информационных систем конкурентов в жизненной борьбе! Л это означает, что имеет смысл несколько разгрузить администратора вычислительной сети, выделив для обеспечения целостности обрабатываемой информации специалиста, способного не только пользоваться антивирусными пакетами, но и самостоятельно ликвидировать угрозу потери данных. Требования к квалификации здесь достаточно жестки а это означает, что столь же высоки и требования по оплате услуг, от которых нет никакого видимого эффекта.

СОВРЕМЕННАЯ КОНЦЕПЦИЯ ЗАЩИТЫ СЕТИ ПЕРЕДАЧИ ДАННЫХ В РАМКАХ МОДЕЛИ ВЗАИМОДЕЙСТВИЯ ОТКРЫТЫХ СИСТЕМ И РЕКОМЕНДАЦИЙ МККТТ

В последнее время расширяется применение сетей передачи данных в правительственных учреждениях и промышленных фирмах. С их помощью терминалы и вычислительные средства обмениваются самой разнообразной информацией, часть которой не подлежит разглашению. В связи с этим, например, правительство США уделяет большое внимание вопросам защиты данных в таких сетях, и для решения этой задачи Агентство национальной безопасности (АНБ) финансирует программу по созданию системы защиты сети передачи данных (СЗСПД).

На примере этой программы рассмотрим современный подход к защите сетей передачи данных с учетом рекомендаций МККТТ и МОС.

В рамках этой программы 11 частных промышленных фирм и несколько государственных ведомств, в том числе Национальное бюро стандартов и Управление связи МО США, разрабатывают нужную архитектуру, удовлетворяющую требованиям базовой модели взаимодействия открытых систем, принятой Международной организацией по стандартизации [42] . Протоколы, определяющие содержимое и структуру взаимодействия объектов двух различных систем, будут содержаться в аппаратных средствах внешнего интерфейса или встраиваться в главную ЭВМ.

СЗСПД - устройства предназначены для защиты как секретных, так и важных, но несекретных данных. Дополнительно с СЗСПД должна использоваться централизованная система манипулирования ключами, выполняющая функции генерации, распределения и учета криптографических ключей. Криптографические алгоритмы, используемые в системе СЗСПД, разработаны и утверждены АНБ.

Защита информации в сетях передачи данных, в которых применяются новейшая технология и которые должны отвечать требованиям высокой производительности, экономической эффективности и характеризоваться низкой частотой появления ошибок, достаточно непростая задача. Она усложняется еще и необходимостью решать такие вопросы, как сохранение целостности данных (т.е. препятствовать изменению или внесению новых данных) и предотвращение отказа от выполнения операций (т.е. передавать третьему лицу подтверждение о пересылке или приеме данных).

Универсальные средства защиты данных должны легко применяться с различным оборудованием и прикладными программами. Конечной системой может быть персональный компьютер, мини-ЭВМ, центральная ЭВМ или интерфейсный процессор. Скорость передачи данных в сети и средства связи могут быть различными. Необходимо также решить задачу проверки вводимых данных. Задачи аутентификации системы и пользователя при подключении к удаленной ЭВМ и контроля за доступом в базу данных тесно связаны с проблемами защиты данных при установлении связи между двумя системами. При этом следует учесть, что средства защиты данных конечных систем определяют подход к решению этой задачи во всей сети.

Для удобства и простоты использования в цифровой сети необходимо применять стандартные элементы. При этом нецелесообразно устанавливать отдельные стандарты на средства защиты данных, поскольку это может ограничить сферы их применения, затруднять использование и привести к увеличению стоимости разработки. Поэтому рекомендуется рассматривать средства защиты как встроенный элемент всей сети.

Цель программы СЗСПД:

создание семейства совместимого оборудования, реализующие функции системы защиты сети передачи данных;

разработка архитектуры средств защиты данных и вспомогательных протоколов в рамках модели взаимодействия открытых систем и разработка дружественной системы манипулирования ключами.

В рамках программы должны быть созданы различные средства защиты данных для сети с взаимодействием открытых систем, в том числе:

обеспечения конфиденциальности и целостности данных, т.е. предотвращения несанкционированного доступа и изменения данных;

аутентификации перед вводом, т.е. идентификации пользователя на приемном конце сети и определения их признаков;

управления доступом, т.е. ограничения установления связи или доступа к данным на основе результатов аутентификации;

подтверждения санкций устройств, пересылающих информацию, т.е. опознавания цифровых сигнатур.

Важнейшим элементом любой распределенной системы со средствами криптографии является блок манипулирования ключами (генерации, распределения и учета криптографических ключей). Генерация и распределение ключей должны осуществляться так, чтобы свести к минимуму возможность их передачи несанкционированному пользователю. В блоке должны быть предусмотрены механизмы восстановления, позволяющие иметь минимальные потери данных и сохранение свойств защиты данных. Блок манипулирования ключами должен быть простым в работе и не оказывать существенного влияния на рабочие характеристики сети или стоимость ее эксплуатации. Обычно в системах секретной связи применяется принцип распределения ключей, записанных на бумажный носитель вручную. Однако для современных систем с большим массивом данных такой принцип неприемлем, поскольку стоимость и сложность распределения ключей с увеличением числа пользователей существенно возрастают.

В системе СЗСПД применяются средства, разработанные АНБ и использующие централизованный центр манипулирования ключами <ЦМК). Такой центр предоставляет каждому подключаемому к сети устройству один или более наборов специальных ключей. Этот метод более перспективен по сравнению с методом применения центра распределения кода, когда на каждом этапе формирования вызова требуется третий участник.

Время формирования вызова значительно сокращается, а проблемы,связанные с большим числом пользователей, не возникают. При формировании секретного сеанса связи два СЗСПД-прибора при обмене информацией аутентифицируют идентичность друг друга. Эти данные используются для арвнятия решения о предоставлении доступа, например, для определения степени секретности пересылаемой информации. Выведенный ключ используется криптографическим алгоритмом как вводимая защищающая передаваемые сведения информация.

В процессе установления связи гарантируется уникальный ключ потока информационного обмена, предназначенный для обеспечения конфиденциальности и целостности данных. Каждый СЗСПД-прибор подтверждает правомочность идентификационного кода и кода защиты данных другого СЗСПД-прибора, после чего определяются привилегии контроля за доступом в течении последующего сеанса связи. Если из-за соображений защиты данных между приборами не может быть установлена связь (две машины имеют по одному, но различному грифу секретности), передача засекреченных данных не разрешается. В случае разрешения сеанса связи с помощью процесса согласования взаимодействия двух абонентов сети выявляются дополнительные ограничения на операцию контроля за доступом и используемые средства защиты данных.

После установления связи ЭВМ могут пересылать друг другу данные в соответствии с «граничениями на контроль за доступом и с защитой, обеспечиваемой выбранной системой. В ходе передачи данных СЗСПД-приборам пересылаются данные главных ЭВМ, проверяются любые применяемые ограничения на контроль за доступом, формируются протоколы защиты данных в соответствии с СЗСПД-протоколом, после чего данные могут быть переданы. Их прием осуществляется в обратном порядке.

Процесс контроля за доступом предусматривает гарантию и присвоение привилегий пользователю или процессу, используя данные механизма аутентификации, который заключается в обеспечении каждого абонента сведениями об идентичности и привилегиях других абонентов. В системе СЗСПД этот механизм подразумевает аутентификацию до ввода. После выявления информации и гарантии ее точности локальная система или пользователь может принять решение о том, какие данные могут быть переданы на приемный конец. Таким образом, аутентификация и контроль за доступом тесно связаны:

аутентификация - операция, предваряющая процесс контроля за доступом, который устанавливает привилегии пользователей. В случае отсутствия средств контроля привилегий всех пользователей будут одинаковыми и они будут иметь доступ ко всем ресурсам сети. Средства контроля за доступом проверяют взаимодействие главных ЭВМ, доступ к базам данных управления и доступ к ресурсам сети. Общие средства защиты данных должны включать и средства контроля за доступом.

При интерактивном обмене после аутентификации идентичности контроль за доступом выполняется в два этапа:

определяется характер информации, которой могут обменяться равноправные абоненты;

в случае отсутствия такой информации связь прерывается. В системе СЗСПД этот этап называется утверждением равноправного доступа (УРД). Он выполняется при формировании сеанса связи после получения данных об аутентификации идентичности;

осуществляется наолюдение за соолюдением равноправного доступа выполняемое на протяжении всего сеанса связи: заданные на первом этапе правила доступа должны соблюдаться при каждой передаче данных и использовании ресурсов сети. функцию СРД в основном исполняют средства СЗСПД, которые проверяют метки секретности с целью удостоверения выполнения правил контроля за доступом. Эта задача входит в число задач СЗСПД - протокола передачи данных.

Функции контроля за доступом осуществляется средствами СЗСПД, главной ЭВМ и ее программами, а также пользователями. При этом степень ограничений на обмен данными, накладываемых правилами контроля, задается уровнями доверия главных ЭВМ и пользователя.

Функция управления системой СЗСПД предусматривает контроль и управление СЗСПД-приборами и средствами защиты данных служб безопасности, обеспечения работы системы и пользователей. В рамках модели Международной организации по стандартизации система управления выполняет задачи контроля и координации функций защиты и передачи данных, в которые входят выявление локализации неисправностей и ошибок, контроль работы и состояния системы, оптимизация процесса пользования ресурсами сети и управления базами данных систем. Задача управления защитой данных предусматривает:

прослеживание событий, имеющих отношение к функции защиты данных; удостоверение о том, что меры по защите не оказывают серьезного воздействия на работу системы;

управление дополнительными устройствами защиты данных.

Применение средств защиты данных может значительно усложнить стандартную процедуру управления системой: нарушается контроль за ее работой, встроенное в сеть криптографическое оборудование может влиять на диагностические испытания и локализацию неисправностей.

Защищенные системы передачи данных представляют собой системы с одним или более средствами их защиты, самыми распространенными из которых являются средства обеспечения конфиденциальности и целостности данных. Обеспечение конфиденциальности означает, что данные не могут быть выведены из системы без соответствующих санкций. Эта задача, как правило, выполняется с помощью операции кодирования. Под целостностью подразумевается невозможность изменения, внесения, удаления или повторного использования данных без регистрации. Примером средства обеспечения целостности данных является код аутентификации сообщений, используемый для защиты электронных систем пересылки денежных средств в банковском деле.

Функция обеспечения подтверждения отправителя или приемного конца сети реже выполняется средствами защиты сети, хотя она может оказаться очень полезной в ряде областей применения. В случае выполнения такой функции можно подтвердить третьему участнику сеанса связи, что источником данных является отправитель или что данные действительно поступили на приемный конец. Этим такая функция отличается от функции аутентификации источника данных и аналогична проставлению подписи на документах на бумажных носителях. Задача обеспечения подтверждения отправителя обычно выполняется с помощью механизма генераций цифровой сигнатуры. Функцию обеспечения подтверждения приемного конца сети выполнить труднее и в системе СЗСПД она не предусмотрена.

Для поддержки различных специальных средств открытой передачи данных, например электронной почты, используется каталожный обслуживающий процессор. Пользователь сети, желающий получать электронную почту с гарантией ее сохранности, может отправлять соответствующую информацию с помощью обслуживающего процессора. Другой пользователь может отыскать эту информацию и использовать для генерации ключа графика, предназначенного для защиты содержания сообщения, которое пересылается первому пользователю. Этот пользователь после приема сообщения может воспроизвести тот же ключ графика и, тем самым, восстановить содержание.

Программа СЗСПД свела лучшие современные средства криптографии и алгоритмы манипулирования ключами в международный стандарт на средства цифровой связи. Архитектура и протоколы систем связи разрабатываются с учетом обеспечения простоты работы, широкого диапазона областей применения и совместимости с международными стандартами.

. ДЕЦЕНТРАЛИЗОВАННАЯ СИСТЕМА ЗИЩИТЫ ОХРАНЯЕМЫХ ОБЪЕКТОВ ИВС И ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЕЙ

Значительная доля затрат при оснащении охраняемых объектов системами защиты приходится на прокладку новых линий связи, соединяющих периферийные и центральные устройства этих систем. Одним из перспективных путей снижения расходов является применение диалоговой сети, позволяющей использовать во вновь создаваемых системах защиты уже имеющиеся телефонные кабели.

Указанное техническое решение является универсальным, так как диалоговая сеть может применяться в различных системах защиты. Наибольший эффект достигается при сочетании децентрализованной структуры построения систем защиты диалоговой сети свези. При этом обеспечивается высокий уровень эксплуатационной надежности, помехоустойчивости и удобной работы с системами защиты [13].

При проектировании устройств охранной сигнализации основными критериями их работы являются надежность функционирования, точность идентификации и отображение причин включения тревоги с указанием детальных данных о месте происшествия. С экономической точки зрения основное требование формулируется как обеспечение рационального соотношения эффективности названных устройств и их стоимости.

При создании систем охранной сигнализации должно быть обеспечено удобство работы с ними обслуживающего персонала. Особенно это важно при создании крупных комплексов, обеспечивающих защиту нескольких объектов. Под удобством понимается наличие возможности у обслуживающего персонала оперативно получать (в случае включения тревоги) сведения о ситуации на объекте, местоположении сработавшего датчика и т.п. Использование концепции децентрализованного построения систем охранной сигнализации существенно ограничивает потенциальные возможности преднамеренного выведения их из строя. Кроме того, за счет уменьшения количества линий связи между периферийными устройствами и центром, а также протяженности линий связи между датчиками и устройствами обработки сигналов обеспечивается снижение вероятности выхода из строя этих каналов передачи информации.

Концепция построения децентрализованной системы охранной сигнализации предполагает установку на каждом объекте (или в каждой зоне) своего центрального устройства, к которому через первичные сигнальные линии связи подключаются датчики, установленные на данном объекте. В свою очередь передача информации от этих периферийных центральных устройств в центральный пост охраны осуществляется через имеющиеся двух-или четырехпроводные линии телефонной связи. При такой структуре построения возможность выведения из строя всей системы практически сведена к нулю.

Обязательным условием указанного уровня надежности функционирования системы является использование в ее составе развитых центральных устройств, которые могут работать полностью автономно. Такое устройство должно выполнять все основные функции по приему и обработке сигналов, поступающих от датчиков, а также по включению местной сигнализации тревоги в случае, если аппаратура центрального поста охраны или соответствующая линия связи вышли из строя. Таким образом, при отказе любого из периферийных устройств или его линии связи с центром вся остальная часть системы сохраняет полную работоспособность.

При централизованной структуре построения системы выход из строя одного из компонентов аппаратуры центрального поста охраны приводит к потере работоспособности всей системы в целом. Возможное решение этой проблемы связано с дублированием основных компонентов названной аппаратуры и линий связи. Однако реализация данного технического решения обусловливает poet стоимости системы. Кроме того, расширяются потенциальные возможности преднамеренного выведения ее из строя.

В централизованной системе при нарушении связи с центральным постом охраны дежурный персонал центра лишается какой-либо информации о ситуации в данной зоне защищаемого объекта. Периферийные же устройства представления информации в составе системы, как известно, отсутствуют. Таким образом, контроль соответствующей зоны может осуществляться только непосредственно охранниками. Следствием этого является увеличение штата охраны, необходимость в котором отпадает при использовании децентрализованных систем.

В централизованных системах передача сигналов датчиков в центр осуществляется через блоки предварительной обработки. Электропитание этих блоков производится от стандартной сети переменного тока. Параллельная схема питания от автономного источника постоянного тока, как правило, не применяется. Таким образом,существование линий электропитания расширяет возможности для попыток преднамеренного выведения из строя функциональных элементов системы, а отсутствие источников аварийного питания обусловливает достаточно низкий уровень защищенности элементов от актов саботажа.

В децентрализованной системе периферийные центральные устройства имеют универсальную систему электропитания, к которой параллельно подключается и стандартная сеть переменного тока и источник аварийного питания постоянного тока. Кроме того, наличие в устройстве соответствующих информационных индикаторов позволяет оперативно обнаруживать возникновение неисправности и локализировать ее.

Одним из важнейших требований, предъявляемых к системе охранной сигнализации, является обеспечение надежности и оперативной передачи сигналов тревоги и кратких сообщений в центральный пост охраны. В децентрализованных системах гарантирование передачи сигналов тревоги приобретает особенно важное значение. При проектировании средств связи для такой системы рекомендуется руководствоваться следующими критериями: определенной дальностью трансляции;возможностью использования уже имеющихся кабелей связи;высоким уровнем помехозащищенности средств связи от воздействия внешних электромагнитных полей; защитой от возможных манипуляций и преднамеренных попыток выведения из строя системы.

Сформулированным выше требованиям в полной мере отвечает упоминавшаяся диалоговая сеть, в которой уже используются стандартные линии телефонной связи. Передача сигналов в этом случае осуществляется через линии местной сети телефонной связи общего пользования. При применении стандартного телефонного кабеля с проводами диаметром 0,8 мм расстояние между центральными устройствами может достигать 10 км вне зависимости от общего числа устройств, подключенных к сети.

Благодаря двойной гальванической связи и использованию симметричных блоков согласования между центральными устройствами и диалоговой сетью обеспечивается высокий уровень защиты в отношении перенапряжения. Кроме названных, в диалоговой сети реализован и ряд других мер, направленных на гарантирование надежной передачи информации. Наряду с надежностью важное значение имеет и защищенность сигнальных и управляющих линий связи центральных устройств от возможных попыток преднамеренного выведения их из строя. Для выполнения этого требования необходимы специальные целенаправленные меры защиты, так как задействованные линии связи расположены за пределами соответствующей активизированной охраняемой зоны.

В централизованной системе имеется большое число линий связи, находящихся за пределами зон, контролируемых посредством датчиков. Следствием этого являются и повышенные затраты на их защиту (установка защитных металлических труб, применение кодирования передаваемых по линиям сигналов и т.п.). В децентрализованной системе требуются существенно меньшие затраты на защиту линий связи, так как только их незначительная часть находится за пределами контролируемых зон.

В целях дальнейшего снижения затрат при передаче информации в диалоговой сети связи применен специальный метод копирования сообщений с использованием так называемого определителя подлинности. Сущность метода заключается в автоматическом дополнении каждого передаваемого информационного сообщения определителем подлинности, который содержит индивидуальный для данного центрального устройства ключ. На приемной стороне после автоматического анализа этого ключа делается вывод об искаженности или неискаженности поступившего сообщения.

Обязательной предпосылкой оперативной реализации эффективных мероприятий по защите охраняемого объекта при включении сигнализации тревоги является наличие в составе системы элементов индикации и управления. Последние должны обеспечивать выведение данных о виде поступившего сообщения (вторжение, нападение, попытка выведения из строя узлов системы), о местонахождении сработавшего датчика. Наряду с этими основными данными существенное значение имеет и различная дополнительная информация, например сведения о включении рабочего режима центрального устройства и датчиков, контролирующих зону, из которой поступил сигнал тревоги.

Диалоговая сеть связи позволяет в полной мере выполнить сформулированные требования, так как к ней могут подключиться различные информационные индикаторы, устройства и даже системы. Одно из несложных современных информационных устройств - блок управления с размерами, не превышающими габариты стандартного телефонного аппарата,-располагает индикатором для выведения текстового обозначения вида поступившего сообщения, индикатором кода сработавших центрального устройства, группы датчиков и адреса датчика, а также индикатором для выведения дополнительных сведений, набираемых посредством клавиатуры.

Рассмотренный блок управления может устанавливаться на рабочем месте дежурного центрального поста охраны. Наряду с информационными индикаторами и клавиатурой, в блоке имеются функциональные кнопки, посредством которых могут передаваться управляющие команды всем центральным устройствам, подключенным к диалоговой сети.

Важным достоинством блока управления является возможность подсоединения к нему печатающего устройства для централизованного протоколирования необходимой информации. Кроме того, для обработки дополнительных сведений к управляющему блоку может подключаться информационная система. Рассмотренные возможности обеспечивают дополнительные удобства для дежурных центрального поста охраны, которые получают достаточно полную информацию о ситуации на защищаемых объектах, о принятых оперативных мерах.

Диалоговая сеть связи обладает высоким уровнем гибкости, что позволяет подключать к ней периферийные центральные устройства, имеющие различные функциональные возможности, варьируемые в зависимости от специфических требований к защите конкретного объекта или зоны. Указанное изменение функциональных возможностей обеспечивается путем подключения или отключения соответствующих модульных блоков центрального устройства.

7.6. ТЕХНИЧЕСКИЕ СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ В ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ И ТЕЛЕКОММУНИКАЦИОННЫХ СЕТЯХ

По мере усиления роли вычислительной техники возрастает опасность потери данных, которыми оперирует такая техника. В настоящее время эта проблема осложняется в связи со значительным увеличением объема хранимой на магнитных дисках информации и широким распространением персональных компьютеров (ПК), объединяемых в локальные сети. Вследствие простоты передачи программного обеспечения (ПО) з таких сетях и машинах возникает опасность заражения их компьютерным "вирусом", т.е. опасность появления программ, способных присоединиться к другим программам машины и нарушать ее работу. В результате объединения ПК в сети увеличивается вероятность возникновения эпидемии такого "вирусного заболевания".

Для современной вычислительной техники можно выделить два типа угроз. Помимо существовавшей с первых дней появления вычислительных средств опасности потери данных из-за неисправности оборудования или ПО (в том числе из-за неправильного обращения с ними необученных пользователей), появилась опасность неправильного пользования данными вследствие доступа к нему большого числа различных пользователей. Как показал опрос ведущих фирм США, потеря информации в вычислительных системах на 80,8 % этих фирм была связана с неисправностями в сети питания, на 76,5 % - с несовершенством системы управления, на 67,9 % - с несовершенством системы подготовки и обучения персонала работе с вычислительными средствами; на 64,1 % - с ухудшением контроля условий окружающей среды; на 29,5 % - с электронными помехами; на 16,7 % - с мошенничеством и присвоением чужого имущества; на 11,5 % - с повышением максимально допустимой рабочей температуры; на 10,3 % - с физическими повреждениями; на 7,7 % - с вандализмом; на 6,4 % - с саботажем [43].

В отличие от систем, используемых в оборонной промышленности и финансовых органах, где очень важно предотвратить утечку информации и где требуемый уровень защиты данных обеспечивается с помощью специальных средств, для обычных учрежденческих систем нет стандартных систем защиты данных. Основной задачей системы защиты данных вычисли гельного комплекса является контроль доступа к вычислительным средствам -ограничение физического доступа к ЭВМ и определение лиц, которым разрешен доступ к определенным файлам. Необходимо также предусмотреть возможность случайного повреждения системы и меры по восстановлению наибольшего объема данных в случае повреждения. По сведениям консультативной фирмы Yankee Group, стоимость отказа объединенных в сеть ЭВМ может достигать 50 тыс-долл. Защита данных против потерь такого рода состоит в создании зеркального отображения каждого файла системы либо распределенной базы данных, к которой имеют доступ многие пользователи. Первый способ является более дорогим, а второй - менее эффективным.

Первая задача программы защиты данных наиболее трудная: поскольку терминалы и ПК могут находиться в любом месте учреждения, физический доступ к ним трудно контролировать. Полезными могут быть устройства блокировки клавиатур и безопасные хранилища гибких дисков. Такими встроенными устройствами блокировки, не позволяющими осуществлять ввод данных с клавиатуры, оснащены ПК серии PC/AT и ЭВМ PS/2 фирмы IBM. В будущем с появлением оптических дисков, способных хранить по 2 Гбайт данных (на диске диаметром ~ 13 см), значение таких мер существенно возрастает: сейчас в ЭВМ хранится ~ 5 % информации, касающейся деятельности фирмы, но с появлением дешевых оптических дисков большой емкости с возможностью перезаписи объем такой хранимой информации значительно увеличится. В настоящее время важной проблемой является контроль доступа к ЭВМ- электронными способами, поскольку большая часть преступлений совершается не каким-либо программистом-фанатиком вне фирмы, а сотрудниками фирмы, и применение только физических средств защиты нельзя считать достаточным. В связи с этим необходимо предусматривать встроенные средства зашиты в ПО, в том числе операционных системах (ОС). Наиболее популярными являются пакеты программ RACF центральных ЭВМ фирмы IBM. Другим средством защиты данных ОС является ядро безопасности, разработанное фирмой KeyTech и реализованное в настоящее время на ЭВМ серии System 370, работающих с ОС Unix. Это ядро также обеспечивает защиту данных микропроцессоров серии 6800 фирмы Motorola, работающих с ОС МУС.

Однако в связи с существующей тенденцией к реализации открытых систем задача защиты данных существенно усложняется. Теоретически электронный доступ к сети может иметь всякий пользователь, владеющий ПК, модемом и телефоном. В таких системах основная функция программных средств защиты данных сводится к проверке правомерности каждой попытки доступа к машине. Система с помощью пароля, магнитных карт или биометрических методов (например, по отпечаткам пальцев) идентифицирует пользователя, после чего в случае получения положительного ответа ему предоставляется запрашиваемый доступ. Следует отметить, что хотя в настоящее время для получения доступа к машине широко используются пароли, по мнению экспертов, это один из самых ненадежных способов борьбы с утечкой информации. К тому же, большинство служащих применяют в качестве пароля наиболее часто употребляемые слова. Цифровой кед .также малоэффективный, поскольку ям часто служат даты рождения или телефонные номера. Б связи с этим пользователь должен регулярно менять пароль. При •спользояав— х&родя следует помнить, что длина его должна быть минимальной. Правда, • васмжцве время предлагается применять его совместно с устройством ответного запроса, выпояиеввого ва одном кристалле со схемой модема. При вводе пароля устройство передает его глаюой ЭВМ, после чего вызов отключается и по паролю находится телефонный номер лица, запрашивающего доступ. Этот номер набирается для восстановления связи. В данном случае уменьшается вероятность получения доступа посторонним лицом, узнавшим пароль пользователя.

В качестве "ключа" к ЭВМ могут служить специальные карты с уникальным кодом пользователя, но их недостатки хорошо известны. В любом случае эффективная система защиты данных должна контролировать и фиксировать все успешные и безуспешные попытки получения доступа к вычислительной системе, что может быть выполнено с помощью контрольного следа выполняемого процесса.

Как указывалось выше, вторая основная задача защиты данных состоит в контроле доступа пользователей только к разрешенным файлам. Так, служащие бухгалтерии и финансовых подразделений учреждения могут иметь доступ к таким файлам. Для выполнения этой задачи необходимо определить иерархию хранимой информации и группировать ее в соответствии с характером и важностью сведений, присваивая каждой категории данных определенный гриф. Необходимо присваивать их и пользователям, при этом вопрос о том, кто может пользоваться хранимой информацией определенного типа, записывать, редактировать, копировать, компилировать или стирать ее, решается руководителем учреждения. Следует также решить и вопрос о том, когда и при каких критических ситуациях пользователям, не имеющим права доступа к данной информации, он может быть временно предоставлен.

После установления всех этих факторов необходимо проверить целостность системы, т.е. удостовериться в невозможности несанкционированного внесения изменений в хранимые данные. Программное обеспечение при поступлении запроса на внесение изменений должно подтвердить возможность внесения таких изменений. Подобная проверка не позволяет понизить гриф хранимой информации или повысить гриф пользователя без получения соответствующего подтверждения правомерности таких действий. Конфигурация системы должна препятствовать выполнению каких-либо важных операций пользователем-одиночкой, поскольку, согласно данным ревизионной комиссии Великобритании, большая часть мошенничеств, связанных с использованием вычислительной техники, совершается путем ввода новых и обработки имеющихся данных.

Наиболее дешевый и эффективный метод обеспечения сохранности данных файлов состоит в кодировании хранимой информации. Особенно важная информация может кодироваться отдельно, так что даже если кто-нибудь и получит несанкционированный доступ к файлу, он не сможет считать хранимые сведения. Правда, в конце концов можно расшифровать любой код, но это процесс достаточно длительный, а ценность информации со временем уменьшается.

При защите данных файлов машин, объединенных в сети, рекомендуется кодировать данные в точках входа в сеть. Следует отметить, что они, как правило, являются самыми трудными с точки зрения возможности доступа к ним посторонних лиц, поэтому кодирование данных этих точек способствует и улучшению средств защиты данных сети в целом. Обычно вход в сеть осуществляется с помощью модема. В настоящее время на рынке имеются ИС, реализующие стандарт на кодирование данных, выпущенный бюро стандартов США. Помимо облегчения задачи кодирования, такие ИС позволяют существенно снизить стоимость операции. Так, несколько лет назад фирма Telcor Systems продавала отдельные модули кодирования и проверки пароля - повторного набора по цене 1-2 тыс. и 300-500 долл. соответственно. В настоящее время фирма продает модем, в который входит схема, выполняющая обе эти функции, по цене 995 долл. Скорость передачи данных, обеспечиваемая модемом, равна 9600 бит/с.

Кодирование таким модемом проводится в два этапа. При усиановлении двумя точками входа контакта модемы выполняют процедуру проверки с целью подтверждения того, что они оба работают с одним и тем же 17-разрядным основным ключом.

После этого генерируется 17-разрядный сеансовый ключ, действующий только в одном сеансе передачи сообщений. Все эти операции выполняются программными средствами. Сеансовый ключ применяется для инициализации схемы кодирования. Хотя используемый при этом алгоритм не меняется, угадать 17-разрядный ключ практически невозможно. Поскольку кодирование проводится по битам, а не путем считывания и последующей шифровки массива данных, этот процесс не приводит к снижению скорости передачи данных. Правда, несмотря на то, что алгоритм выполнен на основе стандарта на кодирование данных, в различных условиях он различен. Поэтому кодирующие устройства разных изготовителей, даже если в них используется одна и та же схема и 17-разрядный ключ, не могут общаться друг с другом.

Все описанные выше средства необходимы для защиты данных вычислительных систем и сетей от несанкционированного доступа и изменения хранимых данных. Однако для более полного обеспечения сохранности информации необходимо, чтобы изготовители и пользователи регулярно проводили анализ работы вычислительной системы и возможных опасностей, приводящих к утечке данныха также имели план действий в экстремальных ситуациях. Отмечается, что всегда существует .разрыв между теоретической опасностью совершения преступления с помощью ЭВМ и теми затратами, на которые пойдет фирма для защиты данных. Как показали исследования фирмы Frost