Бабаянц Владислав Витальевич Технология защищенного хранения и передачи картографической информации диплом

| Вид материала | Диплом |

- Система хранения коллекций информационных ресурсов, предназначенная для хранения, обработки,, 33.84kb.

- Билет 5 Процесс передачи информации, источник и приемник информации, канал передачи, 17.58kb.

- Задачи дисциплины овладение теоретическими знаниями в области технологии передачи, 122.14kb.

- Тематическое планирование учителя информатики, 115.43kb.

- 3 лекция Носители, знаки, символы и сигналы. Виды сигналов. Свойства информации. Способы, 287.92kb.

- Оперативный план работы с персоналом Источники информации о персонале и предъявляемые, 18.1kb.

- М. В. Ломоносова Факультет Вычислительной Математики и Кибернетики Кафедра асвк диплом, 658.77kb.

- Устройства хранения информации, 57.74kb.

- Примерная программа наименование дисциплины технология хранения и переработки продукции, 328.32kb.

- Информационный процесс, 76.37kb.

Глава 2.

Для достижения цели работы мною была предложена представленная в данной главе схема

Общая схема

Хранение

Проблемы нелегального копирования и распространения картографической информации и баз данных, в силу их режимного характера и высокой себестоимости создания, остаются на данный момент одной из самых важных проблем. Кроме того, очень часто информация, в зависимости от решаемых задач геоинформационных систем, представляет некоторую ценность для ее создателя, а также может относиться к конфиденциальной информации, а иногда вообще обладает грифами «секретно» или «для служебного пользования»(см. Главу 1).

С данной проблемой сталкиваются как разработчики, так и пользователи геоинформационных систем. На этапе передачи карт, планов и баз данных перед их поставщиком встает ряд вопросов о сохранении данной информации в секрете, о защите от утечки из компании заказчика, о защите от использования на неразрешенных компьютерах.

Как показывает практика, административными и организационно-правовыми методами воспрепятствовать утечке данных чрезвычайно сложно. Если данные передаются заказчику и, в конечном итоге, пользователям в «открытом» виде (полностью или частично), то компания заказчик полностью обязуется сохранить данную информацию в секрете и не распространять ее третьим лицам. К сожалению, данное обязательство выполняется далеко не всегда и чаще всего это ведет к нелегальному распространению карт и планов. Данная ситуация еще больше усугубляется в том случае, когда сам сотрудник, имеющий соответствующий доступ, недобросовестно относится к проблеме защиты информации или же сам хочет ее скопировать и распространить. Иными словами, каким бы строгим не был режим работы с картами и ограничения на их использование, всегда найдутся способы передать данную информацию третьим лицам, если она хранится в открытом формате. Рассматриваемая ситуация характерна для случая, когда разработчик передает или продает электронные карты пользователям для использования.

Встроенные средства защиты информации, предоставляемые геоинформационными программными продуктами таких компаний как ESRI или MapInfo, часто оказываются недостаточными. Порой разработчики ГИС систем не вкладывают вообще никакого функционала по защите карт, а сосредотачиваются на их анализе и обработке. Поэтому в настоящее время для решения подобных проблем применяют дополнительное программно-аппаратное обеспечение от сторонних фирм, использующее методы "прозрачного" шифрования файлов "на лету". Доступ до расшифрованных данных происходит при введении пароля, который выдается пользователям системы. Но в некоторых случаях данные решения оказываются малоэффективными или неэффективными вообще. Ведь "подглядев" и введя пароль, злоумышленник может получить санкционированный доступ до информации, и затем может скопировать данные на цифровой носитель.

Разрешить данную проблему можно, лишь наложив жесткие определенные требования при работе с информацией.

Картографические данные, хранимые на сервере, предназначенном для опубликования, не должны храниться в открытом виде. Предлагается защищать данные на основе идее хранения метрики картографических данных в искаженном виде. Причем искажения в цифровую карту вносятся таким образом, чтобы на первый взгляд визуально заметить какие-либо изменения было бы трудно. При этом карта искажается достаточно, чтобы координаты, снятые с каких-либо объектов на карте, не соответствовали действительности и были бесполезны для использования. Координаты искажаются при помощи псевдослучайных величин, значение которых зависит от пароля. Точные координаты – одна из основных характеристик картографического объекта, которые не подлежат открытому распространению, поэтому при их изменении гриф секретности понижается. Далее, карта в искаженном виде помещаются в базу данных, которая обеспечивает авторизованный доступ. Злоумышленник, получив информацию с жестких дисков серверов, на которых хранятся данные, не сможет ее использовать, т.к. исходные данные вообще не предполагается хранить на сервере;

Бычков И. В., Новицкий Ю. А., Хмельнов А. Е. в своей работе предлагают следующую схему для сохранения карты в зашифрованном виде

Для внесения искажения в метрику предлагается следующий метод:

- С помощью генератора псевдослучайных чисел, в пределах содержащего прямоугольника цифровой карты генерируется определенноё количество случайных точек. Генерируемая последовательность псевдослучайных чисел зависит от ряда величин - параметров генератора. Эти величины могут быть получены детерминированным алгоритмом из пароля.

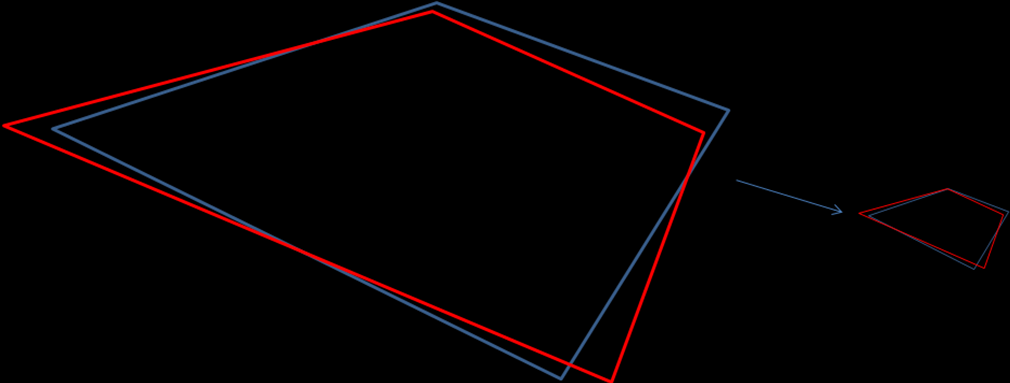

- На цифровой карте на сгенерированных точках строится триангуляция Делоне.

- В каждой вершине триангуляции вычисляется псевдослучайный вектор смещения. При этом диапазон возможных значений данного вектора определяется свойствами триангуляции в данной точке, чтобы достичь обратимости полученного преобразования и соответствия условию визуального сходства исходной и искаженной карты.

- Каждая вершина переносится на величину своего вектора смещения, в результате чего получается новая триангуляция. Все точки исходной карты, задающие положение объектов на ней, попадающие в некоторый треугольник исходной триангуляции, линейной интерполяцией переносятся в соответствующий треугольник новой триангуляции.

В результате данного процесса получаем искаженную цифровую карту.

Для обратного преобразования предлагается следующий метод:

- На основе пароля определяются параметры генерации вершин триангуляции и их смещений, которые использовались в процедуре искажения карты.

- На цифровой карте на данных точках строится та же исходная триангуляция Делоне, что и при искажении.

- В каждой вершине триангуляции вычисляется тот же вектор смещения, что и при искажении. Каждая вершина переносится на величину своего вектора смещения, в результате чего получается триангуляция, которая является искаженной по отношению к исходной.

- В каждой вершине искажённой триангуляции вектор смещения заменяется на обратный. Все точки искаженной карты, задающие положение объектов на ней, попадающие в некоторый треугольник искаженной триангуляции, линейной интерполяцией переносятся в соответствующий треугольник исходной триангуляции.

В результате данного процесса восстанавливаем исходную цифровую карту.

Таким образом схема сохранения данных на сервере выглядит так:

- Получение разрешения на хранение и использование картографических данных. Далее выбирается первоначальный доверенный источник картографических данных, где данные хранятся в «открытом» виде (предположительно, данный источник находится в государственных учреждениях и ведомствах, отвечающих за геоинформационные ресурсы)

- Далее, происходит создание рабочей базы данных. Каждый объект в географических базах данных, так или иначе, описывается набором координат (например, полигон описывается списком его вершин). Каждая координата заменяется близкой по местоположению, но в принципе неверной, причем новые координаты вычисляются при помощи прибавления малых случайных величин, которые вычисляются генератором псевдослучайных чисел при помощи определенного кодового слова. Данное преобразование является обратимым, а кодовое слово становится закрытым, знание которого необходимо для зашифровки данных(ключ будет использоваться в PKI).

- Сохранение рабочей базы данных на сервере в реляционной СУБД и ее каталогизация. Для хранения данных была выбрана СУБД MSSQL 2008, так как эта версия MSSQL впервые изначально поддерживает географические типы данных. Данные хранящиеся в рабочей базе данных, обладают разными степенями секретности, также как и бизнес-процессы требуют, чтобы к некоторым группам объектов имела доступ лишь определенная группа пользователей (например, если компания создает план некоторого участка и не хочет, чтобы ее данными пользовался кто-нибудь кроме сотрудников этой компании). Поэтому необходимо предусмотреть систему меток и ролей. Все объекты на карте должны помечены для того чтобы принять решение о том отправлять ли информацию данному пользователю и есть ли у него право, чтобы использовать и даже видеть данный объект информации. Все пользователи наделяются ролями (также присутствует роль пользователей данных «ДСП»), что отражается в структуре ролей СУБД. Определенные роли наделяются правами просматривать объекты на карте с определенными метками. Таким образом, система будет управлять доступам к данным

- Данные помещаются на сервер баз данных, который будет использоваться в работающей системе. Необходимо принять все меры для защиты данного сервера: помещение его в контролируемом помещении с ограничением доступа, защита брандмауэром от сетевых атак, антивирусная защита. Также нужно отметить, что сервер картографических баз данных не должен иметь прямого выхода в Интернет (данная роль выполняется web-сервером)

В данном этапе работы выделяются следующие риски:

- Риск потери части картографических данных либо всей геобазыданных либо выхода из строя серверного оборудования (частичная/полная потеря функциональности системы).

- Риск компрометации ключа зашифрования (в случае с симметричным ключом такая компрометация может привести к ощутимым потерям)

- Риск кражи исходных данных