Внастоящее время системы информационной безопасности входят в практически все продуктовые портфели it-компаний, внедряющих комплексные it системы

| Вид материала | Документы |

СодержаниеО роли Политик для системы ИБ и их составляющих |

- «Комплексные системы информационной безопасности», 260.23kb.

- Е. А. Свирский Рассматриваются вопросы работы курсов повышения квалификации по информационной, 67.93kb.

- Система менеджмента информационной безопасности, 205.89kb.

- Рекомендации по обеспечению информационной безопасности Заключение, 358.69kb.

- Вдипломной работе производится модернизация информационной системы Тюменской компании, 702.6kb.

- Лекция на тему сущность экономической безопасности как элемент системы национальной, 114.97kb.

- Кемерово, 1188.8kb.

- Обеспечение информационной безопасности организации как метод антикризисного управления, 54.18kb.

- Внастоящее время в России идет становление новой системы образования, ориентированной, 304.2kb.

- И является определение соответствия техническому заданию на создание системы защиты, 136.01kb.

Умеров Рустем Амдиевич

Республиканское высшее учебное заведение «Крымский инженерно-педагогический университет» (КИПУ). г. Симферополь (Украина).

rustem.amdy.umerov@gmail.com

Профессор, д.т.н., Андрей Иванович Труфанов

Иркутский государственный технический университет (Россия).

troufan@istu.edu

Кадыров Мемет Рустамович

Республиканское высшее учебное заведение «Крымский инженерно-педагогический университет» (КИПУ). г. Симферополь (Украина).

info@bymk.ua

^ О роли Политик для системы ИБ и их составляющих

В настоящее время системы информационной безопасности входят в практически все продуктовые портфели IT-компаний, внедряющих комплексные IT системы. Однако, созданию эффективных политик безопасности мешают определенные проблемы, связанные с недостаточно грамотной работой персонала, с отсутствием формализованных правил и контроля дисциплины, что снижает результативность организации в целом. Темпы развития технологий зачастую значительно опережают темпы разработки нормативно-правовой базы. Такая ситуация приводит к необходимости , помимо законов Украины , других правовых и нормативных документов в этой области, при разработке политик безопасности использовать ряд международных рекомендаций. В том числе адаптировать последние к конкретному предприятию и применять на практике методики международных стандартов, таких как: ISO 27000, ISO 9001, ISO 15408, BSI, COBIT, ITIL и других.

Характерно, что изменения в документах вызывают сложность доведения их до сведения исполнителей и последующего контроля уровня знаний.

Присущая ИБ задача использования методик управления информационными рисками в совокупности с задачами организаций значительно усложняется, учитывая специфические требования организации [1].

Положения стандартов для работы организации, как правило, избыточны. IT-компании, в частности, компания Brainkeeper выделяет следующие ключевые риски связанные с потерей данных организации (в т.ч. из-за сбоя оборудования или человеческого фактора), временной недоступности сервисов, простоев в работе (невозможность работать из-за сбоя сети и систем, вирусные эпидемии, сетевые атаки, уязвимости программного обеспечения), утечки информации (возможность хищения информации сотрудниками компании (особенно при увольнении), возможность сотрудника просматривать и копировать все файлы организации), потери рабочего времени сотрудников (социальные сети, он-лайн игры, icq, skype) [2].

Данная задача уже не нова, и эффективные решения для предприятия можно применить без длительного изучения международных стандартов безопасности, при помощи квалифицированных специалистов. Затраты на проведение работ при этом будут значительно ниже, чем время, потраченное на изучение документов и технических средств, подготовку необходимых политик, экономических обоснований. Экономическая оценка обоснований технических и организационных мероприятий защиты позволяет избежать расходов на излишние меры безопасности, возможные при субъективной оценке рисков.

Главная цель любой системы ИБ заключается в обеспечении устойчивого функционирования объекта в разрезе критериев оценки: конфиденциальность, целостность, доступность, наблюдаемость (любые изменения информации не должны происходить бесследно). Для целевой детализации, необходимой и достаточной для организации, необходим периодический аудит безопасности. Это недорогое, но эффективное, мероприятие позволяет получить в форме интервью и обследования объектов защиты ожидания администрации от безопасности и перечень применяемых мер. В результате аудита руководство получает объективную картину положения дел ИБ и рекомендации по применению лучших практик международных стандартов, содержащие обновления политик безопасности, или же обоснование для их создания. Типичные политики безопасности - положение о безопасности, политика антивирусной защиты, политика ПК (стандартизация программного обеспечения и настроек операционных систем), политика назначения прав пользователю ЛВС, руководство по физической безопасности (регламентированный доступ к помещениям, планы эвакуации, журналы учета вскрытия помещений, инструкция для персонала, пожарная безопасность). для небольших предприятий характерно меньшее количество политик, но большего объема: положение о безопасности на предприятии и инструкция пользователя.

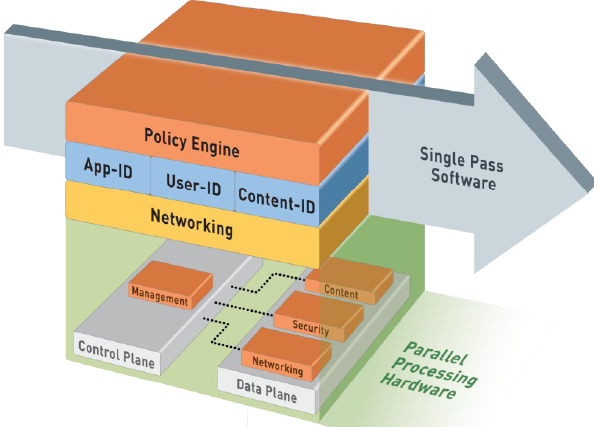

Одной из составляющих аудита выступает визуализация сетевых потоков и угроз сети. Brainkeeper предлагает принципиально новый подход к аудиту сетевого трафика, который стал возможен, благодаря появлению на мировом рынке технологий App-ID, User-ID и Content-ID, позволяющих идентифицировать в трафике отдельно данные, приложения, генерирующие эти данные, а также пользователей, инициировавших поток. Данная методика позволяет наглядно показать все используемые сетевые приложения, инкапсуляцию базовых приложений в другие протоколы с привязкой к реальным пользователям сети компании.

Рис. 1. Методика визуализации сетевых потоков.

При проведении аудита используются инновационные технологии идентификации приложений. Трафик анализируется не на основании портов, а с помощью сигнатурного анализа пакетов данных. Идентификация пользователей директории проводится без установок агентов по всей сети.

При ограничении действия пользователей административно, без технической реализации - такая политика наносит больше вреда, чем пользы. Такой реализацией служит антивирусное ПО, Active Directory, межсетевые экраны и системы контроля доступа к помещениям.

Классические межсетевые экраны (файерволы, брандмауэры) управляют трафиком с использованием портов и протоколов, это было эффективно много лет назад, когда каждому приложению соответствовал свой порт и протокол. Все изменилось с появлением множества интернет-приложений, использующих для своей работы порты 80 и 443, а также динамические порты. Некоторые из этих приложений необходимы в работе. Традиционные файерволы не могут отличить первые приложения от вторых, поэтому не могут помочь администраторам эффективно контролировать безопасность ИТ инфраструктуры. К проблемам можно отнести то, что не идентифицируются приложения и туннели, а VPN требует отдельного лицензирования. Требуются «помощники файервола» – IPS, web-шлюзы, сетевые антивирусы и т.д. Такой подход не только не решает проблему безопасности (из-за несовершенности технологий сканирования и сложности управления), но и создает новые проблемы – задержки передачи сканируемого трафика.

Компания Palo Alto Networks преодолела ограничение классификации трафика по порту и протоколу, выпустив семейство файерволов нового поколения, которые применяют свои политики к конкретным приложениям, пользователям Active Directory и данным, передаваемым по сети. Прозрачный контроль сетевой активности достигается при помощи идентификации сетевых приложений вне зависимости от порта, через который они работают. Сигнатурный и эвристический анализ позволяют идентифицировать даже приложения, использующие не стандартные порты. Дополнительно в каждом устройстве реализован функционал маршрутизатора, vpn и web ssl концентратора, защиты от уязвимостей, вирусов, вредоносного ПО, а также фильтрация URL.

Рис. 2. Принцип работы межсетевого экрана Palo Alto.

Межсетевые экраны нового поколения Palo Alto позволяют ИТ департаменту более эффективно контролировать риски, связанные с работой современных сетевых приложений. Устройства Palo Alto могут инспектировать содержимое SSL туннелей, выполняя их дешифрование. Сканирование на все угрозы происходит «в одном проходе» трафика, что практически не дает задержки передачи и обеспечивает IT-департаменту полный контроль над сетевой инфраструктурой. К преимуществам можно отнести идентификацию приложений и контента (DLP), агрегирование портов (802.1ad), PBR (Policy-based Forwarding) и др.

Важно понимать, что перед внедрением каких-либо технических или организационных мер по защите информации, необходимо разработать политики безопасности, адекватные целям и задачам бизнеса предприятия. Например, одна из политик безопасности должна описывать порядок предоставления и использования прав пользователей, а также требования ответственности пользователей за свои действия на предприятии. Система ИБ будет эффективной, если политики, определяющие требования, средства, реализующие политики, и бизнес задачи предприятия гармонично дополняют друг друга в достижении общих целей.

Источники:

- [Электронный ресурс] Политики информационной безопасности keeper.ua/ru/index/solutions/security/security/

- [Электронный ресурс] Решения keeper.ua/ru/index/solutions/

- [Электронный ресурс] Межсетевые экраны нового поколения Palo Alto keeper.ua/ru/index/solutions/security/paloalto/