Криминологические и уголовно- правовые проблемы преступлений в сфере компьютерной информации

| Вид материала | Диссертация |

- Методика расследования преступлений в сфере компьютерной информации, 341.37kb.

- Уголовно-правовые и криминологические аспекты противодействия незаконному обороту оружия, 264.99kb.

- Теоретические основы борьбы с мошенничеством, совершаемым в экономической сфере (уголовно-правовые, 680.65kb.

- Уклонение от уплаты таможенных платежей, взимаемых с организации или физического лица:, 310.44kb.

- Вопросы для зачета по дисциплине, 23.07kb.

- Криминологические и уголовно-правовые меры противодействия нецелевому расходованию, 402.83kb.

- Уголовно-правовые и криминологические меры борьбы с хищениями нефти и нефтепродуктов, 392.76kb.

- Вопросы к экзамену по спецкурсу, 101.5kb.

- К вопросу о понятии коррупции и объекте преступлений коррупционной направленности (уголовно-правовой, 229.46kb.

- Уголовно-правовые меры борьбы с незаконным вознаграждением, 415.7kb.

На правах рукописи

Спирина Стелла Георгиевна

КРИМИНОЛОГИЧЕСКИЕ И УГОЛОВНО-

ПРАВОВЫЕ ПРОБЛЕМЫ

ПРЕСТУПЛЕНИЙ В СФЕРЕ

КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Специальность - 12.00.08 - уголовное право и криминология;

уголовно-исполнительное право

Автореферат

диссертации на соискание ученой степени

кандидата юридических наук

Волгоград

2001

^ Диссертация выполнена на кафедре

уголовного права и криминологии

Краснодарского юридического института МВД РФ

Научный руководитель — заслуженный деятель науки

Кубани, кандидат юридических наук,

Буз С.А.

Официальные оппоненты — доктор юридических наук,

профессор, академик РАЕН,

Базаров Р. А.,

— кандидат юридических наук,

Щепельков В. Ф.

^

Ведущая организация —

Ростовский юридический институт МВД России

Защита диссертации состоится 4 июля 2001г. в 12 часов на заседании диссертационного совета Д 203.003.01 в Волгоградской академии МВД России по адресу: 400089, Волгоград, ул. Историческая, 130.

С диссертацией можно ознакомиться в библиотеке Волгоградской академии МВД России.

Автореферат разослан "____"_________________2001 г.

^

Ученый секретарь

диссертационного совета Д 203.003.01

доктор юридических наук, профессор Пикуров Н. И.

ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ

^ Актуальность темы исследования. В России 16 лет осуществляются радикальные социально-экономические реформы, идет процесс демократизации всех сторон общественной жизни. Такой процесс невозможен без становления нового социального порядка, укрепления законности, обеспечения надежной охраны конституционных прав и свобод граждан. Развитие высоких технологий позволяет каждой второй семье приобрести персональный компьютер, сотовый телефон, модем и другие средства связи, что в свою очередь приводит к появлению новых форм и видов злоупотреблений техническими средствами, в том числе преступных посягательств.

Это проявляется в том, что преступные группы и сообщества начинают активно использовать в своей противоправной деятельности новейшие информационные технологии и компьютерную технику, достижения науки и техники, в том числе основанные на кибернетике. Компьютеризация, развитие информационных технологий, привели к возникновению, закреплению и криминализации в современной России нового вида преступных посягательств, ранее не известных отечественной науке и практике и связанных с использованием средств компьютерной техники, - так называемых компьютерных преступлений. Так, потери компаний от неправомерных действий с компьютерной информацией только в 1997 г. в России составили около 250 млн дол.1.

Однако, несмотря на новизну данного вида преступлений для отечественного уголовного законодательства, в государствах с высоким уровнем технологического развития проблема борьбы с компьютерной преступностью давно признана одной из первостепенных задач, важность которой неуклонно возрастает. Таким образом, возникла необходимость комплексного исследования криминализированных составов компьютерных преступлений, их состояние и тенденций развития, уголовно-правовых и организационно-технических средств предупреждения.

Первым шагом российского законодательства по правовой защите определенной части компьютерной информации стало издание двух законов: от 23 сентября 1992 г. «О правовой охране программ для

1 Милкус А., Мызалин В. Если денег дома нет - потрясите Интернет // Комсомольская правда. 1998. 18 дек. С. 18.

3

электронно-вычислительных машин и баз данных»1 и «О правовой охране топологий интегральных микросхем»2. Они регламентируют порядок установления и правовую защиту авторских прав на программные средства компьютерной техники и топологию интегральных микросхем. Так, выпуск под своим именем чужой программы для ЭВМ или базы данных либо незаконное воспроизведение или распространение таких произведений влечет уголовную ответственность. Однако соответствующих изменений в УК РСФСР так и не было внесено.

Вместе с тем проекты Уголовного кодекса, разрабатываемые в 1994-96гг. годах, содержали такие виды преступлений и нашли свое отражение в действующем Уголовном кодексе, в котором впервые в истории России криминализирован такой вид правонарушений, как компьютерные преступления.

Недооценка важности интересов, охраняемых главой 28 УК РФ, в сочетании с конструктивными недостатками в диспозициях статей и правоприменительной практике приводит к тому, что уголовно-правовые нормы, регулирующие компьютерные преступления, практически не применяются. Такое положение связано, во-первых, с оценочной характеристикой диспозиций, а во-вторых, с отсутствием знаний у практических работников, в-третьих, с несообщением руководителями предприятий о выявленных ими правонарушениях в сфере компьютерной информации, во избежание потери части прибыли. Правоохранительные органы сталкиваются с трудностями при квалификации преступлений данного вида. Такое положение объясняется различными причинами, которым относятся:

отсутствие единой трактовки основных терминов и понятий в отношении компьютерных преступлений;

недостаточную разработанность теоретической модели компьютерных преступлений;

отсутствие единства в толковании многих признаков, влияющих на квалификацию содеянного.

Проблемами использования возможностей компьютерной техники при расследовании и судебном разбирательстве занимались такие ученые, как Ю.М. Батурин, В.Д. Зеленский, А.В. Славнова, В.Н. Черкассов, В. Ф. Щепельков и др. Различным аспектам компьютерной преступности в последние годы было уделено определенное внимание в научной и специальной литературе; они нашли отражение в работах

1 Ведомости Верховного Совета РФ. № 42. 1992. Ст. 2325. 2 Ведомости Верховного Совета РФ. № 42. 1992. Ст. 2328.

4

Ю.М. Батурина, В.А. Бессонова, В.Б. Вехова, П.Б. Гудкова, A.M. Жод-зишского, В.В. Крылова, А. Кузнецова, В.Д. Курушина, В.Д. Ларичева, Ю. Ляпунова, В.Ю. Максимова, Н.С. Полевого, Л.А. Прохорова, Т.Г. Смирновой, Е.А. Суханова, СИ. Ушакова, А.А. Харкевич, А. Черных, Э. Черных, К. Шеннона, Л.И. Шершнева, Н.И. Шумилова и других ученых.

Однако, несмотря на теоретическую и практическую значимость указанных исследований, в них не рассмотрены многие проблемы эффективности уголовного закона в сфере борьбы с компьютерными преступлениями. Эффективность действия уголовного закона зависит от того, насколько быстро и полно будут раскрыты и квалифицированы эти преступления, обеспечено при этом обоснованное привлечение виновных к уголовной ответственности или освобождение от таковой с учетом требований целесообразности (в предусмотренных законом формах).

Недостаточная изученность криминологической характеристики компьютерных преступлений, неразработанность системы мер предупредительного характера и вопросов виктимологической профилактики, необходимость совершенствования уголовного законодательства, комплексный анализ правовых и организационно-технических мер противостояния компьютерной преступности предопределили выбор темы диссертационного исследования и актуальность проведения углубленного анализа данной проблемы с позиций уголовно-правовой теории и правоприменительной практики.

^ Цель и задачи исследования. Цель работы - комплексное изучение криминологических и уголовно-правовых аспектов преступлений, в сфере компьютерной информации теоретических исследований и эмпирического материала; материалов судебной практики; внесение предложений по совершенствованию законодательства, предусматривающего уголовную ответственность за преступления в сфере компьютерной информации; выявление возможных путей повышения эффективности применения практическими работниками системы уголовно-правовых норм и организационно-технических средств профилактики компьютерных преступлений.

Цель опосредует более конкретизированные задачи исследования:

изучение исторического опыта зарубежных стран по правовому регулированию преступлений в сфере компьютерной информации;

формулирование понятия преступлений в сфере компьютерной информации;

5

анализ норм права, устанавливающих уголовную ответственность за преступления в сфере компьютерной информации, выявление особенностей квалификации преступлений в сфере компьютерной информации;

создание математических формул для расчета латентной компьютерной преступности;

изучение особенностей личности компьютерных преступников;

анализ состояния и тенденций преступлений в сфере компьютерной информации, криминологической характеристики личности компьютерных преступников;

подготовка предложений по совершенствованию системы мер предупредительного характера — уголовно-правовых и организационно-технических, направленных на улучшение их применения в противостоянии компьютерным преступлениям;

изучение особенностей виктимологической профилактики компьютерных преступлений;

анализ программных средств защиты компьютерной информации.

^ Объект и предмет исследования. Объектом диссертационного исследования являются общественные отношения, подвергающие посягательствам в результате совершения преступлений в сфере компьютерной информации.

Предмет исследования включает в себя:

историю отечественного и зарубежного законодательства, освящающую проблемы борьбы с информационными преступлениями;

компьютерную преступность как новый объект уголовно-правового регулирования, ее состояние, структуру и динамику;

нормы права, предусматривающие ответственность за данные преступления в сфере административной и уголовной юрисдикции;

практику реализации уголовной ответственности;

криминологические аспекты компьютерных преступлений;

совокупность мер предупреждения компьютерных преступлений;

организационно-технические методы защиты информации;

отечественный и зарубежный опыт судебной практики в сфере компьютерных преступлений.

6

^ Методология и методика исследования. Методологической основой исследования послужили общенаучные методы познания, а также частно-научные методы:

историко-правовой - применительно к изучению исторического опыта реализации уголовной ответственности за совершение преступлений в сфере компьютерной информации за рубежом;

сравнительно-правовой, включающий анализ позитивного опыта зарубежного уголовного законодательства в области компьютерных преступлений;

формально-логический, заключающийся в детальном анализе указанных в законе уголовно-правовых и организационно-технических мер противостояния компьютерной преступности;

статистический, включающий сбор и анализ статистических данных о преступлениях с использованием компьютерной информации и преступлений в сфере компьютерной информации на территории России (в частности, в Краснодарском крае, Волгоградской и Оренбургской области);

социологические — анкетирование, интервьюирование, экспертные оценки;

правового и математического моделирования.

Проанализирована история уголовного законодательства об ответственности за компьютерные преступления, литература, посвященная уголовно-правовым и криминологическим аспектам проблемы борьбы в сфере компьютерной информации, показана роль правоохранительных органов в решении данной проблемы.

Диссертационное исследование основывается на действующем законодательстве, криминологии и других отраслях права, материалах судебно-следственной и прокурорской практики в России и зарубежных странах мира.

^ Теоретическими источниками явились монографии и статьи выше указанных ученых и других юристов.

Нормативную базу составили Конституция Российской Федерации, принятая 12 декабря 1993 г., действующее уголовное законодательство Российской Федерации, уголовное законодательство зарубежных стран, Законы Российской Федерации от 23 сентября 1992 г. «О правовой охране программ для электронно-вычислительных машин и баз данных», от 23 сентября 1992 г. «О правовой охране топологий интегральных микросхем», Закон РФ от 9 июля 1993 г. «Об ав-

7

торском праве и смежных правах» (с изменениями и дополнениями, внесенными Федеральным законом от 19 июня 1995 г. № 110-ФЗ), Федеральными законами от 16 февраля 1995 г. «О связи", от 20 февраля 1995 г. «Об информации, информатизации и защите информации», «О государственной тайне», а также связанные с правовой информатизацией Указы Президента Российской Федерации: от 23 апреля 1993 г. «О мерах по ускорению создания центров правовой информации», от 4 августа 1995 г. «О президентских программах по правовой информатизации», от 10 января 2000 г. № 24 «О Концепции национальной безопасности Российской Федерации» и др.

Эмпирическая база. В связи с небольшим количеством зарегистрированных уголовных дел о преступлениях в сфере компьютерной информации в России и на территории Краснодарского края, Волгоградской и Оренбургской области, где проводилось криминологическое исследование, были также изучены уголовные дела, совершенные с незаконным использованием компьютерной информации: - с 1991 по 1997 гг. были изучены данные о 35 делах, с 1997 по 2001 гг. изучено 22 зарегистрированных материала и 26 возбужденных уголовных дел о преступлениях в сфере компьютерной информации. Проведен анкетный опрос 200 практических работников органов внутренних дел и 150 специалистов в области компьютерной информации Краснодарского края, Волгоградской и Оренбургской области, проинтервьюировано 160 практических работников органов внутренних дел, специалистов в области компьютерной техники и граждан.

При подготовке диссертации использовались статистические данные, полученные в ГИЦ МВД России, ИЦ ГУВД Краснодарского края, Волгоградской и Оренбургской области, а также результаты эмпирических исследований, проводимых другими авторами.

^ Научная новизна диссертации состоит в том, что она представляет собой одну из первых монографических работ, посвященных комплексному анализу криминологических и уголовно-правовых аспектов преступлений в сфере компьютерной информации.

Исследование сможет положительно повлиять на развитие науки уголовного права, практику применения уголовного закона, профилактику преступлений в сфере безопасности компьютерной информации, совершенствование регулирования общественных отношений в этой области.

8

Новизна работы определяется также теми результатами исследования, наиболее существенные из которых выносятся на защиту.

^ На защиту выносятся следующие положения, составляющие в совокупности концептуальную схему исследования.

1. Состояние компьютерной преступности не отражает объективной реальности, совокупность зарегистрированных преступлений в сфере компьютерной информации несоизмерима с последствиями, причиненными преступлениями в сфере компьютерной информации.

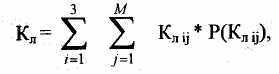

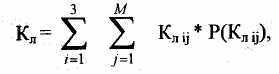

2. Высокая латентность компьютерных преступлений предполагает ее математическую оценку. При расчете количества латентных преступлений предлагается использовать формулу математического ожидания случайной величины (случайной величиной выступает количество латентных преступлений в сфере компьютерной информации, которое вычисляем, исходя из среднего мнения нескольких опрашиваемых групп о проценте регистрируемых преступлений по сравнению с совершенными). Вероятности (достоверность мнения опрашиваемых групп) наступления этих событий оценивается экспертами. Для расчета количества латентных преступлений по статьям ст. 272, 273 и 274 УК РФ предлагаем следующую формулу:

где Кл ij - количество латентных преступлений по видам преступлений в сфере компьютерной информации, по результатам социологических исследований;

Р(Кл ij) - вероятности наступления этих событий.

3. Определение понятия преступления в сфере компьютерной информации - предусмотренное уголовным законом, противоправное, виновное нарушение чужих прав и интересов, связанное с использованием, модификацией, уничтожением компьютерной информации, причинившее вред либо создавшее угрозу причинения вреда охраняемым законом правам и интересам физических и юридических лиц, общества и государства.

4. Определение понятия видового объекта преступлений в сфере компьютерной информации — безопасность в области высоких технологий, к которой помимо преступлений в области компьютерной информации также относятся преступления, предусмотренный ч. 2 и 3 ст. 138 УК РФ.

9

5. В целях реализации уголовной ответственности по ст. 272 УК РФ предлагается изменить, дополнить и изложить данную статью в следующей редакции:

Статья 272. ^ Неправомерный доступ к компьютерной информации

Неправомерный доступ к информации в ЭВМ, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы носителя информации, - ... Те же деяния, совершенные

а) в отношении системы или сети ЭВМ, либо в отношении нескольких магнитных носителей информации;

б) группой лиц либо группой лиц по предварительному сговору;

в) по найму либо из корысти, - ...

Деяния, предусмотренные частью первой или второй настоящей статьи, совершенные:

а) неоднократно или лицом, ранее совершившим преступление, предусмотренное ст. 273 или 274 УК РФ;

б) организованной группой;

в) лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ либо магнитному носителю информации, -

наказываются лишением свободы на срок от трех до семи лет.

6. Рекомендации законодателю о внесении изменений в ч. 2 ст. 105 УК РФ, о целесообразности дополнить квалифицированным признаком ч. 2 ст. 105 состав убийства - «совершенное с помощью незаконных действий с компьютерной информацией».

7. Введение в качестве квалифицирующего признака в ч. 2 ст. 159 «Мошенничество» следующий состав: мошенничество, совершенное с использованием манипулирования компьютерной информацией. В этом составе под манипулированием компьютерной информацией следует понимать модификацию компьютерной информации либо неправомерное создание новой компьютерной информации, необходимое для достижения цели мошенничества.

8. Рекомендации по проблемным вопросам использования организационно-технических средств предупреждения компьютерной преступности, в частности методами линейного программирования.

9. В рамках общей профилактики государство должно финансировать центры предупреждения неправомерного доступа к информационным системам и следующим за ними последствиям.

10. Целесообразно изменить на федеральном уровне форму статистической отчетности «О лицах, потерпевших от преступных посяга-

10

гательств, и мотивах совершения преступлений», которая не содержит даже минимума сведений о потерпевших, во многих отношениях является ущербной и не несет полезной нагрузки.

11. В целях уменьшения виктимности компьютерных преступлений у юридических и физических лиц предлагается иметь в правоохранительных органах специалистов по расследованию преступлений в сфере компьютерной информации. Во избежание возможного распространения и действия вредоносных программ при допуске сотрудника к работе на ЭВМ, целесообразно, чтобы он проходил инструктаж по мерам оперативного реагирования на непонятные ошибки.

12. Для обеспечения безопасности компьютерной информации предлагается использовать эффективные способы программной защиты информации на основе решений многостепенных алгебраических систем диофантовых уравнений1. Секретом шифрования в ней является само решение многостепенной системы диофантовых уравнений.

^ Теоретическая и практическая значимость исследования

состоит в том, что оно вносит определенный вклад в развитие теории криминологии и уголовного права, поскольку восполняет пробел относительно комплексного подхода к криминологическим и уголовно-правовым проблемам борьбы с преступностью в сфере компьютерной информации в современных условиях, способствует более полному комплексному раскрытию возможности предупреждения компьютерных преступлений уголовно-правовыми и организационно-техническими средствами.

Практическая значимость определяется предложениями по совершенствованию действующего законодательства по преступлениям в сфере компьютерной информации, по профилактике данных преступлений, в частности, наиболее тяжких из них - создание «вредоносных» программ и их распространение; а также разработкой практических вопросов, представляющих интерес для правоохранительных органов.

^ Апробация работы. Основные положения диссертационного исследования нашли отражение в выступлениях на Всероссийской научно-практической конференции (г. Краснодар, 29-30 мая 1998 г.), и

1 диофантовым уравнением называется алгебраическое уравнение с рациональными коэффициентами, решения которого находятся в целых взаимно простых числах. См.: Башмакова И.Г., Славутич Е.М. История диофантового анализа. М. 1984. С. 5.

11

двух межвузовских научно-практических конференциях, проводившихся на базе Краснодарского юридического института МВД РФ в 1999-2000 гг., также диссертант участвовала в межвузовской конференции, проводимой на базе Красноярского института МВД России в 1999г., в I-ой региональной межведомственной конференции по защите информации, проводимой на базе Краснодарского военного института 28 февраля 2000 г., в Северо-Кавказской научно-практической конференции молодых ученых «Развитие социально-культурной сферы Северо-Кавказского региона», проводимой 28-30 июня 2000 г. на базе Краснодарского государственного университета культуры и искусств; в межвузовской конференции «Проблемы профилактики правонарушений среди несовершеннолетних», проводимой на базе Краснодарского юридического института МВД России в ноябре 2000 г., во Всероссийской научно-практической конференции «Становление нового социального порядка в России», проводимой там же в ноябре 2000г. и в межрегиональной научно-практической конференции «Права человека и гражданина: законодательство и практика», проводимой 17 марта 2001 г. на базе Кубанского государственного университета. По теме диссертационного исследования опубликовано шесть статей.

Основные положения работы используются в учебном процессе Краснодарского юридического института МВД России, Учебного центра Оренбургской области МВД России, Краснодарского военного института по курсам «Уголовное право», «Криминология и профилактика преступлений», «Квалификация преступлений».

Разработанные автором методические рекомендации используются в практической деятельности УВД округов г. Краснодара и на занятиях в системе служебной подготовки Главного следственного управления при ГУВД Краснодарского края, управления «Р» при ГУВД Краснодарского края.

^ Структура работы определяется целями и задачами исследования и включает в себя введение, три главы, шесть параграфов, заключение, литературу и приложения.

12

^ СОДЕРЖАНИЕ РАБОТЫ

Во введении обосновывается актуальность темы, определяются цели, задачи, объект и предмет исследования, раскрываются его методология и методика; характеризуются эмпирическая база исследования, научная новизна, теоретическая и практическая значимость полученных результатов; формулируются основные положения, выносимые на защиту; содержатся сведения об апробации результатов диссертационного исследования.

Первая глава «Криминологическая характеристика компьютерных преступлений» состоит из двух параграфов.

В первом параграфе - «Состояние и тенденции развития компьютерных преступлений» дан анализ тенденций в развитии компьютерных преступлении с учетом их состояния на 1 января 2001 г. Сложившаяся к началу 2001 г. ситуация в России свидетельствует о перспективе повышения криминогенных факторов, влияющих на состояние и динамику компьютерных преступлений. Компьютерная преступность становится более организованной.

Высокая латентность компьютерных преступлений связана с нежеланием потерпевших делать заявления в органы милиции; неопытностью правоохранительных органов в расследование этих преступлений; трудностями в квалификации; отсутствием специализированных экспертиз для расследования компьютерных преступлений; трудностями при доказательствах; компьютерной неграмотностью и отсутствием компьютерной культуры.

Для математической оценки количества и процента латентных преступлений предлагается использовать формулу математического ожидания случайной величины (случайной величиной выступает количество латентных преступлений в сфере компьютерной информации, которое вычисляем, исходя из среднего мнения нескольких опрашиваемых групп о проценте регистрируемых преступлений по сравнению с совершенными). Вероятности (достоверность мнения опрашиваемых групп) наступления этих событий оценивается экспертами. Для расчета количества латентных преступлений по статьям ст. 272, 273 и 274 УК РФ предлагаем следующую формулу:

13

где Кл ij - количество латентных преступлений по видам преступлений в сфере компьютерной информации и по мнению опрашиваемых групп;

Р(Кл ij) - вероятности наступления этих событий.

Во втором параграфе «Аспекты причинного комплекса и личностных особенностей компьютерных преступников» исследуются характерные признаки типов личностей компьютерных преступников.

К первому типу следует отнести профессионалов в области компьютерной техники и программирования, обладающих своеобразным фанатизмом и изобретательностью. Их обычно «хакерами», или «одержимыми программистами». Такие личности воспринимают средства компьютерной техники как своеобразный вызов их творческим и профессиональным знаниям, умениям. Хакер в нашем понимании - специалист.

Второй тип составляют «компьютерные шпионы», которые являются хорошо подготовленными в техническом и организационном отношении специалистами. Их цель - получение стратегически важных данных о противнике в экономической, технической и других областях. Именно эта группа представляет собой основную угрозу для общества, является кадровым ядром компьютерной преступности как в качественном, так и количественном отношении.

Третий и четвертый тип включает лиц, которые страдают «новым видом психических заболеваний» - информационными или компьютерными фобиями. Компьютерные преступления, совершаемые ими, в основном связаны с преступными действиями, направленными на физическое уничтожение либо повреждение средств компьютерной техники без наличия преступного умысла на уничтожение либо модификацию компьютерной информации.

Вторая глава «Уголовно-правовая характеристика преступлений, совершаемых в сфере компьютерной информации» - состоит из двух параграфов.

В первом параграфе «Развитие и становление отечественного и зарубежного законодательства об ответственности за преступления в сфере компьютерной информации» показано развитие и состояние отечественного и зарубежного уголовного законодательства в сфере компьютерной информации. Рассматриваются вопросы законодательного решения проблемы борьбы с компьютерными преступлениями в таких странах как Швеция, США, ФРГ, Франция, Великобритания, Беларусь, Украина и др. На основе метода сравнительного пра-

14

воведения анализируется содержание некоторых законодательных актов зарубежных стран.

Исследовав различные содержательные формулировки понятий преступлений в сфере компьютерной информации ученых-правоведов, диссертант предлагает свою формулировку понятия преступления в сфере компьютерной информации - предусмотренное уголовным законом, противоправное, виновное нарушение чужих прав и интересов, связанное с использованием, модификацией, уничтожением компьютерной информации, причинившее вред либо создавшее угрозу причинения вреда охраняемым законом правам и интересам физических и юридических лиц, общества и государства.

Во втором параграфе второй главы «Уголовно-правовая характеристика преступлений в сфере компьютерной информации» дан анализ объективных и субъективных признаков преступлений в сфере компьютерной информации. Автор рассматривает компьютерную информацию, как неотъемлемую часть информационных ресурсов общества, и как следствие развития высоких технологий. Современный уровень развития информационных технологий привел к созданию информационного права, которое предполагает определение нового видового объекта преступлений - безопасность в области высоких технологий. К области высоких технологий относят: нарушение тайны переписки, телефонных переговоров, телеграфных и иных сообщений с использованием специальных технических средств, предназначенных для негласного получения информации; (ч. 2 ст. 138 УК); незаконный сбыт или приобретение в целях сбыта таких средств (ч. 3 ст. 138 УК); незаконный экспорт технологий, научно-технической информации и услуг, используемых при создании вооружения и т.д.; неправомерный доступ к компьютерной информации (ст. 272 УК); создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК); нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274 УК РФ)1.

^ Непосредственным объектом преступлений в сфере компьютерной информации являются общественные отношения по соблюдению и обеспечению безопасности законного получения, обработки и использования компьютерной информации, а также нормального функционирования компьютерной техники. Дано определение предмета преступлений в сфере компьютерной информации это компьютерная информация. Нарушение нормального осуществления ин-

1 Гуров А.И. Криминогенная ситуация в России на рубеже XXI века. М., 2000. С. 36-37.

15

формационных отношений происходит посредством посягательства на их основу - информацию, которая, как правило, зафиксирована на материальных носителях, в том числе, на машинных носителях. Будучи зафиксированной на машинном носителе в форме, доступной пониманию ЭВМ, информация, приобретает новую специфическую форму - «компьютерной информации». Поэтому введение законодателем в Уголовный кодекс термина "компьютерная информация" является вполне обоснованным решением, цель которого - отграничение преступлений в сфере компьютерной информации от иных информационных преступлений, предусмотренных другими разделами УК РФ.

^ Дополнительный объект - это общественное отношение, нормальное существование которого зависит от степени защищенности информации, имеет, как правило, более конкретный (чем компьютерная информация) характер - жизнь и здоровье, личные права и свободы граждан, неприкосновенность частной сферы, имущественные права и интересы, общественная и государственная безопасность, конституционный строй.

На основе анализа объективных признаков составов ст. 272, 273, 274 УК РФ подробно анализируются объективные признаки несанкционированного доступа к компьютерной информации в виде ее копирования, модификации, уничтожения; рассматриваются наиболее распространенные способы несанкционированного доступа, называемые на языке взломщиков как: «за хвост», «за дураком», «компьютерный абордаж», «неспешный выбор», «брешь», «люк», «маскарад»

Субъект компьютерных преступлений рассматривается как общий - физическое вменяемое лицо, достигшее 16-летного возраста. В ст. 274 и ч. 2 ст. 272 УК РФ формулируются признаки специального субъекта: лицо, имеющее доступ к ЭВМ, системе ЭВМ или их сети. Некоторые авторы высказывались за установление уголовной ответственности только для специальных субъектов, указывая, что специальными субъектами можно считать тех лиц, которые имеют соответствующую квалификацию и служебный санкционированный доступ к компьютерной технике в силу своей профессиональной деятельности, с использованием чего они совершили несанкционированные противоправные действия, характеризуемые всеми необходимыми признаками состава этих преступлений.

Субъекты компьютерных преступлений могут различаться как по уровню их профессиональной подготовки, так и по социальному

16

положению. Мы согласны с мнением В.В. Крылова1 о выделении следующих типов преступников в сфере компьютерной информации:

нарушители правил пользования ЭВМ, совершают преступления из-за недостаточно хорошего знания техники, желания ознакомиться с интересующей их информацией, похитить какую-либо программу или бесплатно пользоваться услугами ЭВМ;

"белые воротнички" - так называемые респектабельные преступники: бухгалтеры, казначеи, управляющие финансами различных фирм, адвокаты, вице-президенты компаний и т.п. Целью этих преступных действий является получение материальной выгоды или сокрытие других преступных действий;

"компьютерные шпионы". Их целью является получение стратегически важных данных о противнике в экономической, технической и других областях;

"хакеры", или "одержимые программисты". Эта категория лиц является наиболее технически и профессионально подготовленной, отлично разбирающейся в вычислительной технике и программировании. Для них могут иметь большое значение мотивы самоутверждения, отмщения за обиду, желание "пошутить" и др.

Связь между видом преступления и типом преступника не всегда является прямой. Цель и мотив могут быть аналогичными, а характер мотивации различными.2

^ Субъективная сторона компьютерных преступлений в целом характеризуется умышленной формой вины. В 2 ст. 24 УК РФ указано, что деяние, совершенное по неосторожности, признается преступлением только в том случае, когда это специально предусмотрено соответствующей статьей Особенной части УК. Мотив и цель не являются признаками состава данного преступления и не влияют на его квалификацию. Поэтому независимо от устремлений виновного, возможно привлечение к уголовной ответственности.

Неправомерный доступ к компьютерной информации характеризуется в совокупности теми же признаками, что и преступления против собственности без цели хищения и хулиганство. Такого рода преступления чаще всего совершаются несовершеннолетними или компьютерными фанатами, которые хотят противопоставить себя обществу, доказать свое интеллектуальное превосходство над другими,

1 См.: Крылов В.В. Информационные компьютерные преступлений. М., 1997. С. 64.

2 Ушаков СИ. Преступления в сфере обращения компьютерной информации (теория, законодательство, практика) // Автореф. дис. ... канд. юрид. наук. Ростов-на-Дону. 2000. С. 27.

17

преодолеть компьютерную защиту из спортивного интереса, озорства либо из желания заставить пользователей компьютеров более внимательно относится к защите своей информации.

Субъективная сторона ч. 2 ст. 273 УК РФ характеризуется двумя формами вины: прямым умыслом к действиям и неосторожностью к наступившим последствиям. Например, на автозаводе в г. Тольятти программист «в шутку» заложил паузу при передаче определенного числа деталей на сборочный конвейер. Эта «шутка» до ее выявления обходилась в 200 не выпущенных автомобилей в смену1.

Пробелом диспозиции статей о компьютерных преступлениях является отсутствие в них признака неоднократности, дифференциации между нарушением работы одного компьютера и системы, а тем более сети, которая может состоять от двух до нескольких тысяч компьютеров. Отсутствие таких квалифицирующих признаков, как корысть, найм и т.д., на практике порождают аналогию, что противоречит ч. 2 ст. 3 УК РФ. Среди недостатков также следует выделить отсутствие в нормах такого особо квалифицированного признака как причинение вреда в крупном размере.

Другой пробел диспозиции неправомерного доступа к компьютерной информации (ст. 272 УК РФ) заключается в том, что эта статья не регулирует неправомерный доступ к охраняемой законом информации, когда он осуществляется в результате неосторожных действий, что, по существу, отсекает огромное количество возможных посягательств и даже те действия, которые совершались умышленно.

Очевидно, что совершение преступления в отношении нескольких ЭВМ, их сети является более тяжким преступлением, чем в отношении одной ЭВМ, поэтому нами предложено выделить квалифицированный признак из основного состава ст. 272 - «в отношении системы или сети ЭВМ», с дополнением «либо в отношении нескольких магнитных носителей информации».

Итогом проведенного в данном параграфе анализа уголовно-правового состава неправомерного доступа к компьютерной информации (ст. 272 УК РФ) является предложение следующей формулировки соответствующей статьи:

1 См.: Прохоров Л.А., Прохорова МЛ. Уголовное право. М. 1999. С.462.

18

Статья 272. Неправомерный доступ к компьютерной информации.

Неправомерный доступ к информации в ЭВМ, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы носителя информации, — Те же деяния, совершенные

а) в отношении системы или сети ЭВМ, либо в отношении нескольких магнитных носителей информации;

б) группой лиц либо группой лиц по предварительному сговору;

в) по найму либо из корысти, - ...

Деяния, предусмотренные частью первой или второй настоящей статьи, совершенные:

а) неоднократно или лицом, ранее совершившим преступление, предусмотренное ст. 273 или 274 УК РФ;

б) организованной группой;

в) лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ либо магнитному носителю информации, —

наказываются лишением свободы на срок от трех до семи лет.

Традиционно корыстный мотив связывают с преступлениями против собственности. Однако видовые характеристики объекта уголовно-правовой защиты позволяют определиться в качественном разнообразии содержания корыстного мотива1. Корыстный мотив присутствует во многих преступлениях в сфере компьютерной информации, при этом неправомерные действия направлены не столько на основной объект, сколько на дополнительный, и наступающие последствия носят, как правило, более тяжкий характер.

Вызывает интерес проблема группового способа исполнения компьютерных преступлений2. Характерным для квалификации компьютерных преступлений может быть применение умственных способностей лиц, не достигших возраста уголовной ответственности. На-

1 ^ Сигерич Я.Ю. Содержание конкретного мотива в преступном деянии // Уголовное законодательство: история и современные проблемы. Тезисы докладов и сообщений межвузовской научно-практической конференции. Волгоград, 1998. С. 49. 2Групповой способ исполнения преступления представляет самостоятельную разновидность стечения нескольких лиц в одном преступлении, когда в процессе совершения посягательства субъект наряду со своими использует дополнительно физические усилия невменяемых, лиц, не достигших возраста уголовной ответственности, либо других лиц, которые по предусмотренным уголовным законом основаниям не могут быть привлечены к уголовной ответственности, см.: Галиакбаров P.P. Борьба с групповыми преступлениями. Вопросы квалификации. Краснодар, 2000. С. 42.

19

пример, если лицо, пытающееся совершить неправомерный доступ к охраняемой законом информации, не может вскрыть систему защиты и просит помочь способного это сделать человека, не достигшего 16-летнего возраста. После вскрытия системы защиты, лицо осуществляет свой преступный умысел, причинив последствия, предусмотренные диспозицией компьютерной информации. Судебная практика исходит из того, что соучастия здесь нет вообще, поэтому институт соучастия в преступлении для разрешения данного вопроса не применим1. Действия субъекта необходимо квалифицировать по ч. 1 ст. 272 УК РФ, если нет других квалифицирующих признаков, но в описании объективной стороны должен быть отражен групповой способ исполнения неправомерного доступа к компьютерной информации.

Таким образом, пробелы в диспозициях статей о компьютерных преступлениях, небольшая компьютерная грамотность пользователей ЭВМ и работников правоохранительных органов, сложность сбора доказательственной информации требуют проведения профилактики преступлений, принятия упреждающих мер уголовно-правового характера, заключающихся в издании норм, пресекающих компьютерные посягательства.

Анализ уголовно-правовых последствий неправомерного доступа к компьютерной информации, создание, использование и распространение вредоносных программ показали наличие достаточных оснований для введения дополнительных квалифицирующих признаков в составы некоторых статей УК РФ. Умышленное использование незаконных действий в отношении компьютерной информации для совершения иного преступления является более общественно опасным преступлением, квалификация его по совокупности составов не всегда результативна и не соответствует принципу справедливости (ч. 1 ст. 6 УК РФ), поскольку наказание и иные меры уголовно-правового характера должны соответствовать степени общественной опасности преступления.

Целесообразно дополнить квалифицированным признаком ч. 2 ст. 105 УК РФ состав убийства - «совершенное с помощью незаконных действий с компьютерной информацией». Под незаконными действиями с компьютерной информацией следует понимать неправомерный доступ, написание и использование вредоносных программ, нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

1 См.: Галиакбаров P.P. Борьба с групповыми преступлениями. Вопросы квалификации. Краснодар, 2000. С.46.

20

Возможно введение квалифицированного признака в состав причинения смерти по неосторожности - «вследствие ненадлежащего исполнения лицом своих профессиональных обязанностей, а равно при неправомерном доступе к компьютерной информации». Необходимо учесть, что санкции такого состава будут выше, чем при квалификации деяния по совокупности ч. 1 ст. 109 и ч. 1 и 272 УК РФ. Так, в США в охраняемом сотрудниками ФБР госпитале преступники проникли в локальную информационную сеть госпиталя и отключили кардиологический аппарат, убив свидетеля обвинения"1.

Существуют основания введения в качестве квалифицирующего признака в ч. 2. ст. 159 "Мошенничество" следующий состав — мошенничество, совершенное с использованием манипулирования компьютерной информацией. В этом составе под манипулированием компьютерной информацией будем понимать модификацию компьютерной информации либо неправомерное создание новой компьютерной информации, необходимое для достижения цели мошенничества.

Третья глава "Предупреждение преступлений в сфере компьютерной информации" состоит из двух параграфов.

В первом параграфе «Особенности политики борьбы с компьютерной преступностью и система уголовно-правовых и организационно-технических средств ее предупреждения» рассмотрена система общих и частных средств предупреждения компьютерных преступлений.

Учитывая зарубежный опыт профилактики компьютерных преступлений, и мнение отечественных ученых, предлагаем:

ввести в штатное расписание крупных организаций должности специалиста по компьютерной безопасности (администратора по защите информации), либо создать службу компьютерной безопасности, в небольших фирмах необходимо возложить этот контроль на руководителя фирмы с обязательным подписанием контрактов с сотрудниками о неразглашении информации. Руководители предприятий и организаций должны сузить до минимума круг лиц, владеющих ключами к представляющей ценность информации, и принимать меры к ее программной защите;

пользоваться услугами хороших специалистов, законопослушных и незаинтересованных в разглашении известной им информации,

1 Убит по компьютерной сети// Краснодарские Известия 1999. 24 авг. С.8.

21

а также использовать систему, при которой никто не знает всех ключей защиты;

для профилактики, выявления и расследования компьютерных преступлений необходимо создавать специальные подразделения подобные отделам по борьбе с организованной преступностью, с преступлениями, связанными с незаконным оборотом наркотиков, с экономическими преступлениями;

необходимо, чтобы в каждом отделе внутренних дел был специалист-аналитик, возможно математик, который, имея данные о совершенных преступлениях, мог бы составлять по известным математическим моделям пути наискорейшего вложения материальных и человеческих ресурсов отдела милиции в раскрытие и профилактику различных групп преступлений;

использовать математическую транспортную задачу для эффективного распределения имеющихся в правоохранительных органах ресурсов, направленных на предотвращение необходимого количества компьютерных преступлений.

Во втором параграфе «Особенности профилактики компьютерных преступлений и программные средства защита компьютерной информации» проанализированы проблемы общей и виктимоло-гической профилактики и эффективные методы криптографической защиты компьютерной информации.

В целях уменьшения виктимности компьютерных преступлений предложено:

российским законодателям реагировать своевременно на происходящие изменения в компьютерных и других информационных технологиях;

государство должно финансировать центры предупреждения неправомерного доступа к информационным системам и следующим за ними последствиям;

в целях пресечения распространения компьютерных и сетевых вирусов, необходимо иметь в правоохранительных органах специалистов по расследованию компьютерных преступлений;

необходимо иметь центры, оперативно восстанавливающие пораженную вирусами информацию, а контроль за деятельностью центров возложить на ФСБ и правоохранительные органы;

привлекать средства массовой информации для достоверного освещения компьютерных правонарушений и их возможных последствий;

22

целесообразно изменить на федеральном уровне форму статистической отчетности «О лицах, потерпевших от преступных посягательств, и мотивах совершения преступлений», которая не содержит даже минимума сведений о потерпевших, во многих отношениях является ущербной и не несет полезной нагрузки;

при допуске к работе на ЭВМ, сотрудник должен проходить инструктаж по мерам оперативного реагирования на непонятные ошибки, для избежания распространения действия возможных вредоносных программ.

В процессе исследования были рассмотрены наиболее часто употребляемые для защиты информации при ее передаче методы шифрования данных перед их вводом в канал связи или на физический носитель с последующей расшифровкой.

Как показывает практика, методы шифрования позволяют достаточно надежно скрыть смысл сообщения. В отличие от используемой в США с 1984 г., процедуры шифрования коммерческой информации по системе DES (Data Encryption Standard), в России с июля 1991 г. был введен в действие ГОСТ 28147-89 криптографирования информации, функционирующий на базе отечественного алгоритма Krypton, аналогичного по своим основным техническим параметрам DES1. Отметим, что российский стандарт свободен от недостатков стандарта DES и в то же время обладает всеми его преимуществами. Кроме того, в стандарт заложен метод, с помощью которого можно зафиксировать случайную необнаруженную или умышленную модификацию зашифрованной информации, повышающую эффективность его использования.

Были рассмотрены и другие эффективные способы программной защиты информации, например, способ защиты информации на основе решений многостепенных алгебраических систем диофантовых уравнений. Секретом шифрования в ней является само решение многостепенной системы диофантовых уравнений. Такая криптосистема построена на основе диофантовых трудностей, а поэтому более крип-тостойка по отношению к другим аналогичным системам.

Таким образом, в системе предупреждения компьютерных преступлений установлена взаимосвязь общих и специальных мер профилактики как правовых, так и организационно-технических. Их сово-

1 Государственный стандарт (ГОСТ) №28147-89 "Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования // Бюллет. норм. акт. мин. и ведомств СССР. М, 1989.

23

купность является необходимым звеном всей системы предупредительного воздействия на преступность, что обеспечивает ее структурную перестройку, противодействует дальнейшей криминализации компьютерного рынка.

В заключение диссертации подводятся итоги исследования, формулируются выводы и предложения по совершенствованию законодательства, уголовно-правовых и организационно-технических мер борьбы с преступлениями сфере компьютерной информации.

^ Основные выводы и положения диссертационного исследования опубликованы автором в следующих работах:

1. К вопросу о компьютерных преступлениях // Сборник тезисов по материалам Всероссийской научно-практической конференции. Краснодар: Краснодарский юридический институт МВД России, 1998. 0,25 п. л.

2. Некоторые криминологические аспекты преступлений в сфере компьютерной информации // Труды адъюнктов и соискателей. Краснодар: Краснодарский юридический институт МВД России, 1999. 0,3 п. л.

3. О некоторых нетрадиционных методах предотвращения и раскрытия компьютерных преступлений // Актуальные вопросы расследования и раскрытия преступлений. Межвузовский сборник научных трудов. Ч. 2. Красноярск: Уральский институт МВД России, 1999. 0,5 п. л.

4. Правовая и организационно-техническая защита компьютерной информации // Проблемы защиты информации в автоматизированных системах: Сборник тезисов докладов I-й региональной межведомственной конференции по защите информации. Краснодар: Краснодарский военный институт, 2000. 0,15 п. л.

5. Защита информации как профилактика компьютерных преступлений // Развитие социально-культурной сферы Северо-Кавказского региона: сборник тезисов по материалам научно-практической конференции молодых ученых. Краснодар: Краснодарского государственного университета культуры и искусств, 2000. 0,2 п. л.

6. Особенности объективной стороны компьютерных преступлений // Права человека и гражданина: законодательство и практика: Сборник тезисов по материалам межрегиональной научно-практической конференции. Краснодар: Кубанский государственный университет, 2001. 0,2 п. л.

24