Локальные сети ЭВМ. Способы связи ЭВМ между собой

| Вид материала | Документы |

- Александр Дмитриевич Букин Занятия на практикум, 37.9kb.

- Реферат по теме: "Локальные сети", 254.37kb.

- Рабочая программа по дисциплине "Схемотехника эвм" для специальности 22. 01 "эвм, комплексы,, 87.32kb.

- 1 История развития компьютерной техники, поколения ЭВМ и их классификация Развитие, 1329.92kb.

- Малых ЭВМ (СМ эвм), 153.2kb.

- Руководство по изучению дисциплины «Локальные сети эвм», 1457.25kb.

- В. В. Синьков г. Тольятти 2010, 465.55kb.

- Лекция Введение в дисциплину Характеристики сетей ЭВМ, 384.76kb.

- Компьютерные сети и телекоммуникации, 122.28kb.

- Учебно- методический комплекс по дисциплине (название) "Сети ЭВМ и средства телекоммуникаций", 716.43kb.

43. Доменная модель.

Служба каталогов Active Directory является, без сомнения, одним из главных концептуальных новшеств системы Windows 2000 Server.

Active Directory (служба каталогов) — это средство для именования, хранения и выборки информации в некоторой распределенной среде, доступное для приложений, пользователей и различных клиентов этой среды. Можно вспомнить знакомый многим системный реестр Windows и базу данных Диспетчера безопасности учетных записей (SAM) Windows NT. Служба сетевых каталогов хранит информацию об общедоступных приложениях, файлах, принтерах и сведения о пользователях.

Служба каталогов Active Directory обеспечивает эффективную работу сложной корпоративной среды, предоставляя следующие возможности:

| | Единая регистрация в сети ; Пользователи могут регистрироваться в сети с одним именем и паролем и получать при этом доступ ко всем сетевым ресурсам (серверам, принтерам, приложениям, файлам и т. д.) независимо от их расположения в сети. |

| | Безопасность информации. Средства аутентификации и управления доступом к ресурсам, встроенные в службу Active Directory, обеспечивают централизованную защиту сети. Права доступа можно определять не только для каждого объекта каталога, но и каждого свойства (атрибута) объекта. |

| | Централизованное управление. Администраторы могут централизованно управлять всеми корпоративными ресурсами. Рутинные задачи администрирования не нужно повторять для многочисленных объектов сети. |

| | Администрирование с использованием групповых политик. При загрузке компьютера или регистрации пользователя в системе выполняются требования групповых политик; их настройки хранятся в объектах групповых политик (GPO) и "привязываются" к сайтам, доменам или организационным единицам. Групповые политики определяют, например, права доступа к различным объектам каталога или ресурсам, а также множество других "правил" работы в системе. |

| | Гибкость изменений. Служба каталогов гибко следует за изменениями структуры компании или организации. При этом реорганизация каталога не усложняется, а может и упроститься. Кроме того, службу каталога можно связать с Интернетом для взаимодействия с деловыми партнерами и поддержки электронной коммерции. |

| | Интеграция с DNS. Служба Active Directory тесно связана с DNS. Этим достигается единство в именовании ресурсов локальной сети и сети Интернет, в результате чего упрощается подключение пользовательской сети к Интернету. |

| | Расширяемость каталога. Администраторы могут добавлять в схему каталога новые классы объектов или добавлять новые атрибуты к существующим классам. |

| | Масштабируемость. Служба Active Directory может охватывать как один домен, так и множество доменов, один контроллер домена или множество контроллеров домена — т. е. она отвечает требованиям сетей любого масштаба. Несколько доменов можно объединить в дерево доменов, а несколько деревьев доменов можно связать в лес. |

| | Репликация информации. В службе Active Directory используется репликация служебной информации в схеме со многими ведущими (multi-master), что позволяет модифицировать каталог на любом контроллере домена. Наличие в домене нескольких контроллеров обеспечивает отказоустойчивость и возможность распределения сетевой нагрузки. |

| | Гибкость запросов к каталогу. Пользователи и администраторы сети могут быстро находить объекты в сети, используя свойства объекта (например, имя пользователя или адрес его электронной почты, тип принтера или его местоположение и т. п.). |

| | Стандартные интерфейсы. Для разработчиков приложений служба каталогов предоставляют доступ ко всем возможностям (средствам) каталога и поддерживают принятые стандарты и интерфейсы программирования (API). Служба каталогов тесно связана с операционной системой что позволяет избежать дублирования в прикладных программах функциональных возможностей системы, например, средств безопасности. |

Основные компоненты любой службы каталога — база данных, содержащая нужную информацию, и один или несколько протоколов, обеспечивающих доставку данных пользователям.

Active Directory обеспечивает хранение любой общедоступной информации. Как и другие службы каталогов, Active Directory обеспечивает некоторый механизм хранения информации и протоколы для доступа к ней.

Для понимания структуры Active Directory рассмотрим сначала отличия Windows 2000 от предыдущих версий. Компьютеры на базе Windows 2000 по-прежнему объединяются в домены. Домены — это известное решение для администрирования групп, предоставляющее каждому пользователю учетную запись в конкретном домене. Однако, в отличие от Windows NT Server 4.0, где доменам давались простые строковые имена (имена NetBIOS), в среде Windows 2000 Server каждый домен должен иметь имя, отвечающее соглашениям именования доменов Domain Name System (DNS). Так, домен MainOffice при обновлении может получить новое имя типа mainqfflce.company.com. В каждом домене один или несколько компьютеров должны выполнять функции контроллеров домена. В среде Windows 2000 Server каждый контроллер домена содержит полную копию базы данных Active Directory этого домена. В Active Directory используются так называемое ядро Extended Storage Engine (ESE) и два различных протокола, обеспечивающих связь между клиентами и базой данных. Для поиска контроллера домена клиент обращается к протоколу, описанному в DNS, — "стандартной", службе каталогов, применяемой в настоящее время для сетей TCP/IP. Для доступа к данным в Active Directory клиент использует протокол Lightweight Directory Access Protocol (LDAP)

Объекты и объектные классы

Каталог состоит из элементов (entries), представляющих собой информацию, или атрибуты, связанные с некоторым реальным объектом, например компьютером, человеком или организацией. Термины "элемент" и "объект" часто используют как взаимозаменяемые, хотя объект — это нечто относящееся к физическому миру, а элемент — его представление в каталоге.

Каждый объект принадлежит по крайней мере к одному объектному классу, представляющему собой некоторое семейство объектов с определенными общими характеристиками. Класс объектов определяет тип информации, содержащейся в Active Directory для экземпляров (объектов) данного класса. В качестве примера объектных классов можно привести два стандартных класса: person и domain. Среди множества атрибутов этих классов — cn (Common-Name), userPassword (User-Password) и dc (Domain-Component), url (WWW-Page-Other), соответственно. Атрибуты могут быть как обязательными (mandatory) для данного класса (например, сn и dc), так и дополнительными (optional) (userPassword и url).

Помимо стандартных объектных классов можно описывать дополнительные классы, относящиеся к различным уровням (national и local).

Атрибуты и их типы

Каждый элемент каталога имеет атрибуты различных типов, характеризующих информацию, содержащуюся в этих атрибутах. Например, атрибут типа commonName представляет собой имя, идентифицирующее некоторый объект. Каждый атрибут может иметь одно или несколько значении.

Помимо атрибутов стандартных типов можно создавать и использовать дополнительные типы атрибутов.

Контейнер

Контейнер (container) — это специфический объект службы каталогов, который, в отличие от обычных объектов, не имеет какого-либо физического представления, а служит только структурной организации — группировки — других объектов каталога. Типичным примером контейнеров могут служить организационные единицы, или подразделения (см. ниже раздел "Листья и контейнеры LDAP"), используемые для упрощения администрирования отдельных групп ресурсов или пользователей в домене.

Информационное дерево каталога

Элементы каталога организованы в виде иерархического дерева, называемого Directory Information Tree (DIT, Информационное дерево каталога или просто Дерево каталога). Элементы, находящиеся ближе к корню дерева, обычно представляют крупные объекты, например, организации или компании; элементы, располагающиеся на ветвях этого дерева, (листья) представляют более простые объекты — пользователей, устройства, компьютеры.

Схема каталога

Схема каталога (Directory Schema) — это набор правил, описывающих структуру дерева каталога, объявления и синтаксис объектных классов и типы атрибутов, входящих в каталог.

Схема каталога гарантирует, что все добавления или изменения каталога соответствуют данным правилам, и препятствует появлению некорректных элементов, ошибочных типов атрибутов или классов.

Организация доменов: Лес и Деревья

База данных домена Windows 2000 может хранить значительно больше элементов, чем это было возможно в доменах Windows NT 4.0, поэтому организация, имеющая в своей сети множество доменов, теперь сможет объединить их в один домен. Однако в некоторых ситуациях даже одной организации полезно иметь несколько доменов. В подобных случаях Active Directory позволяет различным образом группировать домены (хотя такое решение не является обязательным).

Домены с непрерывными "смежными" DNS-именами могут быть объединены в дерево доменов (domain tree), или доменное дерево.

Какие преимущества дает объединение доменов в подобную иерархию? Появляется возможность поиска в корневом домене, при котором также проверяются элементы в дочерних доменах. Кроме того, наличие автоматически созданных двусторонних доверительных отношений между всеми доменами, входящими в дерево, значительно упрощает администрирование всей сети. Также можно группировать домены, не имеющие "смежных" DNS-имен. В результате этого возникнет лес (forest), состоящий из нескольких доменов и/или деревьев доменов. Как и в дереве доменов, все домены, входящие в лес, связаны между собой двусторонними доверительными отношениями, используют общую схему, конфигурацию и глобальный каталог. Главное различие между деревом доменов и лесом заключается в том, что все домены, входящие в дерево, должны иметь "смежные" DNS-имена, а для доменов, образующих лес, это не обязательно.

Доверительные отношения

Принципиальное отличие доменов Windows 2000 от доменов Windows NT 4.0 заключается в том, что все домены Windows 2000 связаны между собой транзитивными доверительными отношениями, созданными с использованием протокола Kerberos. Эти отношения устанавливаются по умолчанию, автоматически, и являются двунаправленными. Под транзитивностью подразумевается тот факт, что все домены в дереве доверяют друг другу: т. е. если домен А доверяет домену Б, а домен Б доверяет домену В, то домен А также доверяет домену В. Такой подход упрощает администрирование доменов при сохранении высокого уровня безопасности.

Службы DNS и Active Directory

В большинстве современных сетей TCP/IP используется служба DNS, главное назначение которой — преобразовывать простые для запоминания имена типа company.com в IP-адреса. Для этого каждый компьютер-сервер DNS имеет набор записей с информацией о ресурсах. Каждая запись имеет некоторый тип, определяющий характер и назначение хранящейся информации. Например, запись типа А применяется для преобразования доменного имени компьютера в заданный IP-адрес, а запись типа MX — для поиска почтового сервера в определенном почтовом домене. Каждый DNS-сервер "знает" свое место в глобальном пространстве DNS-имен, что позволяет передавать неразрешенные запросы другим серверам. Поэтому — пусть и не сразу— почти каждый клиентский запрос находит нужный сервер, хранящий искомую информацию.

Интеграцию служб Active Directory и DNS можно рассматривать в трех аспектах:

| | Домены Active Directory и домены DNS имеют одинаковую иерархическую структуру и схожее пространство имен. |

| | Зоны (zone) DNS могут храниться в Active Directory. Если используется сервер DNS, входящий в состав Windows 2000 .Server, то первичные зоны (primary zone), занесенные в каталог, реплицируются на все контроллеры домена, что обеспечивает лучшую защищенность службы DNS. |

| | Использование клиентами службы DNS при поиске контроллеров домена. |

Active Directory может использовать любую стандартную, законченную реализацию службы DNS: не обязательно задействовать DNS-сервер, входящий в Windows Server.

44. Учетные записи и группы пользователей

Учетные записи пользователей и учетные записи компьютеров Active Directory представляют собой такие же физические объекты, как компьютер или пользователь. Учетные записи пользователей также могут использоваться как записи выделенных служб для некоторых приложений.

Учетные записи пользователей и компьютеров (а также группы) называются участниками безопасности. Участники безопасности являются объектами каталогов, которым автоматически назначаются коды безопасности (SID) для доступа к ресурсам домена. Учетная запись пользователя или компьютера используется для следующих целей.

* Проверка подлинности пользователя или компьютера. Учетная запись пользователя дает право войти в компьютеры и в домен с подлинностью, проверяемой доменом. Сведения о проверке подлинности, см. в разделе Управление доступом в Active Directory. Каждый входящий в сеть пользователь должен иметь собственную учетную запись и пароль. Для обеспечения максимальной безопасности следует запретить пользователям использовать одну и ту же учетную запись.

* Разрешение или запрещение доступа к ресурсам домена.Как только проверка подлинности пользователя завершена, он получает или не получает доступ к ресурсам домена в соответствии с явными разрешениями, назначенными данному пользователю на ресурсе. Дополнительные сведения см. в разделе Сведения о безопасности для Active Directory.

* Администрирование других участников безопасности. Active Directory создает объект «Участник внешней безопасности» в локальном домене для представления каждого участника безопасности из внешнего доверенного домена. Дополнительные сведения о внешних участниках безопасности см. в разделе Когда следует создавать внешнее доверие.

* Аудит действий, выполняемых с использованием учетной записи пользователя или компьютера.

В Виндах:

Учетные записи пользователей

Контейнер Users, расположенный в оснастке «Active Directory — пользователи и компьютеры», отображает три встроенные учетные записи пользователей: «Администратор», «Гость» и «HelpAssistant». Эти три встроенные учетные записи пользователей создаются автоматически при создании домена.

Каждая встроенная учетная запись имеет разную комбинацию прав и разрешений. Учетная запись администратора имеет самые большие права и разрешения в домене, а учетная запись гостя — ограниченные права и разрешения.

Защита учетных записей пользователей

Если права и разрешения встроенной учетной записи не были изменены или отключены администратором сети, они могут использоваться злоумышленниками (или службой) для нелегального проникновения в домен с применением учетной записи администратора или гостя. Для обеспечения достаточной защиты эти учетные записи переименовывают или отключают. Поскольку коды безопасности (SID) учетных записей сохраняются, переименованная учетная запись сохраняет все остальные свойства, в том числе описание, пароль, принадлежность к группам, профиль пользователя, учетную информацию, а также любые разрешения и права пользователя.

Для обеспечения безопасности проверки подлинности пользователя следует создавать отдельные учетные записи для каждого пользователя сети, применяя для этого оснастку «Active Directory — пользователи и компьютеры». Каждая учетная запись пользователя (включая учетные записи администратора и гостя) может быть добавлена в группу для управления правами и разрешениями, назначенными этой учетной записи. Использование соответствующих этой сети учетных записей и групп позволяет проверить подлинность входящего в сеть пользователя и возможность предоставления ему разрешенных ресурсов.

45. Функции администратора Windows NT

Администрирование Windows NT подразумевает выполнение как специальных операций после установки системы, так и рутинных каждодневных действий. Функции администратора Windows NT Workstation и Windows NT Server схожи, но средства администрирования, входящие в состав этих версий, различны.

Функции администратора можно разделить на пять категорий.

| Категория | Характерные задачи |

| Администрирование учетных записей пользователей и групп | Планирование, создание и ведение учетных записей пользователей и групп для обеспечения каждому пользователю возможности регистрации в сети и доступа к необходимым ресурсам |

| Администрирование защиты | Планирование и реализация стратегии безопасности для защиты данных и общих сетевых ресурсов, в том числе папок, файлов и принтеров |

| Администрирование принтеров | Настройка локальных и сетевых принтеров для обеспечения пользователям доступа к ресурсам печати. Устранение обычных проблем печати |

| Мониторинг событий и ресурсов сети | Планирование и реализация стратегии аудита событий в сети с целью обнаружения нарушений защиты. Управление ресурсами и контроль их использования |

| Резервное копирование и восстановление данных | Планирование и выполнение регулярных операций резервного копирования для обеспечения быстрого восстановления важных данных |

Средства администратора Windows NT

Средства администрирования входят в состав как Windows NT Server, так и Windows NT Workstation. Первые могут применяться для администрирования любою компьютера домена. Вторые предназначены только для администрирования локального компьютера.

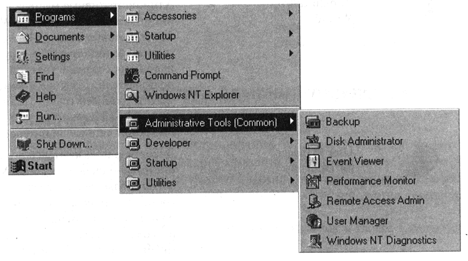

На приведенной ниже иллюстрации показаны средства администрирования, устанавливаемые на компьютер под управлением Windows NT Workstation.

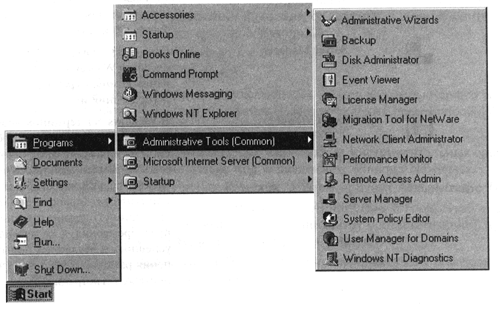

На следующей иллюстрации показаны средства администрирования, которые устанавливаются на компьютер под управлением Windows NT Server.

Administrative Wizards, User Manager for Domains и Server Manager доступны только в Windows NT Server. User Manager устанавливается только в составе Windows NT Workstation. Все остальные средства администрирования доступны в обеих версиях Windows NT.

| Средство администрирования | Назначение |

| Administrative Wizards | Административные мастера —инструментальные средства Windows NT Server, которые помогут Вам выполнять многие административные функции, например: создание учетной записи пользователя, создание и изменение учетных записей групп, установку прав доступа к папкам и файлам, а также настройку сетевых принтеров |

| User Manager for Domains | Диспетчер пользователей доменов —инструментальное средство Windows NT Server, позволяющее создавать, удалять и временно отключать учетные записи пользователей домена. Кроме того, он позволяет задавать стратегию защиты для групп и добавлять к ним учетные записи пользователей |

| User Manager | Диспетчер пользователей — инструментальное средство Windows NT Workstation, позволяющее создавать, удалять и временно отключать локальные учетные записи пользователей и групп |

| Server Manager | Диспетчер сервера — инструментальное средство Windows NT Server для отслеживания компьютеров и доменов и управления ими |

| Event Viewer | В Windows NT термином «событие» (event) обозначается любое значимое событие в системе или программе, о котором должен быть уведомлен администратор. Средство просмотра событий сообщит Вам о событии или поместит информацию о нем в журнал. Последний содержит сведения об ошибках, предупреждения, а также информацию об успешных и неудачных попытках выполнения различных действий (например, о попытке регистрации) |

| Windows NT Diagnostics | Средства диагностики предназначены для просмотра и печати информации о конфигурации системы (сведения о памяти, дисках, установленных сернисах и т.д.) |

| Backup | Средства архивирования данных предназначены для резервного копирования информации на локальный накопитель на магнитной ленте. Резервное копирование данных защищает информацию от случайного стирания и от потерь при сбоях носителей |

Клиентские средства администрирования Windows NT Server

Некоторые средства администрирования Windows NT Server можно установить на любой компьютер-клиент, работающий под управлением Windows 95 или Windows NT Workstation. Это позволяет администратору домена выполнять свои функции с компьютера-клиента, что, например, полезно, когда сервер заперт в отдельной комнате.

Обзор инструментальных средств администрирования

Administrative Wizards:

| Мастер | Назначение |

| Add User Accounts | Создание новых учетных записей пользователей |

| Group Management | Создание и модификация учетных записей групп |

| Managing File and Folder Access | Установка прав доступа к файлам и папкам |

| Add Printer | Установка сетевых и локальных принтеров |

| Add/Remove Programs | Установка и удаление программ |

| Install New Modem | Установка модемов |

| Network Client Administrator | Установка и модификация сетевых клиентов |

| License Compliance | Проверка лицензий на установленное программное обеспечение |

Резюме

- Средства администрирования Windows NT Workstation используются только для локального компьютера.

- Средства администрирования Windows NT Server используются для всех компьютеров домена.

- Клиентские средства администрирования Windows NT Server (за исключением Administrative Wizards) могут быть установлены с компакт-диска Windows NT Server на любой компьютер под управлением Windows NT Workstation или Windows 95.

Функции системного администратора

Рассмотрим некоторую ИС (информационная система – это сложный программный комплекс, обслуживающий разветвленную БД). В общем случае эксплуатация ИС – это непрерывное занесение новых данных, удаление старых, исправление ошибок. В процессе работы не исключена возможность внесения таких "исправлений", которые сделают невозможным дальнейшее использование системы. Кроме ошибок человека за компьютером, возможны ошибки СУБД, ОС, а также просто аварии, например, неожиданные отключения питания или сбои диска. Для защиты от подобных неприятностей системному администратору следует принять ряд мер.

Другой важный аспект деятельности системного администратора – обеспечение секретности коммерческой информации.

Кроме того, в обязанности системного администратора входит изменение конфигурации системы и первичный анализ возникающих неполадок.

Разработка отчетных форм, хотя и требует высокой квалификации, не требует особых полномочий. Поэтому эта работа не входит в круг непосредственных обязанностей системного администратора.

Перечисленные функции могут выполняться одним человеком или группой лиц с разветвлением ответственности – в зависимости от масштаба предприятия и интенсивности эксплуатации системы. При распределении обязанностей вид меню, которое система предлагает конкретному лицу при входе и, соответственно, разрешенный для него набор действий, могут варьироваться.

46. Защита сетевых ресурсов с помощью прав доступа.

В качестве сет. рес.: аппар. (процессор, сегменты памяти, диски, принтеры) или программ. обеспеч. (процессы, файлы, базы данных, семафоры).

У каждого объекта есть уникальное имя, по кот. к нему можно обращаться, и набор операций, кот. могут выполнять с объектом процессы.

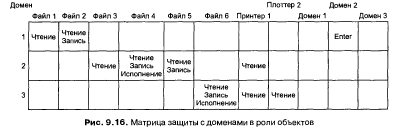

Домен – мн-во пар (объект, права доступа). Каждая пара указывает объект и некот. подмн-во разрешенных операций.

В любой мом. времени процесс работает только в одном домене защиты. Во время выполнения процессы могут переключаться с одного домена на другой (напр., систем. вызов).

UNIX: домен процесса опред-ся комбинацией (UID,GID).

Важным вопросом явл-ся то, как сис-ма отслеживает, какой объект какому домену принадлежит. Матрица: ряды – домены, колонки – объекты, пересечение – права доступа для данного домена к данному объекту. Домены тоже могут выступать в качестве объектов.

На практике, матрица разрешения доступа хранятся по рядам (ACL, Access Control List – список управления доступом) и рядам (перечни возможностей). Причем хранятся только непустые ячейки. ACL – списки и перечни возм-тей обладают взаимодопол. св-вами. Если группы не поддерживаются системой, тогда, чтобы предоставить доступ чтения файлам всем пользователям системы, потребуется перечислить всех пользователей в ACL – списке. ACL – списки обеспечивают выборочное аннулирование разрешений, тогда как при испол. перечней возможностей это не реально. Наконец, если объект удаляется, а элемент пречня возмож. нет или наоборот, возникают проблемы, которых лишены ACL – списки.

Э. Таненбаум, Совр. опер. сис., Спб: Питер, 2004, стр. 707-716

47. Понятие файловой системы.

К долговременным устройствам хранения информации предъявляются три следующих важных требования:

1. Устройства должны позволять хранить очень большие объемы данных.

2. Информация должна сохраняться после прекращения работы процесса, использующего ее.

3. Несколько процессов должны иметь возможность получения одновременного доступа к информации.

Обычное решение всех этих проблем состоит в хранении информации на дисках и других внешних хранителях в модулях, называемых файлами.

Файлами управляет часть операционной системы – файловая система. Их структура, именование, использование, защита, реализация и доступ к ним являются важными пунктами устройства операционной системы.

При взгляде снаружи файловая система представляет собой набор файлов и каталогов плюс операции с ними. Файлы могут считываться и записываться, каталоги могут создаваться и удаляться. Файлы могут перемещаться из одного каталога в другой. В большинстве современных файловых систем поддерживается иерархическая каталоговая система, в которой каталоги могут содержать подкаталоги, которые, в свою очередь, также могут иметь подкаталоги и т. д. До бесконечности.

При взгляде изнутри файловая система выглядит совсем по-другому. Разработчикам файловых систем приходится заботиться о том, как файлам выделяется место на диске, и о том, как система следит за тем, какой блок какому файлу принадлежит. Различные варианты реализации файлов включают в себя непрерывные файлы, связные списки, таблицы размещения файлов и i-узлы. В различных системах используются различные каталоговые структуры. Атрибуты файла могут храниться прямо в каталоге или в другом месте (например, в i-узле). Учет дискового пространства может осуществляться с помощью списков свободных блоков или битовых массивов. Надежность файловых систем может быть увеличена при помощи создания инкрементных резервных копий, а также с помощью программы, способной исправлять поврежденные файловые системы. Производительность файловых систем также является важным вопросом. Она может быть увеличена различными способами, включая кэширование, опережающее чтение и размещение блоков файла рядом друг с другом. Файловые системы с журнальной структурой тоже увеличивают производительность, выполняя операции записи большими блоками данных.

Примеры файловых систем:

NTFS, FAT, ISO 9660, DFS, NFS, UNIX v7.

Э. Таненбаум, Совр. опер. сис., Спб: Питер, 2004, стр. 424-497

48. Защита ресурсов с помощью разрешений NTFS.

Разрешения NTFS служат для ограничения доступа к папкам и файлам томов NTFS. Они защищают ресурсы локального компьютера как от пользователя, работающего на этом компьютере, так и от пользователей, подключающихся к ним по сети.

Разрешения NTFS (NTFS permissions) — это набор специальных свойств файла или папки, заданных для ограничения доступа пользователей к этим объектам. Они доступны только на томах, где установлена файловая система NTFS. Разрешения обеспечивают гибкую защиту, так как их можно применять и к папкам, и к отдельным файлам; они распространяются как на локальных пользователей (работающих на компьютерах, где находятся защищенные папки и файлы), так и на пользователей, подключающихся к ресурсам по сети.

Разрешения NTFS служат для защиты ресурсов от:

-локальных пользователей, работающих за компьютером, на котором располагается ресурс;

-удаленных пользователей, подключающихся к общей папке по сети. Разрешения NTFS обеспечивают высокую избирательность защиты: для каждого файла в папке Вы можете установить свои разрешения. Например, одному пользователю позвольте считывать и изменять содержимое файла, другому — только считывать, а остальным — вообще запретите доступ к нему.

Разрешения NTFS присваиваются учетным записям пользователей и групп так же, как и права доступа к общим ресурсам. Пользователь может получить разрешение либо непосредственно, либо являясь членом одной или нескольких групп, имеющих разрешение.

Как и права доступа к общим ресурсам, фактические разрешения NTFS для пользователя — это комбинация разрешений пользователя и групп, членом которых он является. Единственное исключение — разрешение No Access (Нет доступа): оно отменяет все остальные разрешения.

В отличие от прав доступа к общим ресурсам, разрешения NTFS защищают локальные ресурсы. В частности, файлы и папки, содержащиеся в данной папке, могут иметь другие разрешения, нежели она сама.

Разрешения NTFS для файла превалируют над разрешениями для папки, в которой он содержится. Например, если пользователь имеет разрешения Read (Чтение) для папки и Write (Запись) для вложенного в нее файла, то он сможет записывать данные в файл, но не сможет создать новый файл в папке.

49. Технология ETHERNET

Ethernet - это самый распространенный на сегодняшний день стандарт локальных сетей. Общее количество сетей, использующих в настоящее время Ethernet, оценивается в 5 миллионов, а количество компьютеров, работающих с установленными сетевыми адаптерами Ethernet - в 50 миллионов.

Когда говорят Ethernet, то под этим обычно понимают любой из вариантов этой технологии. В более узком смысле, Ethernet - это сетевой стандарт, основанный на технологиях экспериментальной сети Ethernet Network, которую фирма Xerox разработала и реализовала в 1975 году (еще до появления персонального компьютера). Метод доступа был опробован еще раньше: во второй половине 60-х годов в радиосети Гавайского университета использовались различные варианты случайного доступа к общей радиосреде, получившие общее название Aloha. В 1980 году фирмы DEC, Intel и Xerox совместно разработали и опубликовали стандарт Ethernet версии II для сети, построенной на основе коаксиального кабеля. Поэтому стандарт Ethernet иногда называют стандартом DIX по заглавным буквам названий фирм.

На основе стандарта Ethernet DIX был разработан стандарт IEEE 802.3, который во многом совпадает со своим предшественником, но некоторые различия все же имеются. В то время, как в стандарте IEEE 802.3 различаются уровни MAC и LLC, в оригинальном Ethernet оба эти уровня объединены в единый канальный уровень. В Ethernet определяется протокол тестирования конфигурации (Ethernet Configuration Test Protocol), который отсутствует в IEEE 802.3. Несколько отличается и формат кадра, хотя минимальные и максимальные размеры кадров в этих стандартах совпадают.

В зависимости от типа физической среды стандарт IEEE 802.3 имеет различные модификации - 10Base-5, 10Base-2, 10Base-T, 10Base-F.

Для передачи двоичной информации по кабелю для всех вариантов физического уровня технологии Ethernet используется манчестерский код.

Все виды стандартов Ethernet используют один и тот же метод разделения среды передачи данных - метод CSMA/CD

Протокол множественного случайного доступа к среде с разрешением коллизий CSMA/CD воплотил в себе идеи выше перечисленных алгоритмов и добавил важный элемент - разрешение коллизий. Поскольку коллизия разрушает все передаваемые в момент ее образования кадры, то и нет смысла станциям продолжать дальнейшую передачу своих кадров, коль скоро они (станции) обнаружили коллизии. В противном случае, значительной была бы потеря времени при передаче длинных кадров. По этому для своевременного обнаружения коллизии станция прослушивает среду на всем протяжении собственной передачи. Приведем основные правила алгоритма CSMA/CD для предающей станции.

Передача кадра (рис.3а):

Станция, собравшаяся передавать, прослушивает среду. И передает, если среда свободна. В противном случае (т.е. если среда занята) переходит к шагу 2. При передаче нескольких кадров подряд станция выдерживает определенную паузу между посылками кадров - межкадровый интервал, причем после каждой такой паузы перед отправкой следующего кадра станция вновь прослушивает среду (возвращение на начало шага 1);

Если среда занята, станция продолжает прослушивать среду до тех пор, пока среда не станет свободной, и затем сразу же начинает передачу;

Каждая станция, ведущая передачу прослушивает среду, и в случае обнаружения коллизии, не прекращает сразу же передачу а сначала передает короткий специальный сигнал коллизии - jam-сигнал, информируя другие станции о коллизии, и прекращает передачу;

После передачи jam-сигнала станция замолкает и ждет некоторое произвольное время в соответствии с правилом бинарной экспоненциальной задержки и затем возвращаясь к шагу 1.

Межкадровый интервал IFG (interframe gap) составляет в 9,6 мкм (12 байт). С одной стороны он необходим для того, чтобы принимающая станция могла корректно завершить прием кадра. Кроме этого, если бы станция передавала кадры непрерывно, она бы полностью захватила канал и тем самым лишила другие станции возможности передачи.

Jam-сигнал (jamming - дословно глушение). Передача jam-сигнала гарантирует, что не один кадр не будет потерян, так как все узлы, которые передавали кадры до возникновения коллизии, приняв jam-сигнал, прервут свои передачи и замолкнут в преддверии новой попытки передать кадры. Jam-сигнал должен быть достаточной длины, чтобы он дошел до самых удаленных станций коллизионного домена, с учетом дополнительной задержки SF (safety margin) на возможных повторителях. Содержание jam-сигнала не принципиально за исключением того, что оно не должно соответствовать значению поля CRC частично переданного кадра (802.3), и первые 62 бита должны представлять чередование ‘1’ и ‘0’ со стартовым битом ‘1’.

Алгоритм CSMA/CD с использованием усеченной бинарной экспоненциальной задержки признан лучшим среди множества алгоритмов случайного доступа и обеспечивает эффективную работу сети как при малых, так и при средних загрузках. При больших загрузках следует отметить два недостатка. Во-первых, при большом числе коллизий станция 1, которая впервые собирается отправить кадр (до этого не пыталась передавать кадры), имеет преимущество перед станцией 2, которая уже несколько раз безуспешно пыталась передать кадр, натыкаясь на коллизии. Поскольку станция 2 ожидает значительное время пред последующими попытками в соответствии с правилом бинарной экспоненциальной задержки. Таким образом может наблюдаться нерегулярность передачи кадров, что нежелательно для зависящих от времени приложений. Во-вторых, при большой загруженности снижается эффективность работы сети в целом. Оценки показывают, что при одновременной передаче 25 станций общая полоса пропускания снижается примерно в 2 раза. Но число станций в коллизионном домене может быть больше, поскольку далеко не все они одновременно будут обращаться к среде.

50. Понятие о службах DNS, WINS, DHCP.

протокол DHCP (Dynamic Host Configuration Protocol, протокол динамической конфигурации хоста). Это — открытый промышленный стандарт, который упрощает управление сетями на базе TCP/IP. Каждому хосту (компьютеру), подключенному к сети на базе TCP/IP, должен быть назначен уникальный IP-адрес. Протокол DHCP освобождает сетевых администраторов от необходимости настраивать все компьютеры вручную.

DHCP может автоматически конфигурировать настройки TCP/IP во время загрузки компьютера. Это позволяет хранить все доступные IP-адреса в центральной базе данных вместе с соответствующей информацией о конфигурации, такой как маска подсети, адрес шлюза и адреса серберов DNS и WINS.

Служба DNS

Система доменных имен (Domain Name System) — служба имен Интернета, стандартная служба TCP/IP. Служба DNS дает возможность клиентским компьютерам в сети регистрировать и разрешать доменные имена. Доменные имена используются, чтобы находить ресурсы в сети и обращаться к ним.

Домен DNS основан на концепции дерева именованных доменов. Каждый уровень дерева может представлять или ветвь, или лист дерева. Ветвь — это уровень, содержащий более одного имени и идентифицирующий набор именованных ресурсов. Лист — имя, указывающее заданный ресурс

Служба WINS (Windows Internet Name Service, служба имен Windows) обеспечивает поддержку распределенной базы данных для динамической регистрации и разрешения имен NetBIOS для компьютеров и групп, используемых в сети. Служба WINS отображает пространство имен NetBIOS и адресное пространство IP друг на друга и предназначена для разрешения имен NetBIOS в маршрутизируемых сетях, использующих NetBIOS поверх TCP/IP.

Имена NetBIOS используются более ранними версиями операционных систем Microsoft для идентификации компьютеров и других общедоступных ресурсов.

Хотя протокол NetBIOS может применяться с другими сетевыми протоколами, помимо TCP/IP (например, NetBEUI или IPX/SPX), служба WINS была разработана для поддержки NetBIOS поверх TCP/IP (NetBT). WINS упрощает управление пространством имен NetBIOS в сетях на базе TCP/IP.

WINS применяется для распознавания имен NetBIOS, но для ускорения разрешения имен клиенты должны динамически Добавлять, удалять или модифицировать свои имена в WINS.

Основные компоненты WINS — сервер WINS и клиенты WINS, а также посредники WINS (WINS proxy).

Серверы WINS. Сервер WINS обрабатывает запросы на регистрацию имен от клиентов WINS, регистрирует их имена и IP-адреса и отвечает на запросы разрешения имен NetBIOS от клиентов, возвращая IP-адрес по имени, если это имя находится в базе данных сервера.

Сервер WINS поддерживает базу данных WINS.

Клиенты WINS. Клиенты WINS регистрируют свои имена на сервере WINS, когда они запускаются или подключаются к сети.

51. Пример сети небольшого предприятия.

Рисунок 1 – пример построения комп. сети предприятия.

Данный вопрос описывал сам, так что за правильность не ручаюсь .

Исходил из того, что любое современное предприятие использует возможности глобальной сети Интернет и баз данных.

Сервер-Интернет отвечает за следующее:

- Firewall. Защита от внешних атак на сеть предприятия.

- Распределение Интернет трафика между пользователями, учёт и контроль израсходованного трафика.

- Может использоваться как почтовый, www и файловый сервер.

Часть функций может выполнять маршрутизатор Сервера-Интернет (firewall, NAT).

Сервер-БД

Содержит средства, позволяющие пользователям получать доступ к информации (Эл. документам).

+ DNS сервер и т.д.

С точки зрения топологии в большинстве современных фирм сеть построена с использованием технологии Fast-Ethernet в виде «звезды». В центре звезды коммутатор (либо маршрутизатор), к которому подключены все компьютеры пользователей и, в простейшем случае, сервера. При более большом количестве компьютеров в сети такие звёзды объединяются между собой, и каждая звезда подключена по отдельному каналу (магистраль) к серверу.

В общем получается, что в сети должен быть контроллер домена, отвечающий за регистрацию пользователей в домене локальной сети (имена пользователей, пароли. права), сервер БД, и Интернет-Сервер - совокупность аппаратных и программных средств, обеспечивающих безопасный доступ пользователей в сеть Интернет и предоставляющих пользователям основные сервисы (почта, www, ftp и т.д.)

52. Технология TOKEN RING

Сеть Token Ring первоначально была разработана компанией IBM в 1970 гг. Она по-прежнему является основной технологией IBM для локальных сетей (LAN) , уступая по популярности среди технологий LAN только Ethernet/IEEE 802.3. Спецификация IEEE 802.5 почти идентична и полностью совместима с сетью Token Ring IBM. Спецификация IEEE 802.5 была фактически создана по образцу Token Ring IBM, и она продолжает отслеживать ее разработку. Термин "Token Ring" обычно применяется как при ссылке на сеть Token Ring IBM, так и на сеть IEEE 802.5.

Звездообразная топология сети IBM Token Ring также способствует повышению общей надежности сети. Т.к. вся информация сети Token Ring просматривается активными MSAU, эти устройства можно запрограммировать так, чтобы они проверяли наличие проблем и при необходимости выборочно удаляли станции из кольца.

Идея Token Ring проста - любая станция, получившая специальную последовательность бит, называемую токеном, может быть активной. Токен передается от станции к станции по кольцу в определенной последовательности. Отсюда и название технологии. Главные особенности такой сети: надежность, гарантированная для каждой станции полоса пропускания и пассивная среда передачи. Собственно технология Token Ring изначально разрабатывалась именно для повышения надежности, которая была в те времена слабым местом Ethernet.

Надежность достигается за счет большой избыточности: ведь архитектура сети Token Ring представляет собой кольцо, которое в случае разрыва в одном месте может передавать информацию в обход. Кроме того, каждая станция самостоятельно генерирует токен в случае его потери, исправляет ошибки и шумы и выполняет множество других функций, которые и обеспечивают устойчивую работу сети.

Отличия

- Использует другой метод разделения общей среды передачи данных (не случайный, а маркерный)

- Базовая топология – кольцо (не общая шина)

Данные распространяются только в одну сторону

В кольце всегда присутствует маркер – Token, кадр специального формата.

Можно определить, кто может передать в кольцо данные - порождает маркер тот у кого MAC адрес по абсолютной величине больший. Он называется «арбитром кольца» - выпускает маркер.

Каждая станция, получив маркер смотрит есть ли у нее данные, если есть она забирает маркер и ставит на его место кадр. Он передается, и каждая станция проверяет, ей ли он принадлежит. Если ей, то копирует его в себя, но из кольца не изымает. В кадре устанавливается специальный бит. Кадр приходит к начальной станции. И, если бит установлен, она «забирает» его из кольца и «выпускает» в кольцо маркер.

(2.6 мкс) – движение маркера по кольцу.

Если маркер не дошел:

- Выпуск нового кадра

- Указание места разрыва или неисправности

Кольцо работает на двух частотах

4Мгц

16Мгц, т.е. за время 2.6 мкс передается 4000байт

Если время передачи истекло:

Если время задержки маркера больше 7 сек

- Необходимо переконфигурировать кольцо

- Данные пропадают

Т.е. необходимо было бы использовать 3 кадра ethernet, когда как здесь необходим всего один.

Дальнейшее совершенствование.

- Процедура раннего освобождения маркера(early tocken realise - ETR)

Узел, передававший информацию в сеть, не ждет, пока кадр вернется из кольца. А, завершив передачу своего активного пакета, делает «выдержку»(IPG-inter package get) и начинает тут же выпускать маркер. Выдержка для того, чтобы следующий узел успел освободиться.

Но пакеты друг друга не дополняют.

- Частота увеличилась с 4 до 16 МГц и длина пакета увеличилась до 20 кб. В сети один маркер, но несколько активных пакетов..

Технология используется для передачи больших массивов информацию

Технология вводит понятие – уровень приоритетного обслуживания.

Передача определенной информации за определенный промежуток времени.

В служебном поле вводятся поле приоритетов.

Маркер имеет свои приоритеты, компьютер также может поставить приоритет кадру 3 бита: от 0 до 7.

Происходит обмен приоритетов.

П

риоритет резерв (000)

риоритет резерв (000)

Либо 0. либо приоритет из маркера.

Сети Тоkеn Ring используют сложную систему приоритетов, которая позволяет некоторым станциям с высоким приоритетом, назначенным пользователем, более часто пользоваться сетью. Блоки данных Token Ring содержат два поля, которые управляют приоритетом: поле приоритетов и поле резервирования.

Только станции с приоритетом, который равен или выше величины приоритета, содержащейся в маркере, могут завладеть им. После того, как маркер захвачен и изменен( в результате чего он превратился в информационный блок), только станции, приоритет которых выше приоритета передающей станции, могут зарезервировать маркер для следующего прохода по сети. При генерации следующего маркера в него включается более высокий приоритет данной резервирующей станции. Станции, которые повышают уровень приоритета маркера, должны восстановить предыдущий уровень приоритета после завершения передачи.

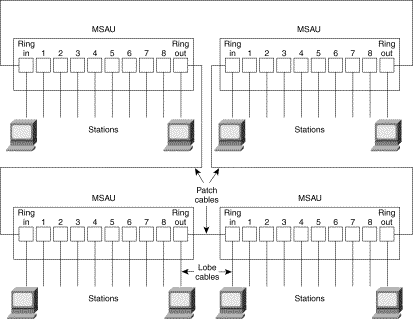

Физическая организация.

Станции сети IBM Token Ring напрямую подключаются к MSAU, которые могут быть объединены с помощью кабелей, образуя одну большую кольцевую сеть. Кабели- перемычки соединяют MSAU со смежными MSAU. Кабели-лепестки подключают MSAU к станциям. В составе МSAU имеются шунтирующие реле для исключения станций из кольца.

С

труктура на основе специальных концентраторов MAU(multy stantion acces unit)

Они обеспечивают функцию неразрывности, если какой-либо ПК отключен. В качестве физической среды передачи используются кабели STP.категории 1, как альтернатива VTP- категории более 5 – длина локальной сети уменьшается в 2 раза, когда как обычно при STP длина

»плеча» 100-120 м. При VTP не более 75 м.

Сети Token Ring используют несколько механизмов обнаружения и компенсации неисправностей в сети. Например, одна станция в сети Token Ring выбирается "активным монитором" (active monitor). Эта станция, которой в принципе может быть любая станция сети, действует как централизованный источник синхронизирующей информации для других станций кольца и выполняет разнообразные функции для поддержания кольца. Одной из таких функций является удаление из кольца постоянно циркулирующих блоков данных. Если устройство, отправившее блок данных, отказало, то этот блок может постоянно циркулировать по кольцу. Это может помешать другим станциям передавать собственные блоки данных и фактически блокирует сеть. Активный монитор может выявлять и удалять такие блоки и генерировать новый маркер.

Алгоритм Token Ring, называемый "сигнализирующим" (beaconing), выявляет и пытается устранить некоторые неисправности сети. Если какая-нибудь станция обнаружит серьезную проблему в сети (например такую, как обрыв кабеля), она высылает сигнальный блок данных. Сигнальный блок данных указывает домен неисправности, в который входят станция, сообщающая о неисправности, ее ближайший активный сосед, находящийся выше по течению потока информации (NAUN), и все, что находится между ними. Сигнализация инициализирует процесс, называемый "автореконфигурацией" (autoreconfiguration), в ходе которого узлы, расположенные в пределах отказавшего домена, автоматически выполняют диагностику, пытаясь реконфигурировать сеть вокруг отказавшей зоны. В физическом плане MSAU может выполнить это с помощью электрической реконфигурации.

Часто применяются оптоволоконные соединители.

IBM совершенствует эту технологию и по сей день. Сейчас скорость пердачи доходит уже до 155 мб/с.

Достоинства Token ring:

1. гарантированная доставка сообщений;

1. высокая скорость.

Недостатки Token ring:

1. Необходимы дорогостоящие устройства доступа к сети.

2. Высокая сложность технологии реализации сети.

3. Необходимы 2 кабеля (для повышения надежности): один входящий, другой исходящий от компьютера к концентратору (2-я модификация кольца, коммутатор).

4. Высокая стоимость (160-200% от Ethernet).

53. Функции и характеристики провайдера. Выбор.

Итак. Под провайдером следует понимать компанию предоставляющую услугу доступа в глобальную сеть Интернет.

Это понятие включает в себя: поддержание каналов связи в рабочем состоянии, обеспечение доступа в оговоренные периоды времени, контроль и квотирование траффика, а так же обеспечение технической поддержки и прочих оговоренных сервисов.

Провайдер может быть рассмотрен нами с двух сторон.

Со стороны клиента, и со стороны хостера. Они немного различаются.

Возьмем первый вариант.

Мы - физическое или юридическое лицо которому необходим доступ в Интернет. Тогда провайдер должен выбираться нами по следующим характеристикам:

- цены

- тарифная сетка

- варианты подключений(dial-up, ISDN, LAN, DSL/ADSL и т.п.)

- надежность провайдера

- качество тех. обслуживания(например некоторое время назад круглосуточной техподдержкой мог похвастаться далеко не каждый провайдер)

- ориентация провайдера(ориентирован он на частных, или корпоративных клиентов)

- технический и программный парк провайдера(начиная от маршрутизаторов, до поддержки модемных протоколов).

Если же провайдер интересует нас как база для размещения и/или поддержки нашего ресурса, то в таком случае кроме вышеназванных критериев нас должно интересовать так же разнообразие функций поддерживаемых и предоставляемых провайдером(CGI, Perl, Java и т.д.)

Еще можно упомянуть необходимость ознакомления с общественным мнением касаемо провайдера.

Проще всего это сделать просто почитав официальный форум провайдера, тогда сразу станет понятно где у него слабые и сильные места и выбирать уже отталкиваясь от того что именно нам нужно и как хорошо эту конкретную услугу может предоставить нам рассматриваемый провайдер.

- Параметры и настройка подключения к Интернет

Способы подключения к мировой паутине делятся на:

· проводные (выделенная линия, dial-up, ADSL, кабельное телевидение и т.д.);

· беспроводные (радиоинтернет, Wi-Fi, WAP и т.д.).

Ethernet.

Подключившись к интернету по технологии Ethernet, Вы больше не будете платить за время, проведённое в Сети — Вы платите только за скачанную информацию. Ethernet - доступ как к Интернету, так и к ресурсам локальной сети.

Коммутируемое подключение через модем.

При каждом сеансе связи сигнал от Вашего компьютера передаётся через модем по телефонным линиям на локальный (ближайший к Вам) компьютер провайдера.

Недостатки такого способа подключения:

· передаваемая информация может быть искажена в результате двойного преобразования сигнала (цифровой — аналоговый — цифровой);

· на старые телефонные кабели негативно влияет дождливая погода;

· скорости передачи данных через модем не позволяют в полной мере

насладиться видео- и аудио- информацией, передаваемой через Интернет в

режиме реального времени.

Коммутируемое подключение через ISDN(Integrated Services Digital Network).

Линия доступа к провайдерам может быть полностью цифровой. Современные

цифровые телефонные линии позволяют передавать цифровой сигнал с одного компьютера на другой без каких-либо преобразований. Такой сигнал не только не претерпевает искажений, но и экономичнее аналогового сигнала, несущего эквивалентную порцию информации.

Недостатки такого способа подключения:

· будьте готовы оплачивать двойной тариф телефонной компании, поскольку

Вы получаете две раздельные линии: для компьютера и для телефона.

· необходимость приобретения современного цифрового телефонного аппарата.

Коммутируемое подключение через ADSL (Asymmetric Digital Subscriber Line).

Эта технология для тех, кому категорически необходимы живой звук и видео в Интернете. Возможность использования привычного медного телефонного кабеля является основным достоинством этой весьма дорогостоящей, но перспективной технологии.

Подключение по выделенным линиям.

Подавляющее большинство серьёзных учреждений и корпораций, использующие локальные сети для внутренних нужд, предпочитает доступ к Интернету по выделенным

каналам. Таким образом, Вы получаете возможность использовать Интернет 24 часа в сутки без оплаты услуг телефонной компании по временному тарифу. В этом случае используется две телефонные пары или до помещения пользователя прокладывается волоконно-оптический кабель. Выделенный цифровой канал является полностью прозрачным и обеспечивает возможность передачи информации в любой момент времени с использованием всей ширины его полосы пропускания. Скорость и качество передачи по каналу в этом случае гарантируется.

Подключение по frame relay.

При неравномерной информационной загрузке линий зачастую выгоднее использовать подключение по сетям frame relay (дословно — «переменная структура»). Принцип действия таких сетей достаточно прост: определяется минимальная гарантированная пропускная способность канала (CIR), а в случае необходимости полоса пропускания расширяется до возможных пределов (до 2Mbps). Вы оказываетесь подключённым к сети 24 часа в сутки.

Подключение по сетям кабельного телевидения.

В случае реализации данной технологии мы получаем телевизор, телефон и Интернет в одном флаконе.

Возможности:

· высококачественная Интернет-телефонии;

· видео конференции в реальном времени;

· трансляции телепередач в Мировой Паутине.

Подключение через радиомодем.

Этот способ позволит Вам избавиться от опеки телефонной компании.

Рекомендуется в случае, если на рынке телефонных услуг царствует

монополист. Данная технология хороша при использовании на небольших

участках равнинной местности.