Литература Информатика в экономике: Учебное пособие

| Вид материала | Литература |

- Решение экономических задач компьютерными средствами > Информатика в экономике: Учебное, 721.96kb.

- Темы для индивидуальной самостоятельной работы (подготовка письменных докладов и устных, 73.5kb.

- Учебное пособие для студентов специальностей «Прикладная информатика в экономике» и«Менеджмент, 1982.74kb.

- Учебное пособие Издательство спбгпу санкт-Петербург, 1380.47kb.

- Учебное пособие Ростов-на-Дону 2003 Печатается по решению кафедры экономической информатики, 494.94kb.

- Учебное пособие для студентов, обучающихся по специальности, 527.56kb.

- Учебное пособие для студентов среднего профессионального образования специальности, 2287.59kb.

- Учебное пособие для студентов среднего профессионального образования специальности, 1314.08kb.

- Учебное пособие Хабаровск 2005 ббк, 2077.75kb.

- Учебное пособие Рекомендовано учебно-методическим советом угаэс уфа-2006, 1339.31kb.

Заголовок четвертого уровня

.Создание гиперссылок.

Гиперссылки в HTML необходимы для связи различных документов, как в пределах одного сайта, так и в пределах всей сети Интернет.

Для создания гипертекстовых связей (гиперссылок) используется элемент A, который задается с помощью тегов и .

Текст, изображение или другой элемент, помещенный между этими тегами, превращается в гиперссылку. Основным атрибутом данного тега является href, задающий URL файла HTML-страницы, на которую будет осуществлен переход.

Например

Первая страница

Сайт Виктора Дудихина

Использование изображений.

В HTML-коде предусмотрены теги, обеспечивающие создание, загрузку, форматирование графических объектов.

Одним из них является горизонтальная линейка в окне браузера, которая вставляется в документ с помощью элемента HR. Например,

, где size – численное значение, определяющее толщину линии.

Для вставки изображения из файла в HTML-документы применяется одиночный тег

Его основные атрибуты:

- src – задает URL изображения;

- border – задает толщину границы вокруг рисунка в пикселях.

Он может принимать значения:

left – изображение выравнивается по левому краю страницы,

right - изображение выравнивается по правому краю страницы,

top - изображение выравнивается по верху строки,

bottom - изображение выравнивается по низу строки,

middle - изображение выравнивается по центру строки;

- align – задает выравнивание изображения;

- height – задает высоту изображения в пикселях;

- width – задает ширину изображения в пикселях.

Например,

.

.Изображения могут использоваться в качестве графических гиперссылок.

Это выполняется добавлением элемента IMG в элемент A, например,

.

.Звук и анимация.

Добавление звуковой информации в HTML-документ выполняется с помощью элемента BGSOUND, имеющего атрибуты:

- src – URL звукового файла в формате wav или mid;

- loop – задает количество повторений;

- volume – задает громкость воспроизведения, имеет значения от -10000 (минимум) до 0 (максимум).

Пример,

Анимация может быть реализована в HTML-коде с помощью дополнительного атрибут элемента IMG, который называется dynsrc.

Он служит для определения URL видеофайла, например,

Создание и форматирование таблиц.

Таблицы в HTML используются в целях упорядочивания и группировки данных.

Для создания таблицы служит элемент TABLE, который обозначается парными тегами

По умолчанию таблица печатается без рамки, а разметка осуществляется автоматически в зависимости от объема содержащейся в ней информации. Таблица имеет многочисленные атрибуты

Ячейки таблицы задаются элементом TD внутри тегов

Элемент TH также создает ячейку, но определяет ее как ячейку-заголовок.

Такое разграничение позволяет браузерам оформлять содержимое ячейки-заголовка и ячеек с данными разными шрифтами.

Заголовок таблицы задается с помощью элемента CAPTION и может состоять только из текста. Данный элемент должен быть задан непосредственно после тега

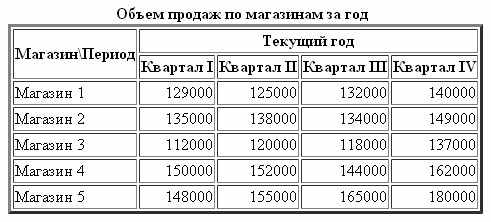

| Магазин\Период | Текущий год | |||

| Квартал I | Квартал II | Квартал III | Квартал IV | |

| Магазин 1 | 129000 | 125000 | 132000 | 140000 |

| Магазин 2 | 135000 | 138000 | 134000 | 149000 |

| Магазин 3 | 112000 | 120000 | 118000 | 137000 |

| Магазин 4 | 150000 | 152000 | 144000 | 162000 |

| Магазин 5 | 148000 | 155000 | 165000 | 180000 |

В настоящее время таблицы являются одним из основных элементов дизайна web-страниц. Это связано с тем, что в языке HTML понятие “таблица” имеет два значения.

Первое, таблица – это специальная форма, предназначенная для размещения информации.

Второе значение представляет таблицу средством разметки web-страниц.

Разработку сайта следует начинать с постановки задачи.

- Необходимо определить основную цель создания сайта, задачи, решаемые с его помощью, провести оценку целевой аудитории.

- Подготовительный этап, который включает:

- анализ конкурентной среды;

- выявление конкурентных преимуществ предприятия;

- создание маркетинговой концепции сайта;

- предложения по информационному наполнению сайта.

- Техническое проектирование, включающее:

- создание макета сайта;

- построение дерева сайта, отражающего иерархию web-страниц;

- выработка маршрутов навигации по сайту;

4. Тестирование и публикация сайта в сети Интернет.

Наиболее трудоемкими этапами создания web-сайта являются разработка его макета и информационное наполнение.

Полученный макет позволяет понять модульную сетку сайта. Под модулем в данном случае понимается каждый объект, представленный в web-документе.

Основными модулями принято считать:

- название предприятия;

- логотип или любой графический знак, который уникальным образом идентифицирует предприятие;

- навигационное меню;

- информационное наполнение: текст, графика, звук, анимация.

- Понятие безопасности компьютерной информации. Объекты и элементы защиты данных в компьютерных системах

Работа современного предприятия зависит от функционирования информационных систем. Нарушение функционирования любой из них может привести к остановке работы предприятия и нанести значительный ущерб, вплоть до банкротства.

На любом предприятии есть информация, являющаяся коммерческой тайной, например:

сведения о заработной плате сотрудников;

сведения о коммерческих сделках и их условиях;

номера банковских счетов и пароли доступа к ним и т.п.

Доступ к информации такого рода возможен только для ограниченного круга лиц и разглашение таких сведений может привести к серьезному экономическому ущербу.

Система информационной безопасности призвана обеспечить устойчивое функционирование информационных систем предприятия и в конечном итоге самого предприятия.

**************************

Комплекс программно-технических средств системы безопасности компьютерной сети должен содержать следующие компоненты:

- межсетевой экран, обеспечивающий аутентификацию пользователей, трансляцию адресов;

- маршрутизатор, направляющий и фильтрующий информационные потоки;

- службу каталогов, позволяющую сетевому администратору централизованно управлять наборами параметров безопасности (профилями) пользователей, а также конфигурировать фильтрующие приложения;

- средства защиты от вирусов, обеспечивающие обнаружение вирусов и троянских коней, обнаружение вредоносных Visual Basic-сценариев, JAVA- и ActiveX-компонентов;

- средства фильтрации электронной корреспонденции для предотвращения утечки конфиденциальной информации, блокирования чрезмерно больших присоединенных файлов и защиты от спама;

- web-фильтры для блокирования доступа к запрещенным ресурсам Интернет;

- средства управления и мониторинга Интернет-трафика для эффективного использования полосы пропускания канала;

- средства обнаружения вторжений в локальную сеть, обеспечивающие обнаружение атак на внутреннюю сеть и подача сигнала тревоги;

- средства защиты от внутренних угроз, таких как кража конфиденциальных данных с помощью устройств, подключаемых через USB-порты (flash-диски, МР3-проигрыватели, мобильные телефоны);

- средства шифрования для защиты конфиденциальных данных.

- Понятие и виды угроз безопасности в компьютерной информационной системе

Под угрозой безопасности компьютерной системы понимаются действия, которые могут нанести ей ущерб.

Угрозы могут быть внешними и внутренними.

Внутренние угрозы исходят от компьютеров, находящихся в локальной сети предприятия. Эти угрозы могут быть вызваны как преднамеренными, так и непреднамеренными действиями пользователей.

Ошибочные (непреднамеренные) действия пользователей, предпринимаемые зачастую вследствие недостаточной квалификации, могут привести как к нарушению конфиденциальности данных, так и к нарушению функционирования локальной сети и серверов предприятия.

Под нарушением конфиденциальности в общем случае будем понимать преднамеренный несанкционированный доступ к данным с целью их чтения и/или изменения.

Например:

пересылка секретных данных в открытом виде по электронной почте;

размещение пароля доступа в легкодоступном месте; оставление включенного компьютера без присмотра;

массовая рассылка объемных поздравлений по электронной почте сотрудникам предприятия, приводящая к отказу почтового сервера и/или сети;

использование для отправки/получения служебной электронной почты общедоступных серверов;

запуск процедуры копирования в сети большого количества файлов большого объема;

«открытие» локальных дисков компьютера для общего доступа;

подключение к сети ноутбука с вирусами и др..

Внешние угрозы возникают в том случае, когда компьютерная сеть или отдельные компьютеры предприятия имеют выход в Интернет.

Отказ в обслуживании – это внешнее воздействие, в результате которого перестают функционировать сервера предприятия, предназначенные для взаимодействия с сетью Интернет (вэб-сервер, почтовый сервер). Такая ситуация возникает в результате воздействия очень большого потока запросов к серверу (DoS-атака), которые он не может обработать.

Взлом – это внешнее воздействие, в результате которого злоумышленник получает контроль над серверами предприятия, либо проникает в локальную сеть (получает доступ к компьютерам и серверам) с целью хищения ценных данных (паролей, данных о сделках и клиентах и т.п.).

Получив контроль над вэб-сервером, злоумышленник может разместить на сайте предприятия любую свою информацию или исказить некоторые страницы сайта. Взломанный сервер (компьютер) может быть использован для рассылки спама или для проведения атак на компьютеры других пользователей Интернет. Целью взлома может быть и получение доступа к каналам, по которым передается конфиденциальная информация предприятия. Для этого могут использоваться и специальные технические средства, позволяющие снимать на расстоянии данные с экрана монитора, клавиатуры, с кабелей и т.д.

Результатами реализации угроз информационной безопасности являются:

- несанкционированный доступ к информации;

- нарушение функционирования персональных компьютеров и серверов предприятия;

- нарушение функционирования компьютерной сети;

- использование злоумышленниками вычислительных и информационных ресурсов предприятия в своих целях.

Самые простые способы реализации угроз – это кража носителя (жесткого диска, компакт-диска) с данными и копирование конфиденциальных данных на съемный носитель – флэш-память, дискета, компакт-диск и т.п.

Может быть украден и служебный ноутбук. Данные могут быть украдены и переданы по нужному адресу посредством подключения модема (мобильного телефона) к компьютеру.

Самый распространенный способ реализации угроз – использование вредоносного ПО. Самое старое вредоносное ПО – компьютерные вирусы. Исторически термин «вирус» в применении к компьютерам был предложен Ф. Коэном, который считал, что компьютерный вирус – это программа, которая может заражать другие программы, модифицируя их посредством включения в них своей, возможно измененной копии, причем последняя сохраняет способность к дальнейшему размножению.

Жизненный цикл вируса включает следующие этапы:

- внедрение;

- инкубационный период;

- саморазмножение;

- искажение или уничтожение информации.

- Вредоносное действие вируса может проявиться в следующем:

- появление в процессе работы компьютера неожиданных эффектов («падение» символов на экране, неправильная работа клавиатуры, неожиданные звуковые эффекты и т.п.).

- замедление работы программ, сбои и отказы в работе прикладных программ;

- зависание и перезагрузка компьютера;

- порча и исчезновение файлов с магнитного диска;

- вывод из строя операционной системы, т.е. компьютер перестает загружаться;

- уменьшение объема системной памяти и свободного места на диске без видимых причин;

- изменение размеров файлов и даты их создания;

- разрушение файловой системы компьютера;

- вывод из строя аппаратуры компьютера.

Сегодня можно заметить снижение количества крупных всеобщих вирусных эпидемий и увеличение количества целенаправленных атак. Можно говорить о закате эры «вирусописателей-романтиков» - создающих вирусы ради самоутверждения, и о появлении организованной киберпреступности.

Растет число атак с последующим шантажом и вымогательством.

Так известен вирус, который блокирует работу компьютера и предлагает пользователю отправить деньги на указанный мобильный телефон, с тем чтобы получить в ответ SMS-сообщение с кодом разблокирования. Эта «процедура» может повторяться неоднократно.

Все большее распространение получают вирусы (трояны) со шпионской функцией и развитыми средствами маскировки.

Цель – создание распределенных сетей компьютеров-зомби (владельцы компьютеров и не подозревают об этом) для рассылки спама и проведения DoS-атак против выбранной компании, которая и является объектом шантажа.

В распространении вирусов намечается переход от почты и червей к сайтам, т.е. увеличивается количество взломов сайтов для размещения на них вредоносных кодов.

Вэб-сайты с инфицированными страницами стали основными распространителями вредоносного ПО – этим способом осуществляется до 70-80% атак.

- Методы и средства защиты компьютерной информации

Методы и средства защиты ИС можно условно разделить на три больших группы

- организационно-технические;

- административно-правовые;

- программно-технические.

-

Методы и средства защиты ИС

Организационно-технические подразумевают:

создание на предприятии специальных помещений для размещения компьютеров с ценной информацией;

выполнение работ по защите помещений от электромагнитного излучения с тем, чтобы исключить «съем» данных с мониторов и клавиатуры;

организацию пропускного режима и видеонаблюдения;

создание перечня объектов защиты и регламента доступа к ним;

организацию контроля и регистрацию использования переносных носителей данных и мобильных телефонов и т.п.

Создать эффективную систему безопасности только техническими средствами невозможно.

Необходимо применять административно-правовые методы защиты информационных систем. Должен быть разработан набор внутрифирменных регламентирующих документов.

Прежде всего - это положение о коммерческой тайне. В этом документе должны найти отражение следующие моменты:

- информация, являющаяся коммерческой тайной;

- технические носители, на которых размещаются данные, являющиеся коммерческой тайной;

- режим коммерческой тайны (порядок доступа, регистрация доступа, права доступа);

- ответственность за нарушение режима и разглашение коммерческой тайны;

- обязанности лиц, допущенных к коммерческой тайне и отвечающих за защиту коммерческой тайны.

Важно, чтобы в перечень конфиденциальной информации были включены сведения о структуре вычислительной сети, средствах защиты и их конфигурации.

Должен быть разработан документ, регламентирующий работу пользователей информационной системы. Это может быть либо положение о защите информации (информационной безопасности), либо правила эксплуатации информационной системы предприятия. В этом документе должны быть изложены:

- порядок установки ПО на компьютеры;

- порядок подключения компьютеров к сети;

- правила доступа в Интернет;

- правила использования электронной почты;

- действия в случае нарушения режима информационной безопасности.

Отдельно или в составе этого документа необходимо разработать требования по безопасности к програ

Программно-технические средства предназначены для предотвращения нарушения конфиденциальности и целостности данных, хранимых и обрабатываемых в информационной системе. Нарушение целостности – это несанкционированное внесение изменений в данные. Разрешение (санкционирование) доступа к данным осуществляется путем идентификации и аутентификации пользователя информационной системы.

Идентификация пользователя – это присвоение ему уникального кода, аутентификация – установление подлинности субъекта.

Каждый пользователь информационной системы должен иметь имя.

Имя не является секретным.

Секретной является информация, с помощью которой пользователь удостоверяет свою личность.

Обычно это пароль, который пользователь хранит в голове или в своих секретных записях и вводит с клавиатуры.

Для хранения пароля могут применяться специальные устройства: магнитные карты, чип карты, электронные ключи, брелки с USB- интерфейсом и т.д.

Средства зашиты вычислительных сетей предназначены для борьбы с внешними и внутренними угрозами. Для отражения угроз такого рода используют межсетевые экраны или как их еще называют firewall или брандмауэр (brandmauer).

Межсетевой экран – это программная или программно – аппаратная система защиты, обеспечивающая разделение сети на две части.

Суть защиты – пропуск сетевых пакетов с данными из одной части сети в другую в соответствии с установленным набором правил.

Межсетевые экраны могут устанавливаться внутри ЛВС предприятия для создания внутренних защищенных сегментов сети.

Для защиты сети от внешних угроз межсетевой экран устанавливается на границе между ЛВС и глобальной сетью Интернет.

Таким образом, с помощью брандмауэра можно запретить доступ из Интернет во внутреннюю сеть и разрешить доступ из внутренней сети в Интернет.

Брандмауэр может быть установлен и на отдельный персональный компьютер или сервер с целью защиты их от несанкционированного доступа со стороны других компьютеров локальной сети или сети Интернет.

В персональном брандмауэре устанавливаются параметры, регулирующие функционирование ПК в сети, например:

- какие программы имеют право на выход в сеть;

- правила пропуска пакетов из сети;

- список доверенных сетевых адресов.

В операционную систему Windows, начиная с ХР, встроен персональный брандмауэр, выполняющий вышеперечисленные функции. Будучи включенным брандмауэр блокирует доступ к компьютеру из сети. Но бывают ситуации, когда для некоторых программ необходимо предоставить возможность доступа к ним из сети, например, программа сетевого общения Skype.

Как правило, межсетевые экраны включают в себя следующие компоненты:

фильтрующий маршрутизатор,

шлюз сетевого уровня,

шлюз прикладного уровня.

Фильтрующий маршрутизатор принимает решение о фильтрации пакетов с данными на основе сведений, содержащихся в IP-заголовке пакета: IP-адрес отправителя, IP-адрес получателя, порт отправителя, порт получателя. Тем самым можно запретить общение с нежелательными сервисами в Интернет. Так как кроме IP-заголовка маршрутизатор ничего не проверяет, то, изменив адрес в заголовке, злоумышленник может преодолеть этот барьер и проникнуть в сеть.

Шлюз сетевого уровня выполняет преобразование внутренних IP-адресов в один внешний IP-адрес, через который и происходит обмен данными с внешней сетью. Внутренняя структура локальной сети, таким образом, скрыта от внешнего мира. При этом шлюз при установке связи проверяет допустимость связи клиента с запрашиваемым ресурсом во внешней сети. Однако, такой шлюз пропускает пакеты в обоих направлениях, не проверяя их содержимого.

Шлюз прикладного уровня исключает прямое взаимодействие компьютера локальной сети и внешнего компьютера и дает возможность фильтрации протокола. Кроме этого шлюз предоставляет возможность регистрировать все попытки доступа извне в локальную сеть и предупреждать о возможных атаках на сеть.

Внешний экран на основе специальных правил (списков доступа) не пропускает внешний трафик, приходящий с «запрещенных» адресов сети Интернет. В список «запрещенных» обычно включают адреса спамеров, порносайтов и т.п.

В демилитаризованной зоне размещаются ресурсы, которые должны быть доступны из внешней сети, такие как WEB-сервер, почтовый сервер и т.п. Компьютеры, на которых расположены эти ресурсы имеют реальные IP-адреса, т.е. они «видны» в сети Интернет и к ним может обратиться любой пользователь, но опасность входящего трафика значительно снижена.

Схема взаимодействия внутренней и внешней сетей.