Опубликовано: ноябрь 2008 г

| Вид материала | Руководство |

- Э. И. Соркин Опубликовано в Сборнике доклад, 343.75kb.

- Бугаев К. В., к ю. н. Возможности криминалистической экспертизы материалов, веществ, 343.71kb.

- Приказ Минобрнауки №362 от 28. 11. 2008 г./ (Опубликовано в Российской газете Федеральный, 6.8kb.

- Бюллетень новых поступлений литературы в Научную библиотеку Кубгу ноябрь 2008, 693.73kb.

- С. В. Рыженков рынок вооружений, 327.19kb.

- Галерея Тейт Бритен, Благотворительная организация «Искусство и спорт» иБританский, 31.24kb.

- Л. Н. Гумилев Троецарствие в Китае Опубликовано в Доклад, 907.99kb.

- Опубликовано: Туризм и региональное развитие. Смоленск: Универсум, 2008. С. 227-233, 125.14kb.

- План работы Общественной палаты Ивановской Области на период ноябрь 2010 ноябрь 2011, 171.57kb.

- Пятый всероссийский конгресс политологов, москва, ноябрь 2009, 113.39kb.

Более эффективное управление удостоверениями

Управление удостоверениями всегда было одной из важнейших задач управления сетями на основе Windows, а развертывание систем управления удостоверениями, обладающих низкой управляемостью, является одной из основных проблем при обеспечении безопасности.

Windows Server 2008 R2 содержит усовершенствования в системе управления удостоверениями для ролей сервера «Доменные службы Active Directory» и «Федеративные службы Active Directory».

Новые возможности для всех ролей серверов Active Directory

Windows Server 2008 R2 для управления удостоверениями предлагает следующие новые возможности, затрагивающие все роли серверов Active Directory.

- Новый функциональный уровень леса. Windows Server 2008 R2 поддерживает новый функциональный уровень леса Active Directory. Для получения доступа ко многим новым возможностям ролей сервера Active Directory необходимо, чтобы лес Active Directory был настроен с использованием этого функционального уровня.

- Повышение эффективности автоматизированного управления и работы со средствами командной строки. Командлеты PowerShell позволяют полностью управлять ролями серверов Active Directory.

- Более эффективный автоматизированный мониторинг и уведомления. Обновленный пакет управления System Center Manager 2007 повышает эффективность мониторинга и управления ролями серверов Active Directory.

Командлеты PowerShell для Active Directory: описание возможностей

При выполнении этого задания вы будете осуществлять типичные операции по управлению пользователями и группами с помощью графической консоли PowerShell V2. Чтобы выполнить задание, необходимо загрузить модуль Active Directory, который предоставляет доступ более чем к 75 командлетам для Active Directory, а затем использовать эти командлеты для администрирования Active Directory.

Чтобы посмотреть, как работают командлеты PowerShell для Active Directory, выполните задания, перечисленные в следующей таблице. Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 4. Командлеты PowerShell для Active Directory

| Общее описание задачи | Подробное описание |

| Запуск графической консоли PowerShell V2 |

|

| Загрузка модуля Active Directory |

Add-Module ActiveDirectory Get-Module |

| Просмотр перечня доступных командлетов |

Get-Command *ad* |

| Просмотр домена Active Directory |

Cd AD: PWD DIR | Format-Table -Auto CD "DC=имя_домена,_name DC=домен_верхнего_уровня" DIR | ft –a Совет. Нажатие клавиши TAB позволяет сэкономить много времени, поскольку таким образом автоматически завершаются многие перчисленные в этой таблице команды. |

| Просмотр перечня все объектов пользователя |

CD CN=Users Dir | ft –a Get-ADObject –Filter {name -like “*”} Get-ADUser –Filter {name -like “*”} Get-ADUser -Filter {name -like "*"} | Select Name, Enabled | Format-Table -Auto |

| Включение объекта пользователя-гостя |

Enable-ADAccount –Identity Guest Get-ADUser -Filter {name -like "*"} | Select Name, Enabled | Format-Table -Auto |

| Отображение сведений о группе «Администраторы домена» |

Get-ADGroup -SearchBase "DC=имя_домена,DC=домен_верхнего_уровня" -SearchScope Subtree -Filter {Name -Like "*Domain Admins*"} -Properties Extended |

| Отображение сведений о домене |

Get-ADDomain имя_домена Результаты выполнения этой команды позволяют узнать роли хозяев операций и другие сведения. |

| Отображение сведений о контроллерах домена |

Get-ADDomainController –Discover |

| Отображение сведений о политике паролей домена |

Get-ADDefaultDomainPasswordPolicy имя_домена |

| Создание подразделения |

New-ADOrganizationalUnit –Name “Europe” –Path "DC=имя_домена,DC=имя_домена_верхнего_уровня" |

| Отображение свойств нового подразделения |

Get-ADOrganizationalUnit "OU=Europe,DC=имя_домена,DC=имя_домена_верхнего_уровня" –Properties Extended |

| Удаление нового подразделения |

CD AD: CD "DC=имя_домена,DC=имя_домена_верхнего_уровня" Set-ADorganizationalUnit Europe –ProtectedFromAccidentalDeletion $False Remove-ADOrganizationalUnit Europe |

| Закрытие графической консоли PowerShell V2 |

|

Усовершенствования в службах домена Active Directory

В Windows Server 2008 R2 роль сервера службы домена Active Directory содержит следующие усовершенствования.

- Возможность восстановления удаленных объектов. Домены в Active Directory теперь содержат корзину, позволяющую восстанавливать удаленные объекты. Если объект Active Directory был удален по неосторожности, его можно восстановить из корзины. Эта возможность требует обновленного уровня функциональности леса в версии R2.

- Усовершенствованный процесс подключения к доменам. Версия R2 позволяет включать компьютеры в домен на этапе развертывания, когда компьютер еще не подключен к домену. Эта процедура называется автономным присоединением к домену и дает возможность полностью автоматизировать присоединение к домену на этапе развертывания. Администраторы домена создают XML-файл, который содержит сведения, необходимые для присоединения конечного компьютера к домену, и используется при автоматизированном развертывании.

- Повышение эффективности управления учетными записями пользователей, применяемыми в качестве удостоверений для служб. Поддержка паролей учетных записей служб (учетных записей пользователей, применяемых в качестве удостоверений для служб) — одна из тех задач, которые отнимают у ИТ-специалистов больше всего времени. Если пароль учетной записи службы изменяется, службам, которые используют соответствующие удостоверение, также необходимо указать новый пароль. Чтобы разрешить эту проблему, Windows Server 2008 R2 поддерживает управляемые учетные записи служб — новый компонент, который при изменении пароля учетной записи службы автоматически изменяет пароли для всех служб, использующих эту учетную запись.

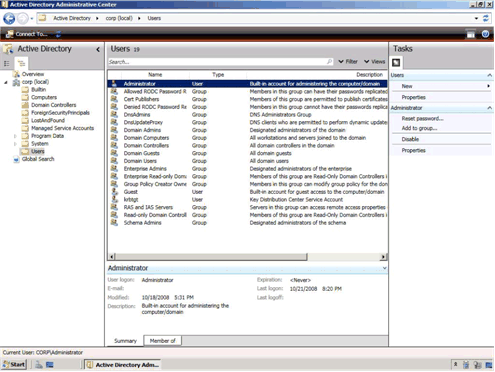

- Снижение трудоемкости типичных административных задач. Как показано на следующем рисунке, в состав Windows Server 2008 R2 входит новая консоль управления службами домена Active Directory — центр администрирования Active Directory.

Рисунок 22. Консоль управления центра администрирования Active Directory

Центр администрирования Active Directory — это входящая в состав Windows Server 2008 R2 ориентированная на задачи консоль управления, основанная на командлетах PowerShell и снижающая трудоемкость типичных административных задач.

Центр администрирования Active Directory: описание возможностей

Что посмотреть, как работают командлеты PowerShell для центра администрирования Active Directory, выполните задания, перечисленные в следующей таблице. Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 5. Знакомство с центром администрирования Active Directory

| Общее описание задачи | Подробное описание |

| Запуск центра администрирования Active Directory |

|

| Выбор подразделения |

Совет. Щелкните стрелку вправо около корня домена, чтобы воспользоваться всплывающими меню. Чтобы быстрее найти нужное подразделение, в процессе выбора вводите первые буквы названия каждого подразделения. |

| Создание подразделения |

Появится окно создания.

|

| Создание пользователя |

Появится окно создания.

|

| Создание группы |

Появится окно создания.

|

| Добавление пользователя в группу |

|

Корзина Active Directory: описание возможностей

Что посмотреть, как работает корзина Active Directory, выполните следующие задачи:

Включите корзину

- Удалите объекты в Active Directory

- Убедитесь, что удаленные объекты находятся в корзине Active Directory

- Восстановите удаленные объекты из корзины Active Directory

- Убедитесь, что удаленные объекты восстановлены

Примечание. Выполняйте эти действия в тестовой среде, поскольку они могут отрицательно повлиять на рабочую среду.

Включение корзины Active Directory

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия». Чтобы восстанавливать объекты в инфраструктуре Active Directory, необходимо включить корзину Active Directory.

Таблица 6. Включение корзины Active Directory

| Общее описание задачи | Подробное описание |

| Запуск оснастки Active Directory PowerShell |

|

| Проверка состояния корзины |

Get-ADOptionalFeature –Filter ‘Name –Like “*”’ В результатах работы должны отображаться следующие сведения.

|

| Включение корзины |

Enable-ADOptionalFeature ‘Recycle Bin Feature’ –Scope Forest –Target ‘лес’ Примечание. По умолчанию данная функция отключена.

Примечание. После включения этой функции отключить ее будет нельзя. |

| Проверка того, что корзина включена |

Get-ADOptionalFeature –Filter ‘Name –Like “*”’ Значение свойства EnabledScopes показывает, что корзина включена. |

Удаление объектов в Active Directory

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 7. Удаление объектов в Active Directory

| Общее описание задачи | Подробное описание |

| Запуск центра администрирования Active Directory |

|

| Выбор подразделения |

Совет. Щелкните стрелку вправо около корня домена, чтобы воспользоваться всплывающими меню. Чтобы быстрее найти нужное подразделение, в процессе выбора вводите первые буквы названия каждого подразделения. |

| Удаление подразделения |

|

Проверка наличия удаленных объектов в корзине Active Directory

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 8. Проверка наличия удаленных объектов в корзине Active Directory

| Общее описание задачи | Подробное описание |

| Запуск оснастки Active Directory PowerShell |

|

| Отображение содержимого корзины |

Get-ADObject –SearchBase “CN=Deleted Objects,DC=имя_домена,DC=домен_верхнего_уровня” –ldapFilter “(objectClass=*)” -includeDeletedObjects Эта команда отображает все содержимое корзины.

|

| Проверка наличия в корзине объекта пользователя Иван Петров |

Get-ADObject –Filter ‘Name –Like “*Иван Петров*”’ –SearchScope Subtree –includeDeletedObjects Эта команда отображает информацию об объекте пользователя Иван Петров. Различающееся имя показывает, что объект находится в корзине. |

| Проверка наличия в корзине подразделения «Демонстрационное» |

Get-ADObject –Filter ‘Name –Like “*Демонстрационное*”’ –SearchScope Subtree –IncludeDeletedObjects Эта команда отображает информацию о подразделении «Демонстрационное». Различающееся имя показывает, что объект находится в корзине. |

Восстановление удаленных объектов из корзины Active Directory

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 9. Восстановление удаленных объектов из корзины Active Directory

| Общее описание задачи | Подробное описание |

| Запуск оснастки Active Directory PowerShell |

|

| Попытка восстановления объекта пользователя Иван Петров |

Совет. Чтобы скопировать текст из командной строки, щелкните правой кнопкой мыши и выберите команду «Пометить». Выделите нужный текст и нажмите клавишу «Ввод». Значение свойства objectGUID отображалось ранее.

Restore-ADObject –Identity objectGUID Совет. Чтобы вставить текст из буфера обмена, щелкните правой кнопкой мыши и выберите команду «Вставить».

|

| Определение родительского контейнера для объекта пользователя Иван Петров |

Get-ADObject –Filter ‘Name –Like “*Иван Петров*”’ –SearchScope Subtree –includeDeletedObjects –properties lastKnownParent Эта команда отображает последний известный родительский объект, который также находится в корзине. |

| Восстановление удаленного подразделения |

Restore-ADObject –Identity objectGUID Совет. Чтобы выполнить эту команду, скопируйте значение свойства objectGUID из объекта подразделения «Демонстрационное». Это значение указано в результатах работы последней команды. |

| Восстановление всех удаленных объектов |

Эта команда получает сведения обо всех объектах, у которых атрибут последнего известного родительского объекта имеет такое же значение, как у «Демонстрационного ОП», и передает эти сведения командлету Restore-ADObject. |

Проверка того, что удаленные объекты восстановлены

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 10. Проверка того, что удаленные объекты восстановлены

| Общее описание задачи | Подробное описание |

| Запуск центра администрирования Active Directory |

|

| Проверка: восстановлено ли подразделение «Демонстрационное» |

Совет. Щелкните стрелку вправо около корня домена, чтобы воспользоваться всплывающими меню. Чтобы быстрее найти нужное подразделение, в процессе выбора вводите первые буквы названия каждого подразделения. |

| Проверка: восстановлен ли объект пользователя Иван Петров |

В результатах поиска должен отобразиться объект пользователя Иван Петров. |

Автономное присоединение к домену: описание возможностей

Автономное присоединение к домену состоит из двух шагов. На первом шаге в Active Directory создается учетная запись компьютера, а учетные сведения сохраняются в файле. На втором шаге выполняется команда, которая помещает эти сведения в автономную копию Windows.

Для выполнения заданий необходимо войти в систему с учетной записью, являющейся членом группы безопасности «Администраторы предприятия».

Таблица 11. Автономное присоединение к домену

| Общее описание задачи | Подробное описание |

| Создание учетной записи компьютера |

DJOIN /Provision /Domain имя_домена/Machine DEN-SRV-01 /SaveFile DEN-SRV-01.DJoin Эта команда создает учетную запись компьютера в Active Directory и сохраняет пароль созданной учетной записи и сопутствующие сведения в зашифрованном файле, который в дальнейшем можно будет использовать для автономного присоединения компьютера к домену. |

| Отображение содержимого файла инициализации |

Type DEN-SRV-01.DJoin Примечание. Содержимое файла .DJoin зашифровано. |

| Проверка: создана ли учетная запись компьютера в Active Directory |

Совет. Щелкните стрелку вправо около корня домена, чтобы воспользоваться всплывающими меню. Чтобы быстрее найти нужное подразделение, в процессе выбора вводите первые буквы названия каждого подразделения.

|

| Присоединение компьютера к домену |

DJOIN /Requestodj /LoadFile DEN-SVR-01.DJoin /WindowsPath \Mount\Windows Примечание. Не выполняйте эту команду — она приведена только для ознакомительных целей. Приведенную выше команду следует выполнять для автономных копий Windows (таких как файл WIM или VHD), подключенных как диск или папка в файловой системе. |

Усовершенствования в федеративных службах Active Directory

В Windows Server 2008 R2 федеративные службы Active Directory поддерживают контроль проверки подлинности — новую возможность, с помощью которой администраторы могут устанавливать политики проверки подлинности для учетных записей, проходящих проверку подлинности в федеративных доменах. Это позволяет выполнять проверку подлинности с помощью смарт-карт и использовать другие сценарии проверки подлинности.