Новости Информационной

| Вид материала | Бюллетень |

СодержаниеКаждые 15 секунд в мире появляется новый вирус В "Живом журнале" обнаружили критическую уязвимость Damballa подвела итоги 2010 г. в секторе вредоносных сетей Средства защиты информации |

- Новости Информационной, 955.99kb.

- Новости Информационной, 1315.55kb.

- Новости Информационной, 1058.97kb.

- Новости Информационной, 1195.66kb.

- Новости Информационной, 1268.45kb.

- Новости Информационной, 1016.22kb.

- Новости Информационной, 1001.26kb.

- Новости Информационной, 1203.15kb.

- Новости Информационной, 1112.81kb.

- Новости Информационной, 1251.07kb.

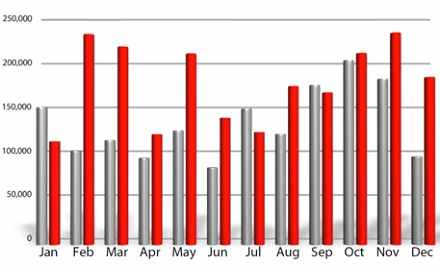

Каждые 15 секунд в мире появляется новый вирусПо данным G Data Software, наибольшее число вредоносного кода приходится на уязвимости в Java, и в 2011 г. ситуация не изменится. Более того, аналитики G Data предсказывают повышенный интерес злоумышленников к распространению вредоносного кода с помощью социальных сетей и политически мотивированных атак, нацеленных на компании и государственные структуры. "Java очень популярна во всем мире: на 8 из 10 компьютеров установлены программные модули Java. Обнаружив уязвимости в Java, киберпреступники открыли большой потенциал для нового способа распространения вирусов, — сообщил Ральф Бенцмюллер, руководитель лаборатории безопасности компании G Data Software. — В 2011 г. мы ожидаем увеличение вредоносного кода, основанного на уязвимостях в Java. Пользователям необходимо своевременно загружать обновления для своего антивирусного решения, чтобы закрыть все уязвимости в безопасности Java как можно быстрее". 2010 г. ознаменовался абсолютным рекордом по числу новых вирусов — 2 093 444, говорится в отчете G Data Software. Несмотря на то, что вторая половина года продемонстрировала небольшой спад, число новых вирусов превысило результат 2009 г. (1 588 005) на 32%, подчеркнули в компании. "Я считаю, что индустрия создания вредоносного кода достигла абсолютного апогея, — заявил Ральф Бенцмюллер. — Киберпреступникам, распространяющим вирусы, больше нет смысла инвестировать в развитие и создание новых вредоносов, число которых превысило бы результат 2010 г. Хотя мы не можем дать точных прогнозов на 2011 г., но не ожидаем увеличения темпов роста это сектора киберэкономики". Если рассматривать статистику по каждому месяцу 2010 г., то в первой половине специалисты G Data выделяют снижение темпов роста числа новых вирусов на 6%.  Статистика вредоносного кода в 2009 г. (серый) и 2010 г. (красный) Аналитики G Data считают, что анонимность поступков пользователя в Сети и возможность доступа к практически любым ресурсам облегчает процесс организации преступлений в интернете. Так, например, кампании, осуществленные последователями WikiLeaks, становятся новой формой свободы слова, социально допустимой в киберпространстве, убеждены в G Data. "Сторонники WikiLeaks подтвердили эффективность политически обусловленных атак на ИТ-инфраструктуры крупных предприятий. Уличные беспорядки уже в прошлом, поколение web 2.0. использует для этого интернет", — констатирует Ральф Бенцмюллер. — Хактевисты, кибершпионаж или киберсаботаж станут главными проблемами 2011 г. Социальные сети также станут одной из основных целей для атак киберпреступников в 2011 г., полагают аналитики G Data. Высокая информационная насыщенность и предложения различных услуг, которые возможно использовать независимо друг от друга, позволяют осуществлять более целенаправленные атаки на частных лиц и компании. Также локализованные услуги и URL-ярлыки будут играть важную роль в деле распространения вредоносного кода, считают в компании. www.cnews.ru 17.02.11 17:44 В "Живом журнале" обнаружили критическую уязвимостьВ популярной в Рунете блог-платформе "Живой журнал" был выявлена серьезная уязвимость. Уязвимость позволяет вставлять в посты и ленты Livejournal.com любой Javascript или HTML-код, предварительно скрыв его при помощи HTML-тегов и lj-embed>. Использование данной уязвимости было продемонстрировано в блоге ссылка скрыта. При посещении блога в любом из современных браузеров пользователь видит шуточное сообщение, закрыть которое можно, только кликнув по клавише "Ок". "Настоящим уведомляю, что в ЖЖ есть дырка, позволяющая сильно осложнить вам жизнь. Это окошко и является тому доказательством. Опасность заключается в том, что какой-нибудь злодей или член партии воров и жуликов могут сделать так, что вы вообще не сможете убрать это окошко, соответственно вы не сможете и читать ленточку. Так же уязвимость может использоваться различного рода спамерами и теми самыми членами партии, которые могут коварно заставить вас читать свою рекламу или предвыборную агитацию", – написал ЖЖ-пользователь werdender. Также он сообщил о том, что уязвимость открыта уже несколько дней, однако компания Sup, которой принадлежит блог-сервис, пока не отреагировала на нее. "Первый пост об этом висит несколько дней, но портал до сих пор открыт", – написал пользователь в сообщении, отправленном при помощи уязвимости. По мнению директора по развитию продуктов SUP Ильи Дронова, "не совсем корректно называть данную проблему уязвимостью", поскольку встраивание javascript-кода не позволяет похищать данные и совершать другие неправомерные действия. Однако признает Дронов, это очередной способ использования современных средств веб-разработки с целью причинения неприятностей другим пользователям. "Эта проблема существует давно и меняется с развитием технологий, но разработчики компании SUP в курсе и работают над ее устранением", – сообщил он. www.cnews.ru 18.02.11 00:00 Damballa подвела итоги 2010 г. в секторе вредоносных сетейСогласно отчету компании, ботнеты, используемые в целях хищения учетных данных для онлайн-банкинга и совершения других противозаконных деяний, продемонстрировали заметный прогресс. В частности, по сравнению с предыдущим годом многократно возросла численность компьютеров, инфицированных бот-клиентами. В документе говорится, что в течение года 10 крупнейших вредоносных сетей ощутимо увеличили свою долю на теневом рынке. Если в начале года им принадлежали лишь 22% всех зомби-машин в мире, то к его концу значение соответствующего параметра почти утроилось – 57%. Что же касается суммарного количества пораженных персональных компьютеров, ассоциированных с теми или иными ботнетами, то за 2010 г. оно стало на 654% больше – почти семикратный рост (в среднем около 8% в месяц). Специалисты ссылка скрыта связывают столь впечатляющий (или, быть может, лучше сказать – ужасающий?) подъем показателей с массовым распространением конструкторов вредоносных сетей – своеобразных "наборов юного оператора", которые позволяют оперативно и без особых усилий строить ботнеты. Справедливость этого заключения можно подтвердить фактами: когда компания составила рейтинг десяти крупнейших игроков этого сектора по итогам 2010 г., оказалось, что в году предстоявшем (2009) шести из них попросту еще не существовало в природе. Свою роль, по мнению экспертов, сыграли и новые достижения вирусописательской мысли – например, запись вредоносного кода в MBR жесткого диска и последующее изменение настроек загрузки. Стоит заметить, что ассортимент конструкторов, предлагаемых поставщиками теневого рынка, действительно широк и разнообразен – обновленный вариант Zeus, "Phoenix", "Darkness", "BlackEnergy", "Eleonore"... В результате злоумышленники более не трудятся над написанием своего кода, а просто покупают готовый, тем самым заметно ускоряя свои, так сказать, "бизнес-процессы". Впрочем, с отчетом Damballa согласны не все. Например, свое мнение у недавно купленной ссылка скрыта компании ссылка скрыта – ее специалисты, подготовившие доклад об эволюции вредоносных сетей, уверены, что интенсивность развития ботнетов замедлилась, и в особенности это касается систем рассылки мусорной корреспонденции. Однако кое в чем сомнений нет: бот-клиенты применяют все более изощренные методы и приемы самосокрытия, избегая обнаружения и последующего выведения из строя. Например, небезызвестный Rustock, инфицировав компьютер жертвы, не сразу принимается за отправку спам-сообщений, а терпеливо ждет пять дней, чтобы ввести пользователя в заблуждение относительно источника инфекции. Иными словами, компьютерный вирус решил поучиться у вирусов настоящих и обзавелся полноценным инкубационным периодом. www.itsec.ru

|