Новости Информационной

| Вид материала | Бюллетень |

- Новости Информационной, 955.99kb.

- Новости Информационной, 1315.55kb.

- Новости Информационной, 1058.97kb.

- Новости Информационной, 1195.66kb.

- Новости Информационной, 1268.45kb.

- Новости Информационной, 1016.22kb.

- Новости Информационной, 1001.26kb.

- Новости Информационной, 1203.15kb.

- Новости Информационной, 1112.81kb.

- Новости Информационной, 1251.07kb.

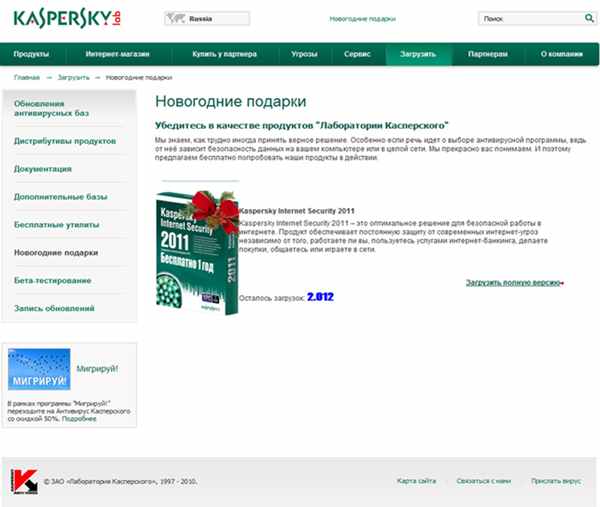

Программисты-энтузиасты запустили новый сервис по отслеживанию червя PalevoАлександр Панасенко Швейцарские активисты, занимающиеся мониторингом ботнетов ZeuS, а с недавних пор и SpyEye, запустили сервис Palevo Tracker. Новый ресурс предоставляет открытый доступ к актуальной статистике и призван привлечь внимание интернет-общественности к растущей угрозе. По словам Татьяны Никитиной из "Лаборатории Касперского", червь-полиморфик Palevo (P2P-Worm.Win32.Palevo) приобрел печальную известность в конце 2009 г., когда был обезоружен гигантский ботнет Mariposa (по-испански "бабочка"), составленный на его основе. После этого события интерес СМИ к зловреду постепенно угас, хотя сам он успешно продолжает завоевывать место под солнцем, имея для этого все предпосылки. Напомним, что Palevo наделен функционалом бэкдора и распространяется через р2р-сети, USB-накопители и системы мгновенного обмена сообщениями. Он может долго оставаться незамеченным: постоянно обновляется, шифрует данные, отсылаемые в центр управления, и использует UDP-протокол. Эффективный функционал и высокая скорость распространения давно снискали Palevo популярность в криминальных кругах. Если также учесть, что червь доступен на черном рынке в составе готового комплекта для построения ботнетов, становится понятным, почему в минувшем году он был обнаружен на миллионах ПК (в рейтинге "ЛК" за прошлый год Palevo занял 10-е место по числу локальных заражений). В настоящее время, по данным Palevo Tracker, общее количество C&C серверов бота-"бабочки" приблизилось к 80, и большинство из них активны. В России они нашли приют в сетях ОАО "Вебальта" (AS 41947). www.anti-malware.ru 12.02.11 12:16 "Лаборатория Касперского" в роли живца в предпраздничном фишингеВалерий Васильев Кибер-преступники изощренно используют приемы социальной инженерии. И если в посте "Атака на ИБ-профессионалов" (ссылка скрыта описано, как они "раскинули сети" на специалистов по защите информации, то здесь рассказано, как они используют ИБ-специалистов в роли живца для ловли "простых смертных", желающих задешево обезопасить свои компьютеры. Перед новогодними праздниками активно работал подложный сайт, по дизайну повторяющий сайт "Лаборатории Касперского". На нем предлагалось в качестве новогоднего подарка бесплатно (в рознице стоит 1600 руб., можно установить на два компьютера) скачать самый мощный и самый новый продукт этого разработчика, предназначенный для защиты персональных компьютеров Kaspersky Internet Security 2011 (KIS 2011). Как видно на скриншоте, на эту наживку клюнуло 2012 человек.  Следуя инструкциям ложного сайта, купившиеся интернет-серферы скачивали и устанавливали, как им казалось, KIS 2011, после чего их компьютеры перезагружались, выводили на экраны ссылку на фишинговую подставу "Одноклассников" с предложением ввести свои данные (это раз!) и с сообщением возможности на очень льготных (почти даровых) условиях приобрести дорогой навороченный смартфон за символические для этого гаджета деньги (это два!), проведя оплату за этот почти подарок через SMS. Никто из перечисливших деньги, увы, смартфона не получил. Рождественская история рассказана со слов Андрея Соловьева, аналитика "Лаборатории". www.pcweek.ru 15.02.11 04:20 Исследователи рассказали, как вывести из строя ИнтернетВиктор Аникеенко Считается, что, хотя можно нарушить работу отдельных сегментов всемирной Сети, в целом она почти иммунна к нападениям и способна устоять практически в любой неблагоприятной ситуации. Американские ученые, однако, не уверены в этом; они описали концепцию своеобразного "кибероружия", применение которого теоретически способно привести к глобальной неработоспособности всего Интернета. Специалисты поведали миру о принципах и методах проведения подобной атаки на симпозиуме, посвященном вопросам обеспечения безопасности сетей и распределенных систем; упомянутый симпозиум проходил в Калифорнии в конце прошлой недели. Согласно заявлению исследователей, нападение можно совершить за счет особенностей межшлюзового протокола BGP (Border Gateway Protocol). Технология BGP призвана поддерживать постоянные соединения между поставщиками услуг Интернета и другими крупными сетевыми операторами, наблюдая за изменениями маршрутов и рассылая соответствующие уведомления. Благодаря такому мониторингу пересылаемая информация (например, письма по электронной почте) доходит до адресата, даже если прямая линия связи с ним нарушена: обнаружив, что маршрут неработоспособен, высокоуровневое сетевое оборудование перенаправляет поток данных по обходному каналу. Сообщается, что злоумышленникам, желающим проэксплуатировать специфику этого протокола в целях обрушения Сети, необходимо располагать ботнетом примерно из 250 тыс. зомби-машин. Сущность атаки сводится к довольно банальному DoS: путем особых манипуляций с маршрутами внутри инфицированной сети атакующий вызывает волну BGP-обновлений, рапортующих об исчезновении / появлении / новом исчезновении и т.д. одного и того же участка. Спеша проинформировать всех своих "коллег" об изменениях, ближайшие маршрутизаторы будут циклически рассылать подобные уведомления; в результате, по расчетам ученых, уже через 20 минут подобной вредоносной деятельности на входе каждого роутера в мире накопится очередь из обновлений, обработка которой потребует временных затрат в 100 минут. Итог – массовые отказы в обслуживании и всеобщий паралич Сети, на ликвидацию которого могут уйти даже не часы, а дни. Необходимо заметить, что вопрос об эксплуатации особенностей межшлюзового протокола поднимается не впервые: например, еще два с половиной года назад, в августе 2008, на хакерской конференции Defcon был представлен доклад, посвященный потенциальному применению BGP в неблаговидных целях. С этим же протоколом был связан и недавний инцидент, когда значительные объемы данных от американских государственных и военных ведомств прошли через серверы китайского поставщика Интернет-услуг. www.anti-malware.ru 16.02.11 13:49 |