Новости Информационной

| Вид материала | Бюллетень |

СодержаниеСкрытый троян-загрузчик угрожает посетителям сайтов ВВС Изменить контент сайта сможет каждый Java безоговорочно является наиболее уязвимой частью браузера |

- Новости Информационной, 955.99kb.

- Новости Информационной, 1315.55kb.

- Новости Информационной, 1058.97kb.

- Новости Информационной, 1195.66kb.

- Новости Информационной, 1268.45kb.

- Новости Информационной, 1016.22kb.

- Новости Информационной, 1001.26kb.

- Новости Информационной, 1203.15kb.

- Новости Информационной, 1112.81kb.

- Новости Информационной, 1251.07kb.

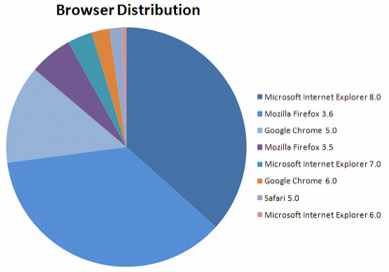

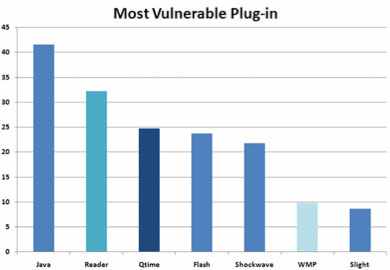

Скрытый троян-загрузчик угрожает посетителям сайтов ВВСКсения Ренселаева Исследователи в области безопасности компании Websense обнаружили на двух медиа-ресурсах BBC эксплойт-код, который в фоновом режиме загружал на компьютеры пользователей опасное вредоносное программное обеспечение. Согласно ссылка скрыта, на ресурсах радиовещания BBC 6 Music и 1Xtra обнаружен троян-загрузчик, который без участия жертвы скачивал вредоносный контент с ресурсов, находящихся в доменной зоне Кокосовых островов (сс.сс). Бинарный код содержался в скрытом всплывающем окне, причем, пользователю совершенно не нужно посещать различные разделы сайта, достаточно просто зайти на главную страницу. Важно отметить, что зловред был сгенерирован посредством инструментария Phoenix. Как известно, Phoenix пытается эксплуатировать имеющиеся уязвимости в приложениях, установленных на компьютере жертвы. На черном рынке имеется огромное количество вариантов, причем для каждого приложения свой троян. Однако особой популярностью пользуются эксплойты, предназначенные для уязвимостей в приложениях Java, Adobe Reader, Adobe Flash Player, Internet Explorer, Firefox, а так же в операционной системе Windows. Стоит упомянуть, что в результате проведенного с помощью VirusTotal сканирования, оказалось, что только 16 из 43 антивирусных продукта смогли определить угрозу. В настоящий момент эксперты изучают проблему, а в частности каким именно образом злоумышленники внедрили эксплойт-код. Исследователи пока не сообщили о том, каким образом зловред попал на ресурсы, однако есть предположения, что наиболее вероятным типом атаки в этом случае является SQL injection. www.anti-malware.ru 16.02.11 19:06 Изменить контент сайта сможет каждыйКсения Ренселаева В рамках научного проекта, немецкими исследователями в области безопасности создано устройство, позволяющее внедряться в беспроводную сеть и изменять контент на просматриваемых пользователями сайтах. Внешне устройство напоминает адаптер для обычных электрических розеток. В 12 –сантиметровом корпусе разместилась небольшая схема, собранная на плате, в которую входит чипсет Atheros и антенна. Управляется прибор с помощью ОС GNU / Linux, на базе которой обычно работают роутеры и встроенные системы. При подключении в обычную электрическую розетку, он самостоятельно осуществляет поиск и соединение с беспроводной сетью, используя уже имеющийся пароль. Далее, сигнал передается на удаленный сервер через SSH-туннели с 2048-битным шифрованием, а его распределение происходит посредством серверов Tor (The Onion Router). Это дает возможность атакующему работать удалено, при этом определить его местонахождение будет достаточно затруднительно. И наконец, посредством сложной модификации протокола ARP с обеих сторон (клиента и роутера), хакер получает полный доступ к контенту пользователя, а так же возможность его изменять на любой лад. Причем, заметим, что данный протокол поддерживается как ноутбуками, так и смартфонами. В рамках эксперимента ученые продемонстрировали устройство в действии, легко изменив заголовки новостных заметок на популярных ресурсах. Стоит отметить, что ученые ссылка скрыта выпустить подробное руководство с описанием разработки, чтобы любой желающий мог создать нечто подобное всего за 50 евро. Однако даже без инструкций, хакеры уже работают над созданием таких устройств, однако их цели могут быть иными. Ведь в сочетании с другими технологиями, они могут использоваться не только для чтения и модификации контента, но и для внедрения в сессию пользователя, чтении электронной переписки и других типов атак. www.anti-malware.ru 17.02.11 00:00 Java безоговорочно является наиболее уязвимой частью браузераСегодня на конференции RSA в Сан-Франциско генеральный директор компании Qualys Вольфганг Кандек представил результаты исследования, которые прекрасно демонстрирует, что безопасность браузеров находится под большой угрозой. Результаты показывают, что браузеры и плагины быстро устаревают и легко поддаются атакам. Чтобы обострить ситуацию, создатели вредоносных программ быстро приспосабливаются и большинство их новых атак направлено на браузерские плагины. Информация была собрана Qualys BrowserCheck, программой, которая сканирует твой браузер на потенциальные уязвимости или на пробелы в безопасности браузера и его плагинов. Около 200 000 людей прошли проверку за последние 6 месяцев, это были наибольшее количество пользователей из США, Бразилии и Германии. Популярность среди браузеров варьируется, Internet Explorer популярен в США, в то время как в Европе доминирует Firefox.  Несмотря на то, что производство патчей для браузеров хорошо налажено и осведомленность пользователей растет, базовые данные показывают, что приблизительно у 70% всех пользователей BrowserCheck были уязвимые браузеры. Детальное изучение информации показало, что только около 20% уязвимостей безопасности заключается в браузерах, а большинство проблем в безопасности исходит от плагинов, установленных в них. Эти плагины обычно не обновляются браузерами. Основные примеры – это Adobe Flash и Reader, Sun Java и Windows Media Player. В то время как все знают о пристрастии хакеров направлять атаки на Adobe Flash, информация показывает, что Sun Java безоговорочно является самым уязвимым плагином, установленным в браузерах. "Тогда как Adobe увеличивает свои успехи в области безопасности, ситуация с Sun остается прежней", – прокомментировал Кандек.  Простейший совет для конечных пользователей – заглядывать в BrowserCheck и следить за тем, чтобы их браузеры и плагины были обновлены. Информационные отделы должны попытаться следить за круговоротом патчей – это меньшее, что они могут сделать для обеспечения безопасности. Это, конечно же, не защитит их от нацеленных атак, но, по крайней мере, будет более или менее поддерживать безопасность. www.xakep.ru 17.02.11 13:34 |