Имитация «взлома» шифратора с помощью корреляционного анализа

| Вид материала | Документы |

- Пример стратегического корреляционного swot-анализа компании, занимающейся розничной, 74.65kb.

- Моделирование корреляционного метода измерения расхода теплоносителя проводится с использованием, 445.49kb.

- Программа курса «Компьютерная грамотность для учителя» Количество часов: 72 часа, 88.27kb.

- Решение задач одно из важных применений Excel. Системы линейных уравнений решаются, 39.61kb.

- Пример сопоставления факторов внутренней среды с факторами внешнего окружения компании,, 142.27kb.

- Элементы корреляционного анализа, 53.6kb.

- Удк 681. 03 Экспертная система анализа экологической безопасности, 79.34kb.

- Рабочая программа по дисциплине: «Моделирование случайных процессов с помощью математического, 72.45kb.

- Имитация рабочего процесса поршневых двигателей на основе моделей химических реакций,, 311.39kb.

- Позволяющий с помощью компьютерной техники интерполировать функции одной и многих переменных, 6.93kb.

ИМИТАЦИЯ «ВЗЛОМА» ШИФРАТОРА С ПОМОЩЬЮ КОРРЕЛЯЦИОННОГО АНАЛИЗА

С.М. Авдеев, И.В. Измайлов, Б.Н. Пойзнер

Томский государственный университет, Томск

634034, г. Томск, пр. Ленина, 43, кв. 5, pznr@elefot.tsu.ru

Интеграция учебного и научно-исследовательского процесса, с зачтением

Для освоения студентом вопросов нелинейной оптики, теории детерминированного хаоса, криптографии, методов корреляционного анализа (КА) и приобщения его к полидисциплинарным исследованиям разработаны методические аспекты имитационного эксперимента по изучению процессов в шифраторе на базе нелинейного кольцевого интерферометра.

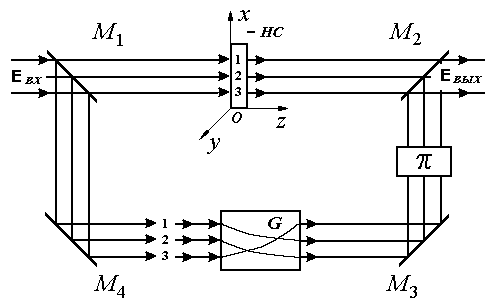

Сегодня формируется направление исследований на границе оптоинформатики и криптографии. Одна из задач, которую призваны решать эти исследования, заключается в том, чтобы разрабатывать принципы функционирования и элементную базу оптических устройств защиты информации. В свою очередь, это предполагает развитие криптоаналитических методов. По мнению авторов, эффективным в учебно-методическом отношении объектом для освоения студентом простейших исследовательских навыков разработчика устройств скрытой передачи сообщений и криптоаналитика является модель (1) - (2) процессов в системе «шифратор – дешифратор» на основе нелинейного кольцевого интерферометра (НКИ) – см. рис. 1.

а б

Рис. 1. Схема криптосистемы на базе НКИ. При повороте элементом G светового поля на = 120o (в плоскости xOy) шифратора (а) траектории лучей 1, 2, 3 замыкаются после трёх проходов. В дешифраторе (б) траектории лучей 1 и 3, 2 и 1, 3 и 2 после прохода интерферометра суммируются на выходном зеркале

Модель эволюции нелинейного фазового набега U(r, t) в нелинейной среде (НС) и распределение интенсивности на входе НС в шифраторе имеют вид:

(1)

(1)

(2)

(2)Одним из условий криптографической стойкости шифратора является невозможность определения ключей шифратора даже в том случае, когда противнику известен закон шифрования. В случае криптосистемы, построенной на основе НКИ, такими ключами становятся параметры модели (1) - (2), например, величина времени запаздывания te в контуре обратной связи (КОС), порядок транспозиции m и угол поворота поля . Как показали исследования авторов, криптосистема, изображённая на рис. 1, при некоторых значениях параметров модели (1) - (2) уязвима к «взлому» методом КА. Поэтому, используя его, можно имитировать «взлом» шифратора, т.е. оценить величины te, m, и направление поворота поля в плоскости xO.

Подготовка студента, участвующего в проведении имитационных экспериментов в роли разработчика системы и криптоаналитика, должна включать в себя:

1. Базовые знания по физической, геометрической, нелинейной оптике и статистической радиофизике. 2. Элементы теории КА сигналов, включая основные принципы построения и функционирования корреляционного устройства. 3. Основные понятия из теории детерминированного хаоса и синергетики. 4. Представления о физической подоплёке процессов в НКИ и построенной на его основе криптосистеме, а также о методах КА для оценки параметров модели как криптографических ключей шифратора.

Структуру проведения цикла имитационных экспериментов целесообразно разбить на несколько этапов, каждый из которых будет содержать исследовательское задание студенту:

I. В качестве адаптационных сюжетов студенту рекомендуется поручить классические задачи КА, например построение автокорреляционных функций гармонического сигнала, широкополосного и узкополосного случайных сигналов, моделирование процесса выделения скрытых периодичностей на фоне шумов (при этом студенту предоставляется выбор соотношения амплитуд периодического и шумового сигналов). Целесообразно также практиковать моделирование процедур идентификации бездисперсионных трактов по величине времени запаздывания широкополосных сигналов, распространяющихся в них.

II. На пропедевтическом этапе студенту поручается имитация процедур (де)шифрации в криптосистеме на основе НКИ в случаях одно- и двухмерных сигналов. Для этого студенту предлагается ознакомиться с моделью и пронаблюдать – постадийно – процессы (де)шифрации сигналов при заданных параметрах системы. Затем, используя карты динамических режимов либо бифуркационные диаграммы, студент должен сам выбрать режим функционирования криптосистемы и сделать выводы о том, как вариации параметров НКИ (т.е. ключей) влияют на степень хаотического маскирования сообщений.

III. Исследовательский этап предусматривает имитацию "взлома" криптоаналитиком перехваченных сообщений, т.е. оценки ключей шифрсистемы: величины te, m, и направления поворота поля в плоскости xO. Сначала студент совместно с преподавателем проводит серию имитационных экспериментов, позволяющих студенту на практике освоить навыки применения средств КА для «взлома» параметров НКИ. Затем студенту предлагается провести «слепой» эксперимент по вскрытию «ключей» шифратора, суть которого состоит в том, что преподаватель вводит параметры шифратора, неизвестные студенту, которые ему необходимо определить. В рамках этой задачи осуществима ролевая игра: один студент –"шифровальщик", другой – "взломщик". Другое возможное творческое задание – оценка студентом границ применимости методов КА в данном сюжете и учёт влияния погрешности вскрытия параметров на качество дешифрации перехваченного сообщения.