Теоретико-информационные методы стегоанализа графических данных

| Вид материала | Автореферат |

| Пороговое значение В пятой главе Заполнение контейнера Основные результаты работы Публикации по теме диссертации |

- Обеспечивающей сегодня управление информацией, составляют базы данных (БД) и системы, 148.37kb.

- Примерная программа наименование дисциплины: «Теоретико-числовые методы в криптографии», 222.72kb.

- Московский новый юридический институт информационные системы в экономике, 411.38kb.

- Методическое пособие по курсу «Базы данных и информационные системы» 2011, 489.34kb.

- Программа дисциплины «Методы обработки экспериментальных данных», 318.77kb.

- Варианты предметных областей для курсовой работы по дисциплине «Базы данных и информационные, 245.82kb.

- Информационные системы, использующие базы данных: оборудование, программное обеспечение,, 102.98kb.

- Статистические методы и анализ данных, 190.46kb.

- Направление 230400 «Информационные системы и технологии», 20.25kb.

- Пояснительная записка Программа курса предназначена для учащихся 9-х классов, желающих, 110.41kb.

Таблица. 2. Исследование чувствительности метода стегоанализа в зависимости от величины порогового значения и процента заполнения контейнера для архиватора ZIP. В ячейках показан процент верных решений алгоритма стегоанализа. Контейнеры наполнены при помощи программы Stegwrite.

Таблица 3.

| Пороговое значение  , % , % | Процент заполнения контейнера от его емкости, % | ||||||||||

| 0 | 10 | 20 | 30 | 40 | 50 | 60 | 70 | 80 | 90 | 100 | |

| 0.5 | 98 | 2 | 4 | 9 | 36 | 88 | 87 | 87 | 87 | 88 | 89 |

| 0.6 | 98 | 3 | 6 | 12 | 49 | 94 | 93 | 93 | 92 | 94 | 94 |

| 0.7 | 97 | 3 | 7 | 15 | 63 | 96 | 96 | 96 | 95 | 97 | 97 |

| 0.8 | 97 | 4 | 8 | 17 | 74 | 98 | 97 | 97 | 97 | 98 | 98 |

| 0.9 | 97 | 4 | 10 | 20 | 81 | 99 | 98 | 98 | 98 | 98 | 99 |

| 1.0 | 97 | 5 | 11 | 22 | 89 | 99 | 98 | 98 | 98 | 99 | 99 |

| 1.1 | 97 | 5 | 11 | 23 | 90 | 99 | 98 | 98 | 98 | 99 | 99 |

| 1.2 | 96 | 6 | 13 | 27 | 95 | 99 | 99 | 99 | 98 | 99 | 99 |

| 1.3 | 96 | 7 | 14 | 31 | 96 | 99 | 99 | 99 | 98 | 99 | 99 |

| 1.4 | 96 | 8 | 17 | 36 | 97 | 99 | 99 | 99 | 98 | 99 | 99 |

| 1.5 | 95 | 10 | 19 | 41 | 98 | 99 | 99 | 99 | 99 | 99 | 99 |

| 1.6 | 94 | 11 | 20 | 46 | 98 | 99 | 99 | 99 | 99 | 99 | 99 |

| 1.7 | 93 | 12 | 22 | 50 | 99 | 99 | 99 | 99 | 99 | 99 | 99 |

| 1.8 | 93 | 13 | 24 | 54 | 99 | 99 | 99 | 99 | 99 | 99 | 99 |

| 1.9 | 92 | 14 | 25 | 58 | 99 | 99 | 99 | 99 | 99 | 99 | 99 |

| 2.0 | 91 | 15 | 28 | 61 | 99 | 99 | 99 | 99 | 99 | 100 | 99 |

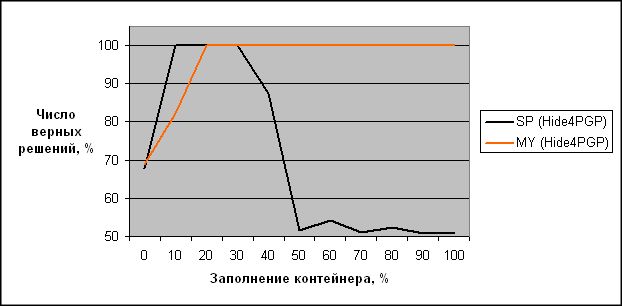

Таблица. 3. Исследование чувствительности метода стегоанализа в зависимости от величины порогового значения и процента заполнения контейнера для архиватора RAR. В ячейках показан процент верных решений алгоритма стегоанализа. Контейнеры наполнены при помощи программы Hide4PGP.

Произведено сравнение эффективности разработанного метода стегоанализа с существующими распространенными методами: Атака Хи-квадрат, RS-метод, SamplePairs-метод.

Найденная программная реализация метода Хи-квадрат не позволяла легко произвести автоматизированное экспериментальное сравнение, поэтому использовался результат, описанный в литературе, согласно которому качественное определение вложений данным методом начинается при заполнении 50% и выше от емкости контейнера. Эффективность разработанного метода стегоанализа превосходит данный результат.

Тестирование методов RS и SamplePairs проводилось в автоматическом режиме с помощью специально разработанных скриптов на UNIX Shell. Использовались программные реализации обоих методов стегоанализа на языке Java из состава программного комплекса Digital Invisible Ink Toolkit.

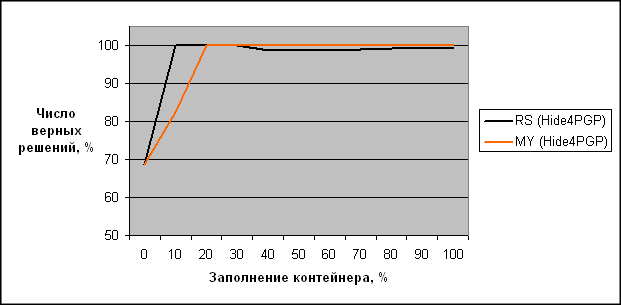

Р

ис. 3. Сравнение метода RS с разработанным методом на

распределенном заполнении контейнеров.

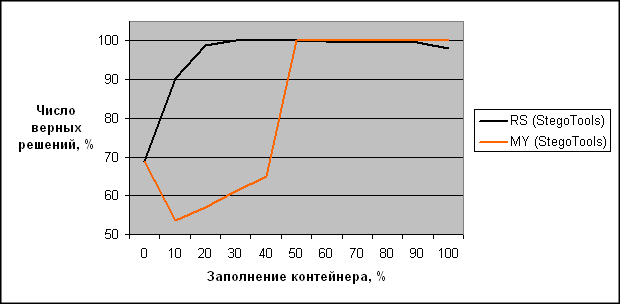

Рис. 4. Сравнение метода RS с разработанным методом на

последовательном заполнении контейнеров.

Методы RS и SamplePairs не позволяют регулировать соотношение ошибок I и II рода путем подстройки каких-либо параметров, поэтому для выполнения сравнения были выровнены ошибки I рода у разработанного метода (используя полученные ранее табличные данные) и исследуемых известных методов.

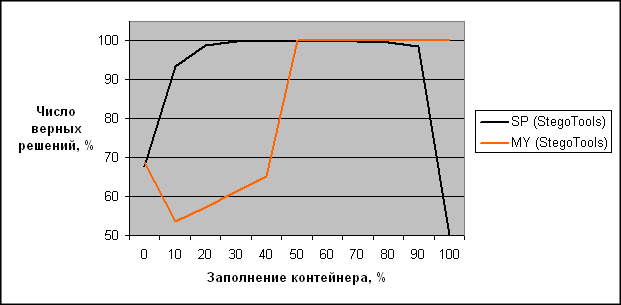

При этом начиная с некоторой степени заполнения контейнеров разработанный метод показал меньшие ошибки II рода по сравнению с RS и SamplePairs (рис. 3-6), что говорит о превосходящей эффективности разработанного метода.

Рис. 5. Сравнение метода SamplePairs с разработанным методом

на последовательном заполнении контейнеров.

Рис. 6. Сравнение метода SamplePairs с разработанным методом

на распределенном заполнении контейнеров.

В пятой главе рассмотрены распространенные методы встраивания в файлы формата JPEG и особенности заполнения стеганографическими программами контейнеров, изученные путем проведения экспериментов или на основе анализа исходных кодов программ. Получена формула емкости контейнера JPEG. Описан разработанный с учетом специифики формата JPEG и способов заполнения контейнеров метод стегоанализа изображений JPEG. Производится подбор изображений для тестирования методов стеганографии и стегоанализа. Проводится экспериментальный анализ контейнеров, созданных рассмотренными программами и выбор параметров разработанного метода стегоанализа, дающих наибольшую эффективность в каждом случае. В конце главы рассматривается распространенная программа стегоанализа Stegdetect, сравнивается эффективность работы программы с разработанным методом.

JPEG является на сегодняшний день доминирующим форматом хранения и передачи графической информации, в основном благодаря эффективному алгоритму сжатия данных с потерями, позволяющему уменьшать изображения во много раз без существенной потери качества. Этот факт стал причиной повсеместного применения JPEG в сетях передачи данных (например, Интернет) и для хранения больших архивов и коллекций изображений.

Несмотря на высокую распространенность и повсеместное применение формата JPEG для хранения и передачи графической информации, количество стеганографических программ, имеющих поддержку JPEG существенно меньше числа программ, работающих с такими форматами, как BMP, PNG и т.д., где данные хранятся в пространственном представлении. Это связано с большей сложностью формата по сравнению с форматом BMP. Среди наиболее распространенных программ стеганографии формата JPEG – JPHide, Jpeg-jsteg, F5, SecurEngine 4.0, OutGuess и др.

Скрытые данные помещаются в формате JPEG в младшие биты коэффициентов дискретного косинусного преобразования (ДКП), доступ к которым можно получить перед последним этапом алгоритма JPEG. Поэтому возможны два сценария работы стеганографической программы:

- Выполнение алгоритма сжатия JPEG «с нуля» + включение данных перед последним этапом

- Частичное декодирование JPEG, включение данных, выполнение последнего этапа алгоритма JPEG заново.

Контейнер JPEG имеет достаточно большую емкость, сравнимую с емкостью контейнера формата BMP. В результате исследований получена формула емкости контейнера формата JPEG, упрощенная форма которой выглядит следующим образом:

что в 2 раза меньше емкости контейнера BMP с таким же разрешением.

Принятыми единицами измерения считаются: 1) количество битов на пиксель, 2) количество % от максимальной емкости, определяемой алгоритмом стеганографии.

Распространенные программы стеганографии заполняют не все доступное пространство младших битов (PJPG). Кроме того, повторное заполнение уже полного контейнера на 100% (определяется программой стеганографии) не перезаписывает строго те младшие биты, которые содержат предыдущую скрытую информацию. Разработан алгоритм стеганографии JPEG с учетом этих особенностей.

Разработанный алгоритм стегоанализа изображений формата JPEG оценивает динамику изменения коэффициента сжатия исследуемого контейнера в зависимости от степени повторного наполнения при помощи выбранной стеганографической программы. Вычисляются аналогичные характеристики для контейнеров, заполненных на 0%, 10%, 20% и т.д. от емкости, определяемой стеганографической программой, после чего производится выбор той степени заполнения, при которой характеристики ближе всего к характеристикам исследуемого контейнера. Ввиду необходимости многократного выполнения алгоритма сжатия JPEG наиболее удобен для применения встроенный в алгоритм JPEG метод неискажающего сжатия вместо внешних программ-архиваторов.

Проведено исследование распространенных стеганографических программ JPHide, Jpeg-Jsteg и метода стегоанализа Stegdetect.

Для разработанного метода и программы Stegdetect получены зависимости частоты верных решений от степени заполнения контейнеров при тестировании методов на выборках файлов с различной степенью заполнения.

Таблица 4.

| Заполнение контейнера, % | Количество неверных решений методов | |||

| Разработанный метод | Stegdetect | |||

| Количество/Всего | % | Количество/Всего | % | |

| 0% | 165 / 1247 | 13.23% | 151 / 1247 | 12.1% |

| 10% | 95 / 1247 | 7.61% | 115 / 1247 | 9.22% |

| 20% | 23 / 1247 | 1.84% | 26 / 1247 | 2.08% |

| 30% | 22 / 1247 | 1.76% | 17 / 1247 | 1.36% |

| 40% | 9 / 1247 | 0.72% | 15 / 1247 | 1.2% |

| 50% | 4 / 1247 | 0.32% | 13 / 1247 | 1.04% |

| 60% | 4 / 1247 | 0.32% | 21 / 1247 | 1.68% |

| 70% | 1 / 1247 | 0.08% | 15 / 1247 | 1.2% |

| 80% | 1 / 1247 | 0.08% | 18 / 1247 | 1.44% |

| 90% | 0 / 1247 | 0% | 15 / 1247 | 1.2% |

| 100% | 0 / 1247 | 0% | 19 / 1247 | 1.52% |

Таблица 4. Резульаты тестирования разработанного метода

стегоанализа JPEG и программы Stegdetect.

Экспериментально показано, что эффективность разработанного метода стегоанализа графических файлов формата JPEG превосходит эффективность метода Stegdetect.

В заключении сформулированы основные результаты, полученные в диссертационной работе.

ОСНОВНЫЕ РЕЗУЛЬТАТЫ РАБОТЫ

В настоящей работе предложены новые методы стегоанализа графических данных в форматах 24-бит BMP и JPEG, основанные на применении алгоритмов сжатия информации. Методы обладают такими достоинствами, как простота реализации, высокая эффективность обнаружения скрытой информации, возможность проведения тестирования в автоматическом режиме и др. Экспериментально показано, что чувствительность разработанных методов превосходит известные, распространенные и широко применяемые методы, такие как Хи-квадрат, RS-метод, алгоритм Stegdetect.

Разработанные методы имеют параметры, позволяющие регулировать чувствительность, соотношение ошибок I и II рода (т.е. ошибок правильной идентификации пустых и заполненных контейнеров).

Предложенные методы могут применяться как в виде отдельного инструмента, используемого аналитиком или в виде модуля в составе сложных систем контроля и ограничения трафика (например, прокси-сервер Squid) для обеспечения проверки графической информации в автоматическом режиме при прохождении по каналу передачи информации.

ПУБЛИКАЦИИ ПО ТЕМЕ ДИССЕРТАЦИИ

- Жилкин, М.Ю. Метод выявления скрытой информации, базирующийся на сжатии данных / М.Ю. Жилкин, Н.А. Меленцова, Б.Я. Рябко // Вычислительные технологии. – Новосибирск: Изд-во ИВТ СО РАН, 2007. – Т.12. – С. 26-31.

- Жилкин, М.Ю. Метод выявления скрытой информации в стеганографических системах, основанный на сжатии данных / М.Ю. Жилкин // Материалы «VIII Всероссийской конференции молодых ученых по математическому моделированию и информационным технологиям». – Новосибирск: Изд-во ИВТ СО РАН, 2007.

- Жилкин, М.Ю. Метод определения «скрытой» информации, базирующийся на сжатии данных / М.Ю. Жилкин // Материалы конференции «Информатика и проблемы телекоммуникаций». – Новосибирск: Изд-во СибГУТИ, 2007. – С. 128-128.

- Жилкин, М.Ю. Метод стегоанализа изображений формата JPEG, базирующийся на сжатии данных / М.Ю. Жилкин // Материалы докладов XV Международной конференции студентов, аспирантов и молодых ученых «Ломоносов - 2008». – М.: МГУ, 2008. – Режим доступа: osov-msu.ru/archive/Lomonosov_2008/04.pdf

- Жилкин, М.Ю. Стегоанализ графических данных в различных форматах / М.Ю. Жилкин // Доклады Томского государственного университета систем радиоуправления и электроники. – Томск: Изд-во ТУСУР, 2008. – Т. 2(18). – Ч. 1. – С. 63-64.

- Жилкин, М.Ю. Стегоанализ графических данных на основе методов сжатия / М.Ю. Жилкин // Вестник Сибирского государственного университета телекоммуникаций и информатики. – Новосибирск: Изд-во СибГУТИ, 2008. – Т.2. – С. 62-66.

- Ryabko, B. Information-Theoretic Approaches to Steganography: Latest Achievements / B. Ryabko [et al.] // Proceedings of XII International Symposium on Problems of Redundancy in Information and Control Systems, Saint-Petersburg. – 2009. – P. 196-197.

- Zhilkin, M. Data Compression Based Method Of Revealing Hidden Information In Steganographic Systems / M. Zhilkin, N. Melentsova, B. Ryabko // Proceedings of XI International Symposium on Problems of Redundancy in Information and Control Systems, Saint-Petersburg. – 2007. – P. 42-44.

Жилкин Михаил Юрьевич

Теоретико-информационные методы

стегоанализа графических данных

Автореферат диссертации

на соискание ученой степени кандидата технических наук

________________________________________________________________

Подписано в печать “__” _______ 2009 г.

Формат бумаги 60x84/16, отпечатано на ризографе, шрифт № 10,

изд. л.1,6, заказ № __, тираж 100 экз., ГОУ ВПО “СибГУТИ”.

630102, г. Новосибирск, ул. Кирова, д. 86.