Задача надежной защиты информации от несанкционированного доступа является одной из древнейших и не решенных до настоящего времени проблем.

| Вид материала | Задача |

- Комплекс средств защиты нсд, 275.7kb.

- И. И. Троицкий Научно-образовательный материал «Подсистема защиты от несанкционированного, 1146.23kb.

- Правила разграничения доступа (прд) Security policy Совокупность правил, регламентирующих, 85.86kb.

- Правила разграничения доступа прд security policy Совокупность правил, регламентирующих, 137.1kb.

- Рабочая программа дисциплины Математические методы защиты информации Направление подготовки, 164.03kb.

- «Критерии оценки защищенности информации в компьютерных системах от несанкционированного, 187.64kb.

- План защиты автоматизированной системы организации от несанкционированного доступа, 548.04kb.

- Принципы защиты информации от несанкционированного доступа принцип обоснованности доступа, 20.05kb.

- Модуль Актуальность проблемы обеспечения безопасности информации, 963.32kb.

- Гостехкомиссия росси и руководящий документ автоматизированные системы. Защита, 479.05kb.

План

План 1

Введение 2

Основные понятия стеганографии 4

История развития стеганографии 12

Методы стеганографии и область их применения 15

Краткий обзор стеганографических программ 23

Дестеганография 24

Заключение 31

Список использованной литературы 33

Предметный указатель 34

Введение

Задача надежной защиты информации от несанкционированного доступа является одной из древнейших и не решенных до настоящего времени проблем. Способы и методы скрытия секретных сообщений известны с давних времен, причем, данная сфера человеческой деятельности получила название стеганография. Это слово происходит от греческих слов steganos (секрет, тайна) и graphy (запись) и, таким образом, означает буквально “тайнопись”, хотя методы стеганографии появились, вероятно, раньше, чем появилась сама письменность (первоначально использовались условные знаки и обозначения). В дальнейшем для защиты информации стали использоваться более эффективные на время создания методы кодирования и криптографии.

Как известно, цель криптографии состоит в блокировании несанкционированного доступа к информации путем шифрования содержания секретных сообщений. Стеганография имеет другую задачу, и ее цель — скрыть сам факт существования секретного сообщения. Другими словами, в отличие от криптографии, где неприятель точно может определить является ли передаваемое сообщение зашифрованным текстом, методы стеганографии позволяют встраивать секретные сообщения в безобидные послания так, чтобы невозможно было заподозрить существование встроенного тайного послания. При этом, оба способа могут быть объединены и использованы для повышения эффективности защиты информации (например, для передачи криптографических ключей).

В настоящее время в связи с бурным развитием вычислительной техники и новых каналов передачи информации появились новые стеганографические методы, в основе которых лежат особенности представления информации в компьютерных файлах, вычислительных сетях и т. п. Это дает нам возможность говорить о становлении нового направления - компьютерной стеганографии. При использовании стеганографии в компьютере, Вы прячете сообщение в другом файле. Такой файл называют "стего файл". Особенность компьютерной стеганографии в том, что надо выбрать файл способный скрыть сообщение. Изображения, звуковые, или видео файлы идеальны по нескольким причинам:

Эти типы файлов уже сжаты алгоритмом. Например, .jpeg, .mp3, .mp4, и .wav форматы - всё это примеры алгоритмов сжатия.

Эти файлы достаточно велики, что облегчает задачу, для нахождения участков способных скрыть какой-либо текст.

Эти файлы замечательно скрывают. То есть, некоторые люди прячут текстовое сообщение, которое должно быть скрыто в изображении или аудио клипе. Если стеганографическая утилита делает свою работу хорошо, пользователь не обратит внимания на различие в качество изображения или звука, даже если некоторые биты изменены для того, чтобы скрыть сообщение.

Как и большинство утилит по безопасности, стеганография может использоваться для разных целей. Законные цели включают водяные знаки на изображениях в целях защиты прав собственности. Цифровые подписи (также известны как fingerprinting(отпечатки), указывают в основном на объекты, защищенные законом об авторском праве) являются обычными для стеганографии, так как содержатся в файлах, являясь частью их, и потому сложно обнаружимы обыкновенным человеком. Стеганография может также использоваться для замены одностороннего значения хэша (когда берется длина вводимой переменной и создается статическая длина строки на выходе, для того, чтобы подтвердить, что водимая переменная не была изменена). Также стеганография может быть использована для добавления заметок на онлайновые изображения (как стикеры для бумаг). И, наконец, стеганография может использоваться для сохранения ценной информации, в целях защиты данных от возможного саботажа, кражи или несанкционированного просмотра.

К сожалению, стеганография может быть также использована для незаконных целей. Например, при попытке украсть информацию, существует возможность скрыть ее в другом файле, или файлах и послать ее в виде невинного письма или файла. Более того, люди, чье хобби – коллекционирование порнографии, и что еще хуже, на своем винчестере, могут использовать стеганографию для сокрытия доказательств. И как говорилось ранее, она может использоваться в целях террористов как средство скрытого общения. Конечно же применение стеганографии может быть как законным так и незаконным.

Основные понятия стеганографии

Несмотря на то, что стеганография как способ сокрытия секретных данных известна уже на протяжении тысячелетий, компьютерная стеганография - молодое и развивающееся направление. Как и любое новое направление, компьютерная стеганография, несмотря на большое количество открытых публикаций и ежегодные конференции, долгое время не имела единой терминологии.

До недавнего времени для описания модели стеганографической системы использовалась предложенная 1983 году Симмонсом [3] так называемая "проблема заключенных". Она состоит в том, что два индивидуума (Алиса и Боб) хотят обмениваться секретными сообщениями без вмешательства охранника (Вилли), контролирующего коммуникационный канал. При этом имеется ряд допущений, которые делают эту проблему более или менее решаемой. Первое допущение облегчает решение проблемы и состоит в том, что участники информационного обмена могут разделять секретное сообщение (например, используя кодовую клавишу) перед заключением. Другое допущение, наоборот, затрудняет решение проблемы, так как охранник имеет право не только читать сообщения, но и модифицировать (изменять) их.

Позднее, на конференции Information Hiding: First Information Workshop в 1996 году было предложено использовать единую терминологию и обговорены основные термины [4].

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

Стандартная стеганографическая схема сохраняется вне зависимости от технологии, которой она реализуется. Допустим, мы воспользовались древнеперсидским методом и решили нанести татуировку на голову и отправить его в дорогу, когда отрастут волосы. Тогда голова гонца, на которой успели отрасти волосы, становится «носителем» (cover medium), на ней есть «скрытое сообщение» (embedded message) в виде татуировки, «ключом» (stego-key) является бритва. Воспользовавшись ею, мы отделяем «закодированный носитель» (stego-medium) от «цели» (stego-object). Классическая формула

cover medium + embedded message + stego-key =

stego-medium + stego-object

благодаря цифровым методам передачи информации обрела новый смысл.

При построении стегосистемы должны учитываться следующие положения:

противник имеет полное представление о стеганографической системе и деталях ее реализации. Единственной информацией, которая остается неизвестной потенциальному противнику, является ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения;

если противник каким-то образом узнает о факте существования скрытого сообщения, это не должно позволить ему извлечь подобные сообщения в других данных до тех пор, пока ключ хранится в тайне;

потенциальный противник должен быть лишен каких-либо технических и иных преимуществ в распознавании или раскрытии содержания тайных сообщений.

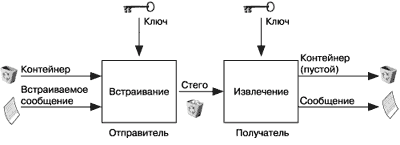

Обобщенная модель стегосистемы представлена на рис. 1.

В качестве данных может использоваться любая информация: текст, сообщение, изображение и т. п. В общем же случае целесообразно использовать слово "сообщение", так как сообщением может быть как текст или изображение, так и, например, аудиоданные. Далее для обозначения скрываемой информации, будем использовать именно термин сообщение.

Контейнер - любая информация, предназначенная для сокрытия тайных сообщений.

Пустой контейнер - контейнер без встроенного сообщения; заполненный контейнер или стего - контейнер, содержащий встроенную информацию.

Встроенное (скрытое) сообщение - сообщение, встраиваемое в контейнер.

Стеганографический канал или просто стегоканал - канал передачи стего.

Стегоключ или просто ключ - секретный ключ, необходимый для сокрытия информации. В зависимости от количества уровней защиты (например, встраивание предварительно зашифрованного сообщения) в стегосистеме может быть один или несколько стегоключей.

По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа:

с секретным ключом;

с открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Любая стегосистема должна отвечать следующим требованиям:

Свойства контейнера должны быть модифицированы, чтобы изменение невозможно было выявить при визуальном контроле. Это требование определяет качество сокрытия внедряемого сообщения: для обеспечения беспрепятственного прохождения стегосообщения по каналу связи оно никоим образом не должно привлечь внимание атакующего.

Стегосообщение должно быть устойчиво к искажениям, в том числе и злонамеренным. В процессе передачи изображение (звук или другой контейнер) может претерпевать различные трансформации: уменьшаться или увеличиваться, преобразовываться в другой формат и т. д. Кроме того, оно может быть сжато, в том числе и с использованием алгоритмов сжатия с потерей данных.

Для сохранения целостности встраиваемого сообщения необходимо использование кода с исправлением ошибки.

Для повышения надежности встраиваемое сообщение должно быть продублировано.

Приложения

В настоящее время можно выделить три тесно связанных между собой и имеющих одни корни направления приложения стеганографии: сокрытие данных (сообщений), цифровые водяные знаки и заголовки.

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к контейнеру: размер контейнера в несколько раз должен превышать размер встраиваемых данных.

Цифровые водяные знаки используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям.

Цифровые водяные знаки имеют небольшой объем, однако, с учетом указанных выше требований, для их встраивания используются более сложные методы, чем для встраивания просто сообщений или заголовков.

Третье приложение, заголовки, используется в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов.

В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла.

Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

Каждое из перечисленных выше приложений требует определенного соотношения между устойчивостью встроенного сообщения к внешним воздействиям (в том числе и стегоанализу) и размером самого встраиваемого сообщения.

Для большинства современных методов, используемых для сокрытия сообщения в цифровых контейнерах, имеет место следующая зависимость надежности системы от объема встраиваемых данных (рис. 2).

Данная зависимость показывает, что при увеличении объема встраиваемых данных снижается надежность системы (при неизменности размера контейнера). Таким образом, используемый в стегосистеме контейнер накладывает ограничения на размер встраиваемых данных.

Контейнеры

Существенное влияние на надежность стегосистемы и возможность обнаружения факта передачи скрытого сообщения оказывает выбор контейнера.

Например, опытный глаз цензора с художественным образованием легко обнаружит изменение цветовой гаммы при внедрении сообщения в репродукцию "Мадонны" Рафаэля или "Черного квадрата" Малевича.

По протяженности контейнеры можно подразделить на два типа: непрерывные (потоковые) и ограниченной (фиксированной) длины. Особенностью потокового контейнера является то, что невозможно определить его начало или конец. Более того, нет возможности узнать заранее, какими будут последующие шумовые биты, что приводит к необходимости включать скрывающие сообщение биты в поток в реальном масштабе времени, а сами скрывающие биты выбираются с помощью специального генератора, задающего расстояние между последовательными битами в потоке.

В непрерывном потоке данных самая большая трудность для получателя - определить, когда начинается скрытое сообщение. При наличии в потоковом контейнере сигналов синхронизации или границ пакета, скрытое сообщение начинается сразу после одного из них. В свою очередь, для отправителя возможны проблемы, если он не уверен в том, что поток контейнера будет достаточно долгим для размещения целого тайного сообщения.

При использовании контейнеров фиксированной длины отправитель заранее знает размер файла и может выбрать скрывающие биты в подходящей псевдослучайной последовательности. С другой стороны, контейнеры фиксированной длины, как это уже отмечалось выше, имеют ограниченный объем и иногда встраиваемое сообщение может не поместиться в файл-контейнер.

Другой недостаток заключается в том, что расстояния между скрывающими битами равномерно распределены между наиболее коротким и наиболее длинным заданными расстояниями, в то время как истинный случайный шум будет иметь экспоненциальное распределение длин интервала. Конечно, можно породить псевдослучайные экспоненциально распределенные числа, но этот путь обычно слишком трудоемок. Однако на практике чаще всего используются именно контейнеры фиксированной длины, как наиболее распространенные и доступные.

Возможны следующие варианты контейнеров:

Контейнер генерируется самой стегосистемой. Примером может служить программа MandelSteg, в которой в качестве контейнера для встраивания сообщения генерируется фрактал Мандельброта. Такой подход можно назвать конструирующей стеганографией.

Контейнер выбирается из некоторого множества контейнеров. В этом случае генерируется большое число альтернативных контейнеров, чтобы затем выбрать наиболее подходящий для сокрытия сообщения. Такой подход можно назвать селектирующей стеганографией. В данном случае при выборе оптимального контейнера из множества сгенерированных важнейшим требованием является естественность контейнера. Единственной же проблемой остается то, что даже оптимально организованный контейнер позволяет спрятать незначительное количество данных при очень большом объеме самого контейнера.

Контейнер поступает извне. В данном случае отсутствует возможность выбора контейнера и для сокрытия сообщения берется первый попавшийся контейнер, не всегда подходящий к встраиваемому сообщению. Назовем это безальтернативной стеганографией.

История развития стеганографии

Местом зарождения стеганографии многие называют Египет, хотя первыми "стеганографическими сообщениями" можно назвать и наскальные рисунки древних людей.

Первое упоминание о стеганографических методах в литературе приписывается Геродоту, который описал случай передачи сообщения Демартом, который соскабливал воск с дощечек, писал письмо прямо на дереве, а потом заново покрывал дощечки воском.

Другой эпизод, который относят к тем же временам - передача послания с использованием головы раба. Для передачи тайного сообщения голову раба обривали, наносили на кожу татуировку, и когда волосы отрастали, отправляли с посланием.

В Китае письма писали на полосках щелка. Поэтому для сокрытия сообщений, полоски с текстом письма, сворачивались в шарики, покрывались воском и затем глотались посыльными.

Темное средневековье породило не только инквизицию: усиление слежки привело к развитию как криптографии, так и стеганографии. Именно в средние века впервые было применено совместное использование шифров и стеганографических методов.

В XV веке монах Тритемиус (1462-1516), занимавшийся криптографией и стеганографией, описал много различных методов скрытой передачи сообщений. Позднее, в 1499 году, эти записи были объединены в книгу "Steganographia", которую в настоящее время знающие латынь могут прочитать в Интернет.

XVII - XVIII века известны как эра "черных кабинетов" - специальных государственных органов по перехвату, перлюстрации и дешифрованию переписки. В штат "черных кабинетов", помимо криптографов и дешифровальщиков, входили и другие специалисты, в том числе и химики. Наличие специалистов-химиков было необходимо из-за активного использования так называемых невидимых чернил. Примером может служить любопытный исторический эпизод: восставшими дворянами в Бордо был арестован францисканский монах Берто, являвшийся агентом кардинала Мазарини. Восставшие разрешили Берто написать письмо знакомому священнику в город Блэй. Однако в конце этого письма религиозного содержания, монах сделал приписку, на которую никто не обратил внимание: "Посылаю Вам глазную мазь; натрите ею глаза и Вы будете лучше видеть". Так он сумел переслать не только скрытое сообщение, но и указал способ его обнаружения. В результате монах Берто был спасен.

Стеганографические методы активно использовались и в годы гражданской войны между южанами и северянами. Так, в 1779 году два агента северян Сэмюэль Вудхулл и Роберт Тоунсенд передавали информацию Джорджу Вашингтону, используя специальные чернила.

Различные симпатические чернила использовали и русские революционеры в начале XX века, что нашло отражение в советской литературе: Куканов в своей повести "У истоков грядущего" описывает применение молока в качестве чернил для написания тайных сообщений. Впрочем, царская охранка тоже знала об этом методе (в архиве хранится документ, в котором описан способ использования симпатических чернил и приведен текст перехваченного тайного сообщения революционеров).

Особое место в истории стеганографии занимают фотографические микроточки. Да, те самые микроточки, которые сводили с ума спецслужбы США во время второй мировой войны. Однако микроточки появились намного раньше, сразу же после изобретения Дагером фотографического процесса, и впервые в военном деле были использованы во времена франко-прусской войны (в 1870 году). Конечно, можно еще упомянуть акростихи и другие языковые игры.

Компьютерные технологии придали новый импульс развитию и совершенствованию стеганографии, появилось новое направление в области защиты информации — компьютерная стеганография (КС).

Современный прогресс в области глобальных компьютерных сетей и средств мультимедиа привел к разработке новых методов, предназначенных для обеспечения безопасности передачи данных по каналам телекоммуникаций и использования их в необъявленных целях. Эти методы, учитывая естественные неточности устройств оцифровки и избыточность аналогового видео или аудио сигнала, позволяют скрывать сообщения в компьютерных файлах (контейнерах).

Методы стеганографии и область их применения

В настоящее время существует достаточно много различных методов (и их вариантов) встраивания сообщений (имеется в виду и встраивание цифровых водяных знаков). Методы компьютерной стеганографии развиваются по двум основным направлениям:

1. Методы, основанные на использовании специальных свойств компьютерных форматов;

2. Методы, основанные на избыточности аудио и визуальной информации.

Сравнительные характеристики существующих стеганографических методов приведены в табл. 1.

Таблица 1. Сравнительные характеристики стеганографических методов

| Стеганографические методы | Краткая характеристика методов | Недостатки | Преимущества |

| 1. Методы использования специальных свойств компьютерных форматов данных | |||

| 1.1. Методы использования зарезервированных для расширения полей компьютерных форматов данных | Поля расширения имеются во многих мультимедийных форматах, они заполняются нулевой информацией и не учитываются программой | Низкая степень скрытности, передача небольших ограниченных объемов информации | Простота использования |

| 1.2. Методы специального форматирования текстовых файлов: | | ||

| 1.2.1. Методы использования известного смещения слов, предложений, абзацев | Методы основаны на изменении положения строк и расстановки слов в предложении, что обеспечивается вставкой дополнительных пробелов между словами | 1. Слабая производительность метода,передача небольших объемов информации 2. Низкая степень скрытности | Простота использования. Имеется опубликованное программное обеспечение реализации данного метода |

| 1.2.2. Методы выбора определенных позиций букв (нулевой шифр) | Акростих - частный случай этого метода (например, начальные буквы каждой строки образуют сообщение) | ||

| 1.2.3. Методы использования специальных свойств полей форматов, не отображаемых на экране | Методы основаны на использовании специальных "невидимых", скрытых полей для организации сносок и ссылок (например, использование черного шрифта на черном фоне) | ||

| 1.3. Методы скрытия в неиспользуемых местах гибких дисков | Информация записывается в обычно неиспользуемых местах ГМД (например, в нулевой дорожке) | 1. Слабая производительность метода, передача небольших объемов информации 2. Низкая степень скрытности | Простота использования. Имеется опубликованное программное обеспечение реализации данного метода |

| 1.4. Методы использования имитирующих функций (mimic-function) | Метод основан на генерации текстов и является обобщением акростиха. Для тайного сообщения генерируется осмысленный текст, скрывающий само сообщение | 1. Слабая производительность метода, передача небольших объемов информации 2. Низкая степень скрытности | Результирующий текст не является подозрительным для систем мониторинга сети |

| 1.5. Методы удаления идентифицирующего файл заголовка | Скрываемое сообщение шифруется и у результата удаляется идентифицирующий заголовок,оставляя только шифрованные данные. Получатель заранее знает о передаче сообщения и имеет недостающий заголовок | Проблема скрытия решается только частично. Необходимо заранее передать часть информации получателю | Простота реализации. Многие средства (White Noise Storm, S-Tools), обеспечивают реализацию этого метода с PGP шифроалгоритмом |

| 2. Методы использования избыточности аудио и визуальной информации | |||

| 2.1. Методы использования избыточности цифровых фотографии, цифрового звука и цифрового видео | Младшие разряды цифровых отсчетов содержат очень мало полезной информации. Их заполнение дополнительной информацией практически не влияет на качество восприятия, что и дает возможность скрытия конфиденциальной информации | За счет введения дополнительной информации искажаются статистические характеристики цифровых потоков. Для снижения компрометирующих признаков требуется коррекция статистических характеристик | Возможность скрытой передачи большого объема информации. Возможность защиты авторского права, скрытого изображения товарной марки, регистрационных номеров и т.п. |

Как видно из табл. 1, первое направление основано на использовании специальных свойств компьютерных форматов представления данных, а не на избыточности самих данных. Специальные свойства форматов выбираются с учетом защиты скрываемого сообщения от непосредственного прослушивания, просмотра или прочтения. На основании анализа материалов табл. 1 можно сделать вывод, что основным направлением компьютерной стеганографии является использование избыточности аудио и визуальной информации. Цифровые фотографии, цифровая музыка, цифровое видео — представляются матрицами чисел, которые кодируют интенсивность в дискретные моменты в пространстве и/или во времени. Цифровая фотография — это матрица чисел, представляющих интенсивность света в определенный момент времени. Цифровой звук — это матрица чисел, представляющая интенсивность звукового сигнала в последовательно идущие моменты времени. Все эти числа не точны, т.к. не точны устройства оцифровки аналоговых сигналов, имеются шумы квантования. Младшие разряды цифровых отсчетов содержат очень мало полезной информации о текущих параметрах звука и визуальнного образа. Их заполнение ощутимо не влияет на качество восприятия, что и дает возможность для скрытия дополнительной информации.

Графические цветные файлы со схемой смешения RGB кодируют каждую точку рисунка тремя байтами. Каждая такая точка состоит из аддитивных составляющих: красного, зеленого, синего. Изменение каждого из трех наименее значимых бит приводит к изменению менее 1% интенсивности данной точки. Это позволяет скрывать в стандартной графической картинке объемом 800 Кбайт около 100 Кбайт информации, что не заметно при просмотре изображения.

Другой пример. Только одна секунда оцифрованного звука с частотой дискретизации 44100 Гц и уровнем отсчета 8 бит в стерео режиме позволяет скрыть за счет замены наименее значимых младших разрядов на скрываемое сообщение около 10 Кбайт информации. При этом изменение значений отсчетов составляет менее 1%. Такое изменение практически не обнаруживается при прослушивании файла большинством людей.

Анализ информационных источников компьютерной сети Internet позволяет вделать вывод, что в настоящее время стеганографические системы активно используются для решения следующих основных задач:

1. Защита конфиденциальной информации от несанкционированного доступа;

2. Преодоление систем мониторинга и управления сетевыми ресурсами;

3. Камуфлирования программного обеспечения;

4. Защита авторского права на некоторые виды интеллектуальной собственности.

Остановимся подробнее на каждой из перечисленных задач.

Защита конфиденциальной информации от несанкционированного доступа

Это область использования КС является наиболее эффективной при решении проблемы защиты конфиденциальной информации. Так, например, только одна секунда оцифрованного звука с частотой дискретизации 44100 Гц и уровнем отсчета 8 бит в стерео режиме позволяет скрыть за счет замены наименее значимых младших разрядов на скрываемое сообщение около 10 Кбайт информации. При этом, изменение значений отсчетов составляет менее 1 %. Такое изменение практически не обнаруживается при прослушивании файла большинством людей.

Преодоление систем мониторинга и управления сетевыми ресурсами

Стеганографические методы, направленные на противодействие системам мониторинга и управления сетевыми ресурсами промышленного шпионажа, позволяют противостоять попыткам контроля над информационным пространством при прохождении информации через серверы управления локальных и глобальных вычислительных сетей.

Камуфлирование программного обеспечения (ПО)

Другой важной задачей стеганографии является камуфлирование ПО. В тех случаях, когда использование ПО незарегистрированными пользователями является нежелательным, оно может быть закамуфлировано под стандартные универсальные программные продукты (например, текстовые редакторы) или скрыто в файлах мультимедиа (например, в звуковом сопровождении компьютерных игр).

Защита авторских прав

Еще одной областью использования стеганографии является защита авторского права от пиратства. На компьютерные графические изображения наносится специальная метка, которая остается невидимой для глаз, но распознается специальным ПО. Такое программное обеспечение уже используется в компьютерных версиях некоторых журналов. Данное направление стеганографии предназначено не только для обработки изображений, но и для файлов с аудио- и видеоинформацией и призвано обеспечить защиту интеллектуальной собственности.

Краткий обзор стеганографических программ

Операционная среда Windows

Steganos for Win95 — является легкой в использовании, но все же мощной программой для шифрования файлов и скрытия их внутри BMP, DIB, VOC, WAV, ASCII, HTML — файлов. Для удобства использования программа выполнена в виде мастера. Это 32-разрядное приложение содержит собственный Shredder — программу, которая уничтожает файлы с жесткого диска. С новыми свойствами и дополнительными возможностями Steganos for Win95 является серьезным конкурентом на рынке информационной безопасности для скрытия файлов.

Contraband — программное обеспечение, позволяющее скрывать любые файлы в 24 битовых графических файлах формата BMP.

Операционная среда DOS

Jsteg — программа предназначена для скрытия информации в популярном формате JPG.

FFEncode — интересная программа, которая скрывает данные в текстовом файле. Программа запускается с соответствующими параметрами из командной строки.

StegoDos — пакет программ, позволяющий выбирать изображение, скрывать в нем сообщение, отображать и сохранять изображение в другом графическом формате.

Wnstorm — пакет программ, который позволяет шифровать сообщение и скрывать его внутри графического файла PCX формата.

Операционная среда OS/2

Hide4PGP v1.1 — программа позволяет прятать информацию в файлах формата BMP, WAV и VOC, при этом для скрытия можно использовать любое число самых младших битов.

Техto — стеганографическая программа, преобразующая данные в английский текст. Текстовые файлы-контейнеры после преобразования не содержат какого-либо смысла, но достаточно близки к нормальному тексту, чтобы пройти примитивную проверку.

Wnstorm — аналогична программе для DOS. Для ПК Macintosh

Stego — позволяет внедрять данные в файлы формата PICT без изменения внешнего вида и размера PICT -файла.

Paranoid — эта программа позволяет шифровать данные по алгоритмам IDEA и DES, а затем скрывать файл в файле звукового формата.

Дестеганография

Дестеганография – метод выявления секретной информации . Простые методы дестеганографии заключаются в следующем: для начала нужно найти все места возможных закладок инородной информации, которые допускает формат файла-контейнера. Далее требуется извлечь данные из этих мест и проанализировать их свойства на соответствие стандартным значениям. Для решения первой задачи достаточно внимательно изучить спецификации используемых форматов файлов, а вторая обычно решается методами статистического анализа. Например, если необходимо спрятать некий текстовый фрагмент, то такое послание будет содержать только символьную информацию: 52 знака латиницы, 66 знаков кириллицы, знаки препинания и некоторые служебные символы. Статистические характеристики такого сообщения будут резко отличаться от характеристик случайной последовательности байтов, которую должны напоминать младшие биты RGB-картинки, собранные вместе (для метода LSB).Однако всегда надо учитывать тот факт, что человеческая фантазия безгранична и человек может спрятать информацию элементарным образом в очень труднодоступное место. И тогда в дело на смену специализированному софту вступают горячий утюг, наручники и табуретка ;).

Stegdetect

ссылка скрыта

Stegdetect весьма эффективен против большого числа стеганографических программ: JSTEG, JPHS, Gifshuffle, Hide-and-Seek, Steganos. Stegdetect первым делом проверяет самые доступные хранилища: поля-комментарии и поля расширений различных форматов файлов, наличие искусственно созданных изображений, а также изображений с большим количеством участков однотипной заливки. Программа сравнивает частоту распределения цветов для возможного носителя скрытой информации и теоретически ожидаемую частоту распределения цветов для файла-носителя скрытой информации. Это, возможно, не самый быстрый метод защиты, но если возникают подозрения на счет противоправной деятельности, то этот метод может быть самым эффективным. Однако осилить более сложную «смысловую нагрузку» в текстовых документах проге уже не по силам. А ведь бессмысленные фразы, скорее всего, сгенерированны специальными стего-программами по словарям (или написаны сумасшедшими роботами-колонизаторами).

В то же время Stegdetect показывает достаточно уверенные результаты в том случае, если содержание вложения превышает 10 % объёма файла-контейнера. Однако я бы порекомендовал эту программу лишь начальникам, подозревающих своих бухгалтеров в передачи секретной информации под видом десятка фотографий подсолнухов.

FTK Imager

ссылка скрыта

FTK Imager позволяет быстро создать образ жесткого диска для последующего изучения, а также на лету просмотреть файлы MS Office, архивов или изображений. Вы можете самостоятельно выбрать, какие форматы хотите просмотреть – все они рассортированы по типу.

Анализ данных осуществляется благодаря встроенной в программу базе контрольных сумм (есть возможность и импортировать извне) - все файлы, содержащие в себе вложения или дополнительные изменения, будут сразу же отображены. Как известно, ещё не удалось создать файл-контейнер, который не изменил бы свой размер, приняв стего-файл. Дублированные, архивированные, шифрованные, файлы с неверным расширением и так далее выводятся отдельно для последующего изучения. Возможны любые манипуляции с вложениями плюс максимум информации, которую только можно получить из имеющегося у вас файла. Программу отличает весьма дружелюбный интерфейс, информативность и высокая цена. Впрочем, в нашей стране высокая цена ещё никогда не мешала распространению программ ;). Я бы порекомендовал использовать FTK каждому, кому нужно выискивать следы тайных посланий и мифических знаков в банальных, на первый взгляд, вещах. Код да Винчи по сравнению с ухищрениями прошаренного сотрудника финансового отдела банка покажется головоломкой для детей, в стиле кубика-рубика.

Stego Suite

ссылка скрыта

Автоматический программный сканер, содержащий 9 стеганографических алгоритмов детектирования, рассчитанных на все общие типы файлов цифрового изображения и аудио файлов. Состоит из модулей Stego Analyst – визуального аналитического пакета для всестороннего анализа цифровых изображений и аудио файлов; и Stego Break – инструмента взлома стеганографической защиты.

Позволяет разом уничтожить данные, спрятанные по алгоритму наименее значащих битов. Stego Suite изменяет младшие разряды каждого байта мультимедиафайла на нулевой бит. При этом качество изображения или звука не изменяется.. Безобидную картинку мы таким образом не испортим, но несанкционированную передачу данных обязательно пресечем.

File Signature Header

ссылка скрыта

Некоторые пользователи злонамеренно изменяют расширение файла. Или на свою больную голову прячут конфиденциальные сведения в файле, аналогичном уже существующему. Некоторые просто переименовывают файл картинки, к примеру, test.jpg в test.txt и интеллектуальная ОС Windows откроет его в блокноте - вместо картинки получите бессмысленный текст. Если у файла нет расширения (а называется он dfhhu457785h), то при отсутствии некоторых знаний его открытие может стать проблемой.

File Signature Header замечателен тем, что позволяет не только определить принадлежность какого-либо файла, но и зачастую идентифицировать программу, его создавшую, или заострить внимание на каких-либо файлах (в рамках конкретного дела).

Использую базу файлов из интернета, File Signature Header позволяет достаточно быстро оценить, в каком направлении вести поиск. Если проверка показала наличие графических файлов-контейнеров, то есть смысл дальше использовать программу Stegdetect.

ProDiscover

ссылка скрыта

Необходимый для работы минимум в программе присутствует, но для полного анализа всё равно понадобится дополнительный софт. Программа может работать как с диском, так и с образом, также позволяет работу в сети. Возможна проверка файлов по File signature header (не путайте с одноименной программой) и hash set (базы контрольных сумм файлов), но сам результат отображения не даёт никаких дополнительных сведениий о данных. Программа лишь высказывает своё подозрение о тех или иных файлах, ничем не подкрепляя свою точку зрения. Стоит ли ей доверять? Дело каждого, но я, честно говоря, не рекомендовал бы юзать данный софт.

Ilook Investigator

ссылка скрыта

Продукт понравится всем хакерам этого мира, поскольку распространяется бесплатно и (achtung!) только работникам правоохранительных органов. По количеству функций можно сравнить с FTK Imager и File Signature Header. Есть возможность создать образ проверяемых файлов, смонтировать их, проверить по hash set file signature header (все с возможностью добавления, редактирования). По сравнению с предыдущими программами, интерфейс может показаться антиюзабилитным (беда многих бесплатных и/или программ, разработанных для государства), но это дело наживное и жизнь не отравляет. Правда, информации о программе в сети – нуль. Техподдержки – нуль. Демо-версий – отрицательное число. А чтобы пообщаться с другими пользователями, вам придется пробить аську 9-го управления ;).

Maresware Forensic Suite

ссылка скрыта

По рассказам пользователей, самые лучше стеганографические программы те, что прекрасно себя ведут в командной строке. По всей видимости, этим и руководствовались создатели MFS. Всё, что можно сделать в командной строке, присутствует. Все возможности стандартны - создание и восстановление образа, подсчет и сравнение контрольных сумм, проверка по hash sets, file signature header, поиск по многим параметрам, включая ADS для NTFS, определение файлов PGP и многое-многое другое. Каждая из утилит, входящая в Maresware Forensic Suite, хороша как отдельный продукт, а в наборе просто исключительно приятная вещь. Да, и небольшое добавление: прога заточена для работы в среде Linux & Unix.

Paraben E-mail Examiner

ссылка скрыта

Аналогичная версия - MailBag Assistant (ссылка скрыта). Программа натравлена и привита под электронную почту (давайте скажем «превед» легиону системных администраторов). Подсчет контрольных сумм, проверка текста, подсчет md5, и многое другое. Прекрасно зарекомендовавшая себя программа.

Многие хакеры искренне уверены, что если спрятать секретные сведения в AVI- или WAV-файлы – их не найдёт и сам Господь. Мало кто знает, что используемые в большинстве случаев алгоритмы стеганографии давно устарели. Вероятность обнаружения компетентными органами ваших личных, глубоко припрятанных данных, предельно близка к 100%. Те алгоритмы стеганографии, которые обеспечивают приемлемую надежность, во-первых, слишком сложны в вычислительном плане для кодирования потока данных в реальном времени, во-вторых, объем скрываемой информации для них не превышает 3-4 процентов.Таким образом, стеганография может показаться вообще бессмысленной… если, конечно же, не прятать по биту в каждом 25 кадре собственного avi-ролика или, вот же, хороший способ есть. Возьмите bmp-файл и в младшие биты запишите зашифрованный запороленный диск. Затем поместите bmp в многотомный архив, части которого порежьте, инвертируйте первые байты и разложите по системным директориям с разными расширениями на разные жёсткие диски, которые затем раздайте свои знакомым под видом статуэток египетского бога мёртвых Анубиса.

Заключение

Стеганография – один из самых увлекательных и эффективных методов сокрытия данных, которые использовались за всю историю человечества. Методы, способны разоблачить хитрые тактики злоумышленников несовершенны, но радует то, что такие методы существуют. Есть очень много причин, по которым следует использовать стеганографию (подписи, пароли, ключи), но главная – это легкость в обращении и сложность при обнаружении.

Анализ тенденций развития компьютерной стеганографии показывает, что в ближайшие годы интерес к развитию методов компьютерной стеганографии будет усиливаться всё больше и больше. В настоящее время компьютерная стеганография продолжает развиваться: формируется теоретическая база, ведется разработка новых, более стойких методов встраивания сообщений. Предпосылки к этому уже сформировались сегодня. В частности, общеизвестно, что актуальность проблемы информационной безопасности постоянно растет и стимулирует поиск новых методов защиты информации (ЗИ). С другой стороны, бурное развитие информационных технологий обеспечивает возможность реализации этих новых методов ЗИ. И,конечно,сильным катализатором этого процесса является лавинообразное развитие компьютерной сети общего пользования Internet, в том числе такие нерешенные противоречивые проблемы Internet, как защита авторского права, защита прав на личную тайну, организация электронной торговли, противоправная деятельность хакеров, террористов и т.п.Среди других причин наблюдающегося всплеска интереса к стеганографии можно выделить принятые в ряде стран ограничения на использование сильной криптографии, а также проблему защиты авторских прав на художественные произведения в цифровых глобальных сетях. Поэтому в ближайшее время можно ожидать новых публикаций и разработок в этой области.

Весьма характерной тенденцией в настоящее время в области ЗИ является внедрение криптологических методов. Однако на этом пути много ещё нерешенных проблем, связанных с разрушительным воздействием на криптосредства таких составляющих информационного оружия как компьютерные вирусы, логические бомбы, автономные репликативные программы и т.п. Объединение методов компьютерной стеганографии и криптографии явилось бы хорошим выходом из создавшегося положения. В этом случае удалось бы устранить слабые стороны известных методов защиты информации и разработать более эффективные новые нетрадиционные методы обеспечения информационной безопасности.

Чем больше человек знает о методах стеганографии, тем больше у него шансов не попасть впросак.

Список использованной литературы

Беляев А. Стеганограмма: скрытие информации // Программист, 2002, №1 (электронная версия).

Жельников В. Криптография от папируса до компьютера. М., 1996.

Kahn D. The Codebreakers. N-Y, 1967.

Simmons G.J. The prisoner`s problem and the subliminal channel, Proc. Workshop on Communications Security (Crypto`83), 1984, 51-67.

Pfitzmann B. Information Hiding Terminology, in Information Hiding, Springer Lecture Notes in Computer Science, v.1174, 1996, 347-350.

E. Franz, A. Jerichow, S. Moller, A. Pfitzmann, I. Stierand. Computer Based Steganography: How it works and why therefore any restrictions on cryptography are nonsense, at best, In Information hiding: first international workshop, Cambridge, UK. Lecture Notes in Computer Science, vol. 1174, Berlin Heidelberg New York: Springer-Verlag, 1996.

Walter Bender, Daniel Gruhl, Norishige Morimoto, and Anthony Lu. Techniques for data hiding. IBM Systems Journal, 35(3 & 4):313{336, 1996.

ссылка скрыта

ссылка скрыта

ссылка скрыта

ссылка скрыта

Предметный указатель

Дестеганография 24

Контейнер 7, 12

Операционная среда 23

Стеганографические методы 14, 15, 22

Стегоключ 7

стегосистема 5, 8