Тема лекции Безопасность сетей, построенных на основе сетевого оборудования Cisco

| Вид материала | Лекции |

- Учебная программа курса Системы и сети передачи информации на основе коммутаторов, 294.57kb.

- Семейство коммутаторов Cisco Catalyst 6500, 248.37kb.

- Курсовая работа на тему: «Организация безопасных сетей Cisco», 624.05kb.

- Инамической интеллектуальной системы для мониторинга и управления локально-вычислительными, 32.81kb.

- Учебная программа курса Часть Введение в сетевые технологии Cisco Основы сетевых технологий, 24.6kb.

- Инструкция по эксплуатации и техническому обслуживанию оборудования Cisco Systems моделей, 210.63kb.

- Учебная программа курса обслуживание компьютеров и компьютерных сетей, расширенный, 90.22kb.

- Методические указания к выполнению лабораторных работ, 706.26kb.

- Решения компании cisco systems по обеспечению безопасности корпоративных сетей, 147.77kb.

- Ю. Н. Шунин Лекции по теории и приложениям искусственных нейронных сетей,Рига,2007, 190.96kb.

Тема лекции - Безопасность сетей, построенных на основе сетевого оборудования Cisco.

Сетевое оборудование фирмы Cisco Systems, в частности маршрутизаторы и коммутаторы, очень широко применяется для построения сетей различного уровня. Оборудование Cisco активно представлено и не менее активно используется на Российском рынке. В, частности, большое количество маршрутизаторов и коммутаторов различных серий используется в глобальной информационной сети МПС. Это подчёркивает актуальность данной темы. Поставленная формулировка имеет общий характер, и включает в себя большое количество подтем, поэтому предлагаю остановиться поподробнее на трёх вопросах:

- Возможности маршрутизаторов Cisco по обеспечению безопасности.

- Обеспечение безопасного шлюзования сетей при использовании брандмауэров Cisco.

- Методы и средства обнаружения атак.

Прежде чем говорить о безопасности и понять основные возможности оборудования, необходимо иметь некоторое представление об его внутреннем устройстве и механизмах функционирования.

Большинство, если не все из маршрутизаторов и коммутаторов (в дальнейшем маршрутизаторов) Cisco построены по модульному принципу, что является удачным решением со многих точек зрения (защита капитала, масштабируемости, универсальности). Каждая серия имеет характеризующее его шасси, набор моделей на его основе (разделяющихся количеством встроенных интерфейсов и производительности), а также слотов для установки дополнительных модулей. Устанавливаемые модули, расширяющие функциональность базовой модели, предназначаются для разных целей, так например маршрутизации(маршрутизирующий процессор), слежения за трафиком, контроля доступа, но в основном представляют из себя набор дополнительных интерфейсов. (асинхронные/синхронные порты, порты Ethernet(Fast, Gigabit), Token Ring, Fddi, ISDN, E1/T1 и т. д.) Это позволяет настроить конкретную модель для конкретной инсталляции.

Весь спектр оборудования Cisco поддерживается единой операционной системой Cisco Internetwork Operating System (IOS), которое является платформой для доставки сетевых услуг и функционирования основных сетевых приложений. Именно IOS обеспечивает работу всех изделий фирмы Cisco Systems, гарантируя их полную совместимость между собой независимо от класса изделия и назначения.

За счёт применения единой операционной системы для всего спектра оборудования Cisco достигается:

- хорошее взаимодействие на всех уровнях;

- обеспечивается унификация оборудования и, следовательно, упрощение администрирования сложных сетей;

- появляется возможность применения собственных технологий (которых у Сisco великое множество (ISL, EIGRP, Ether channel)).

Разные серии оборудования имеют свою версию IOS, что связано с аппаратными особенностями конкретной серии. Кроме того, существуют различные версии IOS для устройств одной серии, определяющую их функциональность.

В процессе начальной загрузки из BIOS производится тестирование компонентов, а также загружается в ОП image IOS из FLASH памяти, которому и передаётся управление. IOS обращается к файлу начальной конфигурации (во FLASH памяти), который состоит из набора команд IОS, производящих начальные установки устройства. В процессе своей работы маршрутизатор, содержит минимум 2 файла конфигурации, startup-config, runnung-config.

running – Описывает работу (изменяется с управляющих консолей),

startup - находится во FLASH(или их несколько)).

Могут быть скопированы друг в друга, выгружены/загружены на TFTP, консоль…

Возможные варианты изменения running-config:

Cisco предоставляет большой набор инструментов управления, что способствует удобству администрирования оборудования.

- Консольный порт (непосредственная консоль)

- Стандартные терминальные линии (TTYs) – синхронные асинхронные порты (удалённая консоль).

- Виртуальные терминалы (VTY) для сетевых подключений. (Создаётся управляющий интерфейс, которому назначается сетевой адрес для подключения).

(виртуальные консоли)

- Управление с помощью SNMP (Simple Network Management Protocol) и встроенного агента

Такое количество управляющих интерфейсов не может не привлечь к себе внимание хакеров, а, следовательно, и администраторов. Их защита является очень важной задачей. Поясним на примере SNMP.

Протокол SNMP очень широко используется для мониторинга состояния маршрутизатора а также управления им. Поэтому очень важно правильно настроить параметры SNMP агента. А именно изменить устанавливаемые по умолчанию community string’s(аналоги паролей), имеющие значения public и private, для режимов чтения и записи параметров соответственно. Кроме того, необходимо отказаться от использования SNMPv1, поскольку :

- не производится шифрования community-строк

- большая часть реализаций SNMP посылает эти строки регулярно посылает эти строки в процессе опроса

- пакеты протокола UDP, который используется как транспорт для SNMP, легко подделать, поскольку соединение не устанавливается и подтверждения не запрашиваются.

Возможности маршрутизаторов Cisco по обеспечению безопасности

Для того чтобы описать возможности ОС IOS по обеспечению безопасности, разделим их на несколько групп, в зависимости от выполняемых функций:

Список функций

- Предотвращение несанкционированного доступа к сетевому оборудованию

- Предотвращение несанкционированного доступа к сети

- Протоколирование доступа

- Защита от некоторых атак

- Предотвращение перехвата данных

- Предотвращение ложных изменений таблиц маршрутизации

Предотвращение несанкционированного доступа к сетевому оборудованию

Если кто ни будь несанкционированно получит доступ через консоль или терминал к сетевому устройству, такому как маршрутизатор, коммутатор или сервер доступа, он может принести значительный урон сети. Урон может быть принесён путём переконфигурации оборудования либо просмотра текущей конфигурации (что в принципе является секретной информацией, поскольку раскрывает логическое устройство сети).

Например информация о сетевых адресах, маршрутах, правилах фильтрации трафика,

получаемая для того, чтобы потом применить её для атаки.

Cisco IOS для конфигурации маршрутизатора поддерживает интерфейс командной строки, работать с которым можно с одного из перечисленных управляющих интерфейсов, подключенного к маршрутизатору через консольный порт (Console port) или с помощью удаленного доступа по модему и telnet или http - соединения по сети. Для того чтобы предотвратить несанкционированный доступ, в Cisco IOS существует возможность конфигурации пароля для входа на определённый управляющий интерфейс.

С помощью команды password в режиме его конфигурации.

Следует также включить сервис шифрования пароля в конфигурационном файле, чтобы невозможно было его подсмотреть при чтении конфигурационных файлов администратором.

interface vty, line console....

password queen

password 071E34494B07

Команда service password encryption

Следует отметить, что применяемый здесь метод шифрования пароля достаточно тривиален, однако он выполняет поставленные задачи.

После успешной авторизации на управляющем интерфейсе, пользователь инициирует сеанс командной строки, называемый EXEC-сессией. В целях безопасности Cisco IOS обеспечивает два уровня доступа к интерфейсу командной строки: пользовательский и привилегированный.

Пользовательский уровень называется user EXEC режим

Привилегированный privileged EXEC режим

Предусмотрено 16 уровней привилегий: от 0 до 15. На нулевом уровне доступно всего пять команд: disable, enable, exit, help, logout.На уровне 15 доступны все возможные команды. Возможно перемещение команд с одного уровня привилегий на другой.

!-( privilege exec level 1 enable )

!-( privilege exec reset telnet )

Пользовательский режим -Вид командной строки имеет вид Router>

Этот режим позволяет временно изменить настройки терминала, выполнить основные тесты, просмотреть системную информацию и подключиться к удаленному устройству. Пользовательский режим по умолчанию имеет первый уровень привилегии. Набор команд существенно ограничен.

Привилегированный режим - Вид командной строки в имеет вид Router#

Набор привилегированных команд устанавливает параметры работы системы. Пользователь имеет доступ к командам глобального конфигурирования и специальным конфигурационным режимам.

Для перехода на другой уровень привилегий необходимо ввести команду enable [номер !- уровня], Router>enable 7. Команды enable и enable 15 являются аналогичными и приводят пользователя на привилегированный уровень.

Переход с одного уровня на другой может быть также защищён паролем.

enable password

enable secret

Для повышения уровня безопасности возможно конфигурирование пар (имя пользователя -пароль), а также назначения пользователю определённого уровня привилегий, и применение данной политики идентификации на конкретный управляющий интерфейс. Для этого необходимо задействовать механизм AAA.

ААА – набор средств для совместного конфигурирования и использования трёх независимых функций безопасности: Аутентификации, авторизации и аккаунтинга.

Аутентификация – обеспечивает метод идентификации пользователей, включая диалог обмена запросами и ответами, передачами логина и пароля и конкретный способом шифрования.

Авторизация – оперирует набором атрибутов, указывающих пользователю, на какие действия он имеет права. Эти атрибуты хранятся в специальной базе, с которой и работает указанный метод авторизации, определяя для пользователя текущие разрешения и запрещения.

(В качестве атрибутов могут использоваться AV пары серверов Radius и Tacacs).

Аккаунтинг – обеспечивает метод сбора и отправки информации, используемой для аудита, учёта и формирования отчётов о работе пользователей и использованных ими сетевых ресурсах. В качестве подобной информации могут служить детали о регистрации пользователя в системе, начальному и конечному времени, выполненных им командах, количестве принятых/переданных байт и т.д.

Конфигурирование аутентификации заключается в определении именованного списка методов AAA и его применения к некоторому интерфейсу.

Преимущества, обуславливаемые использованием механизма ААА:

- Возможность более гибкого администрирования доступа к сетевому устройству, путём конфигурации базы пользователей с паролями и определения им специфических привилегий и прав.

Например администратор для конфигурирования и пользователь с возможностью просмотра статистики по интерфейсам.

После ввода имени пользователя и пароля он автоматически попадает на определённый уровень привилегий.

База пользователей может храниться как локально на маршрутизаторе, так и на централизованном сервере безопасности. Второй случай очень важен для систем с большим количеством пользователей и (или) маршрутизаторов.

- Возможность взаимодействия маршрутизатора с сервером безопасности.

Используя ААА можно сконфигурировать устройство Cisco для поддержки таких протоколов безопасности как Radius, Kerberos, Tacacs+, Tacacs.

- Ещё одним преимуществом использования ААА, является возможность указания альтернативного аутентификационного метода, используемого в случае невозможности регистрации при основном. (Например, в случае недоступности сервера безопасности). Это осуществляется путём указания некоторой аутентификационной последовательности и привязки её к конкретному интерфейсу. Возможно указание до 4 альтернативных методов.

Следует также установить параметры каждого из методов (ключ, ip-адрес сервера для TACACS и Radius, количество неудачных попыток, базу для Local….)

Пример:

aaa authentication cisco tacacs local

С помощью перечисленных средств можно обеспечить предотвращение несанкционированного доступа к сетевому оборудованию.

Следующей функцией IOS для обеспечения безопасности информации, является Предотвращение несанкционированного доступа к сети

Основными механизмами предотвращения такого доступа являются:

- Авторизация

- Фильтрация трафика

- Скрытие внутренней структуры сети с использованием механизма NAT.

При использовании маршрутизатора в качестве сервера доступа, а также ряде других случаев, возможна принудительная авторизация пользователя, прежде чем он получит доступ к конкретным сетевым ресурсам. Наиболее часто это применяется при PPP соединениях с последующей регистрацией на TACACS+ или RADIUS сервере. При этом при установке соединения, имя пользователя и пароль от пользователя получаются с помощью стандартных протоколов CHAP/PAP, и проверяются в соответствии с последовательностью, предписанной данному интерфейсу механизмом AAA.

Обмен AV парами инициирует вторая составляющая механизма AAA – authorization.AV пары предписываются пользователю на сервере и определяют санкционированные для него параметры установки соединения (используемые протоколы и их атрибуты) например, разрешается PPP, IP поверх PPP, IP адрес, адреса DNS и т.д). Если параметры соединения не указаны пользователем, то они принудительно устанавливаются значениями из AV пар. Иначе они проверяются и либо соединение устанавливается, либо обрывается сервером доступа на этапе инициализации.

Второй способ предотвращения несанкционированного доступа к сети – фильтрация трафика с помощью списков доступа (access lists). ACL представляют собой набор шаблонов, которым присвоен определённый номер или имя (named ACL). Шаблоны просматриваются по очереди и сопоставляются с обрабатываемыми пакетами; если происходит сопоставление с разрешающим шаблоном, то пакет считается разрешенным; если с запрещающим или сопоставления не происходит вовсе, то пакет является запрещенным. Шаблон имеет вид:

Access list number/имя [разрешить/запретить] условие

Как применяются:

- создается список доступа и присваивается имя или номер

- применяется к интерфейсу (на входе или на выходе), терминальной линии, таблице маршрутизации

Существует несколько видов ACL, различающихся по типу проверяемой шаблоном информации, и способе проверки.

- Стандартные ACL – проверяется IP адрес источника пакета на совпадение.

Шаблон имеет вид:

access-list access-list-number {deny | permit} [source-address [source-wildcard] \ any} [log]

В поле адреса могут быть ip, ipx, mac адреса. Ключевое слово log задает ведение журнала. Когда к интерфейсу применяется список с таким ключевым словом, информация обо всех пакетах, разрешаемых и отвергаемых его операторами permit и deny, записывается в журнал.

Из всего приведенного выше явно вытекают недостатки стандартного списка доступа:

- нет фильтрации пакетов по адресу назначения (для ограничения доступа к одному или нескольким узлам сети);

- не различаются протоколы (нет возможности отбирать пакеты по протоколам для разрешения/запрещения обмена определенным трафиком между отдельными устройствами).

Это решено в расширенных списках доступа:

- Расширенные ACL –Обеспечивает более гибкую фильтрацию пакетов. Он позволяет отбирать пакеты по адресу источника и по адресу назначения, а также по протоколу, порту источника, порту назначения и даже по значению разрядов в некоторых полях внутри пакета. Расширенный список доступа имеет следующий формат:

access-list access-list-number {deny | permit} {protocol} {source-address source-wildcard | any} [source protocol mask]

{destination-address destination-wildcard \ any} [destination protocol mask] [log]

Доступные значения поля протокол: eigrp, gre, icmp, igmp, igrp, ipinip, nos, ospf, tcp или udp; ip-любой, поскольку заголовок IP обеспечивает транспортировку протоколов TCP или UDP, протоколов маршрутизации, ICMP.

Тип протокольных масок источника и приёмника могут варьироваться и определяются типом фильтруемого протокола. Их значения сравниваются с полями заголовков пакетов, с учётом некоторых логических или арифметических операций (равно, не равно, больше, меньше).

Таким образом, можно отфильтровать пакеты, задавая выражение, в контексте данного протокола. Например:

Блокировка доступа по протоколу TCP к серверу с определённым IР-адресом 140.12.11.10

access-list 101 deny TCP аny host 140.12.11.10

Запретить доступ по протоколу HTTP во внешнюю сеть (Интернет)

access-list 101 permit TCP 140.12.11.10 any host eq WWW

Запретить пинговать определённый узел

access-list 101 permit ICMP any host 140.12.11.10 eq 8

С помощью списков доступа маршрутизатор Cisco может использоваться как файрвол, функционирующий как пакетный фильтр. Например, многие атаки полагаются на возможность фальсификации адреса нападающего - то, что называется "спуфинг" IP-пакетов. Основная идея, лежащая в основе механизма защиты от спуфинга состоит в том, никто из внешней сети не может слать пакеты, имеющие в поле адреса источника какой-либо адрес из внутренней подсети или зарезервированный адрес. Поэтому необходимо создать access list, запрещающий подобные адреса и закрепить его на выходе интерфейса маршрутизатора подключённого ко внутренней сети.

Списки доступа могут применяться не только для фильтрации проходящих через интерфейс пакетов но и для:

- управление доступом к виртуальным терминалам

- управление доступом по протоколу SNMP

- управление доступом по HTTP

Многие современные версии Cisco IOS поддерживают удаленное конфигурирование и наблюдение с использованием протокола HTTP. В целом, доступ по протоколу HTTP эквивалентен интерактивному доступу к маршрутизатору через виртуальные терминалы. Протокол, используемый при авторизации эквивалентен передаче по сети текстового пароля. Это делает HTTP относительно опасным выбором для управления маршрутизатором.

Механизм такой защиты:

Разрешить SNMP трафик к маршрутизатору, управление по HTTP и доступ к VTY только с определённых хостов (известных станций администрирования))

- фильтрация изменений в таблицах маршрутизации. Это позволит обеспечить защиту как от злонамеренных атак, так и от неправильно сконфигурированных маршрутизаторов (например, включенных в сеть по ошибке)

Помимо стандартных и расширенных ACL – существуют ещё:

Динамические ACL - разрешают временный доступ по результатам авторизации пользователя с помощью локальной базы или AAA

Рефлективные ACL – на основе информации о текущей сессии.

Следующей функцией IOS для обеспечения безопасности информации, является

Протоколирование

Маршрутизаторы Cisco могут вести протоколирование различных событий, многие из которых прямо или косвенно влияют на безопасность. Вот основные типы протоколирования, используемые маршрутизаторами Cisco:

- события идентификации, авторизации и учета, которые могут содержать информацию о:

- входящих соединениях по коммутируемым телефонным линиям,

- входах в интерактивный режим и выходах из него,

- доступе по HTTP,

- изменения режима привилегий пользователя (privilege level),

- выполняемых командах и т.д.

Информация о событиях AAA может посылается на серверы авторизации с использованием протоколов TACACS+ и/или RADIUS, и там записывается в файлы журналов событий, хранящиеся на дисках.. Это реализуется с использованием третьей составляющей AAA таких как - аккаунтинга.

- протоколирование сообщений (traps) протокола SNMP, которые посылаются на станции управления при существенных изменениях в работе сети.

- системное протоколирование, с помощью которого записывается большое количество событий, в зависимости от настроек системы. Системные сообщения могут передаваться в различные точки, где и будет осуществляться реакция на них:

- системный консольный порт

- серверы, на которых запущен сервис, поддерживающий протокол syslog (logging ip-address, logging trap)

- удаленные сессии на терминалах VTY и локальные сессии на терминалах TTY (logging monitor, terminal monitor)

- локальный буфер в оперативной памяти маршрутизатора (logging buffered)

- системный консольный порт

С точки зрения безопасности, наиболее важные события, обычно записываемые в журналы – изменения в состоянии интерфейсов, подключение к виртуальным терминалам изменения конфигурации маршрутизатора, а также события, которые детектируют дополнительные подсистемы обнаружения вторжений и защиты от атак.

При использовании списков доступа для фильтрации трафика, можно отслеживать те пакеты, которые не удовлетворяют их условиям. Помимо информации о пакете в журнал добавляется информация об интерфейсе, через который был принят пакет, а также MAC-адрес хоста, с которого он был отправлен. Отчеты о нарушении списков доступа также можно использовать для обнаружения атак, с помощью настройки их на подозрительные типы трафика.

Следующей функцией IOS для обеспечения безопасности информации, является

Предотвращение перехвата данных

Проблема предотвращения перехвата данных встаёт при необходимости передачи секретной информации через публичные сети. Любой пакет, передаваемый по сети, теоретически может быть прочитан или изменён, перехвачен. Перехват и изменение пакета возможно в случае, когда хакер перехватывает момент установки соединения и объявляет себя участником обмена (ложный ARP, DNS сервер, перехват TCP соединения). Для того чтобы защитить подобную передачу Cisco IOS позволяет производить шифрование данных и установку защищённого канала связи.

Шифрование производиться только для IP пакетов, поэтому если необходимо шифровать протокол, отличный от ip, то он должен быть инкапсулирован в ip пакеты. Маршрутизаторы Cisco могут поддерживать два механизма установки защищённого канала:

CET – Cisco Encryption Technology, включающим следующие методы шифрования:

- Цифровая подпись (DSS)

- Алгоритм DH, (Diffie Helman)

- DES (алгоритм шифрования на основе закрытого ключа)

IpSec – открытый стандарт разработанный IETF (Internet Engineering Task Force).

Механизм CET обладает более высокой производительностью (нет аутентификации каждого пакета и их размер не увеличивается), кроме того для некоторых моделей маршрутизаторов есть аппаратные ускорители, однако IpSec предоставляет преимущества открытого стандарта, позволяя соединять не только продукты Cisco, а например удаленную станцию с ОС Windows NT.

Предотвращение ложных изменений таблиц маршрутизации

Маршрутизаторы используют для проброса пакетов собственную таблицу маршрутизации. Обычно данная таблица создаётся динамически, используя какой-нибудь протокол маршрутизации. Источником новых маршрутов, являются соседние роутеры. Если роутер, неправильно обновит свою таблицу (в результате атаки), может возникнуть опасность перехвата или потери пакетов, поскольку может повлечь выбор неправильного пути. ОС Cisco IOS позволяет использовать аутентификацию для большинства маршрутизирующих протоколов, таких как RIP,OSPF,IS-IS, IGRP. В этом случае соседний роутер, производящий обновление таблицы маршрутизации для данного, должен быть аутентифицирован с использованием пароля, посылаемого открытым текстом или зашифрованного по MD5.

Защита от некоторых атак

DOS атаки

Управление направленными широковещательными пакетами (directed broadcasts)

Направленные широковещательные пакеты используются в широко распространенной и простой атаке "smurf", представляющей из себя атаку типа "Отказ в обслуживании", а также в похожих вариантах других атак.

Направленный широковещательный пакет представляет из себя пакет, направленный на широковещательный адрес сети, к которой машина-источник не подключена непосредственно. Пакет маршрутизируется до необходимой сети и превращается там в широковещательный пакет канального уровня.

При реализации атаки "smurf", атакующий посылает пакеты ICMP-Echo request на направленный широковещательный адрес от чужого адреса, что приводит к ответу всех хостов сети-назначения на сфальсифицированный адрес источника.

При передаче постоянного потока таких запросов можно получить многократно усиленный поток, направленный по адресу жертвы (сфальсифицированному адресу источника).

Если интерфейс на маршрутизаторе Cisco сконфигурирован с использованием команды no ip directed-broadcast, то те пакеты, которые были бы превращены в широковещательные пакеты канального уровня, будут отброшены.

Важным является то, что такая команда должны быть выдана на каждом маршрутизаторе, подключенном к сети назначения - недостаточным является только пограничные маршрутизаторы.

Обеспечение целостность пути

Многие атаки базируются на возможности контроля пути, по которому пакеты проходят через сеть. Если взломщик держит под контролем маршрут прохождения пакетов, то он может добиться двунаправленной связи с использованием фальшивого адреса, а также явиться посредником при обмене информацией между двумя хостами.

Маршрутизация от источника (IP Source routing)

Протокол IP поддерживает опции по маршрутизации, при использовании которых отправитель пакета может задать маршрут, в виде списка маршрутизаторов, который будет использован для доставки пакета получателю, и в общем случае маршрут, по которому пойдет ответ на этот пакет. В реальных сетях такая схема очень редко используется при работе, однако может быть применена для атаки.

Маршрутизатор с отключенной маршрутизацией от источника (no ip source-route) никогда не будет маршрутизировать пакет, которые несет в себе опции маршрутизации от источника.

Перенаправления ICMP (ICMP redirects)

Сообщение ICMP redirect предписывает конечному узлу использование указанного в нем маршрутизатора для доступа к определенным адресам назначения.

В правильно сконфигурированной сети, маршрутизатор посылает такие сообщения только хостам в локальных подсетях, ни один из конечных узлов никогда не посылает такие сообщения, а также ни одно такое сообщение никогда не пересекает более чем один маршрутизатор. Однако, атакующий может нарушить эти правила. Некоторые атаки базируются на этом, для назначения неверных маршрутов.

Хорошей идеей является фильтрация сообщений ICMP redirect на входных интерфейсах любого пограничного маршрутизатора, лежащего на границе административных областей.

Обновление версий IOS

Как и в любом программном обеспечении, в Cisco IOS есть ошибки. Некоторые из них могут влиять на безопасность сети. Кроме того, постоянно совершенствуются механизмы атак, и поведение программного обеспечения, не являвшееся абсолютно корректным при написании, может давать неожиданные побочные эффекты, поэтому рекомендуется держать на маршрутизаторах одну из последних версий IOS.

Обеспечение безопасного шлюзования сетей при использовании брандмауэров Cisco

Вторая часть лекции посвящена решениям Cisco для обеспечения безопасного шлюзования сетей. Для этих целей используются файрволы (брандмауэры).

Специальным образом сконфигурированные списки доступа маршрутизатора могут превратить его в пакетный фильтр (тоже являющийся файрволом).

Cisco предлагает два специализированных решения в этой области:

- Firewall feature set на основе обычного маршрутизатора

- Специализированное устройство Pix Firewall

Firewall Feature Set (FFS) представляет из себя набор дополнительных сервисов, которые позволяют существенно приблизить возможности операционной системы IOS к возможностям межсетевого экрана без приобретения дорогостоящего дополнительного оборудования или программного обеспечения. Фактически представляет собой новую прошивку (image IOS) для маршрутизатора.

Прошивка Firewall feature set увеличивает аппаратные требования:

- увеличивает нагрузку процессора (поэтому доступна не для всех моделей маршрутизаторов)

- В большинстве случаев требует увеличения ОП на устанавливаемой системе

Благодаря этому появляются следующие функции:

-

Основанный на контексте контроль доступа (CBAC)

Контроль состояния соединения

Контекстный контроль состояния всех соединений через роутер

Протокольно-зависимая фильтрация

Учет в правилах фильтрации команд служебных протоколов прикладного уровня, обнаружение атак на уровне протоколов, динамическое открытие необходимых для работы приложений портов

-

Обнаружение и предотвращение атак типа "отказ в обслуживании"

Защита от популярных видов атак

Защита от syn атак(flooding spoofing), сканирования портов, защита от атак с исчерпыванием ресурсов маршрутизатора.

Контроль порядковых номеров

Проверка порядковых номеров (sequence number) в TCP соединениях для гарантии того, что они находятся в ожидаемом диапазоне

Статистика соединений

Статистика соединений, включающая время, адреса источника/назначения, порты и полное число переданных байт

Расширенная статистика по TCP/UDP соединениям

Статистика доступа пользователей (порты и адреса источника/назначения)

-

Блокировка Java апплетов

Установка уровня защиты

Можно настроить правила фильтрации или полного запрета Java апплетов, не находящихся внутри архивов или сжатых файлов

(Среди серверов выделяются условно безопасные – для всех остальных Java-апплеты блокируются)

Оповещение об атаках в реальном времени

Расширенные возможности

Сообщения в случае атак типа "отказ в обслуживании"

или иных заранее описанных событий через syslog механизм на заданный хост

Совместимость с остальными возможностями Cisco IOS

Совместимость со списками доступа, трансляцией адресов, рефлексивными списками доступа, технологией шифрования, используемой в Cisco

Основой Cisco Firewall feature set является механизм CBAC.

Context Based Access Control (Контекстный контроль доступа (ККД)) - это механизм контроля доступа на уровне приложений для IP трафика. Обычные и расширенные списки доступа, реализованные в IOS, тоже контролируют статус состояния. Однако при их использовании рассматривается только информация из заголовка пакета. ККД же использует всю информацию в пакете и использует ее для создания временных списков доступа для обратного трафика от этого приложения.

ККД является более строгим механизмом защиты, чем обычные списки доступа, поскольку он учитывает тип приложения и особенности его поведения.

С помощью механизма ККД(CBAC) можно сконфигурировать разрешение IP трафика, только в случае, когда соединение устанавливается из защищаемой сети. Дополнительно ККД может инспектировать на прикладном уровне трафик, порождаемый соединением извне (для публичных серверов).

Механизм работы CBAC основан на временном открытии списков доступа для маршрутизатора:

Для активизации процесса CBAC необходимо на определённом интерфейсе дать директиву инспектирования пакетов для некоторых протоколов из числа возможных. Дополнительно надо указать направление инспектирования.

Поддерживаемые протоколы:

- FTP

- SMTP

- TFTP

- Real Audio

- Java

- Stream works

- Unix r-команды

- И ещё несколько мультимедийных протоколов.

CBAC инспектирование распознаёт команды протокола прикладного уровня и может засекать и предотвращать атаки для него специфичные. (например неправильные команды SMTP).

Кроме этого инспектированию могут быть подвержены TCP и UDP сессии (Для HTTP,telnet....)

При UDP инспектировании проверяется адреса, порты и время ответа. (нет сессий)

CBAC процесс

- Приход пакета на интерфейс

- Проверка по стандартному ACL

- Если протокол обрабатываемого пакета настроен на инспектирование, то в специальную таблицу делается новая запись с информацией об этом пакете

- На основе этой записи происходит временное открытие ACL для пропуска предполагаемого ответа.

- Пакет маршрутизируется

- Контролируется время ответа

- Если вовремя приходит разрешённый ответ, то он пропускается.

- Происходит изменение в таблице состояний соединений (в случае пропуска любого пакета)

- Если соединение прерывается, или истекает время ожидания ответа, либо приходит некорректный ответ временное открытие ACL уничтожается.

Примеры использования

- Выходящее инспектирование на внешнем интерфейсе

- Входящее на внутреннем

Вторым решением Cisco в области брандмауэров является Cisco Pix Firewall.

- является примером гибридного шлюза, совмещающего в себе достоинства пакетного и прикладного шлюзов;

В основе функционирования Cisco PIX Firewall заложены два механизма:

- Алгоритм адаптивной защиты (adaptive security algorithm - ASA), Ориентированный на соединение ASA алгоритм строит защиту на основе данных о потоке: адреса источника и приемника пакета, номер TCP последовательности, номер порта, и дополнительные TCP флаги. Эта информация накапливается в таблице, и все входящие и исходящие пакеты проверяются на совпадение с записями таблицы. Доступ через Cisco PIX Firewall разрешается только в том случае, если подходящее соединение существует. (Имеются сходства с CBAC)

- Механизм cut-throught proxy (сквозное проксирование) Cisco Firewall PIX первоначально инициализирует пользователя на уровне приложения. Однажды аутентифицировав пользователя согласно протоколам TACACS+ или RADIUS и убедившись, что доступ правомочен, Cisco PIX Firewall организует сессионный поток, и трафик, ему соответствующий, проходит непосредственно между двумя частями до тех пор, пока сохраняется состояние сеанса.

- Он реализован как аппаратный firewall с флэш-памятью вместо диска (отсутствие движущихся деталей дает повышенную надежность в работе и высокий срок службы) и работает под управлением специализированной системы реального времени.

- Как аппаратный файрвол имеет хорошую производительность

- Cisco Secure PIX 506 новая модель серии предназначена для небольших организаций и домашних офисов. Обеспечивает производительность до 10 Mbps

- Cisco Secure PIX 515 средняя модель предназначенная для малого бизнеса и удаленных подразделений. Обеспечивает производительность до 120 Mbps с возможностью обслуживать до 125,000 одновременных соединений

- Cisco Secure PIX 520, PIX 535 предназначены для больших предприятий и сервис провайдеров, PIX 525 обеспечивает производительность до 385 Mbps с возможностью обслуживать до 250,000 одновременных соединений PIX 535 1Gb 500.000 Соединений

- Cisco PIX Firewall позволяет использовать режим "горячего резервирования", Горячее резервирование, осуществляется путем подключения (с управлением по порту RS-232) аналогично сконфигурированного PIX Firewall. (для моделе 515,525,535)

- Средство контроля содержимого входных данных—Mail Guard, позволяющее производить защищенную передачу почтовых сообщений напрямую во внутреннюю сеть, убирая необходимость в дорогом почтовом ретрансляторе. Mail Guard позволяет устанавливать соединение с внутренним почтовым сервером только через соответствующий порт (25 tcp). Он фиксирует все пересылки и команды протокола Simple Mail Transfer Protocol (SMTP), и позволяет выполнение только минимально требуемых команд

- Проверка URL исходящих запросов на сервереWebSense. ()

- Поддержка протокола PPTP для организации туннелей.

- Поддержка Internet Control Message Protocol (ICMP)

- До 6 внешних интерфейсов (Ethernet, FDDI, Token Ring), позволяет организовать несколько подсетей с различными режимами безопасности.

- Кроме этого поддерживаются все возможности, перечисленные для FFSet.

- PIX Firewall сертифицирован ГТК как межсетевой экран второго класса (первый требует наличия сертифицированных средств шифрации).

Методы и средства обнаружения атак

Методы получения информации об атаках

- Анализ журналов регистрации

Этот один из самых первых реализованных методов обнаружения атак. Он заключается в анализе журналов регистрации (log, audit trail), создаваемых операционной системой, прикладным программным обеспечением, маршрутизаторами и т.д. Записи журнала регистрации анализируются и интерпретируются системой обнаружения атак.

2. Анализ "на лету"

Этот метод заключается в мониторинге сетевого трафика в реальном или близком к реальному времени и использовании соответствующих алгоритмов обнаружения. Очень часто используется механизм поиска в трафике определенных строк, которые могут характеризовать несанкционированную деятельность.

3. Использование сигнатур атак

Метод заключается в описании атаки в виде сигнатуры (signature) и поиска данной сигнатуры в контролируемом пространстве (сетевом трафике, журнале регистрации и т.д.). В качестве сигнатуры атаки может выступать шаблон действий или строка символов, характеризующие аномальную деятельность. Эти сигнатуры хранятся в базе данных,

4. Использование профилей "нормального" поведения

Профили нормального поведения используются для наблюдения за пользователями, системной деятельностью или сетевым трафиком. Данные наблюдения сравниваются с ожидаемыми значениями профиля нормального поведения, который строится в период обучения системы обнаружения атак. Наиболее сложный метод,

На основе этих методов строятся системы обнаружения атак. Они состоят из следующих компонентов.

- Подсистема управления компонентами

Данная подсистема позволяет управлять различными компонентами системы обнаружения атак.

- Изменять политики безопасности для различных компонентов системы (например, модулей слежения), так и получение информации от этих компонент (например, сведения о зарегистрированной атаке).

Управление может осуществляться, как при помощи внутренних протоколов и интерфейсов, так и при помощи уже разработанных стандартов, например, SNMP.

- Графический интерфейс

- Модуль слежения

Компонент, обеспечивающий сбор данных из контролируемого пространства (журнала регистрации или сетевого трафика). У разных производителей называется также сенсором (sensor), монитором (monitor), зондом (probe) и т.д. В зависимости от архитектуры построения системы обнаружения атак может быть физически отделен (архитектура "агент-менеджер") от других компонентов, т.е. находиться на другом компьютере.

- Подсистема обнаружения атак

Осуществляет анализ информации, получаемой от модуля слежения.

4. База знаний

В зависимости от методов, используемых в системе обнаружения атак, база знаний может содержать профили пользователей и вычислительной системы, сигнатуры атак или подозрительные строки, характеризующие несанкционированную деятельность. Эта база может пополняться производителем системы обнаружения атак, пользователем системы или третьей стороной.

- Хранилище данных

Обеспечивает хранение данных, собранных в процессе функционирования системы обнаружения атак.

- Подсистема реагирования

Подсистема, осуществляющая реагирование на обнаруженные атаки и иные контролируемые события.

Возможные виды реагирования:

Уведомление

Посылка администратору безопасности сообщений об атаке на консоль системы обнаружения атак.

Кроме того:

- посылка сообщений по электронной почте

- на пейджер,

- факсу

- телефону

- посылка сообщений на сетевые станции управления (например SNMP уведомления)

2. Сохранение

К категории "сохранение" относятся два варианта реагирования: регистрация события в базе данных и воспроизведение атаки в реальном масштабе времени.

Воспроизведение позволяет администратору безопасности воспроизводить в реальном масштабе времени (или с заданной скоростью) все действия, осуществляемые атакующим. Это позволяет не только проанализировать "успешные" атаки и предотвратить их в дальнейшем, но и использовать собранные данные для разбирательств.

3. Активное реагирование

К этой категории относятся следующие варианты реагирования:

- блокировка работы атакующего,

- завершение сессии с атакующим узлом,

- управлением сетевым оборудованием и средствами защиты.

Неправильная их эксплуатация может привести к нарушению работоспособности всей вычислительной системы.

Средства по обнаружению атак от Cisco.

1.Просмотр событий, записываемых в системный журнал.

Для указания того что будет записываться в журнал команда debug.

Например debug aaa authentication

Просмотр через:

- системный консольный порт

- удаленные сессии на терминалах VTY и локальные сессии на терминалах TTY (logging monitor, terminal monitor)

- серверы, на которых запущен сервис, поддерживающий протокол syslog (logging ip-address, logging trap) UDP 514.

При этом можно указать класс отправляемых записей, например только критические события.

- локальный буфер в оперативной памяти маршрутизатора (logging buffered)

Для маршрутизаторов важно настроить лог отбрасываемых пакетов.

Для CISCO Firewalls – дополнительные записи в системный журнал об атаках отловленных с помощью сигнатур.

Например: Подключение извне, неправильные SMTP команды, DOS атаки.

2.Просмотр информации аккаунтинга - На центральном сервере безопасности.

Cisco NetRanger

У Cisco есть специальная система обнаружения атак, называемая Cisco NetRanger, состоящая из компонентов:

Датчик(Sensor)- сетевой детектор, анализирующий содержание и контекст каждого из проходящих сетевых пакетов с целью обнаружения попыток НСД. Датчик может также регистрировать данные безопасности, закрывать TCP сессии, и динамически управлять списками доступа маршрутизаторов, чтобы избежать вторжения.

Директор— обеспечивает графический интерфейс для

- удалённого контроля и управления Датчиками;

- посылки сообщений персоналу безопасности, когда события безопасности происходят.

- ведение Базе данных Безопасности Сети (NSDB);

Post Office – механизм связи компонентов NetRanger, построенного на основе безопасного маршрутизируемого протокола высокого уровня.

Описание компонентов:

Sensor выполняет следующие основные функции:

- Прослушивание сети и обнаружение атаки, включающее в себя

- Контроль сетевых пакетов в реальном времени, с помощью захвата и анализа.

- Мониторинг системного журнала управляемого им маршрутизатора Cisco.

В первом случае, датчик захватывает сетевые пакеты одним из собственных интерфейсов, а во втором случае Syslog трафик от маршрутизатора присылается по 514 UDP.

Cобирая данные сети, NetRanger и сравнивая эти данные с наборами сигнатур, указывающих типичную деятельность вторжения (образцы атак).

Образцы могут быть просты, как например попытка к доступу на определенный порт конкретного хоста, или более сложными как последовательность действий, распределенных по всей защищаемой сети в течение произвольного периода времени.

Первый тип образца назван атомным образцом;

второй, сложный образец.

Образцы классифицируются также по типу анализируемой информации (заголовки или тело сетевых пакетов).

| Attack | Derived From | Образец | |

| Атомный | Сложный | ||

| Context (заголовки) | Packet Header | Ping of Death Finger | Port Sweep SYN Attack TCP Hijacking |

| Content (содержимое) | Packet Data/Payload | MS IE Attack E-mail Attacks | Telnet Attack |

- Реакция на атаку

После того, как датчик обнаруживает нападение, он может ответить следующими способами:

Генерация alarm события и отправление к одному или более удаленному Директору, где они регистрируются и отображаются.

Генерация лога подозрительной сессии. Датчик может быть сконфигурирован так, чтобы сохранять каждый входящий/выходящий IP пакет сессии в течение предопределенного периода времени. Этот лог используются, чтобы собрать информацию о возможной атаке.

Информация об ip сессии и alarm событии может быть зарегистрирована как на датчике локально, так и на удалённой Директор-системе.

Сброс TCP соединения. После обнаружения атаки, детектор сбрасывает опасное соединение, оставляя активными все остальные.

Избежание атаки (shun the attack). Под избежанием понимается способность датчика взаимодействовать с активным сетевым устройством с целью автоматического запрещения доступа к определённому хосту или части сети.

Управление устройствами(Device manager)

Характеризует способность Датчика динамически конфигурировать списки доступа маршрутизаторов, чтобы избежать нападения в в режиме реального времени.

Каждый Датчик оснащён двумя интерфейсами:

- Первый интерфейс обычно используется для мониторинга желательной доли сети.

(прослушивающий)

Поддерживаются технологии Ethernet, Fast Ethernet, FDDI, and Token Ring

- Второй интерфейс используется для связи с Директором и другими устройствами

сети

(контролирующий).

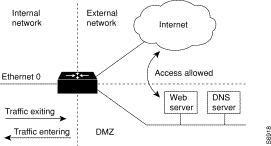

Типичная схема подключения Cisco Secure Sensor.

-

Прослушивающий интерфейс не имеет фиксированного ip адреса и не виден из подключённого к нему сегмента. Он захватывает пакеты на уровне ip.

Контролирующий интерфейс (только Ethernet) имеет ip-адрес и виден из сети. Из соображений безопасности ему необходима особая защита

Необходимо сконфигурировать данный участок сети (на случай наличия Firewalls) для обеспечения возможности прохождения следующих типов трафика:

- Telnet от датчика к маршрутизатору

- Syslog траффик (UDP port 514) от роутера к детектору.

- NetRanger соединения (UDP port 45000) между сенсором и директором

В защищённой части сети устанавливается Management host.

Управляющая консоль NetRanger Director устанавливается на HP OpenView. Она использует стандартный интерфейс HP NNM, в виде иерархически построенных карт.

Уровни карт:

Top-Level Submap (карта сервиса NetRanger)

Collection Submap (Сенсоры, Директоры и связи между ними)

Mashine Submap (Приложения, запущенные на машинах)

Alarm Submap (События безопасности, относящиеся к данному приложению)

Символы на карте, изображаемые в виде иконок, каждая из которых представляет собой объект системы NetRanger.

Функции, выполняемые, CiscoNetRanger Director

- Мониторинг сенсоров. Состоит в динамическом отображении информации, получаемой от подчинённых сенсоров. Эта информация представляется в виде изменения состояния иконок (в частности их цвета) на одной или более картах. Каждая иконка, представляющая собой некоторый объект, также содержит набор текстовых атрибутов, описывающих его. Каждый тип объекта имеет свой набор атрибутов.

- Управление сенсорами. С помощью этой функции, которая реализована в виде утилиты nrConfigure, можно управлять параметрами конфигурации определённого детектора. Доступно изменение крупного перечня параметров.

hostname

IP address,

информацию об управляемых маршрутизаторах и др.

Наиболее важной является возможность управления набором доступных для конкретного сенсора сигнатур атак. При этом существует встроенный набор сигнатур, а также перечень параметров и событий, для создания собственных сигнатур.

- Сбор и хранение данных получаемых от сенсоров.

NetRanger не имеет встроенной БД, однако позволяет сохранять накопленную от датчиков информацию в БД Oracle, Remedy. Такая запись происходит с использованием стекового механизма, и драйверов, выполняющих запись информации в БД.

- Анализ сохранённых данных.

Director использует сторонние утилиты для формирования запросов к созданной БД. С помощью таких запросов можно получить статистическую информацию о количестве критических событий за определённый промежуток времени, график доступности определённого сервиса ….

- Возможность предопределения действий в определённых ситуациях.

Пользователи могут создавать сценарии (скрипты), выполняемые директором при определённых условиях (например получение критического события от сенсора).

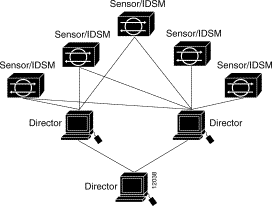

В системе возможна конфигурация с использованием одного директора на несколько сенсоров и наоборот. Взаимодействие компонентов системы осуществляется на основе использования механизма POST OFFICE (почтовая служба).

- Протокол прикладного уровня.

- Позволяет устанавливает соединения типа точка-точка (Между объектами NetRanger) количеством альтернативных маршрутов до 255.

- В системе используются уникальные адреса, состоящие из 3-х полей (Организация, Узел, Приложение). При невозможности связи при использовании текущего маршрута, происходит переключения на новый. При его восстановлении, он опять попадает в список доступных, что повышает надёжность системы.

- NetRanger Director имеет возможность распространения сообщений, принятых от сенсоров, на другие управляющие консоли. В общем случае можно построить систему обнаружения атак с несколькими сенсорами и несколькими обслуживающими их управляющими консолями, которая будет отвечать нужным требованиям отказоустойчивости и быстродействия.

Локальные директоры контролируют сенсоры днём, а к вечеру информация отправляется на центральный узел.