Общая характеристика процессов сбора, передачи, обработки и хранения информации. Методы и средства защиты информации

| Вид материала | Документы |

- Учебно-методический комплекс для специальности, 421.61kb.

- Тематический план. № п/п Наименование раздела дисциплины Содержание раздела, 21.94kb.

- Программа дисциплины "методы и средства защиты компьютерной информации", 120.51kb.

- Рабочая программа По дисциплине «Методы и средства защиты информации» По специальности, 269.94kb.

- Система хранения коллекций информационных ресурсов, предназначенная для хранения, обработки,, 33.84kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- «наша новая школа»: место информационно-коммуникационных технологий в работе учителя, 67.37kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Программа-минимум кандидатского экзамена по специальности 05. 13. 19 «Методы и системы, 67.78kb.

- Вопросы к зачету по курсу “Методы и средства защиты информации” для специальностей, 72.21kb.

Общая характеристика

процессов сбора, передачи, обработки и хранения информации.

Методы и средства защиты информации

1. Сбор информации – это процесс получения информации из внешнего мира и приведение ее к виду, стандартному для данной информационной системы. Из внешнего мира информация поступает в виде сигналов (это может быть звук, свет, эл. ток, магнитное поле и т.п.). Вне зависимости от природы сигнала типичный процесс обработки сигнала может быть охарактеризован следующими шагами:

- на первом шаге исходный сигнал с помощью специального устройства (датчика) преобразуется в эквивалентный ему электрический сигнал (электрический ток);

- на втором шаге вторичный (электрический сигнал) оцифровывается специальным устройством – аналого-цифровым преобразователем (АЦП).

Датчик + АЦП составляют цифровой измерительный прибор (ЦИП). Если этот прибор оснастить некоторым устройством для хранения измеренной величины – регистром, то на следующем шаге по команде от ЭВМ можно ввести это число в машину и подвергать затем любой необходимой обработке.

Конечно, не все технические средства сбора информации работают по описанной схеме. Например, клавиатура, не имеет АЦП. Здесь первичный сигнал (нажатие клавиши) непосредственно преобразуется в соответствующий цифровой код. Общим для всех устройств ввода является то, что вводимая в ЭВМ информация должна быть представлена в виде двоичного числа.

Современные системы сбора информации (например, в составе АСУ – автоматизированных систем управления) могут включать в себя тысячи цифровых измерительных приборов (ЦИПов) и всевозможных устройств ввода информации (от человека к ЭВМ, от ЭВМ к ЭВМ и т.п.). Это приводит к необходимости управления процессом сбора информации и к разработке соответствующего программного и аппаратного обеспечения.

Совокупность 1) технических средств ввода информации в ЭВМ, 2) программ, управляющих всем комплексом технических средств и 3) программ- драйверов этих технических средств – вот что представляет собой современная развитая система сбора информации. Это сложный программно-аппаратный комплекс.

2. Передача информации

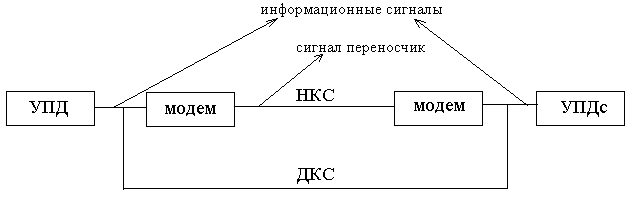

Необходимость передачи информации возникает, т.к., как правило, в современных ИС места сбора и места обработки информации территориально удалены друг от друга. Это, во-первых. Во-вторых, в современном мире очень широко используется обмен информацией между территориально удаленными объектами. Взаимодействие между территориально удаленными объектами осуществляется за счет обмена данными (Данные – это информация, представленная в формализованном виде). Доставка данных производится по заданному адресу с использованием сетей передачи данных. Кроме того, в современных условиях большое распространение получила распределенная обработка информации, при этом сети передачи данных превращаются в информационно – вычислительные сети (ИВС). Важнейшим звеном ИВС является канал передачи данных, структурная схема которого имеет вид:

УПД – устройство подготовки данных; НКС - непрерывный канал связи;

ДКС – дискретный канал связи; УПДс – устройство повышения достоверности.

В НКС данные передаются в виде физических сигналов, которые являются непрерывными функциями времени. Большинство НКС (телефонная линия, например) оказываются непригодными для передачи сигналов, отображающих данные, без предварительного их согласования. Для такого преобразования предусматриваются специальные устройства - модемы (совокупность модулятора и демодулятора). С помощью модулятора информационный сигнал воздействует на некоторый параметр сигнала - переносчика (фаза, амплитуда, частота и т.д.), благодаря чему спектр сигнала смещается в область частот, для которых наблюдается наименьшее затухание в выбранном НКС. Обратную операцию (переход от модулированного «сигнала – переносчика» к модулирующему информационному сигналу) осуществляет демодулятор.

НКС + модемы на его концах образуют ДКС. ДКС + УПДс образуют канал передачи данных. Понятие ДКС позволяет рассматривать НКС + модемы как некоторый «черный ящик», на вход которого подается последовательность кодовых символов – входное сообщение. Это входное сообщение может представлять собой некоторый текст, например, на русском языке (алфавит русского языка), а может быть последовательность 0 и 1 (двоичный алфавит) и др. В простейшем случае алфавиты на входе и выходе ДКС совпадают. Чаще всего в практике вычислительных сетей имеют место двоичные алфавиты.

УПДс может представлять собой 1) специальную аппаратуру или 2) специальную программу и ЭВМ, на которой она выполняется. УПДс может являться как звеном канала связи, так и звеном системы обработки информации. В качестве простейшего способа повышения достоверности передачи информации может использоваться контроль на четность. При этом на входе в канал связи УПД производит подсчет числа «1» в двоичной последовательности – входном сообщении. Если число единиц оказывается нечетным, в хвост передаваемого сообщения добавляется «1», а если нет, то «0». На принимающем конце канала связи УПД производит аналогичный подсчет, и если контрольная сумма (число «1» в принятой кодовой последовательности) оказывается нечетной, то делается вывод о том, что при передаче произошло искажение информации, в противном случае принятая информация признается правильной. В описанном способе используется один добавочный контрольный разряд.

В тех случаях, когда вероятность искажения при передаче данных велика, требуются более изощренные методы.

3. Обработка информации.

Обработка числовой информации, символьной информации, логическая обработка, обработка сигналов – это все частные случаи общего понятия под названием «обработка информации». Поговорим о самом общем представлении об обработке информации.

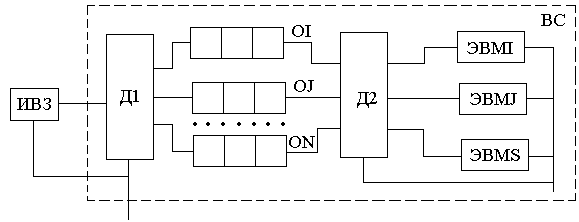

В современных развитых информационных системах машинная обработка информации представляет собой последовательное – параллельное во времени решение вычислительных задач. Термин «параллельное» имеет место в том случае, если в вычислительной системе (ВС) присутствует несколько ЭВМ. Обобщенную структуру вычислительной системы можно представить следующим образом:

ИВЗ – источник вычислительных задач (информационно – вычислительных заявок); Д - диспетчер; О – очередь заявок на обслуживание.

Каждая вычислительная задача, поступившая в вычислительную систему (ВС) может

быть рассмотрена как некоторая заявка на обслуживание. С помощью диспетчера Д1 реализуется обоснование поступившей заявки и постановка ее в очередь OI…ON, которые реализуются на ячейках оперативной памяти. Заявки отображаются кодами и ожидают начала обслуживания. Диспетчер Д2 выбирает из очередей заявку на обслуживание и передает ее для обработки на ЭВМ. Обычно выбирается заявка, имеющая преимущественное право на обслуживание (т.е. более высокий приоритет). Процесс выбора заявки из множества называется диспетчированием. При отсутствии заявок в очередях диспетчер Д2 переключает процессоры ЭВМ в состояние ожидания. Диспетчеры Д1 и Д2 представляют собой управляющие программы. В общем случае в ВС реализуется параллельное обслуживание за счет наличия нескольких ЭВМ (ЭВМI … ЗВМS).

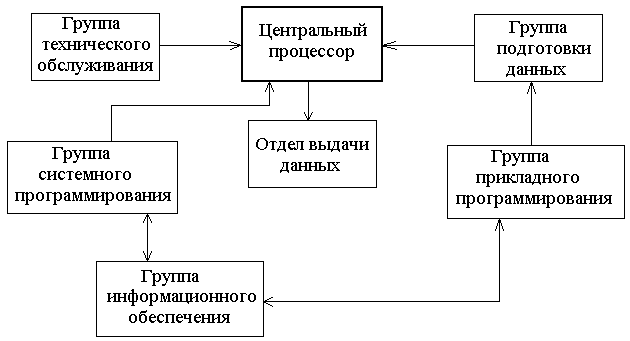

В зависимости от степени концентрации вычислительных средств различают централизованные и децентрализованные формы обработки информации в вычислительных системах. Централизованные формы – это информационно – вычислительные центры (ИВЦ), деятельность которых характеризуется обработкой больших объемов информации, наличием нескольких больших и средних ЭВМ, квалифицированным персоналом для обслуживания техники и разработки программного обеспечения. Структуру современного ИВЦ на базе большой ЭВМ можно представить следующим образом:

Группа информационного обеспечения обеспечивает технической информацией другие подразделения ВЦ по их заказу, также создает и хранит архивы ранее разработанных программ и накопленных данных. Функции остальных Групп понятны из их названия.

Децентрализованные формы использования вычислительных средств появились в 80-х годах 20-го столетия в связи с бурным развитием ПЭВМ (персональных ЭВМ). Децентрализация предполагает размещение ПЭВМ в местах возникновения и потребления информации, где создаются автономные пункты обработки информации (Это абонентские пункты (АП - терминалы) и автоматизированные рабочие места (АРМ)). АРМ включают: ПЭВМ, работающую автономно или в вычислительной сети, набор программных средств и информационных массивов для решения функциональных задач.

При централизованной форме обработки информации наряду с положительными сторонами (высокая степень загрузки, возможность организовать надежную работу, квалифицированное обслуживание) имеется и отрицательный момент: у пользователя нет непосредственного контакта с ЭВМ, он только предоставляет исходные данные, получает результаты, выявляет и устраняет ошибки. При децентрализованной форме обработки функции пользователя расширяются. От пользователя при этом требуется знание основ информатики и вычислительной техники.

Основные принципы технологии автоматизированной обработки информации:

-- распределение обработки данных на базе развитых систем передачи; рациональное сочетание централизованного и децентрализованного управления и организации вычислительных систем;

-- моделирование и формализованное описание данных, процедур преобразования, функций

и рабочих мест исполнителей;

-- учет конкретных особенностей объекта, в котором реализуется машинная обработка информации.

ЭВМ в ВС могут функционировать в следующих режимах: одно- много - программном, разделения времени, реального времени, телеобработки.

Режимы взаимодействия пользователя и ЭВМ: пакетный и интерактивный (запросный и диалоговый).

Пакетный режим, как правило, используется при централизованной форме решения вычислительных задач. При этом задания для ЭВМ (на перфокартах, магнитных лентах или дисках) собираются в пакет, который обрабатывается без перерыва между заданиями в автоматическом режиме, без участия пользователя. Это позволяет более экономно использовать ресурсы машины. ЭВМ может работать в одно или многопрограммном режиме, второе предпочтительнее. В настоящее время пакетный режим реализуется применительно к электронной почте.

Интерактивный режим предусматривает непосредственное взаимодействие пользователя с информационно-вычислительной системой (ИВС). Запросный режим используется, как правило, при решении оперативных задач справочно – информационного характера (резервирование билетов на транспорте, номеров в гостиницах, выдача справки). Диалоговый режим открывает пользователю возможность непосредственно взаимодействовать с вычислительной системой в допустимом для него темпе работы. При этом ЭВМ сама может инициировать диалог, сообщая пользователю последовательность шагов для получения искомого результата. При запросном и диалоговом режимах ЭВМ работает в режиме разделения времени (в этом режиме дифференцированно (в строго установленном порядке) каждому пользователю предоставляется время общения с ЭВМ, после окончания сеанса пользователя отключают) и в режиме реального времени, который является дальнейшим развитием режима разделения времени. Высокое быстродействие ЭВМ позволяет время обслуживания пользователей разбить на кванты. Обрабатывая в течение кванта задание каждого, ЭВМ при таком высоком быстродействии позволяет возвращаться к пользователю за такое малое время, что у него за дисплеем создается иллюзия того, что он один пользуется ресурсами машины. Это и есть режим реального времени.

Часто ресурсы больших ЭВМ используются в режиме разделения времени совместно с пакетной обработкой.

4. Хранение информации.

Хранение и накопление информации вызвано:

- многократным ее использованием;

- применением постоянной информации;

- необходимостью комплектации первичных данных до их обработки.

Хранение осуществляется на машинных носителях в виде информационных массивов. Машинные носители: магнитные ленты и диски, СD - диски (устройства, в которых запись информации осуществляется лазерным лучом на пластмассовых носителях с отражающим покрытием), магнитооптические устройства.

5.Методы и средства защиты информации

Понятие о компьютерной безопасности

Согласно статистическим данным более 80% учреждений и организаций несут финансовые убытки из-за нарушения безопасности данных. Это связано с глубокими изменениями, вносимыми компьютерной технологией в нашу жизнь. Изменился сам подход к понятию «информация». Этот термин сейчас больше используется для обозначения специального товара, который можно купить, продать, обменять на что-то другое и т. д. При этом стоимость подобного товара зачастую превосходит в десятки, а то и в сотни раз стоимость самой вычислительной техники, в рамках которой он функционирует.

Большая часть пользователей не осознает, что постоянно рискует своей безопасностью, коммерческими и личными тайнами. Лишь немногие защищают свои данные. Проблемы значительно усложняются, когда начинается работа в сети, так как хакеру намного легче в это время заполучить или уничтожить информацию, находящуюся на компьютере.

Существует отдельный тип программистов называемых хакерами (cracker – взломщик). Некоторые работают группами, некоторые отдельно. Их методы различны, но основной рабочий инструмент – программа-взломщик, делящаяся на два основных компонента: программа для доступа к удаленным компьютерам по телефонным сетям и словарь вероятных кодов и паролей. Задача программы-взломщика получить доступ к удаленному компьютеру с помощью подбора кодов и паролей для обеспечения доступа к системе.

В вычислительной технике понятие безопасности является весьма широким. Оно подразумевает и надежность работы компьютера, и сохранность ценных данных, и защиту информации от внесения в нее изменений неуполномоченными лицами, и сохранение тайны переписки в электронной связи. Разумеется, во всех цивилизованных странах на страже безопасности граждан стоят законы, но в сфере вычислительной техники правоприменительная практика пока развита недостаточно, а законотворческий процесс не успевает за развитием технологий, поэтому надежность работы компьютерных систем во многом опирается на меры самозащиты.

Под защитой информации от посторонних лиц, а также от компьютерных вирусов, принято пронимать совокупность мероприятий, методов и средств, обеспечивающих решение следующих задач:

- проверка целостности данных;

- исключение несанкционированного доступа и использования данных, передаваемым по линиям связи и находящихся на накопителях;

- исключение несанкционированного использования хранящихся в компьютере программ (то есть защита программ от копирования).

Проблема сохранения целостности данных имеет организационный, технический и технологический аспекты. Организационный аспект включает следующие правила:

- носители информации должны храниться в местах, не доступных для посторонних лиц;

- важная информация должна иметь несколько копий на разных носителях;

- защита данных на жестком магнитном диске должна поддерживаться периодическим копированием на другие носители;

- данные, относящиеся к различным задачам, целесообразно хранить отдельно;

- необходимо строго руководствоваться правилами обращения с магнитными носителями;

- обучение персонала;

- соблюдение правил архивирования;

- хранение отдельных файлов в шифрованном виде.

Технический аспект касается средств компьютерных коммуникаций. Для организации удаленного доступа чаще всего используются кабельные линии и радиоканалы. В связи с этим защита информации, передаваемой по каналам удаленного доступа, требует особого подхода. В мостах и маршрутизаторах удаленного доступа применяется сегментация пакетов - их разделение и передача параллельно по двум линиям, - что делает невозможным «перехват» данных при незаконном подключении к одной из линий. Используемая процедура сжатия передаваемых пакетов гарантирует невозможность расшифровки «перехваченных» данных. Мосты и маршрутизаторы удаленного доступа могут быть запрограммированы таким образом, что удаленным пользователям могут быть не доступны все ресурсы центрального сервера.

Технологический аспект связан с различными видами ограничений, которые должен соблюдать пользователь при работе с данными.

Основными каналами утечки информации, связанными с человеческим фактором, аппаратурой и программами являются:

- хищение носителей информации;

- чтение посторонним лицом информации с экрана или из оставленных без присмотра распечаток программ;

- подключение к устройствам компьютера специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- использование специальных технических средств для перехвата электромагнитных излучений устройств компьютера;

- несанкционированный программный доступ к информации ее модификация или уничтожение;

- несанкционированная расшифровка зашифрованной информации;

- несанкционированное копирование информации с носителей.

Применительно к средствам защиты от несанкционированного доступа определены семь классов защищенности средств вычислительной техники и девять классов защищенности автоматизированных систем. Система защиты данных от несанкционированного доступа должна обеспечивать выполнение следующих функций:

- идентификация ресурсов, то есть присвоение ресурсам уникальных признаков (идентификаторов), по которым система производит аутентификацию;

- аутентификация защищаемых ресурсов, то есть установление их подлинности на основе сравнения с эталонными идентификаторами;

- разграничение доступа пользователей по операциям над ресурсами (программы, данные), защищаемыми с помощью программных средств;

- администрирование: определение прав доступа к защищаемым ресурсам, установка системы защиты на компьютер, снятие системы защиты с компьютера, контроль целостности и работоспособности систем защиты.

Компьютерные вирусы

Компьютерный вирус — это программный код, встроенный в другую программу, или в документ, или в определенные области носителя данных и предназначенный для выполнения несанкционированных действий на несущем компьютере. (или Компьютерный вирус представляет собой небольшую по размерам самовоспроизводящуюся программу, написанную с целью нарушения работы компьютера или компьютерной сети незаметно для пользователя.)

Парадоксально, но факт, что сама идея, теоретическое обоснование и принципы создания вирусов принадлежат человеку, стоявшему у истоков вычислительной техники и внесшему огромный вклад в ее дальнейшее развитие. Автор фундаментальных принципов программного управления обработкой информации Дж. фон Нейман в начале пятидесятых годов предложил метод создания самовоспроизводящихся программ, который первоначально был применен для создания безобидных компьютерных игр. Однако нашлись (и до сих пор находятся) люди, которые воспользовались этой технологией для достижения гораздо менее безобидных, а часто и преступных целей. Интересно, что первый из широко известных вирусов (Пакистанский вирус) был создан если не с благородной, то, по крайней мере, понятной целью. Авторы вируса хотели наказать любителей незаконного распространения программного обеспечения и заражали этим вирусом пиратские копии программных продуктов. Как показали дальнейшие события, единственным результатом этой «воспитательной» меры явилось заражение десятков тысяч компьютеров во всем мире, в том числе и в нашей стране. Что же касается борьбы с компьютерными пиратами, то для нее, вероятно, нужны другие средства. С тех пор количество известных вирусов приблизилось к 30000, а масштабы наносимого ими ущерба стали угрожать интересам национальной безопасности многих развитых стран. Это потребовало принятия срочных мер технического, организационного и юридического характера.

Возможными каналами проникновения вирусов в компьютер могут быть накопители на сменных носителях информации (чаще всего - дискеты) и средства сетевых компьютерных коммуникаций.

Компьютерные вирусы прикрепляются к другим программным файлам («заражают» их) и активизируются при их запуске. После активизации вирус распространяется путем самокопирования в другие программы на всех доступных дисках или по доступным Internet-адресам.

Как и в случае с биологическими вирусами, действие компьютерных вирусов может не проявляться в течение нескольких дней и даже недель. Некоторые вирусы действуют только в определенные часы и дни. Перед тем, как вирус ощутимо навредит системе, он может переместиться с жесткого диска на дискеты, вставляемые в дисковод, или в компьютерную сеть. Таким образом, вирус может распространяться незаметно еще до того, как начнет себя проявлять. Пользователь может обнаружить заражение вирусом по симптомам, среди которых наиболее типичны следующие:

- увеличение числа файлов на диске;

- уменьшение объема свободной оперативной памяти;

- изменение даты и времени создания файла;

- увеличение размера программного файла;

- появление зарегистрированных дефектных кластеров;

- ненормальная работа или заметное замедление работы программы;

- увеличение времени доступа к жесткому диску;

- разрушение файловой структуры.

Результатом действия вируса может быть:

- появление различных визуальных и звуковых эффектов;

- искажение программных файлов;

- искажение файлов с данными;

- форматирование диска или его части;

- искажение загрузочной области диска;

- разрушение связности файлов путем искажения FAT;

- искажение данных в CMOS -памяти.

Вирусы могут быть в двух состояниях.

- В активном, когда они загружены в память компьютера и получили управление для выполнения своих действий. После того, как вирус завершит эти действия, он возвращает управление зараженной программе и та продолжает работать как обычно. Тем самым внешне работа зараженной программы выглядит также как и незараженной.

- В пассивном, когда они просто хранятся в файлах или загрузочных записях.

При выключении компьютера вирус удаляется из памяти, но не из зараженных файлов или с диска. Поэтому при следующем запуске компьютера программа-вирус снова активизируется и прикрепится к новым программам.

Особенно опасны вирусы, которые портят программы, удаляют файлы и даже форматируют диски, Internet-вирусы парализуют работу сетевых коммуникаций, почтовых, поисковых и других Internet-программ. Программные вирусы — это блоки программного кода, целенаправленно внедренные внутрь других прикладных программ. При запуске программы, несущей вирус, происходит запуск имплантированного в нее вирусного кода. Работа этого кода вызывает скрытые от пользователя изменения в файловой системе жестких дисков и/или в содержании других программ. Так, например, вирусный код может воспроизводить себя в теле других программ — этот процесс называется размножением. По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям — нарушению работы программ и операционной системы, удалению информации, хранящейся на жестком диске. Этот процесс называется вирусной атакой.

Поэтому, если не предпринимать мер по защите от вируса, то последствия заражения компьютера могут быть очень серьезными.

Кроме компьютерных вирусов существуют и другие разновидности опасных программ, которые отличаются от вирусов тем, что, либо не могут размножаться и внедряться в другие программы (так называемые «троянские»), либо способны только размножаться без внедрения в другие программы («черви» или репликаторы).

Разновидности вирусов:

- Вирусы, заражающие исполняемые и оверлейные файлы, называются файловыми.

- Вирусы, поражающие загрузчик операционной системы и главную загрузочную запись жесткого диска, называются загрузочными. Такие вирусы активизируются при загрузке операционной системы и остаются в памяти компьютера, заражая загрузочные записи дискет, вставляемых в дисковод компьютера.

- Вирусы, проникающие в драйверы устройств, начинает свою работу при каждом обращении к соответствующему устройству.

- Троянские вирусы, распространяющиеся через Internet, представляют собой утилиты для несанкционированного администрирования удаленного компьютера. Обычный прием распространения «троянских» программ – приложение к электронному письму с «рекомендацией» извлечь и запустить якобы полезную программу. Такие послания надо уничтожать, не раскрывая.

- Макрокомандые или макровирусы, которые вместе с документами популярных офисных пакетов проникают в компьютер. При этом прикладные программы офиса должны иметь средства для исполнения макрокоманд. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность выполнения макрокоманд. Далеко не все макровирусы безобидны, некоторые из них представляют серьезную угрозу данным. Так, например, макровирус Hot уничтожает документ спустя 14 дней после заражения.

- VBS-вирусы – это сценарии (script), написанные на языке Visual Basic Script. На языке HTML вирусы написать нельзя, но для создания динамических страниц, организации взаимодействия с пользователем и прочих действий используются программные вставки-сценарии в HTML-документы. Эти сценарии используют HTML-вирусы и с их помощью записываются в HTML-файлы, находящиеся на связи в сети. Печально известный VBS-вирус ILOVEYOU располагается во вложении электронного письма с одноименным содержанием. При открытии вложения вирус автоматически распространяет свою копию по всем Internet-адресам, хранящимся в почтовой программе компьютера. Действие этого вируса парализовало на несколько часов большинство электронных коммуникаций Internet, что привело к колоссальной потере денежных средств.

- DIR-вирусы, изменяющие файловую систему на диске.

- «Невидимые» вирусы предотвращают свое обнаружение тем, что перехватывают обращения операционной системы (и тем самым прикладных программ) к зараженным файлам и областям диска.

- Самомодифицирующиеся вирусы. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы затруднить выяснение механизма их работы. Самомодифицирующиеся вирусы используют этот прием и часто меняют параметры этой кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для декодирования остальных команд вируса. Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус.

Одним из направлений борьбы с компьютерными вирусами стала разработка различных антивирусных программ, которые позволяют своевременно обнаруживать и уничтожать вирусы. Однако нужно хорошо понимать, что лекарство нельзя разработать раньше, чем появится и проявит себя болезнь. Поэтому разработка антивирусных программ принципиально отстает от разработки вирусов и всегда есть отличная от нуля вероятность того, что компьютер окажется заражен вирусом, для которого антивирусных средств пока нет. В связи с этим нельзя надеяться только на антивирусные программы, и для надежной защиты информации нужно принимать дополнительные меры. Как и в медицине, многие болезни легче предотвратить, чем лечить.

Для защиты от вирусов необходимо использовать общие средства защиты информации, профилактические меры, уменьшающие вероятность заражения вирусом, специализированные программы для защиты от вирусов.

Программы для защиты от вирусов можно разделить на несколько видов:

- Программы-детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

- Программы-доктора, или «фаги», «лечат» зараженные программы или диски, «выкусывая» из зараженных программ тело вируса, то есть, восстанавливая программу в том состоянии, в котором она находилась до заражения вирусом.

- Программы-ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают текущие состояния с исходными. При выявлении несоответствий об этом сообщается пользователю.

- Доктора-ревизоры это гибриды ревизоров и докторов, то есть программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут в случае изменений автоматически вернуть их в исходное состояние.

- Программы-фильтры располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции.

- Программы-вакцины или иммунизаторы модифицируют программы и диски таким образом, что это не отражается на работе программ, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными.

Следует учесть, что ни один тип антивирусных программ в отдельности не может полностью защитить от вирусов, поэтому наилучшей стратегией является комплексная многоуровневая защита, использующая по очереди:

- программы-детекторы, позволяющие проверять вновь полученное программное обеспечение на наличие вирусов;

- программы-фильтры, первыми сообщающие о работе вируса и предотвращающие заражение программ и дисков;

- ревизоры и доктора, обнаруживающие вирусы, «пробившиеся» через первый этап и вылечивающие зараженные программы. Следует учесть, что не всегда лечение оказывается правильным, поэтому необходимо иметь архивные копии программ на дискетах, защищенных от записи.

Методы защиты информации

Метод защиты при помощи программных паролей

Согласно этому методу, реализуемому программными средствами, процедура общения пользователя с компьютером построена так, что запрещается доступ к операционной системе до тех пор, пока не будет введен пароль. Пароль держится пользователем в тайне и периодически меняется, чтобы предотвратить несанкционированное его использование.

Метод паролей является самым простым и дешевым, однако, не обеспечивает надежной защиты. Во-первых, с помощью соответствующих компьютерных программ можно раскрыть действующий пароль и получить доступ к данным. Во-вторых, уязвимость метода паролей заключается в том, что пользователи зачастую выбирают очень простые и легкие для запоминания (и тем самым для разгадывания) пароли, которые не меняются длительное время, а нередко остаются прежними и при смене пользователя.

Несмотря на указанные недостатки, применение метода паролей во многих случаях следует признать рациональным даже при наличии других аппаратных и программных методов защиты.

Обычно метод программных паролей сочетается с другими программными методами, определяющими ограничения по видам и объектам доступа.

Программные методы основаны на списках, связывающих защищенные объекты данных с правом доступа к этим объектам групп пользователей. Список для управления обычно включает также все виды разрешенных операций доступа: чтение, запись или выполнение программы.

Операционная система для каждого зарегистрированного пользователя хранит его краткие данные, включающие пароль пользователя (как правило, зашифрованный), идентификатор группы пользователя и соответствующий набор прав пользователя по отношению к данным. Например, операционная система Unix позволяет владельцу файлов предоставлять права другим пользователям только читать или записывать (модифицировать) для каждого из своих файлов. В случае, когда файлом является программа, которую нужно выполнить, то операционная система Unix предоставляет владельцу файла возможность определить пользователя, которому разрешается выполнение данной программы.

Программные методы защиты данных на уровне операционной среды имеют аппаратную поддержку на микропроцессорном уровне. Примером подобных встроенных аппаратных средств на уровне кристалла являются все микропроцессоры фирмы Intel, следующие за 16-разрядным 80286 (включая его самого). Предусмотренные в нем возможности распознавания и манипуляции объектами, например задачами, а так же аппаратная поддержка управления памятью позволяет сформировать надежное ядро защиты данных. Четыре уровня защиты позволяют обеспечить защиту системных и прикладных программ с различной степенью детализации.

Метод автоматического обратного вызова

Данный метод обеспечивает более надежную защиту системы от несанкционированного доступа, чем простые программные пароли. В данном случае пользователю нет необходимости запоминать пароли и следить за соблюдением их секретности. Идея системы с обратным вызовом достаточно проста. Удаленные от центральной базы пользователи не могут непосредственно с ней обращаться, а вначале получают доступ к специальной программе, которой они сообщают соответствующие идентификационные коды. После этого связь разрывается и производится проверка кодов. В случае если код, посланный по каналу связи, правильный, то производится обратный вызов пользователя с одновременной фиксацией даты, времени и адреса пользователя. К недостатку данного метода можно отнести недостаточно высокую скорость обмена.

Метод шифрования данных и сведений

Этот метод является одним из наиболее эффективных методов защиты. Он сильно усложняет процедуры несанкционированного доступа, даже если обычные средства защиты удалось обойти. Для этого источник информации кодирует ее при помощи некоторого алгоритма и ключа шифрования. Зашифрованные выходные данные не может прочесть никто, кроме владельца ключа.

Особенно высокой надежностью обладает механизм защиты по методу шифрования данных с аппаратной поддержкой. Разработчиками фирмы Intel создано программируемое ПЗУ с доступом по ключу на базе БИС 27916. При использовании двух подобных ПЗУ с доступом по ключу, один из которых устанавливается в ЭВМ пользователя (терминальной), а другой в ЭВМ с коллективной базой данных, для доступа не нужно никаких паролей. ПЗУ выполняет функцию «замка» и «ключа», предотвращая доступ к базе данных со стороны любой удаленной ЭВМ, не содержащей одного из упомянутых ПЗУ с ключом, совпадающим с соответствующим ключом ЭВМ базы данных. При попытке обращения со стороны терминальной ЭВМ к ЭВМ с центральной базой данных оба ПЗУ проверяют, совпадают ли «замок» и «ключ», и если совпадают, то доступ к базе данных разрешается. Параметры ключа никогда не передаются по линии связи, поэтому ключ определить невозможно, даже если несанкционированно подключиться к линии связи.

Алгоритм взаимодействия терминальной ЭВМ с ЭВМ базы данных распадается на два последовательных этапа.

Сначала терминальная ЭВМ генерирует случайное число и посылает его по линии связи в ЭВМ базы данных. Обе машины обрабатывают это число по алгоритму шифрования с использованием собственных 64-разрядных ключей. Затем ЭВМ базы данных возвращает свой зашифрованный результат терминальной ЭВМ, которая сравнивает его с собственным зашифрованным результатом. Если они совпадают, то вновь производится обмен, только теперь инициатором выступает ЭВМ базы данных. Таким образом, практически исключается несанкционированный доступ к системе, для которого необходимо провести соответствующие модификации с обеих сторон.

Выбор 64-разрядной длины ключа означает, что существует более 18 1018 возможных уникальных значений ключа и его подбор займет достаточно много лет процессорного времени.

В ряде компьютерных сетей используется «ключ», который представляет собой пластиковую карту или устройство для идентификации личности по биометрической информации (по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т. д.).

Серверы и сетевые рабочие станции, оснащенные устройствами чтения магнитных или содержащих встроенную микросхему (смарт-карт) пластиковых карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа.

Смарт-карты управления доступом позволяют реализовать такие функции, как контроль входа, доступ к устройствам компьютера, к программам, файлам и командам. Удачный пример комплексного контроля доступа в открытых системах, использующего программные и аппаратные средства защиты, представляет система Kerberos, основу которой составляют три компонента:

- база данных, которая содержит информацию по всем сетевым ресурсам, пользователям, паролям, информационным ключам и т. д.;

- аутентификационный сервер, задачей которого является обработка запросов пользователей на предоставление того или иного вида сетевых услуг. Получая запрос, он обращается к базе данных и определяет полномочия пользователя на совершение определенной операции. Пароли пользователей по сети не передаются, тем самым, повышая степень защиты информации;

- сервер выдачи разрешений (Ticket-granting server), который получает от аутентификационного сервера «пропуск» с именем пользователя и его сетевым адресом, временем запроса, а также уникальный «ключ». Пакет, содержащий «пропуск», передается в зашифрованном виде. Сервер выдачи разрешений после получения и расшифровки «пропуска» проверяет запрос, сравнивает «ключи» и при их совпадении разрешает использование сетевой аппаратуры или программ.

Защита от компьютерных вирусов

Это особая и важная статья защиты информации, методы которой уже рассмотрены выше.

Резервное копирование

Прямое отношение к организационным мерам безопасности имеет стратегия архивирования и дублирования информации. Обычно эти ответственные операции выполняются в нерабочее время в пакетном режиме. В крупных корпоративных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, выдавая отчет о проведенном резервном копировании.

Существует программы, в которых сжатие данных реализовано на уровне драйверов. Вместо того чтобы сжимать файлы по отдельности или группами, программа сжимает целиком весь диск. Программа «на лету» упаковывает данные, записываемые на диск, и автоматически распаковывает считываемые с диска. При этом наблюдается небольшое, практически незаметное, замедление работы при чтении и записи данных на сжатый диск.

Существуют две известные программы, выполняющие данный способ упаковки, это DoubleSpace и Stacker. DoubleSpace входит в поставку MS DOS, начиная с шестой версии, а Stacker поставляется отдельно.

Независимо от того, насколько хорошо разработаны программные методы защиты, их эффективность во многих случаях зависит от правильности действий пользователя, действий, в которых возможны ошибки и даже злой умысел. Опыт показывает, что чем меньше сотрудник знаком с компьютерами, тем большую опасность он представляет с точки зрения возможности заражения ЭВМ компьютерными вирусами. Следовательно, главным условием безопасности следует признать соответствующий уровень обучения сотрудников. Следует отметить, что регулирования доступа само по себе не является панацеей.

Методы защиты от компьютерных вирусов

Существуют три рубежа защиты от компьютерных вирусов:

- предотвращение поступления вирусов;

- предотвращение вирусной атаки, если вирус все-таки поступил на компьютер;

- предотвращение разрушительных последствий, если атака все-таки произошла.

Существуют три метода реализации защиты:

- программные методы защиты;

- аппаратные методы защиты;

- организационные методы защиты.

В вопросе защиты ценных данных часто используют бытовой подход: «болезнь лучше предотвратить, чем лечить». К сожалению, именно он и вызывает наиболее разрушительные последствия. Создав бастионы на пути проникновения вирусов в компьютер, нельзя положиться на их прочность и остаться неготовым к действиям после разрушительной атаки. К тому же, вирусная атака – далеко не единственная и даже не самая распространенная причина утраты важных данных. Существуют программные сбои, которые могут вывести из строя операционную систему, а также аппаратные сбои, способные сделать жесткий диск неработоспособным. Всегда существует вероятность утраты компьютера вместе с ценными данными в результате кражи, пожара или иного стихийного бедствия.

Поэтому создавать систему безопасности следует в первую очередь «с конца» - с предотвращения разрушительных последствий любого воздействия, будь то вирусная атака, кража в помещении или физический выход жесткого диска из строя. Надежная и безопасная работа с данными достигается только тогда, когда любое неожиданное событие, в том числе и полное физическое уничтожение компьютера не приведет к катастрофическим последствиям.

Средства антивирусной защиты

Основным средством защиты информации является резервное копирование наиболее ценных данных. В случае утраты информации по любой из вышеперечисленных причин жесткие диски переформатируют и подготавливают к новой эксплуатации. На «чистый» отформатированный диск устанавливают операционную систему с дистрибутивного компакт-диска, затем под ее управлением устанавливают все необходимое программное обеспечение, которое тоже берут с дистрибутивных носителей. Восстановление компьютера завершается восстановлением данных, которые берут с резервных носителей.

При резервировании данных следует иметь в виду и то, что надо отдельно сохранять все регистрационные и парольные данные для доступа к сетевым службам Интернета. Их не следует хранить на компьютере. Обычное место хранения – служебный дневник в сейфе руководителя подразделения.

Создавая план мероприятий по резервному копированию информации, необходимо учитывать, что резервные копии должны храниться отдельно от компьютера. То есть, например, резервирование информации на отдельном жестком диске того же компьютера только создает иллюзию безопасности. Относительно новым и достаточно надежным приемом хранения ценных, но несанкционированных данных является их хранение в Web – папках на удаленных серверах в Интернете. Есть службы, бесплатно предоставляющие пространство (до нескольких Мбайт) для хранения данных пользователя.

Резервные копии конфиденциальных данных сохраняют на внешних носителях, которые хранят в сейфах, желательно в отдельных помещениях. При разработке организационного плана резервного копирования учитывают необходимость создания не менее двух резервных копий, сохраняемых в разных местах. Между копиями осуществляют ротацию. Например, в течение недели ежедневно копируют данные на носители резервного комплекта А, а через неделю их заменяют комплектом Б, и т.д.

Вспомогательными средствами защиты информации являются антивирусные программы и средства аппаратной защиты. Так, например, простое отключение перемычки на материнской плате не позволит осуществить стирание перепрограммируемой микросхемы ПЗУ (флэш-BIOS), независимо от того, кто будет пытаться это сделать: компьютерный вирус, злоумышленник или неаккуратный пользователь.

Существует достаточно много программных средств антивирусной защиты. Они предоставляют следующие возможности.

- Создание образа жесткого диска на внешних носителях(например, на гибких дисках). В случае выхода из строя данных в системных областях жесткого диска сохраненный «образ диска» может позволить восстановить если не все данные, то по крайней мере их большую часть. Это же средство может защитить от утраты данных при аппаратных сбоях и при неаккуратном форматировании жесткого диска.

- Регулярное сканирование жестких дисков в поисках компьютерных вирусов. Сканирование обычно выполняется автоматически при каждом включении компьютера и при размещении внешнего диска в считывающем устройстве. При сканировании следует иметь в виду, что антивирусная программа ищет вирус путем сравнения кода программы с кодами известных ей вирусов, хранящимися в базе данных. Если база данных устарела, а вирус является новым, сканирующая программа его не обнаружит. Для надежной работы следует регулярно обновлять антивирусную программу. Желательная периодичность обновления – один раз в две недели; допустимая – один раз в три месяца. Для примера укажем, что разрушительные последствия атаки вируса W95.CIH.1075 («Чернобыль»), вызвавшего уничтожение информации на сотнях тысяч компьютеров 26 апреля 1999 года, были связаны не с отсутствием средств защиты от него, а с длительной задержкой (более года) в обновлении этих средств.

- Контроль за изменением размеров и других атрибутов файлов. Поскольку некоторые компьютерные вирусы на этапе размножения изменяют параметры зараженных файлов, контролирующая программа может обнаружить их деятельность и предупредить пользователя.

- Контроль за обращениями к жесткому дискую Поскольку наиболее опасные операции, связанные с работой компьютерных вирусов, так или иначе обращены на модификацию данных, записанных на жестком диске, антивирусные программы могут контролировать обращения к нему и предупреждать пользователя о подозрительной активности.

Защита информации в Интернете

При работе в Интернете следует иметь в виду, что насколько ресурсы Всемирной сети открыты каждому клиенту, настолько же и ресурсы его компьютерной системы могут быть при определенных условиях открыты всем, кто обладает необходимыми средствами.

Для частного пользователя этот факт не играет особой роли, но знать о нем необходимо, чтобы не допускать действий, нарушающих законодательства тех стран, на территории которых расположены серверы Интернета. К таким действиям относятся вольные или невольные попытки нарушить работоспособность компьютерных систем, попытки взлома защищенных систем, использование и распространение программ, нарушающих работоспособность компьютерных систем (в частности компьютерных вирусов).

Работая во Всемирной сети, следует помнить о том, что абсолютно все действия фиксируются и протоколируются специальными программными средствами, и информация как о законных, так и о незаконных действиях обязательно где-то накапливается. Таким образом, к обмену информацией в Интернете следует подходить как к обычной переписке с использованием почтовых открыток. Информация свободно циркулирует в обе стороны, но в общем случае она доступна всем участникам информационного процесса. Это касается всех служб Интернета, открытых для массового использования.

Однако даже в обычной почтовой связи наряду с открытками существуют и почтовые конверты. Использование почтовых конвертов при переписке не означает, что партнерам есть, что скрывать. Их применение соответствует давно сложившейся исторической традиции и устоявшимся морально – этическим нормам общения. Потребность в аналогичных «конвертах» для защиты информации существует и в Интернете. Сегодня Интернет является не только средством общения и универсальной справочной системой – в нем циркулируют договорные и финансовые обязательства, необходимость защиты которых как от просмотра, так и от фальсификации, очевидна. Начиная с 1999, Интернет становится мощным средством обеспечения розничного торгового оборота, а это требует защиты данных кредитных карт и других электронных платежных средств.

Принципы защиты информации в Интернете опираются на определение информации, сформулированное нами в первой главе этого пособия. Информация – это продукт взаимодействия данных и адекватных им методов. Если в ходе коммуникационного процесса данные передаются через открытые системы (а Интернет относится именно к таковым), то исключить доступ к ним посторонних лиц невозможно даже теоретически. Соответственно, системы защиты сосредоточены на втором компоненте информации – на методах. Их принцип действия основан на том, чтобы исключить или, по крайней мере, затруднить возможность подбора адекватного метода для преобразования данных в информацию. Одним из приемов такой защиты является шифрование данных.

Понятие о несимметричном шифровании информации

Системам шифрования столько же лет, сколько письменному обмену информацией. Обычный подход состоит в том, что к документу применяется некий метод шифрования ( назовем его ключом), после чего документ становится недоступен для чтения обычными средствами. Его можно прочитать только тот, кто знает ключ, - только он может применить адекватный метод чтения. Аналогично происходит шифрование и ответного сообщения. Если в процессе обмена информацией для шифрования и чтения пользуются одним и тем же ключом, то такой криптографический процесс является симметричным.

Основной недостаток симметричного процесса заключается в том, что, прежде чем начать обмен информацией, надо выполнить передачу ключа, а для этого опять-таки нужна защищенная связь, то есть проблема повторяется, хотя и на другом уровне. Если рассмотреть оплату клиентом товара или услуги с помощью кредитной карты, то получается, что торговая фирма должна создать по одному ключу для каждого своего клиента и каким-то образом передать им эти ключи. Это крайне неудобно.

Поэтому в настоящее время в Интернете используют несимметричные криптографические системы, основанные на использовании не одного, а двух ключей. Происходит это следующим образом. Компания для работы с клиентами создает два ключа: один – открытый (public – публичный) ключ, а другой – закрытый ( private – личный) ключ. На самом деле это как бы две «половинки» одного целого ключа, связанные друг с другом.

Ключи устроены так, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой (не той, которой оно было закодировано). Создав пару ключей, торговая компания широко распространяет публичный ключ (открытую половинку) и надежно сохраняет закрытый ключ (свою половинку).

Как публичный, так и закрытый ключ представляют собой некую кодовую последовательность. Публичный ключ компании может быть опубликован на ее сервере, откуда каждый желающий может его получить. Если клиент хочет сделать фирме заказ, он возьмет ее публичный ключ и с его помощью закодирует свое сообщение о заказе и данные о своей кредитной карте. После кодирования это сообщение может прочесть только владелец закрытого ключа. Никто из участников цепочки, по которой пересылается информация, не в состоянии это сделать. Даже сам отправитель не может прочитать собственное сообщение, хотя ему хорошо известно содержание. Лишь получатель сможет прочесть сообщение, поскольку только у него есть закрытый ключ, дополняющий использованный публичный ключ.

Если фирме надо будет отправить клиенту квитанцию о том, что заказ принят к исполнению, она закодирует ее своим закрытым ключом. Клиент сможет прочитать квитанцию, воспользовавшись имеющимся у него публичным ключом данной фирмы. Он может быть уверен, что квитанция ему отправила именно эта фирма, и никто иной, поскольку никто иной доступа к закрытому ключу фирмы не имеет.

Принцип достаточности защиты

Защита публичным ключом (впрочем, как и большинство других видов защиты информации) не является абсолютно надежной. Дело в том, что поскольку каждый желающий может получить и использовать чей-то публичный ключ, то он может сколь угодно подробно изучить алгоритм работы механизма шифрования и пытаться установить метод расшифровки сообщения, то есть реконструировать закрытый ключ.

Это настолько справедливо, что алгоритмы кодирования публичным ключом даже нет смысла скрывать. Обычно к ним есть доступ, а часто они просто широко публикуются. Точность заключается в том, что знание алгоритма еще не означает возможности провести реконструкцию ключа в разумно приемлемые сроки. Так, например, правила игры в шахматы известны всем, и нетрудно создать алгоритмы для перебора всех возможных шахматных партий, но он никому не нужен, поскольку даже самый быстрый современный суперкомпьютер будет работать над этой задачей дольше, чем существует жизнь на нашей планете.

Количество комбинаций, которое надо проверить при реконструкции закрытого ключа, не столь велико, как количество возможных шахматных партий, однако защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую ценность самой информации. В этом состоит принцип достаточности защиты, которым руководствуются при использовании несимметричных средств шифрования данных. Он предполагает, что защита не абсолютна, и приемы ее снятия известны, но она все же достаточна для того, чтобы сделать это мероприятие нецелесообразным. При появлении иных средств, позволяющих – таки получить зашифрованную информацию в разумные сроки, изменяют принцип работы алгоритма, и проблема повторяется на более высоком уровне.

Разумеется, не всегда реконструкцию закрытого ключа производят методами простого перебора комбинаций. Для этого существуют специальные методы, основанные на исследовании особенностей взаимодействия открытого ключами с определенными структурами данных. Область науки, посвященная этим исследованиям, называется криптоанализом, а средняя продолжительность времени, необходимого для реконструкции закрытого ключа по его опубликованному открытому ключу, называется криптостойкостью алгоритма шифрования.

Для многих методов несимметричного шифрования криптостойкость, полученная в результате криптоанализа, существенно отличается от величин, заявляемых разработчиками алгоритмов но основании теоретических оценок. Поэтому во многих странах вопрос применения алгоритмов шифрования данных находится в поле законодательного регулирования. В частности, в России к использованию в государственных и коммерческих организациях разрешены только те программные средства шифрования данных, которые прошли государственную сертификацию в административных органах, в частности в Федеральном агенстве правительственной связи и информации при Президенте Российской Федерации (ФАПСИ).

Понятие об электронной подписи

Мы рассмотрели, как клиент может переслать организации свои конфиденциальные данные (например, номер электронного счета). Точно так же он может общаться и с банком, отдавая ему распоряжения о перечислении своих средств на счета других лиц и организаций. Ему не надо ездить в банк и стоять в очереди – все можно сделать, не отходя от компьютера. Однако здесь возникает проблема: как банк узнает, что распоряжение поступило именно от данного лица, а не от злоумышленника, выдающего себя за него? Эта проблема решается с помощью так называемой электронной подписи.

Принцип ее создания тот же, что и рассмотренный выше. Если нам надо создать себе электронную подпись, следует с помощью специальной программы (полученной от банка) создать те же два ключа: закрытый и публичный. Публичный ключ передается банку. Если теперь надо отправить поручение банку на операцию с расчетным счетом, оно кодируется публичным ключом банка, а своя подпись под ним кодируется собственным закрытым ключом. Банк поступает наоборот. Он читает поручение с помощью своего закрытого ключа, а подпись – с помощью публичного ключа поручителя. Если подпись читаема, банк может быть уверен, что поручение ему отправили именно вы, и никто другой.

Понятие об электронных сертификатах

Системой несимметричного шифрования обеспечивается делопроизводство в Интернете. Благодаря ей каждый из участников обмена может быть уверен, что полученное сообщение отправлено именно тем, кем оно написано. Однако здесь возникает еще ряд проблем, например проблема регистрации даты отправки сообщения. Такая проблема возникает во всех случаях, когда через Интернет заключаются договоры между сторонами. Отправитель документа может легко изменить текущую дату средствами настройки операционной системы. Поэтому обычно дата и время отправки электронного документа не имеют юридической силы. В тех же случаях, когда это важно, выполняют сертификацию даты/времени.

Сертификация даты. Сертификация даты выполняется при участии третьей, независимой стороны. Например, это может быть сервер организации, авторитет которой в данном вопросе признают оба партнера. В этом случае документ, зашифрованный открытым ключом партнера и снабженный своей электронной подписью, отправляется сначала на сервер сертифицирующей организации. Там он получает «приписку» с указанием точной даты и времени, зашифрованную закрытым ключом этой организации. Партнер декодирует содержание документа, электронную подпись отправителя и отметку о дате с помощью своих «половинок» ключей. Вся работа автоматизирована.

Сертификация Web – узлов. Сертифицировать можно не только даты. При заказе товаров в Интернете важно убедиться в том, что сервер, принимающий заказы и платежи от имени некоей фирмы, действительно представляет эту фирму. Тот факт, что он распространяет ее открытый ключ и обладает ее закрытым ключом, строго говоря, еще ничего не доказывает, поскольку за время, прошедшее после создания ключа, он мог быть скомпрометирован. Подтвердить действительность ключа тоже может третья организация путем выдачи сертификата продавцу. В сертификате указано, когда он выдан и на какой срок. Если добросовестному продавцу станет известно, что его закрытый ключ каким-либо образом скомпрометирован, он сам уведомит сертификационный центр, старый сертификат будет аннулирован, создан ключ и выдан новый сертификат.

Прежде чем выполнять платежи через Интернет или отправлять данные о своей кредитной карте кому-либо, следует проверить наличие действующего сертификата у получателя путем обращения в сертификационный центр. Это называется сертификацией Web – узлов.