100 Мифы и заблуждения информационной безопасности Лукацкий

| Вид материала | Документы |

- Аннотация, 418.67kb.

- Е. А. Свирский Рассматриваются вопросы работы курсов повышения квалификации по информационной, 67.93kb.

- Система менеджмента информационной безопасности, 205.89kb.

- Теоретические основы информационной безопасности автоматизированных систем, 26.65kb.

- Содержание курса. Урок, 902.96kb.

- Обеспечение информационной безопасности организации как метод антикризисного управления, 54.18kb.

- Мифы Древней Греции Мифы Древней Индии Мифы древних славян Мифы североамериканских, 33.93kb.

- «Комплексные системы информационной безопасности», 260.23kb.

- Вопросы по информационной безопасности, 268.68kb.

- Рекомендации по обеспечению информационной безопасности Заключение, 358.69kb.

Миф №78 «В сертифицированных системах шифрования есть лазейки для ФСБ»12.05.2010 16:15

Это миф очень тесно связан с ранее рассмотренным заблуждением о том, что вирусы пишутся антивирусными компаниями. Многие обыватели считают, что российские компании, которые занимаются информационной безопасностью, имеют в составе своих продуктов закладки для работы различных государевых спецструктур, в частности ФСБ (раньше ФАПСИ). Действительно, достаточно живучий миф… но не более, чем миф.

И здесь, опять же, на повестку дня выходит проблема, связанная с бизнесом. Немного найдется частных компаний, которые будут рисковать своими доходами ради сомнительной выгоды встраивания закладок в свое программно-аппаратное обеспечение. Это, разумеется, не касается организаций с государственным участием/капиталом, которые занимаются разработкой ПО или телекоммуникационного оборудования. В этом случае они подчиняются требованиям государства и вынуждены выполнять все его распоряжения. В случае же коммерческой компании надо четко понимать, что для нее репутация гораздо важнее. Если вдруг станет известно, что в оборудовании или ПО компании имярек существуют закладки, это нанесет огромнейший удар по бизнесу компании, она потеряет огромную долю своих заказчиков; если не всех. Разумеется, ни одна уважающая себя частная компания не станет рисковать своим бизнесом в угоду государственным интересам.

Альтруистов на рынке нет. Все хотят зарабатывать деньги. А такого рода действия, как закладки, как разработка собственных вирусов и выполнение каких-то других противоправных действий, этому бизнесу явно не способствует, а, наоборот, только очень сильно вредит. Поэтому не стоит думать, что российские или западные компании только и стремятся, что украсть секреты тех заказчиков, которым они предлагают свое оборудование или средства защиты. Поверьте мне, у них существуют гораздо более важные задачи, чем кража финансовой отчетности у компании «Рога и Копыта», оборот которой составляет, может быть, несколько сотен тысяч долларов. Разница в масштабах. Также не стоит думать, что вендора интересует возраст пенсионера Иванова Иван Ивановича, который положил 1000 рублей на свой счет в банке АБВ. Это персональные данные, которые требуют защиты. Но защиты адекватной. Проверять используемое для обработки этих персональных данных ПО на отсутствие недекларированных возможностей (закладок) – явный перебор.

Здесь можно мне возразить, что да, может быть для такой компании, как имярек, интерес небольшой компании «Рога и Копыта» не представляет, зато представляет какое-нибудь государственное или военное учреждение, типа Минфина или Центрального Банка и т.д. Рассуждения будут здесь те же самые. Зачем? Вот какая выгода западной или отечественной компании оттого, что она узнает секреты Центрального Банка. Никакой. Потому что она не работает на различных финансовых рынках и т.п. А теряет она в этом случае очень и очень много. То же самое касается военных организаций. Этот довод часто приводится на различных семинарах. Действительно, красть информацию кредитных учреждений никому из серьезных разработчиков «железа» или «софта» не нужно. Но уж в отношении ВПК… Проникнуть в военные тайны является святым желанием любой организации; особенно любой американской спецслужбы (ЦРУ, АНБ и т.д.). Соответственно, для этих целей они могут потребовать внести закладки в оборудование и ПО, производимое на территории США. Логичное рассуждение, но здесь отсутствует здравый расчет и банальная логика. Зачем заниматься закладками в программно-аппаратном обеспечении, которые могут быть обнаружены, учитывая, что практически все серьезные игроки рынка занимаются сертификацией своего программно-аппаратного обеспечения. И, разумеется, эти закладки, став известными, приведут к потере бизнеса в тех странах, в которых работает предприятие. Ведь такая новость сразу станет известна всем и журналисты постараются разнести ее как можно быстрее. Гораздо проще (особенно в России с ее уровнем зарплат в госорганах и армии) реализовать шантаж тех или иных сотрудников, работающих в военных учреждениях, или их подкуп. Прощу купить одного человека и заставить его выдавать ту или иную секретную информацию, чем внедрять закладки в программно-аппаратное обеспечение, боясь быть обнаруженными. Тем более, не надо забывать, что вокруг любого так называемого недоверенного узла всегда можно построить защитный контур – стену, которая будет препятствовать любым попыткам проникновения через нее. Так зачем тогда компании-разработчику рисковать?

Миф №79 «Заниматься инвестированием выгоднее, чем писать вирусы или хакеры заинтересованы только в славе»18.05.2010 14:19

Совсем недавно, еще несколько лет назад, злоумышленников интересовали только слава и известность, как в узких кругах себе подобных, так и среди широкой общественности. Именно ради этого и осуществлялось большинство взломов сайтов, распространение вирусов/червей и т.п. Но всего пару лет назад ситуация катастрофически поменялась и название, вынесенное в заголовок, действительно превратилось в миф. Сегодня любая мало-мальски серьезная атак осуществляется только из корыстных интересов, а злоумышленники давно представляют собой хорошо организованную структуру с четкой бизнес-моделью (и не одной), налаженными каналами сбыта своей «продукции», маркетинга и рекламы своих услуг, поддержки и т.п.

Бизнес-модель №1 – финансовое мошенничество

Для начала обратимся к простому примеру – обычное мошенничество с учетной записью Интернет-банка или с кредитной картой, реализуемые за счет кражи реквизитов доступа с помощью фишинговых атак, перехвата ввода с клавиатуры (миф о высокой безопасности виртуальных клавиатур в Интернет-банках мы рассмотрим чуть позже) или специализированной вредоносной программы. Чтобы не быть голословным приведу несколько реальных примеров:

- Ботнет Zeus (он же Zbot) – вредоносная программа, предназначенная для многих криминальных задач, включая

- кража пользовательских паролей и реквизитов доступа к различным сайтам (некоторые версии Zeus включали списки «контролируемых» Интернет-банков и других финансовых институтов, представленных в Интернет),

- перехват данных при вводе их в Web-формах (на тех же Интернет-банках),

- подмена сайтов на подставные и выглядящие как настоящие (это т.н. фарминг),

- кража сертификатов открытых ключей (например, ЭЦП),

- подмена Web-страниц. В одной из версий Zeus в текст подменяемой страницы добавлялось новое поле «PIN-код вашей банковской карты» (ни один банк никогда не запрашивает эту информацию у пользователя). Причем делается это «на лету»- в момент обращения к контролируемой странице.

- И другие «интересные» функции.

- Специализированные «банковские» троянцы, крадущие введенные с клавиатуры и скриншоты экрана в момент захода на сайты некоторых банков. Примерами таких троянцев можно назвать Tofger, Banker.chg или Bancos.pw. Интересным примером является написание специального троянца для iBank 2 компании БИФИТ. В момент своей работы троян блокировал доступ к банковскому серверу, а в этот момент от имени клиента отправлял подписанное с помощью украденного ключа ЭЦП платежное поручение на перевод средств.

Другим, менее прибыльным, примером можно назвать классический «нигерийский спам», в котором от имени «сына короля Нигерии/премьер-министра/бывшего министра финансов» предлагалось поучаствовать в выводе нескольких миллионов долларов США из определенного банка. Для этого «счастливому» получателю такого письма необходимо было поделиться небольшой суммой денег (от нескольких сотен до нескольких тысяч долларов). Как это не удивительно, но наивных пользователей на эту удочку попадалось немало. Современной вариацией этого примера можно назвать размещение сообщение в социальных сетях или даже создание подставных сайтов, «бьющих» по чувствам посетителей. Из российских примеров можно назвать сайты, собирающие деньги якобы на лечение детей, больных различными болезнями (информация берется реальная, а вот реквизиты счетов получателей – подставные). О втором примере совсем недавно говорили в программе «Человек и Закон» - некто организовал в Интернете очередной конкурс красавиц, но в масштабе всей России. Для участия в нем необходимо было послать по указанному на сайте адресу свою фотографию, краткий рассказ о себе и… перевести несколько сотен рублей на указанный на сайте счет.

Бизнес-модель №2 – криминальные сервисы

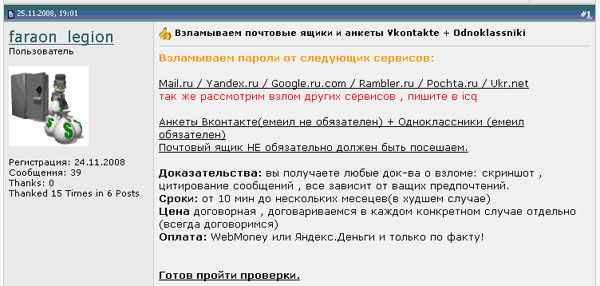

Самым массовым примером такой бизнес-модели является продажа баз учетных записей (включая пароли) к различным сервисам, как к почтовым серверам и социальным сетям, так и к финансовым сервисами – банкам, аукционам, Интернет-магазинам и т.п.

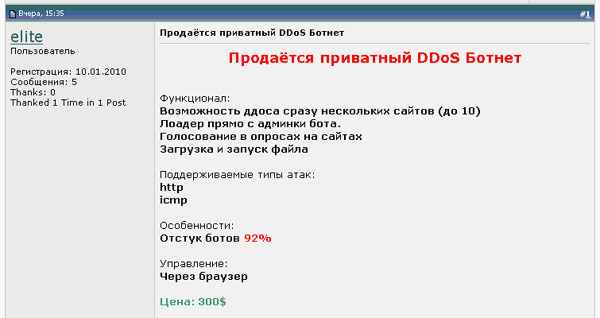

Большой популярностью пользуется продажа вредоносных программ. Например, «боевой» комплект для создания ботнета Zunker (центр управления и бот-клиент) в зависимости от жадности продавца и его места в цепочке «производитель – дистрибутор – реселлер» стоила от 200 до 3000 долларов (правда, сейчас их исходные коды можно найти и в открытом доступе). Другой пример – Fragus, т.е. инструментарий для внедрения вредоносного кода на уязвимых компьютерах (для создания ботнета), на котором продавец может заработать 980 долларов. Если у создателя программного обеспечения ботнета нет желания его продавать в исходных кодах, то он может продать уже созданный ботнет на несколько сотен, тысяч или десятков тысяч зомби-узлов, или сдать ботнет в аренду.

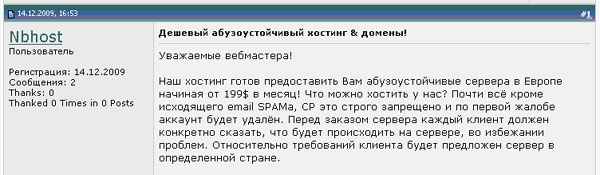

Очень популярна на хакерских форумах реклама сервиса по взлому сайтов или Интернет-сервисов, а также сдача в аренду площадок для реализации различных противоправных ресурсов – центров управления ботнетами, спам-генераторы, анонимайзеры и т.п.

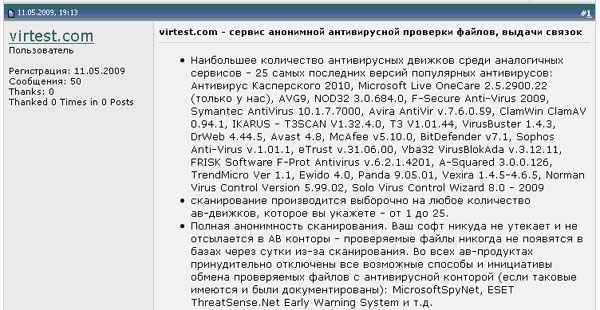

В целом продажа криминальных сервисов подчиняется тем же принципам, что и продажа в обычном мире. Существует разработчик вредоносного продукта/сервиса, его дистрибуторы, продавцы и перепродавцы. Есть те, кто пользуется купленными криминальными продуктами/сервисами для собственных заработков. Дошло до того, что разработчики вредоносных программ и авторы сдаваемых в аренду ботнетов предлагают высококачественную круглосуточную поддержку, регулярные обновления (например, инструментарий MPack с годовым обновлением стоил от 500 до 1000 долларов), возврат денег в случае недовольства и даже готовы подписывать соглашение о качестве сервиса (service Level Agreement, SLA). Вокруг одного сервиса могут разрастаться новые сервисы. Например, кто-то нашел уязвимость в том или ином приложении, другой – создал средство использования этой уязвимости для незаметного внедрения на уязвимый компьютер. Третий злоумышленник собрал несколько таких средств и объединил в рамках единого инструмента с удобной графической системой управления. Аналогичная ситуация с вирусами – одни их пишут, а другие предлагают сервисы для их проверки на необнаруживаемость на самых последних версиях антивирусов (всего за 40 долларов в месяц).

Бизнес-модель №3 – реклама

К данной бизнес-модели относится всем известный спам, рекламирующий те или иные продукты и услуги (лекарства, горящие туры заграницу, курсы английского и т.п.). При этом создание программ для массовых рассылок (например, Revolution, Dark, Reactor Mailer) относится ко второй бизнес-модели, а использование украденных паролей, полученных с помощью распространяемого в спаме вредоносного ПО, - к первой. Менее известной рядовым пользователям, но не менее популярной у злоумышленников является:

- «Накрутка кликов», в рамках которой специальное ПО многократно увеличивает число кликов на тот или иной баннер, заставляя платить рекламодателей за каждое нажатие мыши; даже те, которые не приводят к появлению новых клиентов

- Повышение поискового рейтинга сайта различными незаконными методами.

- Переадресация на сайты рекламируемых товаров и услуг

- Заражение компьютера с последующим предложением недорогого фальшивого антивируса (scareware)

- И т.п.

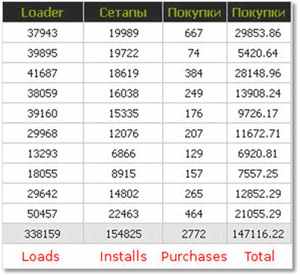

Много ли денег можно заработать при такой бизнес-модели? Возьмем, к примеру, распространение фальшивого антивируса Antivirus XP 2008. Суть его работы достаточно проста – заразившись в Интернет, вы внезапно видели у себя на компьютере сообщение от якобы встроенного в операционную систему антивируса, что он «нашел» у вас на компьютере множество вирусов. Разумеется, удалить их можно было только оплатив обновление для антивируса (порядка 50 долларов за антивирус с «годовой» поддержкой). Но это очень небольшие деньги. Зато наш соотечественник по имени krab создал целую партнерскую сеть под названием Bakasoftware, к которой предлагал присоединиться всем желающим. Схема заработка была проста. Подключающийся к партнерской сети размещал на своем сайте рекламу антивируса и после продажи получал от 58 до 90% с каждой продажи. Но все равно, много на этом не заработаешь, скажете вы, и будете неправы. Внизу мы видим статистику только по одному из пользователей данной сети. За 10 дней было установлено 155 тысяч копий фальшивого антивируса; из них продано – 2772 (средний курс установлено/продано – 1-2%). При этом прибыль за 10 дней «ничегонеделанья» (надо было только разместить у себя рекламу и наладить систему приема денег) составила 147 тысяч долларов. При таких показателях годовой доход в данной бизнес-модели составил бы около 5 миллионов долларов США. Неплохо, не правда ли?!

Заключение

Мы видим, что современный хакер – это уже не тот бородатый гуру Юникса 80-х, который копался во внутренностях своего компьютера с целью его познания. И не тот безусый юнец 90-х, который создавал вирус и распространял его по миру с целью получения славы Герострата. Сегодня киберпреступники зарабатывают на этом бизнесе огромные деньги. И никаких угрызений совести они не чувствуют. На вопрос русскому автору MPack, не чувствует ли он вину перед жертвами заражений с помощью его детища, он ответил: «Я ощущаю, что мы лишь фабрика по производству оружия». Другие разработчики вредоносного ПО (RAT Systems Crew), так написали на своем сайте: «Наша основная задача – создать эффективное и мощное шпионское ПО. Его создание для нас не только хобби; это наша работа и стиль жизни. Создание шпионского ПО – не преступление». Иными словами ждать улучшения ситуации не приходится – киберпреступность ворочает огромными деньгами. А серьезное наказание за данные преступления в России практически отсутствует. В таких условиях найдется много желающих остаться неизвестными для широкой публики, но с пачкой купюр в кармане или кругленькой суммой на банковском счете. И чем же все-таки выгодно заниматься? Инвестициями или написанием вирусов?

ЗЫ. Цель развенчания данного мифа была не показать все прелести незаконного бизнеса киберпреступников, а продемонстрировать, что это уже не детские шалости, которые можно не принимать в расчет. Это серьезные деньги и серьезные люди. А значит и относиться к вопросам информационной безопасности надо тоже серьезно.