Содержание

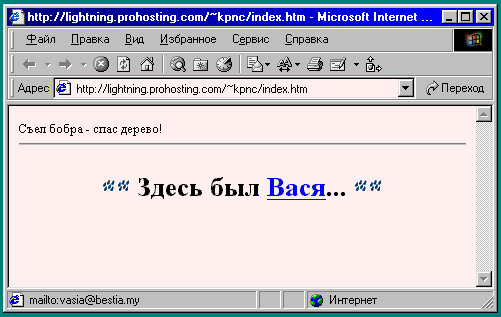

Рисунок 21 Так выглядит главная станица сервера после ее модификации

История о Забывчивости и Извращениях, или как маленький локальный Баг изменил ход дела

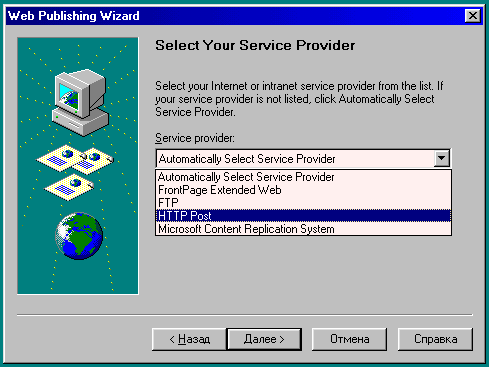

Рисунок 22 Microsoft Web Publishing поддерживает метод POST необходимый для «заливки» документов на сервер

Method Not Allowed

HTTP Error 403

HTTP Error 401

Врезка «информация»

Врезка «алгоритм кодировки base64»

Рисунок 23 Настойка Outlock Express для пересылки писем в кодировке Base64

Get / http/1.0

Врезка «замечание»

Рисунок 024 Передача параметров методом GET

Врезка «информация»

Врезка «информация»

Http/1.1 200 ok

|