Конспект лекцій з дисципліни " Електронна комерція"

| Вид материала | Конспект |

| ТЕМА 6. Іntеrnеt - логістика Логістика: зміст та організаці. Бізнес-логістика в режимі Іntеrnеt. ТЕМА 7. Проблеми безпеки та захисту інформації при роботі в Іntеrnеt |

- Методичні вказівки містять рекомендації для виконання лабораторних робіт з дисципліни, 1079.55kb.

- Конспект лекцій з дисципліни „Радіоекологія для студентів спеціальності 040106 „Екологія,, 1393.76kb.

- Конспект лекцій Удвох частинах Частина 2 Суми, 1998.47kb.

- Конспект лекцій Удвох частинах Частина 1 Суми, 2323.63kb.

- Конспект лекцій Суми Видавництво Сумду 2010, 2423.29kb.

- Конспект лекцій з дисципліни „ Управління інноваційним розвитком" для студентів факультету, 2082.69kb.

- Конспект лекцій з дисципліни «Оподаткування підприємств», 2062.58kb.

- Конспект лекцій з дисципліни "Дослідна робота", 768.49kb.

- Конспект лекцій з дисципліни Правознавство Харків − хнамг − 2006 Міністерство освіти, 3534.27kb.

- Конспект лекцій з дисципліни " Стратегічне управління", 1352.48kb.

Основними характеристиками Intranet, безпосередньо пов’язаними з економічними аспектами діяльності сучасної установи, є:

— простота і природність технології;

— низький ризик і швидка віддача інвестицій;

— інтеграційний і «каталітичний» характер технології;

— ефективне управління;

— комунікації між співробітниками установи.

Простота і природність технології. Intranet-тexнологія реалізується у компанії в межах простої схеми. Для побудови пілотного варіанта системи необхідні програма-браузер, що розташована на автоматизованому робочому місці користувачів, Web-cepaep як інформаційний концентратор і стандарти взаємодії між клієнтом і Web-сервером. На цій основі можна розширювати спектр функцій системи, додаючи такі сервіси, як пошук інформації, колективна робота з єдиним масивом інформації тощо.

Унікальна особливість нової технології полягає в тому, що ускладнення системи, розширення сервісів не вимагає від користувача нарощування спеціальних знань. Він вчиться працювати з інформацією один раз, а далі, користуючись у своїй повсякденній роботі засобами навігації інформаційним простором установи, знаходить нові можливості, які полегшують виконання його завдань, але при цьому його інструмент — програма-браузер — залишається тим самим.

Низький ризик і швидка віддача інвестицій. Особливості впровадження Іntrаnеt-технології нетипові для нової революційної технології. Йдеться про простоту і невисоку вартість створення корпоративної Intranet-системи. Вартість початкових вкладень теж невисока, при цьому концептуальна простота спрощує і впровадження.

До початкових вкладень належить тільки вартість програм-браузерів (часто безкоштовних) і програмного забезпечення Web-cepвepy, бо організувати його можна практично на будь-якій уже наявній в установі комп’ютерній техніці.

Проблема традиційних інформаційних систем полягає в тому, що, починаючи планувати їх створення, появу перших результатів треба очікувати через рік-півтора.

Істотною особливістю Intranet є швидка віддача. Почавши процес створення Іntrаnеt-системи, уже через декілька тижнів можливо продемонструвати перші результати. Це сприяє впровадженню технології, оскільки користувач одразу бачить віддачу, користь від впровадження технології і тому охоче починає взаємодіяти з розробниками і допомагати їм.

Інтеграційний і «каталітичний» характер технологій. Ця характеристика Intranet полягає в можливості ефективного об’єднання програмних рішень (напрацьованих раніше, тих, що створюються зараз, і тих, що тільки проектуються) на основі різнорідного апаратного забезпечення в загальне інформаційне середовище з єдиними правилами створення і споживання інформації, з єдиним уніфікованим доступом до інформації.

На практиці Intranet дає змогу створити інформаційну систему установи на основі вже існуючої технічної інфраструктури. Сила Іntranеt-технології полягає в еволюційному характері її впровадження, завдяки чому можливо досягти майже стовідсоткового збереження зроблених раніше інвестицій. Все складне і дороге господарство — мережі, комп’ютери, бази даних, прикладні системи — усе це зберігається і використовується й надалі.

Повільне повернення інвестицій в інформатизацію сучасної компанії є однією з головних проблем її керівництва. В установі накопичується багато комп’ютерів і програм, ефективному використанню яких перешкоджає складний за своєю природою (а тому — повільний) цикл розробки і впровадження прикладного програмного забезпечення. Кошти, витрачені на придбання комп’ютерів і програм, часто — «мертвий вантаж», який не приносить ніякої користі. Тривала відсутність результатів інформатизації призводить до того, що керівництво установи починає скептично ставитися до самої можливості створення ефективно діючої інформаційної системи. Швидке отримання конкретних результатів за невеликих витрат визначає загальний напрям розвитку і вдосконалення інформаційної системи установи, в тому числі дає змогу систематизувати й упорядкувати подальші інвестиції в інформатизацію. Саме тому технологію Intranet можна розглядати як «каталізатор інвестицій».

Ефективне управління організацією. Ця здатність Іntrаnеt-технології актуальна передусім для керівника установи. Для нього інформаційна система є засобом, який допомагає в ефективному управлінні установи, що вимагає повного володіння в потрібний термін інформацією, яка адекватно відображає стан установи.

Традиційні підходи до побудови інформаційних систем припускають створення програмних застосувань типу автоматизоване робоче місце керівника, які реалізують обмежений набір функцій управління документами, контролю виконання тощо і ставлять керівника установи в надто жорсткі умови. Як правило, такі програмні застосування складні, надто незручні в роботі, вимагають навчання і на практиці керівниками не використовуються.

Керівник сучасної установи — людина зайнята, він не може витрачати час на освоєння складного програмного застосування. Однак йому необхідно мати об’єктивну повну інформацію про діяльність установи. Технологія Intranet є ідеальним варіантом. Від керівника не вимагається практично жодних знань про специфіку роботи програми-браузера, достатньо натискувати «мишею» на потрібні гіперпосилання, щоб отримати інформацію. Технічні працівники повинні тільки раціонально спроектувати і підготувати зміст інформаційного Web-cepaepy компанії.

Комунікації між співробітниками установи. Одним із основних чинників життєдіяльності Intranet в установі є сприйняття її співробітниками саме такого засобу отримання інформації: дані отримуються тоді, коли вони необхідні, в найбільш зручному вигляді. Достатньо лише завантажити програму-браузер і «перейти» за посиланнями до необхідного місця інформаційного сховища установи.

Як правило, в кожній установі існує проблема ефективних комунікацій між співробітниками різних підрозділів: вони працюють у суміжних напрямах, але не діляться між собою потрібною інформацією. Керівництво установи всіляко прагне подолати цю проблему, але існують комунікаційні бар’єри, пов’язані зі структурою установи, з методами її роботи, які перешкоджають інформації поширюватися швидко. Intranet має здатність руйнувати ці бар’єри, що позитивно впливає на ефективність роботи фірми.

Клієнт-сервер (client-server) — технологія роботи програмних застосувань у мережі, за якої обчислювальні задачі розподіляються між програмою-сервером і програмою-клієнтом.

Системам клієнт-сервер властиві такі риси:

— на Web-cepBepi створюється кінцевий продукт — інформація у формі, призначеній для надання користувачу, а не напівфабрикат у вигляді даних;

— для обміну інформацією між клієнтом і сервером використовується протокол відкритого стандарту TCP/IP;

— комп’ютерам з клієнтськими програмними застосуваннями інформація передається у вигляді, придатному для сприймання;

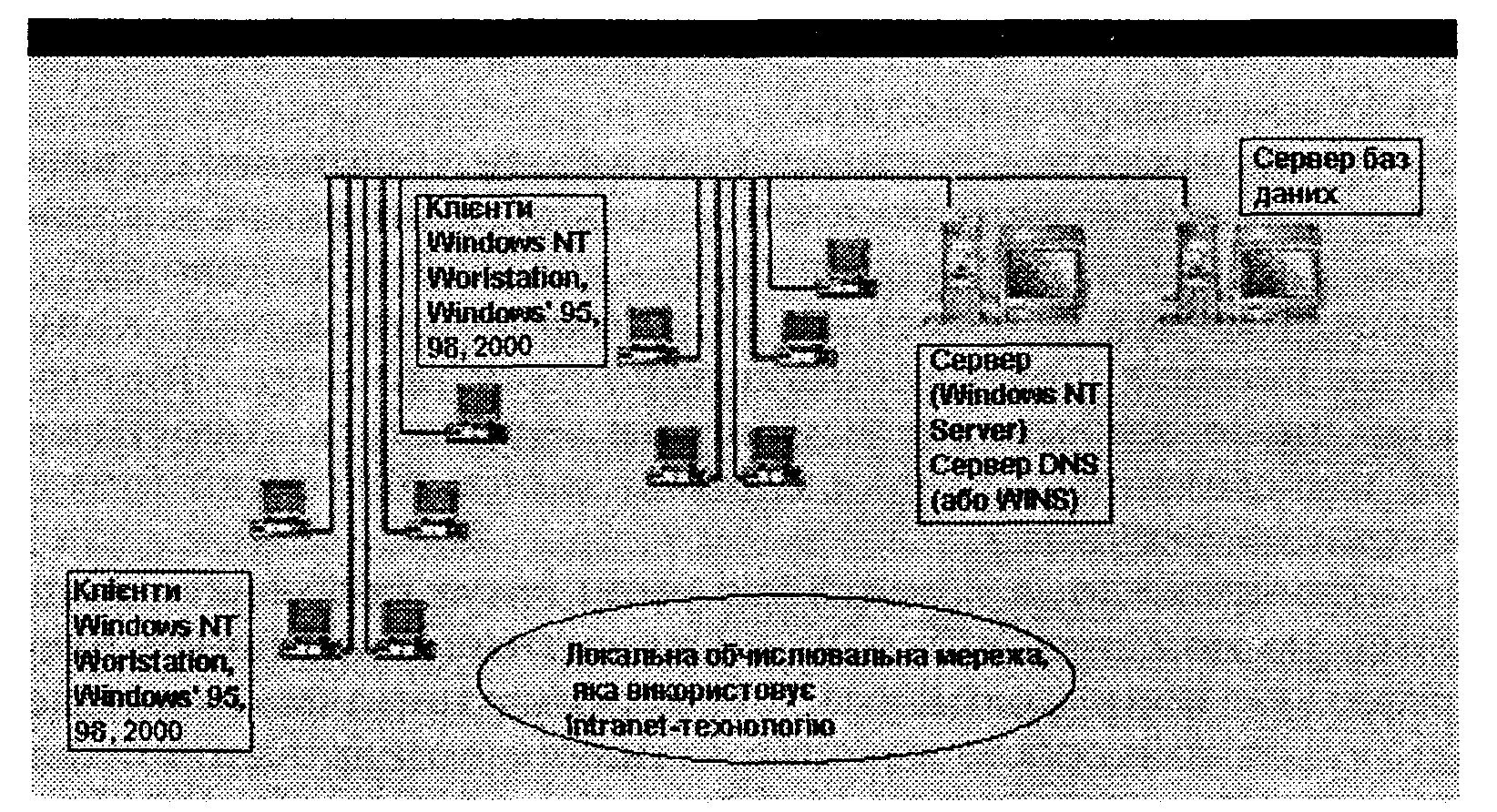

— прикладна система розташована на Web-cepBepi, на клієнтах (робочих станціях) є лише програми-браузери (рис. 5.1, 5.2).

Puc. 5.1. Локальна обчислювальна мережа установи, яка використовує Іntrаnеt-технологію

Одна з важливих особливостей систем Intranet — полегшене централізоване управління, причому не тільки серверною частиною, а й робочими місцями. Централізоване конфігурування кожного робочого місця помітно спрощує адміністрування інформаційної системи. У таких системах простіше вирішується і питання інформаційної безпеки. По-перше, в Іntrаnеt-системах велика частина ресурсів централізована; ними не тільки легше управляти, а й легше їх захищати.

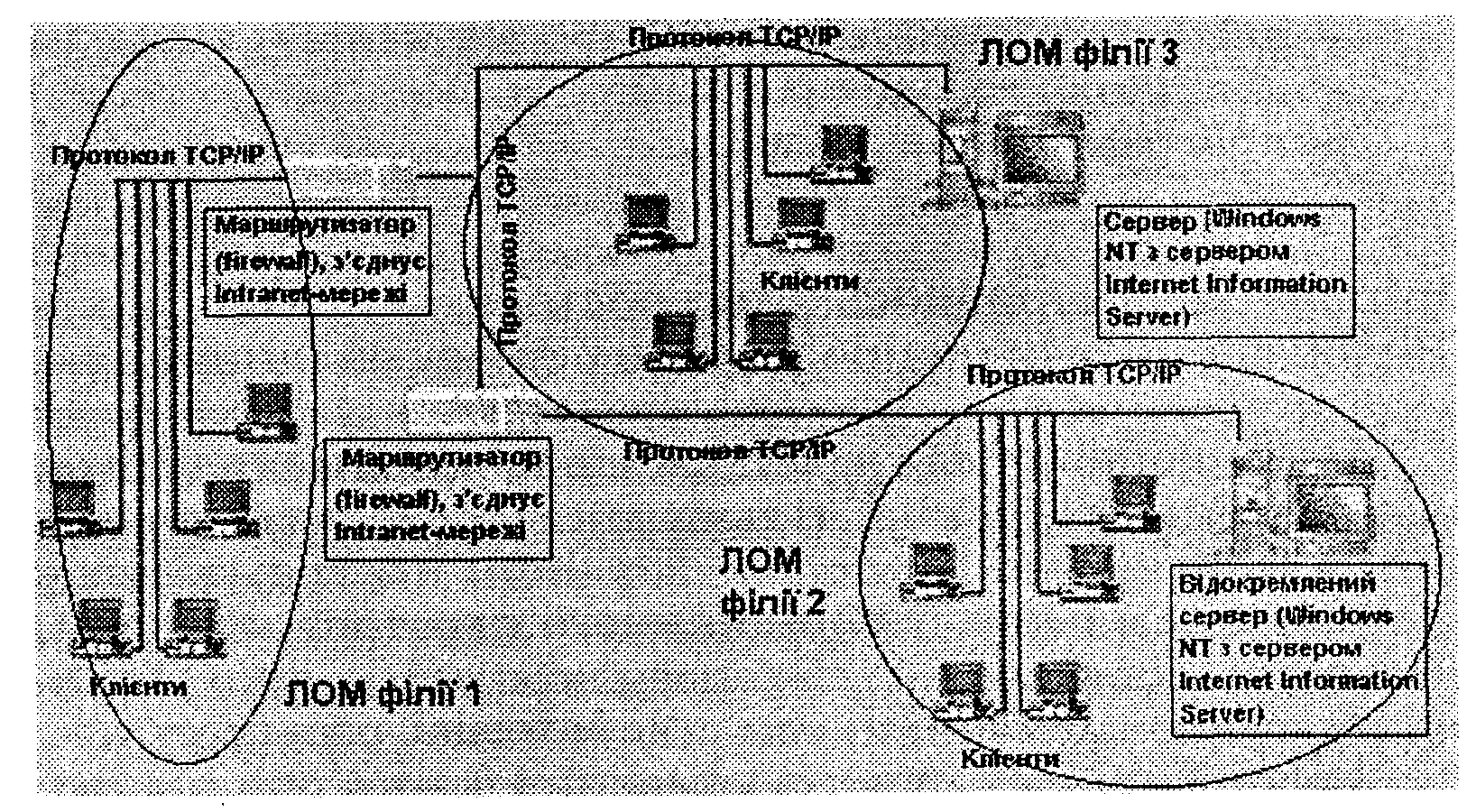

Рис.5.2. Група об’єднаних Іntrаnеt-мереж територіально відокремлених філій установи

По-друге, програмні інтерфейси є уніфікованими, стандартними. Засобів взаємодії віддаленого робочого місця з центральним сервером стає менше. He треба більше піклуватися про десятки або навіть сотні програмних застосувань на комп’ютерах-клієнтах і для кожного з них вирішувати завдання захисту взаємодії клієнта з сервером. Достатньо забезпечити рішення для одного робочого місця, яке буде стандартним для всіх. Поява Intranet-систем — це своєрідний шлях до відкритих стандартів: комерційні реалізації головних складових інформаційних систем установ, таких, як засоби управління інформаційними системами, електронна пошта, телеконференції, дуже швидко переходять на відкриті загальновизнані протоколи.

Комерційні виробники програмного забезпечення нині вже не намагаються протиставити свої закриті корпоративні рішення рішенням на основі відкритих стандартів. Ринок перестав сприймати аргументи про кращу функціональність чи зручність закритих корпоративних рішень. Настав етап міграції до відкритих стандартів.

Відкритими стандартами, які нині стали лідерами і фактично стандартами інформаційних систем де-факто, є:

— управління мережевими пристроями (SNMP);

— електронна пошта (SMTP, IMAP, MIME);

— телеконференції (NNTP);

— інформаційний сервіс (HTTP, HTML);

— довідкова служба (LDAP);

— програмування (Java).

ТЕМА 6. Іntеrnеt - логістика Логістика: зміст та організаці. Бізнес-логістика в режимі Іntеrnеt.

Виробнича компанія. Для такої компанії перенесення частини процесів зі збуту своєї продукції чи послуг до глобальної мережі набуває форми прямих продажів через Internet.

Прямі продажі через Internet (он-лайнові роздрібні продажі) — продажі товарів чи послуг кінцевим користувачам, які здійснюються через Іпtегnеt-крамницю компанії або з допомогою інших форм підтримки електронної торгівлі.

Компанії-виробнику найкраще починати з впровадження торговельної Іntеrпet-системи і засобів електронної комерції в роботу підрозділів збуту продукції компанії.

Для максимального економічного ефекту від впровадження системи електронної комерції інформаційна система збуту повинна бути з’єднана із системою планування виробництва і системою організації постачань. Таким чином можна мінімізувати окремі статті видатків: TIC дає змогу уникнути витрат на оф-лайнові комірні запаси готової продукції, комплектуючих тощо.

Електронна підтримка каналів збуту і постачання здійснюється різними засобами. Для того, щоб їх зв’язати, необхідна наявність інформаційної системи підприємства чи ЕКР-системи.

ERP (Enterprise Resource Planning) — система планування ресурсів підприємства; програмне забезпечення нового покоління для планування ресурсів підприємства.

Крім стандартних послуг, у ній пропонуються й нові, наприклад управління якістю виробничих операцій і створення постійних звітів.

Під час розробки торговельної Internet-системи, інтерфейсів її програмного забезпечення й інформаційного наповнення розробники повинні виходити з принципу, що будь-який Internet-pecypc повинен орієнтуватися на певну групу користувачів. Якщо, наприклад, виробник орієнтується на роботу з дистриб’юторсько-дилерською мережею, то його TIC повинна, передусім, привертати увагу дистриб’юторів-дилерів. Було б помилкою використовувати Internet для накопичення інформації за принципом «заходь, хто хоче, бери, що потрібно».

Internet-система повинна бути максимально зручною і простою для входу до неї певного споживача ззовні. Однією з таких систем є електронна платіжна система PayCash, яка пропонує розміщувати Internet-крамниці безпосередньо на своєму сайті, тим самим об’єднуючи їх у торговельну систему (детальніше у розд. 5).

Побудова торговельної Internet-системи компанії відрізняється від побудови її традиційної інформаційної системи. Розробникам TIC величезні можливості надають Web-TexHonoru. Одна з особливостей полягає в тому, що вони вимагають наявності в колективі розробників бригади, яку прийнято називати контентною. Робота цієї бригади близька до редакційної роботи з інформацією (текстами, числовими даними, графікою), пов’язаної з систематизацією, редагуванням і наданням даних на екрані монітора для користувачів TIC. Електронна торговельна система є частиною іміджу компанії, її обличчям в Internet. Тому для користувачів мережі вагому роль відіграє можливість працювати на сайті компанії у зручному і зрозумілому для споживача просторі.

Чи потрібно виробнику організовувати прямі продажі, використовуючи електронну комерцію? Якщо виробнича компанія хоче діяти, активно використовуючи Internet, вона повинна мати і канали для прямих продажів. Однак далеко не кожний виробник може собі дозволити прямі продажі через мережу. Щодо цього існує щонайменше дві проблеми.

1. Під час переходу на прямі продажі компанії доведеться подбати про взаємодію з традиційними дистриб’юторсько-дилерськими каналами збуту. Чим потужніший виробник, тим легше йому вирішити це питання.

2. Невеликим виробничим компаніям складно встановити зв’язки з кур’єрськими службами. Послуги великих кур’єрських систем (наприклад, UPS, DHL, TNT) недешеві, але вони гарантують високий рівень сервісу по всьому світу. В невеликих кур’єрських компаніях послуги дешевші, але при цьому знижується рівень гарантій доставки товару кінцевим споживачам і охоплення регіонів. Тобто в першому випадку товар невеликого виробничого підприємства може виявитися неконкурентним за ціною доставки (оскільки обсяги доставки невеликі), а в другому випадку компанії доведеться домовлятися з декількома кур’єрськими службами, що також позначиться на ціні товару.

Виробник може обмежити зону своїх прямих продажів до локального рівня (наприклад — Київська область і 2—3 райони навколо неї) й укласти договір з однією-двома кур’єрськими службами. При цьому виробник входить у новий для себе бізнес із взаємодії з системами кур’єрської доставки (адже раніше він працював тільки з великими дистриб’юторами). Цей новий бізнес може бути для фірми нерентабельним, бо тут усе — «локальне» (обсяги маленькі, ціни високі). Як-то компанія має намір здійснювати прямі продажі, використовуючи Internet-TexHonoru, їй необхідно звернутися до консалтингових компаній, які допоможуть проаналізувати ситуацію, і прийняти правильне рішення.

Дистриб’юторська компанія. Ініціатива створення торговельної Internet-системи на рівні виробник—дистриб’ютор може виходити й від дистриб’ютора. В такому разі це буде Internet-система постачання дистриб’ютора. Більшість етапів у побудові такої системи постачань для дистриб’ютора такі самі, що й для системи збуту виробника. Для дистриб’юторської компанії також важливо створити торговельну Internet-систему для підтримки продажів.

Перед керівництвом дистриб’юторської компанії під час створення системи електронної комерції одразу повстає питання: продавати товар кінцевому покупцю за схемою прямих продажів через Internet i «обходити» роздрібних продавців чи продовжувати працювати через дилерів? Рішення повинна прийняти сама компанія. Можливо, потрібен моніторинг існуючої дилерської мережі з метою визначення найслабших місць. Якщо вони є, то можна перейти на прямі постачання в цих регіонах.

Дилерська частина торговельної системи дистриб’ютора обов’язково повинна бути гнучкою: дистриб’ютору важливо підтримати не тільки великих дилерів, а й тих, які тільки починають працювати. Перехід на електронно-комерційну систему відносин може дати їм змогу вийти на новий рівень бізнесу.

ТЕМА 7. Проблеми безпеки та захисту інформації при роботі в Іntеrnеt:

Тести

• — можливість вибору тільки одного варіанта відповіді;

— можливість вибору декількох варіантів відповіді.

1. Що таке загроза безпеці інформації в Іnternet?

• будь-яка дія порушника, що призводить до реалізації загрози безпеці шляхом використання слабких місць обчислювальної системи;

• умова, яка може призвести до того, що інформація або джерела оброблення інформації будуть випадково або навмисно втрачені, змінені, стануть незахищеними, недоступними або якимсь іншим шляхом підпадуть під шахрайський вплив, заподіявши шкоду установі чи індивідуальному користувачу;

• доступ до інформації, що здійснюється з порушенням встановлених у певній інформаційній системі правил розмежування доступу.

Відповідь:

• доступ до інформації, що здійснюється з порушенням встановлених у певній інформаційній системі правил розмежування доступу.

Невпинне зростання користувачів Internet в останні роки спричинило появу в мережі багатьох негативних явищ. Покупки товарів з чужими кредитними картками, крадіжки інтелектуальної власності в Internet набули величезного розмаху і нікого вже не дивують.

Основною проблемою безпеки електронної комерції в Internet з часу її виникнення була проблема передавання закритої інформації (номерів кредитних карток, сум платежів тощо) через відкриту мережу. У таблиці 7.1 подано ймовірні загрози безпеці інформації, яка передається в мережі, разом з рішеннями, що дають змогу організувати й значно підвищити захищеність даних, у тому числі й у ситуаціях, не пов’язаних безпосередньо з електронною комерцією (наприклад, під час відправлення конфіденційної інформації електронною поштою).

Найпоширенішою є крадіжка ідентифікаційної інформації (різновид загрози під номером I): злодії збирають персональну інформацію — імена, адреси, номери соціального страхування й інші важливі дані, а після цього замовляють картки під цими іменами. Хоча крадіжки такого типу — річ не нова, Internet значно полегшив їх здійснення. Хакери і кракери «зламують» сайти, які зберігають цю інформацію. В деяких випадках злочинці вдають із себе легітимних он-лайнових торговців і збирають інформацію в покупців, які нічого не підозрюють.

Таблиця 7.1

Імовірні загрози безпеці інформації в мережі й вирішення проблем захисту

Хакер — фахівець у галузі комп’ютерної техніки, який "зламує» системи захисту з метою задоволення власних професійних амбіцій, отримання "інтересу».

Кракер — хакер, який «зламує» комп’ютерні системи захисту з метою крадіжки й отримання фінансових доходів.

Дійсні номери карток також можуть бути автоматично згенеровані (різновид загрози під номером 2). Internet перенасичений хакерськими сайтами, які пропонують програмне забезпечення для генерації номерів кредитних карток, що здаються дійсними. Ці програми використовують складний алгоритм створення номерів, у яких, наприклад, перші чотири цифри відповідають дійсним цифрам банків-емітентів. Генератори створюють 12 додаткових цифр, які під час перевірки відповідають параметрам дійсних карток. Навіть якщо жоден банк ніколи не емітував картку з цим згенерованим номером, може так статися, що вони будуть авторизовані при електронних платежах.

Існує ще й старий перевірений спосіб: кредитні каретки викрадають у фізичному світі і використовують для он-лайнових закупівель.

2. Яке рішення щодо захисту інформації можна запропонувати за умови, коли дані навмисно перехоплюються, читаються або змінюються в мережі?

• встановлення міжмережевих екранів;

• автентифікація користувачів;

• шифрування даних;

• розмежування доступу до окремих інформаційних джерел.

Відповідь: • шифрування даних;

3. Який різновид шахрайства щодо комерційної інформації найбільш поширений в Іnternet?

• крадіжка ідентифікаційної інформації, коли злодії збирають персональні дані певних користувачів, а після цього замовляють банківські картки під викраденими іменами;

• генерація дійсних номерів банківських платіжних карток з допомогою програмного забезпечення і використання їх як справжніх;

• навмисне пошкодження програмного інтерфейсу електронних крамниць.

Відповідь: • крадіжка ідентифікаційної інформації, коли злодії збирають персональні дані певних користувачів, а після цього замовляють банківські картки під викраденими іменами;

4. Що з наведеного нижче входить у перелік головних вимог до проведення комерційних операцій в Іnternet?

збереження таємниці;

цілісність;

автентифікація;

авторизація;

розмежування доступу;

шифрування даних.

Відповідь: збереження таємниці;

цілісність;

автентифікація;

авторизація;

Шахрайські Іпtеrnеt-замовлення можна поділити на дві категорії: товари, що можна легко обміняти на наявні, і трансакції, які не потребують фізичної доставки. До першої категорії належать споживча електроніка, діаманти і презентаційні сертифікати. До другої — програмне забезпечення, яке можна завантажити з мережі, і передплата на сайти «для дорослих». На цих сайтах (переважно американських) практично 100% трансакцій з деяких країн Східної Європи — шахрайські.

Головними вимогами до здійснення комерційних операцій в Internet є конфіденційність, цілісність, автентифікація, авторизація, гарантії і збереження таємниці. Перші чотири вимоги можна забезпечити технічними засобами, а досягнення гарантій і збереження таємниці залежить від технічних засобів, від відповідальності окремих осіб та установ, а також від дотримання законів, що захищають споживача від можливого шахрайства.

5. Що таке асиметричне шифрування?

• схема шифрування, заснована на концепції ключової пари: дані, зашифровані будь-яким з ключів пари, можуть бути розшифровані тільки іншим ключем з цієї пари;

• схема шифрування, за якою відправник і одержувач володіють тим самим ключем, з допомогою якого і той, й інший можуть зашифровувати і розшифровувати інформацію;

• механізм кодування даних з обов’язковим створенням відправником і одержувачем дайджестів повідомлення.

Відповідь: • схема шифрування, заснована на концепції ключової пари: дані, зашифровані будь-яким з ключів пари, можуть бути розшифровані тільки іншим ключем з цієї пари;

Симетричне шифрування або шифрування з таємним ключем. Це найдавніша форма шифрування з використанням ключа. Під час шифрування за такою схемою відправник і одержувач володіють одним ключем, з допомогою якого обидва можуть зашифровувати і розшифровувати інформацію.

Однак існують проблеми з автентичністю, оскільки особистість відправника або одержувача повідомлення гарантувати неможливо. Якщо двоє володіють одним ключем, кожен з них може написати і зашифрувати повідомлення, а після цього заявити, що це зробив інший. Це не дає змоги реалізувати принцип неможливості відмови. Проблему відмови від авторства може вирішити криптографія з відкритим ключем, що використовує асиметричні алгоритми шифрування. У симетричному шифруванні використовується один секретний ключ для шифрування і розшифровування повідомлень.

Криптографія з відкритим ключем. Заснована на концепції ключової пари. Кожна половина пари (один ключ) шифрує інформацію так, що її може розшифрувати тільки інша половина (другий ключ). Одна частина ключової пари — особистий ключ — відома тільки її власнику. Інша половина — відкритий ключ — розповсюджується серед усіх його респондентів, але зв’язана тільки з власником.

Ключові пари володіють унікальною властивістю: дані, зашифровані будь-яким з ключів пари, можуть бути розшифровані тільки іншим ключем з цієї пари.

Відкрита частина ключової пари може вільно розповсюджуватися, і це не перешкодить використовувати особистий ключ. Ключі можна використовувати і для забезпечення конфіденційності повідомлення, і для автентифікації його автора.

Кожен, хто має копію відкритого ключа, здатний прочитати повідомлення, зашифроване ним. У комерційних трансакціях прийнята стандартна процедура: покупець шифрує повідомлення своїм особистим ключем, а підтвердження продавця, в свою чергу, шифрується його особистим ключем. Це означає, що кожен, кому відомий відкритий ключ продавця, спроможний це підтвердження прочитати. Для збереження в таємниці інформації, надісланої продавцем, необхідні додаткові кроки.

Оскільки певний користувач — єдиний, хто має можливість зашифрувати інформацію особистим ключем, то той, хто використовує його відкритий ключ для розшифрування повідомлення, може бути впевнений, що воно саме від цього користувача. Отже, шифрування електронного документа користувача особистим ключем подібне до підпису на паперовому документі. Але, на жаль, немає жодних гарантій, що таке повідомлення не прочитає посторонній.

Використання криптографічних алгоритмів з відкритим ключем для шифрування повідомлень — це дуже повільний обчислювальний процес, тому фахівці криптографи знайшли засіб швидко генерувати коротке уніуальне подання особистого повідомлення — дайджест.

6. Які завдання сертифікаційних центрів?

проводити перевірку справжності цифрових сертифікатів;

бути сховищами цифрових сертифікатів;

надавати користувачам цифрові сертифікати;

перевіряти особистість користувача для видачі цифрового сертифіката.

Відповідь:

проводити перевірку справжності цифрових сертифікатів;

надавати користувачам цифрові сертифікати;

перевіряти особистість користувача для видачі цифрового сертифіката.

Щоб використовувати систему криптографії з відкритим ключем, необхідно згенерувати відкритий і особистий ключі. Як правило, це робиться програмою, яка буде використовувати ключ (Web-браузером або програмою електронної пошти). Після того як ключова пара згенерована, користувач повинен зберігати свій особистий ключ у таємниці від сторонніх. Потрібно розповсюдити відкритий ключ серед своїх респондентів. Для цього можна використовувати електронну пошту. Однак такий підхід не забезпечує автентифікації: хтось може згенерувати ключову пару і, приховуючись за іменем певного користувача, розіслати відкритий ключ респондентам. Після цього ніщо не завадить йому відправляти повідомлення від імені цього користувача.

Найнадійніший спосіб розповсюдження відкритих ключів — послуги сертифікаційних центрів — сховищ цифрових сертифікатів.

Цифровий сертифікат — електронний ідентифікатор, який підтверджує справжність користувача, містить інформацію про нього, слугує електронним підтвердженням відкритих ключів.

Сертифікаційні центри несуть відповідальність за:

— перевірку особистості користувача;

— надання цифрових сертифікатів;

— перевірку їх справжності.

Сертифікаційний центр приймає відкритий ключ разом з доказами особистості (якими — залежить від класу сертифіката). Після цього респонденти користувача можуть звертатися до сертифікаційного центру за підтвердженням відкритого ключа користувача.

Відомі сертифікаційні центри (VeriSign, Cybertrust i Nortel) видають цифрові сертифікати, що містять ім’я власника, назву сертифікаційного центру, відкритий ключ для шифрування кореспонденції, термін дії сертифіката (як правило, від шести місяців до року), клас та ідентифікаційний номер цифрового сертифіката.

Виданий цифровий сертифікат може належати до одного з чотирьох класів, які вказують на ступінь верифікації власника. Сертифікат першого класу отримати найлегше, оскільки тут вимагається мінімальна перевірка біографічних даних (лише імена й адреси електронної пошти). Під час видачі сертифіката другого класу сертифікаційний центр перевіряє посвідчення особистості, номер картки соціального страхування і дату народження. Користувачі, які бажають отримати сертифікат третього класу, повинні бути готові до того, що, крім інформації, необхідної для отримання сертифіката другого класу, сертифікаційний центр перевірить їх кредитоздатність, використовуючи спеціальні установи. Сертифікат четвертого класу містить ще й інформацію про посаду власника в його установі, але відповідні верифікаційні вимоги тут ще не вироблені остаточно. Чим вищий клас сертифіката, тим вищий ступінь верифікації.

7. Криптографічний алгоритм — це:

• формула для перетворення повідомлення будь-якої довжини в дайджест повідомлення;

• математична функція, яка комбінує відкритий текст або іншу інформацію з ключем для отримання шифрованого тексту;

• система ключів при шифруванні з відкритим ключем; кожна половина пари шифрує інформацію, таким чином, що її може розшифрувати тільки інша половина.

Відповідь: • математична функція, яка комбінує відкритий текст або іншу інформацію із ключем для отримання шифрованого тексту;

Шифрування використовується для автентифікації і збереження таємниці.

Шифрування — метод перетворення первісних даних у закодовану форму.

Шифр (код) — сукупність правил для шифрування.

Криптографічні технології (методи захисту даних з використанням шифрування) забезпечують три основних типи послуг для електронної комерції: автентифікацію, неможливість відмови від здійсненого, збереження таємниці.

Автентифікація — метод перевірки не тільки особистості відправника, а й наявності чи відсутності змін у повідомленні. Реалізація вимоги неможливості відмови полягає в тому, що відправник не може заперечити, що він відправив певний файл (дані), а отримувач — що він його отримав (це схоже на відправлення замовного листа поштою). Збереження таємниці — захист повідомлень від несанкціонованого перегляду.

Шифрування, або кодування, інформації з метою її захисту від несанкціонованого читання — головне завдання криптографії. Щоб шифрування дало бажаний результат, необхідно, щоб і відправник, і одержувач знали, який шифр був використаний для перетворення первісної інформації на закодовану форму (зашифрований текст). Шифр визначає правила кодування даних.

В основу шифрування покладено два елементи: криптографічний алгоритм і ключ.

Криптографічний алгоритм — математична функція, яка комбінує відкритий текст або іншу зрозумілу інформацію з ланцюжком чисел (ключем) з метою отримати незв’язний (шифрований) текст.

Новий алгоритм важко придумати, але один алгоритм можна використовувати з багатьма ключами. Існують ще спеціальні криптографічні алгоритми, які не використовують ключів.

Шифрування із ключем має дві переваги.

1. Новий алгоритм шифрування описати важко, і навряд чи хтось захоче це робити щоразу під час відправлення таємного повідомлення новому респонденту. Використовуючи ключ, можна застосовувати той самий алгоритм для відправлення повідомлень різним людям. Головне — закріпити окремий ключ за кожним респондентом.

2. Якщо хтось «зламає» зашифроване повідомлення, щоб продовжити шифрування інформації, достатньо лише змінити ключ. Переходити на новий алгоритм не потрібно (якщо був «зламаний» ключ, а не сам алгоритм). Чим більше комбінацій, тим важче підібрати ключ і переглянути зашифроване повідомлення.

Надійність алгоритму шифрування залежить від довжини ключа.

Довжина ключа — кількість біт у ключі, яка визначає число можливих комбінацій.

8. Незважаючи на те, що системи шифрування не забезпечують абсолютного захисту інформації в мережі, в чому їх позитивний сенс?

гарантують мінімально необхідний час для «зламу» ключів — від декількох місяців до декількох років; за цей час інформація, що передається, стає неактуальною;

гарантують, що вартість «зламу» значно перевищує вартість самої інформації;

надають можливість використання юридичних норм переслідування за пошкодження інформації.

Відповідь: гарантують мінімально необхідний час для «зламу» ключів — від декількох місяців до декількох років; за цей час інформація, що передається, стає неактуальною;

гарантують, що вартість «зламу» значно перевищує вартість самої інформації;

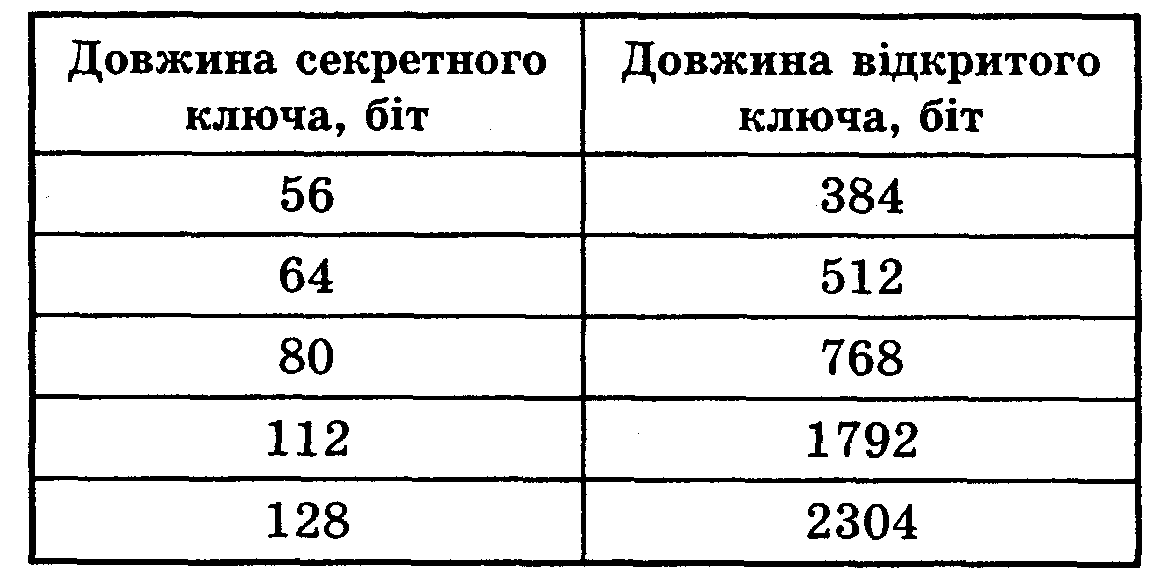

Поки що не існує бездоганної системи шифрування, яка цілком охоплює всі випадки захисту інформації (табл. 7.2).

Цікавими є й дані щодо довжини секретного і відкритого ключів при однаковому рівні надійності (таблиця 6.4).

Таблиця 7.2

Довжина секретного і відкритого ключів за однакового рівня надійності

Отже, названі способи не забезпечують «абсолютного» захисту інформації. Однак вони:

— гарантують мінімально необхідний час для «зламу» ключів: від декількох місяців до декількох років; за цей час інформація, що передається, стає неактуальною;

— гарантують, що вартість «зламу» у кілька разів перевищує вартість самої інформації.

He дуже стійкий криптозахист може бути «зламаний» на звичайному комп’ютері з використанням спеціалізованого програмного забезпечення (ПЗ). Таке ПЗ можна отримати в Internet як безкоштовно, так і за невеликі гроші. А що стосується стійких з точки зору криптографії систем, то їх, як правило, вдається «зламувати» іншими, організаційними шляхами. Наприклад, одного дня всі абоненти провайдера одержують листа немовби від системного адміністратора. У листі пропонується якась додаткова (звісно, безкоштовна) послуга. Щоб отримати її, користувачам слід надіслати листа зі своїм логіном і паролем. 3 декількох сотень клієнтів провайдера обов’язково знайдеться кілька не дуже досвідчених користувачів, які відправлять дані, не звернувши уваги на те, що системному адміністратору не потрібно знати пароля користувача і що електронна адреса, на яку вони надсилають листи, зовсім не адміністраторська. Таким чином зловмисник водночас стає власником декількох паролів. Найменша халепа, яка очікує довірливих користувачів, — те, що їх рахунок у провайдера буде використаний іншими.

9. Міжмережевий екран — це:

• програмне забезпечення, розташоване на комп’ютері, що містить певні інформаційні ресурси, або на окремому спеціалізованому комп’ютері чи пристрої з метою захисту цих ресурсів або ресурсів цілої внутрішньої мережі установи від користувачів із зовнішньої мережі чи з інших сегментів внутрішньої мережі;

• родина програмних продуктів на основі найстійкіших з існуючих криптографічних алгоритмів, реалізує технологію криптографії з відкритими ключами;

• універсальний протокол захисту будь-якого сполучення з використанням будь-якого прикладного протоколу (НТТР, DNS, FТР, ТЕLNЕТ, SМТР тощо) на основі криптографії з відкритим ключем.

Відповідь: • програмне забезпечення, розташоване на комп’ютері, що містить певні інформаційні ресурси, або на окремому спеціалізованому комп’ютері чи пристрої з метою захисту цих ресурсів або ресурсів цілої внутрішньої мережі установи від користувачів із зовнішньої мережі чи з інших сегментів внутрішньої мережі;

Захист мереж: міжмережеві екрани (брандмауери, Firewall). Віртуальні приватні мережі. Коли з’єднуються ресурси корпоративної мережі установи, її сегмента чи окремого комп’ютера з відкритою мережею, наприклад, Internet, підвищується ризик атакування і пошкоджень як самих даних у мережі, так і комп’ютерної системи загалом.

Корпоративна мережа — тут — TCP/IP-Mepeжa установи з підключенням до Internet i з улаштуванням спеціального додаткового захисту.

Міжмережеві екрани (брандмауери, Firewall) слугують для захисту даних і комп’ютерних систем.

Міжмережеві екрани (Firewall) — програмне забезпечення, розташоване на комп’ютері, що містить певні інформаційні ресурси на окремому спеціалізованому комп’ютері чи пристрої з метою захисту цих ресурсів або ресурсів корпоративної мережі від користувачів із зовнішньої мережі.

Firewall здатні забезпечити захист окремих протоколів і програмних застосувань. Вони здійснюють контроль доступу ззовні до внутрішньої мережі, її окремих сегментів тощо на основі вмісту пакетів даних, що передаються між двома сторонами, або пристроями мережею.

Міжмережеві екрани працюють з програмами маршрутизації та фільтрами всіх мережевих пакетів, щоб визначити, чи можна пропустити інформаційний пакет, a якщо можна, то відправити його до певної комп’ютерної служби за призначенням. Для того щоб міжмережевий екран міг зробити це, необхідно визначити правила фільтрації. Отже, міжмережевий екран е немовби віртуальним кордоном, на якому перевіряється цілісність фрагментованих пакетів даних, що передаються, їх відповідність стандарту тощо.

10. Які функції виконує РGР?

• захищає ресурси внутрішньої мережі установи від користувачів із зовнішньої мережі;

• дає змогу обмінюватися зашифрованими повідомленнями каналами відкритого зв’язку без наявності захищеного каналу для обміну ключами, а з іншого боку, накладати на повідомлення і файли цифровий підпис. Надає можливість користувачам розповсюджувати свої ключі без посередництва сертифікаційних центрів;

• перетворює відкритий текстів схеми-функції для отримання шифрованого тексту.

Відповідь: • дає змогу обмінюватися зашифрованими повідомленнями каналами відкритого зв’язку без наявності захищеного каналу для обміну ключами, а з іншого боку, накладати на повідомлення і файли цифровий підпис. Надає можливість користувачам розповсюджувати свої ключі без посередництва сертифікаційних центрів;

PGP (Pretty Good Privacy). Це родина програмних продуктів, які використовують найстійкіші криптографічні алгоритми. В їх основу покладено алгоритм RSA. PGP реалізує технологію, відому як криптографія з відкритими ключами, яка дає змогу обмінюватися зашифрованими повідомленнями і файлами каналами відкритого зв’язку без наявності захищеного каналу для обміну ключами, а також накладати на повідомлення й файли цифровий підпис. Іншими словами, програма побудована за принципом «павутини довіри» (Web of Trust) i дає змогу користувачам розповсюджувати свої ключі без посередництва сертифікаційних центрів.

PGP була розроблена американським програмістом, громадським діячем Ф. Цимерманом, стурбованим порушенням особистих прав в інформаційну епоху. В 1991 p. y США існувала реальна загроза прийняття закону, який забороняв би використання стійких криптографічних засобів без так званого «чорного ходу», використовуючи який, спецслужби могли б безперешкодно читати зашифровані повідомлення. Тоді Цимерман почав безкоштовно розповсюджувати PGP в Internet. PGP став найпоширенішим криптографічним пакетом у світі (понад 2 млн. копій), а Цимермана три роки переслідувала влада, підозрюючи його в незаконному експорті озброєнь.

Нині PGP розповсюджується на комерційних засадах основаною Цимерманом фірмою PGP, Inc. Експорт PGP y програмному коді, що виконується, заборонений у США, тому в інших країнах використовуються міжнародні релізи цієї програми, які обходять заборону.

11. Що таке віртуальні приватні мережі?

• територіально розподілені корпоративні мережі, які використовують для зв’язку між окремими сегментами мережу Іnternet як альтернативу традиційним каналам зв’язку, що орендуються за високу плату;

• незв’язані ТСР/IР-мережі, підключені до Іnternet, але оснащені додатковими засобами захисту (Firеwаll або іншими) в межах установи.

Відповідь: • територіально розподілені корпоративні мережі, які використовують для зв’язку між окремими сегментами мережу Іnternet як альтернативу традиційним каналам зв’язку, що орендуються за високу плату;

Часто корпоративні мережі зв’язують офіси, розкидані в місті, регіоні, країні або всьому світі. Ведуться роботи щодо захисту на мережевому рівні ІР-мереж (саме такі мережі формують Internet). Провідні постачальники міжмережевих екранів і маршрутизаторів запропонували технологію S/WAN (Secure Wide Area Networks). Вони взяли на себе впровадження і тестування протоколів, що пропонуються Робочою групою інженерів Internet (Internet Engineering Task Force, IETF) для захисту пакетів даних. Ці протоколи забезпечують автентифікацію й шифрування

пакетів, а також засоби обміну та управління ключами для шифрування й автентифікації. Протоколи S/WAN допоможуть досягти сумісності між маршрутизаторами і брандмауерами різноманітних виробників, що дасть змогу географічно віддаленим офісам однієї корпорації, а також партнерам, що утворюють віртуальне підприємство, безпечно обмінюватися даними no Internet. Іншими словами, компанії зможуть створювати власні віртуальні приватні мережі (virtual private networks, VPN) i використовувати Internet як альтернативу традиційним каналам зв’язку, які орендуються за високу плату.

Віртуальні приватні мережі (virtual private network, VPN) — територіально розподілені корпоративні мережі, які використовують для зв’язку між окремими сегментами Internet.

Однак міжмережеві екрани не є універсальним вирішенням усіх проблем безпеки в Internet. Наприклад, вони не здійснюють перевірку на віруси і не здатні забезпечити цілісність даних.

12. Чим відрізняються протоколи SSL і SЕТ?

• SЕТ є універсальним протоколом захисту будь-якого сполучення з використанням будь-якого прикладного протоколу (НТТР, DNS, FТР, ТЕLNЕТ, SМТР тощо), а SSL — протокол, спрямований на забезпечення автентифікаціїта конфіденційності повідомлень електронної пошти;

• SЕТ — протокол, прийнятий міжнародними платіжними системами в Іnternet як стандарт для захисту трансакцій електронної комерції, а SSL — універсальний протокол захисту будь-якого сполучення з використанням будь-якого прикладного протоколу (НТТР, DNS, FТР, ТЕLNЕТ, SМТР тощо);

• SЕТ — протокол, спрямований на забезпечення автентифікації та конфіденційності повідомлень електронної пошти, а SSL є універсальним протоколом захисту будь-якого сполучення з використанням будь-якого прикладного протоколу (НТТР, DNS, FТР, ТЕLNЕТ, SМТР тощо).

Відповідь: • SЕТ — протокол, спрямований на забезпечення автентифікації та конфіденційності повідомлень електронної пошти, а SSL є універсальним протоколом захисту будь-якого сполучення з використанням будь-якого прикладного протоколу (НТТР, DNS, FТР, ТЕLNЕТ, SМТР тощо).

Основне місце серед існуючих платіжних систем в Internet належить системам з використанням кредитних карток. Успіх їх застосування для розрахунків в Internet пов’язаний із звичністю такого типу оплати, який подібний до оплати в реальному світі. Більшість трансакцій в Internet здійснюється із застосуванням саме цього різновиду платежів.

Протокол SSL також використовується переважно для передавання інформації про пластикові картки. Однак цей засіб має деякі недоліки. Важлива інформація у разі несумлінного її зберігання на сервері продавця може перебувати під загрозою доступу до неї зловмисників, хоча перехопити інформацію під час трансакції практично неможливо. До того ж існує можливість підробки або підміни справжності торговця або особистості користувача як продавцем, так і покупцем. Фірма може надати про себе невірогідну інформацію, а покупець — зробити замовлення, а після цього відмовитися від оплати. Довести, що саме він користувався своєю карткою, практично неможливо через відсутність підпису.

Технологією, покликаною усунути ці недоліки, був протокол SET (Secure Electronic Transaction specification), розроблений компаніями MasterCard i Visa за підтримки Netscape, IBM, VeriSign та ін. Протокол грунтується на криптографії з використанням публічних ключів і цифрових сертифікатів.

Перша специфікація SET (Secure Electronic Transaction) з’явилася у травні 1997 року. SET був спрямований на подолання шахрайства з пластиковими картками при покупках в Internet. Однак належного розповсюдження протокол так і не отримав. SET вимагає спеціального програмного забезпечення як Іnternrt-крамниці, так і покупця-власника картки: Cardholder Wallet i Merchant Server. Установа-еквайєр повинна встановити у себе програму типу Payment Gatewey. Крім того, необхідно, щоб усі учасники платіжної схеми отримали в сертифікаційному центрі цифрові сертифікати.

13. Які з названих систем є системами цифрової готівки?

DіgіСаsh;

Моndех;

NеtСаsh;

Оdigо;

WеbМоnеу Тrаnster.

Відповідь: DіgіСаsh;

Моndех;

NеtСаsh;

WеbМоnеу Тrаnster.

Відносно новим типом розрахунків в Internet є електронні гроші, або цифрова готівка. Це файли, які виконують функції грошових знаків. На відміну від інших платіжних систем в Internet ці файли і є грошима, а не записами про них.

Надійну роботу систем з використанням цифрової готівки забезпечують сучасні засоби криптографії: алгоритми криптографії з відкритим ключем, електронного підпису та електронного «сліпого» підпису. Витрати на функціонування таких систем мінімальні. Відсутність у схемах розрахунків кредитної картки, отже й значних витрат на оплату трансакцій процесінговим компаніям, дає змогу застосовувати їх для мікроплатежів, тобто розрахунків у нижньому ціновому діапазоні.

На думку фахівців, саме мікроплатежі можуть забезпечити основний обсяг продажів в Internet. Крім того, цифрова готівка забезпечує повну анонімність, бо не несе жодної інформації про клієнта, який їх витратив.

Нагадаємо, сучасна смарт-картка являє собою мініатюрний комп’ютер з процесором, пам’яттю, програмним забезпеченням і системою введення виведення інформації. Одна з найважливіших характеристик такої системи — її безпека. Ще одна особливість смарт-карток — їх багатофункціональність, тобто можливість використання однієї картки в різноманітних фінансових застосуваннях і комунікаційних інфраструктурах.

Готівкові цифрові гроші на основі смарт-карток не тільки можуть забезпечити необхідний рівень конфіденційності та анонімності, а й не вимагають зв’язку з центром для підтвердження оплати. У зв’язку з цим вартість трансакції може бути зведена до мінімуму.

Усе це свідчить про перспективність поступового розповсюдження цього різновиду платіжних систем. Одинак для їх застосування як засобу оплати в мережі Internet необхідні відповідні додаткові периферійні пристрої для персональних комп’ютерів, призначені для зчитування даних зі смарт-карток.

Серед компаній, що розвивають системи цифрової готівки, — NetCash, CyberCash, DigiCash, Mondex, в пострадянських країнах — PayCash, WebMoney Transfer.

14. Смарт-картка — це:

• банківська платіжна картка, яка надає можливість здійснювати операції за дебетом картрахунка в межах визначеного банком-емітентом ліміту кредиту; суми, витрачені покупцем, автоматично відраховуються з його рахунка; для оплати такою карткою необхідний РІN-код;

• банківська платіжна картка, яка показує, що її власнику відкритий кредит; це дає змогу робити покупки або отримувати гроші в банкоматі у межах визначеного максимуму;

• картка з інтегральною схемою і мікропроцесором, здатним виконувати розрахунки; зберігає електронні гроші.

Відповідь: • картка з інтегральною схемою і мікропроцесором, здатним виконувати розрахунки; зберігає електронні гроші.

Література

1. Макарова М. В. Електронна комерція: Посібник для студентів вищих навчальних закладів. — К.: Видавничий центр «Академія», 2002. — 272 с. (Альма-матер).

2. Електронна комерція: Навч. посібник / A. M. Береза, I. А. Козак, Ф. А. Левченко та ін. — К.: КНЕУ, 2002. — 326 с.

3. Балабанов И.Т. Электронная коммерция. — СПб: Питер, 2001. —336 с.