Приложение 3 Требования по безопасности Содержание

| Вид материала | Реферат |

- Контроль выполнения требований безопасности труда Приложение Гигиенические и пожаровзрывоопасные, 113.87kb.

- Ическим регламентам, в которых устанавливаются требования по обеспечению безопасности, 807.61kb.

- Статья 10. Требования к взрывобезопасности 14 Статья 11. Требования к механической, 2884.86kb.

- Утвердить программы обучения: -работающего населения в области безопасности жизнедеятельности, 884.54kb.

- Общие принципы обеспечения пожарной безопасности, 2381.45kb.

- Технический регламент о требованиях пожарной безопасности, 2274.51kb.

- Технический регламент о требованиях пожарной безопасности, 2395.82kb.

- Технический регламент о требованиях пожарной безопасности, 2518.77kb.

- Российская федерация федеральный закон технический регламент о требованиях пожарной, 2519.96kb.

- Российская федерация федеральный закон технический регламент о требованиях пожарной, 2422.27kb.

Приложение 3

Требования по безопасности

Содержание

1. Введение 3

1.1. Цель данного документа 3

2. Общие требования к ИС 4

3. Требования к привилегированному доступу 5

4. Требования к аудиту 6

5. Требования к обновлениям и антивирусному ПО 7

6. Требования к аутентификации и паролям 8

7. Хранение и обмен информацией 9

7.1. С внешними системами 9

7.2. DMZ 9

7.3. В рамках сети Компании 9

8. Service Level Agreements 10

9. Требования к документации 11

10. Требования к организации удаленного доступа для поддержки и внедрения решения. 12

Приложение 1. А – Краткие требования для поставщиков/ Brief requirements for vendors 13

17

1.Введение

1.1.Цель данного документа

Требования по безопасности является неотъемлемой частью Открытого Запроса Предложений по выбору поставщика для выполнения работ по реализации системы самообслуживания (для абонентов МТС Украина) на основе интерактивного USSD.

2.Общие требования к ИС

- ИС должны устанавливаться с максимально возможным уровнем безопасности

- Все сервисные и неиспользуемые для работы ИС учетные записи (в том числе стандартные для ОС или приложений) должны быть закрыты, или заблокированы

- На ИС должны быть запущены только те сервисы и приложения, которые необходимы для функционирования данной ИС или выполнения сервисных и бизнес-задач Компании

- Запрещается несанкционированная установка и запуск на ИС сервисов, обеспечивающих функционирование и сервисные функции сети передачи данных (DHCP, DNS, все виды PROXY, NTP, SMTP relay, Gating/Routing, LPD, VPN, и т.п.)

- Все внедряемые информационные системы должны проходить обязательный технический аудит в Группе безопасности ИС, состоящий из таких этапов:

- Согласование архитектуры системы на этапе выбора поставщика или технического решения

- Аудит технической документации на выбранное решение или систему[ITGC05] (частично)

- Аудит установленной ИС перед запуском в эксплуатацию на соблюдение требований нормативных документов

- При внесении значительных изменений в системы (переход на новое оборудование, смена версии ОС либо прикладного ПО) обязательным является проведение технического аудита в объеме п.2.5

- Тестовые системы и системы разработки не должны содержать конфиденциальных данных, являющихся собственностью Компании, либо содержать их в закодированном, неполном и/или искаженном виде

3.Требования к привилегированному доступу

- Удаленная аутентификация пользователя с привилегированными полномочиями должна быть запрещена везде, где это технически осуществимо

- Удаленный привилегированный доступ к ИС допускается только в случае производственной необходимости, достаточного обоснования и только по защищенным протоколам (ssh, sftp/scp, SecureVNC, и т.п.)

- Все действия в ИС, не требующие для выполнения привилегированных прав, должны производиться от имени менее привилегированных учётных записей

4.Требования к аудиту

- Все внедряемые, закупаемые или разрабатываемые ИС должны синхронизировать системное время со специально выделенным NTP-сервером, являющимся частью инфраструктуры сети передачи данных

- Логирование в ИС должно быть включено, а журналы аутентификации должны, по возможности, храниться в зашифрованном виде, как минимум три месяца локально, после чего должны копироваться и храниться удалённо в течении, как минимум, трёх лет в специально предназначенной для этого ИС

- Лог файлы должны содержать, как минимум, следующую информацию:

- Факт удачной или неудачной попытки регистрации пользователя в системе

- Название выполненной операции

- Объект, над которым была выполнена данная операция

- Логин пользователя, выполнившего операцию

- Результат операции

- Дату и время события

- Все действия привилегированных пользователей (с использованием системных или административных учётных записей)

5.Требования к обновлениям и антивирусному ПО

- Обновления от производителей, связанные с безопасностью ИС, должны устанавливаться по мере их выхода и перед установкой, по возможности, тестироваться на тестовых версиях ИС (при наличии таковых)

- При нестабильной работе обновлений, поставщик, либо компания, осуществляющая поддержку ИС, должна в строго оговоренный в Договоре на поддержку срок (но не более семи дней) предложить и внедрить альтернативное решение данной проблемы с безопасностью

- Для ИС на базе ОС Microsoft обязательна установка антивирусного ПО с регулярным и своевременным автоматическим обновлением антивирусных баз

- ОС и прикладное ПО должны быть стабильных последних версий, либо должны быть установлены обновления до тех версий, которые обеспечивают максимальную защищённость системы (отсутствие известных уязвимостей, описанных в различных security bulletin, bugtrack)

6.Требования к аутентификации и паролям

- Создаваемые или приобретаемые ИС должны обеспечивать обязательный механизм идентификации и аутентификации пользователей. Использование систем, которые не поддерживают данный механизм пользователей, запрещено

- ИС не должна выдавать информации о типе и версии системы или приложения (“system banners”) до успешного завершения процедур идентификации и аутентификации. Кроме того, ИС не должна выдавать подсказок или другой справочной информации, которая может облегчить проникновение в систему неавторизованному пользователю

- Проверка введенной информации (логин, пароль) осуществляется только после полного ее ввода. В случае обнаружения ошибки, система не должна уточнять, какие именно данные введены неправильно. Пароль не должен отображаться при вводе

- Логический доступ к ресурсам ИС предоставляется только после успешного прохождения процесса идентификации и аутентификации пользователя

- Запрещается сохранять пароль в открытом виде в ИС, исполняемых файлах, скриптах, базах данных, на серверах и т.п.

- Хранение и передача пароля между клиентом и сервером аутентификации должны осуществляться в защищённом с помощью криптографических алгоритмов виде, или передаваться с использованием защищённых каналов связи

- Создаваемые или приобретаемые ИС должны удовлетворять следующие требования:

- Предоставлять пользователям возможность самостоятельно выбирать свой пароль (цифробуквенные комбинации) и менять его в любое время

- Контролировать смену заданного администратором первичного пароля доступа при первом входе в систему и проверяет качество вводимого пароля в соответствии с определенными требованиями (определённое количество символов, требования к структуре – наличие строчных или заглавных букв, цифр, служебных символов, нетривиальность пароля)

- Обеспечивать принудительную смену пароля через предварительно установленный промежуток времени

- Иметь возможность заблаговременного оповещения пользователей о необходимости смены пароля (посредством сообщений/подсказок или почтовых рассылок на электронные адреса пользователей)

- Если пользовательский пароль до установленной даты не будет изменён, система должна иметь возможность блокировки учётной записи

- Обеспечивает хранение истории паролей пользователей, как минимум, за последние 12 месяцев для предотвращения повторного их использования

- Иметь возможность установки количества неудачных попыток аутентификации, после чего пользовательская учётная запись должна блокироваться на заранее определённый срок

- Иметь возможность установки длительности пользовательской сессии, после чего она должна прерываться

- Файл или база данных паролей должны хранится отдельно от данных прикладных программ в защищенном при помощи криптографических методов виде, при этом на системном уровне должны применяются стойкие алгоритмы

7.Хранение и обмен информацией

7.1.С внешними системами

- Любой процесс обмена конфиденциальной информацией Компании через внешние каналы должен осуществляться с использованием зашифрованного канала передачи данных, с использованием одного из протоколов:

- HTTPS с длиной ключа не менее 128 бит

- SFTP

- S/MIME с использованием PGP

- Канал передачи Х25 либо VPN

- При невозможности использовать способы передачи, описанные в п.6.1, передаваемые данные должны быть зашифровать с применением стойких криптографических алгоритмов

- Если ИС необходим доступ к системам или базам данных, расположенным в зоне внутренней сети Компании, то эти системы должны состоять как минимум из двух серверов (WEB/Gateway server и Application Server) для размещения их в зонах DMZ или Application Zone. Также необходимо, чтобы обмен данными между этими серверами был зашифрован

- Если ИС предполагают работу с индивидуальными данными клиентов (почта для абонентов, просмотр состояния счетов, корзины электронных магазинов и т.д.) то соединение обязательно должно использовать протокол передачи, использующий шифрование (https, iiop/ssl)

7.2.DMZ

- ИС, расположенные в DMZ, не должны содержать информацию, являющуюся конфиденциальной, либо коммерческой тайной ЗАО «УМС» во избежание ее утечки в результате взлома со стороны публичных сетей.

- ИС которые предполагается размещать в DMZ должны быть построены исключительно на продуктах и операционных системах, удовлетворяющими всем требованиям безопасности и имеющими хорошую поддержку производителя

- Установка в DMZ серверов под управлением ОС Microsoft запрещена, кроме случаев, когда поставщик гарантирует компенсацию прямых и косвенных убытков в случае компрометации системы

7.3.В рамках сети Компании

- Должны использоваться только защищенные протоколы взаимодействия между серверами в информационной системе и между информационными системами, если это возможно.

8.Service Level Agreements

- В случае обнаружения критичных уязвимостей в ОС или прикладном ПО внедрённой ИС, при наличии договора на поддержку, поставщик ИС должен, если это возможно предпринять меры по устранению данных уязвимостей (разработка или установка патчей/обновлений) в течении времени описанном в SLA, но не более чем 7 дней с момента обнаружения уязвимости/выхода соответствующего патча

9.Требования к документации

Поставщик должен предоставить следующую документацию для проведения аудита безопасности решения:

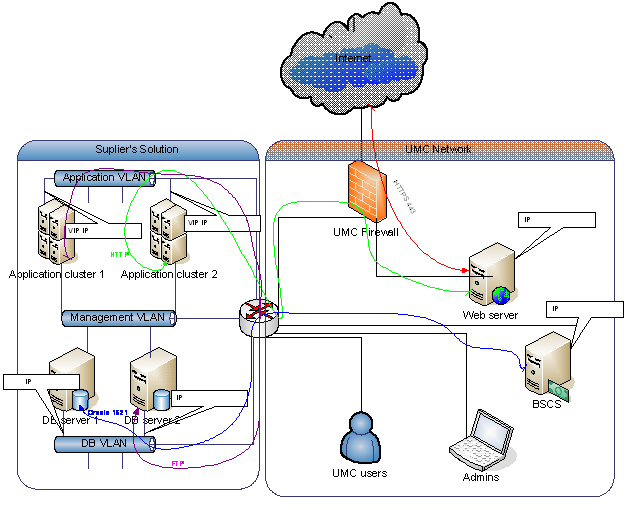

9.1 Схема сетевой архитектуры решения согласно предложенному образцу.

Схема обязательно должна включать в себя следующую информацию

- узлы системы предоставляющие сервис, или нуждающиеся в доступе (виртуальный сервер, кластер серверов и т.д - внутренние VLAN/IP subnets

- информационные потоки между VLAN/ IP subnets внутри системы, а также между узами системы и внешними ИС компании. Должно быть указано направление информационного потока, протокол обмена данными, IP адрес источника, IP адрес и порт назначения (сокет).

9.2 Описание узлов системы:

Описание узлов системы предоставляющих сервис, или нуждающиеся в доступе (виртуальный сервер, кластер серверов и.д.

Описание должно включать следующую информацию:

- Тип и версию ОС

- Тип и версию БД (где применимо)

- Тип и версию web/ file /application server (где применимо)

- список запущенных на узле процессов

- список установленных на узле пакетов и их версии

10. Требования к организации удаленного доступа для поддержки и внедрения решения.

Удаленный доступ к ИС компании организовывается путем построения шифрованных VPN туннелей. Доступ осуществляется с применением терминальных access серверов которые являются единственным доступным напрямую для поставщика узлом сети компании. Доступы ко всем остальным ИС осуществляются поставщиком посредством данного терминального сервера.

Требования к терминальному серверу:

- соответствие требованиям к ИС согласно пунктам 2-6 данного документа.

- обеспечение аудита сервера согласно требованиям п4. данного документа

-обеспечения аудита действий поставщиков в продуктивных системах средствами терминального сервера согласно требованиям п4. данного документа.

- А – Краткие требования для поставщиков/ Brief requirements for vendors

| Общие требования к ИС

| General IS Security Requirements

|

| Требования к привилегированному доступу

| Privileged access requirements

|

| Требования к аудиту

| Audit requirements

|

| Требования к обновлениям и антивирусному ПО

| Updates and antivirus software requirements

|

| Требования к аутентификации и паролям

| Password and authentication requirements

|

| Хранение и обмен информацией С внешними системами

DMZ

В рамках сети Компании

| Data storing and exchange requirements External systems

DMZ

Company’s network

|

| Service Level Agreements

| Service Level Agreements

|

ЗАО «УМС» Page of