Как объект защиты информации

| Вид материала | Документы |

- Учебная программа по дисциплине информационная безопасность и защита информации скородумов, 78.62kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- Рекомендации по определению мер инженерно-технической защиты информации, 273.48kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Курс лекций маи, 2420.58kb.

- Вопросы к зачету по курсу “Методы и средства защиты информации” для специальностей, 72.21kb.

- Основы защиты компьютерной информации, 51.61kb.

- Принципы защиты информации, 434.66kb.

- Программные средства защиты информации, 22.33kb.

- Пояснительная записка к концепции защиты информации, создаваемой, обрабатываемой, 522.4kb.

Механизм идентификации и аутентификации пользователя в ОС Windows 2000 реализуется специальным процессом Winlogon, который активизируется на начальном этапе загрузки ОС и остается активным на протяжении всего периода ее функционирования. Ядро операционной системы регулярно проверяет состояние данного процесса и в случае его аварийного завершения происходит аварийное завершение работы всей операционной системы. Помимо идентификации пользователя Winlogon реализует целый ряд других функций, таких, как переключение рабочих полей (desktop), активизация хранителей экрана, а также ряд сетевых функций.

Процесс Winlogon состоит из следующих модулей:

· ядра процесса Winlogon.exe;

· библиотеки GINA (Graphic Identification aNd Autentication - графической библиотеки идентификации и аутентификации) - динамической библиотеки функций, используемых для «локальной» идентификации пользователя (идентификации пользователя на рабочей станции);

· библиотек сетевой поддержки (Network Provider DLLs), реализующих «удаленную» идентификацию пользователей (идентификацию пользователей, обращающихся к ресурсам сервера через сеть). В каждый момент времени Winlogon может находиться в одном из следующих состояний:

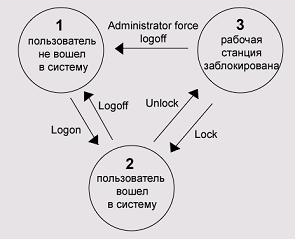

Рис.9.1. Временная диаграмма процессов аутентификации

Когда пользователь еще не вошел в систему, Winlogon находится в состоянии 1, пользователю предлагается идентифицировать себя и предоставить подтверждающую информацию (в стандартной конфигурации - пароль). Если информация, введенная пользователем, дает ему право входа в систему, активизируется оболочка системы (как правило, Program Manager) и Winlogon переключается в состояние 2.

Хотя в состоянии 1 ни один пользователь не может непосредственно взаимодействовать с системой, в случае, если на рабочей станции запущен Server Service, пользователи могут обращаться к ресурсам системы через сеть.

Когда пользователь вошел в систему, Winlogon находится в состоянии 2. В этом состоянии пользователь может прекратить работу, выйдя из системы, или заблокировать рабочую станцию. В первом случае завершает все процессы, связанные с завершающимся сеансом, и переключается в состояние 1 . Во втором случае Winlogon выводит на экран сообщение о том, что рабочая станция заблокирована и переключается в состояние 3.

В состоянии 3 Winlogon выводит на экран приглашение пользователю идентифицировать себя и разблокировать рабочую станцию. Это может сделать либо заблокировавший ее пользователь, либо администратор. В первом случае система возвращается в то состояние, в котором находилась непосредственно перед блокировкой, и переключается в состояние 2. Во втором случае все процессы, связанные с текущим сеансом, завершаются, и Winlogon переключается в состояние 1 .

32. Протокол идентификации и аутентификации в ОС Windows 2000. НЕТ

33. Протокол аутентификации Kerberos.

Основным методом идентификации в Windows 2000 является протокол аутентификации Kerberos.

Kerberos представляет собой набор методов идентификации и проверки истинности партнеров по обмену информацией (рабочих станций, пользователей или серверов) в открытой (незащищенной) сети. Процесс идентификации не зависит от аутентификации, выполняемой сетевой операционной системой, не основывается в принятии решений на адресах хостов и не предполагает обязательную организацию физической безопасности всех хостов сети

Аутентификация выполняется следующим образом:

1. Клиент посылает запрос серверу аутентификации (Authentication Server, AS) на информацию, однозначно идентифицирующую некоторый нужный клиенту сервер.

2. Сервер AS передает требуемую информацию, зашифрованную с помощью известного пользователю ключа. Переданная информация состоит из билета сервера и временного ключа, предназначенного для шифрования (часто называемого ключом сеанса) С .

3. Клиент пересылает серверу билет, содержащий идентификатор клиента и ключ сеанса, зашифрованные с помощью ключа, известного серверу.

4. Теперь ключ сеанса известен и клиенту, и серверу. Он может быть использован для аутентификации клиента, а также для аутентификации сервера.

Протокол Kerberos состоит из нескольких субпротоколов (или протоколов обмена сообщениями). Существует два метода, которыми клиент может запросить у сервера Kerberos информацию, идентифицирующую определенный сервер. Первый способ предполагает, что клиент посылает AS простой текстовый запрос билета для конкретного сервера, а в ответ получает данные, зашифрованные с помощью своего секретного ключа. Как правило, в данном случае клиент посылает запрос на билет, позволяющий получить билет (Ticket Granting Ticket, TGT), который в дальнейшем используется для работы с выдающим билеты сервером (Ticket Granting Server, TGS). Второй способ предполагает, что клиент посылает TGT-билеты на TGS-сервер так же, как будто он обменивается информацией с другим сервером приложений, требующим аутентификации Kerberos.

Информация, идентифицирующая сервер, может быть использована для идентификации партнеров по транзакции, что позволит гарантировать целостность Передаваемых между ними сообщений или сохранить в секрете передаваемую информацию.

Для идентификации партнеров по транзакции клиент посылает билет на сервер. Поскольку посылаемый билет "открыт" (некоторые его части зашифрованы, но они не помешают выполнить посылку копии) и может быть перехвачен и использован злоумышленником, для подтверждения истинности партнера, пославшего билет, передается дополнительная информация, называемая аутентификатором. Она зашифрована с помощью ключа сеанса и содержит отсчет времени, подтверждающий, что сообщение было сгенерировано недавно и не является копией оригинальной посылки. Шифрование аутентификатора с помощью ключа сеанса доказывает, что информация была передана истинным партнером по обмену данными. Поскольку, кроме запрашивающего партнера и сервера, никто не знает ключ сеанса (он никогда не посылается по сети в открытом виде), с его помощью можно полностью гарантировать истинность партнера. Целостность сообщений, которыми обмениваются партнеры, гарантируется с помощью ключа сеанса (передается в билете и содержится в информации идентификации партнера). Этот подход позволяет обнаружить атаки типа посылки злоумышленником перехваченной копии запроса и модификации потока данных. Это достигается генерированием и пересылкой контрольной суммы (хэш-функции) сообщения клиента, зашифрованной с помощью ключа сеанса. Безопасность и целостность сообщений, которыми обмениваются партнеры, может быть обеспечена шифрованием передаваемых данных с помощью ключа сеанса, передаваемого в билете и содержащегося в информации идентификации партнера.

34. Cохранность паролей учетных записей.

Windows 2000 хранит пароли пользователей не в "явном" виде, а в виде хэшей (hash). Рассмотрим хранение паролей пользователей подробнее. Среди сложной структуры SAM-файла нам интересна структура, называемая V-блок. Она имеет размер 32 байта и содержит в себе хэш пароль для локального входа - NT Hash длиной 16 байт, а также хэш, используемый при аутентификации доступа к общим ресурсам других компьютеров - LanMan Hash или просто LM Hash, длиной также 16 байт.

Алгоритмы формирования этих хэшей следующие:

Формирование NT Hash:

1.Пароль пользователя преобразуется в Unicode-строку.

2.Генерируется хэш на основе данной строки с использованием алгоритма MD4.

3.Полученный хэш шифруется алгоритмом DES, причем в качестве ключа используется RID (т.е. идентификатор пользователя). Это необходимо для того, чтобы два пользователя с одинаковыми паролями имели разные хэши. Все пользователи имеют разные RID-ы (RID встроенной учетной записи Администратора равен 500, встроенной учетной записи Гостя равен 501, а все остальные пользователи последовательно получают RID-ы, равные 1000, 1001, 1002 и т.д.).

Формирование LM Hash:

1.Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2.Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES, на выходе которого получаем 8-байтный хэш - в сумме же имеем один хэш длиной 16 байт.

3.Далее LM Hash дополнительно шифруется так же, как и в шаге 3 формирования NT Hash.

Для повышения безопасности хранения паролей полученные хэши дополнительно шифруются еще одним алгоритмом с помощью утилиты syskey. Т.е. к вышеописанным алгоритмам добавляется еще 4-й шаг - получение с помощью syskey нового хэша от хэша, полученного на шаге 3.

Методы доступа к SAM-файлу:

Ни прочитать SAM-файл, ни отредактировать его нет никакой возможности - при попытке чтения этого файла Windows сообщает о нарушении совместного доступа, т.к. для системы этот файл всегда открыт и запись в него производит только сама Windows.

Однако, получить как данные из этого файла, так и доступ к нему, все-таки можно.

Информацию из него можно извлечь даже в работающей системе, но только из-под учетной записи Администратора. Здесь есть два метода получения данных - метод программы PWDUMP (который используется в программах PWDUMP, LC4, LC+4 и др.) и метод с использованием планировщика задач (используется в программе SAMInside).

Метод PWDUMP вкратце работает так - программа подключается к системному процессу LSASS и с его правами (и его же методами) извлекает хэши из ветки SAM реестра, т.е. фактически из SAM-файла. Метод же планировщика работает так - по умолчанию в Windows 2000 системная утилита Scheduler имеет права пользователя SYSTEM, т.е. полный доступ к системе. Поэтому, если назначить Планировщику задание сохранить определенную ветку реестра в файл, к примеру, то он в назначенное время сохранит ее на диск. После чего из этого файла извлекаются хэши всех пользователей этого компьютера.

35. Защита файловой системы Windows 2000 Professional. Общие сведения.

В системе Windows 2000 Professional реализованы многие решения, призванные уменьшить затраты на эксплуатацию системы в корпоративных сетях

В сочетании с Windows 2000 Server система Windows 2000 Professional реализует возможности технологии IntelliMirror, объединяющей в себе новые средства администрирования:

· Централизованное администрирование корпоративной сети с использованием шаблонов политик безопасности и Active Directory.

· Управление инсталляцией, обновлением, восстановлением и удалением программных продуктов.

· Поддержка рабочей конфигурации (документов, приложений и настроек системы) для мобильных пользователей.

· Удаленная инсталляция операционной системы с сервера, что упрощает замену или подключение компьютеров.

Наиболее важные средства, которые имеются в Windows 2000 Professional:

· Новый пользовательский интерфейс Windows, ориентированный на сеть Веб, — Active Desktop.

· Браузер Internet Explorer — последняя версия популярного веб-браузера от Microsoft, обеспечивающая наиболее полную интеграцию с операционной системой.

· Новая версия существующих программных средств для обработки факсов — Personal Fax for Windows.

· DirectX 7.0 — новейшая версия графических интерфейсов API от Microsoft, разработанная специально для возрастающих потребностей рынка компьютерных игр.

· Поддержка Asynchronous Transfer Mode (ATM) средствами операционной системы, обеспечивающая приложениям все возможности ATM.

· Встроенная поддержка технологии Plug and Play, дающая толчок распространению NT на рынке переносных компьютеров.

36. Файловые системы FAT и FAT32.

По принципу построения FAT похожа на оглавление книги, т. к. операционная система использует ее для поиска файла и определения кластеров, которые этот файл занимает на жестком диске. Изначально компания Microsoft разработала FAT для управления файлами на дискетах, и только затем приняла ее в качестве стандарта для управления дисками в MS-DOS. Сначала для дискет и небольших жестких дисков (менее 16 Мбайт) использовалась 12-разрядная версия FAT (так называемая FAT12). В MS-DOS v. 3.0 была введена 16-разрядная версия FAT для более крупных дисков. К настоящему моменту FAT 12 применяется на носителях очень малого объема (или на очень старых дисках). Например, все 3,5-дюймовые дискеты емкостью 1,44 Мбайт форматируются для FAT16, а все 5,25-дюймовые — для FAT12.

Структура папки FAT не имеет четкой организации, и файлам присваиваются первые доступные адреса кластеров на томе. Номер начального кластера файла представляет собой адрес первого кластера, занятого файлом, в таблице расположения файлов. Каждый кластер содержит указатель на следующий кластер, использованный файлом, или индикатор (OxFFFF), указывающий, что данный кластер является последним кластером файла.

32-разрядная файловая система FAT32 была введена с выпуском Windows 95 OSR2 и поддерживается в Windows 98 и Windows 2000. Она обеспечивает оптимальный доступ к жестким дискам, CD-ROM и сетевым ресурсам, повышая скорость и производительность всех операций ввода/вывода. FAT32 представляет собой усовершенствованную версию FAT, предназначенную для использования на томах, объем которых превышает 2 Гбайт.

Для обеспечения максимальной совместимости с существующими прикладными программами, сетями и драйверами устройств, FAT32 была реализована с минимумом возможных изменений в архитектуре и внутренних структурах данных.

FAT32 обеспечивает следующие преимущества по сравнению с прежними реализациями FAT:

· Поддержка дисков размером до 2 Гбайт. Следует, правда, отметить, что команда format, включенная в Windows 2000, не позволяет форматировать для использования FAT32 тома, размер которых превышает 32 Гбайт. Поэтому при форматировании томов объемом более 32 Гбайт следует использовать файловую систему NTFS. Однако драйвер FASTFAT, имеющийся в составе Windows 2000, позволяет монтировать и поддерживать любые тома FAT32, в том числе и такие, объем которых превышает 32 Гбайт. За исключением упомянутого выше ограничения FAT32 в Windows 2000 работает точно так же, как в Windows 95 OSR2 и Windows 98.

· Более эффективное расходование дискового пространства. FAT32 использует более мелкие кластеры (см. табл. 1.1), что позволяет повысить эффективность использования дискового пространства на 10—15% по сравнению с FAT.

· Повышенная надежность и более быстрая загрузка программ. В отличие от FAT12 и FAT16, FAT32 обладает возможностью перемещать корневой каталог и использовать резервную копию FAT, если первая копия получила повреждения. Кроме того, загрузочный сектор FAT32 был расширен по сравнению с FAT16 и содержит резервные копии жизненно важных структур данных. Повышенная устойчивость FAT32 обусловлена именно этими факторами.

37. Файловая система NTFS .

Файловая система NTFS может теоретически поддерживать жесткие диски объемом до 16 эксабайт (1024 петабайт = 2**60 байт), но поскольку таблицы разделов базовых дисков (дисков, включающих главную загрузочную запись) поддерживают только разделы размером до 2 ТБ, вам потребуется использовать динамические тома для создания разделов NTFS, превышающих 2 ТБ. Максимальный размер тома и раздела начинается с 2 ТБ и достигает почти 16 ТБ, в зависимости от того, какой том используется - базовый или динамический и форматировался ли он с помощью стандартных единичных блоков размером 4 КБ.

NTFS обладает характеристиками защищенности, поддерживая контроль доступа к данным и привилегии владельца, играющие исключительно важную роль в обеспечении целостности жизненно важных конфиденциальных данных. Папки и файлы NTFS могут иметь назначенные им права доступа вне зависимости от того, являются они общими или нет. NTFS — единственная файловая система в Windows NT/2000, которая позволяет назначать права доступа к отдельным файлам. Однако если файл будет скопирован из раздела или тома NTFS в раздел или на том FAT, все права доступа и другие уникальные атрибуты, присущие NTFS, будут утрачены.

NTFS — это объектно-ориентированная файловая система, которая обрабатывает все файлы как объекты с атрибутами. Практически все объекты, существующие на томе, представляют собой файлы, а все что имеется в файле, представляет собой атрибуты — включая атрибуты данных, атрибуты системы безопасности, атрибуты имени файла. Каждый занятый сектор на томе NTFS принадлежит какому-нибудь файлу. Частью файла являются даже метаданные файловой системы (информация, которая представляет собой описание самой файловой системы).

38. Шифрующая файловая система (EFS) Encrypting File System.

Шифрующая файловая система это тесно интегрированная с NTFS служба, располагающаяся в ядре Windows 2000. Ее назначение: защита данных, хранящихся на диске, от несанкционированного доступа путем их шифрования. Появление этой службы не случайно, и ожидалось давно. Дело в том, что существующие на сегодняшний день файловые системы не обеспечивают необходимую защиту данных от несанкционированного доступа.

Хотя и NTFS обеспечивает разграничение доступа и защиту данных от несанкционированного доступа, но как быть в том случае, когда доступ к разделу NTFS осуществляется не с помощью средств операционной системы Windows NT, а напрямую, на физическом уровне? Ведь это сравнительно легко реализовать, например, загрузившись с дискеты и запустив специальную программу: например, весьма распространенную ntfsdos. Конечно, можно предусмотреть такую возможность, и задать пароль на запуск системы, однако практика показывает, что такая защита малоэффективна, особенно в том случае, когда за одним компьютером работают сразу несколько пользователей. А если злоумышленник может извлечь жесткий диск из компьютера, то здесь уже не помогут никакие пароли. Подключив диск к другому компьютеру, его содержимое можно будет прочитать без особых проблем. Таким образом, злоумышленник свободно может овладеть конфиденциальной информацией, которая хранится на жестком диске. Единственный способ защиты от физического чтения данных это шифрование файлов. Простейший случай такого шифрования - архивирование файла с паролем. Однако здесь есть ряд серьезных недостатков. Во-первых, пользователю требуется каждый раз вручную шифровать и дешифровать (то есть, в нашем случае архивировать и разархивировать) данные перед началом и после окончания работы, что уже само по себе уменьшает защищенность данных. Пользователь может забыть зашифровать (заархивировать) файл после окончания работы, или (еще более банально) просто оставить на диске копию файла. Во-вторых, пароли, придуманные пользователем, как правило, легко угадываются. В любом случае, существует достаточное количество утилит, позволяющих распаковывать архивы, защищенные паролем. Как правило, такие утилиты осуществляют подбор пароля путем перебора слов, записанных в словаре.

Система EFS была разработана с целью преодоления этих недостатков.

39. Взаимодействие файловой системы защиты NTFS и защиты ресурса общего доступа (Sharing).

Как правило, когда вы ограничиваете доступ к общему ресурсу или к файлу/папке, права доступа конкретного пользователя суммируются. Т.е., например, если некий пользователь является членом двух групп, одной из которых предоставлен доступ только для чтения, а другой - доступ с правом изменения содержимого ресурса, то этот пользователь будет обладать правами и на чтение, и на изменение ресурса. Исключением из данного правила является только случай, когда одна из групп, к которым принадлежит пользователь, вообще не имеет доступа к данному ресурсу. В этом случае любой пользователь из такой группы не будет иметь доступа к данному ресурсу, независимо от членства в каких-либо других группах.ъ

В случае, когда ограничение доступа устанавливается на файл/папку, который еще является и общим ресурсом, действовать будет наиболее строгое ограничение. Например, если в свойствах файловой системы пользователю предоставлен полный доступ к данному файлу, а свойства ресурса общего доступа, в который входит этот файл, разрешают доступ только для чтения, то пользователь будет обладать доступом только для чтения. То же самое будет верно и в обратном случае, т.е. если в свойствах файла/папки будет разрешен доступ только для чтения, а к общему ресурсу будет открыт полный доступ, пользователь все равно будет ограничен доступом только для чтения.

Следует иметь в виду, что ограничения доступа, устанавливаемые на ресурсы общего доступа, используются только в тех случаях, когда доступ к ресурсу осуществляется при помощи сетевого соединения. Если пользователь обращается к общему ресурсу локально, то ограничения доступа, установленные на этот ресурс, игнорируются.

40. Типовые задачи администрирования.

Оснастка Локальные пользователи и группы — это инструмент ММС (Консоль управления Microsoft) , с помощью которого выполняется управление локальными учетными записями пользователей и групп — как на локальном, так и на удаленном компьютерах. С ним можно работать на рабочих станциях и автономных серверах Windows 2000, как на изолированных, так и рядовых членах домена (member server). На контроллерах домена Windows 2000 инструмент Локальные пользователи и группы недоступен, поскольку все управление учетными записями и группами в домене выполняется с помощью оснастки Active Directory — пользователи и компьютеры (Active Directory Users and Computers). Запускать оснастку Локальные пользователи и группы может любой пользователь. Выполнять администрирование учетных записей могут только администраторы и члены группы Опытные пользователи (Power Users).

Сразу после установки системы Windows 2000 (рабочей станции или сервера, являющегося членом домена) папка Пользователи содержит две встроенные учетные записи — Администратор (Administrator) и Гость (Guest). Они создаются автоматически при установке Windows 2000. Ниже даны описания свойств обеих встроенных учетных записей:

Администратор — эту учетную запись используют при установке и настройке рабочей станции или сервера, являющегося членом домена. Она не может быть уничтожена, блокирована или удалена из группы Администраторы (Administrators), ее можно только переименовать.

Гость — эта учетная запись применяется для регистрации в компьютере без использования специально созданной учетной записи. Учетная запись Гость не требует ввода пароля и по умолчанию блокирована. (Обычно пользователь, учетная запись которого блокирована, но не удалена, при регистрации получает предупреждение и входить в систему не может.) Она является членом группы Гости (Guests). Ей можно предоставить права доступа к ресурсам системы точно так же, как любой другой учетной записи.