Как объект защиты информации

| Вид материала | Документы |

- Учебная программа по дисциплине информационная безопасность и защита информации скородумов, 78.62kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- Рекомендации по определению мер инженерно-технической защиты информации, 273.48kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Курс лекций маи, 2420.58kb.

- Вопросы к зачету по курсу “Методы и средства защиты информации” для специальностей, 72.21kb.

- Основы защиты компьютерной информации, 51.61kb.

- Принципы защиты информации, 434.66kb.

- Программные средства защиты информации, 22.33kb.

- Пояснительная записка к концепции защиты информации, создаваемой, обрабатываемой, 522.4kb.

Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами:

Ø невозможность миновать защитные средства;

Ø усиление самого слабого звена;

Ø невозможность перехода в небезопасное состояние;

Ø минимизация привилегий;

Ø разделение обязанностей;

Ø эшелонированность обороны;

Ø разнообразие защитных средств;

Ø простота и управляемость информационной системы;

Ø обеспечение всеобщей поддержки мер безопасности

- Применительно к межсетевым экранам данный принцип означает, что все информационные потоки в защищаемую сеть и из нее должны проходить через экран. Не должно быть "тайных" модемных входов или тестовых линий, идущих в обход экрана.

- Принцип невозможности перехода в небезопасное состояние означает, что при любых обстоятельствах, в том числе нештатных, защитное средство либо полностью выполняет свои функции, либо полностью блокирует доступ. Образно говоря, если в крепости механизм подъемного моста ломается, мост должен оставаться в поднятом состоянии, препятствуя проходу неприятеля.

- Принцип минимизации привилегий предписывает выделять пользователям и администраторам только те права доступа, которые необходимы им для выполнения служебных обязанностей.

- Принцип разделения обязанностей предполагает такое распределение ролей и ответственности, при котором один человек не может нарушить критически важный для организации процесс.

- Принцип эшелонированности обороны предписывает не полагаться на один защитный рубеж, каким бы надежным он ни казался. За средствами физической защиты должны следовать программно-технические средства, за идентификацией и аутентификацией - управление доступом и, как последний рубеж, - протоколирование и аудит.

- Принцип разнообразия защитных средств рекомендует организовывать различные по своему характеру оборонительные рубежи, чтобы от потенциального злоумышленника требовалось овладение разнообразными и, по возможности, несовместимыми между собой навыками

- Очень важен принцип простоты и управляемости информационной системы в целом и защитных средств в особенности. Только для простого защитного средства можно формально или неформально доказать его корректность. Только в простой и управляемой системе можно проверить согласованность конфигурации разных компонентов и осуществить централизованное администрирование.

- всеобщая поддержка мер безопасности - носит нетехнический характер. Если пользователи и/или системные администраторы считают информационную безопасность чем-то излишним или даже враждебным, режим безопасности сформировать, заведомо не удастся. Следует с самого начала предусмотреть комплекс мер, направленный на обеспечение лояльности персонала, на постоянное обучение, теоретическое и, главное, практическое.

- Архитектура системы программно-аппаратной защиты. НЕТ

- Объекты угроз НЕТ. Классификация угроз по способу их осуществления. Классификация объектов угроз.

Классификация угроз по способу их осуществления

Под явными понимаются такие угрозы, которые понятны и однозначно предсказуемы. Явные угрозы связаны с некорректной реализацией и настройкой системы защиты. К ним могут быть отнесены:

Ø некорректность реализации механизма защиты;

Ø неполнота покрытия каналов доступа к информации механизмами защиты;

Ø некорректность (противоречивость) возможных настроек механизмов защиты.

Под скрытыми понимаются такие угрозы, которые не очевидны, и требуют для противодействия им дополнительных предположений о возможных атаках злоумышленника.

При этом скрытая угроза может быть охарактеризована двумя свойствами:

Ø характеристикой объекта угрозы (например, учетная запись пользователя);

Ø общей характеристикой атаки злоумышленника (например, модификация учетной записи) с применением собственно запущенной программы.

Вывод - любой механизм защиты должен проектироваться с учетом как явных, так и скрытых (и неизвестных) угроз информационной безопасности, так как только в этом случае можно говорить о возможности реализации механизмом защитных свойств.

Классификация объектов угроз

- Информационные и иные ресурсы защищаемого объекта, включая локальные и сетевые (в составе ЛВС). К таковым могут быть отнесены собственно система (вход в систему), файловые объекты (локальные и разделяемые) и т.д.

- Программные средства защищаемого объекта, включая программные средства ОС и приложений, а также ПО системы защиты. При этом должна быть обеспечена неизменность, а при необходимости — активность процессов, драйверов, динамических библиотек и т.д.

- Настройки программного обеспечения, включая настройки системного и прикладного ПО (реестр ОС, файлы настроек ОС и приложений, настройки BIOS и т.д.), а также настройки системы защиты (файлы настроек, реестр ОС).

- Аппаратные средства защищаемого объекта, включая собственно оборудование компьютера, а также оборудование системы защиты. При этом с целью усиления защищенности может использоваться дополнительное оборудование.

- Функциональная модель системы защиты. Состав и назначение функциональных блоков

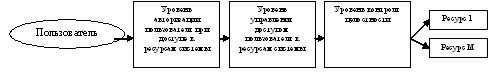

Функциональная модель системы защиты, которая может быть получена на основании анализа формализованных требований к системе защиты, представлена на рис

- Основные группы механизмов защиты.

В области защиты информации в части защиты от несанкционированного доступа выделяются следующие основные группы механизмов защиты:

Ø Механизмы авторизации пользователей.

Ø Механизмы управления доступом пользователей к ресурсам.

Ø Механизмы контроля целостности.

Ø Механизмы регистрации

- Функциональная модель. Рекомендации по отдельным уровням функциональной модели.

Рекомендации по отдельным уровням функциональной модели

С учетом сказанного можем сделать следующие выводы:

Ø При построении системы добавочной защиты информации целесообразно принципиально пересмотреть функции уровня контроля целостности. Будем позиционировать данный уровень защиты, как уровень контроля (мониторинга) корректности выполнения функций защиты и контроля целостности.

Ø В уровневую функциональную модель защиты имеет смысл включить уровень контроля (мониторинга) активности системы защиты, а при использовании аппаратной компоненты защиты функциональная модель может быть дополнена уровнем контроля (мониторинга) наличия оборудования системы защиты.

Ø Уровни же авторизации пользователя и управления доступом должны обеспечивать решение задач корректности и полноты разграничений доступа пользователя к ресурсам. Кроме того, должна быть реализована также возможность противодействия группе скрытых угроз, связанных с нерегламентированными действиями пользователя

- Модель компьютерной системы НЕТ

- Понятие доступа и монитора безопасности.

Доступом субъекта Sk к объекту Oj называется порождение потока информации между некоторыми объектами и объектом Oj .

Правило разграничения доступа субъектов к объектам – формально описанные потоки, принадлежащие множеству допустимых потоков L.

Объекты могут быть записаны в виде последовательности символов некоторого алфавита. Объекты можно сравнивать между собой на совпадение.

Монитор безопасности объектов (МБО) – монитор обращений, который разрешает поток, принадлежащий только множеству легального доступа L. Разрешение потока в данном случае понимается как выполнение операции над объектом-получателем потока, а запрещение – как невыполнение (т. е. неизменность объекта-получателя потока).

Монитор безопасности объектов фактически является механизмом реализации политики безопасности в компьютерной системе.

- Обеспечение гарантий выполнения политики безопасности.

Монитор безопасности объектов разрешает порождение потоков только из множества L, если все существующие в системе субъекты абсолютно корректны относительно него и друг друга.

Сформулированное утверждение накладывает весьма жесткие и трудноисполнимые условия на свойства субъектов.

Монитор порождения субъектов (МПС) – субъект, активизирующийся при любом порождении субъектов.

Монитор безопасности субъектов (МБС) – такой МПС, который разрешает порождение только фиксированного подмножества субъектов.

Обозначим через E - подмножество субъектов, порождения которых разрешено МБС.

Компьютерная система называется замкнутой по порождению субъектов (замкнутой программной средой), если в ней действует МБС.

Множество субъектов АС называется изолированным (абсолютно изолированным), если в ней действует МБС и субъекты из порождаемого множества корректны (абсолютно корректны) относительно друг друга и МБС.

Любое подмножество субъектов изолированная программная среда ИПС (абсолютно изолированная программная среда АИПС) включающее МБС, также составляет ИПС (АИПС).

Дополнение ИПС (АИПС) субъектом, корректным (абсолютно корректным) относительно других субъектов, является ИПС.

Теперь возможно переформулировать достаточное условие гарантированного выполнения политики безопасности следующим образом.

Если в абсолютно изолированной компьютерной системе существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а также МБС абсолютно корректен относительно МБО, то в такой КС реализуется только доступ, описанный правилами разграничения доступа (ПРД).

- Методология проектирования гарантированно защищенных КС.

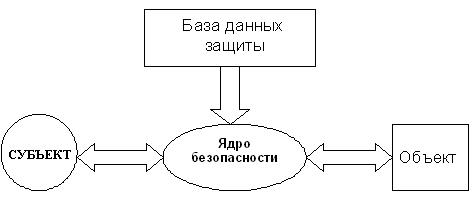

Сущность данной методологии состоит в том, что при проектировании защитных механизмов КС необходимо опираться на совокупность приведенных выше достаточных условий, которые должны быть реализованы для субъектов, что гарантирует защитные свойства, определенные при реализации МБО в КС (т. е. гарантированное выполнение заданной МБО политики безопасности).Рассмотренная концепция изолированной программной среды является расширением зарубежных подходов к реализации ядра безопасности. Обычно модель функционирования ядра безопасности изображается в виде следующей схемы, представленной на рис. 4.1. "База данных защиты" означает объект, содержащий в себе информацию о потоках множества L (защита по "белому списку" - разрешения на потоки) или N (защита по "черному

списку" - запрещение на потоки).

Рис.4.1. Классическая модель ядра безопасности

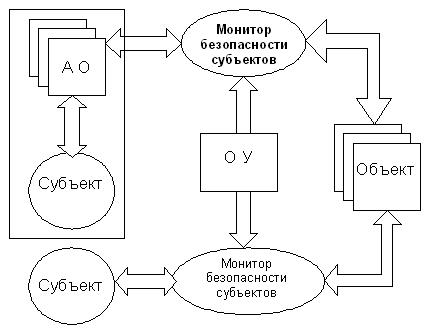

Для учета влияния субъектов в КС необходимо рассматривать расширенную схему взаимодействия элементов системы реализации и гарантирования ПБ.

В

рис. 4.2 подчеркнута роль монитора безопасности субъектов при порождении субъектов из объектов. Взаимодействие субъектов и объектов при порождении потоков уточнено введением ассоциированных с субъектом объектов. Конструкция ОУ на схеме обозначает объект управления, т. е. объект, содержащий информацию о разрешенных значениях отображения Stream (об элементах множества L или N) и Create. Объект управления может быть ассоциирован (ассоциированный объект-данные) как с МБО, так и с МБС.

рис. 4.2 подчеркнута роль монитора безопасности субъектов при порождении субъектов из объектов. Взаимодействие субъектов и объектов при порождении потоков уточнено введением ассоциированных с субъектом объектов. Конструкция ОУ на схеме обозначает объект управления, т. е. объект, содержащий информацию о разрешенных значениях отображения Stream (об элементах множества L или N) и Create. Объект управления может быть ассоциирован (ассоциированный объект-данные) как с МБО, так и с МБС.Рис.4.2. Ядро безопасности с учетом контроля порождения субъектов

- Метод генерации изолированной программной среды.

Для создания гарантированно защищенной КС (в смысле выполнения заданной политики безопасности) необходимо:

1, Убедиться в попарной корректности субъектов, замыкаемых в ИПС (либо убедиться в корректности любого субъекта относительно МБО и МБС);

2. Cпроектировать и реализовать программно (или программно-аппаратно) МБС так, чтобы:

- для любого субъекта и любого объекта производился контроль порождения субъектов (т. е. чтобы реализация МБС соответствовала его определению);

- порождение любого субъекта происходило с контролем неизменности объекта-источника.

3. Реализовать МБО в рамках априорно сформулированной политики безопасности

Практическая реализация ИПС может состоять из двух этапов: предопределенное выполнение начальной фазы, включающее в себя момент активизации МБС (и МБО), и работа в стационарной фазе в режиме ИПС (возможно, с, контролем неизменности объектов-источников).

При реализации ИПС на нее должна быть возложена функция контроля запусков программ и контроля целостности.

При описании методологии проектирования ИПС упоминалась проблема контроля реальных данных. Эта проблема состоит в том, что контролируемая на целостность информация может представляться по-разному на разных уровнях.

Внедренный в систему субъект может влиять на процесс чтения-записи данных на уровне файлов (или на уровне секторов) и предъявлять системе контроля некоторые другие вместо реально существующих данных. Этот механизм неоднократно реализовался в STELS-вирусах. Однако верно утверждение.

Если субъект, обслуживающий процесс чтения данных (т. е. указанный субъект инициируется запрашивающим данные субъектом и участвует в потоке), содержал только функции тождественного отображения данных на ассоциированные объекты-данные любого субъекта, инициирующего поток чтения, и целостность объекта-источника для этого субъекта зафиксирована, то при его последующей неизменности чтение с использованием порожденного субъекта будет чтением реальных данных.

- Модели типовых политик безопасности компьютерных средств защиты информации. НЕТ

- Дискретные и мандатные модели.

Дискретные модели

Дискретные модели – это модели, созданные на основе дискретных компонент. В этих моделях система защиты представляется в виде декартового произведения множества, которое представляет собой элементы защиты.

Модель АДЕПТ-50

Данная модель - одна из первых моделей безопасности. Модель рассматривает только объекты, которые типизированы на 4 группы объектов безопасности:

- Пользователи (Users – u).

- Задания (Jobs – j).

- Терминалы (Terminal – t).

- Файлы (File – f).

Каждый объект безопасности описывается вектором (A, C, F, M), который описывает параметры безопасности.

Компетенция A – элемент из набора упорядоченных универсальных положений о безопасности, включающих априорно заданные возможные в КС характеристики объекта безопасности, например, категория конфиденциальности объекта: НЕСЕКРЕТНО, КОНФИДЕНЦИАЛЬНО, СЕКРЕТНО, СОВЕРШЕННО СЕКРЕТНО.

Категория C – рубрикатор (тематическая классификация). Рубрики не зависят от уровня компетенции. Пример набора рубрик: ФИНАНСОВЫЙ, ПОЛИТИЧЕСКИЙ, БАНКОВСКИЙ.

Полномочия F – перечень пользователей, имеющих право на доступ к данному объекту.

Режим M – набор видов доступа, разрешенных для определенного объекта или осуществляемых объектом. Пример: ЧИТАТЬ ДАННЫЕ, ЗАПИСЫВАТЬ ДАННЫЕ, ИЗМЕНЯТЬ ДАННЫЕ, ИСПОЛНИТЬ ПРОГРАММУ (исполнение программ понимается как порождение активной компоненты из некоторого объекта - как правило, исполняемого файла).

Мандатная модель

Суть мандатного принципа контроля доступа состоит в сопоставлении каждому субъекту (пользователю) и объекту системы классификационных меток, которые можно условно считать уровнями секретности, кроме того, внутри каждого уровня секретности содержатся категории (их можно понимать как отделы или подразделения).

Субъект может читать информацию из объекта, если уровень секретности субъекта не ниже, чем у объекта, а все категории, перечисленные в метке безопасности объекта, присутствуют в метке субъекта. В таком случае говорят, что метка субъекта доминирует над меткой объекта. Смысл сформулированного правила — читать можно только то, что положено.

Субъект может записывать информацию в объект, если метка безопасности объекта доминирует над меткой субъекта. В частности, "конфиденциальный" субъект может писать в секретные файлы, но не может — в несекретные (разумеется, должны также выполняться ограничения на набор категорий). На первый взгляд подобное ограничение может показаться странным, однако оно вполне разумно. Ни при каких операциях уровень секретности информации не должен понижаться, хотя обратный процесс вполне возможен. Посторонний человек может случайно узнать секретные сведения и сообщить их куда следует, однако лицо, допущенное к работе с секретными документами, не имеет права раскрывать их содержание простому смертному.

Мандатная политика безопасности устойчива к атакам “Троянским конем”. На чем строится защита от таких атак поясним на примере.

- Модель АДЕПТ-50

Данная модель - одна из первых моделей безопасности. Модель рассматривает только объекты, которые типизированы на 4 группы объектов безопасности:

Пользователи (Users – u).

Задания (Jobs – j).

Терминалы (Terminal – t).

Файлы (File – f).

- Пятимерное пространство безопасности Хартстона.

В данной модели используется пятимерное пространство безопасности для моделирования процессов установления полномочий и организации доступа на их основании.

Модель безопасности описывается пятью множествами:

A – установленные полномочия;

U – пользователи;

E – операции;

R – ресурсы;

S – состояния.

Доступ рассматривается как ряд запросов, осуществляемых пользователями u для осуществления операции Е над ресурсами R в то время, когда система находится в состоянии S. Например, запрос q на доступ представляется четырехмерным кортежем q=(u, e, r, s), uÎ U, eÎ E, sÎ S, rÍ R. Величины u и s задаются системой в фиксированном виде. Таким образом, запрос на доступ - подпространство четырехмерной проекции пространства безопасности. Запросы получают право на доступ в том случае, когда они полностью заключены в соответствующие подпространства.

Процесс организаций доступа можно описать следующим образом.

Для запроса q, где q(u, e, r, s), набора U' определенных групп пользователей, набора R' определенных единиц ресурсов и набора P правильных (установленных) полномочий процесс организации доступа будет состоять из следующих процедур:

Вызвать всё вспомогательные программы, необходимые для “предварительного принятия решений”.

Определить из U те группы пользователей, к которым принадлежит u. Затем выбрать из Р спецификации полномочий, которым соответствуют выделенные группы пользователей. Этот набор полномочий F(u) определяет привилегию пользователя u.

Определить из Р набор F(е) полномочий, которые устанавливают е как основную операцию. Этот набор называется привилегией операции е.

Определить из Р набор F(R) (привилегию единичного ресурса R) – полномочия, которые определяют подмножество набора ресурсов из R', имеющего общие элементы с запрашиваемой единицей ресурса R. Полномочия, которые являются общими для трех привилегий в процедурах 2, 3, 4 образуют D(q), так называемый домен полномочий для запроса q: D(q)= F(u)Ç F(е)F(R)

Удостовериться, что запрашиваемый ресурс R полностью включается в D(q), т. е. каждый элемент из R должен содержаться в некоторой единице ресурса, которая определена в домене полномочий D(q).

Осуществить разбиение набора D(q) на эквивалентные классы так, чтобы два полномочия попадали в эквивалентный класс тогда и только тогда, когда они специфицируют одну единицу ресурса. Для каждого такого класса логическая операция ИЛИ (или И) выполняется с условиями доступа элементов каждого класса. Новый набор полномочий – один на каждую единицу ресурса, указанную в D(q), есть F(u, q) – фактическая привилегия пользователя u по отношению к запросу q.

Вычислить ЕАС – условие фактического доступа, соответствующего запросу q, осуществляя логическое И (или ИЛИ) над условиями доступа членов F(u, q). Эта операция И (или ИЛИ) выполняется над всеми единицами ресурсов, которые перекрывают единицу запрошенного ресурса.

Оценить ЕАС и принять решение о доступе:

- разрешить доступ к R, если R перекрывается;

- отказать в доступе в противном случае.

Вызвать все программы, необходимые для организации доступа после “принятия решения”.

Выполнить все вспомогательные программы, вытекающие для каждого случая из условия 8.

Если решение о доступе было положительным – завершить физическую обработку.

- Модель Белла-Лападула.

Модель Белла-Лападула - это одна из первых моделей политики безопасности и впоследствии наиболее часто используемая. Она была разработана для обоснования безопасности систем, использующих многоуровневую политику безопасности.

Классическая модель Белла-Лападула построена для анализа систем защиты, реализующих мандатное разграничение доступа. Возможность ее использования в качестве формальной модели таких систем непосредственно отмечена в критерии TCSEC («Оранжевая книга»). Модель Белла-Лападула была предложена в 1975 году.

Материалы, в которых опубликована модель в 1976г., до сих пор недоступны, и поэтому в качестве самого близкого к оригиналу источника была принята работа Джона МакЛина (J. McLean), опубликованная в 1987 году. Идеи, лежащие в основе модели Белла-Лападула берут происхождение из «бумажного мира». Белл и Лападула перенесли модель безопасности, принятую при работе с документами, в мир компьютерных систем. Основным наблюдением, сделанным Беллом и Лападулом, является то, что в правительстве США все субъекты и объекты ассоциируются с уровнями секретности, варьирующимися от низких уровней (неклассифицированных), до высоких (совершенно секретных).

Кроме того, они обнаружили, что для предотвращения утечки информации к неуполномоченным субъектам этим субъектам с низкими уровнями секретности не позволяется читать информацию из объектов с высокими уровнями секретности. Это ведет к первому правилу модели Белла-Лападула.

Первое правило модели Белла-Лападула

Простое свойство безопасности, также известное как правило “нет чтения вверх” (No Read Up, NRU) или как свойство простой безопасности (ss-свойство), гласит, что субъект с уровнем секретности Хs,может читать информацию из объекта с уровнем секретности Х0 , только если Хs преобладает над Х0.Это означает, что если в системе, удовлетворяющей правилам модели Белла-Лападула, субъект с уровнем доступа «Секретный» попытается прочитать информацию из объекта, классифицированного как «Совершенно секретный», то такой доступ будет запрещен.Белл и Лападул сделали дополнительное наблюдение при построении своей модели: в правительстве США субъектам не позволяется размещать информацию или записывать ее в объекты, имеющие более низкий уровень секретности. Например: когда «Совершенно секретный» документ помещается в «Неклассифицированное» мусорное ведро. В таком случае может произойти утечка информации. Это ведет ко второму правилу модели Белла-Лападула.

Второе правило модели Белла-Лападула

Свойство, известное как правило “нет записи вниз” (No Write Down, NWD) или как свойство ограничения, гласит, что субъект с уровнем секретности Хs может писать информацию в объект с уровнем секретности Х0, только если Х0 преобладает над Хs. Это означает, что если в системе, удовлетворяющей правилам модели Белла-Лападула, субъект с уровнем доступа «Совершенно секретно» попытается записать информацию в «Неклассифицированный» объект, то такой доступ не будет разрешен. Введение свойства «нет записи вниз» разрешает проблему троянских коней, так как запись информации на более низкий уровень секретности, типичная для троянских коней, запрещена. Правила запрета по записи и чтению отвечают интуитивным представлениям о том, как предотвратить утечку информации к неуполномоченным источникам. На рис. 6.1 показаны потоки информации в модели Белла-Лападула.