План Вступ Концептуальні аспекти захисту інформації в сучасних інформаційних технологіях Класифікація І характеристика основних способів захисту інформації в сучасних інформаційних технологіях

| Вид материала | Документы |

- Інформація про проведення VIII обласної науково-технічної конференції старшокласників, 22.59kb.

- Опис модуля назва модуля: Міжнародні інформаційні системи І технології, частина 2 Код, 45.24kb.

- Програми дисциплін ● Методи І засоби захисту інформації Класифікація методів І засобів, 83.45kb.

- План: Вступ Актуальність проблеми забезпечення безпеки в інформаційних системах Нормативно-правова, 339.55kb.

- C. М. Шклярський, к ек н., доцент;, 124.38kb.

- Нормативний документ системи технічного захисту інформації вимоги до захисту інформації, 355.9kb.

- Доповідь Опишіть властивості інформації та основні інформаційні процеси. Методи захисту, 52.16kb.

- Нормативний документ системи технічного захисту інформації класифікація автоматизованих, 215.32kb.

- План Поняття інформації та її основні форми подання. Проблеми правового захисту комп’ютерної, 250.03kb.

- Нормативний документ системи технічного захисту інформації методичні вказівки щодо, 190.87kb.

НАЦІОНАЛЬНА АКАДЕМІЯ НАУК УКРАЇНИ

КИЇВСЬКИЙ УНІВЕРСИТЕТ ПРАВА

Кафедра гуманітарних дисциплін

ЗАЛІКОВА РОБОТА

Дисципліна: СУЧАСНІ ІНФОРМАЦІЙНІ СИСТЕМИ І ТЕХНОЛОГІЇ

Тема: «Захист інформації в сучасних інформаційних технологіях»

Виконали:

студенти ІІ курсу групи МП - 22

- Дасюк Наталія Володимирівна

- Дубчак Марія Вікторівна

Перевірили:

- Борисов Борис Іванович

- Ткачук Анатолій Іванович

Київ-2011

План

Вступ

- Концептуальні аспекти захисту інформації в сучасних інформаційних технологіях

- Класифікація і характеристика основних способів захисту інформації в сучасних інформаційних технологіях

Висновок

Додаток

Список використаних джерел

Вступ

В даний час, в Україні, у зв'язку з входженням у світовий інформаційний простір, швидкими темпами впроваджуються новітні досягнення комп'ютерних і телекомунікаційних технологій. Створюються локальні і регіональні обчислювальні мережі, великі території охоплені мережами сотового зв'язку, факсиміальний зв'язок став доступний для широкого кола користувачів. Системи телекомунікацій активно впроваджуються у фінансові, промислові, торгові і соціальні сфери. У зв'язку з цим різко зріс інтерес широкого кола користувачів до проблем захисту інформації.

Захист інформації - це сукупність організаційно-технічних заходів і правових норм для попередження заподіяння збитку інтересам власника інформації. Тривалий час методи захисту інформації розроблялися тільки державними органами, а їхнє впровадження розглядалося як виключне право тієї або іншої держави. Проте в останні роки з розвитком комерційної і підприємницької діяльності збільшилося число спроб несанкціонованого доступу до конфіденційної інформації, а проблеми захисту інформації виявилися в центрі уваги багатьох вчених і спеціалістів із різноманітних країн. Слідством цього процесу значно зросла потреба у фахівцях із захисту інформації.

- КОНЦЕПТУАЛЬНІ АСПЕКТИ ЗАХИСТУ ІНФОРМАЦІЇ В СУЧАСНИХ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЯХ

Інформаційні технології охоплюють методи збору, обробки, перетворення, зберігання і розподілу інформації. Протягом тривалого часу ці технології розвивалися на мовній і "паперовій" буквено-цифровій основі. У цей час інформаційно-ділова активність людства зміщається в область кібернетичного простору. Цей простір стає реальністю світової спільноти і визначає перехід до "безпаперового, електронного" розвитку інформаційних технологій.

Інформаційні процеси, що проходять повсюдно у світі, висувають на перший план, поряд із задачами ефективного опрацювання і передача інформації, найважливішу задачу забезпечення безпеки інформації.

Захисту підлягає будь-яка документаційна інформація, тому що неправомірне використання інформації якої може нанести збитків її власнику, користувачу та іншим особам. Неправомірний доступ до інформаційних ресурсів може завдати шкоди громадянам, організаціям (юридичним особам) та державі, а також базі нормативно-технічних документів з ТЗІ встановлює ДСТУ 3396.0-96 „Захист інформації. Технічний захист інформації. Основні положення”, визначаеться також порядок проведення робіт з технічного захисту інформації, що встановлює ДСТУ 3396.1-96 „Захист інформації. Технічний захист інформації. Порядок проведення робіт”.

Метою захисту інформації повинно бути:

- запобігання відтіканню, розкраданню, втраті, перекручуванню, підробці інформації;

- запобігання загрозам державної безпеки, безпеки особистості, суспільства в цілому;

- запобігання несанкціонованим діям зі знищення модифікації, копіювання, блокування інформації; запобігання інших форм незаконного втручання в інформаційні ресурси та інформаційні бази даних і системи, забезпечення правового режиму документованої інформації як об‘єкта власності;

- захист конституційних прав громадян на збереження особистої таємниці та конфіденційності персональних даних, що є в інформаційних системах і ресурсах суб’єктів і об’єктів різних форм власності;

- збереження державної таємниці, конфіденційності документованої інформації згідно з діючим законодавством;

- забезпечення прав суб‘єктів в інформаційних процесах при розробці, виробництві та застосуванні інформаційних систем, технологій та засобів їх забезпечення.

Режим захисту інформації повинен передбачати поділ інформаційних ресурсів за такими критеріями:

- відносно віднесення відомостей до державної таємниці, - уповноваженими органами на основі Закону України „Про державну таємницю”;

- конфіденційність документування інформації – власником інформаційних ресурсів чи уповноваженою особою на основі Закону України „Про захист інформації”;

- збереження персональних даних – на основі Закону України „Про захист інформації”.

- КЛАСИФІКАЦІЯ І ХАРАКТЕРИСТИКА ОСНОВНИХ СПОСОБІВ ЗАХИСТУ ІНФОРМАЦІЇ В СУЧАСНИХ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЯХ

Для побудови надійної системи захисту інформації в сучасних інформаційно-комунікаційних системах та мережах потрібно спочатку визначити ряд можливих загроз для інформаційних ресурсів.

У справі забезпечення інформаційної безпеки успіх може принести тільки комплексний підхід. Для захисту інтересів суб'єктів інформаційних в

- програмно-технічного (інженерно-технічний, апаратний, програмний);

- Інженерно-технічні засоби реалізуються у виді автономних пристроїв і систем і виконують функції загального захисту об'єктів, на яких опрацьовується інформація. До них ставляться, наприклад, устрої захисту територій і будинків, замки на дверях, де розміщені апаратура, грати на вікнах, електронно-механічне устаткування охоронної сигнализації.

- Під апаратними технічними засобами прийнято розуміти пристрої, що вбудовуються безпосередньо в обчислювальну техніку, у телекомунікаційну апаратуру, або пристрої, що працюють з подібною апаратурою по стандартному інтерфейсу. В наш час існує широкий спектр таких приладів, але найбільшого використання набули такі:

- спеціальні регістри для збереження реквізитів захисту: паролів, кодів ідентифікації, грифів або рівнів секретності;

- пристрої для вимірювання індивідуальних характеристик людини (голоси, відбитки) з метою його ідентифікації;

- схеми переривання передачі інформації в лінії зв'язку з метою періодичної перевірки адреси видачі даних;

- пристрої для шифрування інформації (криптографічні методи).

- Програмні засоби складає сукупність програмного забезпечення, для ідентифікації користувачів, контролю доступу, шифрування інформації, знищення тимчасових файлів, тестового контролю системи захисту та інше. Використання програмних засобів захисту інформації має цілий ряд переваг – універсальність, гнучкість, надійність, простота у використанні то можливість модифікації.

- законодавчого (нормативно-правовий);

Законодавчі засоби захисту визначаються законодавчими актами країни, який регламентуються правила використання, опрацювання і передачі інформації обмеженого доступу і встановлюються міри відповідальності за порушення цих правил.

Органи державної влади та організації, відповідальні за формування та використання інформаційних ресурсів, що підлягають захисту, а також органи та організації, що розробляють та застосовують інформаційні системи та технології для формування та використання інформаційних ресурсів з обмеженим доступом, керуються в своїй діяльності законодавством України.

Контроль за дотриманням вимог до захисту інформації та експлуатації спеціальних програмно-технічних засобів захисту, а також забезпечення організаційних заходів з захисту інформаційних систем, що опрацьовують інформацію з обмеженим доступом в недержавних структурах, здійснюються органами державної влади. Організації, які опрацьовують інформацію з обмеженим доступом, що є власністю держави, створюють спеціальні служби для забезпечення захисту інформації.

Власник інформаційних ресурсів або уповноважені ним особи мають право здійснювати контроль за виконанням вимог по захисту інформації та забороняти чи призупиняти обробку інформації у випадку невиконання цих вимог, а також може звертатися в органи державної влади для оцінки правильності виконання та дотримання вимог по захисту його інформації в інформаційних системах. Ці органи дотримуються вимог конфіденційності інформації та результатів перевірки.

Порядок надання користувачу інформації з вказаним місцем, часом, відповідальними посадовими особами, а також необхідними процедурами встановлює власник документів інформаційних систем або уповноважені ним особи відповідно до чинного законодавства, а також забезпечує умови доступу користувачів до інформації. Власник документів, масиву документів та інформаційних систем забезпечує рівень захисту інформації згідно з законодавством України.

Ризик, пов‘язаний з використанням не сертифікованих інформаційних систем лежить на власнику цих систем, а ризик, пов‘язаний з використанням інформації, отриманих з сертифікованих систем, лежить на споживачеві інформації. Власник документів та їх масивів документів та інформаційних систем повинен сповіщати власника інформаційних ресурсів та систем про всі факти порушення режиму захисту інформації.

Захист прав суб‘єктів у сфері формування та користування інформаційними ресурсами, розробки, виробництва та застосування інформаційних систем, технологій та засобів їх забезпечення здійснюється з метою попередження правопорушень, неправомірних дій, відновлення порушених прав та відшкодування заподіяної шкоди.

Захист прав суб‘єктів у вказаній формі здійснюється судами з урахуванням специфіки правопорушення та завданих збитків. Для перегляду конфліктних ситуацій та захисту прав учасників у сфері формування та використання інформаційних ресурсів, створення та використання інформаційних систем та їх технологій і засобів їх забезпечення можуть створюватись тимчасові і постійні третейські суди.

За правопорушення при роботі з документованою інформацією органи державної влади, організації та їх посадові особи несуть відповідальність згідно з чинним законодавством України.

Відповідальність за порушення міжнародних норм та правил у сфері формування та використання інформаційних ресурсів, створення та використання безпечних інформаційно-захищених систем, технологій та засобів їх забезпечення покладається на відповідні органи державної влади, організації та громадян згідно з договорами, що укладені ними з зарубіжними фірмами та іншими партнерами, з урахуванням міжнародного права, щодо ратифікації зазначених документів Україною.

Відмова в доступі до відкритої інформації чи надання споживачам завчасно недостовірної інформації можуть бути оскаржені в судовому порядку.

Невиконання чи неналежне виконання зобов‘язань, щодо домовленості, поставки, купівлі-продажу та з інших форм обміну інформаційними ресурсами між організаціями розглядаються арбітражним судом.

Особи, яким було відмовлено в доступі інформації, та ті, хто отримав недостовірну інформацію, мають право на відшкодування нанесених їм збитків у судовому порядку. Суд розглядає позови та суперечки про необґрунтоване віднесення інформації до категорії інформації з обмеженим доступом з урахуванням заподіяної шкоди у випадках передбаченим законом. Необґрунтована відмова в одержані необхідної інформації споживачам та користувачам тієї чи іншої інформації лежить на керівниках, службовцях органів державної влади, та неправомірному обмеженні доступу до інформації, а також, щодо порушення режиму захисту інформації, несуть відповідальність згідно з кримінальним та цивільним законодавством про адміністративні правопорушення.

Враховуючи вищезазначена слід відмітити, що повинен чітко працювати юридичний механізм реалізації прав захисту і надання інформації по визначеному колу питань.

- адміністративного (організаційного, накази та інші дії керівництва організацій, пов'язаних з інформаційними системами, що захищаються);

Організаційні засоби захисту подають собою організаційно-технічні й організаційно-правові заходи, здійснювані в процесі створення й експлуатації апаратури телекомунікацій для забезпечення захисту інформації. Організаційні заходи охоплюють усі структурні елементи апаратури на всіх етапах їхнього життєвого циклу (будівництво помешкань, проектування системи, монтаж і наладка устаткування, іспити й експлуатація).

Безпека інформації в системах телекомунікації забезпечується застосуванням комплексу прийомів, що можна класифікувати в такий спосіб:

- організація охорони помешкань у тому числі з застосуванням систем радіосигналізації; забезпечення безпеки комп'ютерних систем програмними й апаратними засобами;

- періодичне тестування помешкань методами нелінійної радіолокації;

- забезпечення захищеності від прослуховування засобів мобільного радіозв'язку;

- забезпечення акустичної безпеки помешкань і персоналу;

- криптографічні заходи.

- процедурного (заходи безпеки, орієнтовані на людей).

Морально-етичні засоби захисту реалізуються у вигляді всіляких норм, що склалися традиційно в даній країні або товаристві. Ці норми здебільшого не є обов'язковими, як законодавчі міри, проте їхнє недотримання веде звичайно до втрати авторитету і престижу співробітника.

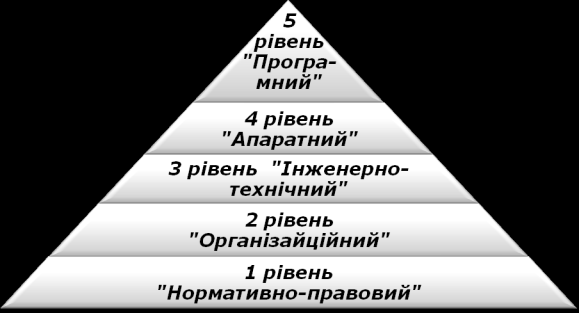

Рис. 1 «Піраміда» організації системи захисту інформації в сучасних інформаційних технологіях

У загальному випадку в систему забезпечення безпеки інформації можуть бути включені:

- Служба таємності даних – може бути використана для захисту переданих даних від скресання інформації, що утримується в них, і від можливості проведення аналізу інтенсивності потоків даних між користувачами

Механізм шифрування може забезпечувати конфіденціальність або переданих даних, або інформації про параметри трафіка і може бути використаний у деяких інших механізмах безпеки або доповнювати їх. Існування механізму шифрування припускає використання, як правило, механізму керування ключами.

- Служба аутентифікації – призначена для підтвердження того, що в даний момент зв'язку користувач є дійсно тим користувачем, за якого він себе видає;

У механізмі аутентифікації основна увага приділяється методам передачі в мережі інформації спеціального характеру (полей аутентифікаторів, контрольних сум і т.п.). У випадку односторонньої або взаємної аутентифікації забезпечується процес перевірки істинності користувачів (передавача і приймача повідомлень), що гарантує запобігання з'єднання з логічним об'єктом, утвореним зловмисником.

- Служба цілісності даних – забезпечує доказ цілісності даних у процесі їхньої передачі, тобто забезпечує захист переданих повідомлень від випадкових і навмисних впливів, спрямованих на зміну переданих повідомлень, затримку і знищення повідомлень або переупорядочення повідомлень;

Механізм забезпечення цілісності даних припускає введення в кожне повідомлення деякої додаткової інформації, що є функцією від змісту повідомлення. У рекомендаціях МОС розглядаються методи забезпечення цілісності двох типів:

- перші забезпечують цілісність єдиного блока даних;

- другі потоку блоків даних або окремих полів цих блоків.

- Служба керування доступом – забезпечує захист від несанкціонованого доступу до інформації, що утримується в віддалених банках даних, або від несанкціонованого використання мережі;

- Служба цілосності інформації – забезпечує доказ цілісності повідомлення, прийнятого від відповідного джерела і знаходиться на збереженні, наприклад, у терміналі-приймачі, і яке може бути перевірене в будь-який момент часу арбітром (третьою стороною);

6) Служба доставки – забезпечує захист від спроб зловмисника порушити зв'язок або затримати передачу повідомлення на час, що перевищує час цінності переданої в повідомленні інформації; ця служба безпосередньо пов'язана з процесами передачі інформації в мережах зв'язку.

Ці методи застосовуються як при передачі даних по віртуальному з'єднанню, так і при використанні дейтаграмної передачі. У першому випадку гарантується усунення повторів, вставок або модифікацій даних за допомогою спеціальної нумерації блоків або введенням міток часу. У дейтаграмному режимі мітки часу можуть забезпечити тільки обмежений захист цілісності послідовності блоків даних і запобігти переадресації окремих блоків.

Таблиця 1.1. Служби і процедури захисту

| Найменування служби | Номер служби | Процедура захисту | Номер рівня |

| Аутентифікація: | |||

| Однорівневих об'єктів | 1 | Шифрування, цифровий підпис, забезпечення аутентифікації. | 3, 4,7 |

| Джерела даних | 2 | Шифрування, цифровий підпис | 3,4,7 |

| Контроль доступу | 3 | Керування доступом | 3,4,7 |

| З а с е к р е ч у в а н н я: | |||

| З'єднання | 4 | Шифрування | 14, 6 |

| Керування маршрутом | 7 | ||

| В режимі без з'єднання | 5 | Шифрування | 24, 6 |

| Керування маршрутом | 7 | ||

| Вибіркових полей | 6 | Шифрування | 6,7 |

| Потоку даних | 7 | Шифрування | 1,6 |

| Заповнення потоку | 3,7 | ||

| Керування маршрутом | 3 | ||

| З а б е з п е ч е н н я ц і л о с н о с т і: | |||

| З'єднання з відновленням | 8 | Шифрування, забезпечення цілосності даних | 4,7 |

| З'єднання без відновлення | 9 | Шифрування, забезпечення цілосності даних | 3,4,7 |

| Вибіркових полей даних | 10 | Шифрування, забезпечення цілосності даних | 7 |

| Без установлення з'єднання | 11 | Шифрування | 3,4,7 |

| Цифровий підпис | 4 | ||

| Забезпечення цілосності даних | 3,4,7 | ||

| Вибіркових полей без з'єднання | 12 | Шифрування | 7 |

| Цифровий підпис | 4,7 | ||

| Забезпечення цілосності даних | 7 | ||

| І н ф о р м у в а н н я: | |||

| Про відправку | 13 | Цифровий підпис, забезпечення цілосності даних, підтвердження характеристик даних | 7 |

| Про доставку | 14 | Цифровий підпис, забезпечення цілосності даних, підтвердження характеристик даних | 7 |

Необхідно також відзначити, що всі розглянуті засоби захисту діляться на:

- формальні, що виконують захисні функції строго по заздалегідь передбаченій процедурі без особистої участі людини,

- неформальні, обумовлені цілеспрямованою діяльністю людини або регламентуючої цієї діяльності.

До неформальних можна віднести:

- Захист даних на дисках

Кожний диск, папка й файл локального комп'ютера, а також комп'ютера, підключеного до локальної мережі, може бути захищений від несанкціонованого доступу. Для них можуть бути встановлені певні права доступу (повний, тільки читання, по паролю), причому права можуть бути різними для різних користувачів.

Для забезпечення більшої надійності зберігання даних на жорстких дисках використовуються Raid-масиви (Redantant Arrays of Independent Disks — надлишковий масив незалежних дисків). Кілька твердих дисків підключаються до спеціального Raid-контролеру, який розглядає їх як єдиний логічний носій інформації. При записі інформації вона дублюється й зберігається на декількох дисках одночасно, тому при виході з ладу одного з дисків дані не губляться.

- Захист доступу до комп'ютера

Для запобігання несанкціонованого доступу до даних, що зберігаються на комп'ютері, використовуються паролі. Комп'ютер дозволяє доступ до своїх ресурсів тільки тим користувачам, які зареєстровані й увели правильний пароль. Кожному конкретному користувачеві може бути дозволений доступ тільки до певних інформаційних ресурсів. При цьому може проводитися реєстрація всіх спроб несанкціонованого доступу.

Захист користувацьких настроювань був у операційній системі Windows 98 (при завантаженні системи користувач повинен увести свій пароль), однак такий захист легко обходиться, тому що користувач може відмовитися від уведення пароля. Вхід по паролю може бути встановлений у програмі BIOS Setup, комп'ютер не почне завантаження операційної системи, якщо не введений правильний пароль. Подолати такий захист нелегко, більше того, виникнуть серйозні проблеми доступу до даних, якщо користувач забуде цей пароль.

У цей час для захисту від несанкціонованого доступу до інформації усе більш часто використовуються біометричні системи авторизації й ідентифікації користувачів. Використовувані в цих системах характеристики є невід'ємними якостями особистості людини й тому не можуть бути загубленими й підробленими. До біометричних систем захисту інформації відносяться системи розпізнавання мови, системи ідентифікації по відбитках пальців, а також системи ідентифікації по райдужній оболонці ока.

- Захист інформації в Інтернеті

Якщо комп'ютер підключений до Інтернету, то в принципі будь-який користувач, також підключений до Інтернету, може одержати доступ до інформаційних ресурсів цього комп'ютера. Якщо сервер має з'єднання з Інтернетом і одночасно служить сервером локальної мережі (Інтранет-сервером), то можливо несанкціоноване проникнення з Інтернету в локальну мережу.

Механізми проникнення з Інтернету на локальний комп'ютер і в локальну мережу можуть бути різними:

• Web-сторінки, що завантажуються в браузер можуть містити активні елементи Active-Х або Java-аплети, здатні виконувати деструктивні дії на локальному комп'ютері;

• деякі Web-сервери розміщають на локальному комп'ютері текстові файли cookie, використовуючи які можна одержати конфіденційну інформацію про користувача локального комп'ютера;

• за допомогою спеціальних утиліт можна одержати доступ до дисків і файлам локального комп'ютера й ін.

Для того щоб цього не відбувалося, установлюється програмний або апаратний бар'єр між Інтернетом і Інтранетом за допомогою брандмауера (firewall — міжмережевий екран). Брандмауер відслідковує передачу даних між мережами, здійснює контроль поточних з'єднань, виявляє підозрілі дії й тим самим запобігає несанкціонованому доступу з Інтернету в локальну мережу.

- Захист програм від нелегального копіювання й використання

Комп'ютерні пірати, нелегально тиражуючи програмне забезпечення, знецінюють працю програмістів, роблять розробку програм економічно невигідним бізнесом. Крім того, комп'ютерні пірати нерідко пропонують користувачам недопрацьовані програми, програми з помилками або їх демоверсії.

Для того щоб програмне забезпечення комп'ютера могло функціонувати, воно повинно бути встановлене (інстальоване). Програмне забезпечення поширюється фірмами-виробниками у формі дистрибутивів на CD-ROM. Кожний дистрибутив має свій серійний номер, що перешкоджає незаконному копіюванню й установці програм.

Для запобігання нелегального копіювання програм і даних, що зберігаються на CD-ROM, може використовуватися спеціальний захист. На CD-ROM може бути розміщений закодований програмний ключ, який губиться при копіюванні й без якого програма не може бути встановлена.

Захист від нелегального використання програм може бути реалізований за допомогою апаратного ключа, який приєднується звичайно до паралельного порту комп'ютера. Програма, що захищається, звертається до паралельного порту й запитує секретний код; якщо апаратний ключ до комп'ютера не приєднаний, то програма, що захищається, визначає ситуацію порушення захисту й припиняє своє виконання.

Висновок

Підводячи підсумок, можна сказати, що створення комплексної системи захисту інформації потребує глобального підходу до всіх аспектів цього питання. Саме поетапне виконання правового, організаційного, інженерно-технічного, апаратного та програмного рівнів побудови інформаційної безпеки дасть можливість створити цілісну систему для забезпечення надійної безпеки інформації. Вивчення та побудова моделі загрози дасть можливість виявити слабкі місця у системі та усунути їх. Отже, проблеми захисту інформації в сучасних інформаційних технологіях потребують комплексного підходу у вирішенні питання інформаційної безпеки.

Додаток

Електронний паспорт:

| Тип носія | Flash Card |

| Кількість файлів | 1 |

| Перелік файлів | Захист інформації |

| Типи файлів | Документ Microsoft Office Word 97-2003 |

| Розмір файлів | 176 Кб |

| Дата створення | 22 травня 2011 |

| Атрибути файлу | Архівний |

| Назва файлу | Захист інформації |

| Тема файлу | Захист інформації в сучасних інформаційних технологіях |

| Автор | Дасюк Н.В., Дубчак М.В. |

| Категорія | Залікова робота |

| Ключові слова | Захист інформації, інформаційні технології, інформація, запобігання, збереження, Інтернет, Закон України, способи захисту, засоби захисту, комп'ютер, нелегальне копіювання. |

| Коментарі | - |

Список використаних джерел

- ссылка скрыта

- ссылка скрыта

- ссылка скрыта

- ссылка скрыта

- Документалістика Кунченко-Харченко В.І. Документалістика. - Черкаси: ЧДТУ, 2006.-147 с

- Анин Б. Защита компьютерной информации. — СПб.: БХВ-Петербург, 2000. — 384 с.

- Гайворонський М.В., Новіков О.М. Безпека інформаційно-комунікаційних систем. – К.: Видавнича група BHV,2009. – 608 с., іл.

- Домарев В.В. Безопасность информационных технологий. Системный подход. – К.: ООО «ТИД «ДС», 2004. – 992 с.

- Дронь М.М., Малайчук В.П., Петренко О.М. Основи теорії захисту інформації: Навч. посібник. – Д.: Вид-во Дніпропетр. ун-ту, 2001. – 312 с.

- Конахович Г.Ф., Корченко О.Г., Юдін О.К., Захист інформації в мережах передачі даних: Підручник. – К.: Видавництво ТОВ НВП «ІНТЕРСЕРВІС», 2009. – 714с., іл.