План Поняття інформації та її основні форми подання. Проблеми правового захисту комп’ютерної інформації в Україні. Правові основи захисту інформації в Україні

| Вид материала | Документы |

- Доповідь Опишіть властивості інформації та основні інформаційні процеси. Методи захисту, 52.16kb.

- Теоретичні засади дидактичного узагальнення змісту навчання з програмних засобів захисту, 194.59kb.

- Нормативний документ системи технічного захисту інформації вимоги до захисту інформації, 355.9kb.

- Нормативний документ системи технічного захисту інформації методичні вказівки щодо, 190.87kb.

- Поняття інформації поняття інформації. Сприймання інформації, 82.22kb.

- Нормативний документ системи технічного захисту інформації класифікація автоматизованих, 215.32kb.

- Механізми захисту інформації від нсд, 729.35kb.

- План: Вступ Актуальність проблеми забезпечення безпеки в інформаційних системах Нормативно-правова, 339.55kb.

- Спеціалізовані програми для захисту від вірусів. Загальні засоби захисту інформації, 29.7kb.

- Перелік бланків цінних паперів, документів суворої звітності, господарська діяльність, 118.31kb.

НАЦІОНАЛЬНА АКАДЕМІЯ НАУК УКРАЇНИ

КИЇВСЬКИЙ УНІВЕРСИТЕТ ПРАВА

Кафедра гуманітарних дисциплін

ЗАЛІКОВА РОБОТА

Дисципліна: ІНФОРМАТИКА

Тема: Правові аспекти захисту інформації в Україні

Виконали: студенти II курсу

Група МП-21

Козинець Юлія,

Железняк Наталія

Київ-2011

План

1.Поняття інформації та її основні форми подання.

2.Проблеми правового захисту комп’ютерної інформації в Україні.

3.Правові основи захисту інформації в Україні.

1.Поняття інформації відноситься до основних понять науки про керування і тісно пов'язане з такими поняттями, як «інформаційні ресурси», «інформаційні технології», «інформаційне забезпечення», «інформаційні системи», «інформаційні структури» тощо. Для того, щоб дати найбільш повне визначення інформації, необхідно звернути увагу на те, що в її основі лежить взаємозалежність пари об'єктів — джерела і споживача інформації. Джерелами інформації, насамперед, є природні об'єкти: люди, тварини, рослини, планети та ін. Разом із цим у міру розвитку науки і техніки джерелами інформації стають наукові експерименти, машини, апарати, технологічні процеси. Значний також перелік об'єктів, що є споживачами інформації: люди, тварини, рослини, різноманітні технічні пристрої тощо.

Виходячи зі сказаного, дають таке визначення інформації: інформація - «сукупність відомостей про всілякі об'єкти, явища, процеси». Більш змістовним є твердження: інформація є вибір одного варіанта (або декількох) із багатьох можливих і рівноправних. Слово «рівноправних» означає, що усі варіанти, із яких робиться вибір, мають щось спільне, тобто належать одній множині. У наукових працях розглянуто три основних варіанти вказаного вибору: якщо вибір підказаний (або вказаний), то мова йде про одержання (рецепцію) інформації; якщо вибір зроблений самостійно і випадково, то говорять про виникнення інформації; і, нарешті, якщо вибір однозначно визначений ситуацією або попередніми подіями (тобто вибору, по суті, немає), то про інформацію взагалі говорити не доводиться.

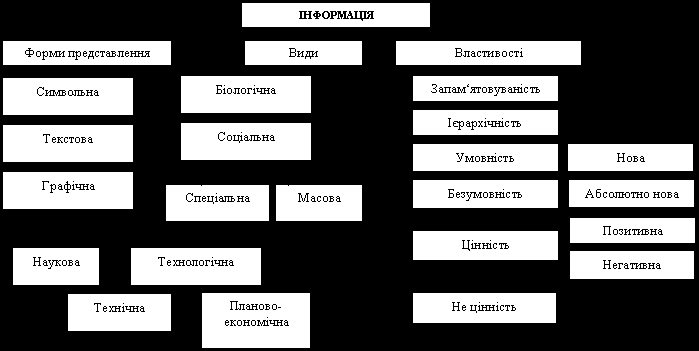

Розглянемо основні форми подання, види і властивості інформації, використовуючи для цього структурну схему, яка дається на рис. 1.1.

Основними формами подання інформації є символьна, текстова і графічна.

Символьна форма ґрунтується на використанні символів — літер, цифр, знаків і т. д., є найбільш простою і практично застосовується тільки для передачі сигналів про різні події.

Рис.1.1 - Форми представлення, види і властивості інформації

Більш складною є текстова форма подання інформації. Тут, як і в попередній формі, використовуються символи — літери, цифри, математичні знаки. Однак інформація закладена не тільки в цих символах, але й у їх сполученні, порядку проходження. Завдяки взаємозв'язку символів і відображенню мови людини текстова інформація надзвичайно зручна і широко використовується в повсякденному житті.

Найбільш місткою, але і найбільш складною є графічна форма подання інформації. Образи природи, фотографії, креслення, схеми, малюнки мають велике значення в нашому житті і містять величезну кількість інформації. І хоча інформація не має ні маси, ні геометричних розмірів, жодних фізичних або хімічних властивостей, проте для її існування обов'язкова наявність якогось матеріального об'єкта, що передає або зберігає інформацію. Таких об'єктів досить багато, і їхня кількість увесь час зростає.

Серед різних видів інформації звичайно виділяються два — біологічна і соціальна. Під біологічною інформацією розуміють таку, що забезпечує життєдіяльність окремо взятого живого організму. До різновидів біологічної інформації відносять генетичну інформацію, що забезпечує цілісність виду. Матеріальними носіями біологічної інформації є високомолекулярні хімічні сполуки, сигнали хімічної й електрохімічної природи.

Соціальна інформація нерозривно пов'язана з практичною діяльністю людини, тому можна виділити стільки типів її та різновидів, скільки є видів діяльності людини. Прикладами можуть служити політична, економічна, технологічна, вимірювальна, науково-технічна та інші види інформації.

Можливі різні класифікації за різними ознаками. Як приклад можна навести одну з класифікацій соціальної інформації, згідно з якою виділяються два основних класи — масова (загальна) і спеціальна (системна) інформація.

Масова інформація — соціальна інформація, адресована всім членам суспільства незалежно від їх становища і роду занять.

Спеціальна інформація адресована не всім членам суспільства, а певним соціальним групам (наприклад, ученим даного фаху, економістам, робітникам якоїсь професії і т. д.). Для сприйняття цієї інформації необхідний початковий запас спеціальних знань і володіння професійною мовою. Назвемо деякі найбільш важливі різновиди спеціальної соціальної інформації.

1. Наукова інформація — утворюється в результаті науково-дослідної діяльності. Наукову інформацію можна визначити як передане в інформаційному процесі наукове знання.

2. Технічна інформація — створюється в сфері техніки і призначена для вирішення технічних задач (розробки нових технічних пристроїв, машин, матеріалів і т. п.). Структура і властивості наукової і технічної інформації дуже близькі, тому ці два види часто об'єднують терміном «науково-технічна інформація».

3. Технологічна інформація — безпосередньо використовується в сфері матеріального виробництва для створення матеріальних благ (продуктів харчування, одягу, машин тощо).

4. Планово-економічна інформація — наприклад, про стан і перспективи розвитку промислових підприємств — використовується для планування і керування виробництвом.

Слово «інформація» звичайно вживається з такими епітетами, як «запам'ятована», «нова», «цінна» та ін., що характеризують її властивості.

Властивість запам'ятовування є однією з важливих і характеризує інформацію як запам'ятований вибір одного варіанта (або декількох) із багатьох можливих. Запам'ятовування означає зберігання обраного сталого стану системи до настання того процесу, у якому дана інформація може знадобитися. У реальній практиці ми завжди маємо справу з інформацією, що запам'ятовується. Проте часто розглядається інформація, що не запам'ятовується і яку називають мікроскопічною. Вона має істотно інші властивості. Це можна пояснити на наступному прикладі. Інформацією (що не запам'ятовується) можна вважати набір положень і швидкостей молекул у посудині з газом на даний момент часу. Цей набір є одним із можливих варіантів стану даної системи. Важливо, однак, що цей набір у системі не запам'ятовується, тому що через мікроскопічний відрізок часу (порядку 10-13 сек) реалізується інший набір, і в силу нестійкості руху молекул система «забуває» про своє минуле.

Наступною важливою властивістю інформації є її ієрархічність. У будь-якому реальному процесі вибір варіанта доводиться робити декілька разів. Однак і на цьому шляху можна зустрітися з розгалуженням і знову опинитися перед проблемою вибору. Тому кожний наступний вибір має сенс на базі вже зробленого раніше. Важливо також, що попередній вибір не зумовлює, як правило, наступний. Звідси випливає, що необхідно розрізняти рівні інформації. При цьому нижчий рівень є загальним для вищих рівнів, тобто він необхідний для реалізації (і/або генерації) інформації на вищих рівнях.

Інформація буває умовною і безумовною. Приклад умовної інформації — код, яким користуються, щоб зашифрувати повідомлення. Кодом називається відповідність між умовними символами і реальними предметами (і/або діями). Кількість різних варіантів коду, тобто наборів символів (і відповідностей), дуже велика. Вибір одного варіанта робитися випадково і запам'ятовується як передаючою, так і приймаючою стороною.

Безумовною є інформація про події, що реально відбуваються. Часто цю інформацію називають значущою, щоб відрізнити її від кодової. Безумовна інформація не виникає випадково, вона рецепіюється з навколишньої дійсності. Пояснимо це на прикладі. Інформація «у такому-то місці трапився землетрус» є безумовною. Сама по собі подія є результат вибору, що відбувся в природі або випадково, або закономірно. Однак коли цей вибір вже зроблений, констатація його вже не містить елемента випадку.

Кожне повідомлення містить як умовну, так і безумовну інформацію. Визначити, яка інформація є умовною і яка безумовною, не так просто, як це здається на перший погляд.

Тут відіграють роль наступні обставини:

- по-перше, умовна інформація має тенденцію до уніфікації, що природно, оскільки цінність її при цьому зростає;

- по-друге, уніфікована умовна інформація часто сприймається як безумовна;

- по-третє, найбільш цікавим і гострим залишається питання про умовність (або безумовність) інформації в природничих науках; прийнято вважати, що, вивчаючи природу, ми одержуємо (рецепіюємо) об'єктивну (тобто безумовну) інформацію.

Інформація може бути цінною (або не цінною) в залежності від переслідуваної цілі. При цьому мається на увазі, що ціль відома (задана), і мова йде про те, як її досягти. Цінною інформацією вважається та, що допомагає досягненню цілі. Відомі два методи визначення кількісної міри цінності інформації. Якщо ціль напевне досяжна і, до того ж, декількома можливими шляхами, то зручною є міра цінності, запропонована РЛ.Стратоновичем. Вона полягає в оцінці умовних «штрафів» (або витрат часу, засобів тощо) і вимірюється зменшенням витрат у результаті її досягнення.

Слово «інформація» вживається часто з епітетом «нова». Це поняття також потребує уточнення. Абсолютно новою може бути тільки безумовна інформація, що утворюється експериментально завдяки розширенню області дослідження й удосконаленню експериментальної техніки.

2. Проблеми правового захисту комп’ютерної інформації зацікавили юристів провідних зарубіжних країн у 70-80-ті рр., коли почався розквіт комп’ютерної техніки. Поява і розповсюдження в 70-ті рр. компактних і порівняно недорогих персональних комп’ютерів створили можливість підключення до потужних інформаційних потоків необмеженого кола осіб, призвели до комп’ютеризації господарської і управлінської діяльності, використання комп’ютерної техніки в космічних дослідженнях, обороні, атомній енергетиці та інших сферах життя суспільства, де порушення роботи такої техніки здатне викликати аварії і навіть катастрофи з людськими жертвами і величезними економічними втратами. Крім того, поява комп’ютерних банків з інформацією персонального характеру робить неправомірний доступ до неї вельми небезпечним для прав і свобод людини.

Постало питання про контрольованість доступу до інформації та її збереження. Особливо гостро така проблема стоїть у країнах з високорозвиненими технологіями й інформаційними мережами. Традиційні заходи (організаційні, програмні, технічні) не можуть повною мірою відігравати роль стримуючого фактора. У зв’язку з цим велика увага приділяється розвитку кримінального законодавства.

Під кримінально-правовими заходами боротьби з комп’ютерною злочинністю в літературі розуміють прийняття кримінально-правових норм, якими встановлюється кримінальна відповідальність за вчинення окремих діянь у сфері використання комп’ютерної техніки. Зіткнувшись з комп’ютерною злочинністю, правоохоронні органи спочатку вели з нею боротьбу з допомогою традиційних правових норм про викрадення, привласнення, шахрайство і т.д. Однак, такий підхід виявився не зовсім вдалим, оскільки багато комп’ютерних злочинів не охоплюються складами традиційних злочинів. Невідповідність кримінологічної реальності і кримінально-правових норм вимагали розвитку останніх. Цей розвиток відбувається у двох напрямках:

1) ширше трактування традиційних норм і їх застосування за аналогією;

2) розробка спеціалізованих норм про комп’ютерні злочини.

Що ж таке комп’ютерний злочин? Деякі вчені піддають сумніву доцільність вживання терміна “комп’ютерні злочини”. Наприклад, В.В.Крилов пропонує як альтернативне ширше розуміння – “інформаційні злочини”, яке дозволяє абстрагуватися від конкретних технічних засобів . М.Ф.Ахраменко під комп’ютерним злочином розуміє «вчинення винного суспільно-небезпечного протиправного діяння з використанням інформаційно-обчислювальних систем або із впливом на них» .

Кримінальна поліція Німеччини взяла на озброєння визначення комп’ютерної злочинності, яке включає в себе «всі протизаконні дії, за яких електронна обробка інформації була знаряддям їх скоєння або об’єктом» .

Швейцарські експерти під комп’ютерною злочинністю розуміють «всі зумисні та протизаконні дії, які призводять до нанесення шкоди майну і скоєння яких стало можливим завдяки електронній обробці інформації» .

У 1973 р. у Швеції приймається закон, згідно з яким встановлена відповідальність за неправомірну зміну, знищення або доступ до записів на комп’ютерних носіях (інформаційні зловживання). Пізніше спеціальні норми про комп’ютерні злочини були прийняті в США, Великобританії, Австрії, Канаді (липень 1985 р.), Данії (грудень 1985 р.), Австралії, Франції, Португалії (1982 р.) й інших країнах.

Необхідність видання законів, спеціально орієнтованих на боротьбу з комп’ютерними злочинами, досить швидко була усвідомлена в США на рівні законодавчих органів окремих штатів. На початок 70-х рр. відповідні закони були видані в шести штатах, а робота над законопроектами велася у дванадцяти інших. До 1985 р. такі акти були прийняті в 47 штатах. Наприклад, у штаті Флорида “Закон про комп’ютерні злочини” набув сили 1 січня 1978 р. і є найбільш грунтовним з усіх аналогічних актів інших штатів США. Згідно з даним законом конкретні види комп’ютерних злочинів розподілені на три групи:

• злочини проти інтелектуальної власності, тобто зумисне незаконне внесення змін, знищення або викрадення даних, програм і документації, пов’язаної з комп’ютерами;

• злочини, що завдають шкоди комп’ютерному обладнанню, тобто знищення або пошкодження комп’ютерних систем, приладів і т.д.;

• злочини проти користувачів комп’ютерів, тобто, будь-яке незаконне використання чужого комп’ютера, в тому числі спроба обробити на ньому які-небудь дані, недопущення до користування комп’ютером особи, яка має на це право.

На думку автора, до числа комп’ютерних злочинів доцільно віднести як злочини у сфері комп’ютерної інформації, так і злочини, які вчиняються з використанням комп’ютерних технологій.

Комп’ютерною визнається інформація, тобто, відомості про осіб, предмети, факти, події, явища і процеси, що зберігаються в комп’ютерній системі, мережі або на машинних носіях. Правове забезпечення комп’ютерної безпеки – сукупність норм права, що визначають суспільні відносини, які виникають у процесі діяльності людей щодо безпечного використання комп’ютерної техніки для обробки інформації. Ці правові норми можуть бути представлені у вигляді законів, положень, інструкцій, інших нормативно-правових документів.

За В.І.Ярочкіним , предметом правового регулювання в області гарантування інформаційної, в тому числі комп’ютерної, безпеки є:

• правовий режим інформації, засобів інформатики, індустрії інформатизації і систем інформаційних послуг в умовах ризику, засоби і форми захисту інформації;

• правовий статус учасників правовідносин у процесах інформатизації;

• порядок стосунків суб’єктів з урахуванням їх правового статусу на різних стадіях і рівнях процесу функціонування інформаційних структур і систем.

О.П.Крюкова під правовим забезпеченням інформаційної безпеки розуміє:

• захист інтересів фізичних осіб – шляхом введення норм, які встановлюють межі збирання і використання відомостей про цих осіб з боку держави або інших суб’єктів;

• захист інтересів держави і суспільства – шляхом встановлення пріоритетів захисту інформації, яка охороняється як власність держави;

• захист інтересів юридичних і фізичних осіб – шляхом встановлення норм, які регулюють поводження з інформацією, що охороняється і забезпечує діяльність цих осіб, і встановлення механізмів захисту цих суб’єктів.

З метою уніфікації національних законодавств у 1989 році комітетом міністрів Європейського союзу був узгоджений і затверджений Список правопорушень, рекомендований країнам-членам ЄС з метою розробки єдиної кримінальної стратегії, пов’язаної з комп’ютерними злочинами . “Мінімальний список правопорушень” містить наступні вісім видів комп’ютерних злочинів:

1. Комп’ютерне шахрайство. Введення, зміна, стирання або пошкодження даних ЕОМ чи програм ЕОМ, або ж інше втручання в хід обробки даних, яке впливає на хід обробки даних таким чином, що служить причиною економічних втрат або викликає втрату майна іншої людини з наміром незаконного покращення економічного становища для себе або іншої особи (як альтернатива – з наміром до незаконного позбавлення цієї особи її майна).

2. Підробка комп’ютерної інформації. Несанкціоноване стирання, пошкодження, погіршення або пригнічення даних ЕОМ або інше втручання в хід обробки даних різними способами, або створення таких умов, які згідно з національним законодавством складатимуть таке правопорушення, як підробка в традиційному розумінні такого порушення.

3. Пошкодження даних ЕОМ або програм ЕОМ. Несанкціоноване стирання, пошкодження або пригнічення даних ЕОМ або програм ЕОМ.

4. Комп’ютерний саботаж. Введення, зміна, стирання, пошкодження даних ЕОМ або втручання в системи ЕОМ з наміром перешкоджання функціонуванню комп’ютера або системи передачі даних.

5. Несанкціонований доступ. Несанкціонований доступ до системи ЕОМ через мережу з порушенням засобів захисту.

6. Несанкціоноване перехоплення даних. Несанкціоноване перехоплення з допомогою технічних засобів зв’язку як у межах комп’ютера, системи або мережі, так і ззовні.

7. Несанкціоноване використання захищених комп’ютерних програм. Незаконне відтворення, розповсюдження або зв’язок з програмою ЕОМ, яка захищена у відповідності з законом.

8. Несанкціоноване відтворення схем. Несанкціоноване відтворення схемних рішень, захищених у відповідності з законом про напівпровідникові вироби (програми), або комерційна експлуатація, або незаконне імпортування з цією ж метою схеми або напівпровідникового виробу як продукту, створеного з використанням даних схем.

“Необов’язковий список порушень” включає в себе наступні чотири види комп’ютерних злочинів:

1. Зміна даних ЕОМ або програм ЕОМ. Незаконна зміна даних або програм ЕОМ.

2. Комп’ютерний шпіонаж. Придбання з використанням незаконних засобів або шляхом несанкціонованого розкриття, пересилання або використання торгових або комерційних таємниць з допомогою подібних методів чи інших незаконних засобів з тим чи іншим наміром, що завдає економічної шкоди особі шляхом доступу до його таємниць або дозволяє отримати незаконну економічну перевагу для себе чи іншої особи.

3. Використання ЕОМ без дозволу. Використання системи ЕОМ або комп’ютерної мережі без відповідного дозволу є злочинним, коли воно:

• інкримінується в умовах великого ризику втрат, викликаних невідомою особою, яка використовує систему або завдає шкоди системі чи її функціонуванню; або

• інкримінується невідомій особі, яка має намір завдати шкоди і використовує для цього систему або завдає шкоди системі чи її функціонуванню; або

• застосовується у випадку, коли втрачається інформація з допомогою невідомого автора, який використав дану систему або завдав шкоди системі чи її функціонуванню.

4. Використання захищеної програми ЕОМ без дозволу.

Використання без дозволу захищеної програми ЕОМ або її незаконне відтворення з наміром виправити програму таким чином, аби отримати незаконну економічну вигоду для себе або іншої особи або завдати шкоди законному власникові даної програми.

Протягом останніх десятиліть в США прийнято ряд федеральних законів, що створили правову основу для формування і проведення єдиної державної політики в області інформатизації і захисту інформації. Наприклад, закон Сполучених Штатів “Про забезпечення безпеки ЕОМ” № HR 145, прийнятий конгресом у травні 1987 року, встановлює пріоритет національних інтересів при вирішенні питань безпеки інформації, у тому числі й приватної інформації. Законом встановлено, що “важливою” є така інформація, “втрата якої, неправильне використання, несанкціонована зміна якої або доступ до якої можуть призвести до небажаного впливу на національні інтереси”. Встановлена також категорія інформації обмеженого доступу – “нетаємна, але важлива з точки зору національної безпеки”. До цієї категорії віднесена переважна частина відомостей, що циркулюють або обробляються в інформаційно-телекомунікаційних системах приватних фірм і корпорацій, які працюють за державним замовленням.

Комп’ютерні злочини у США можуть підпадати як під юрисдикцію штату, в якому вони скоєні, так і під федеральні закони. Порушення федерального законодавства відбувається у випадках, коли:

• злочин скоювався стосовно комп’ютерних систем, що належать урядові США;

• злочин скоювався стосовно комп’ютерних систем, що належать банкам або іншим фінансовим організаціям;

• відбулося викрадення або розкриття інформації про національну оборону, атомну енергетику, іншої державної закритої інформації;

• злочин скоювався з інших штатів або держав;

• при скоєнні злочину використовувалися міжнародні системи зв’язку.

Сьогодні в світі близько 20 країн мають національне законодавство, що стосується використання глобального інформаційного простору . До розряду пріоритетних висувається питання правових і організаційних механізмів регулювання використання Internet. В Internet відсутня централізована система управління. Координатором виступає Товариство учасників Internet (ISOC), яке є громадською організацією, що базується на внесках і пожертвуваннях спонсорів. Зарубіжними дослідниками неодноразово підкреслювалась необхідність не обтяжувати Internet зайвим державним регулюванням. Однак, розвиток цієї глобальної мережі ставить ряд правових проблем, для вирішення яких уже прийняті і готуються до прийняття низка законодавчих актів.

Одним з важливих кроків, спрямованих на врегулювання цієї проблеми, є прийняття Радою Європи (Council of Europe) 23 листопада 2001 року Конвенції про кіберзлочинність. Враховуючи складність проблеми, Рада Європи підготувала й опублікувала проект Конвенції щодо боротьби зі злочинами в кіберпросторі ще на початку 2000 року. Цей документ став першою міжнародною угодою з юридичних і процедурних аспектів розслідування і кримінального переслідування кіберзлочинів. Конвенцією передбачаються скоординовані на національному і міждержавному рівнях дії, спрямовані на недопущення несанкціонованого втручання в роботу комп’ютерних систем, незаконного перехоплення даних і втручання в комп’ютерні системи.

Прийняття державами-членами Ради Європи “Конвенції про кіберзлочинність” стало результатом розуміння важливості проведення політики, направленої на захист суспільства від кіберзлочинів, необхідності появи відповідного законодавства і зміцнення міжнародного співробітництва.

Одним із головних висновків, який можна зробити, аналізуючи “Конвенцію”, є вироблення спільної позиції з питання про те, які діяння, пов’язані з використанням комп’ютерних систем, мають бути криміналізовані.

З правової точки зору велике значення мають загальні принципи, що стосуються міжнародного співробітництва. Це питання видачі комп’ютерних злочинців і надання один одному взаємодопомоги при розслідуванні кримінальних справ, пов’язаних з комп’ютерними системами і даними.

З урахуванням специфіки соціального феномену кіберзлочинності, масштабів інформатизації і розвитку глобальної мережі Інтернет стає все менш вірогідним, що подібні злочини обмежуватимуться територією однієї держави. У процесі проведення розслідування правоохоронні органи різних держав мають співробітничати між собою, надаючи потенційно корисну інформацію один одному. В зв’язку з правовою допомогою, при розслідуванні кіберзлочинів неодмінно виникатимуть і інші проблеми. Якщо внутрішнім правом однієї з сторін не передбачені конкретні повноваження щодо пошуку доказів в електронному середовищі, така сторона буде не в змозі адекватно реагувати на прохання про надання допомоги. З цієї причини важливою умовою міжнародного співробітництва є узгодження повноважень вживати необхідних заходів для розслідування таких видів злочинів.

Обмеженість національного законодавства і відсутність єдиної правової бази правоохоронних органів у боротьбі з даним видом правопорушень – ось одна з головних причин зростання кількості комп’ютерних злочинів. Лише шляхом органічного поєднання кримінально-правових і криміналістичних стратегій боротьби з даним видом злочинів можна досягти успіху. Важливою складовою такої стратегії має стати міжнародне співробітництво в даній сфері, оскільки вже очевидно, що контролювати транснаціональну складову кіберзлочинів на рівні окремих держав практично неможливо. Міжнародне співробітництво в боротьбі зі злочинністю в сфері використання комп’ютерних технологій потребує правового, організаційного і наукового забезпечення.

Підписання “Конвенції” в Будапешті 23 листопада 2001 року главою української делегації Сюзанною Станик, безперечно, сприятиме зміцненню міжнародного співробітництва в боротьбі з кіберзлочинністю .

Нещодавно Президентом України підписані прийняті парламентом зміни до Концепції національної безпеки України. В Концепції уточнюється перелік пріоритетів національних інтересів України, до яких, зокрема, належать: гарантування конституційних прав і свобод людини і громадянина, захист державного суверенітету, територіальної цілісності і недоторканості кордонів, невтручання іноземних держав у внутрішні справи країни, створення конкурентоспроможної, соціально орієнтованої ринкової економіки, забезпечення постійного зростання рівня життя і добробуту населення. Визначаються загрози національній безпеці та інтересам України, серед яких комп’ютерна злочинність і комп’ютерний тероризм належать до числа пріоритетних .

До основних принципів, за якими формується і проводиться державна політика України у сфері захисту інформації належать, перш за все: - додержання балансу інтересів особи, суспільства та держави, їх взаємна відповідальність; - єдність підходів до забезпечення захисту інформації, які визначаються загрозами безпеці інформації та режимом доступу до неї; - комплексність, повнота та безперервність заходів захисту інформації; - відкритість нормативно-правових актів та нормативних документів з питань захисту інформації, які не містять відомостей, що становлять державну таємницю; - узгодженість нормативно-правових актів організаційно-управлінського змісту та нормативних документів з питань технічного захисту інформації з відповідними міжнародними договорами України; - обов’язковість захисту інженерно-технічними заходами інформації, що складає державну та іншу, передбачену законом, таємницю, конфіденційної інформації, що є власністю держави, відкритої інформації, важливої для держави, незалежно від того, де зазначена інформація циркулює, а також відкритої інформації, важливої для особи та суспільства, якщо ця інформація циркулює в органах державної влади та органах місцевого самоврядування, Національній академії наук, Збройних Силах, інших військових формуваннях, органах внутрішніх справ, на державних підприємствах, у державних установах та організаціях; - виконання на власний розсуд суб’єктами інформаційних відносин вимог щодо технічного захисту конфіденційної інформації, що належить державі, та відкритої інформації, важливої для особи та суспільства, якщо остання циркулює поза межами державних органів, підприємств, установ і організацій; - покладення відповідальності за формування та реалізацію державної політики у сфері технічного захисту інформації на спеціально уповноважений центральний орган виконавчої влади; - ієрархічність побудови організаційних структур системи захисту інформації та керівництво їх діяльністю у межах повноважень, визначених нормативно-правовими актами; - методичне керівництво спеціально уповноваженим центральним органом виконавчої влади у сфері захисту інформації діяльністю організаційних структур системи технічного захисту інформації; - скоординованість дій та розмежування сфер діяльності організаційних структур системи технічного захисту інформації з іншими системами захисту інформації та системами забезпечення інформаційної безпеки, як складової національної безпеки; - фінансова забезпеченість системи захисту інформації за рахунок Державного бюджету України, бюджету Автономної Республіки Крим, місцевих бюджетів та інших джерел.

З аналізу нормативно-правових актів України витікає, що державна політика у сфері захисту інформації визначається пріоритетністю національних інтересів, має на меті унеможливлення реалізації загроз для інформації та здійснюється шляхом виконання положень, зазначених у законодавстві та положень Концепції технічного захисту інформації, а також програм розвитку захисту інформації та окремих проектів.

ссылка скрыта

3. Із становленням України як суверенної, правової держави, розширенням її міжнародного співробітництва, реформуванням економіки та оборони постала необхідність створення принципово нової власної системи захисту інформації та законодавчого регулювання інформаційних правовідносин у сфері охорони таємниць.

Конституція України, що стала гарантом побудови демократичної правової держави, не могла не врахувати загальносвітових тенденцій інформатизації суспільства. Тому ряд її статей (зокрема ст. 17, 32, 34) визначають забезпечення інформаційної безпеки, як одну з найважливіших функцій держави і мають стати основою розвитку інформаційного законодавства.

Ми живемо у світі конкурентної боротьби за сфери впливу на міжнародній арені, світових ринках, за пріоритети у науковій, військово-технічній, економічних галузях. Тому захист інформації, охорона державної таємниці є невід’ємною складовою національної безпеки України. А там, де превалюють особливі інтереси держави, інтереси її безпеки, зовнішніх відносин та економіки, чинне законодавство повинне забезпечувати саме їх захист, утвердження інформаційного суверенітету України, її права на встановлення особливого порядку користування і розпорядження інформацією з обмеженим доступом, найважливішою складовою частиною якої є державна таємниця.

В інформаційному просторі ця інформація займає дуже незначну частку і стосується чітко окреслених сфер державної діяльності – оборони, економіки, зовнішніх відносин, державної безпеки і охорони правопорядку, що прямо закріплено у статті 6 Закону “Про державну таємницю”.

Ще до прийняття у січні 1994 року Закону “Про державну таємницю”, за ініціативою та участю Держкомсекретів України, було підготовлено і прийнято ряд актів Кабінету Міністрів України, спрямованих на попередження розладу раніше існуючої в СРСР системи збереження державних секретів.

Це, зокрема, протокольне рішення Кабінету Міністрів України “Про захист таємної та службової інформації” (13.04.92 р.), затверджені постановами Кабінету Міністрів України “Тимчасовий перелік відомостей, опублікування яких обмежується”, “Положення про порядок підготовки матеріалів, призначених для відкритого опублікування” (21.07.92 р.), “Положення про Державну службу України з питань технічного захисту інформації” та “Положення про Державний комітет України з питань державних секретів” та інші. Створення названих центральних органів виконавчої влади дозволило більш предметно й цілеспрямовано розробляти та втілювати в життя нормативну основу охорони державної таємниці та технічного захисту інформації.

З часу створення Держкомсекретів України, прийняття Закону “Про державну таємницю”, Указами Президента та постановами Кабінету Міністрів України затверджені і введені в дію нормативно-правові акти, що регулюють такі важливі питання, як:

– правовий статус, права і функціональні обов’язки Державного експерта з питань таємниць;

– порядок формування і опублікування Зводу відомостей, що становлять державну таємницю (ЗВДТ);

– порядок і умови надання дозволу (ліцензії) на право здійснення діяльності, пов’язаної з державною таємницею;

– правовий статус, права і функціональні обов’язки режимно-секретних органів;

– порядок охорони державної таємниці під час прийому іноземців і правила роботи з ними;

– порядок надання, скасування та переоформлення допуску до державної таємниці;

– порядок підготовки міжнародних договорів про взаємну охорону державних таємниць;

– порядок оформлення дозволів на передачу державної таємниці іншим державам;

– порядок встановлення письмової форми трудового договору з працівниками, діяльність яких пов’язана з державною таємницею та багато інших.

Комітет також разом з іншими державними органами, брав безпосередню участь у розробці низки нормативно-правових актів, що стосуються не лише державної таємниці, а й інших питань, пов’язаних із забезпеченням інформаційної безпеки держави.

Всього, за нашими підрахунками, на сьогодні в Україні діє близько 60 нормативних актів, що стосуються регулювання відносин в інформаційній сфері. Крім того, видано низку відомчих актів Держкомсекретів України – циркулярних листів, роз’яснень, методик тощо (понад 15), які є обов’язковими для усіх державних органів, підприємств, установ, організацій під час здійснення ними функцій щодо забезпечення охорони інформації з обмеженим доступом, перш за все – державної таємниці.

Робота з удосконалення нормативної бази охорони державної таємниці проводиться і у даний час.

Підсумовуючи сказане, слід зазначити, що нам вдалося врегулювати притаманні лише системі охорони таємниць в Україні такі питання, як діяльність Державних експертів з питань таємниць – ключових фігур цієї системи; порядок надання підприємствам, установам і організаціям дозволу (ліцензії) на здійснення діяльності, пов’язаної з державною таємницею та порядок охорони державної таємниці під час здійснення міжнародних зв’язків тощо. Визначено роль і місце режимно-секретних органів, що діють у міністерствах, відомствах, на підприємствах, в установах і організаціях.

Сьогодні є підстави стверджувати, що прийняття зазначених та деяких інших законодавчих актів дало змогу створити власну систему захисту державної таємниці, яка вже діє по всій вертикалі і, на наше переконання, цілком себе виправдовує, є досить демократичною і, водночас, надійно захищає життєво важливі інтереси держави.

Але життя не стоїть на місці. Зміни, що відбуваються у суспільстві, розвиток міжнародних відносин, зміни в економіці, процеси приватизації потребують вдосконалення нормативної бази, зміцнення на її основі системи охорони таємниць.

Потребує першочергового нормативного вирішення низка проблем. Це, зокрема, необхідність:

- визначення порядку розсекречування документів колишніх СРСР та УРСР, а також документів, які були засекречені до введення в дію ЗВДТ;

- вирішення питання щодо адміністративної відповідальності у разі порушення законодавства про державну таємницю (проект Закону з цього питання вже розроблений та переданий на розгляд до Верховної Ради України);

- надання категорій режиму секретності підприємствам, установам і організаціям, діяльність яких пов’язана з державною таємницею;

- забезпечення режиму секретності в нових умовах господарювання.

Ми намагаємося не відставати від вимог сьогодення. Вже розроблено проект Закону України “Про внесення змін і доповнень до Закону України “Про державну таємницю”, який знаходиться на розгляді у Верховній Раді України.

Практика засвідчує, що незважаючи на розробку і введення в дію цілої низки законодавчих актів, в Україні доцільно мати єдину інструкцію, що регулюватиме основний спектр правовідносин у сфері охорони державної таємниці і замінить застарілу Інструкцію колишнього СРСР № 0126 1987 року. Проект нової Інструкції про порядок забезпечення режиму секретності в державних органах, органах місцевого самоврядування, на підприємствах, в установах і організаціях України вже розроблено. Отримані пропозиції та зауваження від зацікавлених міністерств і відомств. Проводиться копіткий аналіз та опрацювання цього проекту Інструкції.

Зростання загроз для інформації, спричинене лібералізацією суспільних та міждержавних відносин, застосуванням технічних засобів обробки інформації та засобів зв’язку іноземного виробництва, поширенням засобів несанкціонованого доступу до інформації та впливу на неї, визначає необхідність проведення робіт із розробки і впровадження нормативних документів системи технічного захисту інформації.

На сьогодні правову основу забезпечення ТЗІ становлять Концепція національної безпеки України, Закони України “Про інформацію”, “Про державну таємницю”, “Про захист інформації в автоматизованих системах”, інші нормативно-правові акти, а також міжнародні договори України, що стосуються сфери інформаційних відносин. Ми розглянули тільки один з аспектів, вцілому вже врегульований, правової основи захисту інформації в Україні – охорону державної таємниці.

Позитивно оцінюючи досягнуте у цьому напрямку, необхідно, на наш погляд, враховувати і те, що чинне законодавство України, незважаючи на закріплення прогресивних у свій час положень, які встановлювали основи правового підгрунтя захисту інформації, зокрема, Закон України “Про інформацію” не у повній мірі відповідає сучасному рівню розвитку відносин в сфері інформації та не взмозі адекватно вирішувати проблеми, що виникають у таких сферах, як інформація про особу, інформація для службового користування тощо. Крім того, більшість з існуючих нормативних актів були прийняті до набрання чинності Основного закону нашої держави, а тому потребують приведення у відповідність до Конституції України. Недосконалість правового регулювання не сприяє розвиткові й вдосконаленню цивілізованих інформаційних відносин та процесу забезпечення інформаційної безпеки країни. Якщо говорити про безпеку інформації, то, як сказано вище, заходи щодо її забезпечення врегульовані в Україні лише стосовно державної таємниці. Щодо інших категорій інформації, то в чинних інформаційних актах існують лише окремі декларативні норми. Невизначеними є положення чинного інформаційного законодавства щодо таємної інформації, яка не становить державної таємниці, її захисту, особливостей відкритої інформації як об’єкту захисту, персональних даних, комерційної таємниці та іншої конфіденційної інформації тощо.

Прийнятий у жовтні 1992 року Закон України “Про інформацію” заклав правові основи інформаційної діяльності і, в першу чергу, хоч і не в достатній мірі та не завжди виразно, основи законодавства про охорону інформації з обмеженим доступом, яка за своїм правовим режимом поділяється на конфіденційну та таємну (ст. 30). На жаль, існуюча нормативно-правова база не дає чіткого поняття “іншої передбаченої законом таємниці”, “службової таємниці”, “інформації професійного, ділового, виробничого, банківського, комерційного та іншого характеру”. Цей перелік можна продовжити (тільки в Законах України згадується близько 20 подібних термінів).

Нами разом із СБУ та Головархівом вже зроблені певні кроки щодо врегулювання цих проблем. Зокрема, практично завершена розробка проекту Інструкції, яка призначена забезпечувати збереження конфіденційної інформації, що є власністю держави. Зроблені нами перші кроки також щодо вивчення та визначення шляхів правового регулювання у сфері таємної інформації, що не становить державної таємниці. До цієї роботи залучені фахівці у галузі інформаційного права. До кінця року чекаємо результатів їх роботи, хоча розуміємо, що це питання – не пряма функція нашого Комітету. Проте ми чітко розуміємо, що створення правової основи захисту інформації в Україні в цілому – це проблема не тільки Держкомсекретів України, а багатьох інших міністерств, відомств, наукових закладів.

ссылка скрыта

ссылка скрыта

ссылка скрыта

Закон України „Про інформацію”

ссылка скрыта

Закон України „Про захист інформації в інформаційно-телекомунікаційних системах”

ссылка скрыта