Тема Что такое аудит

| Вид материала | Документы |

СодержаниеНазначение аудита Аудит безопасности Актуальность аудита Модель системы оперативного аудита |

- Тема: Что такое вич? Что такое вич- инфекция? Что такое спид?, 31.26kb.

- Т. П. Возможно ли «объективистское» религиоведение?, 75.66kb.

- Тема: «Графические редакторы». Цели урока, 407.46kb.

- Десять нерешенных проблем теории сознания и эмоций. Эмоции, 306.48kb.

- Урок №2. Тема: «Структура программы на Turbo Pascal», 71.26kb.

- Программа семинара тема содержание, 103.25kb.

- 1. что такое нефтехимия, 823.72kb.

- Сочинение. Что такое словесный мусор?, 32.51kb.

- Для начала разберемся в базовых определениях. Разберем, что такое вычислительная сеть, 81.21kb.

- Павел Рогозин, 2063.97kb.

Аудит Защиты информации

Тема 1. Что такое аудит.

Термин «аудит» в основном относится к финансовым документам. Происходит от лат. аudio – «слушать».

Факторы проведения аудита:

- Возрастающая роль ИТ в современных методах ведения бизнеса и, как следствие, – более высокие требования к защищённости ИС

- Увеличение сложности ИС и их подсистем обеспечения безопасности; возрастающие требования к организации деятельности и квалификации персонала, ответственного за обеспечение безопасности ИС

Проведение профессионального и своевременного аудита позволяет выявить недостатки системы ИБ и ликвидировать выявленные недостатки ИБ.

Назначение аудита – оценка состояния ИБ в ИС и разработка организационных мер и программно-технических средств, направленных на обеспечение защиты информационных ресурсов ИС от угроз ИБ. Аудит проводится на всех уровнях ИС:

- Методологический уровень

- Организационно-управленческий уровень

- Технологический уровень

- Технический уровень

Цели аудита:

- Получение объективной и независимой оценки текущего состояния защищённости информационных ресурсов

- Повышение уровня надёжности и ИБ ИС организации

- Получение максимальной отдачи от средств, инвестируемых в создание (совершенствование, модернизацию) системы ИБ.

Аудит безопасности - наиболее актуальное и динамически развивающееся направление стратегического и оперативного менеджмента в области безопасности. Его главная задача – объективно оценить текущее состояние безопасности организации. Вторая задача – оценить адекватность целей и задач бизнеса. В целом, аудит безопасности – это системный процесс получения объективных качественных и количественных оценок о состоянии безопасности организации в соответствии с определёнными критериями.

Актуальность аудита:

Считается, что результаты качественно выполненного аудита безопасности позволяют построить оптимальную по эффективности и затратам систему защиты, адекватную её текущим задачам и целям бизнеса.

Можно выделить несколько видов аудита ИБ по целям:

- Первоначальное обследование (первичный аудит) – в результате получается политика безопасности

- Предпроектное обследование (технический аудит) – сравнение имеющейся и проектируемой системы исходя из модели угроз; определяются критичные факторы. В результате получается набор требований к СИБ (профиль защиты и ТЗ)

- Аттестация объекта – проводится ФСТЭК. Результат – аттестат соответствия ГОСТу или заключение экспертов

- Сюрвей – если собственник осознал ценность информации, он может задуматься, извините, над возможностью компенсации вероятного ущерба и страхует риски. Сюрвей – это форма аудита для определения страхового риска. Результат – сюрвей-репорт а по-славянски – экспертное заключение. Особенность сюрвея в том, что результаты обследования передаются третьей стороне – страховой компании.

- Контрольное обследование проводится в двух ситуациях:

- Если произошло событие, приведшее к потере, (утрате, искажению и т.п.) информации, и необходимо выяснить причины.

- Плановое контрольное обследование – проверка правил обеспечения ИБ.

- Если произошло событие, приведшее к потере, (утрате, искажению и т.п.) информации, и необходимо выяснить причины.

Аудит ИБ проводится в два этапа:

- Проведение обследования состояния защищённости ИС (экспертный аудит)

- Инструментальная оценка уровня защищённости узлов ИС (активный аудит).

Цели аудита безопасности:

- Оценка текущего уровня защищённости ИС

- Локализация «узких мест» в системе защиты

- Анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС

Аудиторский отчёт является документом, представляющим результаты проведения аудита. Отчёт должен содержать описание целей проведения аудита, общую характеристику обследования ИС, выводы, содержащие оценку эффективности или соответствия стандартам ИС.

Угрозы и уязвимости

Анализ угроз осуществляется по двум критериям:

- Источники угроз

- Последствия угроз

Каждой угрозе должны быть сопоставлены источник, соответствующая уязвимость и методы реализации.

Важно иметь возможность не меняя инструментария (методологического обеспечения) вводить новые типы и источники угроз.

Ситуации возникновения наиболее распространённых типов угроз:

- При обеспечении конфиденциальности информации:

- Хищение (копирование) информации и средств её обработки

- Утрата (неумышленная потеря, утечка) информации

- Хищение (копирование) информации и средств её обработки

- При обеспечении целостности информации:

- Модификация (искажение) информации

- Отрицание подлинности информации

- Навязывание ложной информации

- Модификация (искажение) информации

- При обеспечении доступности информации:

- Блокирование информации

- Уничтожение информации и средств её обработки

- Блокирование информации

В

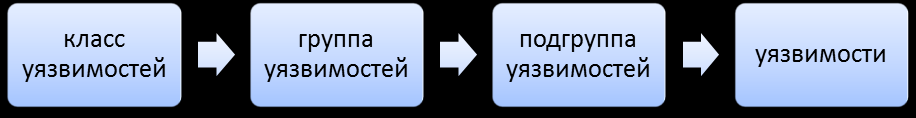

се источники можно разделить на классы, обусловленные типом носителя, а классы – на группы по местоположению. Уязвимости тоже можно разделить на классы по принадлежности к источнику, а классы – на группы и подгруппы по проявлению.

се источники можно разделить на классы, обусловленные типом носителя, а классы – на группы по местоположению. Уязвимости тоже можно разделить на классы по принадлежности к источнику, а классы – на группы и подгруппы по проявлению.

Разработка концепций и политик информационной безопасности.

На основе аудита разрабатывается концепция ИБ, которая определяет стратегию и направление развития процесса защиты информации в компании. Заказчик получает в свои руки весь механизм управления ИБ в компании: от организационно-управленческого уровня до технического. Разработка и реализация комплексных проектов основана на обеспечении эффективной защиты информационных ресурсов, которое включает:

- Межсетевые экраны

- Антивирусные системы

- Средства построения виртуальных частных сетей

- Системы обнаружения вторжений и сетевые сканеры

- Средства аутентификации и защиты от НСД

- Системы контроля трафика сети Интернет

- Системы инфраструктуры открытых ключей (PKI)

- Системы мониторинга и управления безопасностью

Межсетевые экраны предназначены для защиты периметра сети от доступа извне; контролируют процедуры взаимодействия пользователей корпоративной сети с внешними сетями; осуществляют защиту локальной сети от НСД. Реализуются на базе продуктов и технологий ведущих производителей.

Средства построения VPN обеспечивают возможность построения защищённых интернет-каналов, соответствующий уровень безопасности корпоративного трафика; реализуется на базе продуктов и технологий.

Сетевые сканеры и средства обнаружения вторжений позволяют контролировать проходящий трафик и процессы на ключевых узлах сети, а также автоматически блокировать атаки. Кроме того, позволяют обнаруживать и устранять уязвимости в системе защиты.

Средства аутентификации позволяют использовать электронные ключи с уникальным персональным UID. Сюда входят электронные замки, средства защиты серверов и рабочих станций, телекоммуникационное оборудование.

Системы контроля трафика позволяет осуществлять комплексные решения для обеспечения безопасности информации корпоративной сети на уровне шлюзов и серверов.

С помощью PKI строится эффективная система защиты идентификации пользователей, а также управление доступом пользователя к конфиденциальным документам.

Системы мониторинга и управления безопасностью предназначена для обеспечения преобразования предоставляемых сетью и системой безопасности необработанных данных о злонамеренной активности в понятную информацию.

Аттестация объекта информатизации

Цель информационного обследования – получение актуальной и достоверной информации о текущем состоянии ИБ. При информационном обследовании проводится сбор следующей информации:

- Организационно-штатная структура подразделений автоматизации и ИБ; функции и зоны ответственности сотрудников

- Принципы и способы взаимодействия подразделения, ответственного за обеспечение ИБ с ИТ-подразделениями

- Физическая и логическая организация сетевой инфраструктуры

- Характеристики используемых каналов и точек подключения к сетям связи и интернетам

- Состав и характеристика комплекса используемых технических средств (серверов, АРМ, коммуникационного и другого оборудования)

- Состав и структура комплекса используемых программных средств (ОС, системы документооборота, офисные приложения)

- Перечень функциональных задач и характеристика АС, включая подсистемы электронной почты и доступа в интернеты, взаимосвязи со смежными подсистемами

- Перечень информационных ресурсов и структура информационных потоков

- Сведения о конфиденциальности и критичности данных

- Использование штатных средств защиты ОС и сетевого оборудования

- Использование специализированных программно-технических средств ЗИ

- Организационные и технические меры ЗИ

- Способы управления ИБ предприятия

Пути проведения информационного обследования:

- Анализ заполненных опросных листов

- Изучение нормативной, проектной и эксплуатационной документации по ИС

- Интервьюирование должностных лиц заказчика

- Анализ настроек и конфигураций серверов, рабочих станций, активного сетевого оборудования, шаблонов политик безопасности

- Наблюдение за порядком работы пользователей, процедурами аутентификации, доступа, обращения конфиденциальной информации

Анализ соответствия предъявляемым требованиям: целью этого этапа является анализ соответствия уровня нормативного и организационного обеспечения предъявляемым требованиям ИБ объекта аудита. Требования выражаются в виде:

- Показатели защищённости, определяющие минимальный набор необходимых для ЗИ функций (реализация согласно РД ФСТЭК)

- Порядок организации работ, требования и рекомендации по обеспечению технической защиты информации, не содержащей сведений не составляющих государственную тайну

- Система структурированных требований к безопасности как отдельных продуктов ИТ (СВТ, ОС, СУБД), так и систем ИТ, разрабатываемых для автоматизации в конкретной области (согласно «Общим Критериям» - ГОСТ 15408-2002)

- Набор рекомендаций по применению лучших практик обеспечения ИБ

По результатам анализа характеристик проводятся три блока мероприятий:

- Экспертиза выполнения технических и организационно-технических требований РД ГТК и ФСТЭК РФ к системе ИБ

- Экспертиза выполнения технических и организационно-технических требований ISO 17799 к ИБ

- Оценка соответствия ИС и её компонентов заданиям ИБ

Задание ИБ представляет собой набор требований по безопасности, которые могут быть определены:

- ссылкой на профиль защиты

- ссылкой на отдельные требования ГОСТ 15408

- требованиями в явном виде

Инструментальное исследование элементов инфраструктуры компьютерной сети и корпоративной ИС: целью этого этапа является оценка безопасности элементов сети и ИС на техническом уровне, выявление уязвимостей и рекомендации по их устранению. Сюда входит:

- Проведение первичного сканирования эелементов инфраструктуры сети

- Определение области для детального исследования

- Проведение детального вторичного сканирования элементов инфраструктуры сети, выявление потенциально уязвимых мест

Средства анализа защищённости:

- Сетевые сканеры

- Системные сканеры

- Сканеры БД

- Системы обнаружения атак

- Сетевые анализаторы

Анализ уязвимостей и оценка рисков: целью этапа является оценка критичности ресурсов и определение уровня рисков, связанных с осуществлением угроз безопасности в ИС, для выработки адекватных решений по ЗИ. Включает в себя следующие виды работ:

- Выявление перечня критичных ресурсов

- Определение потенциальной ценности информационных ресурсов

- Построение модели типового нарушителя

- Идентификация и оценка угроз ИБ

- Анализ уязвимостей технического и организационно-технического обеспечения безопасности

- Оценка рисков

Рекомендации по результатам ОТА

- Разработка концепции и политики безопасности

- Разработка пакета ОРД по ИБ

- Выработка первоочередных рекомендаций по составу и способам использования мероприятий организационного уровня; внесение изменений и дополнений в существующие конфигурации

- Выработка рекомендаций по модернизации существующей ИС

Анализ рисков и управление рисками

Анализ рисков – то, с чего начинается построение любой системы ИБ. Этот процесс включает в себя обследование безопасности ИС.

Цели:

- определить, какие ресурсы от каких угроз защищать;

- определить, в какой степени те или иные ресурсы нуждаются в защите

Риск определяется вероятностью причинения ущерба и величиной ущерба при реализации угрозы.

Процесс анализа рисков можно разделить на следующие этапы:

- Идентификация ключевых ресурсов ИС

- Определение важности каждого ресурса для организации. Важность может распределяться по категориям:

- Информационные ресурсы

- ПО

- Технические средства (серверы, рабочие станции, активное сетевое оборудование)

- Информационные ресурсы

- Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз

- Вычисление рисков, связанных с осуществлением угроз безопасности

Важность (стоимость) ресурса определяется величиной ущерба, наносимого в результате нарушения КДЦ ресурса. Виды ущерба:

- Данные изменены, удалены или недоступны

- Аппаратура повреждена или разрушена

- Нарушена целостность ПО

Ущерб может быть нанесён организации в результате реализации следующих видов угроз:

- Локальные или удалённые атаки на ресурсы ИС

- Стихийные бедствия

- Ошибки или умышленные действия персонала

- Сбои в работе ИС, вызванные ошибками ПО или неисправностями ПО

Величина риска определяется на основе стоимости ресурса, вероятности осуществления угрозы и величины уязвимости:

R = (CP*Py)/Fy

Задача управления рисками заключается в выборе обоснованного набора контрмер, позволяющих снизить уровень рисов до приемлемой величины. Стоимость реализации контрмер должна быть меньше величины наносимого ущерба.

Разница между стоимостью контрмер и величиной вероятного ущерба должна быть обратно пропорциональна вероятности причинённого ущерба.

Использование методов анализа рисков

Если для проведения аудита ИБ выбран подход, базирующийся на анализе рисков, то на этапе анализа данных аудита выполняются следующие задачи:

- Анализ ресурсов ИС (информационные ресурсы, ПО и технические средства, персонал)

- Анализ задач, решаемых системой, и бизнес-процессов

- Построение неформальной модели ресурсов ИС, определяющей связи между различными видами ресурсов, их взаимное расположение и способы взаимодействия

- Оценка критичности каждого ресурса

- Определение критичности ресурсов с учётом связей

- Определение наиболее вероятных угроз для каждого ресурса и уязвимостей системы ИБ, дающих возможность их реализации

- Оценка вероятности осуществления угроз, величины вероятного ущерба и уязвимостей.

- Определение величины рисков для каждой тройки ресурс-угроза-уязвимость

Оценка рисков может даваться с применением как качественных, так и количественных шкал. Главное – правильно идентифицировать и ранжировать риски.

Подготовка отчётных документов

Основным результатом проведения аудита является аудиторский отчёт. Качество его зависит от квалификации аудитора; структура может существенно различаться в зависимости от характера и целей аудита. Отчёт всяко должен содержать описание целей аудита и используемых методов, результаты анализа данных, выводы (обобщающие результаты; оценка уровня защищённости, рекомендации аудитора по устранению существующих недостатков).

Структура отчёта по результатам аудита безопасности ИС и анализу рисков.

- Вводная часть.

- Введение

- Цели и задачи проведения аудита

- Описание информационной системы

- Назначение и основные функции системы

- Группы задач решаемых в системе

- Классификация пользователей ИС

- Организационная структура обслуживающего персонала ИС

- Структура и состав комплекса программно-технических средств

- Виды ИР, хранимых и обрабатываемых в системе.

- Структура информационных потоков

- Характеристика каналов передачи данных и точек входа

- Назначение и основные функции системы

- Границы проведения аудита

- Размещение комплекса ПТС ИС по площадкам (выделенные помещения)

- Основные классы угроз безопасности

- Размещение комплекса ПТС ИС по площадкам (выделенные помещения)

- Методика проведения аудита

- Методика анализа рисков

- Исходные данные

- Этапы работ

- Методика анализа рисков

- Структура-документ

- Введение

- Оценка критичности ресурсов ИС

- Критерии оценки величины возможного ущерба, связанного с осуществлением угроз

- Оценка критичности информационных ресурсов

- Классификация

- Оценка критичности по группам

- Классификация

- Оценка критичности технических средств

- Оценка критичности программных средств

- Критерии оценки величины возможного ущерба, связанного с осуществлением угроз

- Анализ рисков при реализации угроз

- Модель злоумышленника

- Модель внутреннего злоумышленника

- Модель внешнего злоумышленника

- Модель внутреннего злоумышленника

- Модель угроз безопасности и уязвимостей информационных ресурсов

- Угрозы безопасности, направленные против информационных ресурсов

- Угрозы НСД к информации при помощи программных средств

- Угрозы осуществляемые с использованием штатных технических средств

- Угрозы, связанные с утечкой информации по техническим каналам

- Угрозы НСД к информации при помощи программных средств

- Угрозы безопасности, направленные против программных средств

- Угрозы безопасности, направленные против технических средств

- Угрозы безопасности, направленные против информационных ресурсов

- Оценка степени угроз безопасности и величины уязвимости

- Критерии оценки степени угроз безопасности и величины уязвимости

- Сама оценка степени угроз безопасности и величины уязвимости

- Критерии оценки степени угроз безопасности и величины уязвимости

- Оценка рисков для каждого класса угроз

- Модель злоумышленника

- Выводы по результатам обследования

- Рекомендации

О защите бизнеса

Действия злоумышленника:

- Подготовительная работа – изучается расположение объектов компании и структура сети; далее – съём информации.

- Фаза активных действий: силовыми структурами проводятся действия по блокированию офиса и изъятию носителей информации и серверного оборудования.

- Фаза анализа результатов

Объектами посягательств могут быть:

- Информационные ресурсы

- Место расположения структуры

- Каналы передачи информации

Меры профилактики:

- Не обсуждать вопросы на служебную тему

- Не отдавать распоряжений по телефону

- Следить за порядком хранения документов

- Взвешенная кадровая политика

- Следить за хранением файлов на «рабочем столе» и в «Моих документах»

- В электронной переписке не касаться вопросов конфиденциального характера и коммерческой тайны

- Помнить об ответственности за пиратское ПО

- Осуществлять шифрование данных на серверах

- Производить вынос серверного оборудования за пределы офиса

Признаки ненадёжности контрагента:

- Отсутствие у фирмы собственного помещения

- Отсутствие работников (только руководители в штате)

- Отсутствие движения денежных средств на счету

- Фирма обслуживается в ненадёжном банке

- Фирма несвоевременно рассчитывается с бюджетом, банками; срывает сроки поставки и т.п.

- Фирма зарегистрирована в оффшорной зоне

- Несовпадение юридического и фактического адресов

- Негативная информация о руководителе фирмы

Перечень сведений для проверки благонадёжности контрагента:

- Название организации, организационно-правовая форма и ИНН; копия лицензии на осуществление деятельности; дата регистрации в налоговой инспекции

- Юридический и фактический адреса организации

- Число работников или количество рабочих мест

- ФИО руководителей организации, регистрационные данные по паспорту

- Место фактического проживания и контактные телефоны

- Наличие сайта; адрес электронной почты

- Любая другая полезная информация

Черты неблагонадёжных сотрудников:

- Внезапный активный интерес к конфиденциальной информации, деятельности других подразделений

- Изменение поведения работника в общении с коллегами, в разговорах, появление неуверенности, страха

- Резкое увеличение расходов работника

Признаки потенциального правонарушителя:

- Материальные затруднения

- Склонность к азартным играм

- Склонность к пьянству, наркотикам

- Тяжелобольные родственники

- Частая смена места работы

- Психическая неуравновешенность

Система безопасности компании должна формироваться по следующим направлениям:

- Кадровое – подбор, расстановка и проверка кадров

- Информационное – определение ценности информационных ресурсов; обеспечение противодействия угрозам КДЦ.

- Коммерческо-правовое – анализ и оценка партнёров; юридическая защита интересов фирмы.

Основные задачи:

- Добывание необходимой информации

- Противодействие техническому проникновению в компанию

- Защита законных прав и интересов компании

- Сбор информации, её анализ и оценка

- Сбор, обработка и хранение информации по контрагентам

- Взаимодействие с правоохранительными органами.

К силам регулирующим относятся:

- ЧОПы

- Советник или зам по безопасности

- Сотрудники юридического, кадрового и технического подразделений

К средствам полномочной деятельности относятся:

- Конфиденциальные связи

- Оборудование и специальные средства

- Ресурсы

При проведении оперативно-розыскных мероприятий (ОРМ) при наличии соответствующих постановлений на оперативно-розыскную деятельность (ОРД) опер сотрудники могут лишь осматривать открытые поверхности. Сами они не имеют права вскрывать ящики и шкафы. Осмотр помещения обыском не является. При хранении денег в рабочем помещении, если это не касса, стопки с купюрами следует помечать бумагой или класть в конверт с подписью «заначка» или «личные деньги». При изъятии документов представлять копии, а не оригиналы.

Проектирование и создание КСЗИ.

Реализация КСЗИ осуществляется исходя из требуемого уровня защищённости ИС.

Периметр: шлюз, антивирусы на шлюзе, спам-фильтры, фильтры контента, средства IPS и VPN

Сеть: IDS, МЭ, сетевые сканеры, аутентификация, управление доступом, управление ПБ

Сервер: системные сканеры, анализаторы ПБ, антивирусы, управление доступом, аутентификация

Приложения: сканеры, контроль исполняемого кода, антивирусы, управление доступом, контроль ввода данных,

Данные: шифрование, подпись, управление доступом, аутентификация

Встраивание СЗИ в ИС позволяет реализовать оптимальное по соотношению качество/цена решение. Разрабатывается полный комплект проектной и эксплуатационной документации в соответствии с действующими ГОСТ (Р 51583-2000).

Сертификационный аудит СУИБ

Для оказания помощи предприятиям и организациям в создании полноценной СУИБ и получении сертификата её соответствия требованиям стандартов в фирмах (организациях), специализирующихся в области ИБ создаются структурные подразделения по оказанию соответствующих консалтинговых услуг. Услуги по сертификации СУИБ как правило обеспечивают крупные компании-интеграторы, сотрудники которых имеют достаточную квалификацию и опыт. Аудит СУИБ может быть инициирован руководством компании (внутренний аудит), контрагентами (по требованию клиента) или третьей стороной (контролирующими органами); проводится органами сертификации. Сертификация СУИБ гарантирует, что в организации проведена оценка рисков, определён и внедрён комплекс средств управления рисками; осуществляется мониторинг и анализ функционирования СУИБ, её сопровождение и совершенствование; выполнены основные требовании, которые предъявляются в документации на СУИБ.

Немалую помощь в подготовке к сертификационному аудиту оказывают методические документы, разработанные

Кроме того, вышла 4 версия COBIT (Контрольные объекты для информационной и смежных технологий); 2 редакции «Методики соответствия банковской системы стандартам банка России».

Система оперативного аудита на предприятии

Задачи:

- Предотвращение потери целостности информации

- Осуществление оперативного реагирования на обнаруженные уязвимости

- Выявление злоумышленников

Требования к системе оперативного аудита:

- Достаточность аудита – полнота требований, предъявляемых к системе

- Корректность аудита – однозначность выявления или идентификации критичного события или злоумышленника

- Оперативность аудита – ознакомление администратора с критичности событиями в реальном времени. В корпоративной сети должен быть реализован сервер системы аудита.

- Требования к решению противоречия полноты и оперативности: администратор с одной стороны должен в реальном времени отслеживать события, а с другой – в интерактивном режиме получать доступ к данным аудита

- Универсальность настроек аудита

- Центрирование аудита – отказы или сбои в работе сервера не должны влиять на ход аудита в отдельных частях системы

- Активность аудита

- Интеллектуальность аудита – администратор должен быть обеспечен соответствующим инструментарием

Модель системы оперативного аудита

Архитектурные решения построения системы оперативного аудита

Система оперативного аудита должна строиться по централизованному принципу. В рамках системы выделяются вычислительные средства (сервер аудита), на которые устанавливается АРМ администратора безопасности; строится система по технологии «клиент-сервер».

Клиентские части системы должны быть установлены на всех компьютерах корпоративной сети. Важнейшим требованиям к этой системе является модульность построения.

Функциональный состав сетевой системы оперативного аудита безопасности корпоративной сети.

- Подсистема контроля – решает задачи сбора и обработки регистрационной информации (информации аудита), состоит из следующих модулей:

- Модуль оперативного аудита – реализует функцию фильтрации журналов аудита ОС

- Модуль настройки фильтров – GUI заданий администратором правил определения несанкционированных событий

- Модуль интерактивного аудита – работает по установленным администратором правилам для того чтобы получить журнал аудита ОС

- Модуль контроля активности и корректности функционирования системы

- Модуль управления режимами – решает задачи инициализации механизмов при функционировании системы

- Модуль оперативного аудита – реализует функцию фильтрации журналов аудита ОС

- Подсистема управления – реализует функции удалённого администрирования защищаемых СВТ.

- Модуль оперативного управления контролируемыми объектами – реализует функцию активности аудита, т.е. осуществляет автоматическую реакцию на несанкционированные события.

- Модуль интерактивного полного управления контролируемыми объектами – предоставляет удалённый интерфейс управления

- Модуль управления режимами – решает задачи инициализации механизмов при запуске функций управления.

- Модуль оперативного управления контролируемыми объектами – реализует функцию активности аудита, т.е. осуществляет автоматическую реакцию на несанкционированные события.

- Подсистема удалённого администрирования – реализует АРМ администратора безопасности. Решает задачу комплексирования территориально распределённых средств аудита в единую автоматизированную систему централизованного управления сбора и обработки регистрационной информации.

- Модуль обработки сетевых соединений (интерфейс представительского уровня). Межсетевое взаимодействие реализуется на основе стека TCP/IP

- Модуль БД администратора безопасности – решает задачи хранения, обработки, фильтрации и ротации данных аудита. Информация может быть двух типов: регистрационные данные о несанкционированных событиях, которые поступают на серверную часть в реальном масштабе времени и полные журнальные файлы, которые поступают на сервер по запросу администратора.

- Модуль графического интерфейса администратора безопасности. Используется для решения следующих задач:

- Удалённое управление подсистемами клиентских частей

- Доступ к БД сервера

- Отображение текущего состояния защищаемых объектов

- Предоставление администратору справочной информации по защищаемым объектам и зарегистрированным на них пользователям

- Удалённое управление подсистемами клиентских частей

- Модуль управления режимами – решает задачи инициализации, мониторинга и управления.

- Модуль обработки сетевых соединений (интерфейс представительского уровня). Межсетевое взаимодействие реализуется на основе стека TCP/IP

Идеальным вариантом реализации системы является сетевой вариант, в котором надёжность обеспечивается резервированием серверной части. Реализация сетевого вариант требует включения в состав системы механизмов защиты сетевых соединений (аутентификация клиентской части и защита информации, передаваемой между клиентом и сервером)