Український нні інформаційного І телекомунікаційного забезпечення агропромислової та природоохоронної галузей економіки факультет комп’ютерних наук І економічної кібернетики

| Вид материала | Документы |

- Назва Теоретичні основи завадостійкого кодування, 96.87kb.

- Кабінет міністрів україни, 213.84kb.

- Овими політичними, економічними, соціально-культурними умовами, в яких відбувається, 101.71kb.

- Назва модуля: Технології проектування комп’ютерних систем Код модуля, 19.17kb.

- Вступ, 1114.98kb.

- Розпорядження, 1020.35kb.

- Програма, 231.27kb.

- Робоча навчальна програма з дисципліни Проектування комп’ютерних систем І мереж укладач, 653.35kb.

- План вступ Поняття комп'ютерних мереж Види комп'ютерних мереж > Способи пiдключення, 526.2kb.

- Бізнесу в структуру комерційного банку, 365.96kb.

МАГІСТЕРСЬКА РОБОТА

14.02.01. - МР. 690 - С 2011 04 13.007 ПЗ

ГАМРЕЦЬКИЙ ЯРОСЛАВ ІГОРОВИЧ

2011 р.

КАБІНЕТ МІНІСТРІВ УКРАЇНИ

НАЦІОНАЛЬНИЙ УНІВЕРСТИТЕТ БІОРЕСУРСІВ І

ПРИРОДОКОРИСТУВАННЯ УКРАЇНИ

Український ННІ інформаційного і телекомунікаційного забезпечення агропромислової та природоохоронної галузей економіки

ФАКУЛЬТЕТ комп’ютерних наук і економічної кібернетики

УДК 004.415:004.65:004.738.5 Допускається до захисту

Т.в.о. завідувача кафедри

технологій програмування

(назва кафедри)

к.т.н., доц. Б.Л. Голуб

(підпис)

"______" ________________________2011р.

МАГІСТЕРСЬКА РОБОТА

на тему "Методи та інструментарій проектування захищених баз даних Інтернет ресурсів організації"

Спеціальність 8.080400 Інформаційні управляючі системи та технології

(шифр і назва)

Магістерська програма__________ Інформаційні управляючі системи та технології ________

(назва)

Спеціалізація ________виробнича____________

(виробнича, дослідницька)

Виконав______________________________________________________________________________________Я.І. Гамрецький

(підпис)

Керівник магістерської роботи _____________________________________________________________І.І. Пархоменко

(підпис)

КИЇВ-2011

КАБІНЕТ МІНІСТРІВ УКРАЇНИ

НАЦІОНАЛЬНИЙ УНІВЕРСТИТЕТ БІОРЕСУРСІВ І

ПРИРОДОКОРИСТУВАННЯ УКРАЇНИ

Український ННІ інформаційного і телекомунікаційного забезпечення агропромислової та природоохоронної галузей економіки

ФАКУЛЬТЕТ комп’ютерних наук і економічної кібернетики

В.о. завідувача кафедри

технологій програмування

(назва кафедри)

д.т.н., проф. А.Ю. Шелестов

(підпис)

"______" ________________________2011р.

ЗАВДАННЯ

до виконання магістерської роботи

студенту Гамрецькому Ярославу Ігоровичу

Спеціальність 8.080400 Інформаційні управляючі системи та технології

(шифр і назва)

Магістерська програма__________ Інформаційні управляючі системи та технології

(назва)

Спеціалізація ________виробнича____________

(виробнича, дослідницька)

Тема магістерської дисертації: Методи та інструментарій проектування захищених баз даних Інтернет ресурсів організації

Затверджена наказом ректора НУБіП України від 13.04.2011 р. № 690-С

Термін подання завершеної роботи на кафедру_____2011.12.02________________________________

(рік, місяць, число)

Вихідні дані до роботи _спроектована та захищенна база даних Інтернет ресурсу організації __

Перелік питань, що підлягають дослідженню:

1._Дослідити можливі типи атак на Інтернет ресурси_______________________________________

2._Методи та способи захисту Інтернет баз даних__________________________________________

3._Можливі варіанти захисту баз даних через шифрування назв таблиць ______________________

Керівник магістерської роботи___________________________________________ І.І. Пархоменко

(підпис)

Завдання прийняв до виконання__________________________________________Я.І. Гамрецький

(підпис)

Дата отримання завдання

" 13 " __квітня_ 2011 р.

ЗМІСТ

Вступ………………………………………………………………………………2

І. Способи створення та використання Інтернет ресурсів.

- Структура Інтернет……………………………………………………...4

- Сервіси, служби та протоколи Інтернет………………………………..6

- Програмне та апаратне забезпечення Інтернет………………………13

- Використання баз даних для Інтернет-ресурсів……………………...20

- Постановка задачі………………………………………………………22

ІІ. Інструментальні засоби реалізації Інтернет ресурсу

- Типи системи електронної комерції B2C……………………………..24

- Програмне забезпечення для створення системи електронної комерції B2C……………………………………………………………28

- Мови реалізації серверних сценаріїв………………………………….36

- Мови реалізації клієнтських сценаріїв………………………………..39

ІІІ. Проблеми створення захищених Інтернет ресурсів

3.1 Можливі загрози та атаки на Інтернет-ресурсів………………………43

3.2 Методи створення захищених Інтернет-ресурсів……………………..48

3.3 Захист інформації та інформаційна безпека…………………………..52

ІV. Реалізація захищених системи електронної комерції B2C з елементами захисту БД

4.1 Етапи розробки Інтернет ресурсу, на прикладі Інтернет магазину.…57

4.2 Встановлення та налаштування WEB - сервера Apach………………..61

4.3 Розробка БД в середовищі phpMyAdmin……………………………….69

4.4 Реалізація серверних скриптів для захисту Інтернет БД……………….72

Висновки………..……………………………………………………………….75

Список літератури….………………………………………………………….76

Додатки……………….…………………………………………………………78

ВСТУП

На сьогоднішній день світ охопила Всесвітня Павутина, під назвою Інтернет. Поєднуючи в собі різноманітну інформацію, в необ’ємній кількості, яка що хвилини збільшується. Але управління такою кількістю інформації яка влилася в повсякденне життя, не можливо без якого не будь структурованого механізму. Файли даних з монопольним доступом не зможуть забезпечити необхідну продуктивність, адже кількість інформації в файлі значно впливає на швидкість пошуку, і при великій кількості користувачів не можливо забезпечити велику продуктивність системи. Тут на допомогу приходять Бази Даних далі БД. Якщо ж порівняти БД на файли доступу то на загальному прикладі це буде виглядати так:

- Файли монопольного доступу – звичайний чистий аркуш на якому інформація записана рядками, кожні данні один за одним, без будь якого логічного змісту.

- Бази даних, наче зошит в клітинку в якому, все пишеться в табличному вигляді, під кожний запис виділено певну кількість клітинок, кожному запису можна присвоїть свій номер по порядку, можна шукати по будь якому критерію який відноситься до властивостей запису.

Тут особливо не потрібно замислюватись над тим що краще а що гірше. Без будь яких роздумів зрозуміло що БД виграють , їх переваги можна перелічувати і перелічувати. Зі зростанням Всесвітньої павутини БД знайшли собі пристосування і тут. Як тільки з’явився Інтернет він був наповнений статичним контентом, яким можна було управляти тільки через відкритий код. Але в невдовзі мова PHP (спочатку він називався PHP / FI) був створений в 1995 році Расмусом Лердорф (Rasmus Lerdorf) з декількох Perl сценаріїв, які він розробив для відстеження відвідуваності свого резюме, опублікованого на Web сторінках. З часом Расмус написав реалізацію цієї мови на C і опублікував вихідний код для широкої громадськості, а на початку 1998 року з'явилася версія PHP 3.0. Саме з цього можна почати відлік розвитку динамічної інформації в Інтернеті та широкого застосування БД в всесвітній мережі Інтернет. Після цього з`являються сайти з динамічним контентом, перші соціальні мережі, перші власні блоги, сайти для закачування музики і багато іншого, і все це за допомогою БД. Але з популярність БД і виростає кількість зловмисників яким потрібно заволодіти інформаціє або просто пошкодити її. Якщо ж поділити всі не санкціоновані проникнення до інформації до 10% з них прийдуться на зловмисників, а 90% через користувачів. Всі програмісти знають що найкращим шукачем помилок в програмні є сам користувач, тому не можливо все передбачити, і 90% проникнення виникають саме не навмисно.

Оскільки більшість атак приходить на інсайдерську частину, заволодівши лише кодами доступу до БД вже достатньо того щоб наробити лиха. Оскільки знаючи що і де потрібно шукати можна все просто знайти, особливо якщо все побудовано так чином щоб було зрозуміле всім. Наприклад маючи доступ до БД можна знайти таблицю користувачів та легко і просто змінити права доступу або заволодіти паролем, отримати заборонену інформацію. Було б доречно передбачити і цей нюанс, і зробити данні не зрозумілими для людини, зашифрувавши назви таблиць через будь-яку систему шифрування.

I. СПОСОБИ СТВОРЕННЯ ТА ВИКОРИСТАННЯ

ІНЕРНЕТ-РЕСУРСІВ

1.1 Структура Інтернет

Інтерне́т (пишеться з великої літери, від англ. Internet, дослівно — «міжмережа») — Міжмережжя, система об'єднаних комп'ютерних мереж глобального загальнолюдського суспільства, яка в наш час покриває практично всю поверхню земної кулі.

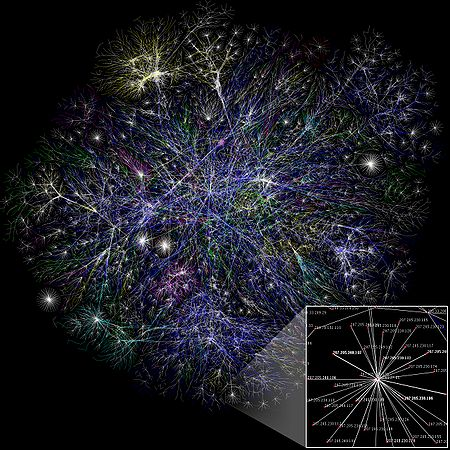

Рис. 1.1 Часткова карта Інтернету

Мережа побудована на використанні протоколу IP і маршрутизації пакетів даних. В наш час Інтернет відіграє важливе значення у створенні інформаційного простору глобального суспільства, слугує фізичною основою доступу до WEB-сайтів і багатьох систем (протоколів) передачі даних. Часто згадується як всесвітня або глобальна мережа. У побуті іноді говорять Нет, Іне́т, Тенета, Міжмережжя, Інтерне́трі або Не́трі.

Сьогодні при вживанні слова «Інтернет» найчастіше мається на увазі саме WEB і доступна через нього інформація, а не сама фізична мережа, що призводить до різноманітних юридичних колізій та правових наслідків.

В англійській мові якщо слово «internet» написано з малої літери, воно означає просто об'єднання мереж (англ. interconnected networks) за допомогою маршрутизації пакетів даних. У такому разі не мається на увазі глобальний інформаційний простір. У вітчизняній технічній літературі також іноді роблять такий розподіл понять.

На сьогоднішній день Інтернет – це практично нескінченний інформаційний ресурс, він є всесвітнім джерелом знань, глобальним і загальнодоступним по своїй суті.

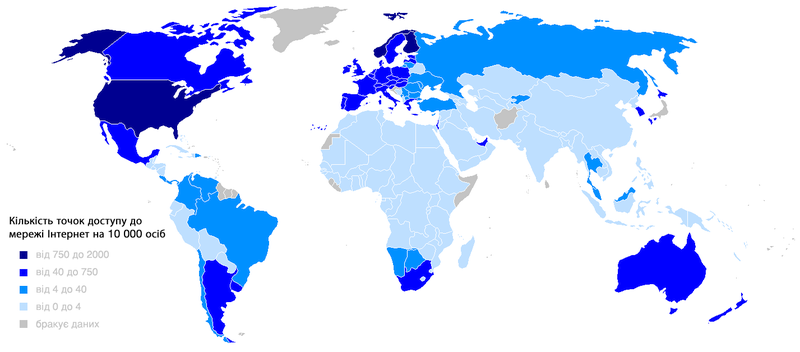

Ключові принципи Інтернету - Інтернет складається з багатьох тисяч корпоративних, наукових, урядових та домашніх мереж. Об'єднання різнорідних за архітектурою мереж стало можливо завдяки протоколу IP (англ. Internet Protocol) і принципу маршрутизації пакетів даних. Протокол ІР був спеціально створений агностичним у відношенні до фізичних каналів зв'язку. Тобто будь-яка мережа передачі цифрових даних може передавати інтернет-трафік. На стиках мереж спеціальні маршрутизатори займаються сортуванням та перенаправленням пакетів даних, базуючись на ІР-адресах одержувачів цих пакетів. Протокол ІР утворює єдиний адресний простір у масштабах всього світу, але в кожній окремо взятій мережі може існувати свій власний адресний підпростір. Така організація ІР-адрес дозволяє маршрутизаторам однозначно визначати подальший напрямок для кожного, навіть найменшого, пакету даних. У результаті між різними мережами Інтернету не виникає конфліктів і дані точно і без перешкод передаються від мережі до мережі по всій планеті.

Сам протокол ІР був народжений в дискусіях всередині організації IETF (англ. Internet Engineering Task Force, Task force — група спеціалістів, покликана вирішити певну задачу), назву котрої можна перекласти як «Група для вирішення задач проектування Інтернету».

Рис. 1.2 Кількість точок доступу до мережі Інтернет на 10000 жителів.

IETF і її робочі групи досі займаються розвитком протоколів Всесвітньої мережі. Вона відкрита для публічної участі та обговорень. Комітети цієї організації публікують т.зв. документи RFC (англ. Request for Comments — запит коментарів). В цих документах даються технічні специфікації і точні пояснення багатьох питань. Деякі документи RFC організація IAB (англ. Internet Architecture Board — Рада з архітектури Інтернету) оголошує Стандартами Інтернету. З 1992 року IETF, IAB та ряд інших організацій утворюють Товариство Інтернету (англ. Internet Society, ISOC) — організаційну основу для різноманітних дослідницьких та консультативних груп, що займаються розвитком Інтернету. На думку багатьох науковців Інтернет це початок нової ери і продуктивно займаються розвитком і удосконаленням міжнародної системи Інтернет.