15. Служби локальних мереж Тема 15. Служби локальних мереж

| Вид материала | Документы |

- 5. Топологія локальних мереж Тема Топологія локальних мереж, 148.66kb.

- Чи потрібно банкам реєструватися платниками пдв у разі надання послуг з використанням, 6.23kb.

- Тема Побудова локальних комп'ютерних мереж. Мережа microsoft network принципи та поняття, 88.86kb.

- Могилянська Академія " Реферат з курсу, 152.78kb.

- ПП. 50,51 Охарактеризуйте призначення та концепції побудови комп’ютерних мереж. Назвіть, 171.97kb.

- Розділ: Комп'ютерні науки ipsecurity, 484.6kb.

- Робоча навчальна програма з дисципліни Проектування комп’ютерних систем І мереж укладач, 653.35kb.

- 6. об'єднання локальних мереж, 1071.14kb.

- Оптоволоконний інтерфейс розподілених даних це перша технологія локальних мереж,, 217.54kb.

- Міністерство праці та соціальної політики україни інститут підготовки кадрів державної, 3024.54kb.

Тема 15. Служби локальних мереж

Тема 15. Служби локальних мереж

Для кінцевого користувача мережа - це не комп'ютери, кабелі і концентратори і навіть не інформаційні потоки, для нього мережа - це, перш за все, набір мережних служб, за допомогою яких він має можливість переглянути список наявних в мережі комп'ютерів, відкрити віддалений файл, роздрукувати документ на «чужому» принтері або надіслати поштове повідомлення. Саме сукупність існуючих можливостей - широкий вибір, зручність, надійність і безпечність - визначає для користувача привабливість мережі.

При розробці мережних служб доводиться вирішувати завдання, що властиві будь-яким розподіленим застосуванням: визначення протоколу взаємодії між клієнтською і серверною частинами, розподіл функцій між ними, вибір схеми адресації додатків тощо.

Одним з головних показників якості мережної служби є її зручність. Для одного і того ж ресурсу може бути розроблені кілька служб, що по-різному вирішують одне завдання. Відмінності можуть полягати в продуктивності або в рівні зручності наданих послуг.

Окрім обміну даними, мережні служби мають вирішувати інші, більш специфічні, завдання, наприклад, завдання, що пов'язані з розподіленою обробкою даних. До таких завдань відноситься забезпечення несуперечності кількох копій даних, що розміщені на різних машинах (служба реплікації - тиражування), або організація виконання одного завдання паралельно на кількох машинах мережі (служба виклику віддалених процедур).

Основні служби - файлова служба і служба друкування - зазвичай надаються мережною операційною системою, а допоміжні, наприклад служба баз даних, зв'язку факсиміле або передачі голосу, - системними мережними застосуваннями або утилітами, що працюють в тісному контакті з мережною ОС. Розподіл служб між ОС і утилітами є достатньо умовним і змінюється в залежності від реалізації ОС.

Файлова служби

Розподілені файлові системи

Ключовим компонентом будь-якої розподіленої системи є файлова система. Як і в централізованих системах, в розподіленій системі функцією файлової системи є збереження програм та даних і надання до них доступу. Файлова система підтримується одним чи кількома комп’ютерами, що називаються файл-серверами. Файл-сервери приймають запити на читання/запис файлів, що поступають від клієнтів. Кожний запит перевіряється, виконується, і назворот надсилається відповідь.

Файл-сервери містять ієрархічні файлові системи, з кореневими каталогами і підкаталогами. Комп’ютер-клієнт під'єднується і втілює ці файлові системи до своїх локальних файлових систем. Втілені файлові системи фізично залишаються на серверах.

Файловий сервіс - це опис функцій, які файлова система пропонує своїм користувачам. Файловий сервіс визначає інтерфейс файлової системи з клієнтами.

Файловий сервер - це процес, який виконується на окремому комп’ютері і допомагає реалізовувати файловий сервіс. В системі може бути один або кілька файлових серверів, кожен з яких пропонує різний файловий сервіс. Наприклад, в розподіленій системі може бути два сервери, які забезпечують файлові сервіси для систем Windows і UNIX відповідно, і користувач може задіяти відповідний сервіс.

В добре організованій розподіленій системі користувачі не знають, як реалізовано файлову систему. Зокрема, вони не знають кількості файлових серверів, їх місця розташування і функції. Користувачі знають, що якщо процедуру визначено у файловому сервісі, то запити певним чином обслуговуються, і їм повертаються необхідні результати. Користувачі не має відчувати, що файловий сервіс є розподіленим. В ідеалі він виглядає, як і в централізованій файловій системі.

Файловий сервіс в розподілених файлових системах (аналогічно до централізованих) має дві функціонально різні частини: власне файловий сервіс і сервіс каталогів. Перший має справу з операціями над окремими файлами, такими, як читання, запис чи додавання, а другий - із створенням каталогів і управлінням ними, додаванням і видаленням файлів з каталогів тощо.

При визначенні ступеня зручності роздільного ресурсу, часто використовують термін «прозорість». Прозорий доступ - це такий доступ, при якому користувач не помічає, де розташовано потрібний йому ресурс - на його комп'ютері або на віддаленому. Після втілення віддаленої файлової системи користувачем в своє дерево каталогів, доступ до віддалених файлів стає для нього абсолютно прозорим.

Сама операція втілення може мати різний ступінь прозорості - в мережах з меншою прозорістю користувач повинен знати і задавати в команді ім'я комп'ютера, на якому зберігається віддалена файлова система, в мережах з більшим ступенем прозорості відповідний програмний компонент мережі здійснює пошук роздільних файлів, незалежно від місця їх зберігання, а потім надає їх користувачу в зручному вигляді, наприклад у вигляді списку чи набору піктограм.

Для забезпечення прозорості важливим є спосіб адресації (іменування) мережних роздільних ресурсів. Імена мережних роздільних ресурсів, не повинні залежати від їх фізичного розташування на тому чи іншому комп'ютері. В ідеалі, користувач не повинен нічого міняти в своїй роботі, у випадку, якщо адміністратор мережі перемістив файл або каталог з одного комп'ютера на іншій.

Адміністратор і мережна операційна система мають інформацію про розташування файлових систем, але від користувача вона є прихованою. Такий ступінь прозорості поки що рідко зустрічається в мережах, зазвичай, для отримання доступу до ресурсів певного комп'ютера спочатку доводиться встановлювати з ним логічне з'єднання.

Інтерфейс файлового сервісу

Для будь-якого файлового сервісу, незалежно від того, централізований він або розподілений, найголовнішим є питання, що таке файл? В багатьох системах файл є послідовністю байтів, що не інтерпретується. Значення і структура інформації у файлі є турботою прикладних програм, операційну систему це не цікавить.

В мережних операційних системах підтримуються різні типи логічної організації файлів, кожен з різними властивостями. Файл може бути організований як послідовність записів, і операційна система має функції, які дозволяють працювати на рівні цих записів. Більшість сучасних розподілених файлових систем сприймають файл як послідовність байтів, а не як послідовність записів. Файл характеризується атрибутами: ім'ям, розміром, датою створення, ідентифікатором власника, адресою і іншими.

Важливим аспектом файлової моделі є можливість модифікації файлу після його створення. Зазвичай, файли можуть модифікуватися, але в деяких розподілених системах єдиними операціями з файлами є лише створення і читання. Такі файли називаються незмінними. Для незмінних файлів набагато легко здійснити кешування файлу і його реплікацію (тиражування), оскільки виключається всі проблеми, що пов'язані з оновленням всіх копій файлу при його зміні.

Файловий сервіс може бути двох типів в залежності від того, яку модель він підтримує: модель завантаження-вивантаження (протокол FTP, File Transfer Protocol) або модель видаленого доступу (протокол NFS, Network File Server).

В моделі завантаження-вивантаження користувачу пропонуються засоби читання або запису файлу цілком. Ця модель припускає наступну схему обробки файлу: читання файлу з сервера на машину клієнта, обробка файлу на машині клієнта і запис оновленого файлу на сервер. Перевагою цієї моделі є її концептуальна простота і передача файлу є доволі ефективною. Головним недоліком тут є вимоги до дискового простору клієнтів. До того ж, неефективно переміщати весь файл, якщо потрібна його маленька частина.

Інший тип файлового сервісу відповідає моделі віддаленого доступу, яка надає велику кількість операцій над файлами: відкривання/закривання файлів, читання/запис частин файлу, позиціонування у файлі, перевірка/зміна атрибутів файлу тощо.

Якщо в моделі завантаження-вивантаження файловий сервер забезпечує лише збереження і переміщення файлів, тут вся файлова система виконується на серверах, а не на клієнтських машинах. Перевагою такого підходу є низькі вимоги до дискового простору на клієнтських машинах, а також позбавлення необхідності передачі цілого файлу, коли потрібна лише його частина.

NFS - протокол мережної файлової служби. Це відкритий стандарт на надання користувачу віддаленого доступу до файлових систем. Створені на його основі централізовані файлові системи полегшують щоденне виконання таких завдань, як резервне копіювання або перевірка на віруси, а об'єднані дискові розділи простіше обслуговувати, ніж множину невеликих і розподілених. Система NFS призначена для застосування в клієнт-серверній архітектурі. Клієнт отримує доступ до файлової системи, що експортується сервером NFS, за допомогою точки монтування на клієнті.

FTP — протокол, що призначений для передачі файлів в комп'ютерних мережах. FTP дозволяє підключатися до FTP-серверів, проглядати вміст каталогів і завантажувати файли з сервера або на сервер; крім того є можливий режим передачі файлів між серверами. Команди і дані, на відміну від більшості інших протоколів передаються по різних портах. Порт 20 використовується для передачі даних, порт 21 для передачі команд. Протокол не шифрується, при аутентифікації передає логін і пароль відкритим текстом.

Служба друку

Служба друку - це набір утиліт, за допомогою яких системний адміністратор (або адміністратор друку) налаштовує, відстежує і керує мережними принтерами.

Служба друку виконує наступні функції:

- Отримує файли, що відправляються користувачами на друк.

- За необхідності проводить фільтрацію файлів для забезпечення друку.

- Планує роботу одного або кількох принтерів.

- Запускає інтерфейсну програму принтера.

- Здійснює моніторинг стану завдань.

- Повідомляє про неполадки принтера.

- Створює повідомлення про помилки.

При отриманні відправленого користувачем файлу, служба друку привласнює запиту (завданню друку) унікальне ім'я - ID запиту.

ID запиту складається з імені принтера і унікального номера, що ідентифікує файл. За допомогою ID запиту здійснюється перегляд стану завдання друку і відміна завдання. Служба друку зберігає всі запити на друк в протоколі запитів.

Завдання друку буферизується разом з іншими завданнями друку, що відправлені до принтеру. Всі завдання друку виконуються по черзі. Набір завдань, що чекають на друк називається чергою друку.

Кожному принтеру відповідає своя черга друку. Завдання в черзі можна припиняти, переміщати або переносити в іншу чергу. Всі завдання друку відправляються в програму демон буферизації, який створюється при запуску служби друку.

Демон (daemon) - це процес, що відслідковує надходження запитів на друк файлів і забезпечує скерування завдань на відповідний принтер у потрібний час. Він слідкує за станом принтерів і зберігає облікові відомості про їх використання в протоколі запиту. Демон працює в фоновому режимі.

Демон буферизації також відповідає за моніторинг стану принтерів і фільтрів. При завершенні друку одного завдання, демон починає друк наступного за чергою завдання.

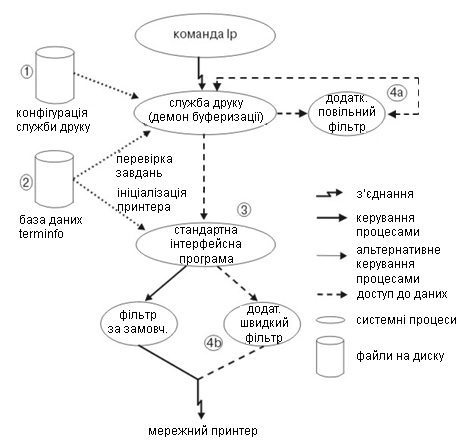

Для налаштування служби друку необхідно змінити або замінити деякі з елементів, що показані на рисунку (номери пунктів збігаються з номерами на рис. 15.1).

Рис. 15.1. Процес обробки запиту на друк.

- Налаштування служби друку. В більшості випадків необхідно просто змінити конфігурацію принтера, що зберігається на диску. Додаткову інформацію про додавання або зміну локального принтера можна дізнатися за допомогою команди lpadmin.

- База даних terminfo. Якщо існують принтери, що не занесені в базу даних terminfo, то до неї необхідно додати записи, що описують можливості принтера. Служба друку звертається до бази даних terminfo в двох випадках: для порівняння завдань друку і можливостей принтера (перевірки, чи може той чи інший принтер виконати завдання) і для налаштування принтера на виконання запитів.

Наприклад, якщо в базі даних terminfo вказано, що довжина сторінки, яка задана користувачем, не підтримується даним принтером, демон буферизації анулює запит. Якщо ж інформація з бази даних підтверджує можливість друку з вказаними параметрами, то вони будуть використані інтерфейсною програмою при ініціалізації принтера.

- Стандартна інтерфейсна програма. Якщо принтер має складний набір функцій або якщо користувач хоче використати властивості, які не підтримуються службою друку, існує можливість змінити інтерфейсну програму. Інтерфейсна програма здійснює керування принтером: ініціалізує принтер, друкує банери, запускає фільтри, що відправляють копії користувацьких файлів на принтер.

- Додаткові фільтри. Повільні і швидкі фільтри забезпечують зв'язок між застосуваннями і принтерами, які використовуються в системі. Фільтри здійснюють перетворення файлів в інші форми (наприклад, перетворення одного набору esc-послідовностей в іншій) і спеціальні налаштування відповідно до запитаних користувачем режимів друку. Повільні фільтри запускаються демоном буферизації, не уповільнюючи роботу принтера. Швидкі фільтри запускаються таким чином, що вивід прямує безпосередньо на принтер, тому, вони можуть впливати на керування принтером.

LPD ( Line Printer Daemon) — «протокол служби порядкового друкування», мережний протокол прикладного рівня для передачі документів на друк. На відміну від Windows-друку, оперує не «принтерами», а «чергами» — в простому випадку черга ототожнюється з ім'ям порту принтера: наприклад, черга lpt2 позначає принтер, що під’єднаний до порту LPT2 на сервері друку.

CUPS ( Common UNIX Printing System) — сервер друку для UNIX-подібних операційних систем. Комп'ютер із запущеним CUPS є сервером, який приймає завдання від клієнтів і виконує їх на відповідному принтері.

Поштова служба

Sendmail - програма для передачі електронної пошти. Працює як об'єднане «поштове відділення», куди доставляється вся пошта. Інтерпретація адрес контролюється робочою системою, яка проводить синтаксичний аналіз адрес в спеціалізованому вигляді.

Postfix — агент передачі пошти. Postfix є вільним програмним забезпеченням, що створювався як альтернатива — Sendmail. Postfix швидше працює, є простішим в адмініструванні, захищеним і сумісним з Sendmail. Існують версії програми для практично всіх операційних систем і апаратних платформ.

Адміністративні служби

Серед мережних служб можна виділити адміністративні, які в основному орієнтовані на адміністратора, і призначені для забезпечення правильної роботи мережі в цілому.

- Служба адміністрування облікових записів користувача, яка дозволяє адміністратору вести загальну базу даних про користувачів мережі.

- Система моніторингу мережі, що дозволяє відслідковувати і аналізувати мережний трафік.

- Служба безпеки, функцією якої може бути процедура логічного входу з подальшою перевіркою пароля.

Всі мережні служби побудовані в архітектурі «клієнт-сервер». Реалізація мережних служб здійснюється програмними засобами.

Система моніторингу і сповіщення про несправності

Для максимально швидкого виявлення несправностей в комп'ютерних системах часто застосовуються системи раннього сповіщення про виникаючі несправності, які періодично контролюють працездатність різних сервісів і при будь-яких відхиленнях автоматично зв'язуються з адміністратором, що обслуговує систему.

Система віддаленого адміністрування

Системи віддаленого адміністрування серверів застосовуються для усунення несправностей, конфігурації систем і виконання різних рутинних завдань в локальній мережі (або мережі Інтернет) без необхідності фізичного доступу до сервера.

Служба безпеки

На даний час більшість локальних обчислювальних мереж під’єднана до мережі Інтернет. Проте, відсутність ефективних засобів захисту інформації в існуючих мережних протоколах приводить до різних порушень цілісності переданих даних. Тому, розширення спектру і підвищення вимог до рівня конфіденційності мережних застосувань обумовлює необхідність використання спеціальних технічних засобів для розмежування доступу до інформаційних ресурсів і контролю обміну даними між різними комп'ютерними мережами.

В якості таких засобів захисту широко застосовуються міжмережні екрани, що можуть називатися:

- Brandmauer (від нім. brand - горіти, mauer – стіна), найчастіше вживається як брандмауер.

- Firewall (від анг. fire - вогонь, wall - стіна), вживається як фаервол.

Рис. 15.2. Міжмережний екран.

Брандмауер — це система, що дозволяє розділити мережу на дві чи більше частин і реалізувати набір правил, що визначають умови проходження інформації з однієї частини мережі в іншу. Брандмауери є цілим класом систем, які за складністю є співмірними з операційною системою.

Класифікувати їх можна за виконанням:

- Програмні.

- Апаратні.

- Змішаного типу (апаратно-програмні).

За компонентною моделлю:

- Локальні. Фізичне розташування на одній машині.

- Розподілені (distributed firewall). Фізично рознесені на кілька машин.

Класифікація за рівнем, на якому функціонують брандмауери:

- Пакетний.

- Прикладний.

- Рівень з'єднання.

Розподіл на рівні є умовним, що передбачає можливість роботи одного брандмауера більш ніж на одному рівні одночасно. Практично всі сучасні брандмауери функціонують відразу на кількох рівнях, бо прагнуть розширити свою функціональність і максимально використати переваги роботи за різними схемами. Така технологія отримала назву Stateful Inspection, а брандмауери, що працюють за змішаною схемою, називаються Stateful Inspection Firewall.

Пакетний рівень

Робота на пакетному рівні полягає у фільтрації пакетів. Рішення про те, пропускати даний пакет чи ні, приймається на основі наступної інформації: IP-адреси, номери портів відправника і одержувача, прапорці. По суті, завдання адміністратора зводиться до складання простої таблиці, на підставі якої здійснюється фільтрація.

Переваги пакетного рівня:

- Низька вартість.

- Висока продуктивність.

Недоліки:

- Складність конфігурації і підтримки.

- Відсутність додаткових можливостей.

- Мережа, що впала, залишається відкритою, тобто незахищеною.

- Не захищено від фальсифікацій IP та DNS-адреси.

Прикладний рівень

Фільтрація на рівні пакетів, звичайно, є простою, але часто її буває недостатньо. Інформації мережного і транспортного рівня моделі OSI бракує для ефективної роботи, що обумовлює існування систем, що працюють на самому верхньому рівні, — прикладному.

Фактично брандмауери даного рівня це кілька окремих підсистем (application gateways — серверів прикладного рівня), за числом обслуговуваних сервісів. Між користувацьким процесом і потрібним сервісом виникає посередник, що пропускає через себе весь трафік і ухвалює рішення про його легітимність в рамках встановленої політики безпеки.

Сучасні брандмауери підтримують практично весь спектр існуючих сервісів: HTTP, FTP, SMTP, POP3, IMAP, Telnet, Gopher, Wais, Finger, News. Вони дозволяють або повністю заблокувати той чи інший сервіс, або вводити певні обмеження.

Така схема роботи забезпечує ряд додаткових можливостей в області безпеки:

- Маскується структура мережі, що є під захистом.

- З'являється можливість більш гнучко керувати доступом, наприклад через надання різних прав для окремих категорій користувачів тощо.

Переваги прикладного рівня:

- Маскування захищеної мережі.

- Широкі можливості (строга аутентифікація, детальне протоколювання).

- Мережа, що впала, залишається заблокованою, тобто захищеною.

Недоліки:

- Висока вартість.

- Низька продуктивність.

Рівень з'єднання

Шлюз на рівні з'єднання є системою, що транслює з'єднання зовні. При встановленні доступу користувацький процес з'єднується з брандмауером, який, у свою чергу, самостійно встановлює з'єднання із зовнішнім вузлом. Під час роботи брандмауер просто копіює вхідну/вихідну інформацію. Даний шлюз треба розглядати не як самостійний механізм, а лише як специфічне рішення деяких завдань, наприклад, для роботи з нестандартними протоколами, якщо необхідно створити систему збору статистики для певного сервісу, надати доступ лише до певних зовнішніх адрес, здійснити базовий моніторинг тощо.

На жаль, вже існують системи, що спеціально призначені для обходу такого роду обмежень. Прикладом може служити програмний комплекс AntiFirewall від iNetPrivacy Software. Він дозволяє спілкуватися за допомогою ICQ або IRC, використовувати FTP і Usenet, забирати пошту із зовнішніх серверів POP3 і IMAP (можливість відправки не надається).

Спосіб обходу є простим: трафік втілюється в протокол HTTP (який, як правило, не блокується), а конвертація відбувається на зовнішніх проксі-серверах, які встановлюють з'єднання з необхідними службами за відповідними протоколами. Така схема додатково надає наступну можливість: IP-адреса користувача маскується і забезпечується певна анонімність.

Функції брандмауерів

Ідеальний персональний брандмауер повинен виконувати шість функцій:

1. Блокування зовнішніх атак.

В ідеалі брандмауер повинен блокувати всі відомі типи атак, зокрема:

- Сканування портів.

- IP-Spoofing - заміна адреси відправника в заголовках IP пакетів.

- DoS-атака (Denial of Service — «відмова в обслуговуванні») і DDoS-атака (Distributed Denial of Service — «розподілена відмова в обслуговуванні») — це різновиди атак зловмисника на комп'ютерні системи. Метою атак є створення таких умов, при яких легітимні (правомірні) користувачі системи не можуть доступитися до ресурсів, що надаються системою, або цей доступ ускладнено.

- Підбір паролів та інше.

2. Блокування витоку інформації.

Навіть, якщо шкідливий код проник в комп'ютер (не обов'язково через мережу, а, наприклад, у вигляді вірусу на неліцензійному CD), брандмауер повинен запобігти витоку інформації і заблокувати вірусу вихід у мережу.

3. Контроль застосувань.

Наявність відкритих портів є одним з найвужчих місць в блокуванні витоку інформації, а одним з надійних способів завадити проникненню вірусів через ці двері є контроль застосувань, що запрошують дозвіл на доступ. Окрім банальної перевірки за іменем файлу, варто перевіряти автентичність застосування.

4. Підтримка зонального захисту.

Робота в локальній мережі часто передбачає практично повну довіру до локального контенту, що відкриває унікальні можливості з використання новітніх (як правило, потенційно небезпечних) технологій. В той же час рівень довіри до Інтернет контенту є значно нижчим, а тому, слід застосовувати диференційований підхід до аналізу небезпеки того чи іншого змісту.

5. Протоколювання і попередження.

Брандмауер повинен збирати лише необхідний об'єм інформації — надлишок, так само як і недостатність відомостей є недопустимими. Можливість налаштування файлів реєстрації і вказування причин для привертання уваги користувача є доволі потрібними.

6. Максимально прозора робота.

Ефективність і вживаність системи часто є зворотно пропорційною до складності її налаштування, адміністрування і супроводу. Не дивлячись на традиційний скепсис стосовно майстрів (wizards) з налаштування брандмауера, навіть досвідчені адміністратори не нехтують ними хоча б з метою економії часу.

Недоліки брандмауерів

Не можна забувати і про недоліки брандмауерів, причому не окремих рішень, а всієї технології в цілому.

Розрізненість систем захисту

Це одна з найважливіших проблем, вирішити яку намагаються багато постачальників, але поки без особливого успіху. В багатьох брандмауерах відсутній захист від саботажу з боку авторизованих користувачів. Це питання можна розглядати з етичної, соціальної або будь-якої іншої точки зору, але суті справи це не міняє: брандмауери не здатні заборонити авторизованому користувачеві вкрасти (передати, знищити, модифікувати) важливу інформацію.

І хоча вже давно існують інші рішення (наприклад, розмежування доступу тощо), проблема полягає в розрізненості всіх подібних систем, які, за суттю, повинні виконувати одну і ту ж функцію. Поки антивірусні програми, системи виявлення вторгнень, розмежування доступу тощо не отримають єдиного центру управління, ефективність кожної з них є сумнівною.

Відсутність захисту для нестандартних або нових мережних сервісів

Рішенням тут в певній мірі можуть бути шлюзи на рівні з'єднання або пакетні фільтри, але, їм бракує гнучкості. Звичайно, існують певні можливості з просування нестандартного трафіку, наприклад в HTTP, але цей варіант не можна назвати зручним. Є багато успадкованих систем, код яких переписати неможливо, проте залишати їх беззахисними теж не можна.

Зниження продуктивності

На щастя, подібні питання виникають все рідше, особливо в індивідуальних користувачів, що прагнуть захистити свій комп’ютер чи невелику локальну мережу. В той же час великі локальні мережі як і раніше генерують доволі великий трафік, тому звичайними програмними (дешевими або безкоштовними) рішеннями мережу не захистити.

Апаратні рішення демонструють високу продуктивність і масштабованість, але ціна (деколи десятки тисяч доларів) переводить питання їх застосування в абсолютно іншу площину, тому, часто максимумом можливого є виділення спеціального сервера виключно під обслуговування брандмауера. Природно, що подібне універсальне рішення автоматично позначається на зменшенні швидкості доступу.

Загальні принципи налаштування брандмауера

Конфігурація брандмауера — предмет достатньо складний, і зазвичай всі мережні екрани мають індивідуальну конфігурацію, що відображає специфіку роботи конкретної інформаційної системи. Проте, тут слід дотримуватися певних загальних принципів:

- Слід пропускати крізь систему лише ті сервіси, які є необхідними для забезпечення достатньої функціональності інформаційної системи.

- Все, що явним чином не дозволено, повинно бути заборонено. Це означає, що всі служби, що не згадані при конфігурації брандмауера, повинні бути заборонені.

- При конфігурації мережних екранів слід вести докладну документацію.

Проксі-сервер

Проксі-сервер (proxy-server) регулює доступ абонентів до ресурсів Інтернету. Він має гнучкі налаштування, що дозволяють обмежити доступ користувачів до певних сайтів, контролювати об'єм завантаженої з Інтернету інформації і надавати можливість доступу до Інтернету для різних користувачів залежно від дня тижня і години доби.

Проксі-сервер дозволяє користувачу не виходити в Інтернет з своєї адреси, а заміняє при запитах адресу користувача на свою власну і посилає запит вже не від імені реального користувача, а від свого власного. Це не лише допомагає приховати в цілях безпеки внутрішню структуру своєї мережі, але і дозволяє не орендувати додаткову кількість адрес для всіх користувачів локальної мережі, а обійтися однією загальною адресою для проксі-сервера.

Система виявлення атак

IDS ( Intrusion Detection System) — комплекс програмного забезпечення, який зазвичай встановлюється на брандмауері і призначений для аналізу різних подій, що відбуваються як на самому комп'ютері з IDS (host-based IDS), так і в мережі навколо нього (network IDS). Принцип роботи host-based IDS засновано на аналізі журналів подій системи.

В основі роботи network IDS лежить аналіз мережного трафіку, що проходить через систему. При виявленні події, що кваліфікується, як спроба проникнення, IDS посилає повідомлення про атаку до відповідального за безпеку системи. Одночасно проводиться запис в журналі атак. Подібна поведінка є характерною для пасивних IDS. Якщо ж при певних типах атак система здатна проводити ряд дій, що скеровані на віддзеркалення атаки, то вона відноситься до активних IDS .

Система контролю цілісності ПО і конфігурації

Для жорсткішого контролю за спробами проникнення в систему використовується багаторівневий захист. Одним з таких додаткових рівнів є система контролю цілісності програмного забезпечення, яка контролює все програмне забезпечення на брандмауері і надсилає звіти про всі віддалені файли, що щойно з'явилися і змінилися. Таким чином, при щонайменшій зміні конфігурації шлюзу відповідальний за його роботу отримає докладний звіт про те, що і коли було змінено.

Програмні брандмауери

ІPTABLES — утиліта командного рядка, є стандартним інтерфейсом керування роботою міжмережного екрану (брандмауера) NETFILTER. Ні IPTABLES, ні NETFILTER не керують маршрутизацію пакетів. NETFILTER лише фільтрує і модифікує пакети по правилах, що задані адміністратором через утиліту IPTABLES. Для використання утиліти IPTABLES потрібні привілеї суперкористувача (root).

Брандмауер Windows. Для захисту клієнта, розробники Windows XP і подальших версій включили брандмауер за замовченням, створили два профілі (Інтернет та корпоративна мережа) і інтегрували його з іншими службами.

Active Directory - це запатентована реалізація служби каталогів від Microsoft, що використовується для забезпечення засобів розподілу інформацією про мережні ресурси і користувачів. Окрім централизованного джерела інформації такого роду, Active Directory також діє як централізована захищена база даних для перевірки достовірності в мережі. Active Directory має багато функцій щодо інтеграції, управління і забезпечення безпеки мережних ресурсів.

Контрольні запитання

- Що називають файловим сервісом обчислювальної мережі?

- Які особливості притаманні розподіленим файловим системам?

- Які моделі може підтримувати файловий сервіс?

- Функції якої мережної служби виконує FTP-сервер?

- Які основні функції виконує служба друку обчислювальної мережі?

- Які мережні служби відносяться до адміністративних?

- Якими термінами позначають засоби захисту мереж?

- Які функції покладено на проксі-сервер мережі?

- Як працює мережна система виявлення атак?

- На яких рівнях функціонують сучасні брандмауери?